Trennung von Subnetzten mittels externen Firewall und V-LAN

Hallo zusammen,

dies ist mein erster Beitrag und ich hoffe ich schildere euch mein Problem richtig ^^

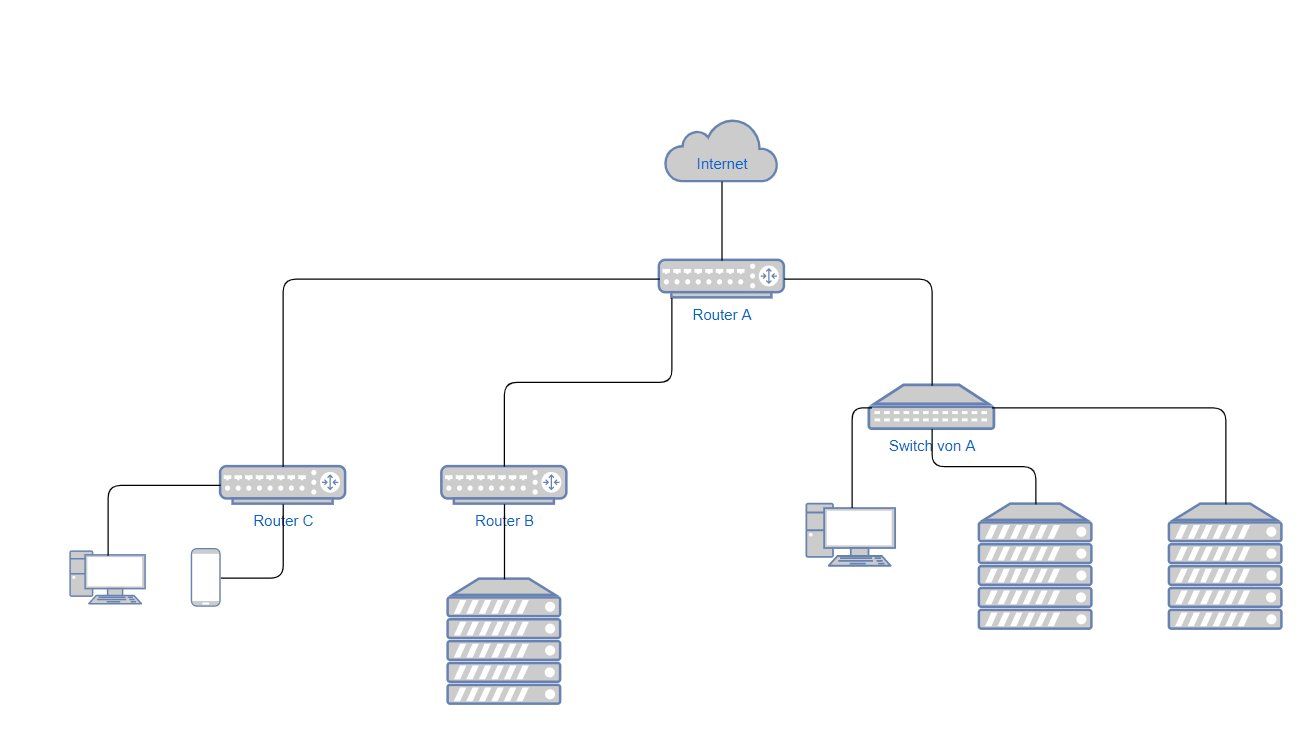

Folgende Situation besteht aktuell.

Das Hauptnetz A hat eine öffentliche IP.

Dahinter steckt eine Fritzbox mit dem Netz 192.168.100.0 und Subnetzmaske 255.255.255.0

Nun sind in diesem Netz zwei weitere Fritzboxen mit

Sekundärnetz B:

192.168.200.0 und Subnetzmaske 255.255.255.0

und

Sekundärnetz C:

192.168.300.0 und Subnetzmaske 255.255.255.0

Das Hauptnetz ist ein funktionierendes Firmennetzwerk, weshalb unnötige Portfreigaben vermeidet werden sollte.

Sekundärnetz C ist ein Heimnetz und sollte nur abgeschottet werden um die Sicherheit zu erhöhen.

Im Sekundärnetz B ist jedoch ein Server, welcher durch die 2 davor geschaltenden Firewalls nicht erreichbar ist.

Mein Anliegen ist es nun wie genau ich diese 3 Netzte voneinander trennen kann.

Mein erster Gedanke wäre ein V-LAN. Nun ist die Frage was ich dafür genau hardwaretechnische brauche?

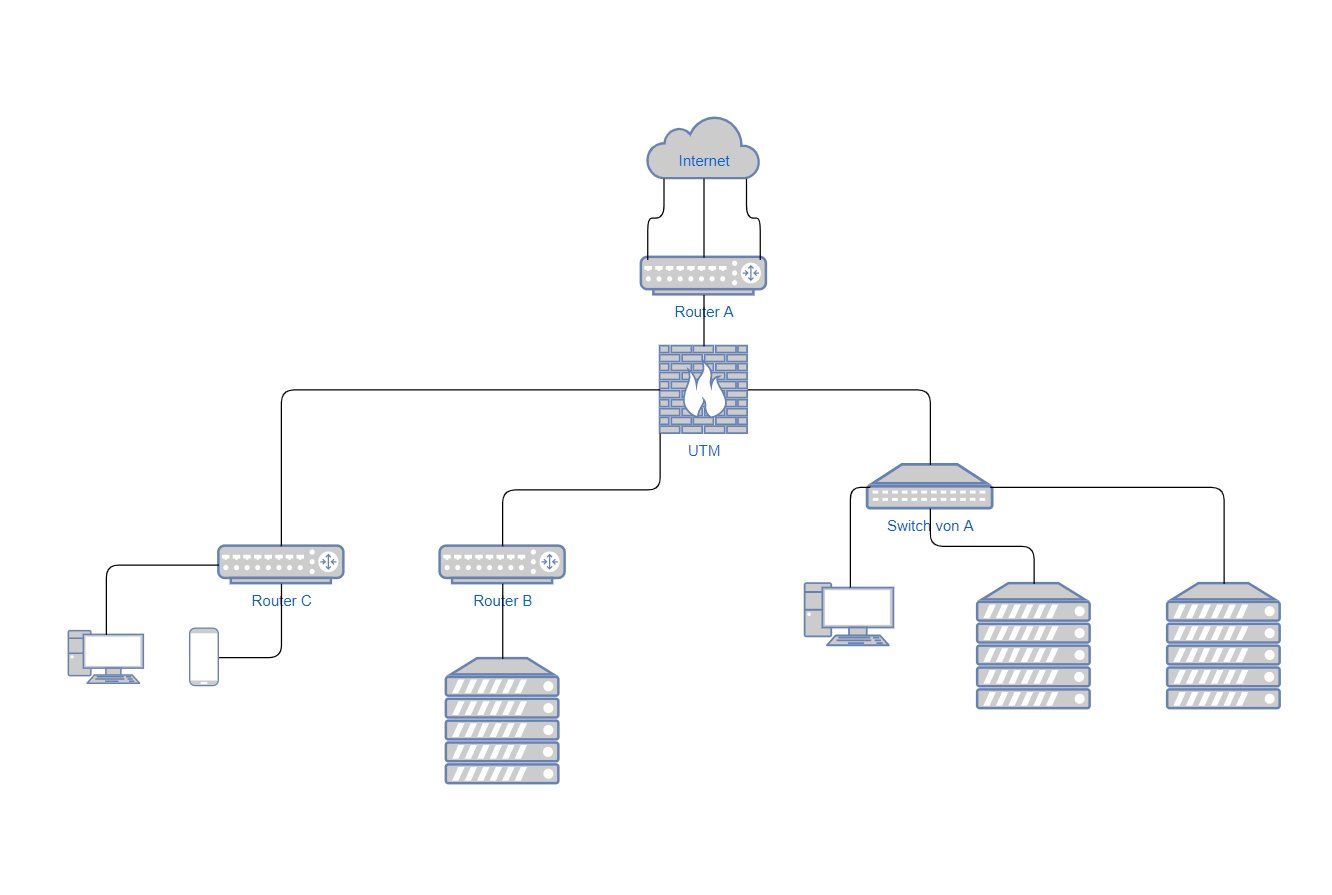

Für mehr Sicherheit hatte ich auch schon an eine externe UTM Firewall gedacht.

Es besteht die Möglichkeit zwei weitere feste öffentliche IPv4 Adressen dazu zu buchen.

Meine Idee wäre nun den Internetzugang in eine erste FB zu leiten mit deaktivierter Firewall.

Dahinter sollte dann meines Wissen eine V-Lan fähige UTM Firewall platziert werden, wodurch ich dann unterscheiden könnte welcher Port in welches Netz weitergeleitet werden soll.

Da auf beiden Servern ein Webserver läuft benötige ich ja eigentlich zwei öffentliche IP-Adressen oder ?

Jetzt endlich zu meiner eigentlichen Hauptfrage.

1. Welche zusätzliche Hardware benötige ich um die folgende Situation zu bewältigen?

2. Welche V-Lan fähige UTM Firewall gibt es denn um genau so etwas zu betreiben?

3. Reicht die Fritzbox weiterhin, auch wenn mehrere öffentliche feste IPv4 Adressen dazukommen, oder sollte man wechseln ?

Falls noch etwas unklar sein sollte einfach melden...

Ich könnte noch eine Skizze anfertigen, falls dies benötigt wird um mein Problem besser zu verstehen

Vielen Dank schonmal im Vorraus.

LG Phil

dies ist mein erster Beitrag und ich hoffe ich schildere euch mein Problem richtig ^^

Folgende Situation besteht aktuell.

Das Hauptnetz A hat eine öffentliche IP.

Dahinter steckt eine Fritzbox mit dem Netz 192.168.100.0 und Subnetzmaske 255.255.255.0

Nun sind in diesem Netz zwei weitere Fritzboxen mit

Sekundärnetz B:

192.168.200.0 und Subnetzmaske 255.255.255.0

und

Sekundärnetz C:

192.168.300.0 und Subnetzmaske 255.255.255.0

Das Hauptnetz ist ein funktionierendes Firmennetzwerk, weshalb unnötige Portfreigaben vermeidet werden sollte.

Sekundärnetz C ist ein Heimnetz und sollte nur abgeschottet werden um die Sicherheit zu erhöhen.

Im Sekundärnetz B ist jedoch ein Server, welcher durch die 2 davor geschaltenden Firewalls nicht erreichbar ist.

Mein Anliegen ist es nun wie genau ich diese 3 Netzte voneinander trennen kann.

Mein erster Gedanke wäre ein V-LAN. Nun ist die Frage was ich dafür genau hardwaretechnische brauche?

Für mehr Sicherheit hatte ich auch schon an eine externe UTM Firewall gedacht.

Es besteht die Möglichkeit zwei weitere feste öffentliche IPv4 Adressen dazu zu buchen.

Meine Idee wäre nun den Internetzugang in eine erste FB zu leiten mit deaktivierter Firewall.

Dahinter sollte dann meines Wissen eine V-Lan fähige UTM Firewall platziert werden, wodurch ich dann unterscheiden könnte welcher Port in welches Netz weitergeleitet werden soll.

Da auf beiden Servern ein Webserver läuft benötige ich ja eigentlich zwei öffentliche IP-Adressen oder ?

Jetzt endlich zu meiner eigentlichen Hauptfrage.

1. Welche zusätzliche Hardware benötige ich um die folgende Situation zu bewältigen?

2. Welche V-Lan fähige UTM Firewall gibt es denn um genau so etwas zu betreiben?

3. Reicht die Fritzbox weiterhin, auch wenn mehrere öffentliche feste IPv4 Adressen dazukommen, oder sollte man wechseln ?

Falls noch etwas unklar sein sollte einfach melden...

Ich könnte noch eine Skizze anfertigen, falls dies benötigt wird um mein Problem besser zu verstehen

Vielen Dank schonmal im Vorraus.

LG Phil

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 648138

Url: https://administrator.de/forum/trennung-von-subnetzten-mittels-externen-firewall-und-v-lan-648138.html

Ausgedruckt am: 13.07.2025 um 02:07 Uhr

8 Kommentare

Neuester Kommentar

Nun ist die Frage was ich dafür genau hardwaretechnische brauche?

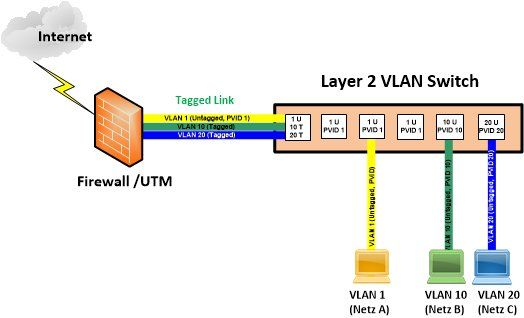

Bei einem Layer 2 Design (externer VLAN Router) ist das hier was du brauchst:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bei einem Layer 3 Design (mit L3 fähigem Switch) brauchst du das:

Verständnissproblem Routing mit SG300-28

Hauptfragen:

1.) VLAN fähiger Router oder Firewall und Layer 2 VLAN Switch. Mit einem Layer 3 Konzept kann der externen VLAN Router entfallen. Leider machst du keinerlei Aussagen zu deiner Design Planung.

2.) pfSense zum Beispiel und alle üblichen Verdächtigen die es am markt gibt wie Sophos, Fortinet, Cisco Firepower, Cisco ASA, Palo Alto, Watchguard, Sonicwall usw. usw. und wie sie alle heissen.

3.) VLANs und FritzBox passt generell nicht, weil die FritzBox als billige Consumer Plastebox dieses Feature gar nicht supportet. Das erfordert dann zwingend immer einen Layer 3 Switch bzw. ein Layer 3 Konzept. FritzBox ist generell für so ein Umfeld die falsche Hardware.

Wie solche Grunddesigns aussehen können siehst du auch hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wie immer: Lesen und verstehen !

Zur Frage zum Design bin ich etwas überfordert.

Genau deshalb haben die o.a. Links auch schöne bunte Bilder so das auch Laien es sofort verstehen. 😉und der Switch welcher hinter Hauptnetzrouter A steht nicht V-LAN fähig.

OK, das ist natürlich das erste was du angehen musst. Ohne VLAN Switch natürlich keine VLANs. Für solche Binsenweisheiten braucht es kein Administrator Forum....logisch ! Wenn es dir rein nur um eine physische Trennung dieser Netze geht und diese nicht untereinander kommunizieren sollen reicht ein stinknormaler Layer 2 VLAN Switch von der Stange.

müsste ich die sowie die Router, als auch den Switch austauschen oder ?

Nein, nicht unbedingt. Kommt drauf an was du genau willst- Nur eine reine physische Trennung der Netze OHNE VLAN Kommunikation untereinander

- ...gleiches aber MIT Kommunikation untereinander unter Beibehaltung der FritzBoxen

Wäre es möglich nur einen Router zu ersetzten und aus dem neuen Router die Kabel in zwei Fritzboxen zu und dem nicht V-LAN Fähigen Switch zu legen ?

Auch das wäre möglich. Man müsste sogar gar nichts an Routern tauschen außer dem Switch.Dazu muss man aber eben wissen ob die VLANs nur getrennt werden sollen oder auch untereinander reden sollen. Das solltest du als als erstes klären.

Eine kleinen Topologie Skizze deines geplanten Netzes würde also ALLEN hier sehr helfen für eine zielführende Lösung !!

Vielleicht hilt dir dieser kürzliche Thread noch zum Verständnis:

Vlan Konfiguration HP 1920

Wobei das jetzt keine Empfehlung für HP Gruselswitches sein soll !!!

Denke mal die Topologie wäre damit klar oder?

Wenn man mal von der falschen Kontext Stelle absieht, ja !Wenn du mal die FAQs lesen würdest, dann würdest du dort sehen das man das "+" klicken sollte an der Stelle des Textes wo das Bild eingeführt werden soll !

Bei dir hängen sie jetzt zusamenhangslos aus dem Kontext gerissen am Ende und verwirren nur.

FAQs lesen hilft wirklich. Und nachträglich korrigieren lässt sich das über den "Bearbeiten" Knops rechts unter "Mehr" ! Wäre also hilfreich...

mehreren öffentlichen IPs einstellen kann, welches Netz angewählt wird und für jede IP auch eigene Portfreigaben machen kann.

OK, dann reden wir aber hier über reine Router und Firewall Funktionen und NICHT über die Switches. Beim Switch reicht dann ein stinknormaler VLAN Switch und diese Funktion kann jede belibige Firewall über ihre IP Alias Funktion wie z.B. eine pfSense. Das ist simplester Standard heutzutage.Dann dürfte mir doch ein V-LAN Router und eine UTM ausreichen oder ?

Richtig !Eine einzige Box reicht dafür. Router B und Router C sind vollkommen überflüssig ! Die Segmentierung machst du dann gleich dort wie es auch in diesem Tutorial beschrieben ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ist quasi 1:1 exakt dein Design und millionfacher Standard.

Brauche ich dann wirklich einen V-LAN Switch ?

Nein, bei deinem Design natürlich nicht. Da reicht ein simpler Standard Layer 2 VLAN Switch.Die Layer 3 Segmentierung macht dann die zentrale Firewall. Router B und Router C entfällen dann natürlich ersatzlos und die 2 LANs an den Routern B und C wandern dann als simple Layer 2 VLANs auf den VLAN Switch. Dein gewünschtes Design ist noch viel zu kompliziert und umständlich und solltest du etwas "verschlanken". Die überflüssigen Router sind da alles sinnfreie "Durchlauferhitzer" ohne Funktion !

Klassisches Standard Design also ....