Umstellung Pfsense VM auf HW IP WLAN Clients

Hallo ,

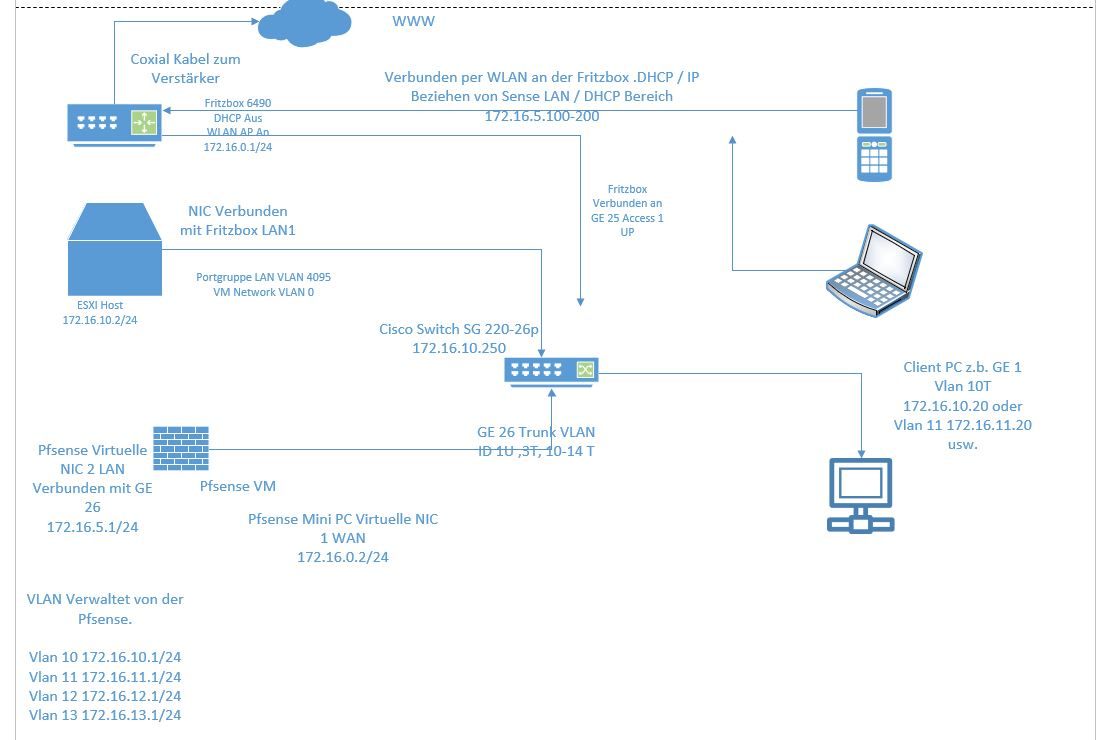

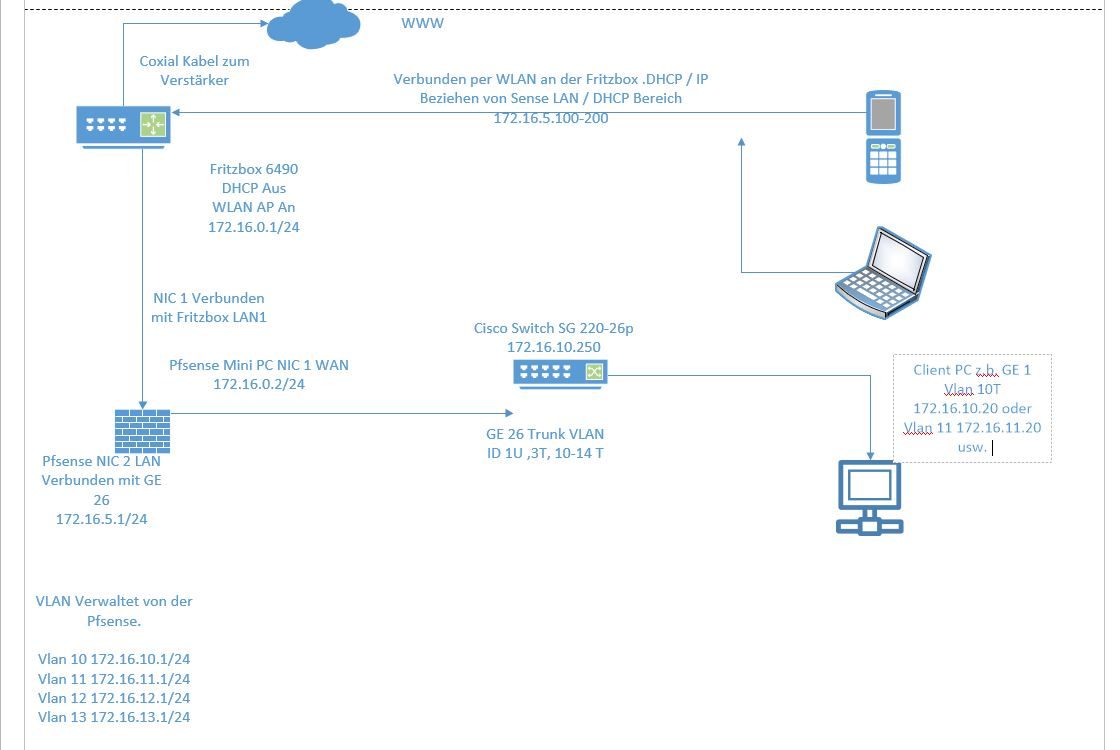

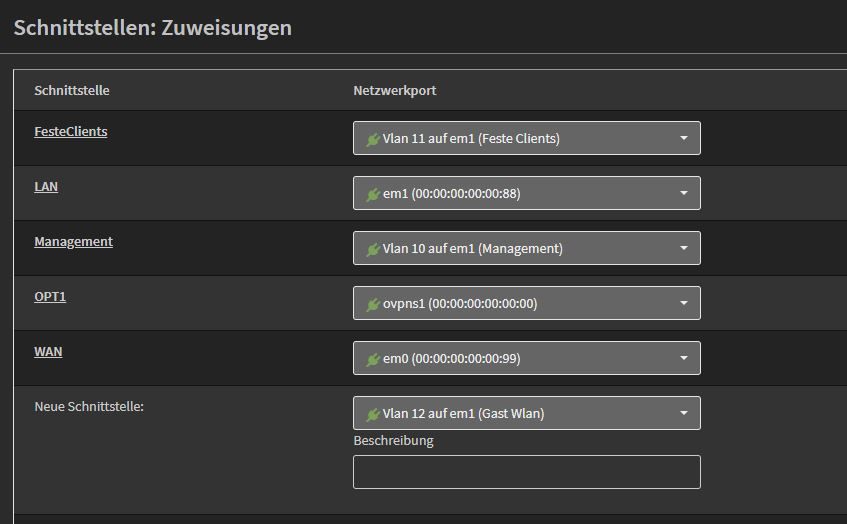

Ich habe begonnen meine Pfsense von VM auf Richtige HW umzurüsten. Soweit hat das auch geklappt. Fritte in LAN 1 und LAN 2 zum Cisco SG 220 26p POE. In der Pfsense VLANs erstellt zugewisen und DHCP eingerichtet. Alles klappt soweit.

ABER

Was nicht klappt ist die Geräte Handys usw die per WLAN an der Fritte hängen haben sonst eine IP aus dem LAN Netz der Fritte bekommen ( 172.16.5.1/24 ). Aber jetzt nach der umstellung klappt das nicht. Vor dem Umbau war meine Konstellation so :

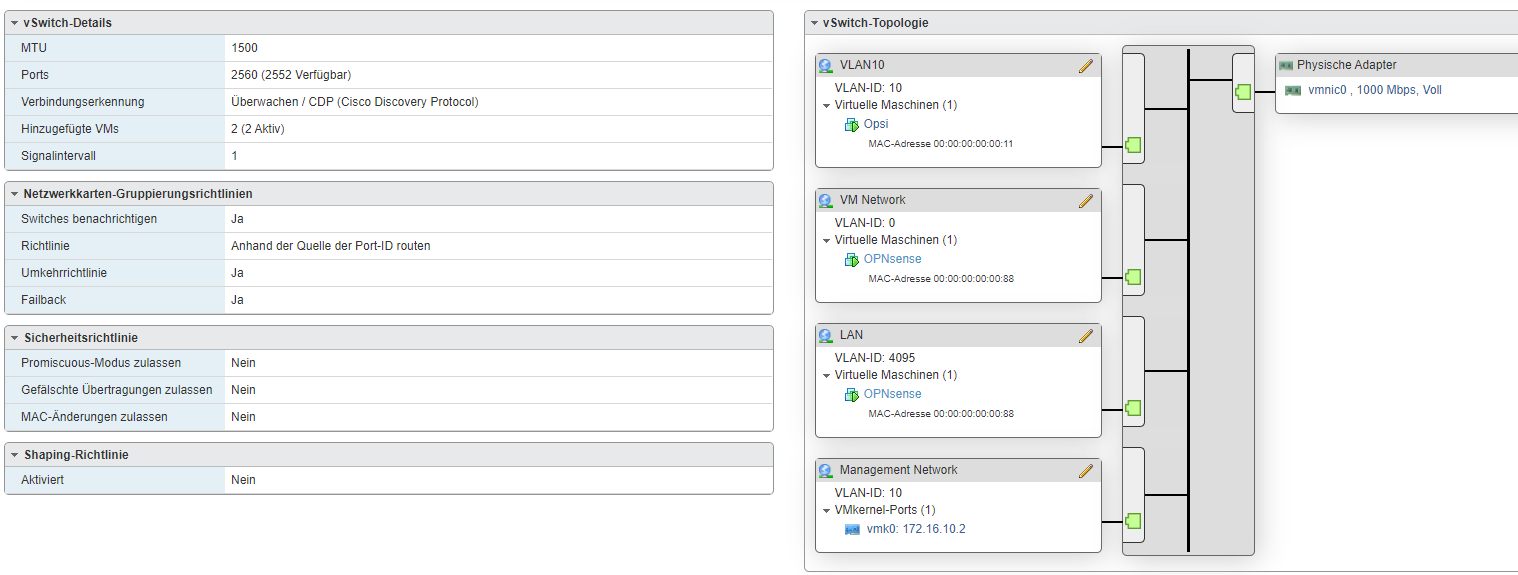

ESXI mit einer Netzwerkkarte .Im ESXI erstellt noch eine Portgruppe LAN ( VLAN ID 4095) in der VM zugewiesene Portgruppe VMNetwork als WAN und LAN als LAN. Das hat auch alle geklappt aber jetzt nicht mehr.

Am Cisco:

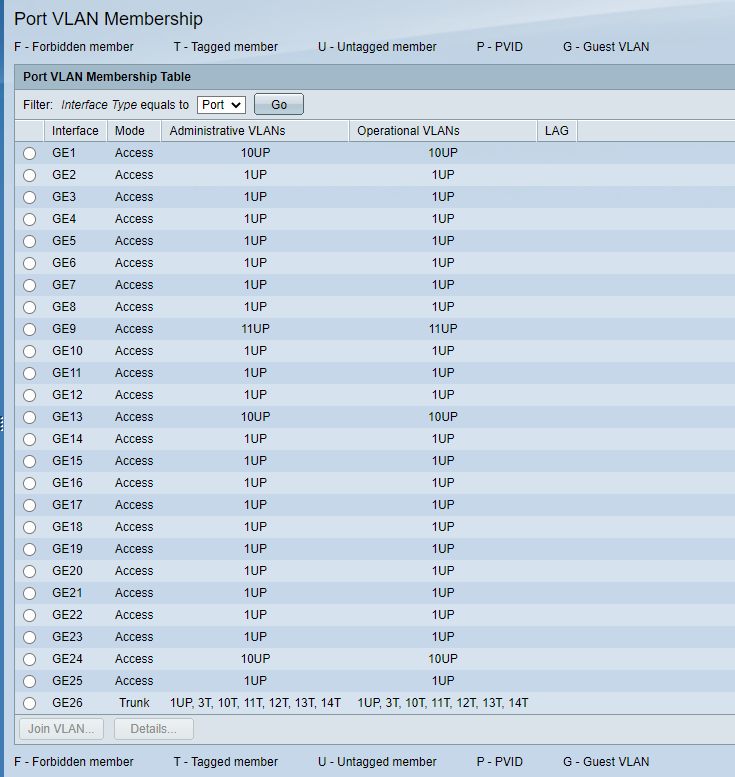

- GE 26 zum ESXI Blech Trunk 1UP, 3T, 10T, 11T, 12T, 13T, 14T

- GE 25 von der Fritte Access 1UP

JETZT ist es so :

- GE 26 zur neuen Pfsense HW Trunk 1UP, 3T, 10T, 11T, 12T, 13T, 14T

- Fritte direkt LAN 1 der HW

Warum bekommen jetzt die Clients keine IP mehr obwohl es als VM geklappt hat? Habe ich einen denkfehler?

LG und einen schönen rest Sonntag

Nico

Ich habe begonnen meine Pfsense von VM auf Richtige HW umzurüsten. Soweit hat das auch geklappt. Fritte in LAN 1 und LAN 2 zum Cisco SG 220 26p POE. In der Pfsense VLANs erstellt zugewisen und DHCP eingerichtet. Alles klappt soweit.

ABER

Was nicht klappt ist die Geräte Handys usw die per WLAN an der Fritte hängen haben sonst eine IP aus dem LAN Netz der Fritte bekommen ( 172.16.5.1/24 ). Aber jetzt nach der umstellung klappt das nicht. Vor dem Umbau war meine Konstellation so :

ESXI mit einer Netzwerkkarte .Im ESXI erstellt noch eine Portgruppe LAN ( VLAN ID 4095) in der VM zugewiesene Portgruppe VMNetwork als WAN und LAN als LAN. Das hat auch alle geklappt aber jetzt nicht mehr.

Am Cisco:

- GE 26 zum ESXI Blech Trunk 1UP, 3T, 10T, 11T, 12T, 13T, 14T

- GE 25 von der Fritte Access 1UP

JETZT ist es so :

- GE 26 zur neuen Pfsense HW Trunk 1UP, 3T, 10T, 11T, 12T, 13T, 14T

- Fritte direkt LAN 1 der HW

Warum bekommen jetzt die Clients keine IP mehr obwohl es als VM geklappt hat? Habe ich einen denkfehler?

LG und einen schönen rest Sonntag

Nico

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1111660885

Url: https://administrator.de/forum/umstellung-pfsense-vm-auf-hw-ip-wlan-clients-1111660885.html

Ausgedruckt am: 06.08.2025 um 10:08 Uhr

17 Kommentare

Neuester Kommentar

Das Tutorial dazu hast du gelesen und umgesetzt ?!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Fritte direkt LAN 1 der HW

Nur mal nebenbei: Dir ist schon klar das der LAN 1 Port im Default das lokale LAN ist ?!Wenn die Fritte bei dir den Internet Zugang realisiert ( Thema Portzuordnung aussieht auf deiner Hardware.

Vermutlich hat das VM Setup einen fatalen Konfig Fehler gehabt. In einer Kaskade ist das FritzBox WLAN ja im Koppelnetz positioniert zwischen dem WAN Port der pfSense und dem FritzBox LAN Port.

Folglich landen also WLAN Clients an der Fritzbox als Clients in diesem Koppelnetz.

Für die Firewall ist dieses Koppelnetz aber schon „Internet“ mit einem (zu Recht) sehr rigiden Regelwerk, und zusätzlich zum Regelwerk am WAN Port agiert dort auch die NAT Firewall die es solchen Clients zusätzlich unmöglich macht auf interne, lokale Netzwerke an der Firewall zuzugreifen. Im Grunde ja auch genau DAS was man von einer sicheren Firewall an ihrem WAN/Internet Port auch erwartet !

Das auszuhebeln wäre nur mit erheblichen Klimmzügen möglich was teilweise die Security Funktion der FW ausser Betrieb setzt und den Betrieb einer Firewall dann insgesamt konterkariert.

Diese FritzBox WLAN Clients in so einer Kaskade können also nur (von der Firewall unkontrolliert) das Internet erreichen, denn aus Sicht der FritzBox, die ja nichts weiss von der an ihr kaskadierten Firewall, sind sie ganz normale lokale Clients.

Das ist also das erwartbare Verhalten dieser FritzBox basierten WLAN Clients.

Das Schaubild so einer typischen Kaskade verdeutlicht recht anschaulich warum dieses Verhalten genau so ist.

Die Kardinalsfrage ist jetzt WAS genau du erreichen willst ? WER soll von WO auf WELCHE Ziel zugreifen ?!

Vielleicht hilft eine kleine Skizze das nochmal zu verdeutlichen für die Community ?!

Folglich landen also WLAN Clients an der Fritzbox als Clients in diesem Koppelnetz.

Für die Firewall ist dieses Koppelnetz aber schon „Internet“ mit einem (zu Recht) sehr rigiden Regelwerk, und zusätzlich zum Regelwerk am WAN Port agiert dort auch die NAT Firewall die es solchen Clients zusätzlich unmöglich macht auf interne, lokale Netzwerke an der Firewall zuzugreifen. Im Grunde ja auch genau DAS was man von einer sicheren Firewall an ihrem WAN/Internet Port auch erwartet !

Das auszuhebeln wäre nur mit erheblichen Klimmzügen möglich was teilweise die Security Funktion der FW ausser Betrieb setzt und den Betrieb einer Firewall dann insgesamt konterkariert.

Diese FritzBox WLAN Clients in so einer Kaskade können also nur (von der Firewall unkontrolliert) das Internet erreichen, denn aus Sicht der FritzBox, die ja nichts weiss von der an ihr kaskadierten Firewall, sind sie ganz normale lokale Clients.

Das ist also das erwartbare Verhalten dieser FritzBox basierten WLAN Clients.

Das Schaubild so einer typischen Kaskade verdeutlicht recht anschaulich warum dieses Verhalten genau so ist.

Die Kardinalsfrage ist jetzt WAS genau du erreichen willst ? WER soll von WO auf WELCHE Ziel zugreifen ?!

Vielleicht hilft eine kleine Skizze das nochmal zu verdeutlichen für die Community ?!

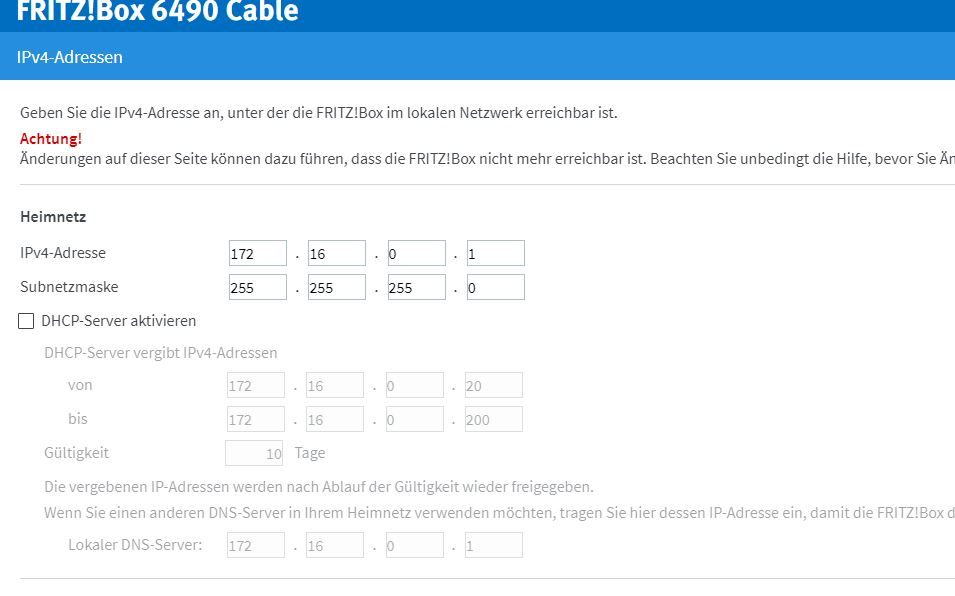

Was etwas wirr und unverständlich ist, ist das lokale LAN an der FritzBox, das ja identisch ist mit dem WLAN der FB.

Hier steht „DHCP aus und 172.16.0.1 /24“ als IP Adresse.

Die WLAN Clients haben aber „172.16.5.100-200“ was so technisch unmöglich ist denn die FritzBox supportet keine 2 IP Adressen auf ihrem lokalen LAN bzw, WLAN. Mal abgesehen das unterschiedliche IP Netze auf einem Draht gegen den TCP/IP Standard verstossen.

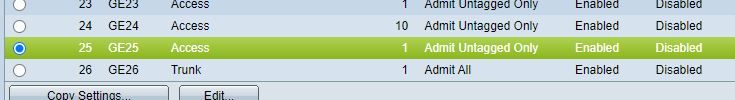

Fragt sich dann auch in welchem VLAN der Switch Port 25 liegt an dem dieses lokale LAN angeschlossen ist ?

Das ist also IP technisch irgendwie falsch und verwirrend.

Die gleiche Problematik wiederholt sich im Soll Design.

Da solltest du also nochmal etwas Aufklärungsarbeite leisten. Sinnvoller wäre eine reine Layer 3 Darstellung nur auch IP Sicht.

Hier steht „DHCP aus und 172.16.0.1 /24“ als IP Adresse.

Die WLAN Clients haben aber „172.16.5.100-200“ was so technisch unmöglich ist denn die FritzBox supportet keine 2 IP Adressen auf ihrem lokalen LAN bzw, WLAN. Mal abgesehen das unterschiedliche IP Netze auf einem Draht gegen den TCP/IP Standard verstossen.

Fragt sich dann auch in welchem VLAN der Switch Port 25 liegt an dem dieses lokale LAN angeschlossen ist ?

Das ist also IP technisch irgendwie falsch und verwirrend.

Die gleiche Problematik wiederholt sich im Soll Design.

Da solltest du also nochmal etwas Aufklärungsarbeite leisten. Sinnvoller wäre eine reine Layer 3 Darstellung nur auch IP Sicht.

Sorry aber ich bin wohl zu blöd.... bei sowas wie

„Fritzbox 172.16.0.1/24 -> Port 25 Access 1 UP -> Cisco SG 220-26p 172.16.10.250/24 GW 172.16.10.1 -> „

Kann ich schwer folgen...

Wo kommt jetzt aber die IP Adresse .10.250 her mit dem Gateway .10.1 ? Was hat die jetzt mit dem VLAN 1 zu tun ??

Oder ist die Tabelle da aus den Fugen geraten ?? Oder was bedeutet die strukturlose Aneinanderreihung der Netze und Ports ?

Bahnhof ?, Ägypten ?

„Fritzbox 172.16.0.1/24 -> Port 25 Access 1 UP -> Cisco SG 220-26p 172.16.10.250/24 GW 172.16.10.1 -> „

Kann ich schwer folgen...

- Fritzbox hat 172.16.0.1 /24

- ist an Port 25 angeschlossen der UNtagged im VLAN 1 liegt was dann folglich die Netzadresse 172.16.0.0 /24 hat.

Wo kommt jetzt aber die IP Adresse .10.250 her mit dem Gateway .10.1 ? Was hat die jetzt mit dem VLAN 1 zu tun ??

Oder ist die Tabelle da aus den Fugen geraten ?? Oder was bedeutet die strukturlose Aneinanderreihung der Netze und Ports ?

Bahnhof ?, Ägypten ?

Der Cisco Switch hat die 10.250

WAS soll das sein ? Das ist weder IP Netz noch Hostadresse... OK, gehen wir mal davon aus das die Firewall das VLAN Routing macht und die Management IP Adresse des Switches ans VLAN 10 gebunden ist mit der IP Adresse 10.250.10.254 und die dazugehörige VLAN 10 IP Adresse auf der Firewall ist die 10.250.10.1.

Wäre das so richtig ?

Was deine Segmentierung anbetrifft ist das alles absolut korrekt und richtig so und das kann man natürlich auch sinnvoll so machen.

Fassen wir mal geordnet und mit korrekter IP Nomenklatur zusammen:

- Management IP Netz = VLAN 10 = 172.16.10.0 /24

- Internes Kupfer und WLAN IP Netz = VLAN 11 = 172.16.11.0 /24

- Gast WLAN IP Netz = VLAN 12 = 172.16.12.0 /24

- Haustechnik und Smart Home IP Netz = VLAN 13 = 172.16.13.0 /24

- Labor und Test IP Netz = VLAN 14 = 172.16.14.0 /24

Die Vorgehensweise ist doch dann kinderleicht:

- pfSense gem. VLAN_Tutorial aufsetzen,

- Das physische Firewall LAN Interface (UNtagged) ist dabei das VLAN 10 und muss deshalb als Native VLAN am Switch Koppelport zur Firewall gesetzt sein.

- VLAN Interfaces dann nach Anleitung auf der Firewall anlegen und mit IP Adressen und DHCP Server versehen und Regelwerk anpassen.

- VLANs auf dem Switch anlegen, Switch Management und IP ins VLAN 10 legen, Koppelport der Firewall auf Native VLAN 10 setzen.(siehe oben)

- Default Gateway Switch auf Firewall IP .10.1 setzen

- Endgeräte Ports (untagged) auf dem Switch den VLANs zuweisen und IP und Ping Check in den VLANs machen.

- Ggf. Firewall Regeln nochmal nachschärfen (Gastnetz etc.) und ggf.Captive_Portal aktivieren.

- Fertisch

Aber 2 Dinge Verstehe ich gerade nicht.

1.Ja, das ist korrekt !

WAN ist immer abhängig WIE man die Internet Verbindung realisiert. Du nutzt eine Kaskade mit Router davor und doppeltem NAT und doppeltem Firewalling wie sie HIER genau beschrieben ist.

Dort kann man eine statische IP vergeben allerdings muss man dann zwingend beachten auch die Default Route/Gateway zu setzen.

Alternativ könnte man die IP auch per DHCP vergeben lassen wenn man in der FritzBox davor eine Reservierung auf die Mac Adresse des WAN Ports in deren DHCP Server einträgt. So bekommt dann der WAN Port auch immer eine feste IP und das Gateway dynamisch.

Wichtig ist in einer Kaskade am WAN Port unten den Haken zu setzen das RFC 1918 IP Adressen nicht geblockt werden. (Siehe Tutorial).

Beide Alternativen führen zum Erfolg.

2.

Das ist auch richtig. Port 26 ist dann Tagged für alle Vlans ausser 10 denn 10 ist am Firewall Port das native Vlan wenn du diese IP Netz auf den physischen LAN Port der Firewall legst.

Das heißt Firewall LAN Interface verbinden mit Port GE 26 und dort Einstellen VLAN ID 1 UNtagged sowie VLAN ID 10-14 Tagged?

Nein !Dann liegt das Native VLAN der Firewall (Firewall LAN Port) ja im VLAN 1 !! Nachdenken !

Die Frames des physischen LAN Ports der Firewall werden immer untagged gesendet. VLAN 1 hast du ja gar nicht in Benutzung. Wenn du dem physischen LAN Port also die IP .10.1 gibst musst du auch dafür sorgen das dessen untagged Pakete dann in deinem Switch VLAN 10 landen logischerweise.

Das machst du indem du dem Cisco Switch sagst das an seinem Port die Native VLAN ID nicht 1 sondern 10 ist. So landen dann alles untagged Pakete an dem Port im VLAN 10. Ganz einfach !

Und... das klappt ganz sicher so !!! 😉

Das kommt drauf an WIE du den DHCP Server der FB betreibst. Normal bei statischer IP kann man den ja deaktivieren, denn im Koppelnetz sollten ja in der Regel niemals Clients sein, weil diese ja dann völlig ohne Firewall agieren. Damit wäre ein Firewall Konzept ja dann sinnfrei. Das Koppelnetz sollte also ein reines Punkt zu Punkt Koppelnetz OHNE Clients bleiben.

Wenn der FB DHCP Server also aus ist bekommen WLAN Clients keine IP oder nur eine Zeroconf IP ala 169.254.x.y.

Ist er allerdings aktiv sollten die Clients normal eine IP aus dem Koppelnetz bekommen wenn der DHCP Server entsprechend dazu konfiguriert ist vom Adresspool.

Allerdings hebelt das dann die Firewall Sicherheit komplett aus.

Intelligenter ist es also den WLAN Accesspoint immer innerhalb der lokalen Firewall LANs, idealerweise mit einem MSSID Setup zu betreiben.

Mikrotik und andere haben dafür preiswerte und leistungsfähige Accesspoints

varia-store.com/de/produkt/97657-rbcapl-2nd-cap-lite-mit-ar9533- ...

varia-store.com/de/produkt/97517-rbcap2nd-routerboard-decken-ap- ...

Oder Dual Radio

varia-store.com/de/produkt/97849-rbcapgi-5acd2nd-cap-ac-mit-716- ...

Beispiel MSSID Setup:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn der FB DHCP Server also aus ist bekommen WLAN Clients keine IP oder nur eine Zeroconf IP ala 169.254.x.y.

Ist er allerdings aktiv sollten die Clients normal eine IP aus dem Koppelnetz bekommen wenn der DHCP Server entsprechend dazu konfiguriert ist vom Adresspool.

Allerdings hebelt das dann die Firewall Sicherheit komplett aus.

Intelligenter ist es also den WLAN Accesspoint immer innerhalb der lokalen Firewall LANs, idealerweise mit einem MSSID Setup zu betreiben.

Mikrotik und andere haben dafür preiswerte und leistungsfähige Accesspoints

varia-store.com/de/produkt/97657-rbcapl-2nd-cap-lite-mit-ar9533- ...

varia-store.com/de/produkt/97517-rbcap2nd-routerboard-decken-ap- ...

Oder Dual Radio

varia-store.com/de/produkt/97849-rbcapgi-5acd2nd-cap-ac-mit-716- ...

Beispiel MSSID Setup:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern