VDSL mit 8 fixen IPs an Cisco Pix 506e

Hallo

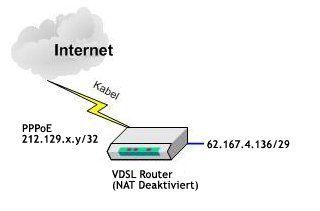

wir haben hier einen VDSL Anschluss der einen fixen IP Block (/29) beinhaltet. Der VDSL Router hängt im Bridge-Modus vor einer PIX 506e welche das PPPoE erledigt.

Das ganze funktioniert leider nur "Teilweise"....

Auf dem outside Interface bekommt die PIX per PPPoE eine statische IP (212.129.xxx.yyy/32) zugewiesen. auf dem inside interface ist ein privates Netz (172.24.0.0/24) konfiguriert. Der 8-er Block beinhaltet das Netz 62.167.4.136/29.

Ich habe einige IPs aus dem 62er Block per statischem NAT auf interne Adressen konfiguriert auf welchen Mail usw laufen. Leider sind diese Adressen nicht von überall erreichbar, so kann man z.B. von (172.24.0.28 / 62.167.4.139) auf golem.de zugreifen nicht aber auf heise.de.

Traceroute von (172.24.0.28 / 62.167.4.136 ) auf die Beispiele von oben:

www.golem.de

1 * * * Zeitüberschreitung der Anforderung.

2 * * * Zeitüberschreitung der Anforderung.

3 * * * Zeitüberschreitung der Anforderung.

4 22 ms 21 ms 20 ms 212.161.251.186

5 22 ms 25 ms 21 ms ae-1-1.bbr1.fra3.de.inetbone.net [80.81.192.

6 38 ms 38 ms 38 ms l0.core1.fra3.inetbone.net [83.220.157.66]

7 38 ms 39 ms 39 ms vl331.dh65.ls.b.all.de [212.21.76.114]

8 52 ms 38 ms 38 ms vz-srv28.syseleven.de [193.164.134.28]

9 38 ms 37 ms 38 ms server-z160.syseleven.de [193.164.134.160]

www.heise.de

1 * * * Zeitüberschreitung der Anforderung.

2 * * * Zeitüberschreitung der Anforderung.

3 * * * Zeitüberschreitung der Anforderung.

4 21 ms 37 ms 20 ms 212.161.251.186

5 * * * Zeitüberschreitung der Anforderung.

6 21 ms 21 ms 20 ms heise2.f.de.plusline.net [82.98.98.106

7 * * * Zeitüberschreitung der Anforderung.

8 * * * Zeitüberschreitung der Anforderung.

9 * * * Zeitüberschreitung der Anforderung.

10 * * * Zeitüberschreitung der Anforderung.

bis Hop 30 so weiter....

Das ganze setzt sich für beliebige Netze fort.

Hier die Config der PIX

Hier noch der Output von show route der PIX

Das selbe betrifft auch die dynamischen Client wenn das NAT mit einer 62er Adresse gemacht wird, mache ich das NAT für die dynamischen Clients jedoch mit der PPPoE Adresse funktionieren diese ohne Probleme.

Ich finde hier leider den Fehler nicht, falls also jemand einen Tipp hat was hier falsch konfiguriert ist wäre ich sehr dankbar.

Gruss Stonee76

wir haben hier einen VDSL Anschluss der einen fixen IP Block (/29) beinhaltet. Der VDSL Router hängt im Bridge-Modus vor einer PIX 506e welche das PPPoE erledigt.

Das ganze funktioniert leider nur "Teilweise"....

Auf dem outside Interface bekommt die PIX per PPPoE eine statische IP (212.129.xxx.yyy/32) zugewiesen. auf dem inside interface ist ein privates Netz (172.24.0.0/24) konfiguriert. Der 8-er Block beinhaltet das Netz 62.167.4.136/29.

Ich habe einige IPs aus dem 62er Block per statischem NAT auf interne Adressen konfiguriert auf welchen Mail usw laufen. Leider sind diese Adressen nicht von überall erreichbar, so kann man z.B. von (172.24.0.28 / 62.167.4.139) auf golem.de zugreifen nicht aber auf heise.de.

Traceroute von (172.24.0.28 / 62.167.4.136 ) auf die Beispiele von oben:

www.golem.de

1 * * * Zeitüberschreitung der Anforderung.

2 * * * Zeitüberschreitung der Anforderung.

3 * * * Zeitüberschreitung der Anforderung.

4 22 ms 21 ms 20 ms 212.161.251.186

5 22 ms 25 ms 21 ms ae-1-1.bbr1.fra3.de.inetbone.net [80.81.192.

6 38 ms 38 ms 38 ms l0.core1.fra3.inetbone.net [83.220.157.66]

7 38 ms 39 ms 39 ms vl331.dh65.ls.b.all.de [212.21.76.114]

8 52 ms 38 ms 38 ms vz-srv28.syseleven.de [193.164.134.28]

9 38 ms 37 ms 38 ms server-z160.syseleven.de [193.164.134.160]

www.heise.de

1 * * * Zeitüberschreitung der Anforderung.

2 * * * Zeitüberschreitung der Anforderung.

3 * * * Zeitüberschreitung der Anforderung.

4 21 ms 37 ms 20 ms 212.161.251.186

5 * * * Zeitüberschreitung der Anforderung.

6 21 ms 21 ms 20 ms heise2.f.de.plusline.net [82.98.98.106

7 * * * Zeitüberschreitung der Anforderung.

8 * * * Zeitüberschreitung der Anforderung.

9 * * * Zeitüberschreitung der Anforderung.

10 * * * Zeitüberschreitung der Anforderung.

bis Hop 30 so weiter....

Das ganze setzt sich für beliebige Netze fort.

Hier die Config der PIX

Building configuration...

: Saved

:

PIX Version 6.3(3)

interface ethernet0 auto

interface ethernet1 auto

nameif ethernet0 outside security0

nameif ethernet1 inside security100

enable password *** encrypted

passwd *** encrypted

hostname pix

domain-name xxx.yy

clock timezone CEST 1

clock summer-time CEDT recurring last Sun Mar 2:00 last Sun Oct 3:00

fixup protocol dns maximum-length 512

fixup protocol ftp 21

fixup protocol h323 h225 1720

fixup protocol h323 ras 1718-1719

fixup protocol http 80

fixup protocol pptp 1723

fixup protocol rsh 514

fixup protocol rtsp 554

fixup protocol sip 5060

fixup protocol sip udp 5060

fixup protocol skinny 2000

fixup protocol smtp 25

fixup protocol sqlnet 1521

fixup protocol tftp 69

names

name 172.24.0.35 dev

name 172.24.0.33 monolith

name 172.24.0.75 dev2

name 172.24.0.28 mail

object-group service MailServer tcp

port-object eq https

port-object eq www

port-object eq smtp

access-list outside_access_in permit icmp any any

access-list outside_access_in permit tcp any host 62.167.4.139 object-group MailServer

access-list outside_access_in permit tcp any host 62.167.4.140 eq ssh

access-list outside_access_in permit tcp any host 62.167.4.140 eq www

access-list vpn_members_splitTunnelAcl permit ip 172.24.0.0 255.255.255.0 any

access-list inside_outbound_nat0_acl permit ip 172.24.0.0 255.255.255.0 10.24.42.0 255.255.255.0

access-list outside_cryptomap_dyn_20 permit ip any 10.24.42.0 255.255.255.0

pager lines 24

logging on

logging host inside 172.24.0.79

icmp permit any outside

mtu outside 1500

mtu inside 1500

ip address outside pppoe setroute

ip address inside 172.24.0.1 255.255.255.0

ip audit info action alarm

ip audit attack action alarm

ip local pool vpn_ch 10.24.42.1-10.24.42.254

pdm location dev 255.255.255.255 inside

pdm location monolith 255.255.255.255 inside

pdm location 10.24.42.0 255.255.255.0 inside

pdm location mail 255.255.255.255 inside

pdm location dev2 255.255.255.255 inside

pdm location 172.24.0.79 255.255.255.255 inside

pdm location 62.167.4.136 255.255.255.248 outside

pdm logging informational 100

pdm history enable

arp timeout 14400

global (outside) 1 interface

global (outside) 2 62.167.4.138

nat (inside) 0 access-list inside_outbound_nat0_acl

nat (inside) 1 0.0.0.0 0.0.0.0 0 0

static (inside,outside) 62.167.4.139 mail netmask 255.255.255.255 0 0

static (inside,outside) 62.167.4.140 dev netmask 255.255.255.255 0 0

access-group outside_access_in in interface outside

timeout xlate 0:05:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00

timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout uauth 0:05:00 absolute

aaa-server TACACS+ protocol tacacs+

aaa-server RADIUS protocol radius

aaa-server RADIUS (inside) host monolith success88 timeout 5

aaa-server LOCAL protocol local

ntp server 77.109.137.140 source inside prefer

http server enable

http 172.24.0.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server community public

no snmp-server enable traps

floodguard enable

sysopt connection permit-ipsec

sysopt connection permit-pptp

sysopt connection permit-l2tp

crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac

crypto dynamic-map outside_dyn_map 20 match address outside_cryptomap_dyn_20

crypto dynamic-map outside_dyn_map 20 set transform-set ESP-3DES-MD5

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map client authentication RADIUS

crypto map outside_map interface outside

isakmp enable outside

isakmp nat-traversal 30

isakmp policy 20 authentication pre-share

isakmp policy 20 encryption 3des

isakmp policy 20 hash md5

isakmp policy 20 group 2

isakmp policy 20 lifetime 86400

vpngroup vpn_members address-pool vpn_ch

vpngroup vpn_members dns-server mail

vpngroup vpn_members default-domain xxx.yy

vpngroup vpn_members split-tunnel vpn_members_splitTunnelAcl

vpngroup vpn_members idle-time 1800

vpngroup vpn_members password ********

telnet 172.24.0.0 255.255.255.0 inside

telnet timeout 5

ssh 172.24.0.0 255.255.255.0 inside

ssh timeout 5

console timeout 0

vpdn group pppoe_group request dialout pppoe

vpdn group pppoe_group localname dslUSer

vpdn group pppoe_group ppp authentication mschap

vpdn username dslUSer password ********* store-local

terminal width 80

Cryptochecksum:5e63725911e2e60ed963863338802e78

: end

[OK]Hier noch der Output von show route der PIX

outside 0.0.0.0 0.0.0.0 212.161.209.109 1 PPPOE static

inside 172.24.0.0 255.255.255.0 172.24.0.1 1 CONNECT static

outside 212.161.129.234 255.255.255.255 212.161.129.234 1 CONNECT staticDas selbe betrifft auch die dynamischen Client wenn das NAT mit einer 62er Adresse gemacht wird, mache ich das NAT für die dynamischen Clients jedoch mit der PPPoE Adresse funktionieren diese ohne Probleme.

Ich finde hier leider den Fehler nicht, falls also jemand einen Tipp hat was hier falsch konfiguriert ist wäre ich sehr dankbar.

Gruss Stonee76

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 134895

Url: https://administrator.de/forum/vdsl-mit-8-fixen-ips-an-cisco-pix-506e-134895.html

Ausgedruckt am: 31.07.2025 um 03:07 Uhr

8 Kommentare

Neuester Kommentar

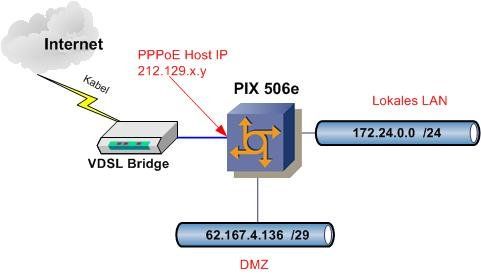

Nur nochmal dumm nachgefragt: Das Outside Interface und der öffentliche IP Block können ja, da sie in vollkommen unterschiedlichen IP Netzen liegen, niemals auf einem physischen Interface arbeiten !!

In so fern ist unklar wo dein öffentliches Subnetz liegt. Kann ja eigentlich dann nur ein DMZ Segment an der PIX sein was dann im Design so aussieht:

Ist dem so ??? Das DMZ Segment wird dann logischerweise nicht geNATtet, richtig ??

Wenn das alles so ist dann kannst du niemals die 62er Adressen als statische IPs auf dem Outside Interface konfigurieren. Damit rennst du in ein Routing Problem...logisch. Der Providerrouter geht davon aus das dein Subnetz 62.167.4.136 /29 hinter der festen Gateway IP 212.129.x.y liegt und hat diese als next Hop konfiguriert.

Du legst diese 62er IPs dann aber fälschlich direkt in sein 212.129er Subnetz Folglich ist es klar das damit durch dein falsches IP Adressdesign dann diese Probleme entstehen !

Fazit: Korrigiere dein IP Design wie es richtig ist und vom Providerrouter erwartet wird nach obigem Bild und dann verschwinden deine Probleme auf Schlag !

In so fern ist unklar wo dein öffentliches Subnetz liegt. Kann ja eigentlich dann nur ein DMZ Segment an der PIX sein was dann im Design so aussieht:

Ist dem so ??? Das DMZ Segment wird dann logischerweise nicht geNATtet, richtig ??

Wenn das alles so ist dann kannst du niemals die 62er Adressen als statische IPs auf dem Outside Interface konfigurieren. Damit rennst du in ein Routing Problem...logisch. Der Providerrouter geht davon aus das dein Subnetz 62.167.4.136 /29 hinter der festen Gateway IP 212.129.x.y liegt und hat diese als next Hop konfiguriert.

Du legst diese 62er IPs dann aber fälschlich direkt in sein 212.129er Subnetz Folglich ist es klar das damit durch dein falsches IP Adressdesign dann diese Probleme entstehen !

Fazit: Korrigiere dein IP Design wie es richtig ist und vom Providerrouter erwartet wird nach obigem Bild und dann verschwinden deine Probleme auf Schlag !

Bist du dir ganz sicher das der Zyxel auch VDSL supportet ?? VDSL erfordert ein VLAN Tagging auf dem DSL Link. Kann der Zyxel das ??

de.wikipedia.org/wiki/T-Home_Entertain --> Technik, VDSL2

de.wikipedia.org/wiki/T-Home_Entertain --> Technik, VDSL2

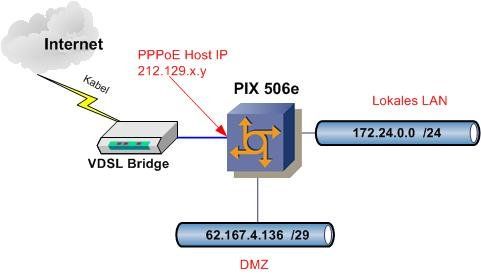

Ja, das ist klar, denn dann darfst du KEIN NAT mehr machen. Am einfachsten ist du machst den Zugang z.B. mit Pfsense mit 3 Interfaces (z.B. ALIX Board) oder einer anderen Firewall/Router mit 3 Segmenten:

heise.de/netze/artikel/pfSense-als-VDSL-Router-221500.html

und benutzt den 62er Block wie es sich eigentlich für solche Szenarien gehört als sauberes DMZ Segment.

Alles andere ist Fricklei und schafft dir Probleme...

heise.de/netze/artikel/pfSense-als-VDSL-Router-221500.html

und benutzt den 62er Block wie es sich eigentlich für solche Szenarien gehört als sauberes DMZ Segment.

Alles andere ist Fricklei und schafft dir Probleme...

Hallo,

darf ich an dieser Stelle mal Fragen bei welchen Provider VDSL mit 8 statischen IPs möglich ist?

Ich suche schon etwas länger nach potentiellen Providern die das anbieten und bis jetzt kenne ich nur einen:

MK Netzdienste. Die Telekom bietet es leider nicht an. Bei denen ist ein VDSL Business Anschluss immer mit

einer statischen IP.

Wie funktioniert das eigentlich technisch?

- Der VDSL Router macht eine PPPoE Verbindung nach draußen auf

- Intern ist dann eine vom Provider statisch Konfigurierte IP Range

- Die erste Adresse der IP Range ist dann das Standard-Gateway?

Ich wünsch euch noch ein schönes WE

Gruß EvilToken

darf ich an dieser Stelle mal Fragen bei welchen Provider VDSL mit 8 statischen IPs möglich ist?

Ich suche schon etwas länger nach potentiellen Providern die das anbieten und bis jetzt kenne ich nur einen:

MK Netzdienste. Die Telekom bietet es leider nicht an. Bei denen ist ein VDSL Business Anschluss immer mit

einer statischen IP.

Wie funktioniert das eigentlich technisch?

- Der VDSL Router macht eine PPPoE Verbindung nach draußen auf

- Intern ist dann eine vom Provider statisch Konfigurierte IP Range

- Die erste Adresse der IP Range ist dann das Standard-Gateway?

Ich wünsch euch noch ein schönes WE

Gruß EvilToken