VLAN einrichten Fortiswitch

Hi,

ich habe mir vor geraumer Zeit Fortiswitch andrehen lassen und wollte diese nun auch einrichten.

Leider bekomme ich vom Verkäufer der meinte er arbeitet sehr gerne damit nur wenig Hilfe (also mit VLANs kenne ich mich leider nicht aus).

Damit sind wir auch schon beim Thema, ich möchte gerne auf die 6 Switches VLANs einrichten und diese ebenso miteinander kommunizieren lassen.

VLAN 1 und VLAN 100.

Bei den Switch gibt es zwei Möglichkeiten diese einzurichten was ist nun die "richtige" Lösung?

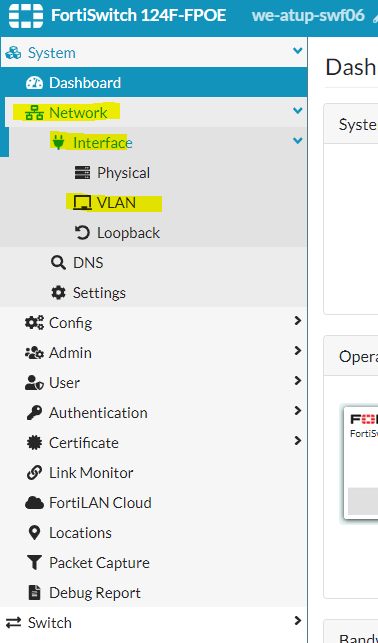

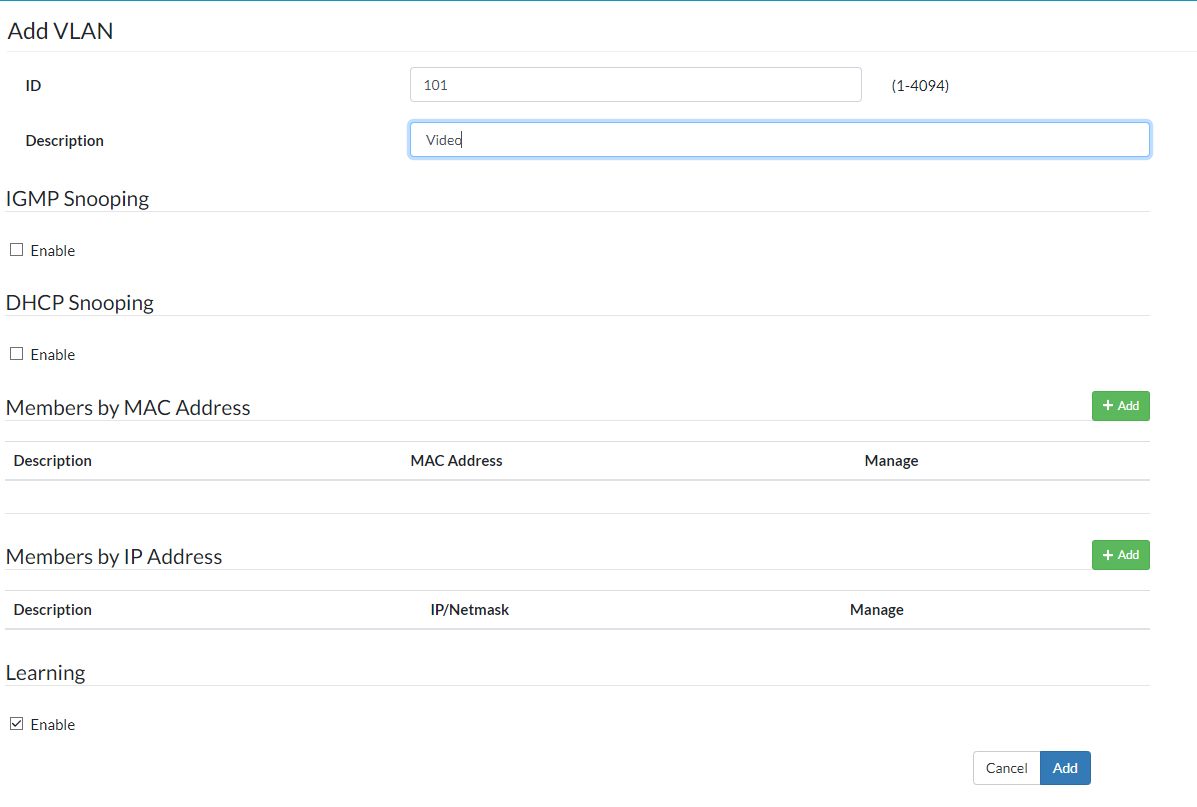

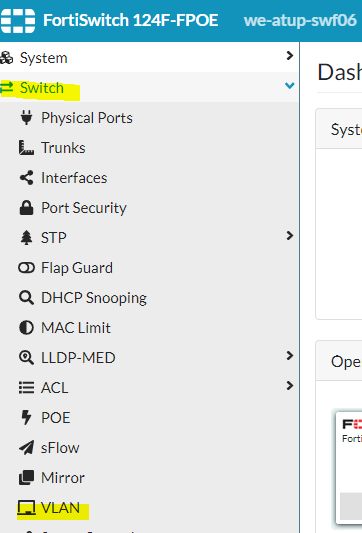

VLAN-Einrichtung unter Network --> Interface-->VLAN oder doch Switch-->VLAN

aktuell habe ich dies unter Switch-->VLAN eingerichtet und dem Interfaceport beide VLANs als Allowed eingetragen, da ich irgendwo las, dass ein TRUNK unter Fortinet nicht gleich TRUNK ist wie man ihn kennt.

Sei es drum, heute wollte ich dennoch den TRUNK testen, ob es nicht darüber geht.

Habe auf zwei Switch den TRUNK eingerichtet, scheint soweit wie bekannt zu funktionieren.

Anschließend wollte ich auch den produktiven Switch umstellen. Nach der TRUNK-Einrichtung gab es prompt keinen Netzwerkzugriff mehr von allen Clients auf dem Switch, nur mein Test-Switch konnte noch auf den besagten zugreifen.

Daher würde ich nun gerne bevor ich noch weitere Versuche starte, hier um Hilfe suchen, ob mir einer den Weg kurz schildern könnte. Vor allem durch die doppelte Funktionen am Switch zum einrichten des VLAN und TRUNKs irritieren mich etwas.

LG

Kauzig

ich habe mir vor geraumer Zeit Fortiswitch andrehen lassen und wollte diese nun auch einrichten.

Leider bekomme ich vom Verkäufer der meinte er arbeitet sehr gerne damit nur wenig Hilfe (also mit VLANs kenne ich mich leider nicht aus).

Damit sind wir auch schon beim Thema, ich möchte gerne auf die 6 Switches VLANs einrichten und diese ebenso miteinander kommunizieren lassen.

VLAN 1 und VLAN 100.

Bei den Switch gibt es zwei Möglichkeiten diese einzurichten was ist nun die "richtige" Lösung?

VLAN-Einrichtung unter Network --> Interface-->VLAN oder doch Switch-->VLAN

aktuell habe ich dies unter Switch-->VLAN eingerichtet und dem Interfaceport beide VLANs als Allowed eingetragen, da ich irgendwo las, dass ein TRUNK unter Fortinet nicht gleich TRUNK ist wie man ihn kennt.

Sei es drum, heute wollte ich dennoch den TRUNK testen, ob es nicht darüber geht.

Habe auf zwei Switch den TRUNK eingerichtet, scheint soweit wie bekannt zu funktionieren.

Anschließend wollte ich auch den produktiven Switch umstellen. Nach der TRUNK-Einrichtung gab es prompt keinen Netzwerkzugriff mehr von allen Clients auf dem Switch, nur mein Test-Switch konnte noch auf den besagten zugreifen.

Daher würde ich nun gerne bevor ich noch weitere Versuche starte, hier um Hilfe suchen, ob mir einer den Weg kurz schildern könnte. Vor allem durch die doppelte Funktionen am Switch zum einrichten des VLAN und TRUNKs irritieren mich etwas.

LG

Kauzig

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7724988056

Url: https://administrator.de/forum/vlan-einrichten-fortiswitch-7724988056.html

Ausgedruckt am: 24.07.2025 um 04:07 Uhr

3 Kommentare

Neuester Kommentar

Ziemlich viel Raterei und Konjunktiv.  Ob es besonders intelligent war sich von einem Firewall Hersteller Switches zu beschaffen (oder andrehen zu lassen) ist ein ganz andere Frage. Wie immer ist das nur zugekaufte OEM Hardware und nichts Eigenes von denen. Aber nundenn...

Ob es besonders intelligent war sich von einem Firewall Hersteller Switches zu beschaffen (oder andrehen zu lassen) ist ein ganz andere Frage. Wie immer ist das nur zugekaufte OEM Hardware und nichts Eigenes von denen. Aber nundenn...

Es ist also immer die Kombination dieser Kommandos, alles andere wäre auch Unsinn.

Was die Thematik zum Begriff Trunk anbetrifft ist das immer ambivalent. Ein Trunk ist in Cisco Sprech ein tagged Uplink der z.B. Switches untereinander verbindet um VLANs zw. den Switches transparent zu übertragen.

Im Rest der Netzwerk Welt ist es aber in der Regel ein aggregierter Link (LAG). Meist in Kombination mit LACP. Bei Cisco heisst das aber wiederum Etherchannel oder Portchannel. Der Begriff Trunk birgt deshalb also immer die Gefahr der Doppeldeutigkeit und des Missverständnisses.

Wie das bei deinen Gurken jetzt begrifflich gemeint ist kann dir nur deren Handbuch erklären, sollte aber deine "Irritationen" zum Begriff an sich hoffentlich klären.

Alles was du zum Thema 802.1q VLANs, Tagging usw. wissen musst erklärt dir inklusive bunter Bilder die "VLAN Schnellschulung":

VLAN Schnellschulung

und auch das hiesige VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Letzteres hat auch ein paar grundlegende Setup Infos zu VLANs und auch Design Übersichten die mehr oder minder auf allen Switches immer und immer wieder gleich sind.

Bei den Switch gibt es zwei Möglichkeiten diese einzurichten

Nein, das sind sehr wahrscheinlich keine 2 Möglichkeiten sondern das eine lässt dich global die VLANs und ihre IDs auf dem Switch einrichten und über das andere weist du die Interfaces entweder tagged oder untagged diesen VLANs zu.Es ist also immer die Kombination dieser Kommandos, alles andere wäre auch Unsinn.

Was die Thematik zum Begriff Trunk anbetrifft ist das immer ambivalent. Ein Trunk ist in Cisco Sprech ein tagged Uplink der z.B. Switches untereinander verbindet um VLANs zw. den Switches transparent zu übertragen.

Im Rest der Netzwerk Welt ist es aber in der Regel ein aggregierter Link (LAG). Meist in Kombination mit LACP. Bei Cisco heisst das aber wiederum Etherchannel oder Portchannel. Der Begriff Trunk birgt deshalb also immer die Gefahr der Doppeldeutigkeit und des Missverständnisses.

Wie das bei deinen Gurken jetzt begrifflich gemeint ist kann dir nur deren Handbuch erklären, sollte aber deine "Irritationen" zum Begriff an sich hoffentlich klären.

Alles was du zum Thema 802.1q VLANs, Tagging usw. wissen musst erklärt dir inklusive bunter Bilder die "VLAN Schnellschulung":

VLAN Schnellschulung

und auch das hiesige VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Letzteres hat auch ein paar grundlegende Setup Infos zu VLANs und auch Design Übersichten die mehr oder minder auf allen Switches immer und immer wieder gleich sind.

Ist auch richtig, denn das globale Einrichten der VLAN IDs und das Zuweisen der Interfaces sind ja 2 verschiedene Paar Schuhe, gehören aber immer zusammen. (Siehe L2 VLAN Tutorial)

Übrigens sollte man IGMP Snooping in Netzen bzw. VLANs generell immer aktivieren (Haken bei "Enable")!

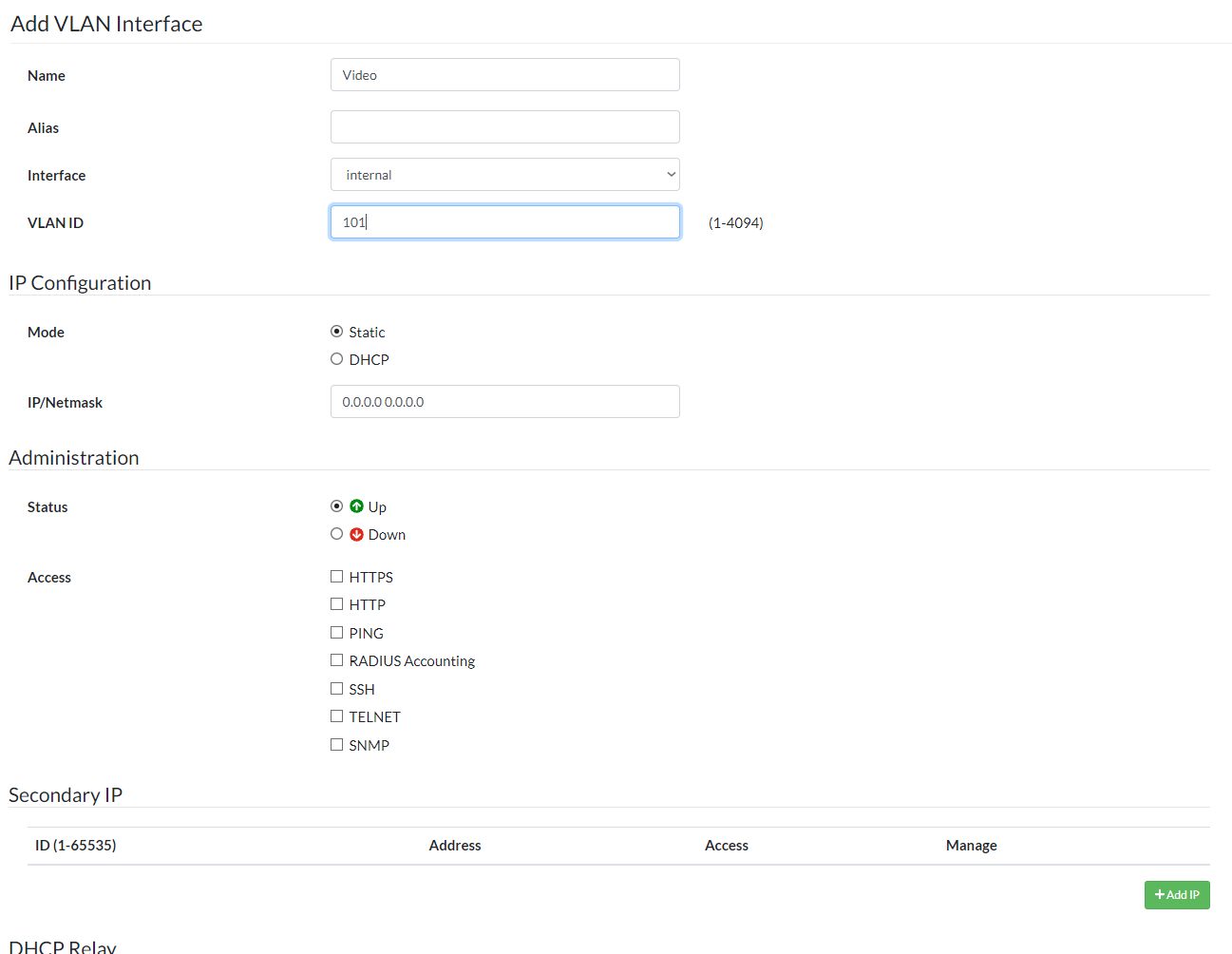

Was du da oben im 2ten Screenshot zeigst ist die Layer 3 Einrichtung. Hättest du auch an der Option der IP Adresse sofort auch selber erkennen können.

Deine Switches sind Layer 3 (Routing) fähig und das "VLAN Interface" ist quasi das Router Bein was IP technisch im VLAN hängt um VLAN übergreifenden Traffic im Switch zu routen. Das als was in einem Layer 2 VLAN Design oben ein externer Router oder Firewall macht.

Siehe zu der Thematik auch das Layer 3 VLAN Tutorial.

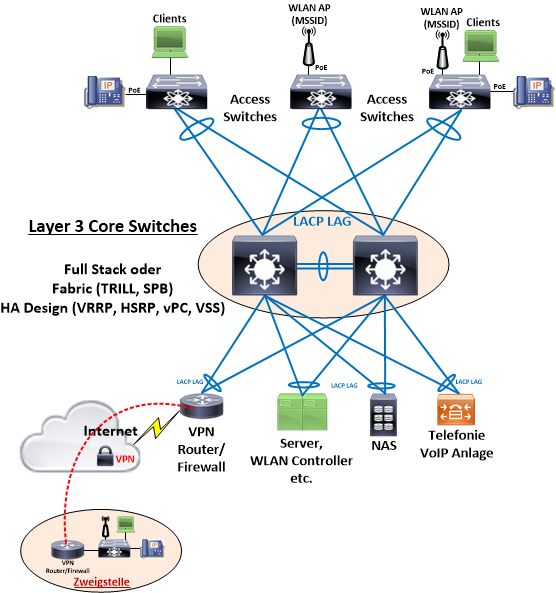

Wenn du VLANs also mit deinen Switches routen willst, dann machen deine Core Switches Layer 3 und die Access Switches immer Layer 2.

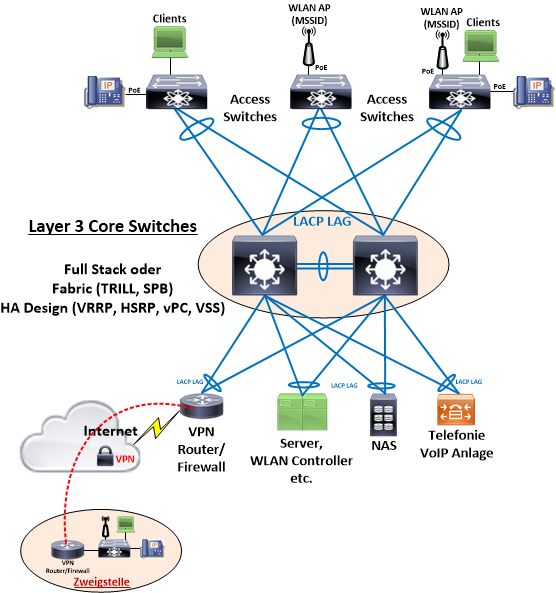

Ein klassisches und redundantes L3 Allerweltsdesign mit mehreren Switches sieht immer so aus:

Übrigens sollte man IGMP Snooping in Netzen bzw. VLANs generell immer aktivieren (Haken bei "Enable")!

Was du da oben im 2ten Screenshot zeigst ist die Layer 3 Einrichtung. Hättest du auch an der Option der IP Adresse sofort auch selber erkennen können.

Deine Switches sind Layer 3 (Routing) fähig und das "VLAN Interface" ist quasi das Router Bein was IP technisch im VLAN hängt um VLAN übergreifenden Traffic im Switch zu routen. Das als was in einem Layer 2 VLAN Design oben ein externer Router oder Firewall macht.

Siehe zu der Thematik auch das Layer 3 VLAN Tutorial.

Wenn du VLANs also mit deinen Switches routen willst, dann machen deine Core Switches Layer 3 und die Access Switches immer Layer 2.

Ein klassisches und redundantes L3 Allerweltsdesign mit mehreren Switches sieht immer so aus: