VLAN-Konfiguration: Grundsätzliche Fragen

Hallo,

Ziel: Mein Heimnetz mit VLANs segmentieren.

Router/ Firewall soll eine pfsense auf einem apu2-board sein, der Switch ist ein Cisco Sg350-28 im Layer-2 Modus, (die pfsense soll "routen").

(ein zweiter Switch, Netgear GS108-Ev3, soll mehrere Anschlussmöglichkeiten schaffen, darum will ich mich erst später kümmern, der soll hier nicht Thema sein)

(grobe) Skizze:

Internet > (wan-Port) pfsense (lan-Port) > (Port 26) Switch (Port 25) > (Port 8) Switch

Da ich mich erstmalig mit dieser Thematik auseinander setze, habe ich grundsätzliche Frage zur VLAN-Konfiguration des Cisco Switches (damit beschäftige ich mich zur Zeit):

Jedem Port kann hier zugewiesen werden, ob er "Trunk"-Port oder "Access"-Port sein soll.

"Trunk-Ports" können "tagged", "untagged" oder "excluded" sein.

"Trunk"-Ports müssen (in diesem Fall) "firewall/router und switch" oder "switch und switch" "tagged" verbinden.

Die uplink-Ports (25 (uplink 2ter Switch und 26 Verbindung pfsense) müssen also "Trunk" und "tagged" sein.

("Access"-Ports gruppieren die einzelnen VLANs.)

("Access"-Ports können "untagged", "excluded" und "Multicast TV VLAN" sein)

Ich habe alle Switch-Ports auf "Trunk" gesetzt.

Die VLANs gruppiere ich mit "untagged" (= Mitglied des VLAN) oder "excluded" (ausgeschlossen).

Die beiden uplink-Ports (25, 26) sind in jedem VLAN als "Trunk" und "tagged" enthalten:

(grobe) Skizze:

VLAN1 = Switchport: 1-2 "untagged" mit Port 25-26 "tagged", restliche Ports "excluded" > Name: default

VLAN 10 = Switchport: 3-10 "untagged“ mit Port 25-26 "tagged" , restliche Ports "excluded" > Name: produktiv

VLAN 20 = Switchport: 11-20 "untagged" mit Port 25-26 "tagged", restliche Ports "excluded" > Name: privat-IOT

VLAN 30 = Switchport: 21-22 "untagged" mit Port 25-26 "tagged", restliche Ports "excluded" > Name: DMZ

VLAN 40 = Switchport: 23-24 "untagged" mit Port 25-26 "tagged", restliche Ports "excluded" > Name: Gast

(Die Ports 27 und 28 lasse ich außen vor.)

Ich frage mich, ob ich grundsätzlich die VLAN Konfiguration verstanden oder ob ich einen Denkfehler habe?

Natürlich habe ich die Anleitungen von aqui gelesen. Sie sind meine Grundlage.

Ziel: Mein Heimnetz mit VLANs segmentieren.

Router/ Firewall soll eine pfsense auf einem apu2-board sein, der Switch ist ein Cisco Sg350-28 im Layer-2 Modus, (die pfsense soll "routen").

(ein zweiter Switch, Netgear GS108-Ev3, soll mehrere Anschlussmöglichkeiten schaffen, darum will ich mich erst später kümmern, der soll hier nicht Thema sein)

(grobe) Skizze:

Internet > (wan-Port) pfsense (lan-Port) > (Port 26) Switch (Port 25) > (Port 8) Switch

Da ich mich erstmalig mit dieser Thematik auseinander setze, habe ich grundsätzliche Frage zur VLAN-Konfiguration des Cisco Switches (damit beschäftige ich mich zur Zeit):

Jedem Port kann hier zugewiesen werden, ob er "Trunk"-Port oder "Access"-Port sein soll.

"Trunk-Ports" können "tagged", "untagged" oder "excluded" sein.

"Trunk"-Ports müssen (in diesem Fall) "firewall/router und switch" oder "switch und switch" "tagged" verbinden.

Die uplink-Ports (25 (uplink 2ter Switch und 26 Verbindung pfsense) müssen also "Trunk" und "tagged" sein.

("Access"-Ports gruppieren die einzelnen VLANs.)

("Access"-Ports können "untagged", "excluded" und "Multicast TV VLAN" sein)

Ich habe alle Switch-Ports auf "Trunk" gesetzt.

Die VLANs gruppiere ich mit "untagged" (= Mitglied des VLAN) oder "excluded" (ausgeschlossen).

Die beiden uplink-Ports (25, 26) sind in jedem VLAN als "Trunk" und "tagged" enthalten:

(grobe) Skizze:

VLAN1 = Switchport: 1-2 "untagged" mit Port 25-26 "tagged", restliche Ports "excluded" > Name: default

VLAN 10 = Switchport: 3-10 "untagged“ mit Port 25-26 "tagged" , restliche Ports "excluded" > Name: produktiv

VLAN 20 = Switchport: 11-20 "untagged" mit Port 25-26 "tagged", restliche Ports "excluded" > Name: privat-IOT

VLAN 30 = Switchport: 21-22 "untagged" mit Port 25-26 "tagged", restliche Ports "excluded" > Name: DMZ

VLAN 40 = Switchport: 23-24 "untagged" mit Port 25-26 "tagged", restliche Ports "excluded" > Name: Gast

(Die Ports 27 und 28 lasse ich außen vor.)

Ich frage mich, ob ich grundsätzlich die VLAN Konfiguration verstanden oder ob ich einen Denkfehler habe?

Natürlich habe ich die Anleitungen von aqui gelesen. Sie sind meine Grundlage.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 572687

Url: https://administrator.de/forum/vlan-konfiguration-grundsaetzliche-fragen-572687.html

Ausgedruckt am: 16.07.2025 um 01:07 Uhr

14 Kommentare

Neuester Kommentar

Trunkports sind dafür gedacht, dass dort mehr als ein VLAN übertragen wird. Tagged und untagged definieren dann, ob Pakete aus dem jeweiligen VLAN mit dem Tag markiert werden oder nicht.

Normale Endgeräte, die nur Zugang zu einem VLAN benötigen, werden als Access hinterlegt mit exakt einer VLAN-ID.

Also in deinem Fall dürfte der Switchport, an dem die pfSense hängt, der einzige Trunk sein.

Normale Endgeräte, die nur Zugang zu einem VLAN benötigen, werden als Access hinterlegt mit exakt einer VLAN-ID.

Also in deinem Fall dürfte der Switchport, an dem die pfSense hängt, der einzige Trunk sein.

Sorry, den zweiten Switch hab ich übersehen, die Verbindung zwischen den Switches muss auch ein Trunk sein.

Die Verbindung zur pfSense muss ein Trunk sein, tagged oder untagged kommt auf die Konfiguration an. Tagged nur, wenn es aus der pfSense mit einem Tag herausläuft. Wenn es direkt über die Netzwerkschnittstelle geht, wäre es untagged. Darf beides kombiniert werden, aber untagged nur einmal pro Port, tagged bis zu 4094 mal.

Ich mache es immer so, dass ich das Netzwerk, über welches ich Zugriff auf das Management der Geräte nehmen kann, als untagged laufen lasse, für den Fall, dass mir der Switch stirbt oder ich mich verkonfiguriere, um weiterhin an die Geräte zu kommen. Des Weiteren betreibe ich bei mir in der Firma Autoprovisioning für die Netzwerkgeräte, das macht mit VLANs auf der Managementschnittstelle etwas weniger Spaß.

Aber das ist meine Variante, irgendeiner wird gleich garantiert aufschreien und "Sicherheit" rufen.

Die Verbindung zur pfSense muss ein Trunk sein, tagged oder untagged kommt auf die Konfiguration an. Tagged nur, wenn es aus der pfSense mit einem Tag herausläuft. Wenn es direkt über die Netzwerkschnittstelle geht, wäre es untagged. Darf beides kombiniert werden, aber untagged nur einmal pro Port, tagged bis zu 4094 mal.

Ich mache es immer so, dass ich das Netzwerk, über welches ich Zugriff auf das Management der Geräte nehmen kann, als untagged laufen lasse, für den Fall, dass mir der Switch stirbt oder ich mich verkonfiguriere, um weiterhin an die Geräte zu kommen. Des Weiteren betreibe ich bei mir in der Firma Autoprovisioning für die Netzwerkgeräte, das macht mit VLANs auf der Managementschnittstelle etwas weniger Spaß.

Aber das ist meine Variante, irgendeiner wird gleich garantiert aufschreien und "Sicherheit" rufen.

Mitglied in allen VLANs, die du nutzen willst. Bei dir mögen es diese fünf VLANs sein. Es macht z.B. keinen Sinn, wenn man zehn VLANs hat, aber auf einem Switch nur zwei VLANs benötigt, alle zehn VLANs auf den Trunk zu legen. Es kostet nämlich auch Performance durch Broadcasts und unknown Unicasts, die auf der Leitung liegen, dann aber vom Switch verworfen werden, wenn es das VLAN dort nicht gibt.

Wenn du in deiner Installation deine fünf VLANs auf beiden Switches nutzen willst, dann müssen alle fünf VLANs auf dem Trunkport anliegen.

Wenn du in deiner Installation deine fünf VLANs auf beiden Switches nutzen willst, dann müssen alle fünf VLANs auf dem Trunkport anliegen.

In der Anleitung von aqui >hier< ist auf dem Bild zu sehen, dass alle Ports als "Trunk" markiert sind.

Das kommt da im Screenshot leider falsch rüber. Im Default ist bei Cisco alles als Trunk gesetzt, daher der etwas falsche Screenshot. Aber gut beobachtet.Nachher im Produktiv Setup definierst du die Untagged Endgeräte Ports natürlich als reine Access Ports, dann verschwindet auch die "Trunk" Anzeige.

Das ist aber rein nur eine Eigenart der Cisco SG-Modelle und gilt NICHT für andere Hersteller.

Bitte lies zum obigen VLAN Tutorial auch nochmal die "VLAN Schnellschulung" die hilft auch etwas zum Verständnis.

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Was ich bisher am Anfang gemacht habe:

Alles richtig gemacht ! 👍Was ist z. B. mit den Port Settings? Kann man die Einstellungen erstmal so lassen?

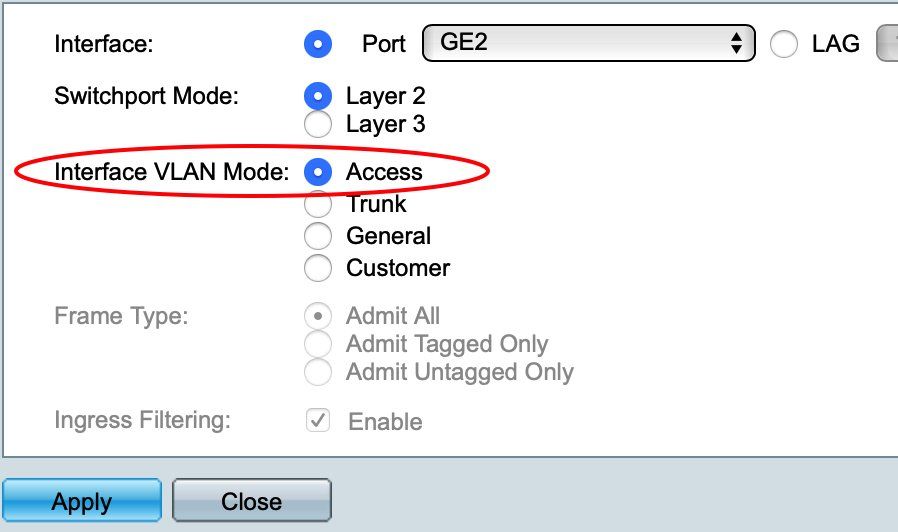

Ja. Du solltest aber deine Access Ports, also solche wo immer ungetaggte Endgeräte ran kommen wie z.B. deine PCs, Drucker usw., immer gleich auch als "Access Ports" deklarieren. Das macht die Konfig wasserdichter und vereinfacht ggf. ein späteres Troubleshooting. (VLAN Management --> Interface Settings)

Mehr musst du nicht machen !

Spezielle Detailfragen ergeben sich sicherlich erst

So ist es...!