VLAN Probleme mit Alix APU.1D und Switch

Hallo an alle,

ich kriege das mit den VLANs einfach nicht hin. Ich habe die PFsense (Alix1d.4) nach dem Tutorial von aqui konfiguriert. Meine Konfiguration sieht wie folgt aus:

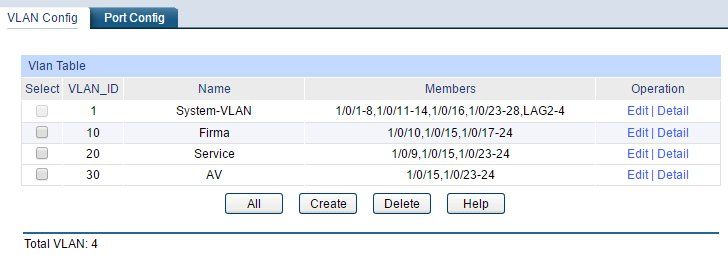

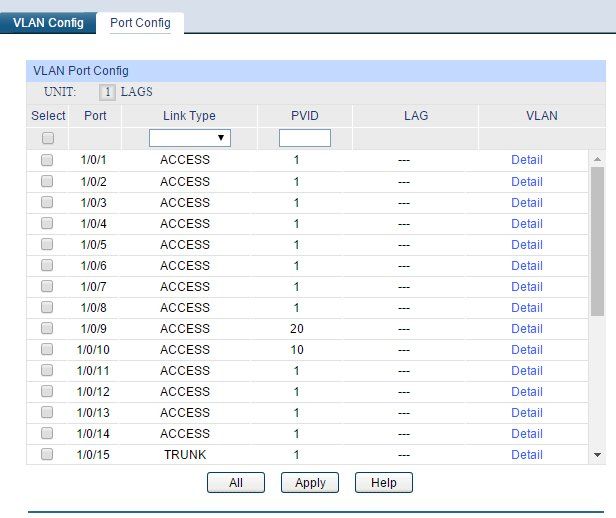

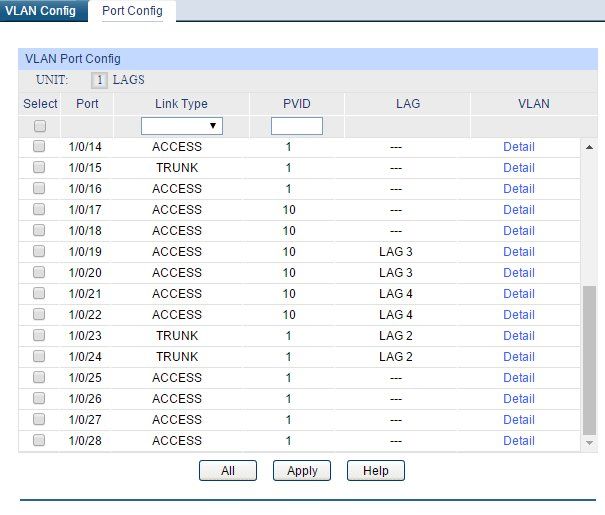

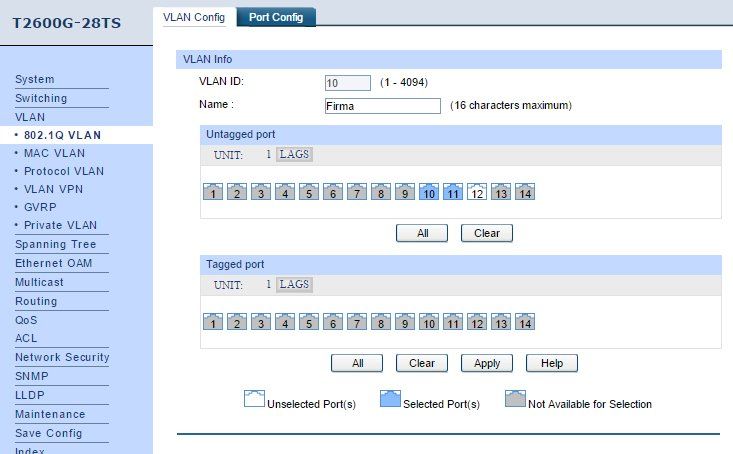

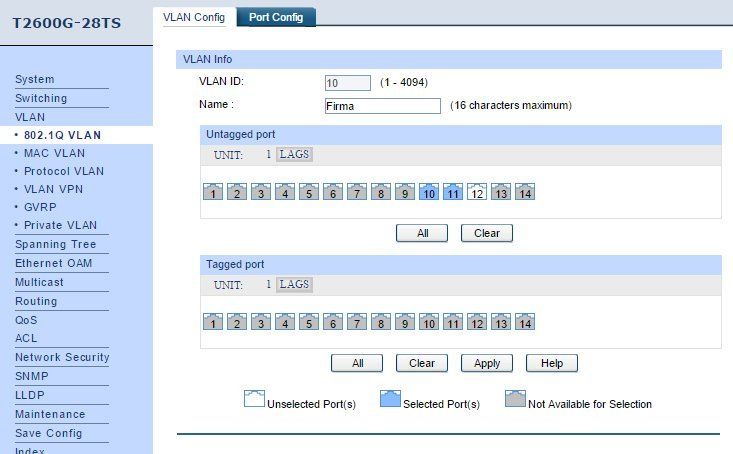

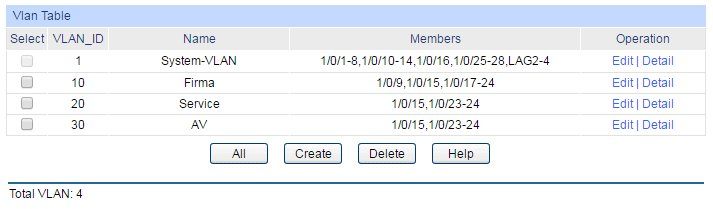

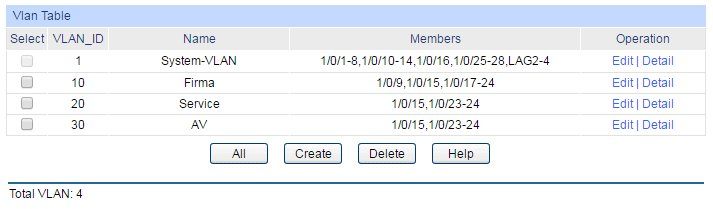

TP-LINK T2600G-28TS

Port 1-8 :: VLAN10 (Access)

Port 15 :: TRUNK (VLAN10,20,30) Uplink zur Pfsense Port1

Port 17-18 :: VLAN10 (Access) NAS

Port 19-20 :: VLAN10 (Access) Server01

Port 21-22 :: WLAN10 (Access) Server02

Port 23-24 :: TRUNK (VLAN10,20,30) LACP zu TP-LINK

Übersicht

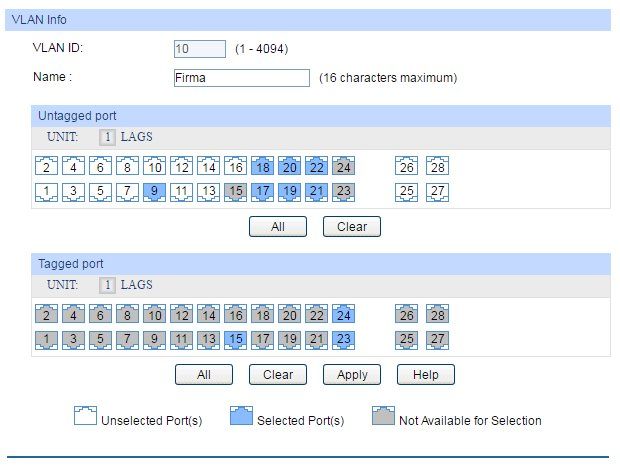

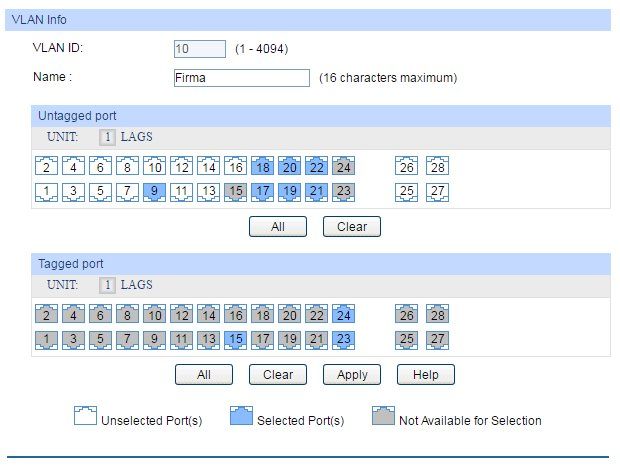

VLAN10

VLAN10

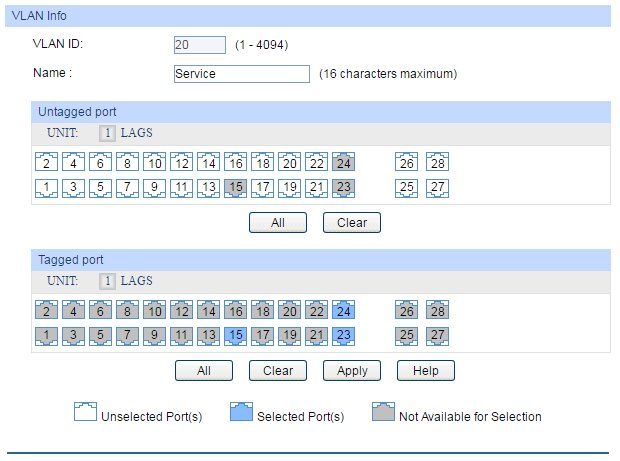

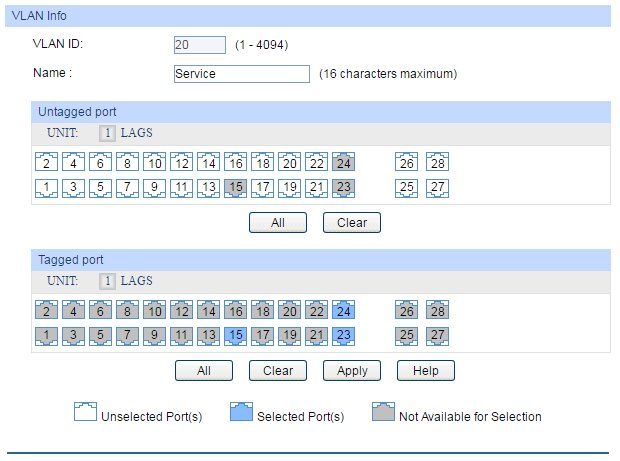

VLAN20

VLAN20

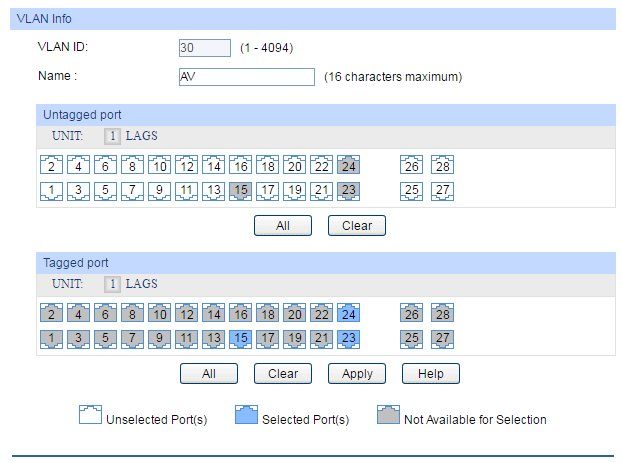

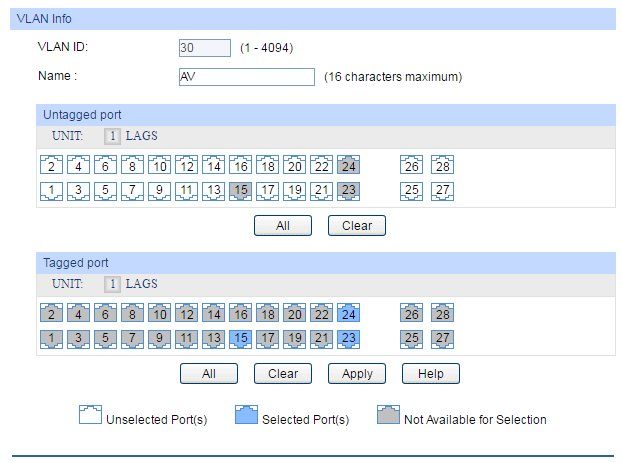

VLAN30

VLAN30

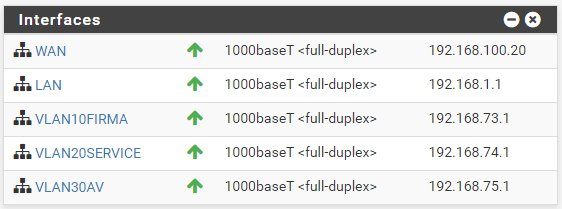

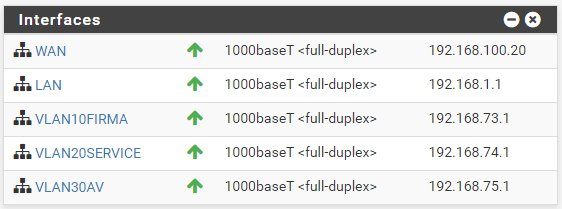

PFsense:

PFsense:

Ich will aktuell erst mal den ersten Teil hinbekommen, bevor ich weiter zu dem zweiten Switch gehe. Sobald ich die Ports 1-8 in das VLAN10 hänge komme ich auf nichts mehr drauf außer auf die Pfsense. Aber auf die Server per Remotedesktop komme ich nicht mehr! Ich komme auch nicht mehr auf den Switch drauf. Dies geht nur, wenn ich den Port an dem ich mit dem PC hänge im VLAN1 (Std. VLAN) lasse. Aktuell habe ich nur mal Testweiße den Port9 in das VLAN10 gehängt und stecke es zum testen um. Was mache ich denn falsch ? Eigentlich dachte ich das Verstanden zu haben…

Freundlicher Gruß

dan0ne

ich kriege das mit den VLANs einfach nicht hin. Ich habe die PFsense (Alix1d.4) nach dem Tutorial von aqui konfiguriert. Meine Konfiguration sieht wie folgt aus:

TP-LINK T2600G-28TS

Port 1-8 :: VLAN10 (Access)

Port 15 :: TRUNK (VLAN10,20,30) Uplink zur Pfsense Port1

Port 17-18 :: VLAN10 (Access) NAS

Port 19-20 :: VLAN10 (Access) Server01

Port 21-22 :: WLAN10 (Access) Server02

Port 23-24 :: TRUNK (VLAN10,20,30) LACP zu TP-LINK

Übersicht

Ich will aktuell erst mal den ersten Teil hinbekommen, bevor ich weiter zu dem zweiten Switch gehe. Sobald ich die Ports 1-8 in das VLAN10 hänge komme ich auf nichts mehr drauf außer auf die Pfsense. Aber auf die Server per Remotedesktop komme ich nicht mehr! Ich komme auch nicht mehr auf den Switch drauf. Dies geht nur, wenn ich den Port an dem ich mit dem PC hänge im VLAN1 (Std. VLAN) lasse. Aktuell habe ich nur mal Testweiße den Port9 in das VLAN10 gehängt und stecke es zum testen um. Was mache ich denn falsch ? Eigentlich dachte ich das Verstanden zu haben…

Freundlicher Gruß

dan0ne

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 316792

Url: https://administrator.de/forum/vlan-probleme-mit-alix-apu-1d-und-switch-316792.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

81 Kommentare

Neuester Kommentar

Sobald ich die Ports 1-8 in das VLAN10 hänge komme ich auf nichts mehr drauf außer auf die Pfsense.

Das ist auch klar, denn damit sägst du dir den Ast ab auf dem du selber sitzt !!Alle deine Management IP Adressen sind im Default VLAN 1 !

Wenn du nun einen PC am Switchport 1 hast und setzt im Setup dann aber diese Ports ins VLAN 10 ists aus.

Vergiss das nicht. !

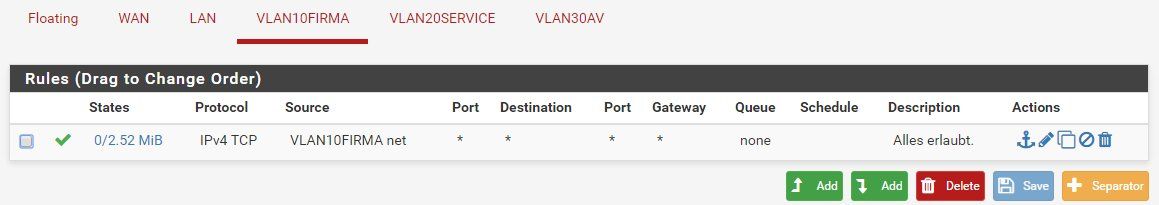

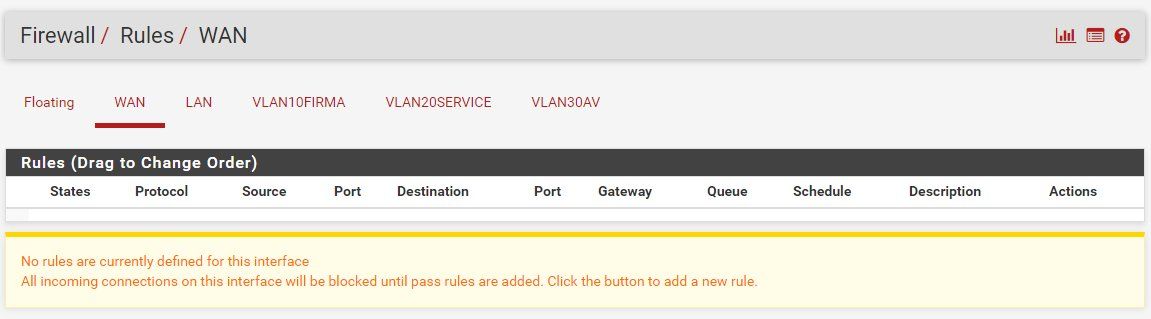

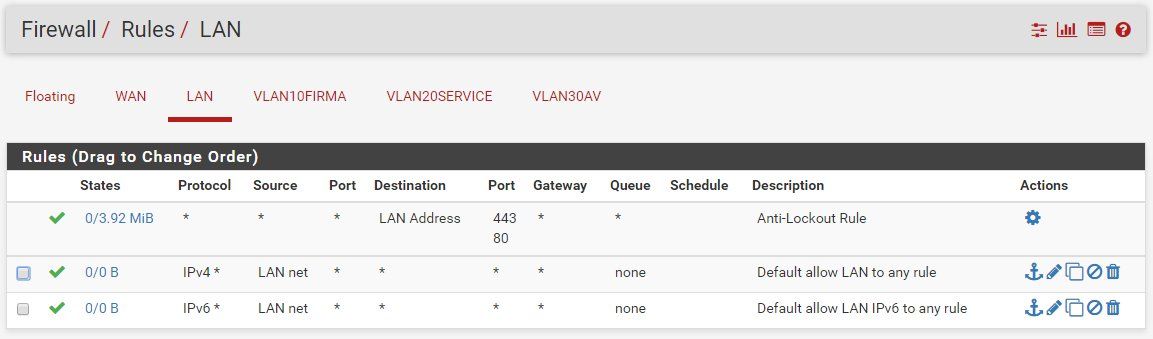

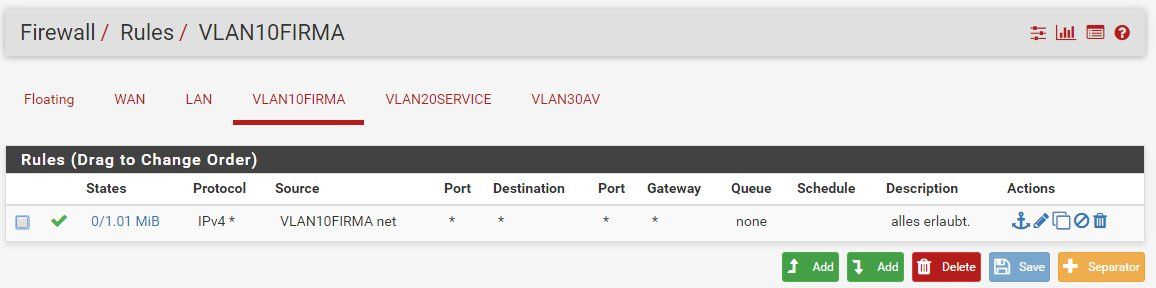

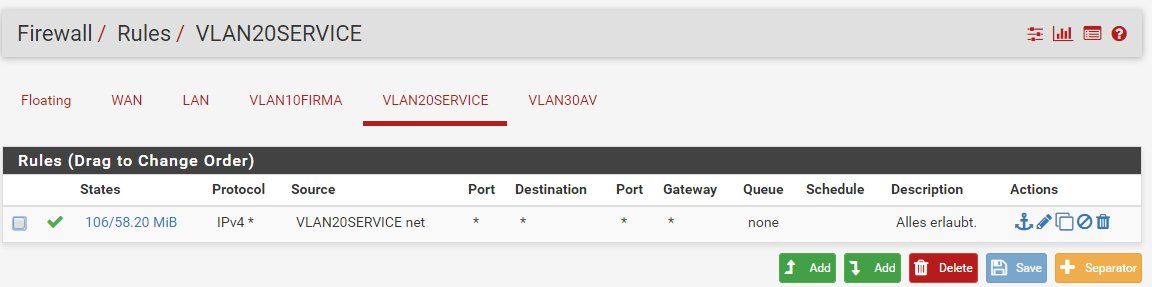

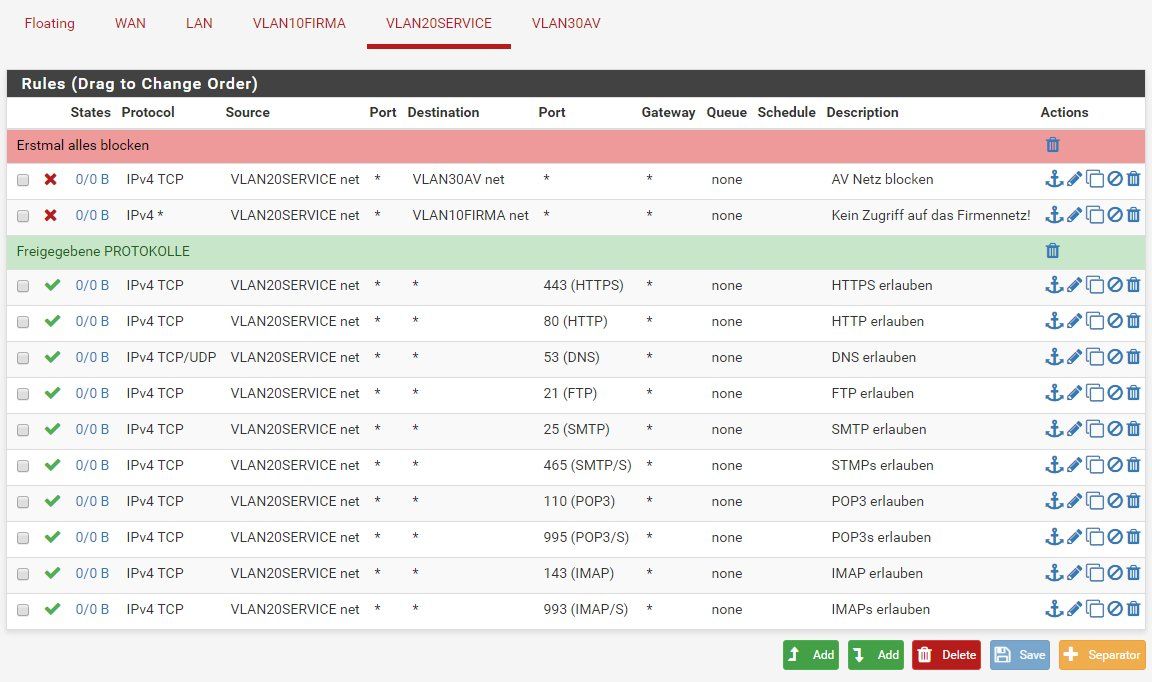

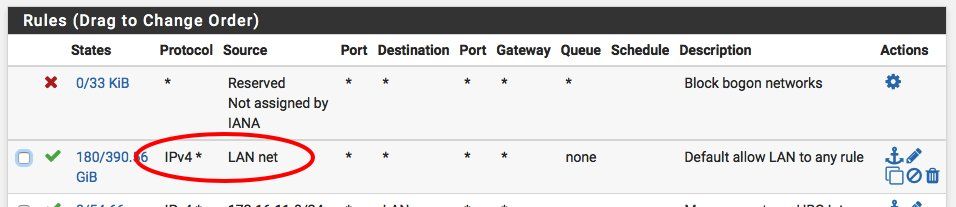

Außerdem hast du einen gravierenden Kardinalsfehler begangen bei Regelwerk !! Siehe dein Screenshot oben !!

Dort hast du den Traffic auf das TCP Protokoll eingeschränkt ohne Portangabe. Die Regel ist natürlich Blödsinn, denn so kommen nur TCP basierter Traffic durch. Kein Ping nix anderes !

Wenn du erstmal alle Interfaces zum Testen durchlassen willst darfs du keine Einschränkungen auf Protokolle dort machen sonder nur IP nehmen ohne UDP oder TCP ! Also muss dort IPv4 * stehen ! (* = alle Protokolle).

Bei vielen Switches kann man das Management Interface per Setup in ein anderes VLAN setzen wenn du das willst.

Das VLAN 1 muss also irgendwie erreichbar sein und wenn es nur durch Routing an der pfSense ist. Dort müssen dann die Regeln richtig gesetzt werden !

Gehe zum Troubleshooting strategisch vor !!

- Erstmal nur auf einem TP.Link testen !

- Die pfSense wird ja vermutlich in allen VLANs DHCP Server spielen, richtig ?? Stecke dich nacheinander mit einem Rechner in alle VLANs und checke mit ipconfig ob du in allen VLANs eine korrekt IP Adressierung bekommst. IP aus dem entsprechenden VLAN Segment, Gateway und DNS IP ist imemr die Firewall !

- Ist das der Fall und hast du auf den VLAN Interfaces entsprechende Regeln gesetzt, das das entsprechende VLAN Netzwerk (Source) überall zur Desination ANY darf so das die Firewall alles durchlässt zum Testen ist das richtig. Quercheck immer über das Firewall Logg. ggf. vorher löschen um es übersichtlicher zu halten !

- Dann pingst du zuerst mal das FW Interface...sollte klappen

- Jetzt pingst du mal einen Client in einem anderen VLAN Segment...sollte auch klappen

- Quercheck jetzt mal mit Traceroute (tracert) oder Pathping um zu sehen das die Pkate sauber über die Firewall geroutet werden

- Soweit solltest du kommen. Klappt das alles kannst du den 2ten Switch per LACP LAG anflanschen !

Achte auf die schei... PVID Einstellung an den untagged Ports am Switch. Die üblen TP-Links machen das genauso wie die gruseligen NetGear Switches und da lauern ein paar Fussfallen.

Wenn du 2 Rechner hast kannst du denen 2 statische IPs geben und die per ping innerhalb eines VLANs testen.

So kannst du ganz sicher sein das die IP Kommunikation innerhalb eines VLANs sauber klappt.

Dieser Thread hier zeigt einen funktionierende TP-Link Konfig:

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

Immer schrittweise strategisch vorgehen ! Das funktioniert ganz sicher auch mit TP Link und du wirst das schon zum Fliegen bekommen mit unserer Hilfe hier !

Moin

Kein Wunder, laut deinen geposteten Einstellungen von oben

Ich zitiere:

R.

Kein Wunder, laut deinen geposteten Einstellungen von oben

Ich zitiere:

TP-LINK T2600G-28TS

Port 1-8 :: VLAN10 (Access)

Port 15 :: TRUNK (VLAN10,20,30) Uplink zur Pfsense Port1

Port 17-18 :: VLAN10 (Access) NAS

Port 19-20 :: VLAN10 (Access) Server01

Port 21-22 :: WLAN10 (Access) Server02

Port 23-24 :: TRUNK (VLAN10,20,30) LACP zu TP-LINK

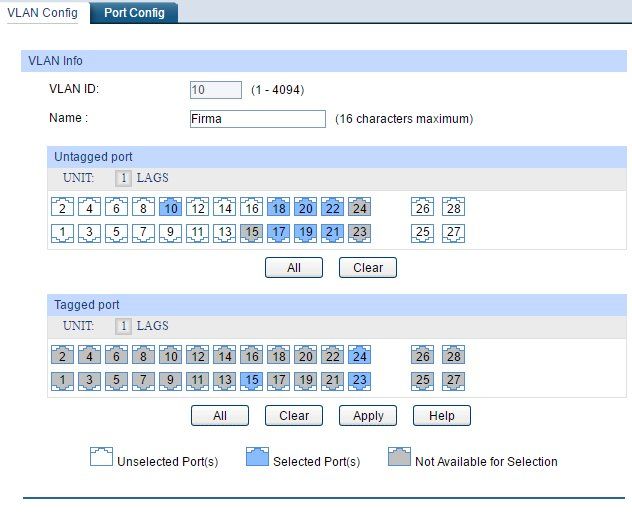

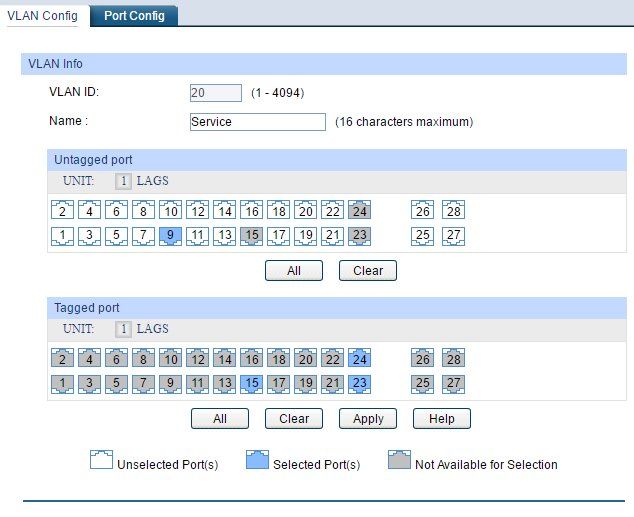

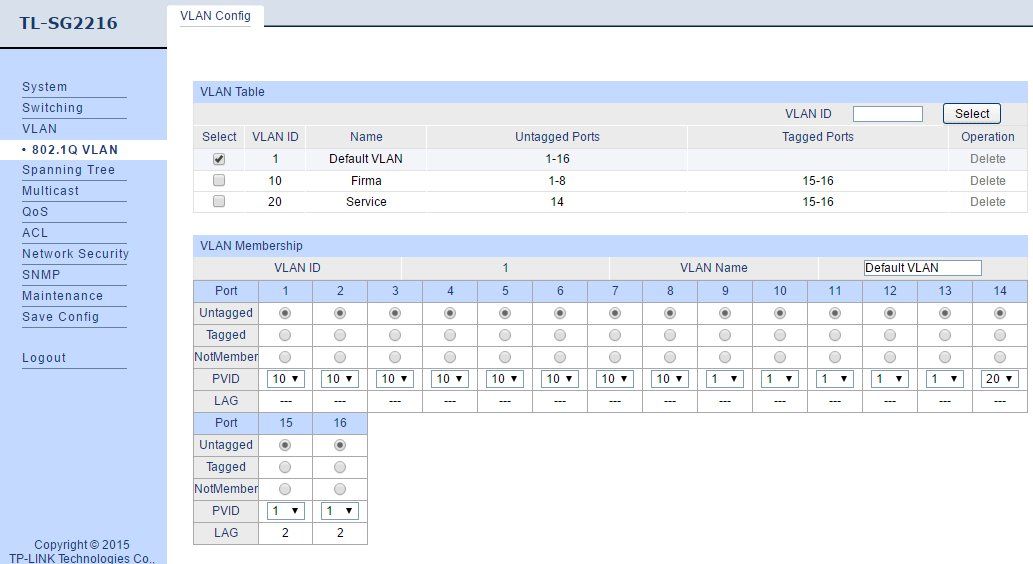

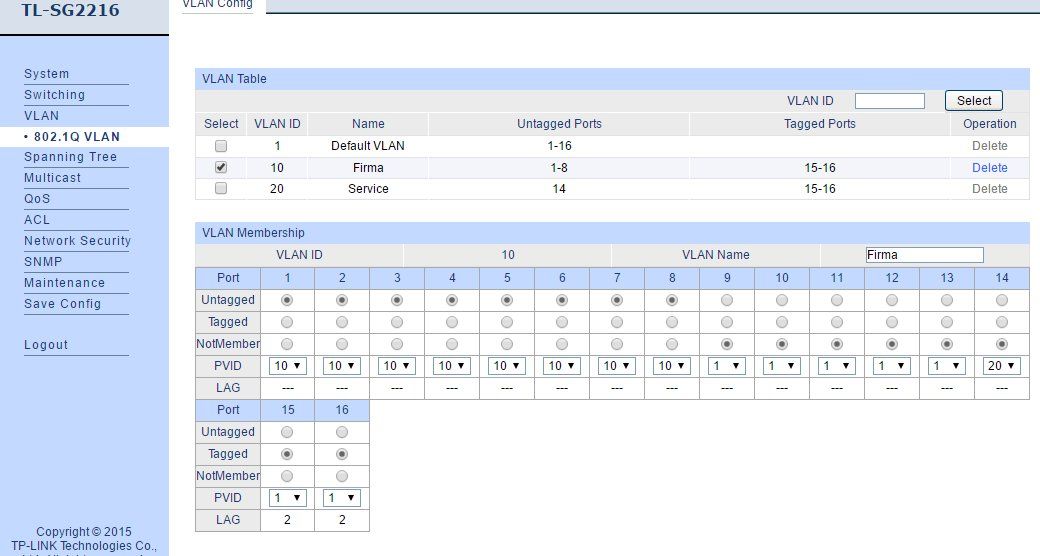

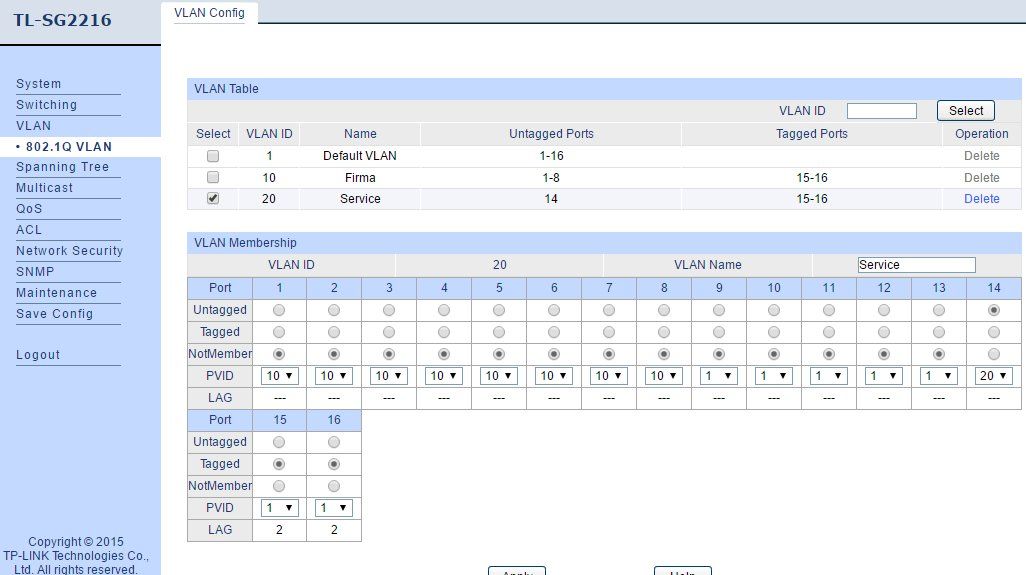

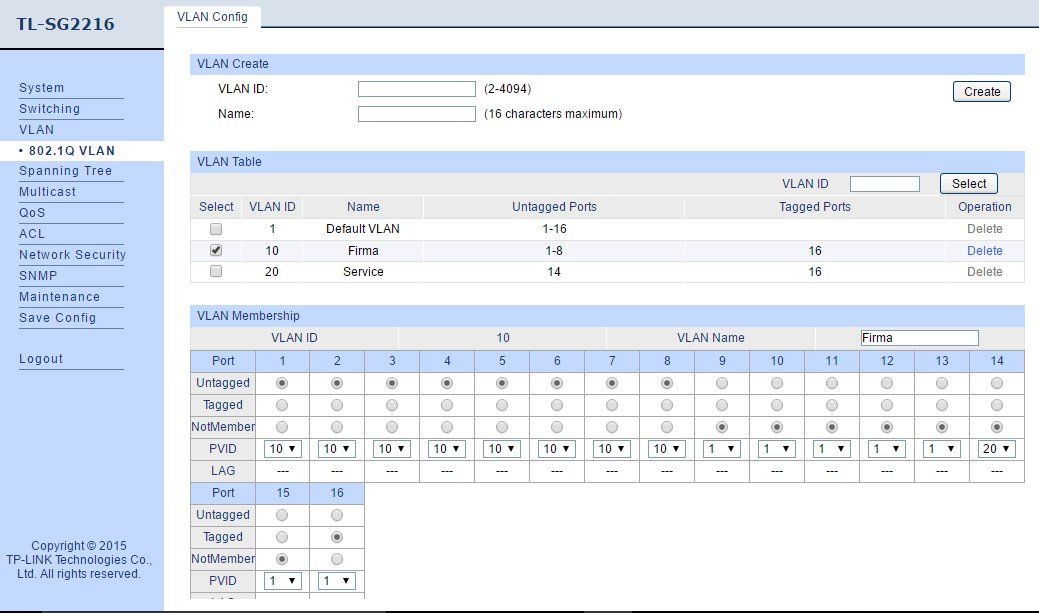

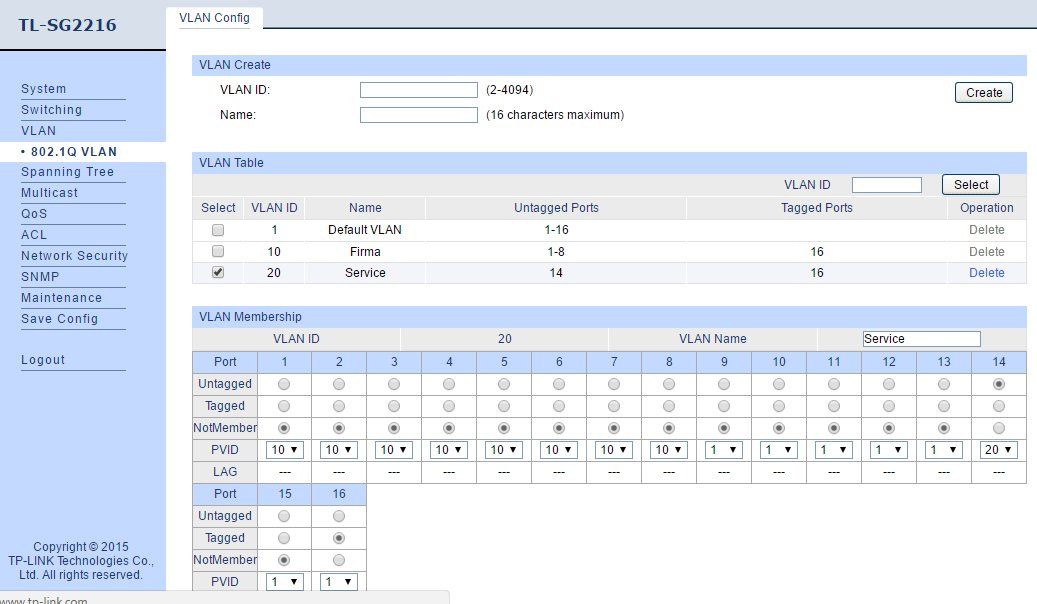

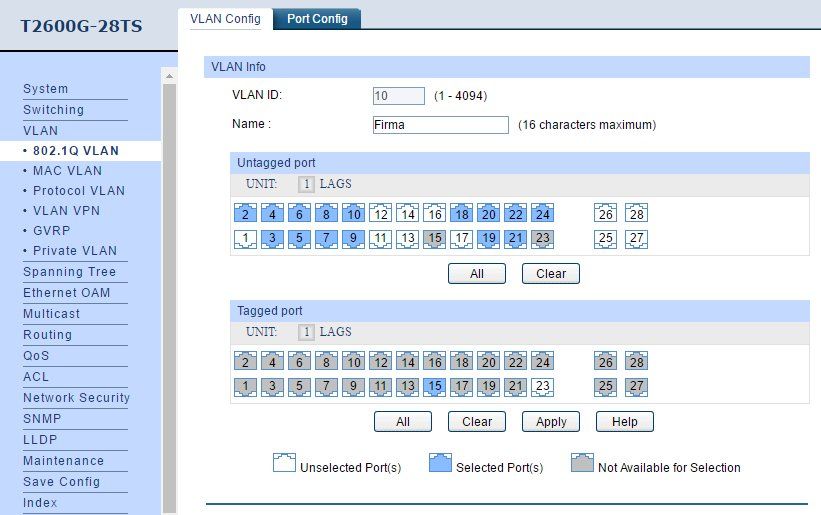

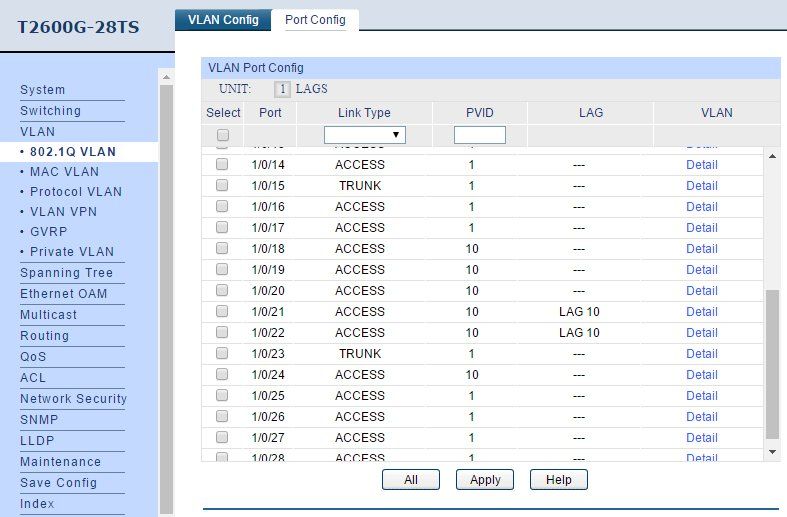

Die Bilder spiegeln das wieder, dort ist Port 10 nirgendwo Mitglied eines VLAN.Port 1-8 :: VLAN10 (Access)

Port 15 :: TRUNK (VLAN10,20,30) Uplink zur Pfsense Port1

Port 17-18 :: VLAN10 (Access) NAS

Port 19-20 :: VLAN10 (Access) Server01

Port 21-22 :: WLAN10 (Access) Server02

Port 23-24 :: TRUNK (VLAN10,20,30) LACP zu TP-LINK

R.

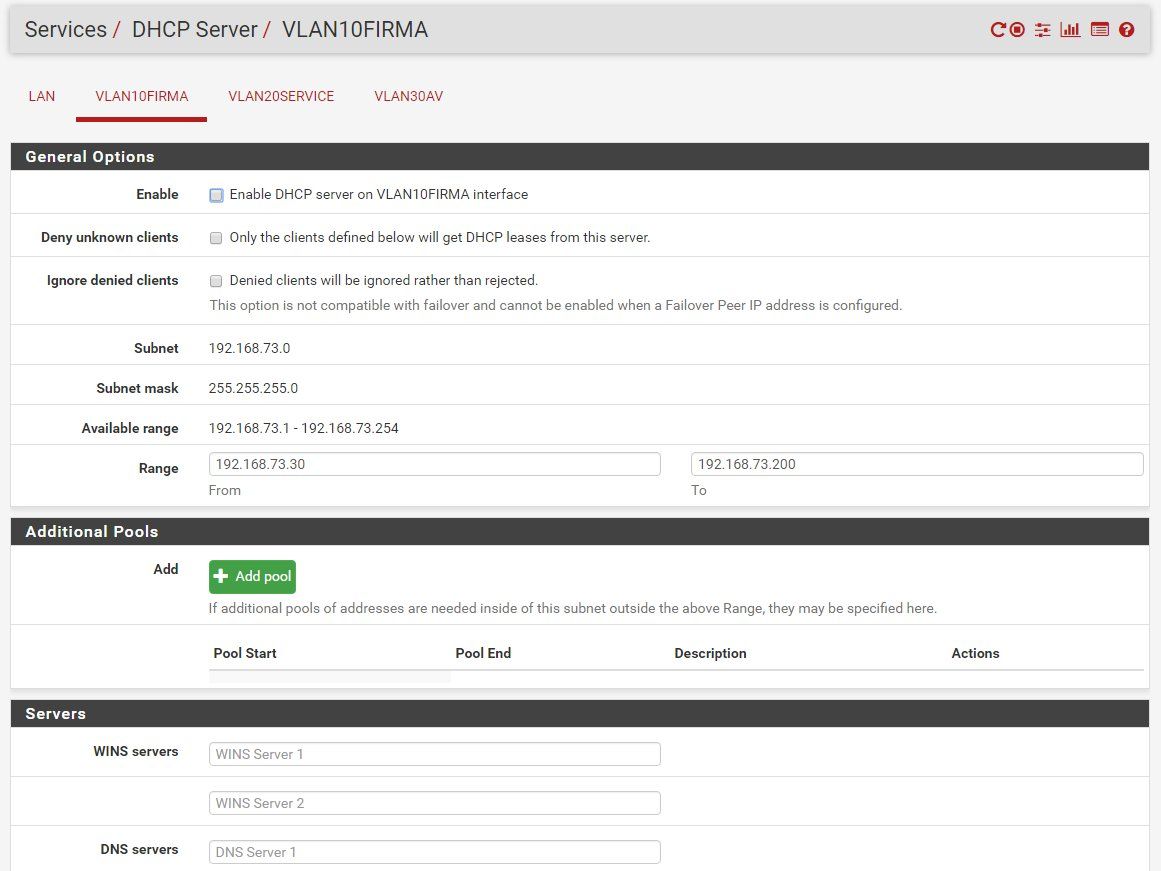

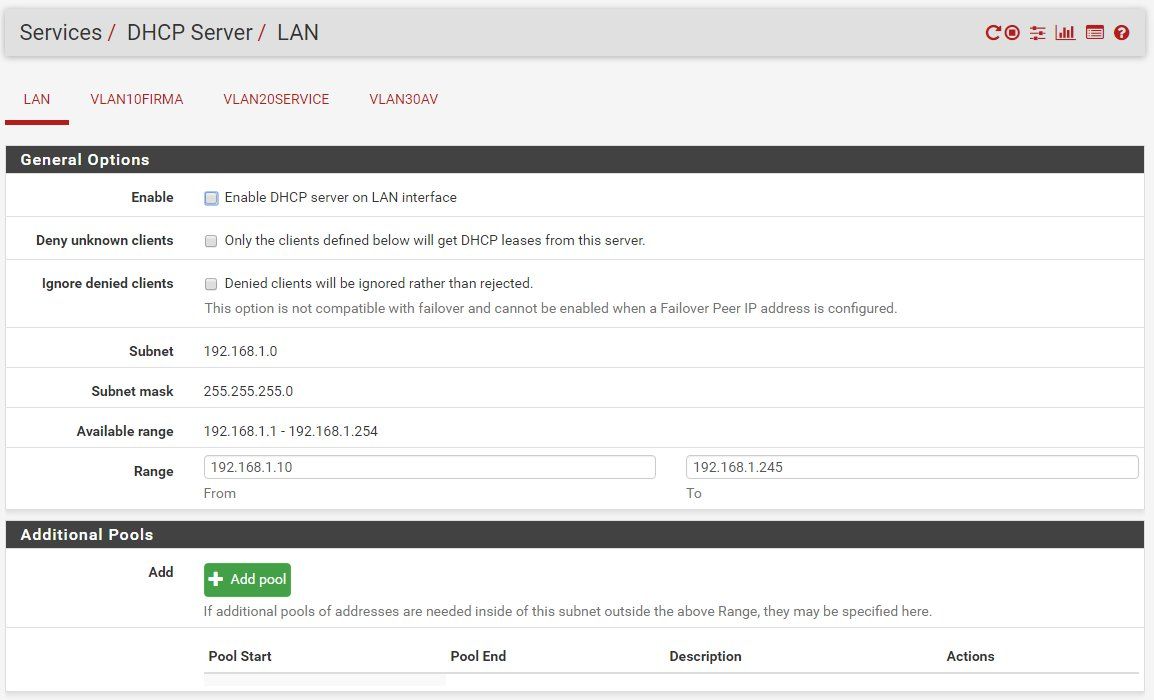

Und den Haken bei Enable DHCP server on VLAN10FIRMA interface hast du auch gesetzt?

Dann hast du wo anders einen Fehler in der Config.

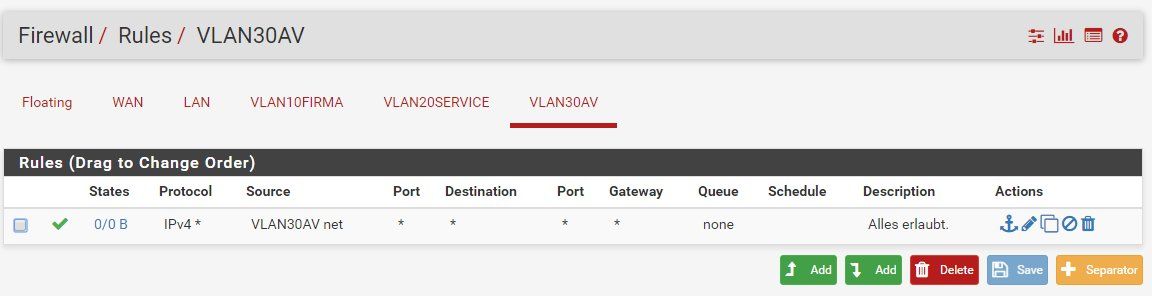

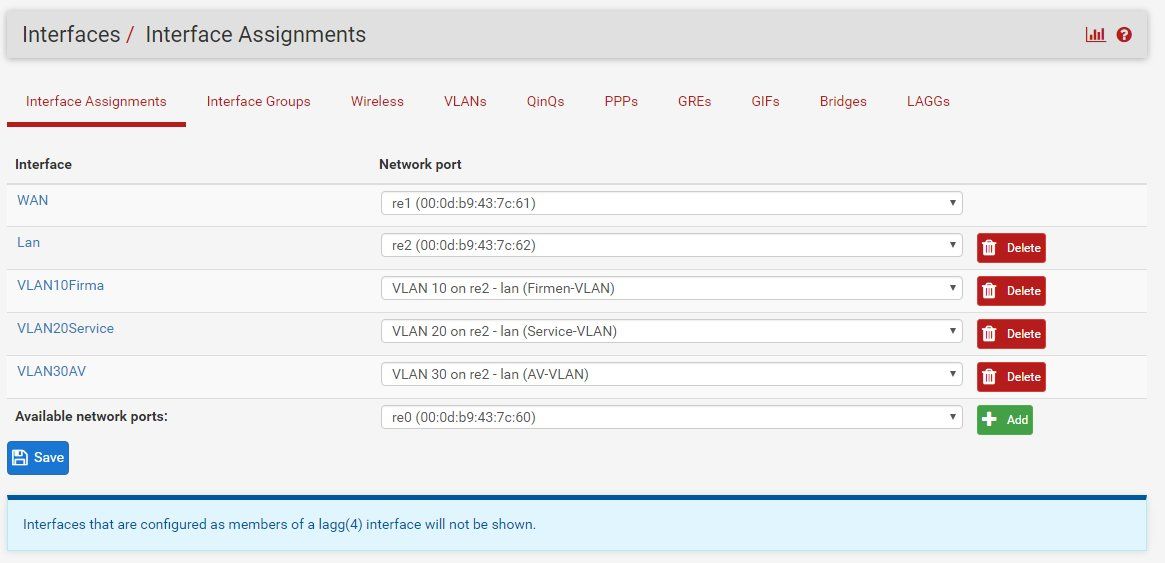

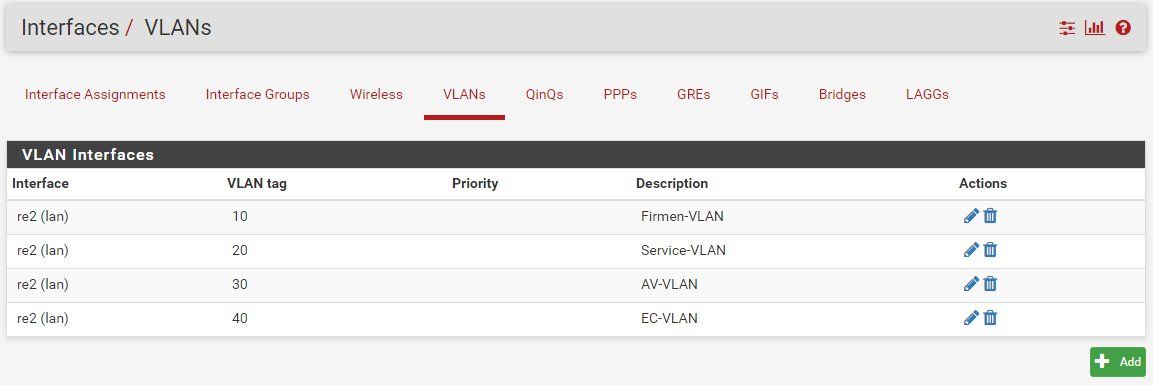

Poste bitte auch die Screenshots deiner Interfaces inklusive VLANs. Interfaces -> (assign)

Und dann zusätzlich den VLANs Tab wo alle VLANs gelistet sind.

Dann hast du wo anders einen Fehler in der Config.

Poste bitte auch die Screenshots deiner Interfaces inklusive VLANs. Interfaces -> (assign)

Und dann zusätzlich den VLANs Tab wo alle VLANs gelistet sind.

Zitat von @131026:

Kein Wunder, laut deinen geposteten Einstellungen von oben

Jou, das kommt noch dazu Kein Wunder, laut deinen geposteten Einstellungen von oben

Edit:

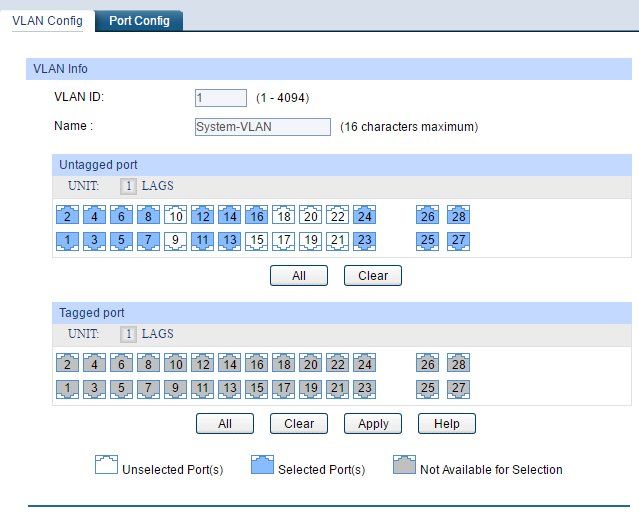

Ich hatte zwischenzeitlich die konfig gelöscht und den swtich neu eingestellt. Aktuell habe ich nur einen Trunk auf Port 15 zur PFsense. und Port 9 in VLAN20 und Port10 in VLAN10

Wäre gut zu wissen gewesen Dann gehts weiter an den Switch

Zitat von @dan0ne:

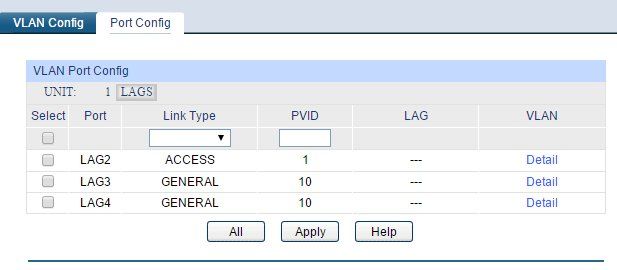

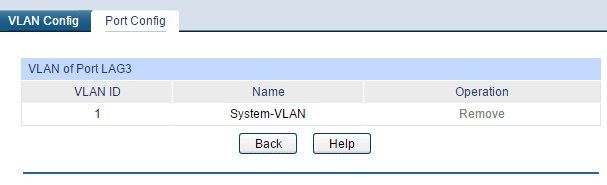

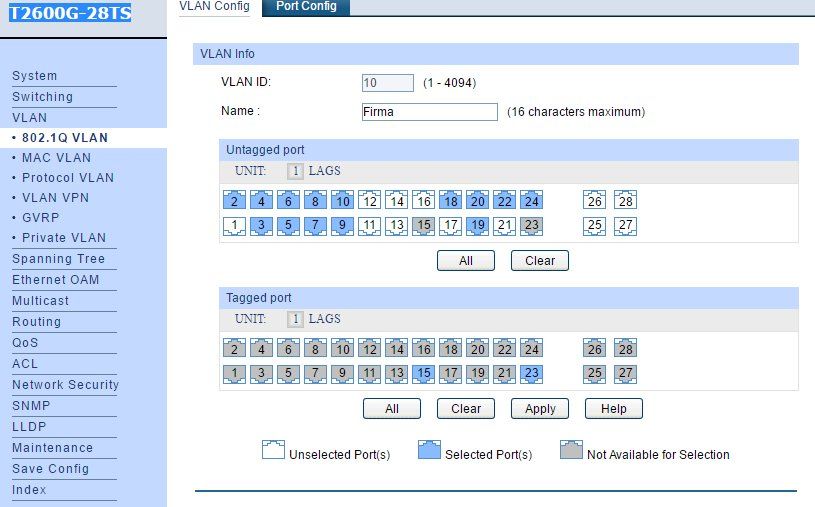

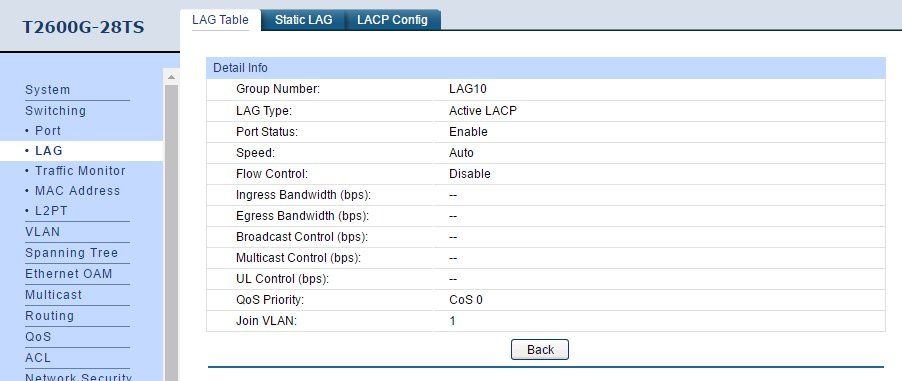

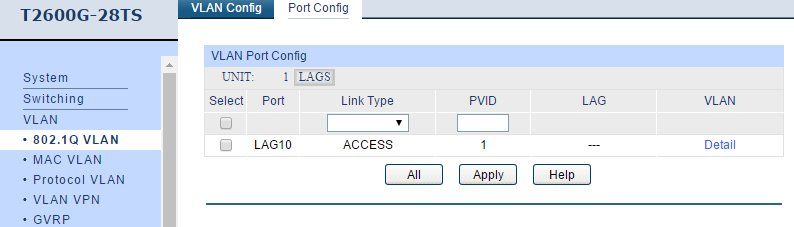

Wie man sieht kriege ich es zwar hin den einzelnen Port in das VLAN10 zu hängen, aber nicht den LAG und da liegt denke ich das Problem. Die LAGS sind trotzdem immer nur im VLAN1

Warum möchtest du denn die LAGs ins VLAN10 bekommen?Wie man sieht kriege ich es zwar hin den einzelnen Port in das VLAN10 zu hängen, aber nicht den LAG und da liegt denke ich das Problem. Die LAGS sind trotzdem immer nur im VLAN1

Die sollten doch im Management VLAN 1 sein? Dort wird ja eh alles tagged übertragen über die LAG Ports?

VLAN1 ist alles was keine dezidierten VLANs zugewiesen hat. Das sogenannte Management VLAN. So einfach ist das.

Am Switch musst du jeden Port der dem VLAN10 angehören soll untagged mit der dazugehörigen PVID 10 konfigurieren.

Den Port, der die Verbindung zur PfSense herstellt muss natürlich auf tagged stehen, damit die PfSense mitbekommt welches Paket mit welcher VLAN ID versehen ist damit die PfSense weiß wohin sie die Pakete leiten darf/kann.

Deinen Trunk würd ich erstmal ganz weg lassen bis alles funktioniert wie es soll.

Das Konstrukt ist wirklich nicht schwer und eigentlich in 10 Minuten am Fliegen wenn du alles beachtest.

Deine Windows Firewall am Client blockt übrigens auch Pings wahrscheinlich.

Edit: Du kannst auch unter Status->System Logs mal die Logs durchforsten ob dir etwas auffällig erscheint.

Entweder die DHCP Logs oder die Firewall Logs

Am Switch musst du jeden Port der dem VLAN10 angehören soll untagged mit der dazugehörigen PVID 10 konfigurieren.

Den Port, der die Verbindung zur PfSense herstellt muss natürlich auf tagged stehen, damit die PfSense mitbekommt welches Paket mit welcher VLAN ID versehen ist damit die PfSense weiß wohin sie die Pakete leiten darf/kann.

Deinen Trunk würd ich erstmal ganz weg lassen bis alles funktioniert wie es soll.

Das Konstrukt ist wirklich nicht schwer und eigentlich in 10 Minuten am Fliegen wenn du alles beachtest.

Deine Windows Firewall am Client blockt übrigens auch Pings wahrscheinlich.

Edit: Du kannst auch unter Status->System Logs mal die Logs durchforsten ob dir etwas auffällig erscheint.

Entweder die DHCP Logs oder die Firewall Logs

Zitat von @dan0ne:

Genau so habe ich es, und ja den Trunk zum nächsten Switch lasse ich erstmal außen vor. Aber ich habe z.b. ein NAS an Port 17-18 auch mit "Access VLAN10" und das geht. Das kann ich pingen, und ich komme auch aus dem VLAN10 drauf! Bei den Servern ist es aber nicht so. Deswegen verstehe ich es nicht..

Dann muss da aber zwingend noch etwas sein, was dazwischen funkt. Überprüfe das mit der Firewall bitte doppelt und 3-fach.Genau so habe ich es, und ja den Trunk zum nächsten Switch lasse ich erstmal außen vor. Aber ich habe z.b. ein NAS an Port 17-18 auch mit "Access VLAN10" und das geht. Das kann ich pingen, und ich komme auch aus dem VLAN10 drauf! Bei den Servern ist es aber nicht so. Deswegen verstehe ich es nicht..

Wenn es vom NAS aus geht, dann passt nämlich schon das Grundprinzip.

Überprüfe die Logs bitte auf der PfSense oder mach gleich einen Packet Capture und setze einen Filter auf die Server IP.

Dann pingst du vom Client aus den Server und dann wirst du im Packet Capture schon sehen wo es hakt.

Also hat dein Client nicht die .30 sondern die .31???

Somit wäre erklärt, warum der Server die .30 nicht pingen kann, weil es die ev. gar nicht gibt.

Das kannst du übrigens auch unter Status -> DHPC Leases checken.

Wahrscheinlich liegt hier irgendwo der Fehler im Detail.

Somit wäre erklärt, warum der Server die .30 nicht pingen kann, weil es die ev. gar nicht gibt.

Das kannst du übrigens auch unter Status -> DHPC Leases checken.

Meinst du ich sollte den Switch nochmal komplett nullen ? Vllt. hängt da ja irgend ein scheiß drinnen...

Das würde ich auf jeden Fall auch nochmal versuchen ja.Wahrscheinlich liegt hier irgendwo der Fehler im Detail.

Zitat von @dan0ne:

Okay, dann setze ich den Switch mal komplett auf null, und fange erstmal mit den basics an.

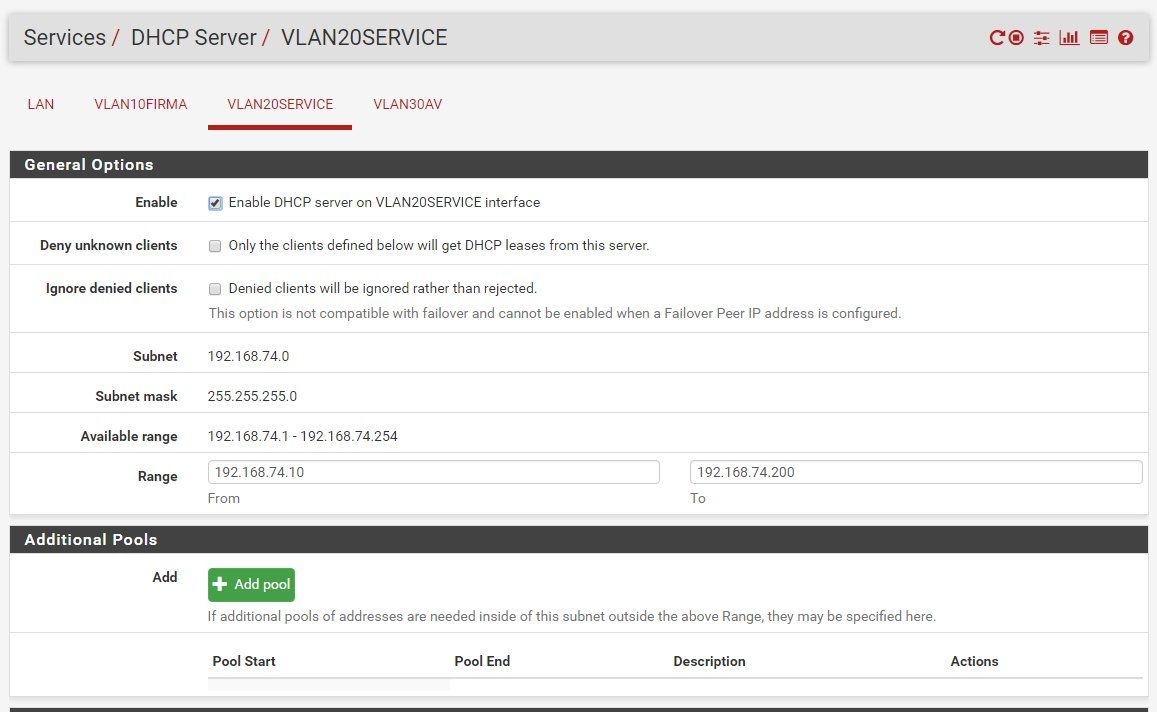

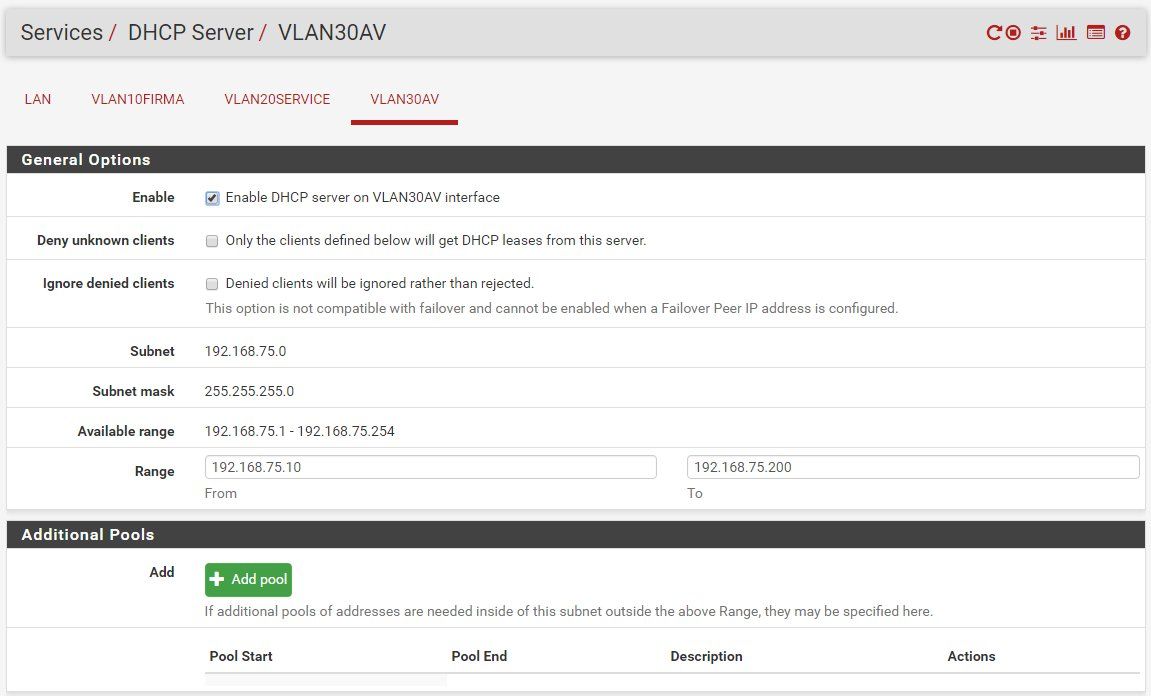

Nimm einfach mal "nur" 2 Ports her und packe jeweils einen ins VLAN 10 und den anderen ins VLAN 20 zum testen.Okay, dann setze ich den Switch mal komplett auf null, und fange erstmal mit den basics an.

Schau ob die jeweiligen Devices eine korrekte IP vom DHCP der PfSense im jeweiligen VLAN beziehen, ob sie die PfSense pingen können, ob sie Internet Zugriff haben und ob sie sich gegenseitig pingen können.

Zitat von @dan0ne:

Ich komme aber von dem Client aus VLAN10 nicht auf das Switch Interface (192.168.73.2)

Das kann auch nicht klappen.Ich komme aber von dem Client aus VLAN10 nicht auf das Switch Interface (192.168.73.2)

Der Switch selbst sollte im Management VLAN1 sein und somit auch eine IP aus dem normalen LAN (ohne VLAN haben), re2 in deinem Fall.

Die LAGS brauchst du doch jetzt nicht um die Kommunikation mit den Servern herzustellen!

Schließe einen Server an einen Port des Switches, den du ebenso untagged mit einer PVID 10 konfigurierst.

Dann gibst du dem Server eine IP des VLAN10 die außerhalb der DHCP Range der PfSense für VLAN10 liegt.

Die 192.168.73.254 zum Beispiel. Als Gateway trägst du am Server die 192.168.73.1 ein und als DNS ebenso.

Danach musst du bereits vom Client in VLAN10 die IP des Servers pingen können und auch mittels RDP drauf kommen.

Wenn nicht, ist zu 99% die lokale Firewall des Servers schuld.

Du kannst dann auch von der PfSense selbst versuchen den Server zu pingen um den Client mal außen vor zu lassen.

Schließe einen Server an einen Port des Switches, den du ebenso untagged mit einer PVID 10 konfigurierst.

Dann gibst du dem Server eine IP des VLAN10 die außerhalb der DHCP Range der PfSense für VLAN10 liegt.

Die 192.168.73.254 zum Beispiel. Als Gateway trägst du am Server die 192.168.73.1 ein und als DNS ebenso.

Danach musst du bereits vom Client in VLAN10 die IP des Servers pingen können und auch mittels RDP drauf kommen.

Wenn nicht, ist zu 99% die lokale Firewall des Servers schuld.

Du kannst dann auch von der PfSense selbst versuchen den Server zu pingen um den Client mal außen vor zu lassen.

Ich kann dir nur so viel sagen, dass du irgendwo etwas übersehen haben musst.

Mit den onboard Logfiles der PfSense und der Monitoring Möglichkeiten inkl. Wireshark sollte es dir auf jeden Fall möglich sein, den Fehler zu finden.

Am Besten liest du dir nochmal haargenau das oben verlinkte Tutorial von @aqui durch. Dort ist wirklich nochmal alles Schritt für Schritt aufgelistet.

Das Konzept funktioniert. Bei mir und bei vielen anderen auch. Also muss es irgendwo an der Konfig bei dir liegen.

Mit den onboard Logfiles der PfSense und der Monitoring Möglichkeiten inkl. Wireshark sollte es dir auf jeden Fall möglich sein, den Fehler zu finden.

Am Besten liest du dir nochmal haargenau das oben verlinkte Tutorial von @aqui durch. Dort ist wirklich nochmal alles Schritt für Schritt aufgelistet.

Das Konzept funktioniert. Bei mir und bei vielen anderen auch. Also muss es irgendwo an der Konfig bei dir liegen.

Die Uplink Ports (15,16) müssen doch auch tagged sein? Wie sollen sonst die VLANs übertragen werden?

Hm, ich bin mir mittlerweile gar nicht mehr sicher ob die TP Link Gurke es überhaupt unterstützt ein LAG nach LACP zu erstellen und diesen dann als Trunk zu einem 2. Switch zu nutzen.

Kannst du mal den LAG auflösen und einen einzelnen Port mit einem einzelnen Kabel als Trunk konfigurieren um die VLANs von einem auf den anderen Switch zu übertragen?

Kannst du mal den LAG auflösen und einen einzelnen Port mit einem einzelnen Kabel als Trunk konfigurieren um die VLANs von einem auf den anderen Switch zu übertragen?

Ja, das "P" steht immer für PoE !

Vergiss nicht das damit ein komplettes thermisches Redesign des Switches einhergeht. Das ist teuer.

Billiger Chinaschrott macht es nicht, der fackelt dann aber auch regelmässig nach 3 Monaten ab...

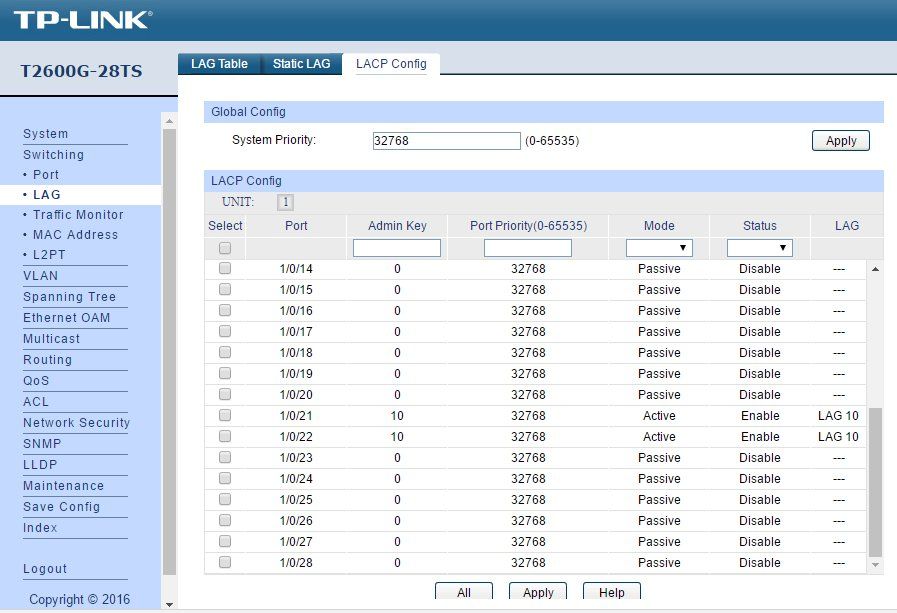

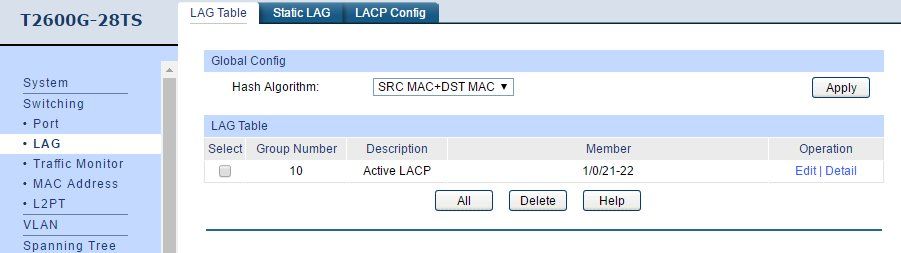

LACP LAG:

Natürlich kann der TP-Link das auch. Das ist simplester Standard auch bei Billigswitches:

static.tp-link.com/res/down/doc/T2600G-28TS(UN)_V1_UG.pdf

Seite 52 ff. Kapitel: 5.2.3

Du solltest generell immer LACP LAGs verwenden und niemals statische LAGs wie sie im dorvor liegenden Kapitel beschrieben sind.

Vergiss nicht das damit ein komplettes thermisches Redesign des Switches einhergeht. Das ist teuer.

Billiger Chinaschrott macht es nicht, der fackelt dann aber auch regelmässig nach 3 Monaten ab...

LACP LAG:

Natürlich kann der TP-Link das auch. Das ist simplester Standard auch bei Billigswitches:

static.tp-link.com/res/down/doc/T2600G-28TS(UN)_V1_UG.pdf

Seite 52 ff. Kapitel: 5.2.3

Du solltest generell immer LACP LAGs verwenden und niemals statische LAGs wie sie im dorvor liegenden Kapitel beschrieben sind.

Zitat von @dan0ne:

Okay, dies hatte ich alles so aber gestern hieß es es wäre falsch, und ich müsse die IP der Pfsense angeben.

Das stimmt so nicht ganz. Ich hatte es lediglich vorgeschlagen um mal das "Grundkonzept" zum Fliegen zu bringen.Okay, dies hatte ich alles so aber gestern hieß es es wäre falsch, und ich müsse die IP der Pfsense angeben.

Zitat von @dan0ne:

Auf dem ersten Switch ist der Port als Trunk und in beiden VLANS. Dann geht ein Kabel zum zweiten Switch, wessen Port (dort heißt es tagged) ist, und an dem Switch habe ich einen Port im VLAN10 und einen im VLAN20. Aber ich bekomme keinerlei IP oder sonstiges.

Den Trunk Port musst du doch keinen VLANs zuordnen!Auf dem ersten Switch ist der Port als Trunk und in beiden VLANS. Dann geht ein Kabel zum zweiten Switch, wessen Port (dort heißt es tagged) ist, und an dem Switch habe ich einen Port im VLAN10 und einen im VLAN20. Aber ich bekomme keinerlei IP oder sonstiges.

Annahme:

Switch 1, Port 24 -> Einfach auf Trunk stellen (oder tagged, wenn das bei TP-Link anders heißt) und Ende.

Switch 2, Port 24 -> Einfach auf Trunk stellen (oder tagged, wenn das bei TP-Link anders heißt) und Ende.

Diese beiden Ports 24 verbindest du miteinander und dann muss das funktionieren.

Hier ist auch nochmal was von TP-Link dazu.

Okay, dies hatte ich alles so aber gestern hieß es es wäre falsch, und ich müsse die IP der Pfsense angeben.

Wer hat den Usinn erzählt ?!Kollege Birdy hat hier Recht, in so einem Umfeld ist immer der Winblows Server der DNS und der hat dann eine DNS Weiterleitung auf den Internet DNS sprich hier also deinen lokale pgSense IP Adresse.

Das ist schon richtig so !

Was den tagged Uplink Trunk anbetrifft zw. deinen 2 Switches hast du da garantiert irgendwo einen Konfig Fehler. Es ist mit Sicherheit nicht so das ein simpler tagged Uplink Trunk mit LACP zwischen den beiden Switches nicht funktioniert. Schon gar nicht wenn die vom gleichen Hersteller kommen.

Sowas simples klappt ja schon auch zwischen völlig unterschiedlichen Switches aller möglicher Hersteller.

Auch hier solltest du wieder strategisch vorgehen...

- LACP Trunk einrichten und aktivieren

- LACP Status auf beiden Seiten prüfen. Wenn der auf established oder operational geht ist alles gut.

- Pingen im Default VLAN sollte dann fehlerfrei klappen

- Jetzte ein VLAN tagged auf beiden Enden des Trunk Interfaces konfigurieren.

- Test mit 2 Geräten in dem VLAN per Ping sollte klappen.

- Wenn das so ist weitere VLANs tagged dazunehmen.

Sobald ich einen Port als "Trunk" markiere muss ich diesen bei den einzelnen VLANS noch als "tagged port" setzen.

Ahem...ja das ist klar und logisch. Wie sollte denn sonst anders auch die VLAN ID Signalisierung gehen wenn nicht über den VLAN Tag !?!Die Switches an den jeweiligen Enden müssen doch den Traffic entsprechend dem VLAN Tag wieder der entsprechenden VLAN ID zuordenen können und das geht logischerweise ja nur über den VLAN Tag.

An einem untagged Paket kann man na klar keine VLAN Information ablesen !

Zumindest ist es so bei dem Port15 der der generelle Uplink zur PFsense ist.

Was hat das denn jetzt mit einem Trunk sprich Link Aggregation zu tun ??Aber so oder so ist es auch klar und logisch das das auf jedem tagged Port so ist der die VLAN Information mitgibt.

Anhand des VLAN Tags "liest" die pfSense für welches Parent Interface das ist und ordnet es entsprechend zu.

Simpler Standard jeglicher VLAN Konfig ! Siehe VLAN Tutorial hier !!!

Die Logik bei Trunks also Link Aggreagation ist immer die gleiche.

Trunk Member als die einzelnen Ports die den Trunk bilden müssen ja logischerweise immer vollkommen identisch konfiguriert sein, klar.

Wenn also die Ports 15 und 16 diese Ports sind dann müssen...

- sie Mitglied einer Trunk Gruppe bzw. einens Trunks sein. Alle Mitglieder einer Trunk Gruppe formen dann einen LACP Trunk mit dem Gegenüber

- Sie müssen zwingend einen gleiche Konfig haben also gleiche PVID (= Forwarding der untagged Pakete) und auch die gleichen VLAN Tags haben. Sinnigerweise sind sie für alle VLANs getagged wenn man diese zw. den beiden Switches transparent haben will

- Bei vielen Switches muss dann auch der Trunk Port selber sofern der dann als virtueller Port auftaucht auch diese identischen Tags und PVID Settings haben wie seine Memberports. Ob es einen virtuellen Trunkport gibt ist Hersteller spezifisch ! Manche machens...andere nicht.

Trunking = Link Aggregation und Tagged Uplinks sind 2 unterschiedliche Baustellen.

Leider sind deine beiden obigen Screenshots wenig hilfreich, denn sie zeigen NICHT...:

- welche Ports Trunk Memeber des Trunks sind

- ob der Trunk ein virtueles Trunk Interface hat

- ob Trunk Port und Member Ports ein identisches Setup haben wie gefordert

- ob der Trunk up and running ist also eine erfolgreiche LACP Negotiation erfolgt ist

Dort soll Port16 der "trunk" sein,

Das ist ja Quatsch !!Sorry, aber... Ein Trunk ist Link Aggregation, folglich besteht der ja auch immer aus mehreren Links (minimal 2)

Wie kann also ein singulärer Port ein "Trunk" sein bei dir ?!

Kann das sein das wir alle wild aneinander vorbeireden hier

Dort soll Port16 der "trunk" sein, und Port 1-8 imVLAN10 und Port 14 im VLAN20. Ich gehe davon aus das ich das so richtig habe!

Ja, was den Port 16 als einfachen "tagged Uplink" anbetrifft ja, das ist richtig !Ein Trunk Port ist das nicht.

Dazu müsstest du z.B. Port 15 vollkommen identisch konfigurieren und dann aus Port 15 und 16 einen LACP Trunk bilden (Link Aggregation)

Identisch machst du das auf der anderen Seite, dort z.B. mit Port 47 und 48 ! Fertig ist dann dein Tagged Trunk.

Für alle die mit dem Interface dieses Switches interagieren wollen das geht auch ohne Gerät ...

static.tp-link.com/resources/simulator/T2600G-28TS(UN)_1.0/Index ...

static.tp-link.com/resources/simulator/T2600G-28TS(UN)_1.0/Index ...

Dieser steht, aber vergibt nur IPs aus dem VLAN1.

Diese Aussage ist natürlich Blödsinn bzw. auch verwirrend.Erstmal ist klar das ein simpler Trunk keine IP Adressen vergeben kann. Das kann nur ein DHCP Server. Trunks haben mit IP rein gar nicx zu tun. Maximal was mit Mac Adressen und das wars !

Frage also was das Kauderwelsch uns jetzt sagen soll ??

Interpretieren wir es mal so, das DHCP switchübergreifend nur im VLAN 1 funktioniert und du in den anderen VLANs keinerlei Kommunikation zw. den beiden Switches bzw. über den Trunk der sie verbindet, hast, oder ?

Also je ein untagged Endgerät im gleichen VLAN an Switch 1 und eins an Switch 2 die dann über den Tagged Trunk gekoppelt sind "sehen" sich nicht, bzw. bekommen keine DHCP IP oder können sich bei statischer IP Vergabe nicht untereinander pingen ?

Ist das so richtig ? Pingen wenn beide Geräte auf einem Switch aber zusammen sind geht in allen VLANs, oder ?

Das zeigt das der Tagged Trunk, der beide Switches verbindet, die VLAN Taggs dann nicht überträgt und das wiederum heisst das er fehlkonfiguriert ist

Was den Server Trunk im VLAN 10 anbetrifft it es klar das der untagged rennt, denn da ist ja nur der Server als Endgerät drauf und Endgeräte sind immer untagged.

Der Trunk aber der dir deine 2 Switches verbindet, der musst tagged in allen VLANs liegen (VLAN 1 untagged, PVID 1) bzw. auch die Member Ports dieses Trunks, klar !

LACP LAG zwischen den Routern

??? Wieder Verwirrung pur Wie man in dem letzen Bild sieht möchte ich den LAG12

Ich habe das Bild jetzt 3mal in Ruhe betrachtet...einen "LAG 12" kann man da weit und breit nicht erkennen. Das Bild zeigt lediglich den .1q Status an was getagged ist und was nicht. Von LAGs keine Spur Diese Auswahl ist aber nicht möglich.

Das kann möglich sein. Das Gros der Billighersteller hat kein dediziertes LAG Interface. Was du da dann lediglich machen musst ist die LAG Member Port vollkommen identisch zu konfigurieren und diese Parts dann dem LAG hinzufügen. Das wird bei dir auch so sein vermutlich.Nimm also z.B. die Ports 15 und 16, setze diese beiden identisch Tagged auf alle VLANs (außer 1, da PVID 0) und füge sie zum Schluss zu einem LAG zusammen.

Bevor du das machst mit dem LACP LAG kannst du einen einzelnen Port mit seinem Pendant am anderen Ende testen indem du den erstmal einzeln auf den anderen Switch steckst. Dort ggf. auch noch keine LAG Bündelung machen.

Damit sollte es dann schon sauber funktionieren und dir zeigen das dann alle VLANs zw. den Switches sauber übertragen werden.

Klappt das bündelst du diese beiden Ports auf beiden Seiten in einen LACP LAG und steckst sie dann auf.

So sollte es eigentlich fehlerlos klappen.

Bei tagged kann ich den LAG aber nicht auswaehlen da er aussgegraut ist.

Vermutlich geht das dann nur wenn der LAG schon existiert. Also diese LAG Ports mal erst auf Default setzen, dann zum LAG formen und dann auf Tagged setzen.Vielleicht klappt das so herum ?!

Es ist klar das man Tagged Uplink ach per Link Aggregation zusammenfassen kann. Jeder Baumarkt Switch kann das, dann sollte es die TP-Link Gurke auch können !

Dies teste ich nochmal andersherum, vllt hilft es ja bei der konstellation

Das war die Intention... Was ich eigentlich wirklich furchtbar finde ist, das bei beiden Switches die Oberflaeche komplett anders zu bedienen ist...

Selber Schuld wenn man billigsten China Schrott beschafft. Das Problem ist ja hausgemacht... Aber abgesehen davon sollte man es dennoch zum Fliegen bekommen.Ich denke ich werde mir wenn das mal laeuft noch 2 cisco switch kaufen damit ich auch mal "ordentliche" Hardware habe.

Eine seeehr weise Entscheidung dies teste ich aber am Wochenende weiter!

Ein Glück...wäre ja sonst langweilig für uns geworden.. Ich habe die Firewallregeln des VLAN20 nun mal angepasst und würde gerne wissen ob dies so richtig ist:

Das sieht sehr gut aus. Die VLAN 20 User dürfen nur emailen und surfen Falls du dort da auch ein Captive Portal betreibst für Gäste musst du auch noch die Captive Portal Seite freigeben:

So wie ich es verstanden habe, muss erstmal alles geblockt werden was man generell nicht will. Und dann einzeln die erlaubten Protokolle freigebene werden. Ist dies so korrekt ?

Das kommt darauf an !In deinem Falle ja weil du fremde Netze komplett blockst.

Vergiss nicht die Regel First match wins ! .

Wenn du also als Beispiel das Netz VLAN 10 oben komplett blockst, kannst du nicht weiter unten den Port 80 HTTP für das VLAN 10 Netz wieder freigeben.

Wenn der Block positiv ist (also ein Match) dann werden die folgenden Regeln nicht mehr abgearbeitet.

Hier gilt dann also immer erst alles Spezifische freigeben danach dann komplett blocken, sonst geht das schief mit der Regel.

Welche Serie würdest du denn von Cisco empfehlen ?

Killerfrage...nächste Frage ! Das kann man dir nicht beantworten, da man dein Budget nicht kennt.Ist das groß dann Catalysten. Ist das klein dann SF-200 oder SG-200 je nachdem ob dir 100 Mbit reicht oder du 1Gig willst. (OK ,100Mbit als SF fällt raus)

SG-300 wenn du Layer 3 (Routing) benötigst oder SG-500 wenn du Stacking und oder 10G benötigst.

Du musst schon konkreter werden für eine für dich passende Antwort.

Alle deine Vorgaben supporten sie alle. Gut die sind aber so simpel das das auch jeder China Billigswitch vom Baumarkt kann. Wenn du Voice machst brauchst du dann auch LLDP bzww. LLDP med ?

Den Fehler mit den TP-Link Switches werde ich nicht noch einmal begehen,

Na ja das ist ja unser tägliches Los hier wenn jemand nachfragt... 1 Frage 10 Meinungen. Aber es bestätigt die alte Regel Wer billig kauft, kauft 2mal...Das mit der Zeit stimmt wohl...dann wären Catalysten oder Brocade Switches oder Extreme usw. locker dringewesen