Vlans von Access-Point zu untagged Switch-Port

Hallo Zusammen,

habe da eine Idee, aber ich weis nicht ob das geht:

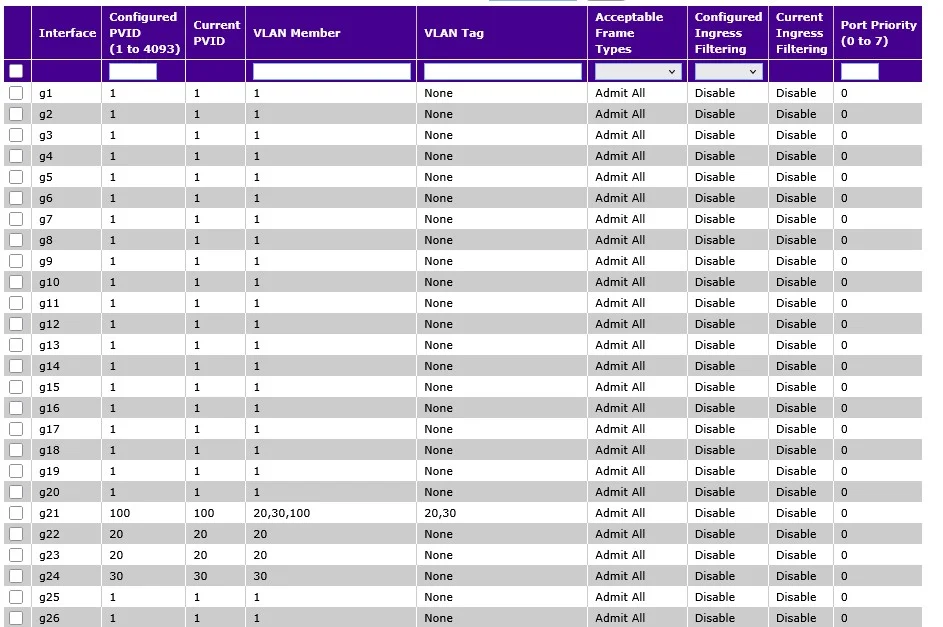

An meinem Netgear Switch hängt an Port 21 ein Microtik Hex als Vlan-Router per Trunk-Port (Vlans 20, 30)

An Port 22 hängt ein Zyxel AccessPoint mit mehreren SSIDs, denen ich auch Vlans zuweisen kann.

Jetzt ist es aber so, dass ich einer SSID Vlan 10 zuweisen möchte.

Diese ist nicht im Trunk-Port an Port 21 enthalten, sondern untagged an Port 1 des Switches (seperate Bridge im Hex).

Kann ich das jetzt im Switch so einstellen, dass alles was an Port 22 mit Vlan-Tag 10 ankommt, über Port 1 des Switches zum Hex geleitet wird?

Ich habe es versucht mit Port 22 Vlan10 Tagged und Port 1 Vlan 10 Tagged, aber das funktioniert nicht.

Ist das Problem evtl. da im Hex Vlan10 nur untagged an Port 1 vom Switch weitergegeben wird?

Dank euch schön falls Ihr da eine Lösung seht.

habe da eine Idee, aber ich weis nicht ob das geht:

An meinem Netgear Switch hängt an Port 21 ein Microtik Hex als Vlan-Router per Trunk-Port (Vlans 20, 30)

An Port 22 hängt ein Zyxel AccessPoint mit mehreren SSIDs, denen ich auch Vlans zuweisen kann.

Jetzt ist es aber so, dass ich einer SSID Vlan 10 zuweisen möchte.

Diese ist nicht im Trunk-Port an Port 21 enthalten, sondern untagged an Port 1 des Switches (seperate Bridge im Hex).

Kann ich das jetzt im Switch so einstellen, dass alles was an Port 22 mit Vlan-Tag 10 ankommt, über Port 1 des Switches zum Hex geleitet wird?

Ich habe es versucht mit Port 22 Vlan10 Tagged und Port 1 Vlan 10 Tagged, aber das funktioniert nicht.

Ist das Problem evtl. da im Hex Vlan10 nur untagged an Port 1 vom Switch weitergegeben wird?

Dank euch schön falls Ihr da eine Lösung seht.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673654

Url: https://administrator.de/forum/vlan-switch-router-netzwerk-673654.html

Ausgedruckt am: 23.07.2025 um 08:07 Uhr

35 Kommentare

Neuester Kommentar

Hi,

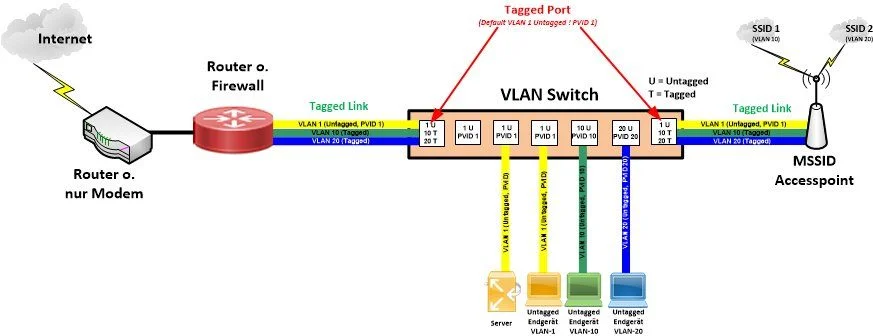

du musst immer auf beiden Seiten deine Einstellungen gleich halten. Du kannst nicht am Port10 Tagged am Netgear einstellen und die Gegenseite ist untagged! Dies muss dann auch tagged sein sonst kann da nichts funktionieren. Ich würde an deiner Stelle mich nochmal mit dem Thema VLAN beschäftigen.

Wenn am Mikrotik Untagged VLAN 10 eingestellt ist, muss beim Netgear dies ebenso auf untagged stehen.

du musst immer auf beiden Seiten deine Einstellungen gleich halten. Du kannst nicht am Port10 Tagged am Netgear einstellen und die Gegenseite ist untagged! Dies muss dann auch tagged sein sonst kann da nichts funktionieren. Ich würde an deiner Stelle mich nochmal mit dem Thema VLAN beschäftigen.

Wenn am Mikrotik Untagged VLAN 10 eingestellt ist, muss beim Netgear dies ebenso auf untagged stehen.

So ohne weiteres geht das nicht, denn wie sollte Traffic aus einen völlig isolierten VLAN (10) denn an den hEX kommen wenn der kein VLAN 10 auf seinem Trunk (Port 21) definiert hat. Der VLAN 10 Traffic wird logischerweise also immer isoliert bleiben wenn er keine, wie auch immer geartete, Verbindung zum hEX Router bekommt.

Es bleibt leider auch etwas unklar was du eigentlich mit dem VLAN 10 Traffic willst bzw. was dein Ziel ist?? Versteht man dich richtig soll dieses VLAN 10 auch am hEX Router terminiert und dort geroutet werden, richtig?! 🤔

Es gibt 2 einfache Lösungen das umzusetzen:

1.)

Du richtest am hEX auch ein VLAN 10 IP Interface ein und terminierst das VLAN 10 dort am Trunk wo auch 20 und 30 drüberlaufen. Also die klassische VLAN Lösung wie du es schon von deinen VLAN 20 und 30 kennst und wie sie in diesem Tutorial explizit beschrieben ist. Das VLAN 10 dazu zu konfigurieren ist ein Kinderspiel.

2.)

Du setzt es so um wie du oben beschrieben hast und ziehst dann eine separate extra Strippe vom Port 1 (UNtagged im VLAN 10) auf einen freien Port des hEX Routers. Dem gibst du eine IP Adresse aus dem VLAN 10 und fertig ist der Lack.

Mehr oder minder sind beide Lösungen 1. und 2. aus IP Sicht das gleiche, nur das einmal die Lösung über ein VLAN Interface gewählt wird und einmal die Lösung über ein separates physisches Interface.

Technisch machen beide das gleiche. Die VLAN Lösung ist natürlich die deutlich Elegantere ohne die Frickelei mit einer extra Netzwerk Strippe.

Es bleibt leider auch etwas unklar was du eigentlich mit dem VLAN 10 Traffic willst bzw. was dein Ziel ist?? Versteht man dich richtig soll dieses VLAN 10 auch am hEX Router terminiert und dort geroutet werden, richtig?! 🤔

Es gibt 2 einfache Lösungen das umzusetzen:

1.)

Du richtest am hEX auch ein VLAN 10 IP Interface ein und terminierst das VLAN 10 dort am Trunk wo auch 20 und 30 drüberlaufen. Also die klassische VLAN Lösung wie du es schon von deinen VLAN 20 und 30 kennst und wie sie in diesem Tutorial explizit beschrieben ist. Das VLAN 10 dazu zu konfigurieren ist ein Kinderspiel.

2.)

Du setzt es so um wie du oben beschrieben hast und ziehst dann eine separate extra Strippe vom Port 1 (UNtagged im VLAN 10) auf einen freien Port des hEX Routers. Dem gibst du eine IP Adresse aus dem VLAN 10 und fertig ist der Lack.

Mehr oder minder sind beide Lösungen 1. und 2. aus IP Sicht das gleiche, nur das einmal die Lösung über ein VLAN Interface gewählt wird und einmal die Lösung über ein separates physisches Interface.

Technisch machen beide das gleiche. Die VLAN Lösung ist natürlich die deutlich Elegantere ohne die Frickelei mit einer extra Netzwerk Strippe.

Die Besonderheit ist halt eben nun, dass über Port 22 vom Access-Point ein Tagged Vlan10 kommt

Was ist daran "besonders"?? 🤔Das ist doch bei einem MSSID WLAN Setup ein klassisches und übliches Verfahren. Der AP Port wird dann halt tagged am Switch ins VLAN 10 gesetzt so das die vom Accesspoint getaggten VLAN 10 Frames auch am Netgear in dessen VLAN 10 landen. Klassisches Switchverhalten bei VLANs also.... (Die VLAN Schnellschulung bringt dich da fix nochmal auf den Punkt!!)

Dein Netgear Port 1 ist ja als Accessport UNtagged im VLAN 10. Folglich kommt der VLAN 10 Traffic hier an diesem Port ohne irgendwelche VLAN Tags an. Alles üblicher Standard also und gar nichts Besonderes...

besteht sowieso schon eine Kabelverbindung für vlan10, aber untagged.

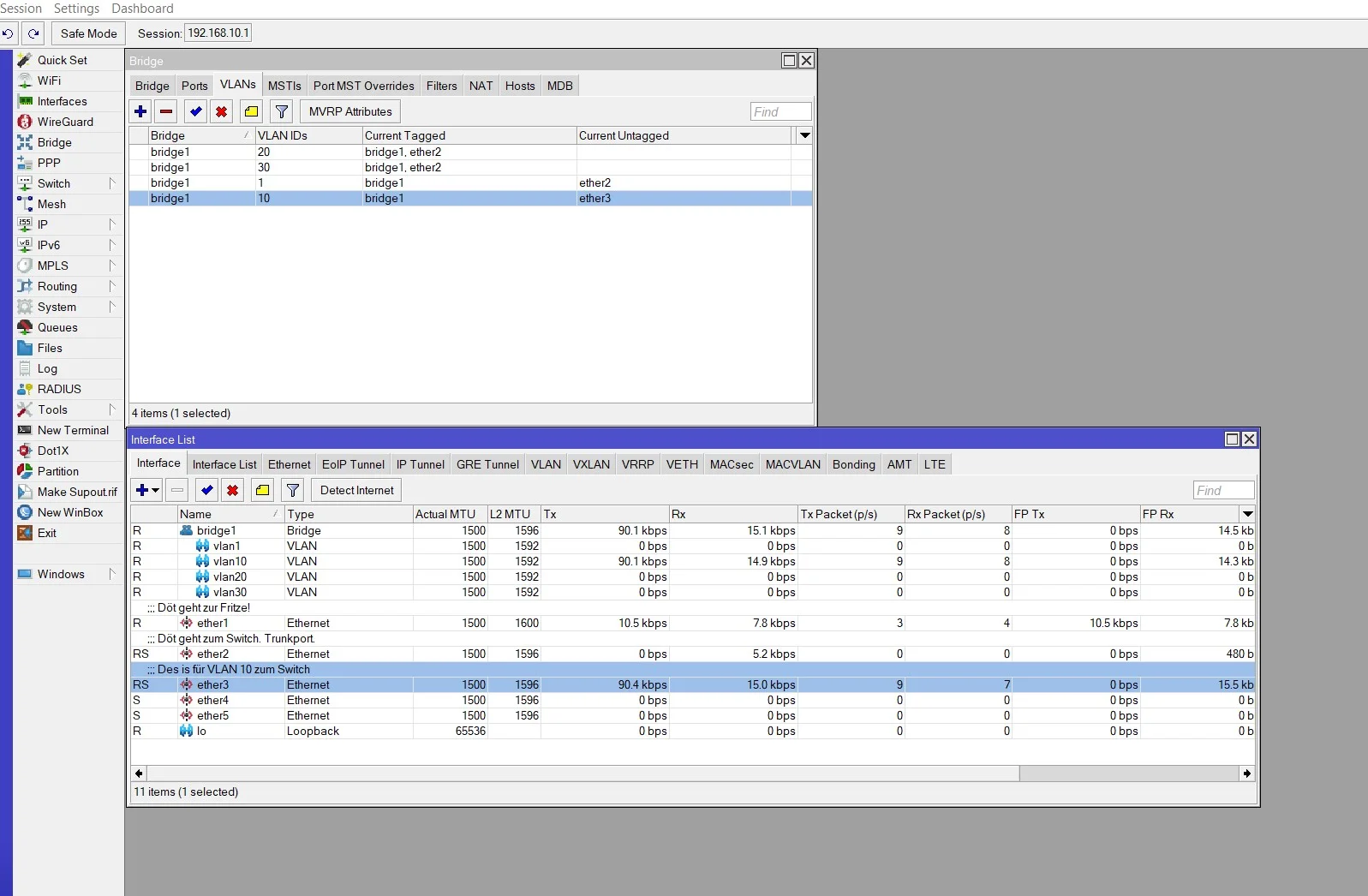

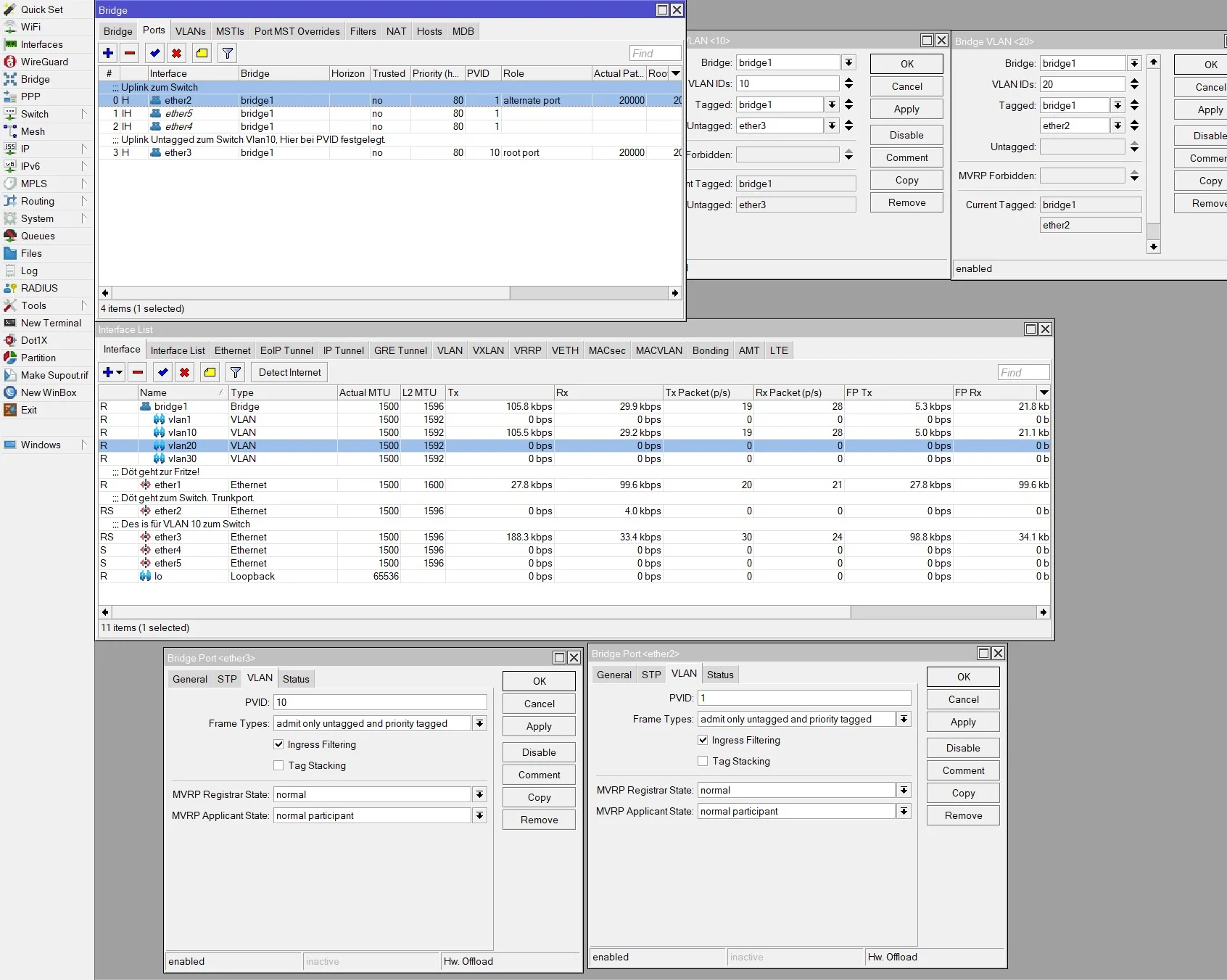

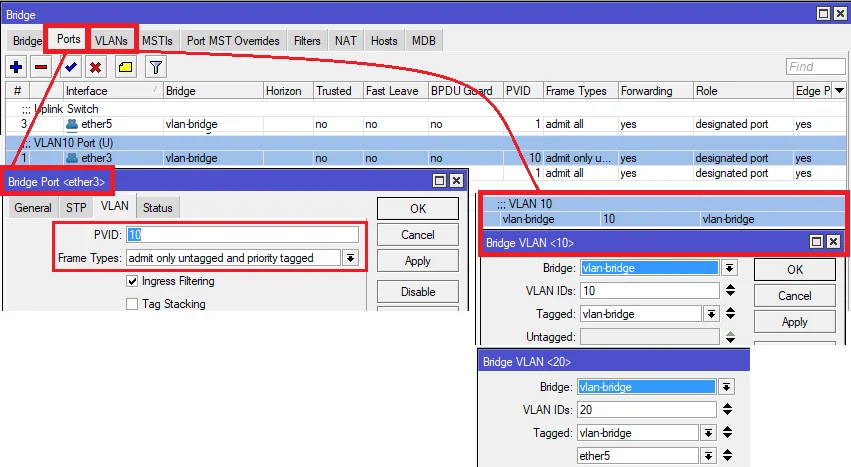

Das ist ja auch richtig, denn wenn du über einen dedizierten Port (eth3) mit einer dortigen dedizierten VLAN 10 IP Adresse gehst MUSS das alles UNtagged sein.Im Hex ist eine Bridge mit vlan 10, IP-Adresse und DHCP-Server für eth3 eingerichtet.

Das ist zwar nicht grundsätzlich falsch aber konfigtechnisch kontraproduktiv. Du solltest das keinesfalls über eine weitere Bridge lösen!!Entferne diese Bridge und auch das konfigurierte VLAN 10 und löse das besser über ein dediziertes Routing Interface!

Sprich gib dem eth3 Interface direkt eine VLAN 10 IP Adresse und mappe den DHCP Server direkt auf dieses Interface.

⚠️ ACHTUNG:

In einer Konfig mit einem dedizierten Routing Port darf dieser verwendete Port (bei dir dann eth3) NICHT mehr Memberport der VLAN Bridge sein!!! Du MUSST den Port eth3 also als Memberport der VLAN Bridge zwingend entfernen!

Ein dedizierter L3 Routing Port kann logischerweise nicht gleichzeitig Memberport einer L2 Bridge sein!! Beachte das!

Damit hast du ein dediziertes Routing Interface für dein VLAN 10 und trennst das konfigtechnisch vom VLAN Umfeld auf dem hEX.

Versteht man dich richtig ist das auch deine Intention bei dem Setup.

Mehrere Bridges ist konfigtechnischer Unsinn wenn man es so mit einer dedizierten Strippe (warum auch immer) umsetzen will.

Die 2te Bridge muss so oder so immer entfernt werden, egal ob als Routingport Lösung oder VLAN Interface Lösung!!

Konfigtechnisch besser ist natürlich die VLAN 10 Integration in den Trunk. Wenn das aber explizit nicht gewollt ist und es auch auf dem Switch getrennt sein soll wie in Option 2, dann solltest du immer die Lösung mit einen dedizierten Routing Port ohne VLAN Integartion des VLAN 10 bevorzugen!

Wenn du es unbedingt dennoch mit der Integration des VLAN 10 in die VLAN Bridge lösen willst die schon 20 und 30 bedient geht das aber auch.

Hier hast du vermutlich einen groben Setup Fehler begangen, denn eine separate zusätzliche Bridge zur bestehenden VLAN Bridge ist, wie oben schon gesagt, NICHT erforderlich und auch kontraproduktiv!!

So gehst du dann vor wenn du es dennoch per VLAN und extra Strippe umsetzen willst:

- Zusätzliche Bridge unbedingt löschen! Das VLAN 10 musst du auf dem hEX nicht extra anlegen, denn das soll ja dort deinem VLAN 1 entsprechen wenn man dich richtig versteht. Sprich der Switch Trunkport 21 am Netgear MUSS dann einfach auf die PVID 10 gesetzt werden! So gelangt VLAN 10 Traffic auf der Netgear Seite UNtagged an den hEX an sein dortiges VLAN 1 Interface. Vermutlich hast du hier den Fehler gemacht?! Kann das sein?

Nebenbei:

Gibt es sinnvolle Gründe warum du die umständliche Lösung mit einer extra Strippe unbedingt willst?

Konfig- und managementtechnisch wäre es doch sinnvoller das über den Switchtrunk (Port 21) mit zu übertragen.

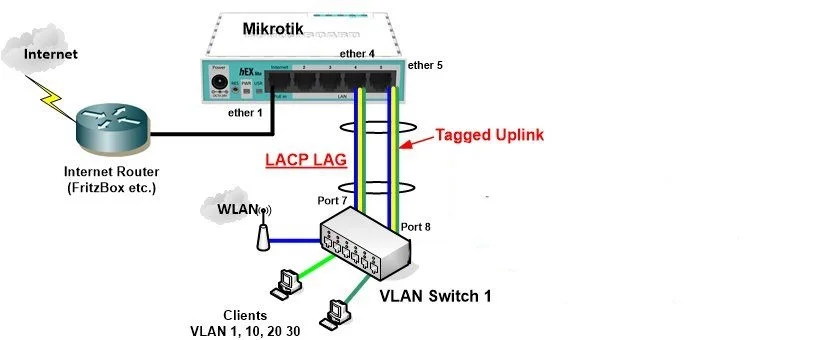

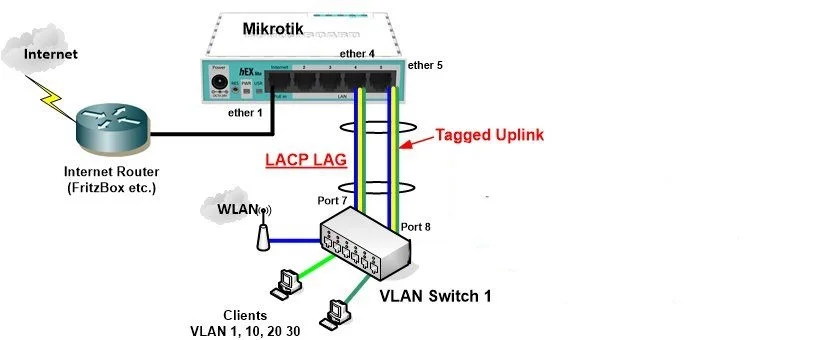

Falls Bandbreite ein Thema sein sollte machst du es klasssich indem du den Trunk als LACP LAG mit z.B. 2 parallelen Link Aggregation Interfaces auslegst.

Ich habe oben die Beschreibung noch angepasst weil ich im Eifer des Gefechts übersehen habe das du den VLAN 10 Traffic des Netgears als VLAN 1 am hEX terminieren willst. Sprich das VLAN 10 ist dann IP technisch dein VLAN 1 bzw. VLAN 1 IP am hEX.

Dadurch gib es ein Problem mit dem eigentlichen VLAN 1 in dem die Netgear Management IP liegt, denn die wird dadurch vom hEX isoliert weil das VLAN 1 dann IP technisch getrennt wird vom Router.

Das kannst du nur umgehen indem du z.B. den Port 1 im VLAN 1 belässt um so einen "Notzugang" zum Switch Management zu haben.

Sinnvoller wäre es aber, sofern die Netgear Gurke das supportet, die Management IP in ein anderes VLAN zu legen also 10, 20 oder 30. Damit hättest du das Problem dann elegant gelöst.

Supportet er das nicht musst du einen anderen Weg gehen. Dazu später mehr...

Das "VLAN 10 auf VLAN 1" Setup ist sehr einfach zu erreichen:

Nachteil ist dann aber eben das oben genannte VLAN 1 Management Problem des Switches, da dessen VLAN 1 dann L2 technisch getrennt ist vom hEX. Hier hilft wie gesagt das Umkonfigurieren des Switch Management IP Interfaces in ein anderes VLAN wenn der NG das kann. Oder wenn nicht einen Port als Notfall Zugang ins VLAN 1 als Bastellösung belassen.

Die Problematik ist das du über den MSSID Traffic der vom AP VLAN 10 getagged ist in ein separates VLAN gezwungen wirst dies aber über das bestehende VLAN 1 am hEX bedienen willst.

Die Gefahr über die Lösung mit einer "separaten Strippe" besteht jetzt darin das der Trunk Port der zum Switch geht (21) UNtagged in VLAN 1 liegt.

Klar könnte man jetzt am hEX den Port eth3 auch per PVID 1 ins VLAN 1 legen und dort den Port 1 reinstecken mit dem AP VLAN 10 Traffic sofern dieser UNtagged im VLAN 10 liegt.

UNgetaggte Accessports haben keine VLAN Informationen aber dies wäre jetzt fatal, denn du ahnst was passiert.

So sind mit einmal dein hEX VLAN 1 und das Switch VLAN 10 über die Bridge im Layer 2 verbunden, was natürlich absolut fatal ist. Der hEX macht ein Single Spanning Tree und wird den Port sofort in den Blocking Mode schalten weil er sofort einen Loop sieht. Vermutlich auch der Netgear sofern dort Spanning Tree aktiviert ist. Nichts geht mehr....

Mit anderen Worten: Du steckst in einem Dilemma wenn du das SSID Switch VLAN 10 über das hEX VLAN 1 bedienen willst:

Fazit:

Alles irgendwie eine Frickellösung mit gravierenden Nachteilen im Management. Du wirst dann nicht über ein separates VLAN 10 IP Interface am hEX herumkommen. Damit ist dann beides sauber möglich entweder mit separater Strippe oder VLAN Trunk. Das VLAN 10 über das hEX VLAN 1 zu bedienen ist konfigtechnisch problematisch.

Lösung und best Practise:

Besser du überdenkst dein Gesamtkonzept für den Uplink noch einmal....

Vorteile:

Nachteile:

Dadurch gib es ein Problem mit dem eigentlichen VLAN 1 in dem die Netgear Management IP liegt, denn die wird dadurch vom hEX isoliert weil das VLAN 1 dann IP technisch getrennt wird vom Router.

Das kannst du nur umgehen indem du z.B. den Port 1 im VLAN 1 belässt um so einen "Notzugang" zum Switch Management zu haben.

Sinnvoller wäre es aber, sofern die Netgear Gurke das supportet, die Management IP in ein anderes VLAN zu legen also 10, 20 oder 30. Damit hättest du das Problem dann elegant gelöst.

Supportet er das nicht musst du einen anderen Weg gehen. Dazu später mehr...

Das "VLAN 10 auf VLAN 1" Setup ist sehr einfach zu erreichen:

- Setze am Netgear Switch an Port 21 das PVID VLAN auf 10! Dadurch erreichst du das der SSID 10er Traffic UNtagged auf dem Trunk zum hEX übertragen wird auf sein VLAN 1 Interface. Beim hEX selber liegt das VLAN 1 mit PVID 1 auf den Uplink Port. So gelangt dann problemlos der Switch VLAN 10 Traffic an das bestehende VLAN 1 des hEX. Also genau das was du erreichen willst.

Nachteil ist dann aber eben das oben genannte VLAN 1 Management Problem des Switches, da dessen VLAN 1 dann L2 technisch getrennt ist vom hEX. Hier hilft wie gesagt das Umkonfigurieren des Switch Management IP Interfaces in ein anderes VLAN wenn der NG das kann. Oder wenn nicht einen Port als Notfall Zugang ins VLAN 1 als Bastellösung belassen.

Die Problematik ist das du über den MSSID Traffic der vom AP VLAN 10 getagged ist in ein separates VLAN gezwungen wirst dies aber über das bestehende VLAN 1 am hEX bedienen willst.

Die Gefahr über die Lösung mit einer "separaten Strippe" besteht jetzt darin das der Trunk Port der zum Switch geht (21) UNtagged in VLAN 1 liegt.

Klar könnte man jetzt am hEX den Port eth3 auch per PVID 1 ins VLAN 1 legen und dort den Port 1 reinstecken mit dem AP VLAN 10 Traffic sofern dieser UNtagged im VLAN 10 liegt.

UNgetaggte Accessports haben keine VLAN Informationen aber dies wäre jetzt fatal, denn du ahnst was passiert.

So sind mit einmal dein hEX VLAN 1 und das Switch VLAN 10 über die Bridge im Layer 2 verbunden, was natürlich absolut fatal ist. Der hEX macht ein Single Spanning Tree und wird den Port sofort in den Blocking Mode schalten weil er sofort einen Loop sieht. Vermutlich auch der Netgear sofern dort Spanning Tree aktiviert ist. Nichts geht mehr....

Mit anderen Worten: Du steckst in einem Dilemma wenn du das SSID Switch VLAN 10 über das hEX VLAN 1 bedienen willst:

- L2 Kopplungsgefahr beider VLANs 1 und 10

- Dadurch erhebliche Loopgefahr wie oben und resultierende Fehlfunktion

- VLAN 10 PVID auf dem Switch aber dann ggf. Management Trennung des Netgear Switches sollte der keine VLAN Migration des Managements supporten.

Fazit:

Alles irgendwie eine Frickellösung mit gravierenden Nachteilen im Management. Du wirst dann nicht über ein separates VLAN 10 IP Interface am hEX herumkommen. Damit ist dann beides sauber möglich entweder mit separater Strippe oder VLAN Trunk. Das VLAN 10 über das hEX VLAN 1 zu bedienen ist konfigtechnisch problematisch.

Lösung und best Practise:

Besser du überdenkst dein Gesamtkonzept für den Uplink noch einmal....

- Setze einen 2-Port LACP LAG auf zwischen Mikrotik und Netgear Switch. Du behälst also deine "extra Strippe"

- Lege den jetzigen Trunk Port (21) beidseitig auf den LACP LAG Link

- Lege alle 3 VLANs 1, 10, 20 und 30 auf diesen LACP LAG Uplink

- Fertisch...

Vorteile:

- Traffic Entlastung: Bandbreite wird auf 2 Links dynamisch verteilt.

- Redundanz: Je einer der LAG Links kann ausfallen ohne das es zu einer Unterbrechung kommt.

- Keine Trennung des Management VLAN 1

- Klassisches Standard VLAN Setup mit einem "one armed" Router.

Nachteile:

- Keine

komme ich dann immer noch auf den Switch von einem PC, der keinen Vlan-Tag hat?

Ja, natürlich!Dazu braucht es lediglich einen UNtagged Access Port auf dem Switch in dem VLAN das du als Management VLAN auserkoren hast. Das sagt einem aber auch schon der gesunde VLAN Verstand! 😉

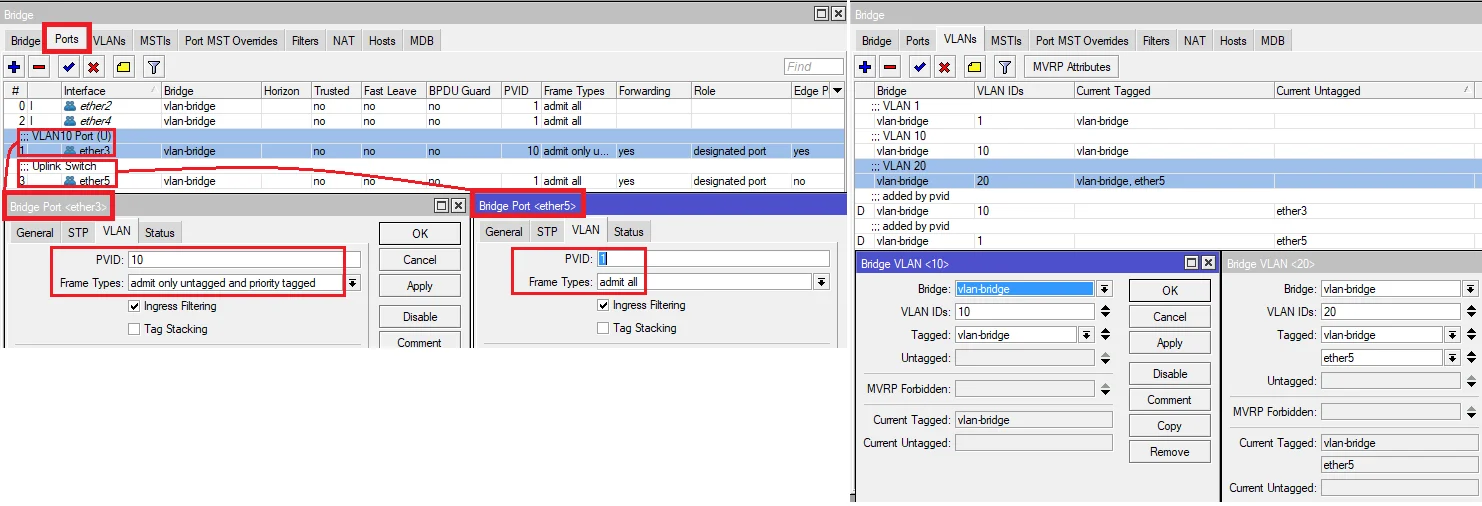

Im hEX ist Vlan10 in der seperaten Bridge eingerichtet und hängt UT an Port1 des Switch.

Das ist in jedem Falle dein Kardinalsfehler!! Die separate Bridge MUSS in jedem Falle weg, denn wozu sollte diese gut sein? Sie ist ja nur ein sinnloser, performancefressender Durchlauferhitzer ohne jegliche Funktion.Wenn du die Lösung mit dem separaten Port weiter verfolgen willst hast du folgende ToDos für eine wasserdichte und sichere Konfig:

- Separte Bridge unbedingt vollständig löschen und nur die bestehende VLAN Bridge belassen!

- In der bestehenden VLAN Bridge das VLAN 10 anlegen und klassisch tagged auf die bestehende Bridge legen. Nicht auf den Uplink zum Switch, lediglich nur die Bridge!

- VLAN 10 Interface erzeugen und mit Tag 10 ebenso klassisch auf die Bridge mappen.

- VLAN 10 IP Adresse auf das VLAN 10 IP Interface setzen und den DHCP Server darauf mappen

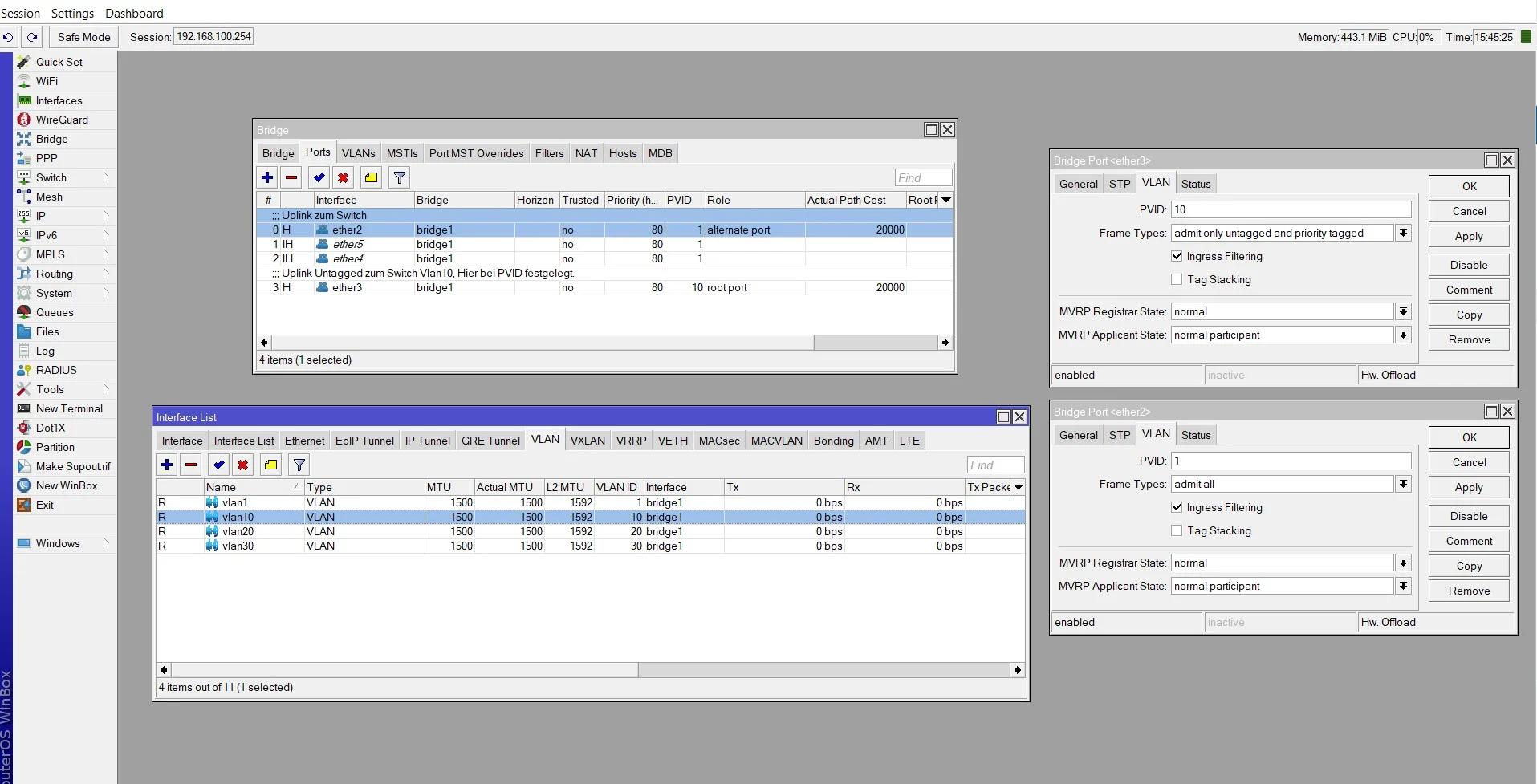

- Memberport eth3 in der Bridge auf PVID 10 setzen

- Test PC zuerst direkt an eth3 stecken und checken das der eine IP aus dem VLAN 10 erhält und das hEX VLAN 10 IP Interface problemlos pingen kann. Das verifiziert das das VLAN 10 des hEX sauber untagged an eth3 anliegt.

- Auf dem Netgear Switch VLAN 10 anlegen (wo ist dieses VLAN eigentlich im obigen Screenshot?? 🤔) Port 1 UNtagged als Accessport ins VLAN 10 konfigurieren (was er ja schon ist und man leider auch nicht am o.a. Screenshot sieht ☹️) und auf den eth3 Port des hEX stecken. So landed VLAN 10 Traffic vom Switch bzw. SSID/AP dann über den Port eth3 des hEX in dessen VLAN 10 und damit auch zum VLAN 10 IP Interface des hEX.

- Fertisch...

Das VLAN 1 kann damit dann auch weiter als Management VLAN am Switch betrieben werden OHNE das du das Mangement auf dem Switch in ein anderes VLAN legen musst.

Designtechnisch wäre, wie oben schon gesagt, eine LAG Lösung besser, da mit 2 aktiven Leitungen ausfallsicherer als dein "Konstrukt".

Beides funktioniert aber.

Wenn der Switchport 1 untagged Vlan 10 wird, dann sind doch die Geräte an Port 2-19 ausgesperrt

Du meinst ausgesperrt fürs VLAN 10, oder?Das gilt natürlich nur dann wenn sie Access Memberports im VLAN 1 sind bzw. bleiben.

Deine Frage ist irgendwie unverständlich und auch unlogisch....

Du hast ja zwangsweise ein VLAN 10 auf dem Switch, weil dein WLAN Accesspoint ja die MSSID mit VLAN 10 Tag auf den Switch sendet. Der getaggte Traffic des AP erzwingt also ein VLAN 10 auf dem Switch und wenn die Ports 1 bis 20 Access Memberports (PVID 10, untagged) im VLAN 10 sind stellt sich diese Frage doch gar nicht erst. 🤔

Bleibt eigentlich nur der "Notport" für den VLAN 1 Management Zugriff auf den Switch sofern der hEX einmal ausfällt.

Der ist aber in dem o.a. Setup ja kein Thema, denn da du ja nun VLAN 1 und 10 sauber getrennt hast hängt ja auch das Management über VLAN 1 (Trunkport 21) sauber am hEX.

Einen VLAN 1 Port am Switch benötigst du deshalb nicht zwingend, denn über den Port 21 Trunk ist das VLAN 1 immer erreichbar, da es an Port 21 das (untagged) PVID VLAN ist. Fällt der hEX also einmal aus kannst du an Port 21 einen PC aufstecken und hast so immer Zugriff aufs VLAN 1.

Wenn du dich sicherer fühlst kannst du natürlich auch noch einen einzigen VLAN 1 Access Port auf dem Switch belassen. So hast du auch immer die Option des VLAN 1 direkt zu erreichen ohne Umstecken zu müssen. Letztlich eine kosmetische Frage des persönlichen Geschmacks.

Also Ja, Ports 1 bis 20 liegen dann UNtagged im VLAN 10 (PVID 10). Ggf. nimmst du die Ports 2 bis 20 und belässt Port 1 im VLAN 1 als "Notport" wie oben beschrieben wenn du dich damit besser fühlst und einen Port fürs Notamanagement übrig hast.

Wie bereits gesagt: Die LAG Lösung wäre insgesamt der designtechnisch bessere Weg aber es klappt natürlich auch so wie oben.

über den Trunk zum Hex-eth2 und über den Port1 zum Hex-eth3 momentan Vlan 1 hätte und dat wäre ja nicht gut.

Das ist richtig, aber wenn du im hEX jetzt wie oben beschrieben das VLAN 10 in die bestehende VLAN Bridge (nicht die unnötige zweite Bridge!) einhängst hast du ja eine saubere Zuordnung der VLANs und der Klimmzug "VLAN 10 über VLAN 1" entfällt dann völlig.Damit wird dann auch das "Dummy" VLAN 100 vollständig überflüssig.

dass ist mit der neuen Konfig dann kein Thema mehr

Genau so ist es!! 😉und das Management-Vlan auf 10 festlege.

Das musst du wie gesagt nicht. Du kannst das dann auch im Default 1 belassen und natürlich wenn du das dann überflüssige "Dummy" VLAN 100 wieder gelöscht hast vom Port 21 und diesen wieder auf die Default PVID 1 gesetzt hast. So behältst du eine schlanke und saubere MT und Switch Konfig die frei ist von überflüssigen VLANs ist. Weiterer Vorteil ist das das Management getrennt von den Produktiv VLANs ist. Insbesondere von einem WLAN (10er SSID) was dann direkt auf den Managementzugang gemappt wäre.Damit komme ich doch dann sowieso über Port 1-20 ohne den Hex und ohne einen Vlan-Tag wieder auf die Maschine

Ja, richtig würde aber auch mit der VLAN 1 Option von oben immer über den Trunk Port 21 problemlos klappen wenn du dich des überflüssigen VLAN 100 entledigst. Keep it simple stupid... muss ich dann den Port 22 auch auf Tagged Vlan10,usw. setzen?

Ja, das ist zwingend notwendig!Machst du das nicht würde der Port ALLE eingehenden Frames mit einem 802.1q VLAN Tag als ungültig verwerfen und in den Datenmülleimer senden. Die VLAN 10 getaggten Frames des APs kämen so nie im VLAN 10 an.

Generell sind Ports mit Accesspoints die, wie bei dir, in einem MSSID Setup arbeiten immer Trunk (tagged) Ports mit den entsprechenden MSSID VLANs. Ein Bild sagt mehr als 1000 Worte...

Das PVID VLAN an diesem Port ist dann immer das VLAN wo UNtagged Frames des dort angeschlossenen Accesspoints landen. In der Regel ist das immer der Management Zugang zum Administrieren des APs. Dessen Management Daten werden üblicherweise immer untagged gesendet und sollten in einem MSSID Setup deshalb aus Sicherheitsgründen niemals in ein WLAN exponiert werden. Es macht also Sinn das PVID VLAN dieses Switchports immer in das Management VLAN zu legen.

Also ich will Dich jetzt nicht unendlich weiter nerven

Das tust du nicht, dafür ist ein Forum wie dieses doch da! Aber warum erreiche ich ihn eigentlich? Der Access-Point hat eine feste IP 192.168.10.x

Das ist in der Tat verdächtig und zeigt das bei dir irgendwo noch ein Konfig Fehler existiert. Was genau meinst du mit "ist eingestellt auf Vlan1UT"?? WIE ist das genau konfiguriert?

Normalerweise sendet der WLAN AP alle Management Daten ummer UNtagged, sprich ohne VLAN Tag. Dieser Traffic würde dann am Switch laut deiner Schilderung in das VLAN 20 geforwardet werden, weil dies das PVID VLAN dort ist.

Das kann nur dann funktionieren wenn du im VLAN 20 ein 192.168.10.0 IP Netz mit einer 24 Bit Maske verwendest. Alternativ wenn du am VLAN 20 Router eine falsche Subnetzmaske verwendest die dieses Netz inkludiert.

Leider hast du bis dato ja noch nichts zu deiner VLAN Adressierung gesagt so das man hier jetzt erstmal nur spekulieren kann?!

Wenn nur das VLAN 1 das .10er Netz bedient, die VLANs wirklich sauber getrennt sind und du durchgängig eine /24er Maske verwendest dürfte das so niemals möglich sein. Innerhalb des 20er VLANs kannst du ohne Routing keinerlei 10er Adressen erreichen wenn dort z.B. einen 192.168.20.0er Adressierung aktiv ist.

An welchem Switchport hängt der hEX Router der zw. den VLANs routet?? Dort stimmt vermutlich irgendwas nicht, denn der hEX ist ja zentral fürs Routing und die IP Adressierung verantwortlich!

zum Management ein Vlan festlegen und ob es tagged oder untagged sein soll. Momentan ist es auf STandard "Vlan1-UT".

OK, bedeutet dann das man das Management des APs in andere VLANs legen kann. Per se schonmal nicht schlecht und "1-UT" bedeutet dann es kommt derzeit UNtagged aus dem AP, wird dann also am Switchport in das VLAN geforwardet welches dort als PVID VLAN eingestellt ist. Soweit so gut...Vielleicht liegts daran: Am hex ist ja Vlan10 in seiner eigenen Bridge festgelegt

Ja, sollte das stimmen ist das natürlich ein böser Kardinalsfehler in deinem Setup!! ☹️Die VLAN Bridge darf in einem VLAN Setup niemals mehr eine eigene IP haben!!!

Zeigt leider das du das Mikrotik VLAN Tutorial nicht aufmerksam gelesen hast.

Die VLAN Bridge selber darfst du natürlich keinesfalls entfernen. Alle anderen (überflüssigen) Bridges auf dem hEX sind mit deiner Anpassung sowieso jetzt völlig obsolet und solltest du auch dringenst entfernen. Solche "Konfig Leichen" haben auf deinem hEX nichts mehr zu suchen und wären extrem kontraproduktiv wie du ja auch selber an dem Verhalten erkennst!!

Fazit:

Korrigiere das, dann wird das auch sofort fehlerfrei funktionieren!

Irgendwie komme ich ja momentan auch von jeden Vlan ins andere

Ja, das ist völlig normal, denn der hEX arbeitet im Default logisch als Router und nicht als Firewall! Bei Routern gilt immer das Blacklisting Prinzip. Sprich, es ist alles erlaubt was nicht explizit verboten ist. (Firewalls folgen bekanntlich immer einem Whitelisting Prinzip im Default mit genau umgekehrter Logik)Deshalb können sich alle VLANs ohne Customizig der Firewall erstmal alle untereinander erreichen.

Wie man das dann nachher unterbindet beschreibt dir HIER ein kleiner Exkurs zum Firewall Setup um VLANs zu blocken.

duden.de/rechtschreibung/Spaziergang

Spatzen sind da hoffentlich nicht am Werk?! 🤣

Ja, das VLAN 100 kannst und solltest du vollständig vom Switch und auch vom hEX löschen. Das wird ja nirgendwo mehr verwendet.

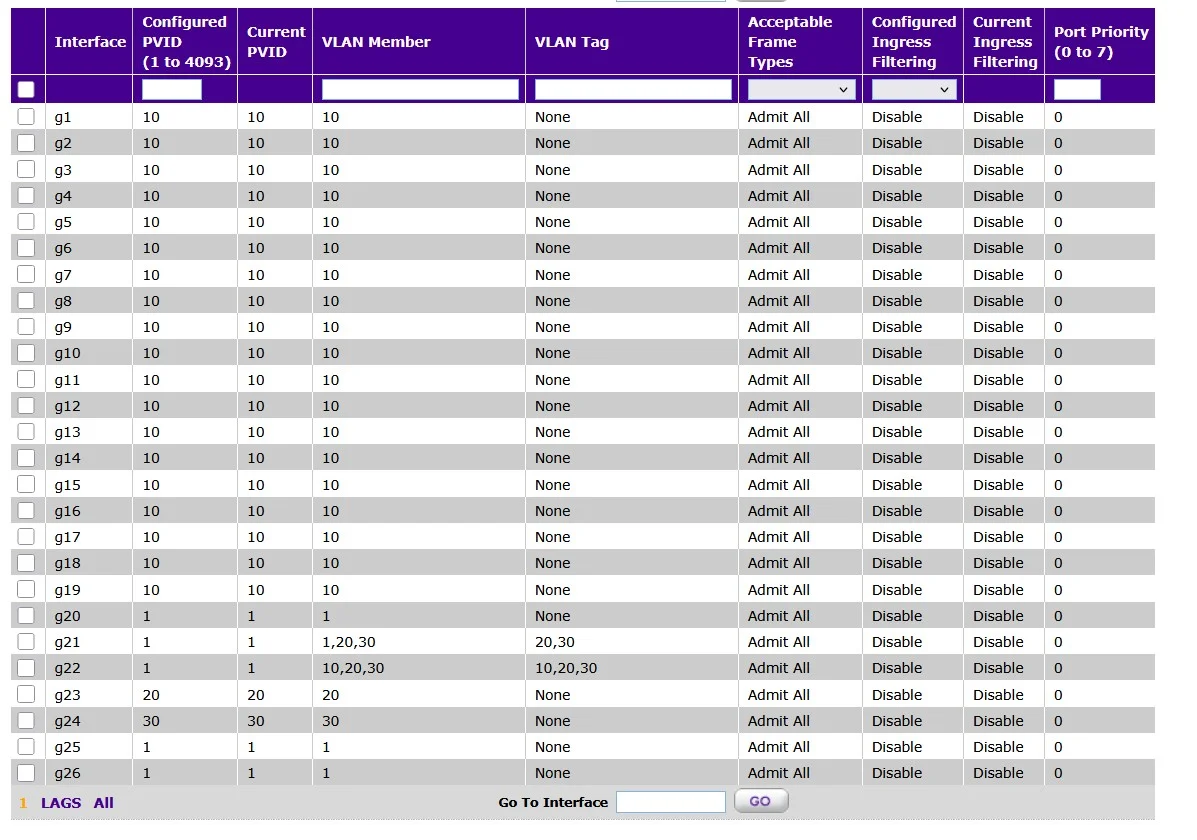

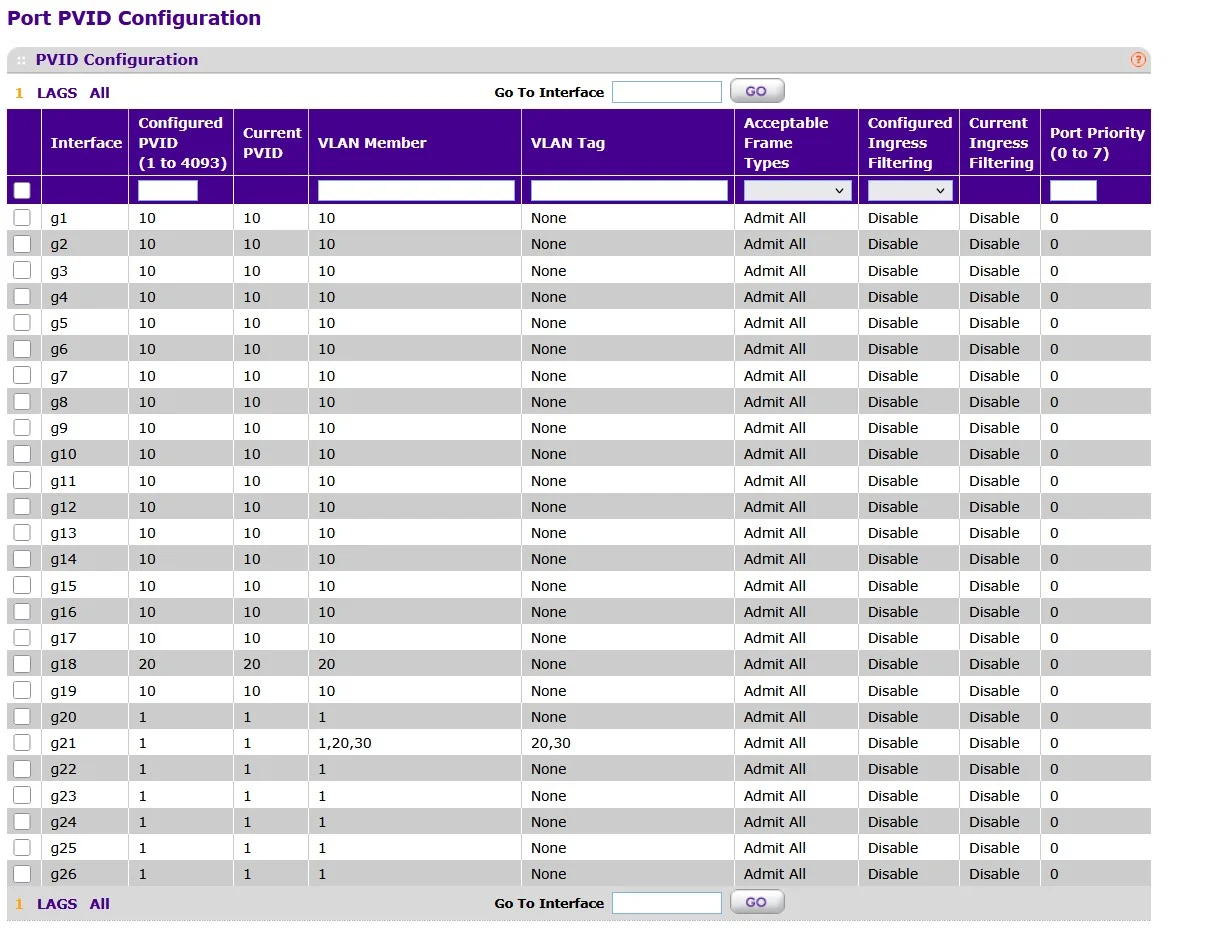

Dort ist fälschlicherweise als PVID VLAN dein nicht mehr existentes oder benutztes VLAN 100 definiert! Das das dann in die Hose geht ist klar. Dort muss als PVID VLAN dann wieder die 1 rein weil 100 ja Geschichte ist. Hätte dir eigentlich auch selber sofort ins Auge springen müssen wenn du auf die o.a. Konfig deiner Switchports siehst! 🤔

Spatzen sind da hoffentlich nicht am Werk?! 🤣

und es hat auf Anhieb funktioniert.

Glückwunsch! Alles richtig gemacht! 👍Ja, das VLAN 100 kannst und solltest du vollständig vom Switch und auch vom hEX löschen. Das wird ja nirgendwo mehr verwendet.

Ich komme nicht mehr ins Vlan20 oder 30.

Von WO?? Bzw. WO ist dein Client angeschlossen?? hEX, Switch und welcher Port? Ohne diese Info kann man nur wild rumraten. Liegt das wohl an meiner Konfig vom Port 21?

Ja, in jedem Fall!Dort ist fälschlicherweise als PVID VLAN dein nicht mehr existentes oder benutztes VLAN 100 definiert! Das das dann in die Hose geht ist klar. Dort muss als PVID VLAN dann wieder die 1 rein weil 100 ja Geschichte ist. Hätte dir eigentlich auch selber sofort ins Auge springen müssen wenn du auf die o.a. Konfig deiner Switchports siehst! 🤔

Der PC hängt am Switch per Lan (Vlan 10 - Irgendweo zwischen Port 1-18)

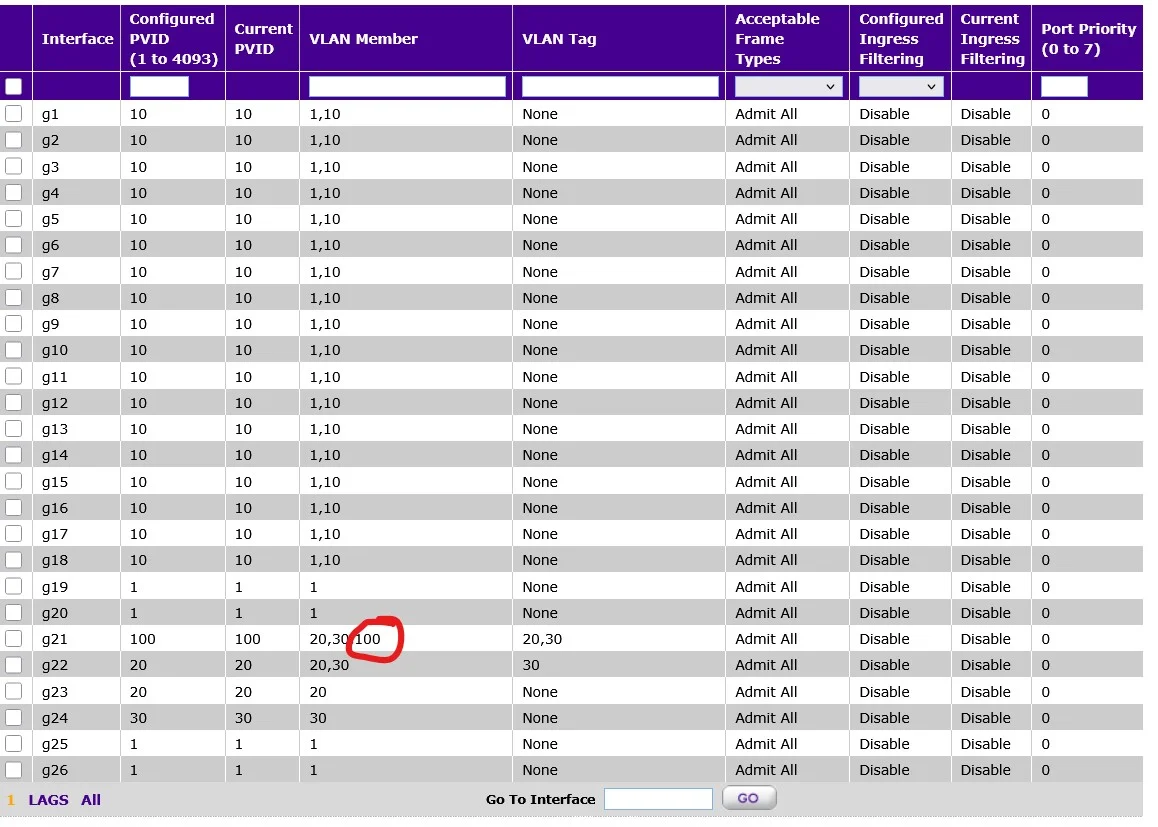

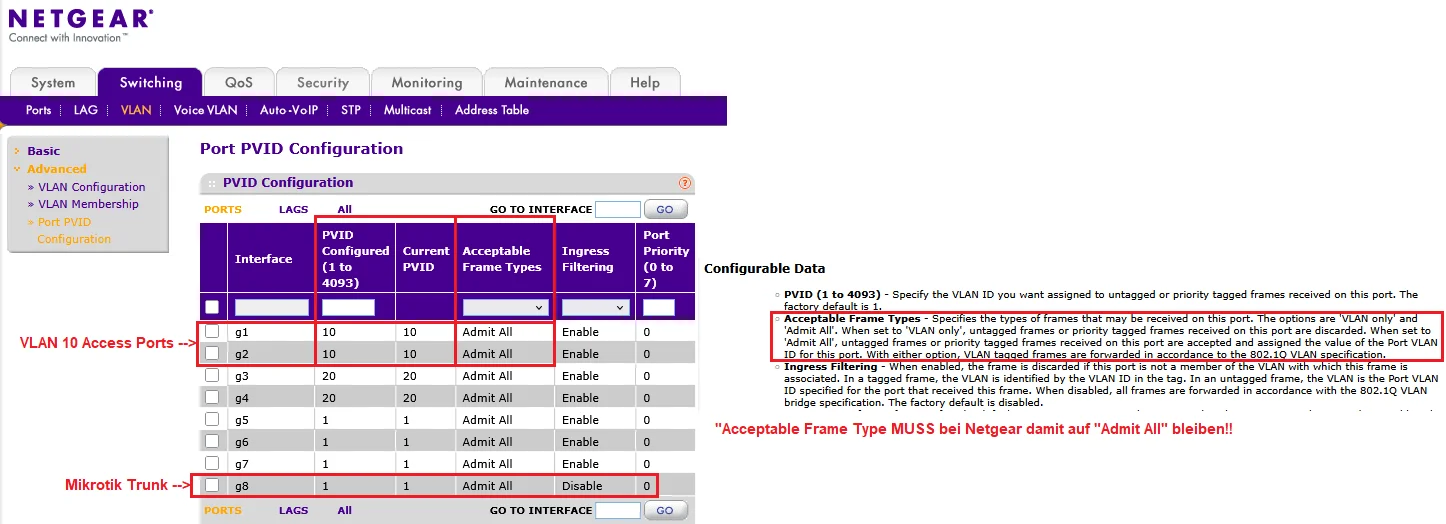

Es gibt aber gar keinen reinen Access Port an deinem Switch oben. Jedenfalls nicht nach dem aktuellen Screenshot.Reine VLAN 10 Accessport fehlen vollständig auf dem Switch!

Wenn g1 bis g18 die AP Ports sein sollen sind die auch allesamt falsch!

Der AP tagged ja alles mit dem VLAN Tag 10 was zur MSSID gehört die auf das VLAN 10 gemappt ist. Sprich das Management des APs liegt auf dem PVID VLAN und die MSSID kommen getaggt mit VLAN 10. Genau wie oben schon mehrfach beschrieben. Der Port muss also zwingend für das MSSID VLAN getaggt sein.

Bei deinen g1 bis g18 Ports hast du aber totalen Murks gemacht was du auch selber siehst.

- Das VLAN 10 Tagging fehlt komplett. Damit ist das MSSID VLAN 10 dort tot

- PVID VLAN (UNtagged) ist bei dir 10. Damit scheitert das MSSID Mapping komplett. Logischerweise kann ein Port niemals tagged und untagged zugleich in einem VLAN sein. Das der Netgear so einen Quatsch annimmt spricht auch nicht gerade für den Hersteller.

- Auch kann ein Port niemals untagged in 2 LANs Member sein wie vermeintlich jetzt bei dir. Auch das ist großer Murks und musst du unbedingt korrigieren.

Gehe immer strategisch und schrittweise vor:

- Zuallererst schaffst du dir zwei reine, klassische Access Ports im VLAN 10. Es darf kein Trunk Port sein, also Access Mode und PVID VLAN 10!!

- Dann machst du einen Test mit dem PC direkt auf dem ether3 Port und checkst ob du dort eine IP aus dem VLAN 10 bekommst und den hEX pingen kannst.

- Klappt das, verbindest du den ether3 hEX Port mit einem dieser 2 VLAN 10 Access Switchports verbindest du mit dem hEX ether3 Port. Dieser VLAN 10 Port fehlt auf dem Switch übrigens und ist essentiell wichtig. Ein wichtiger Punkt der bei dir wieder falsch ist.

- Nun den PC an den anderen VLAN 10 Switchport anschliessen und mit ipconfig checken ob du eine VLAN 10 IP bekommst und den hEX pingen kannst. Nach dem erforlgreichen Test im Step 2 sollte das der Fall sein!

- Wenn das klappt sollte auch ein Ping auf die hEX VLAN 1, 20 und 30 IP Adressen klappen!

- Die MSSID Ports für die APs müssen Trunk Ports sein, also VLAN 10 tagged und Management untagged (PVID 1)

Dein Kardinalsproblem ist die völlig falsche Konfig der g1 bis g18 Ports. Dadurch landen vermutlich Spanning Tree Frames parallel in falschen VLANs was zum Blocking usw. führt.

⚠️ Nochwas Wichtiges:

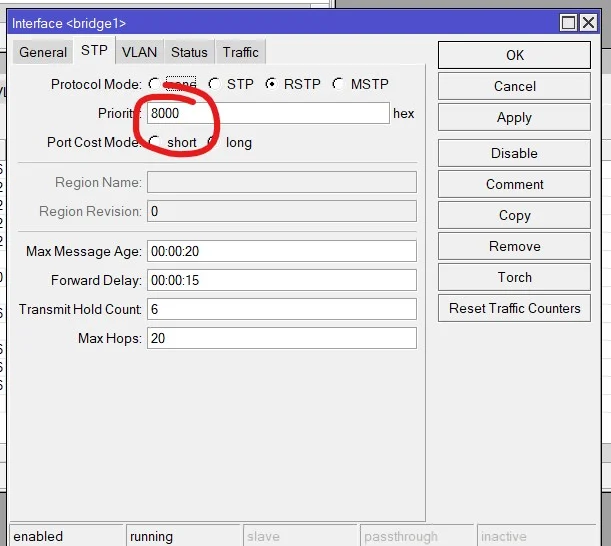

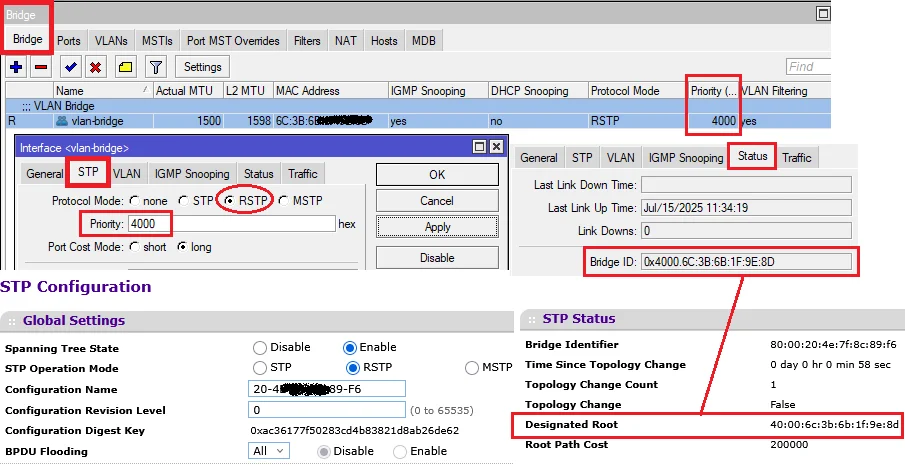

Der hEX Switch (VLAN Bridge) sollte immer RSTP Root Switch sein. Hier solltest du also die Spanning Tree Priority im hEX unbedingt auf 0x4000 ändern!! (Default 0x8000)

Vielleicht habe ich das auch falsch beschrieben was ich machen möchte:

Das kann sein...OK, dann gehen wir die Punkte nochmal einzeln an:

- Switch - Port 1: Soll die Verbindung zum heX Vlan10 herstellen

Der g1 Port liegt in 2 ungetaggten VLANs (1, 10). Sowas ist technisch doch völlig unmöglich ohne Tags, also für einen reinen Access Port!!! Das ist ein grober Fehler im Portsetup und auch völlig unverständlich warum Netgear sowas konfigtechnisch überhaupt zulässt.

Setze den Ports g1 also als reinen Access Port! Bedeutet das die Acceptable Frame-Type auf UNtagged ONLY steht oder wie Netgear es auch nennt. Ein reiner Accessport das immer nur UNtagged Pakete akzeptieren! Admit all steht imemr nur für einen Trunk Port also wo VLANs auch tagged übertragen werden!

Also UNtagged und nur ein einziges VLAN bzw. PVID VLAN hier nämlich "10"! Als UNtagged VLAN darf dort ausschliesslich nur "10" stehen und niemals zusätzlich die 1!!

So hast du einen korrekten VLAN 10 Access Port für den Anschluss an den hEX (ether3) und den PC.

Hier mal als Beispiel an einem Netgear GS108Tv2:

- Switch - Port 2-18 Alle angeschlossenen Geräte sollen automatisch im Vlan10 sein

👉🏽 VLAN 10 Access Port = Einzig und allein nur Member im VLAN 10! PCID auch nur 10 mit Frame-Type UNtagged only.

- Switch - Port 21 - Trunkport für Vlans 20, 30 zum heX

Das VLAN 100 verschwindet vollständig also dann dort auch 100 als Member. PVID ist 1!

- Switch - Port 22 - Port für AccessPoint, auf dem 3 SSIDs angelegt sind mit Vlan10, 20, 30

Der muss analog zum Trunkport g21 angelegt werden allerdings zusätzlich mit VLAN 10 tagged (und nicht 20)! Sprich PVID = 1 Tagged 10, 20 und 30

Für den hEX gilt:

- Du brauchst eine IP auf dem VLAN IP Interface!

- ⚠️ VLAN Bridge Priority MUSS unbedingt auf hex 0x4000 gesetzt sein egal ob du RSTP am Netgear aktiv hast oder nicht!

Hier nochmals die Port Setups im Mikrotik. (Switch Uplink hier eth5)

Genau dein Setup rennt hier mit einem Mikrotik hAP-Lite und einem Netgear GS108Tv2 völlig ohne Probleme

Also...auf ein Neues! 😉

Das habe ich in der Zwischenzeit schon alles berichtigt:

Das ist soweit OK, bis auf Port "g22" für den AP. Da stimmt schon wieder etwas mit der VLAN Nummerierung nicht, denn der sollte unter "VLAN Member" "1, 10, 20, 30"" stehen haben.

Der Rest sieht gut aus! 👍

Wenn g1 jetzt auf ether3 gesteckt ist solltest du auf einem Test PC an g2 eine IP aus dem VLAN 10 bekommen und auch den hEX im VLAN 10 pingen können. Ebenso die hEX Adressen im VLAN 1, 10 und 20! Klappt das?

Stecke ich ein Notebook am heX an eth2 an, bekomme ich eine IP aus Vlan1 (was ja auch richtig ist).

Richtig! Das ist der Trunk Port auf den Switch und dessen PVID VLAN (UNtagged Traffic den der PC sendet) steht auf 1. Works as designed.Steckst du das Notebook auf ether3 sollte er eine IP vom VLAN 10 bekommen!! Gleiches Spiel...

Wenn ether2 auf g21 und ether3 auf g1 steckt dann solltest du diesen Test mit dem Notebook einmal an g2 (VLAN 10) und g20 (VLAN 1) wiederholen und die IP Adressvergabe sollte dann ebenso fehlerfrei klappen wie direkt am Mikrotik.

Wie gesagt, sobald ich die Priority auf 4000 stelle...

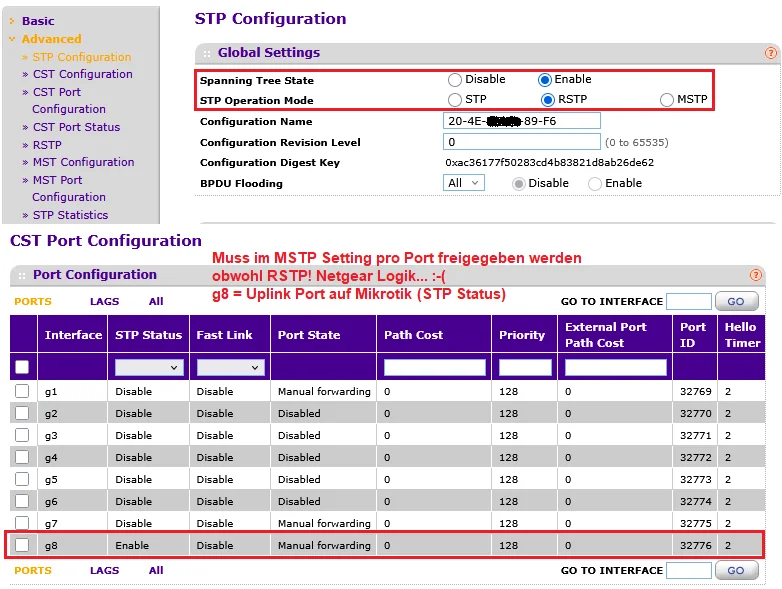

Das darf nicht sein...WIE ist der Spanning Tree auf deinem Netgear konfiguriert??? Leider machst du dazu keine Angaben!

Netgear aktiviert im Default MSTP und das ist nicht mit RSTP des Mikrotik kompatibel.

Wenn du aktiv mit Spanning Tree arbeitest musst du das logischerweise alles anpassen. Der Mikrotik sollte immer als Root Bridge fungieren weil er die IP Adressen in allen VLANs hält. Dadurch das er Root Switch ist sorgt er dafür das der Root Port immer im Forwarding Mode bleibt und so die VLAN IPs immer erreichbar bleiben was die L3 Connectivity absichert.

Vermutlich hast du also den STP Prozess im Netgear falsch customized!

Zu mindestens beim GS108T ist das Setup, Netgear typisch, eine einzige Katastrophe aber wenn man es richtig macht funktioniert es wenigstens. (GS108Tv2)

Es wäre hier unter deinen "Konstrukt" Voraussetzungen deutlich besser den Netgear und den Mikrotik in einem per VLAN Spanning Tree Verfahren laufen zu lassen und das ist eben MSTP. (Bei Netgear eh Default)

Das Spanning Tree Verfahren muss netzwerkweit immer gleich und kompatibel sein. Netzwerker Binsenweisheit...

Nachdem ich gesten die Ports im Switch auf "only Vlan" gestellt habe, ging wieder gar nix mehr.

Mmmhhhh...du solltest mal die Postings und bunten Bilder hier wirklich einmal lesen! 🤔Oben im Screenshot ist der Help Output zu den "Acceptable Frame-Types" gepostet. "VLAN-only" akzeptiert keine untagged und Prio tagged Frames mehr auf dem Port. Dort kommt dann nur rein mit diesem VLAN getaggte Frames raus. Das kann natürlich kein Endgerät lesen was nur UNtagged Pakete lesen und senden kann.

Ist, wie immer, bei Netgear eine sinnfrei Logik und bedeutet das hier unbedingt weiter "Admit-all" stehen muss. Das "VLAN-only" Verhalten konnte ich hier auch auf dem GS108T replizieren.

Übrigens wenn du dir die Mühe gemacht hättest einmal den Wireshark Sniffer an so einen "VLAN-only" Port zu klemmen hättest du das auch selber live sehen können das da nur noch tagged Traffic kommt!!

Ich musste einen Hard-Reset am Switch machen, da ich nicht mehr drauf kam.

Tja, nicht besonders intelligent wenn man es gleich auf allen Ports macht anstatt als mitdenkender Admin erstmal nur auf ein paar Testports ausprobiert bevor man es für alle übernimmt. Kein weiterer Kommentar dazu... Er zieht sich auch keine IP per DHCP.

Nach einem Werksreset sind bekanntlich alle Ports UNtagged im VLAN 1 und auch das IP Management im VLAN 1. Um sich eine Management IP via DHCP zu ziehen braucht es 2 wichtige Voraussetzungen:- Am Mikrotik muss auf VLAN 1 ein DHCP Server laufen. Am Switch Trunk Port ether2 kannst du das testen wenn du dort einen PC/Laptop anschliesst und dieser eine IP im VLAN 1 bekommt. Zeigt dann das das PVID VLAN 1 (untagged) dort sauber klappt

- Am Switch muss am Management Anschluss ein DHCP Client aktiv sein nach dem Reset

Jetzt leuchten nur noch permanent alle Ports. Hard- und Soft-Reset reagieren nicht.

Oha, das hört sich nicht gut an. Entweder hat der Switch sein Firmware Image verloren oder einen Hardware Defekt. Letzteres sollte eigentlich bei einem Reset nicht passieren.Hat der Switch eine serielle Konsole?? Wenn ja kannst du dort noch irgendwelche Outputs sehen?

Wenn er so eine Konsole hat und dort noch Lebenszeichen kommen kann man in der Regel ein Firmware Recovery fahren über xModem oder TFTPboot usw.

Dann versuch mal ob du den wieder auf die Füße stellen kannst... 🤞

Vielleicht überdenkst du bei der Gelegenheit auch nochmal dein Setup ob du nicht wirklich mit einem LACP LAG arbeitest bei der Anbindung des hEX an den Switch. 😉

Glückwunsch das die Netgear Gurke wieder zum Leben erwacht ist! 👏

Die Krux ist der Single Spanning Tree...

Beide Switches arbeiten mit Single Span (Sofern du den Netgear auf "RSTP" geklickt hast). Bedeutet: ein und derselbe Spanning Tree Prozess arbeitet parallel über alle VLANs.

Wenn dein g1 Port gesteckt ist und du steckst dann auch noch g21 existiert für den Spanning Tree ein Loop. Der g1 Port hat durch die Indexierung eine höhere Prio also geht der g21 Port in den Blocking Mode und kappt dir dir die VLANs 1, 20 und 30 am Switchport. Solltest du im Spanning Tree Log auch sehen?!

Beim MSTP hast du mehrere getrennte VLAN Prozesse pro VLAN. MSTP ist, wie der Namen schon sagt, ein per VLAN Spanning Tree. Hier würde das Obige nicht passieren, da es getrennte VLAN Prozesse gibt die sich niemals ins Gehege kommen wie beim einfachen Single Span.

Es gibt 2 Lösungen um das Dilemma zu fixen: 1) Einmal quick and dirty und 2) einmal professionell...

Variante 2 erfordert etwas Spanning Tree KnowHow. Es gibt hier im Forum einen sehr schönen Thread zu der Thematik der dir die Einzelheiten dazu erklärt sofern du nicht ganz sattelfest in der Thematik bist.

Außerdem hilft zusätzlich das Mikrotik MSTP Manual wenn du dich da ranwagen willst.

Die Dummie Lösung wäre natürlich Spanning Tree auf dem Netgear (oder Mikrotik) ganz zu deaktivieren. Wie gesagt, da droht dann immer ein latentes Loop Risiko. Also genau das was ein Netzwerk Admin NICHT machen würde aber wenn man damit leben kann....

Wenn MSTP für dich keine Option ist wäre Variante 1 immer noch der bessere Kompromiss.

Wie schon mehrfach gesagt. Die Problematik entsteht nur durch deine "Sonderlocke" das VLAN 10 über einen separaten Port zu schicken und der Kombination mit einfachen Single Span.

In einer klassischen Konfig mit LACP LAG Trunk hätte man all diese Hürden nicht!! Sag also nicht wir hätten dich nicht gewarnt!! 😉

Um es erst mal so einfach wie möglich zu halten

Dann solltest du auch die Trunk / Uplink Ports immer ans Ende oder den Anfang setzen aber nicht mittendrin. So sind die sauber und übersichtlich von den Accessports abgetrennt. Ein Admin packt Trunks usw. niemals irgendwo mittenmang rein. Sobald ich aber eth2 vom Hex an g21 anstecke, bricht mir das ganze Netzwerk zusammen.

Nein, das bricht nicht zusammen, das ist Unsinn. Was passiert ist das der Trunk Port g21 in den STP Blocking Mode geht und damit den Switch vom hEX kappt.Die Krux ist der Single Spanning Tree...

Beide Switches arbeiten mit Single Span (Sofern du den Netgear auf "RSTP" geklickt hast). Bedeutet: ein und derselbe Spanning Tree Prozess arbeitet parallel über alle VLANs.

Wenn dein g1 Port gesteckt ist und du steckst dann auch noch g21 existiert für den Spanning Tree ein Loop. Der g1 Port hat durch die Indexierung eine höhere Prio also geht der g21 Port in den Blocking Mode und kappt dir dir die VLANs 1, 20 und 30 am Switchport. Solltest du im Spanning Tree Log auch sehen?!

Beim MSTP hast du mehrere getrennte VLAN Prozesse pro VLAN. MSTP ist, wie der Namen schon sagt, ein per VLAN Spanning Tree. Hier würde das Obige nicht passieren, da es getrennte VLAN Prozesse gibt die sich niemals ins Gehege kommen wie beim einfachen Single Span.

Es gibt 2 Lösungen um das Dilemma zu fixen: 1) Einmal quick and dirty und 2) einmal professionell...

- Variante 1: Setze in der CST Port Konfiguration den "STP Status" an dem g1 Port (der vom ether3 und nur an dem!) auf "Disable", schalte ihn also ab!

- Variante 2: Stelle den Mikrotik und den Switch beide auf MSTP um. Erzeuge eine zusätzliche MSTP Instanz in die du das VLAN 10 hievst und belasse die VLANs 1, 10 und 20 in der Default Instanz. So hat man die STP Instanzen sauber getrennt und alles wäre ein kompatibles Spanning Tree Bilderbuchdesign.

Variante 2 erfordert etwas Spanning Tree KnowHow. Es gibt hier im Forum einen sehr schönen Thread zu der Thematik der dir die Einzelheiten dazu erklärt sofern du nicht ganz sattelfest in der Thematik bist.

Außerdem hilft zusätzlich das Mikrotik MSTP Manual wenn du dich da ranwagen willst.

Die Dummie Lösung wäre natürlich Spanning Tree auf dem Netgear (oder Mikrotik) ganz zu deaktivieren. Wie gesagt, da droht dann immer ein latentes Loop Risiko. Also genau das was ein Netzwerk Admin NICHT machen würde aber wenn man damit leben kann....

Wenn MSTP für dich keine Option ist wäre Variante 1 immer noch der bessere Kompromiss.

Wie schon mehrfach gesagt. Die Problematik entsteht nur durch deine "Sonderlocke" das VLAN 10 über einen separaten Port zu schicken und der Kombination mit einfachen Single Span.

In einer klassischen Konfig mit LACP LAG Trunk hätte man all diese Hürden nicht!! Sag also nicht wir hätten dich nicht gewarnt!! 😉

Aber hier ist standardmässig RSTP aktiv und ein Revision Level von 0. Das wirds wohl sein.

Komisch, beim GS108er ist MSTP im Default aktiv....Netgear! 🙄Aber in der Tat, das ist das Problem, denn dann ist Single Span aktiv und dann nimmt das o.g. Drama seinen Lauf.

Wäre wohl wahrscheinlich besser als meine Harakiri-Methode das Ganze in der Bridge abzuschalten.

So ist es! 😉Auch nicht optimal aber von den quick and dirty Prozeduren noch die Beste.

Wenn bei mir das Standard-Szenario hier schon zu einem solchen Akt wird

Da ist dann aber das "mir" der Grund nicht die Komponenten. Ein kundiger Admin hat das in 15 Minuten vollständig am Fliegen. Aber als fleissiger Autodidakt lernt ja auch durch Schmerzen. Das bleibt dann wenigstens hängen und hat damit ja auch was.

Das LAG Design wäre das klassische, das hättest du eigentlich auch als Netzwerk Autodidakt kennen müssen.

Also...wenn du noch Elan hast einmal durchatmen und ran ans Werk!! Oder eben mit der quick and dirty Lösung leben. 😉

Ich danke Dir

Immer gerne und danke für die 💐