Vlan1 auf Switch zusätzlich lassen oder unnötig?

Hallo Zusammen,

habe einen Switch mit 21 Ports.

Einer ist der Trunk-Port zu einem Microtik-Hex, über den die Tagged Vlans 20 und 30 kommen.

Ein paar wenige ausgehende Ports sind dann entweder Vlan 20 oder 30 untagged zugewisen.

DHCP-Server ist der Hex.

Nun möchte ich für die restlichen Ports (die momentan im Default Vlan1 des Swichtes sind) ein neues Vlan (10) und einen DHCP-Server vom Hex zuweisen.

Sollte ich die ausgehenden Ports des Switches für Vlan10 zusätzlich in Vlan1 lassen, oder kann ich das Vlan 1 dann von den Ports entfernen?

Ich meine ich hätte mal irgendwo gelesen, dass man Vlan1 nicht löschen sollte. Das kann aber auch Schmarrn sein. Ich möchte nur sicher gehen.

Dank Euch für Eure HIlfe.

habe einen Switch mit 21 Ports.

Einer ist der Trunk-Port zu einem Microtik-Hex, über den die Tagged Vlans 20 und 30 kommen.

Ein paar wenige ausgehende Ports sind dann entweder Vlan 20 oder 30 untagged zugewisen.

DHCP-Server ist der Hex.

Nun möchte ich für die restlichen Ports (die momentan im Default Vlan1 des Swichtes sind) ein neues Vlan (10) und einen DHCP-Server vom Hex zuweisen.

Sollte ich die ausgehenden Ports des Switches für Vlan10 zusätzlich in Vlan1 lassen, oder kann ich das Vlan 1 dann von den Ports entfernen?

Ich meine ich hätte mal irgendwo gelesen, dass man Vlan1 nicht löschen sollte. Das kann aber auch Schmarrn sein. Ich möchte nur sicher gehen.

Dank Euch für Eure HIlfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671962

Url: https://administrator.de/forum/vlan1-auf-switch-zusaetzlich-lassen-oder-unnoetig-671962.html

Ausgedruckt am: 03.08.2025 um 00:08 Uhr

27 Kommentare

Neuester Kommentar

@Andi-75

Soweit ich mich recht erinnere ist Vlan0 das übliche default-Vlan. Wenn du da also Vlan1 stehen liessest ist das technisch kein Problem, verwirrt aber den nächsten Admin nur.

Erst wenn es Teilnehmer/innen im Vlan1 geben sollte wird es wieder relevant.

Es ist so ähnlich als würdest du an dein Fahrrad einen rosa Punkt kleben. Er stört nicht.

Man könnte auch sagen dein Vlan1 ist ein SoDa. Es ist eben so da.

Kreuzberger

Soweit ich mich recht erinnere ist Vlan0 das übliche default-Vlan. Wenn du da also Vlan1 stehen liessest ist das technisch kein Problem, verwirrt aber den nächsten Admin nur.

Erst wenn es Teilnehmer/innen im Vlan1 geben sollte wird es wieder relevant.

Es ist so ähnlich als würdest du an dein Fahrrad einen rosa Punkt kleben. Er stört nicht.

Man könnte auch sagen dein Vlan1 ist ein SoDa. Es ist eben so da.

Kreuzberger

Moin....

Das Standard-VLAN, normalerweise VLAN 1, ist das VLAN, mit dem alle Switch-Ports beginnen!

VLAN1 ermöglicht Geräten, in derselben Broadcast-Domäne miteinander zu kommunizieren. Das native VLAN ist für ungetaggten Datenverkehr über 802.1Q-Trunks. Es beginnt als VLAN 1!

Frank

Das Standard-VLAN, normalerweise VLAN 1, ist das VLAN, mit dem alle Switch-Ports beginnen!

VLAN1 ermöglicht Geräten, in derselben Broadcast-Domäne miteinander zu kommunizieren. Das native VLAN ist für ungetaggten Datenverkehr über 802.1Q-Trunks. Es beginnt als VLAN 1!

Ich meine ich hätte mal irgendwo gelesen, dass man Vlan1 nicht löschen sollte.

Richtig, oben steht auch warum!Frank

Soweit ich mich recht erinnere ist Vlan0 das übliche default-Vlan.

Nein, das stimmt so nicht, denn wie Kollege @Vision2015 schon gesagt hat ist das immer das VLAN 1. Die ID 0 ist im 802.1q VLAN Standard nicht definiert!Ports des Switches für Vlan10 zusätzlich in Vlan1 lassen, oder kann ich das Vlan 1 dann von den Ports entfernen?

Das ist unsinnig und funktioniert auch so nicht, denn reine Accessports für Endgeräte sind ja immer UNtagged (PVID VLAN). Bei Port basierten VLANs ist es schlicht unmöglich 2 untagged VLANs auf einem Port zu betreiben. Zu mindestens wenn der Port ohne 802.1x bzw. MAB mit dynamischen VLANs betrieben wird!Wenn, ginge das nur auf Trunk Ports die dann aber wieder für Endgeräte wie PC, Drucker etc. ungeeignet sind, weil die bekanntlich getaggte Pakete nicht verstehen.

Die Frage stellt sich also gar nicht. (Siehe dazu auch VLAN Schnellschulung)

Theoretisch benötigst du das 10er VLAN gar nicht wenn dein VLAN 1 ungenutzt brachliegt.

Ob man das Default VLAN 1 aktiv nutzt oder nicht ist im Heimnetz eher eine kosmetische Frage.

Nein, das stimmt so nicht, denn wie Kollege @Vision2015 schon gesagt hat ist das immer das VLAN 1. Die ID 0 ist im 802.1q VLAN Standard nicht definiert!

Ha, wieder was gelernt.

Danke

Daher gelist-Haken sollte bei der Lösung gemacht werden (also dem anderen Ykommentar von Frank) und mich bei einem Kommentar, wo keinerlei Information zu Lösung steckt. Für den Highscore ist das zwar irrelevant. Wo der Haken sitzt, aber für die Nachwelt, die per Suchfunktion auf diesen Thread trifft, sollte es schon nachvollziehbar war was die Lösung ist.

lks

die ausgehenden untagged Ports

Es gibt keine "ausgehenden" Ports und auch keine "eingehenden". Base T Ethernet ist immer full duplex und damit immer bidirektional!könnte ich dort theoretisch jede freie vlan-id verwenden, da das den Endgerät wurscht ist.

Du meinst als PVID VLAN am Port, oder???Ja, das geht. Das PVID VLAN ist immer das VLAN in das der Port ungetaggte Frames forwardet. die PVID bestimmt also in welchem VLAN ein Accessport arbeitet.

Taggen darfst du logischerweise auf reinen Accessports nicht, denn Endgeräte "verstehen" keine 802.1q VLAN Tags und verwerfen diese Pakete als Errors.

Hauptsache der IP-Bereich wird dann dem richtigen Vlan zugeordnet

Das bestimmst du, wie oben schon mehrfach gesagt, immer mit der Port PVID am Switchport! Siehe auch VLAN Schnellschulung oben!Trunk-Port (eth2) zum Switch der als Tagged Uplink funktioniert.

Das ist falsch.Das PVID VLAN liegt auch an einem Trunk immer UNtagged an!

Auf dem Mikrotik muss an einem Trunk Port also

- Frame Type = Admit All sein und

- die Port PVID sollte auf das VLAN 1 gesetzt sein.

Nun soll am Mikrotiks (eth3) nur Vlan 10 Untagged an einen Port am Switch weitergegeben werden.

Dort gilt dann- Frame Type = Admit Only UNtagged or Priority tagged und

- die Port PVID auf die VLAN ID 10 setzen.

Aber der Mikrotiks erstellt mir immer gleichzeitig Vlan1 untagged auf dem Port eth3

Weil du ganz sicher den falschen Port Mode (Frame Type) konfiguriert hast! - Frame -Type Admit all = Trunk Mode

- Frame -Type Admit only UNtagged or Prio tagged = Access Mode (UNtagged Endgeräte PC, Drucker etc. verstehen KEIN Tagging!)

Er bekommt aber keine IP vom Mikrotiks DHCP-Server aus dem Vlan10, sondern aus Vlan1.

Logisch, weil du eine falsche PVID an dem Port gesetzt hast!Auf die PVID Thematik wurdest du oben mehrfach hingewiesen, hast es aber scheinbar dennoch ignoriert.

Die Port PVID bestimmt immer in welches VLAN UNgetaggte Pakete also solche ohne VLAN Information (VLAN Tag) an einem Port geforwardet werden.

wieso ich alles auf der Bridge erstellen muss, wenn doch nur eth3 betroffen ist.

Wenn du OHNE Bridge arbeitest mit einem dedizierten Routing Port auf eth3 dann musst du das auch nicht. Tagging kann man dann auch direkt im Interface setzen.Da du aber mit VLANs arbeitest ist die Erstellung einer Bridge zwingend, denn VLANs sind bekanntlich ein Layer 2 Feature. Das hiesige Mikrotik VLAN Tutorial weist explizit darauf hin.

Korrigiere also deine Port Frame-Types im Bridgeport Setting je nachdem WAS du als Endgerät an dem Port betreibst, dann kommt das auch sofort richtig zum Fliegen.

VLAN Tutorial in aller Ruhe lesen und umsetzen hilft auch.

Jetzt gehen die tagged vlans 20 und 30 am eth2 nicht mehr.

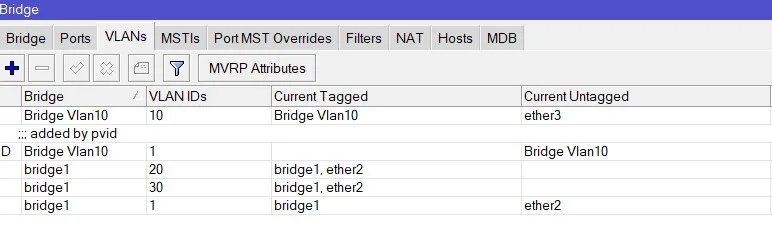

Damit meinst du den Mikrotik Port und nicht den g2 Port vom Switch, richtig??Dein WinBox Screenshot ist leider wenig hilfreich, denn er zeigt genau das was man nicht wissen muss!

Das was relevant wäre im Bridge Menü fehlt leider.

- Das General Setting des eth2 Ports in der Bridge unter dem Reiter VLANs sollte den Port eth2 tagged im Bridge Interface und tagged auf eth2 liegen haben für alle VLANs außer dem PVID VLAN.

Port PVID und Frame Type stimmen soweit.

Dieses funktionierte dann, aber meine Vlans 20 und 30 am Trunkport eth2 nicht mehr.

Das ist eigentlich technisch unsinnig. Warum sollte ein völlig anderer Port mit einer völlig anderen Konfig den eth2 Port von Geisterhand beeinflussen können? Das gehört sicher in den Bereich der IP Märchen.dass eine Bridge keine zwei untagged Vlans gleichzeitig verarbeiten kann.

Auch das ist völliger Unsinn und jenseits jeglicher Praxiserfahrung. Es ist völlig unnötig eine weitere Bridge zu erstellen nur um ein weiteres VLAN zu aktivieren. Wäre ja auch völlig unlogisch weil du ja schon 2 andere zusätzliche VLANs mit 20 und 30 hast die fehlerfrei laufen. Ob da noch ein 3tes 4tes oder wieviel auch immer zukommen spielt keine Rolle. Du kannst, wenn du willst, bis zu 4096 VLANs laufen lassen auf der Bridge. Den Unsinn den du da gelesen hast kannst du also gleich wieder vergessen.Sehr wahrscheinlich hast du selber irgend etwas Entscheidendes verfummelt in deiner Konfig?! 🤔

Damit kannst Du jetzt gar nix anfangen

Nope, in der Tat. Solange man nicht weiss was das für ominöse "Parameter" sind kann man nur kristallkugeln.Du kannst gerne deine Konfig einmal mit "export" in eine Textdatei bringen und die hier, oder wenn du möchtest auch gerne per PM, in Codetags posten dann sehe ich mir das Elend einmal an und kann dir ggf. eine korrigierte Version zurücksenden.

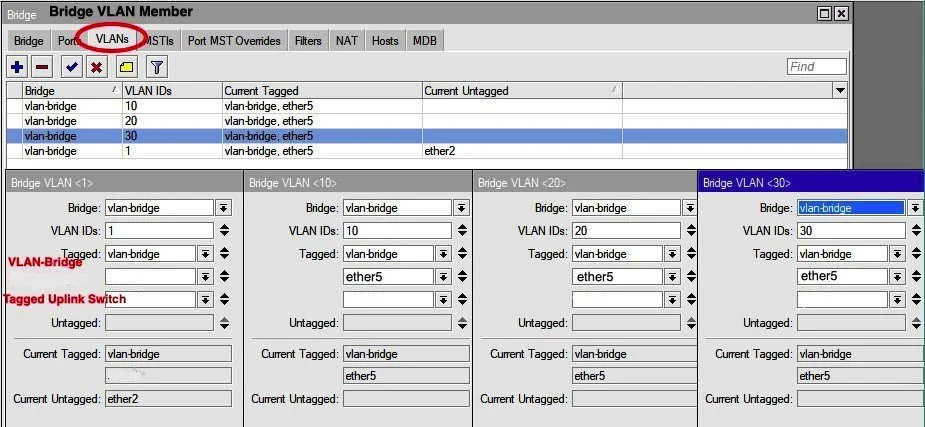

Na, ja der Fehler ist ja offensichtlich....

Du generierst eine völlig separate 2te Bridge und betreibst darauf ein völlig separates (V)LAN das eigentlich kein VLAN ist sondern nur ein separates L2 Netz. Das kann man so machen ist aber unsinnig wenn alle VLANs 1, 10, 20 und 30 am angeschlossenen Switch verfügbar sein sollen und der Port eth3 lediglich ein einfacher Accessport (PC, Drucker etc.) für das VLAN 10 sein soll.

Was du keinesfalls machen darfst wäre dann diese Access Port auf einen VLAN 10 Port am Switch zu stecken. Das wäre fatal weil du so einen Loop erzeugst und der Port dann in den STP Blocking Mode geht. Das geht also nicht! Nur das du das auf dem Radar hast!!

Der Kommentar oben am Port "Uplink zum Switch..." lässt leider Böses erahnen...

Es wäre ja auch völliger Blödsinn das VLAN 10 separat auf den Switch zu legen wenn du eh schon die VLANs 20 und 30 auf dem eth2 Trunk überträgst. Warum packst du nicht also das 10er VLAN da einfach mit zu?? Wäre doch am sinnisgten als diese üble Frickelei mit einem extra Port, oder?!

Deine ToDos sind folgende wenn das VLAN 10 mit über den Trunk eth2 zum Switch gehen soll:

Wenn du den Port eth3 testweise als VLAN 10 Accessport konfigurieren willst dann fügst du folgendes der Bridge hinzu unter Ports

Fazit: Richtig machen, dann klappt das auch!

Wrum hältst du dich nicht ganz einfach an das hiesige Tutorial?? Dort wird das doch alles explizit mit allen Deatils beschrieben wie man die VLANs vollständig über den Trunk auf einen Switch gibt?!

Nochwas was kosmetisch weniger schön ist:

Du generierst eine völlig separate 2te Bridge und betreibst darauf ein völlig separates (V)LAN das eigentlich kein VLAN ist sondern nur ein separates L2 Netz. Das kann man so machen ist aber unsinnig wenn alle VLANs 1, 10, 20 und 30 am angeschlossenen Switch verfügbar sein sollen und der Port eth3 lediglich ein einfacher Accessport (PC, Drucker etc.) für das VLAN 10 sein soll.

Was du keinesfalls machen darfst wäre dann diese Access Port auf einen VLAN 10 Port am Switch zu stecken. Das wäre fatal weil du so einen Loop erzeugst und der Port dann in den STP Blocking Mode geht. Das geht also nicht! Nur das du das auf dem Radar hast!!

Der Kommentar oben am Port "Uplink zum Switch..." lässt leider Böses erahnen...

Es wäre ja auch völliger Blödsinn das VLAN 10 separat auf den Switch zu legen wenn du eh schon die VLANs 20 und 30 auf dem eth2 Trunk überträgst. Warum packst du nicht also das 10er VLAN da einfach mit zu?? Wäre doch am sinnisgten als diese üble Frickelei mit einem extra Port, oder?!

Deine ToDos sind folgende wenn das VLAN 10 mit über den Trunk eth2 zum Switch gehen soll:

- Entferne die unsinnige, zusätzliche "Bridge 10" vollständig

- Lege das VLAN 10 Interface an und mappe es mit der ID 10 Tag auf deine bestehende VLAN Bridge (bridge1) wie die anderen VLANs 1, 20 und 30 auch: add interface=bridge1 name=vlan10 vlan-id=10

- Dann fügst du das VLAN 10 der Bridge zu analog wie 1, 20 und 30 auch: add bridge=bridge1 tagged=bridge1,ether2 vlan-ids=10

- Fertisch. Die VLAN 10 Konfig sieht dann völlig identisch aus wie 20 und 30 am eth2 Uplimnk Port zum Switch!

- Logisch das du am Switch selber das VLAN 10 dann auch tagged zusätzlich zu 20 und 30 mit auf den Trunk Port zum Mikrotik konfigurierst!!

- IP hast du ja schon aufs VLAN 10 Interface gemappt da ist nichts weiter zu ändern

- Fertisch

Wenn du den Port eth3 testweise als VLAN 10 Accessport konfigurieren willst dann fügst du folgendes der Bridge hinzu unter Ports

- add bridge="bridge1" comment="Accessport Vlan10" frame-types=admit-only-untagged-and-priority-tagged interface=ether3 pvid=10

Fazit: Richtig machen, dann klappt das auch!

Wrum hältst du dich nicht ganz einfach an das hiesige Tutorial?? Dort wird das doch alles explizit mit allen Deatils beschrieben wie man die VLANs vollständig über den Trunk auf einen Switch gibt?!

Nochwas was kosmetisch weniger schön ist:

- Die DHCP Range (Pool) so zu setzen ist zu mindestens wenig professionell, denn man lässt sich aus guten Gründen an den "Enden" der Netzwerkbereiche immer einen Puffer für statische Adressierung um nicht mit einem Pool zu kollidieren! Es ist also sinnvoller den Pool z.B. von .10 bis .240 zu definieren bei einem /24er Präfix

- Ungenutzte Firewall Filter sollte man besser löschen um versehentliche Fehler zu vermeiden die Pakete blocken könnten. Ganz besonders wenn man am Testen ist1 Das schafft unnötige Fussfallen. Firewall Filter setzt man logischerweise immer ganz am Schluss wenn man weiss das alles sauber vorab funktioniert. So stellt man sicher das Fehler dann immer nur noch an einem falschen Regelwerk liegen können nie aber an der grundsätzlichen Konfig. Fazit: Strategisch vorgehen!!

mein Plan war schlicht und einfach das Vlan10 auf einen seperaten Port des MT hex zu legen, da hier der meiste Traffic passieren wird.

OK, das könnte man machen, muss dann aber umständlich mit einer separaten Strippe agieren und hat die Loop Gefahr im Nacken. Wichtig ist dann auch das keinesfalls das VLAN 10 mit über den Trunk Port geht, ansonsten hast du ein Loop im Netz. Das musst deshalb zwinged isoliert sein. Hier merkst du aber schon wie wenig sinnvoll so ein Design ist.Ob das Konstrukt, abgesehen vom Gruseldesign, damit einen Lastvorteil bringt anstatt mit über den Trunk zu gehen ist mehr als fraglich.

Wenn du es als kundiger Administrator richtig machst, dann verwendest du in einem guten Design immer eine Link Aggregation mit einem LACP LAG zwischen dem Mikrotik und deinem Switch über den du den Trunk überträgst! Das MT Tutorial behandelt so ein Setup in einem eigenen LACP LAG Kapitel.

Das wäre ein sinnvolles Design was dir Traffic Entlastung und gleichzeitige Redundanz beschert. Ein deutlich besseres Setup als deine gruselige Frickelei mit einem separaten VLAN Port.

Und das Vlan10 lege ich dann jetzt wirklich besser in den Trunk am eth2?

Richtig und wenn du es wirklich sauber und korrekt machen willst, dann mit einem 2er LAG wie oben beschrieben. Damit erhälst du deine angestrebte Lastverteilung am Trunk und als Dreingabe noch eine Link Redundanz. So sähe dann gutes Netzdesign aus!Ich war der Meinung der DHCP-Server erkennt fest vergebene IPs und lässt diese dann automatisch aus?

Wie sollte er das erkennen? Von der Admin Stirn ablesen schafft die eingebaute KI leider (noch) nicht! Servus

Natürlich kennt man das, wenn man Fremdsprachen ibewandert ist.

Aber nicht alle hier.

Ihr habt´s hier mit einem Bayern zu tun und bei uns sagt man "pfiat di" und schreibt man "pfürtü" wenn man es etwas vornehmer ausdrücken möchte.

Die Schreibweise kannte ich noch nicht, war aber naheliegend.

Ich probiers jetzt mal mit:

"Servus!"

"Servus!"

Servus

lks

PS: Für die, die sich wundern: ja, man kann Servus sowohl als auch verwenden.