VLAN Weiterleitung Routing ins Internet

Hallo in die Community,

ich hatte schon versucht hier im Forum fündig zu werden, leider ohne Erfolg oder falsch gefragt.

Mein Problem ist folgendes:

Struktur:

Router Fritz!Box 7590 (FB) -> Switch TL-SG2428P 4.0 (TP) und noch ein NAS der mit in dem VLAN eingebunden ist.

Meine FB arbeitet in der normalen IP 192.168.1.1 DHCP Netzstruktur für alle WLAN Geräte im Haus. Am Switch TP habe ich 3 VLANs konfiguriert. VLID 10 (IP 10.10.10...) für Intern, VLID 20 (IP 10.10.20...) für Telefon und VLID 30 (IP 10.10.30..) für Video stream. VLID 1 (IP 192.168.1.254) ist das System VLAN welches ich über eine static routig zur FB eingerichtet habe. So gut so schön alles funktioniert ohne, dass ich eine Einschränkung feststellen konnte.

Ich betreibe noch eine Internetseite von unserem Verein. So fingt nun das Problem an. Auf meinem Macbook habe ich RapidWeaver 8 laufen als Entwicklertools. beim hosten/upload aus dem VLAN 10 kommt immer die Info - kann sich nicht mit dem FTP-Server von meinem Anbieter verbinden. Ich vermute das es ein Routing Problem ist, dazu fehlen mir aber die Kenntnisse, wo ich ansetzen muss. Mein Verdacht begründet sich daher, wenn ich im WLAN mit der FB direkt verbunden bin funktioniert der upload mit dem Macbook ohne Probleme. Nun hatte mich der Ehrgeiz gepackt und fand den Beitrag hier im Forum "VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern"

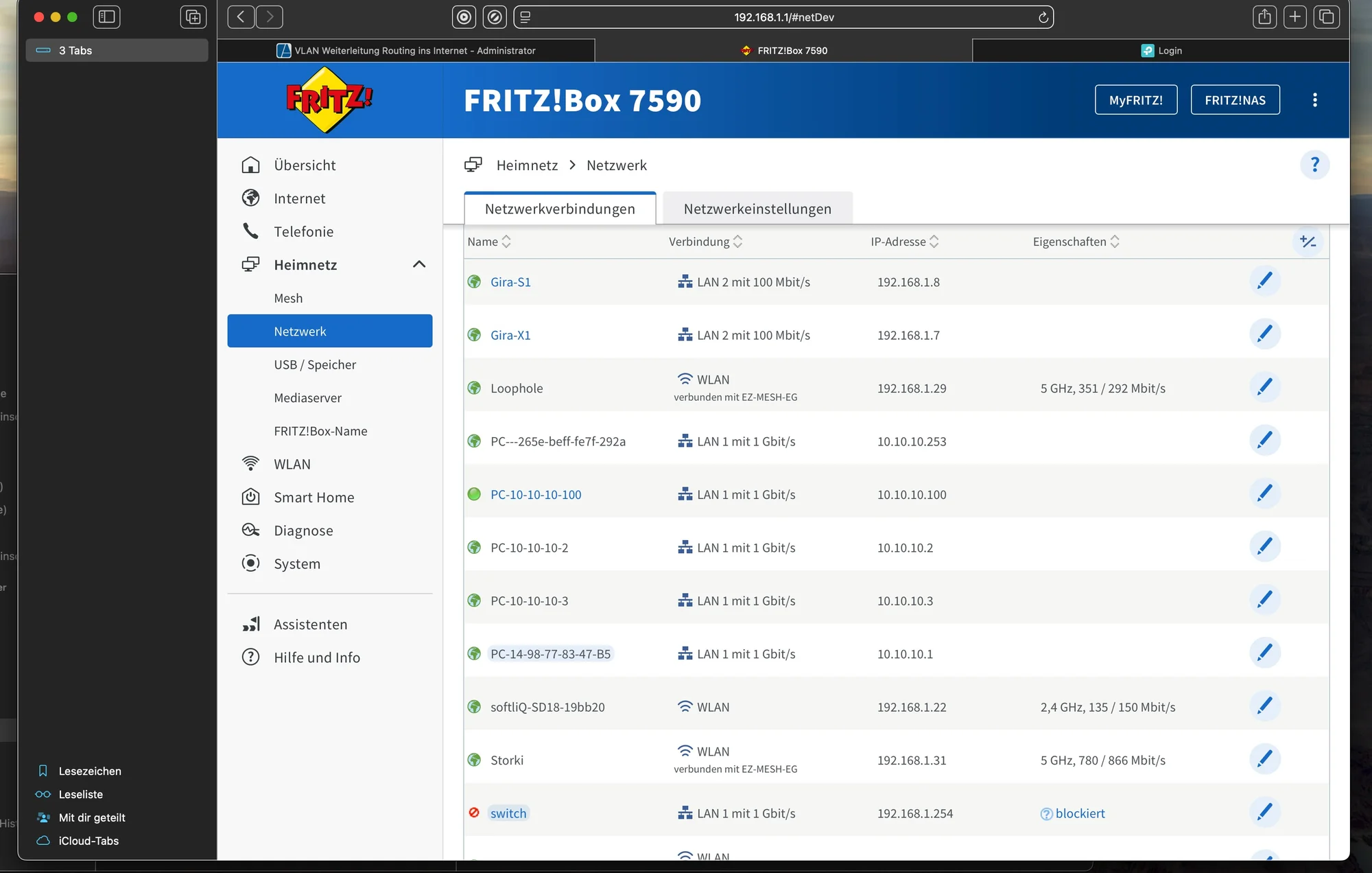

Hier war erklärt, dass man das VLAN mit dem Router-Port taggen soll und die Mitglieder (PC usw) nur untaggen. Dies hatte ich versucht leider ohne Erfolg. Der einzige Unterschied war, dass ich nun auf meiner FB die VLAN 10 Mitglieder (IP 10.10.10.... zu Gesicht bekam. Was vorher nicht der Fall ist.

Ist das so gewollt, dass man die IP's aus den VLANs nun auf der FB angezeigt bekommt?

Hat jemand eine Idee, was ich bei der Einstellung falsch gemacht habe, dass ich keinen Zugang zum FTP-Server bekomme.

Vielen Dank für die Unterstützung.

Schöne Grüße an die Community

TP-JetStream

ich hatte schon versucht hier im Forum fündig zu werden, leider ohne Erfolg oder falsch gefragt.

Mein Problem ist folgendes:

Struktur:

Router Fritz!Box 7590 (FB) -> Switch TL-SG2428P 4.0 (TP) und noch ein NAS der mit in dem VLAN eingebunden ist.

Meine FB arbeitet in der normalen IP 192.168.1.1 DHCP Netzstruktur für alle WLAN Geräte im Haus. Am Switch TP habe ich 3 VLANs konfiguriert. VLID 10 (IP 10.10.10...) für Intern, VLID 20 (IP 10.10.20...) für Telefon und VLID 30 (IP 10.10.30..) für Video stream. VLID 1 (IP 192.168.1.254) ist das System VLAN welches ich über eine static routig zur FB eingerichtet habe. So gut so schön alles funktioniert ohne, dass ich eine Einschränkung feststellen konnte.

Ich betreibe noch eine Internetseite von unserem Verein. So fingt nun das Problem an. Auf meinem Macbook habe ich RapidWeaver 8 laufen als Entwicklertools. beim hosten/upload aus dem VLAN 10 kommt immer die Info - kann sich nicht mit dem FTP-Server von meinem Anbieter verbinden. Ich vermute das es ein Routing Problem ist, dazu fehlen mir aber die Kenntnisse, wo ich ansetzen muss. Mein Verdacht begründet sich daher, wenn ich im WLAN mit der FB direkt verbunden bin funktioniert der upload mit dem Macbook ohne Probleme. Nun hatte mich der Ehrgeiz gepackt und fand den Beitrag hier im Forum "VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern"

Hier war erklärt, dass man das VLAN mit dem Router-Port taggen soll und die Mitglieder (PC usw) nur untaggen. Dies hatte ich versucht leider ohne Erfolg. Der einzige Unterschied war, dass ich nun auf meiner FB die VLAN 10 Mitglieder (IP 10.10.10.... zu Gesicht bekam. Was vorher nicht der Fall ist.

Ist das so gewollt, dass man die IP's aus den VLANs nun auf der FB angezeigt bekommt?

Hat jemand eine Idee, was ich bei der Einstellung falsch gemacht habe, dass ich keinen Zugang zum FTP-Server bekomme.

Vielen Dank für die Unterstützung.

Schöne Grüße an die Community

TP-JetStream

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671390

Url: https://administrator.de/forum/vlan-weiterleitung-routing-ins-internet-671390.html

Ausgedruckt am: 12.07.2025 um 02:07 Uhr

26 Kommentare

Neuester Kommentar

Ist dein TP-Link Switch ein Layer 3 (Routing) VLAN Switch?

Wenn ja fiundest du hier eine detailierte Anleitung wie so ein Layer 3 Setup umzusetzen ist:

VLAN Routing mit Layer 3 VLAN Switch

Wenn ein VLAN Switch kein L3 Forwarding, sprich Routing supportet, dann musst du die VLANs zwangsweise mit einem externen VLAN fähigen Router oder Firewall routen.

Üblicherweise macht man das dann mit einer Router Kaskade.

Dieses Setup wird im folgenden Tutorial detailiert beschrieben:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ist aber für dich nicht relevant, da laut Datenblatt dein TP-Link Switch ein Layer 3 Switch ist!

Laut Spezifikationen wird er mit diesem blödsinnigen und schwammigen "Layer 2+" tituliert was es so gar nicht gibt.

Er supportet damit L3 Forwarding für IPv4 und v6 inkl. DHCP Server und auch Relay so das du das o.a. Layer 3 Konzept problemlos umsetzen kannst.

Folge einfach den dortigen ToDos dann rennt das auch problemlos!

Grundlagen zum IP Routing findest du u.a. HIER.

Zu deinen Fragen:

Da dein TP-Link aber Routing kann (Datenblatt oben!) ist das also kein Problem.

VLAN Grundlagen siehe auch VLAN Schnellschulung.

Ein simples L3 Allerweltssetup was mit dem TP-Link problemlos umzusetzen ist.

Wenn ja fiundest du hier eine detailierte Anleitung wie so ein Layer 3 Setup umzusetzen ist:

VLAN Routing mit Layer 3 VLAN Switch

Wenn ein VLAN Switch kein L3 Forwarding, sprich Routing supportet, dann musst du die VLANs zwangsweise mit einem externen VLAN fähigen Router oder Firewall routen.

Üblicherweise macht man das dann mit einer Router Kaskade.

Dieses Setup wird im folgenden Tutorial detailiert beschrieben:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ist aber für dich nicht relevant, da laut Datenblatt dein TP-Link Switch ein Layer 3 Switch ist!

Laut Spezifikationen wird er mit diesem blödsinnigen und schwammigen "Layer 2+" tituliert was es so gar nicht gibt.

Er supportet damit L3 Forwarding für IPv4 und v6 inkl. DHCP Server und auch Relay so das du das o.a. Layer 3 Konzept problemlos umsetzen kannst.

Folge einfach den dortigen ToDos dann rennt das auch problemlos!

Grundlagen zum IP Routing findest du u.a. HIER.

Zu deinen Fragen:

wenn ich dich richtig verstehe, benötige ich einen Router der für jedes VLAN

Nein, das macht dein TP-Link Switch da der Layer 3 (Routing) fähig ist! Den Router hast du also schon im Switch. Ist das VLAN denn dafür eigentlich geeignet.

Ja, jedes VLAN. VLAN ist eine reine Layer 2 (Mac Adress) Technologie die mit dem Routing nichts zu tun hat. Das sind 2 paar Schuhe.Da dein TP-Link aber Routing kann (Datenblatt oben!) ist das also kein Problem.

VLAN Grundlagen siehe auch VLAN Schnellschulung.

Ein simples L3 Allerweltssetup was mit dem TP-Link problemlos umzusetzen ist.

meines erachten ist es ein Layer 3 Switch wie du ihn beschrieben hattest

Das ist korrekt wie du oben ja auch lesen kannst! Dein Setup lässt sich also problemlos umsetzen.

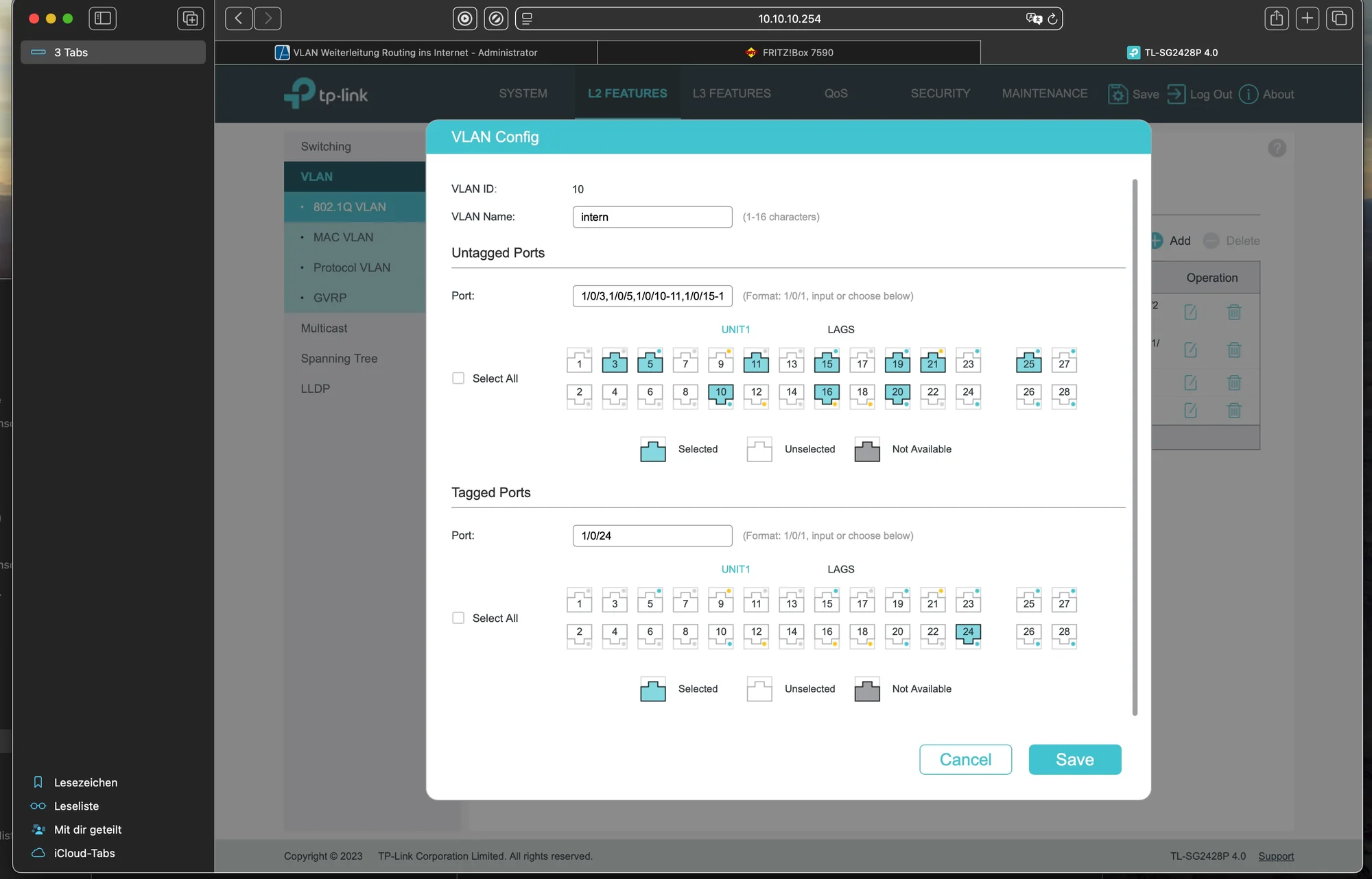

Kannst du mir auch noch einmal erklären mit dem Taggen.

Bitte die o.a. VLAN Tutorials und auch die VLAN Schnellschulung lesen und verstehen!! Dort ist das alles explizit erklärt ansonsten nochmal spezifisch hier fragen.Da du nur einen einzigen Switch hast musst du dort nirgendwo taggen in einem L3 Konzept. Bzw. nur an solchen Ports die bestimmte VLANs übertragen müssen wie z.B. MSSID WLAN Accesspoints.

Hast du sowas nicht musst du nirgendwo taggen.

Die Fritte supportet bekanntlich keinerlei Tagging weil sie generell kein VLAN Handling supportet. Sie "versteht" also keinerlei 802.1q VLAN Tags in Ethernet Paketen. Folglich darf man hier nirgendwo taggen. Logisch wenn sie keine Tags "versteht".

Wichtig sind in jedem Falle die statischen VLAN Routen in der Fritte und die Default Route im Switch.

Moin,

fairerweise wäre als "Lösung" wohl einer der Beiträge von @aqui zu kennzeichnen...

Ungachtet dessen, wenn Du seinen Tutorials folgst, bekommt Du das zum Laufen.

Hinweis: Alles, was in VLANs erforderlich ist, muss der Switch machen, also auch DHCP etc.

Gruß

DivideByZero

fairerweise wäre als "Lösung" wohl einer der Beiträge von @aqui zu kennzeichnen...

Ungachtet dessen, wenn Du seinen Tutorials folgst, bekommt Du das zum Laufen.

Hinweis: Alles, was in VLANs erforderlich ist, muss der Switch machen, also auch DHCP etc.

Gruß

DivideByZero

An der Fritte musst du maximal Routen zu deinen Netzen anlegen.

Die Vlans dürfen ja nicht bei der Fritte landen. Die müssen am Gateway, also deinem TP-Link auflaufen soweit dieser eben L3 Switch ist.

Die Fritte bekommt von deinen Vlans selbst nichts mit. Wohl aber von den Clients wenn kein NAT statt findet.

Die Vlans dürfen ja nicht bei der Fritte landen. Die müssen am Gateway, also deinem TP-Link auflaufen soweit dieser eben L3 Switch ist.

Die Fritte bekommt von deinen Vlans selbst nichts mit. Wohl aber von den Clients wenn kein NAT statt findet.

Durch das Taggen des Ports zum Router war mein VLAN sichtbar geworden.

Das ist völliger Quatsch und wurde dir auch mehrfach oben gesagt! Die Fritte supportet bekanntlich keinerlei VLAN Funktion und kann mit getaggten Ports und Frames nichts anfangen! Ergo darf der Switchport zur Fritte nicht getagged sein!

Du solltest auch einmal umsetzen was man dir hier zur Lösung rät!

Ich denke das das VLAN1 192.168.1.0/24 - 192.168.1.254 falsch ist?

Nein, ist es normalerweise NICHT sofern dieses IP Netz nicht ein 2tes Mal in deinem Netzwerk verwendet wird! Netze müssen logischerweise einzigartig sein ansonsten scheitert die eindeutige Wegefindung.Im Grunde ist es doch kinderleicht wenn du dir nur einmal das L3 Tutorial oben in aller Ruhe sorgfältig durchliest!

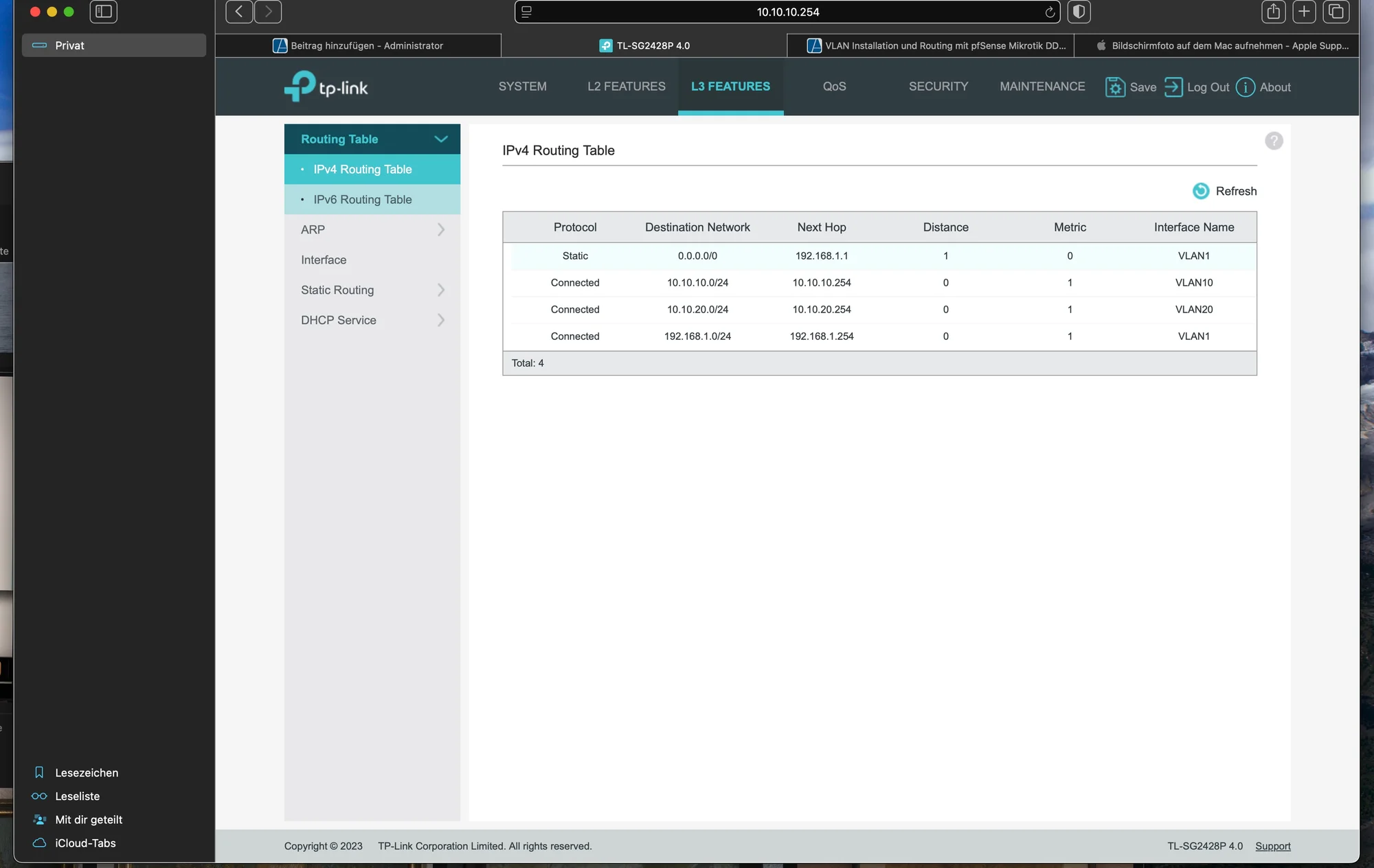

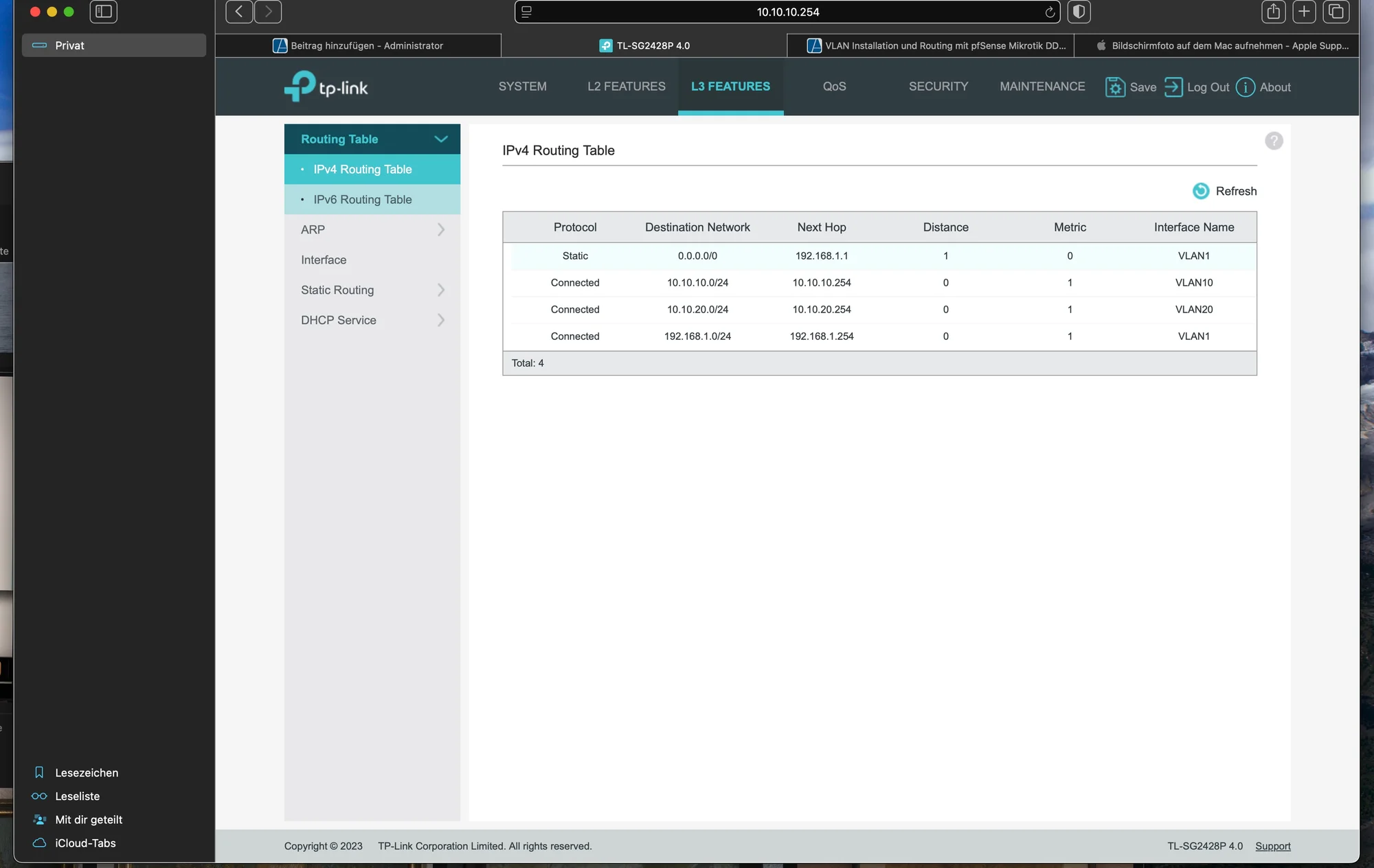

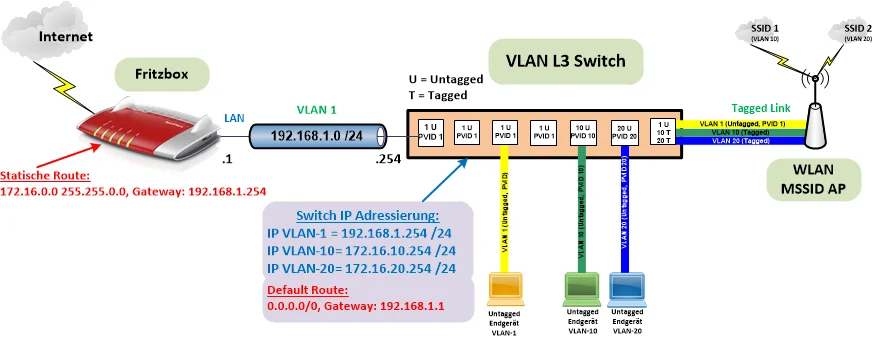

Ein Bild sagt mehr als 1000 Worte...

So sollte es aussehen wenn du alles richtig gemacht und das Tutorial gelesen hast!

VLAN IPs am L3 Switch außer 1 und die Route dafür in der Fritte kannst du natürlich auf deine eigenen Belange anpassen!

Der MSSID Accesspoint dient nur als Beispiel um zu zeigen wo ein Tagging erforderlich sein kann. Wenn du sowas nicht hast und einzig nur ungetaggte Endgeräte an den Switch anschliesst kannst du dir diesen Port wegdenken und musst nirgendwo taggen!

- Die Switch VLAN 1 IP .1.254 darf NICHT im DHCP Pool der Fritzbox liegen ansonsten droht Doppelvergabe und Adresschaos! Achte im Frittensetup darauf das diese IP aus dem Fritzbox DHCP Pool ausgenommen ist! DHCP Poolbereich z.B. .1.10 bis .1.200.

- Achte darauf das im VLAN 1 auf dem Switch kein DHCP Server aktiv ist. Bei DHCP Servern gilt das Highlander Prinzip "Es kann nur einen geben"! Andernfalls kommt es in dem VLAN ebenso zum IP Adresschaos!

👉🏽 Gehe beim Checking und Troubleshooting immer strategisch vor und nutze Ping und Traceroute (tracert bei Winblows). Traceroute zeigt dir mit tracert -d <ziel_ip> alle Routing Hops auf dem Pfad an:

- Test PC in VLAN 1 stecken (Untagged Port)

- Adresscheck mit ipconfig

- Ping Check auf Fritzbox VLAN 1 IP und Switch VLAN 1 IP

- Ping und Traceroute Check auf die anderen VLAN IP Adressen des Switches

- Test PC sukzessive in die anderen VLANs 10 und 20 stecken (Untagged Port)

- Adresscheck mit ipconfig. Rennt der DHCP Server korrekt in diesen VLANs?

- Ping Check auf korrespondierende Switch VLAN IP und Fritzbox VLAN 1 IP

- Traceroute auf Fritzbox VLAN 1 IP und eine nackte Internet IP wie 8.8.8.8

Viel mehr Silbertablet geht nun nicht...

habe ich die Router (Fritte) IP wie folgt interpretiert: 192.168.1.1

Genau deshalb steht in der Abbildung an der Fritte die ".1"! Leider gelingt der Zugang zum externen FTP-Server noch immer nicht.

Bevor du gleich sowas machst: Hast du ALLE Ping und Traceroute Checks wie oben aufgelistet ausgeführt und waren die alle funktionsfähig?! 🤔Leider gelingt der Zugang zum externen FTP-Server noch immer nicht.

Was meinst du geneu mit "extern"?? Irgendein FTP Server der "hinter" deinem NAT Router (Fritte) im Internet ist?Wenn ja bedenke das FTP einzig nur im PASSIVE Mode über NAT übertragen werden kann!

hosteurope.de/faq/webhosting/hochladen-von-webinhalten-ftp/unter ...

Abgesehen davon ist FTP nicht verschlüsselt und es wäre grob fahrlässig wenn nicht dumm solche Daten offen über das Internet zu übertragen. Aber ggf. hast du dich da (hoffentlich) nur falsch ausgedrückt?!

Fritte läuft im Heimnetz: IPv4-Route ist so eingestellt:

Soweit erstmal richtig.Einstellung an dem TP-Link: Routing Config

Ist auch richtig und Routing Tabelle korrekt.Der Switch ist auch als DHCP Server „Enable“ gesetzt.

Zu mindestens musst die für das VLAN 10 und 20 ja auch die DHCP Server Daten setzen- Range: 10.10.x.10 bis 10.10.x.200

- Gateway: Immer die zum VLAN korrespondieren Switch VLAN IP

- DNS: die Fritten IP 192.168.1.1

Oben wurde dir mehrfach gesagt das du den DHCP Server checken sollst mit einem Test PC in 10 und 20 und dann ipconfig ausführen um die DHCP Adressvergabe zu checken und auch mit Ping die IP Connectivity lokal und ins Internet zu checken! Hast du das gemacht? 🤔

Alles das was oben bei "👉🏽" steht!!

Was ist bei diesen Checks herausgekommen?!? Nicht umsonst geben wir hier solche einfachen Check Ratschläge für Laien damit man ein Fehlerbild eingrenzen kann. Mit einem lapidaren geht nich... kann man nur im freien Fall kristallkugeln und niemandem ist geholfen und man muss mühsam alles einzeln nachfragen in zig Threads.

Steckt eventuell das Problem eher bei der Fritz!Box

Klares Nein! Die Fritzbox NATet generell alles an Absender IP Adressen was man über sie ins Internet sendet. Vorausgesetzt natürlich man benutzt keine doppelten IP Adressen usw.Solche Segmentierungen sind ein klassisches und gängiges Design mit einer Fritzbox. Das ist es de facto nicht und siehst du ja auch schon an der tatsache das du aus deinen segmentierten VLANs problemlos Internet Zugang über die Fritte hast.

und die beiden Ports 21 und 22 freigeben

Das ist komplett FALSCH, denn TCP 22 ist SSH was mit FTP nicht das Geringste zu tun hat!! de.wikipedia.org/wiki/File_Transfer_Protocol

Besonders SSH (22) darf man niemals freigeben nach innen mit Prot Forwarding. Das sagt einem auch schon der gesunde IT Verstand. FTP nutzt TCP 20 und 21 ausschliesslich! (20=Datenport, 21=Kommandoport)

Es wäre also zielführend gewesen das du dir zu mindestens einmal den genauen FTP Verbindungsaufbau anhand der Wikipedia Grafik oben einmal angesehen hättest! 🧐 Da sist auch für Laien einfach und übersichtlich erklärt.

- FTP Client sendet Request mit Zielport 21 (Kommandoport) an den Server raus

- Server schickt über Kommandoport ein Response

- Danach eröffnet der Server eine neue Session auf TCP 20 (Datenport) auf den Client

- TCP 20 Session bleibt an der NAT Firewall der Fritte hängen weil die, wie alle Firewalls, keinerlei inbound Sessions aus dem Internet zulässt. Logisch, ansonsten könnte ja jeder fröhlich von außen auf dein lokales Netz zugreifen.

Wenn also überhaupt, dann musst du im Port Forwarding TCP 20 auf den FTP Client freigeben damit die eingehende Server Daten Session auf den Client durchgereicht werden kann! Fragt sich wie du da auf das völlig falsche TCP 22 (SSH) kommst?!

Das Port Forwarding macht aber auch nur dann Sinn wenn der lokale Client immer eine feste IP bekommt. Sollte die sich einmal ändern dann landet natürlich das Port Forwarding im IP Nirwana.

Ob man generell Löcher in seine Firewall bohren sollte um ungeschützten Traffic aus dem Internet Tür und Tor ins lokale LAN zu öffnen musst du selber für dich entscheiden. Das das wenig empfehlenswert ist liegt auf der Hand!

Du musst also zwingend Passive FTP nutzen oder noch besser ist natürlich wenn du mit SFTP oder SCP z.B. mit dem Klassiker WinSCP Tool deine Dateien transferierst und das dann auch noch sicher transportverschlüsselt. Dann hast du alle diese FTP Problematiken mit 2 Ports und NAT nicht!

mein Geschäft machen kann...

Bitte keine Details...!! 🤣Bedenke das dein Server den Passive Mode auch supporten muss, ansonsten scheitert ein Zugriff egal ob der Client den Passive Mode requested. Es betrifft also immer beide Seiten!

Sollte es dennoch eine Idee geben

Auf der anderen Seite: Kein normaler IT Mensch nutzt heute noch FTP geschweige denn im Active Mode. Allein schon wegen der fehlenden Verschlüsselung. Von der NAT Problematik mal gar nicht zu reden.Man kann also nur an dich bzw. den Server Betreiber dringenst appellieren hier SFTP oder SCP zu nutzen was sicher und verschlüsselt ist. Ferner nutzt es nur einen einzigen Port (SSH mit TCP 22) so das keine Port Forwarding oder eine andere sicherheitstechnsiche Fricklei erforderlich ist.

Mit dem oben bereits genannten WinSCP existiert ein moderner Client mit grafischer Oberfläche der zudem auch noch scriptfähig ist.

Wenn man dann noch altmodisches und unsicheres Active FTP nutzt ist einem nicht mehr zu helfen.

Einfach nochmal in aller Ruhe drüber nachdenken!

dass ich strukturell mit Apple aufgestellt bin. Macht die Möglichkeiten manchmal etwas schwieriger.

Nöö, keineswegs! Im Gegenteil!! Mit dem aufkommenden Win11 Desaster doch die absolut richtige Entscheidung! 👏Die meisten beten nur noch die 365 Variante an

Dann mach du dich nicht auch noch zu einem Winblows Knecht!!Auch das ist natürlich kein Hindernis, das erledigt der langjährige Apple Klassiker Cyberduck auch in der kostenfreien Edition!

cyberduck.io

Entweder von der Webpage oder dem App Store!

Die Winblows VM kannst du gleich wieder löschen! Damit fängt man sich bekanntlich nur Malware und anderen Mist ein oder wird gezwungen neue Hardware zu kaufen obwohl die alte wunderbar rennt! 🤣