VLAN zwischen HP Switchen

Moin Moin,

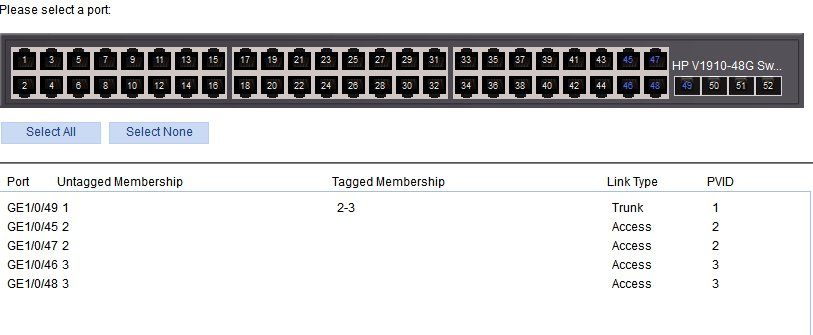

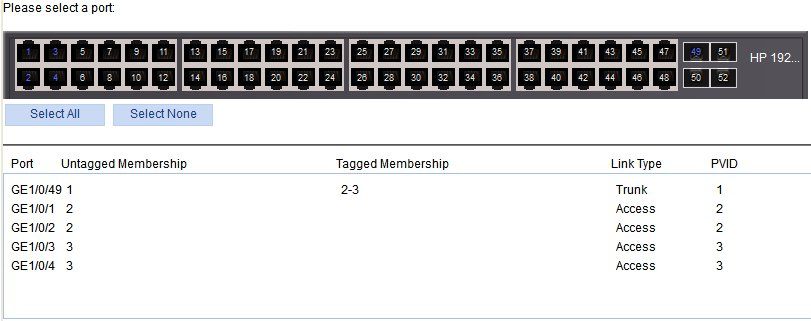

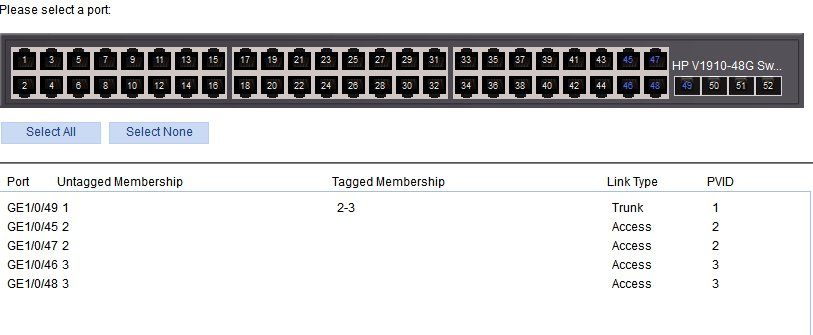

ich versuche eine ganz einfachen Aufbau von VLAN zu erreichen. Ich habe zwei Switche, HP 1920-48G und einen HP 1910-48G. Einer im 2.OG und einer im 1.OG. Diese sind via LWL über SFP Module verbunden. Es sollen über diese Verbindung zwei VLAN übertragen werden (2, 3). Beide sind auf den Switchen angelegt.

Die beiden Ports über die die Switche verbunden sind, sind als Trunk definiert, PVID=1, Tagged Member=2,3

Auf beiden Switchen sind je 2 Ports den beiden neuen VLAN 2, 3 (Access Ports definiert, untagged member=2 bzw. 3) zugeordnet. Im 2.OG hängt an einem der Ports für VLAN 3 eine Fritzbox mit DHCP. Wenn ich an diesem Switch ein Notebook an einen anderen Port für VLAN 3 anstecke bekomme ich eine IP und kann auf die Fritzbox zugreifen.

Stecke ich das Notebook im 1.OG an einen für VLAN 3 zugewiesenen Port, passiert nichts. Manuelle Vergabe aus dem Netzbereich der Fritzbox bringt auch nichts.

Sieht also so aus, als würde die zwischen den Switchen irgendwas nicht klappen oder?

Wie kann ich sowas überprüfen?

Anbei Bilder der Konfig

MfG

ich versuche eine ganz einfachen Aufbau von VLAN zu erreichen. Ich habe zwei Switche, HP 1920-48G und einen HP 1910-48G. Einer im 2.OG und einer im 1.OG. Diese sind via LWL über SFP Module verbunden. Es sollen über diese Verbindung zwei VLAN übertragen werden (2, 3). Beide sind auf den Switchen angelegt.

Die beiden Ports über die die Switche verbunden sind, sind als Trunk definiert, PVID=1, Tagged Member=2,3

Auf beiden Switchen sind je 2 Ports den beiden neuen VLAN 2, 3 (Access Ports definiert, untagged member=2 bzw. 3) zugeordnet. Im 2.OG hängt an einem der Ports für VLAN 3 eine Fritzbox mit DHCP. Wenn ich an diesem Switch ein Notebook an einen anderen Port für VLAN 3 anstecke bekomme ich eine IP und kann auf die Fritzbox zugreifen.

Stecke ich das Notebook im 1.OG an einen für VLAN 3 zugewiesenen Port, passiert nichts. Manuelle Vergabe aus dem Netzbereich der Fritzbox bringt auch nichts.

Sieht also so aus, als würde die zwischen den Switchen irgendwas nicht klappen oder?

Wie kann ich sowas überprüfen?

Anbei Bilder der Konfig

MfG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 463357

Url: https://administrator.de/forum/vlan-zwischen-hp-switchen-463357.html

Ausgedruckt am: 30.07.2025 um 03:07 Uhr

24 Kommentare

Neuester Kommentar

Hm, also bei mir ist es so: ich lege ein Trunk mit 2-4 Ports an und dann verbinde ich die Switche mit diesen Ports miteinander.

VLAN config sieht etwa so aus: " vlan 2 tagged trk1 " , " vlan 3 tagged trk1 " usw.

Aber ich konfiguriere alles über terminal und meine Switche sind auch bisschen größer (5412zl)

VLAN config sieht etwa so aus: " vlan 2 tagged trk1 " , " vlan 3 tagged trk1 " usw.

Aber ich konfiguriere alles über terminal und meine Switche sind auch bisschen größer (5412zl)

Die 1910/1920 sind Comware basiert, oder?

Ein Trunk ist hier keine Bündelung von Interfaces. Ein Trunk besitzt mehrere tagged VLANs bei Comware basierten Switches.

Wenn Interfaces gebündelt werden sollen, dann sind Link-Aggregation groups dein Freund.

Comware wurde auch als A-Serie bezeichnet mit eigenem ComwareOS

Provision/ArubaOS war die E-Serie.

Gruß

trace-on

Ein Trunk ist hier keine Bündelung von Interfaces. Ein Trunk besitzt mehrere tagged VLANs bei Comware basierten Switches.

Wenn Interfaces gebündelt werden sollen, dann sind Link-Aggregation groups dein Freund.

Comware wurde auch als A-Serie bezeichnet mit eigenem ComwareOS

Provision/ArubaOS war die E-Serie.

Gruß

trace-on

Es ist doch immer die gleiche Prozedur... Auch bei Klicki Bunti HP Gruselswitches !

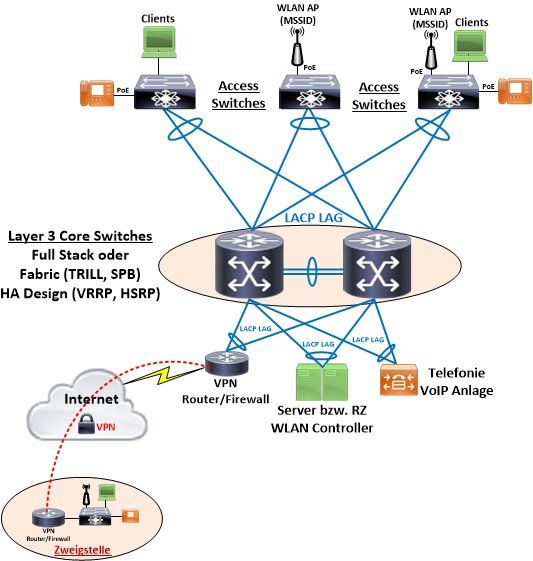

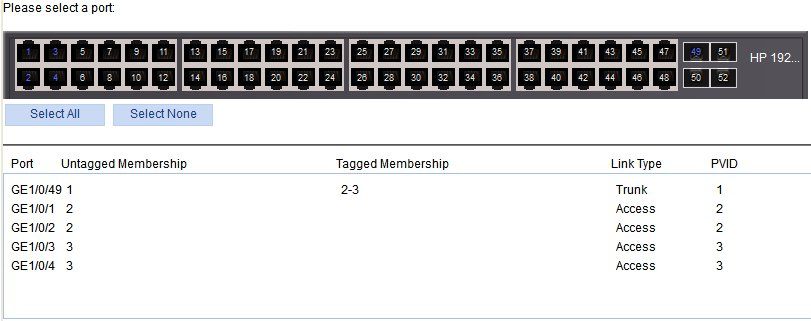

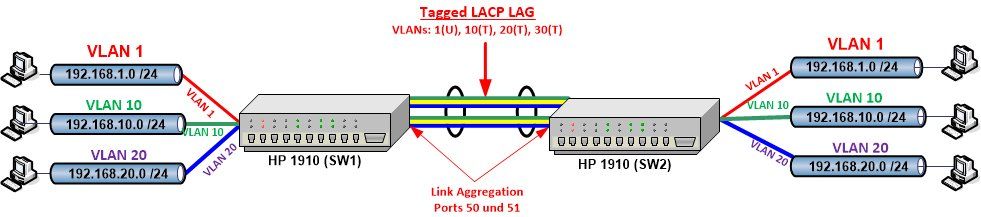

So sieht dein grundlegendes Netzwerk Design aus, richtig ?

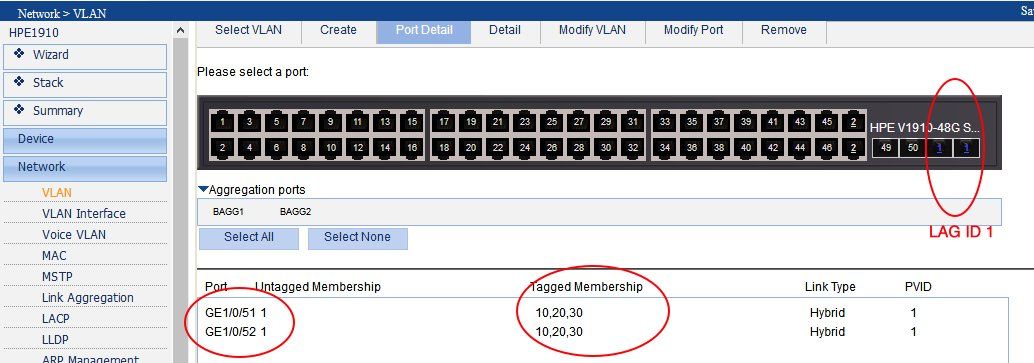

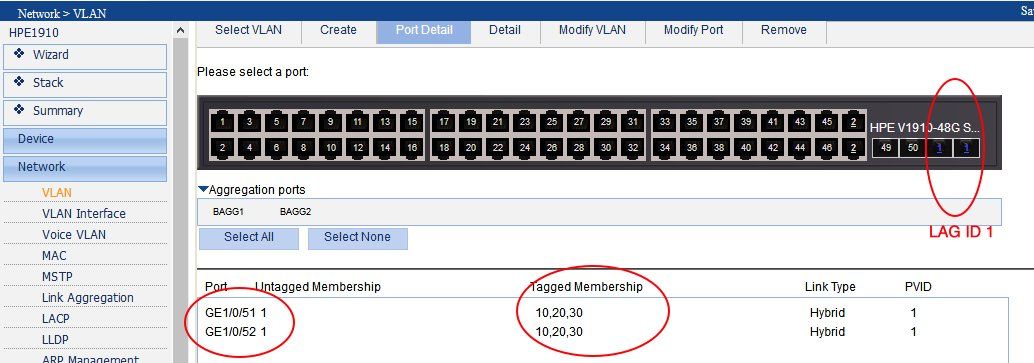

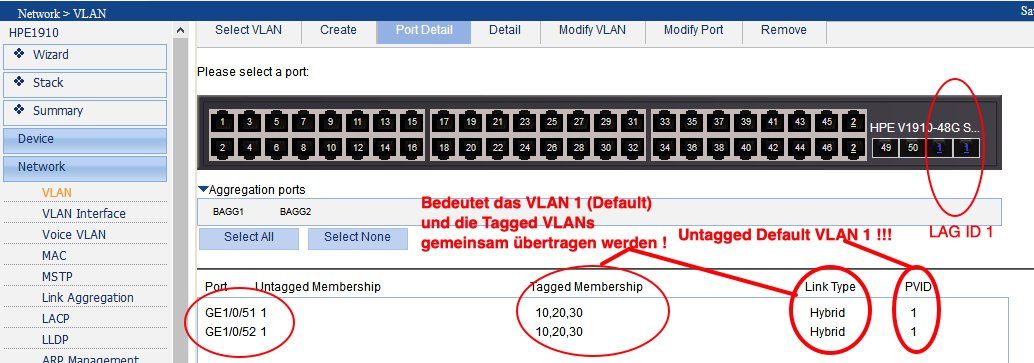

Hier als Beispiel die Ports 50 und 51 als 2er LACP LAG (Link Aggregation) zusammengefasst und dort werden dann die VLANs 10, 20 und 30 tagged übertragen, der LAG hat die PVID 1 spich also VLAN 1 geht untagged über den LAG Uplink.

Eigentlich ein Kinderspiel mit einem Klicki Bunti Switch für Anfänger...

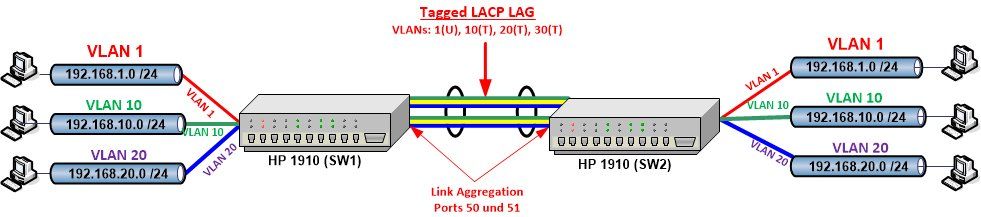

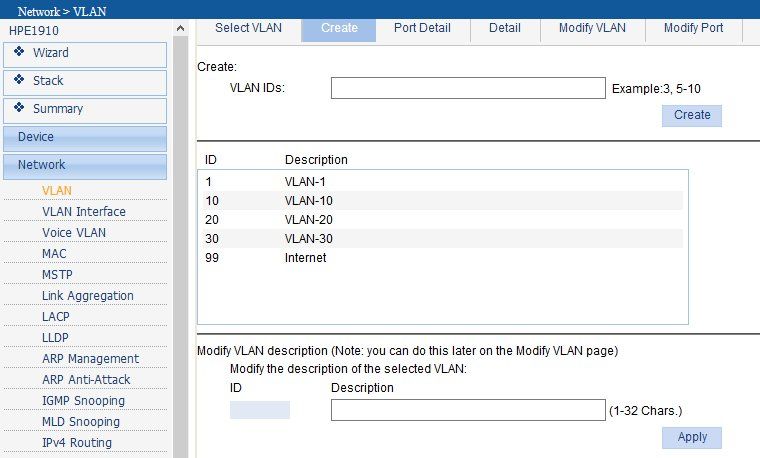

1.) Anlegen der VLANs (auf beiden Switches !):

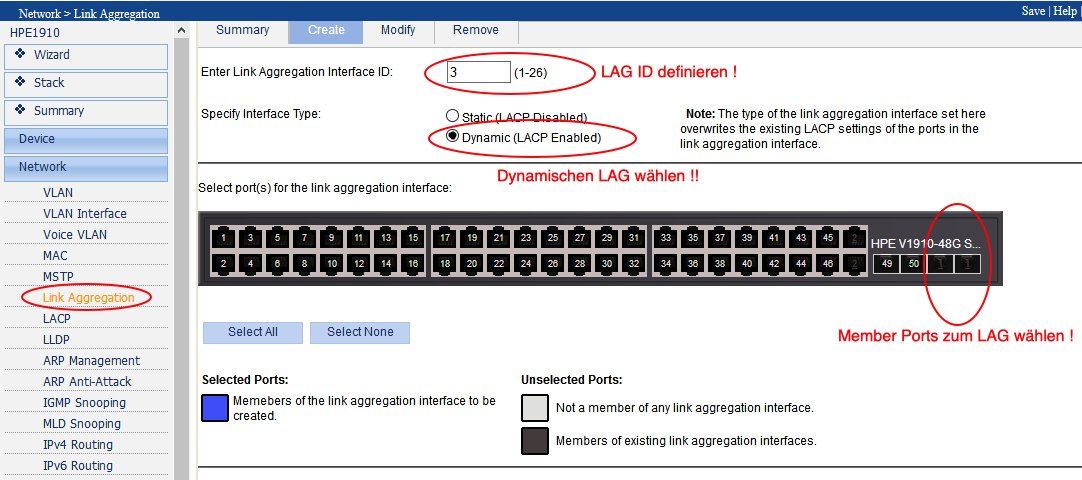

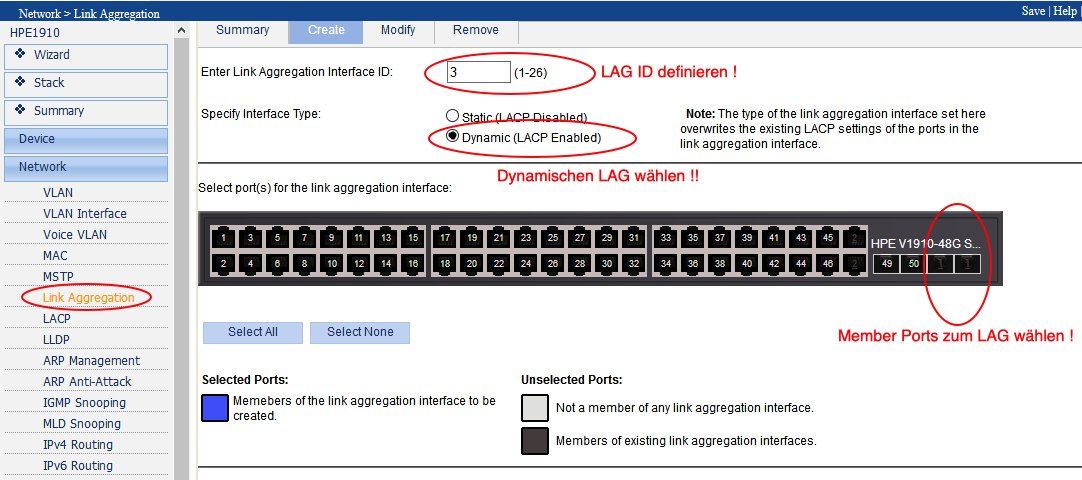

2.) Dynamischen LAG und Memberports konfigurieren (beide Switches):

(Hier LWL Ports 50 und 51 !)

(Hier LWL Ports 50 und 51 !)

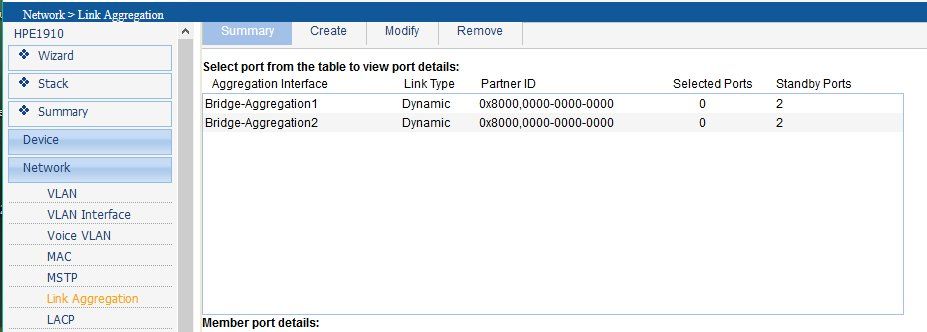

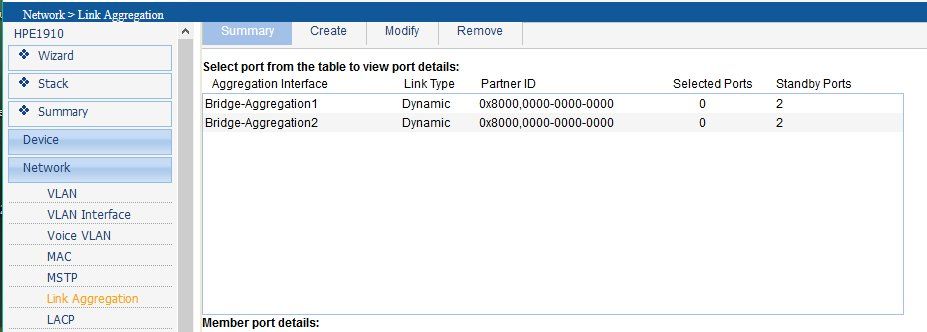

Und Check ob es richtig angelegt wurde:

Dort sollte stehen Bridge-Aggregation <deine_ID_Nummer> Link Type: Dynamic !!

Dort sollte stehen Bridge-Aggregation <deine_ID_Nummer> Link Type: Dynamic !!

Im Betrieb siehst dann dort als Partner ID die des gegenüberligenden Switches und ebenfalls Selected Ports auf 2 !

Dann weisst du das der LACP LAG funktionstüchtig ist !

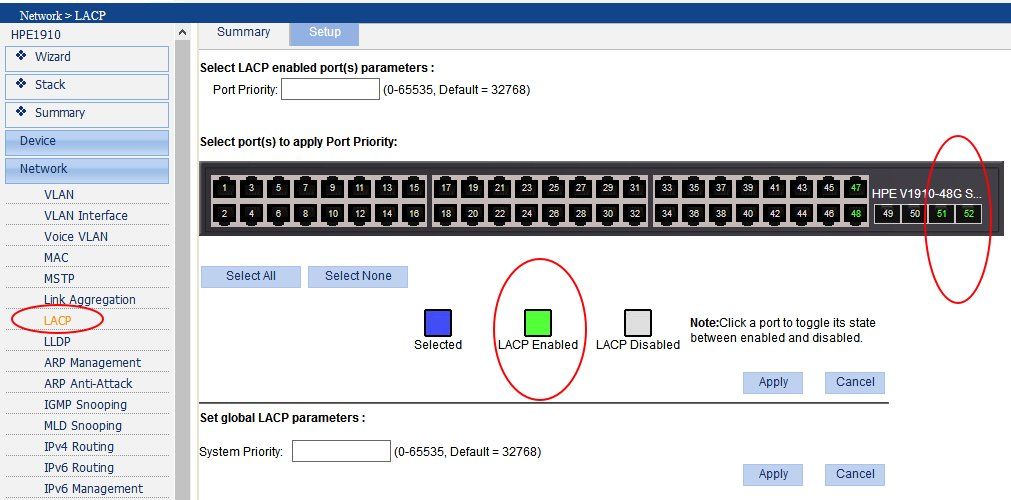

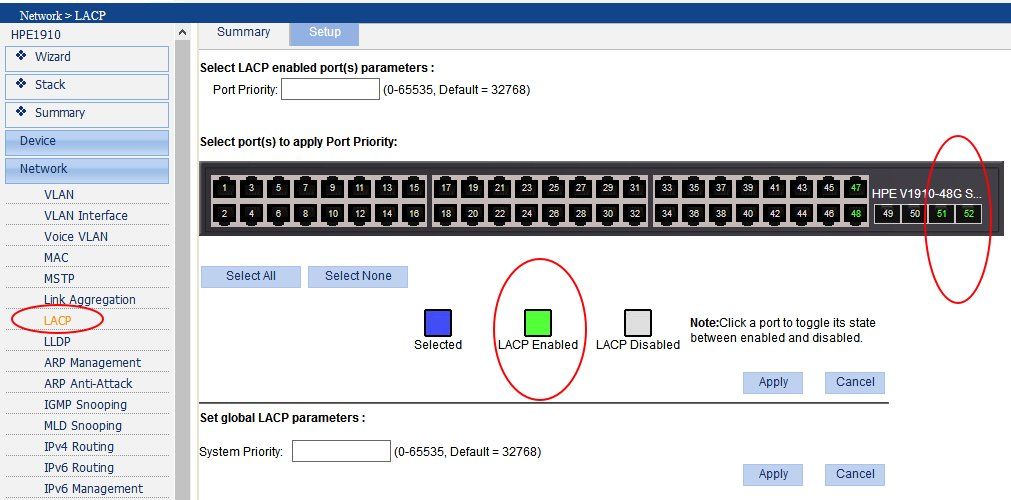

3.) Check ob LACP Protokoll auf beiden LAG Ports aktiviert ist:

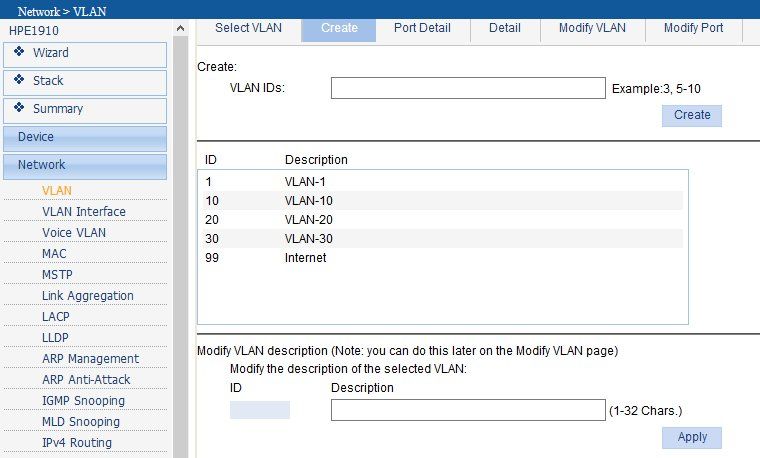

4.) Check ob die LAG Konfig und das Tagging OK ist (beide Switches !):

Nochwas !!!

Wenn du keinen LACP LAG machst, also keine 2 Links aggregierst zu 2 GiG Bandbreite, dann kannst du dir natürlich den ganzen Quatsch oben mit dem LACP LAG sparen !

Dann reicht einzig und allein die beiden Schritte 1. und 4. vollkommen aus !

So sieht dein grundlegendes Netzwerk Design aus, richtig ?

Hier als Beispiel die Ports 50 und 51 als 2er LACP LAG (Link Aggregation) zusammengefasst und dort werden dann die VLANs 10, 20 und 30 tagged übertragen, der LAG hat die PVID 1 spich also VLAN 1 geht untagged über den LAG Uplink.

Eigentlich ein Kinderspiel mit einem Klicki Bunti Switch für Anfänger...

1.) Anlegen der VLANs (auf beiden Switches !):

2.) Dynamischen LAG und Memberports konfigurieren (beide Switches):

Und Check ob es richtig angelegt wurde:

Im Betrieb siehst dann dort als Partner ID die des gegenüberligenden Switches und ebenfalls Selected Ports auf 2 !

Dann weisst du das der LACP LAG funktionstüchtig ist !

3.) Check ob LACP Protokoll auf beiden LAG Ports aktiviert ist:

4.) Check ob die LAG Konfig und das Tagging OK ist (beide Switches !):

Nochwas !!!

Wenn du keinen LACP LAG machst, also keine 2 Links aggregierst zu 2 GiG Bandbreite, dann kannst du dir natürlich den ganzen Quatsch oben mit dem LACP LAG sparen !

Dann reicht einzig und allein die beiden Schritte 1. und 4. vollkommen aus !

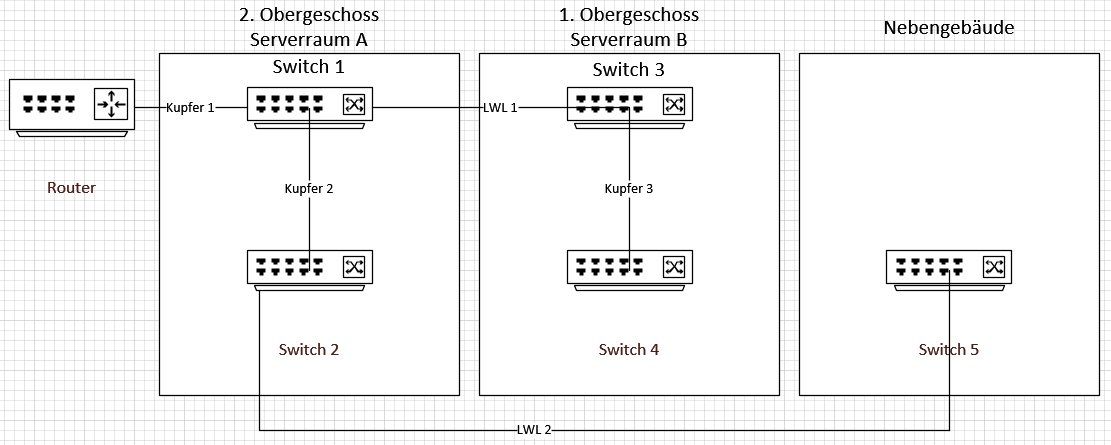

Die beiden Switche mit denen ich arbeite sind noch über eine weitere LWL Verbindung verbunden um sozusagen das Standard LAN (nicht die neuen VLANs!) auf beiden Etagen zu etablieren

Sorry, aber mit Verlaub gesagt ist das doch völliger Schwachsinn. Das "Standard" VLAN ist das Default VLAN 1, das wird IMMER untagged mit übertragen auf einem Tagged Uplink. Siehe Screenshot oben Link Type: Hybrid ! (Hybrid= Tagged und Untagged auf einem gemeinsamen Link, dein Link Type "Trunk" auf dem Verbindungslink ist FALSCH !)Es ist doch technisch völliger Quatsch rein nur dafür (Default VLAN 1) eine extra LWL Strippe zu ziehen !

Die LWL Resourcen zw. den Switches kann man viel sinnvoller und effizienter mit einem LAG nutzen.

Wenn du schon sinnvollerweise 2 LWL Strippen hast, dann bündel diese als LACP LAG genau wie oben beschrieben. Dadurch erreichst du eine Erhöhung der Bandbreite und erheblich bessere Performance zwischen den 2 Switches !

aber sobald ich die Switche über ein weiteres Kabel verbinde, geht es nicht mehr.

Da schlägt dann logischerweise der Spanning Tree zu, weil du ja ein Netzwerk Loop damit kreierst OHNE einen LACP LAG ! HP supportet nur einen Single Spanning Tree und der blockt dir dann eine LWL Strippe um einen Netzwerk Loop zu vermeiden. Damit blockt er dir dann entweder deinen Tagged Uplink oder dein VLAN 1 zum anderen Switch je nachdem welcher Link in den RSTP Blocking Status geht !Ein normales und logisches Verhalten also auf einem Switch der einen Netzwerk Loop ja verhindern muss damit sich deine Pakete nicht im Kreis drehen und das Netz kollabiert.

Hier solltest du dringenst mal deine Netzwerk Kenntnisse auffrischen:

de.wikipedia.org/wiki/Spanning_Tree_Protocol

Fazit:

Vergiss den Blödsinn was du da machst !

Setze einen LWL LACP LAG (Link Aggregation) auf zwischen deinen beiden Switches wie es üblich ist und genau wie oben beschrieben. Der übertragt dir ALLE VLANs auch das default VLAN 1 !!

Dann hast du keinen Stress mehr mit dem Loop, eine Performance Erhöhung auf die doppelte Bandbreite und alles rennt wie es soll ! Also nur Vorteile im Vergleich zu deiner (falschen) Frickelei oben.

Guckst du hier:

Das sind doch nun einfachste Grundlagen eines Ethernet LWL Netzwerk Backbone Designs, sorry....

Auch wenn du nur 2 Switches betreibst gilt das ebenso.

Konfiguration in der gui sich doch arg unterscheidet

Ja, da hast du Recht, das ist bei HP schon recht gruselig und umständlich. Nicht einmal NetGear ist so übel. Ein weiterer Grund von HP Gurken die Finger zu lassen. Andere machen sowas wahrlich besser.Aber wenn man etwas überlegt bekommt man es schon hin.

ich kann auch ein Kabel von einem der LAG Ports rausziehen und die Verbindung steht weiterhin.

So sollte es sein !! 👏die unbenutzen Ports für die Inter-Switch-Verbindungen

Ja, kann man so nennen. "Uplinks" geht auch oder Cisco Affine sagen auch "Trunk" usw. Ist (fast) alles erlaubt. Solange dein Gegenüber weiss was gemeint ist dann brauch ich später nur die SFP Module umstecken

Richtig. Wenigstens bei den 1910ern, 20ern usw. mach HP kein Vendor Checking bei den Optiken und man kann was Preiswertes aus dem 3rd Party Markt dort reinstecken ebay.de/itm/Finisar-SFP-FC-LC-4-25Gbit-Transceiver-Modul-FTLF852 ...

Nein, dann reicht das Tagging dort.

Wenn alle anderen Switches fest irgendwo in einem flachen dummen Netzwerk sind ohne VLANs, dann benötigst du dort natürlich keine Tags auf den Uplinks.

Du hast also keinen Denkfehler.

Das Netzwerk Design ist aber ein recht Schlechtes aber das ist dir vermutlich auch selber bewusst, oder ?!

Aber vermutlich sind dir alle diese Punkte bewusst. Und möglicherweise ist es für dich/euch nicht schlimm wenn das Netz mal einen Tag steht. Dann ist all sowas natürlich tolerabel.

Wäre ich Kunde und du ein Systemhaus was sowas vorlegt würde ich dich ohne Kommentar rausschmeissen. Andere wohl auch....?!

Wenn alle anderen Switches fest irgendwo in einem flachen dummen Netzwerk sind ohne VLANs, dann benötigst du dort natürlich keine Tags auf den Uplinks.

Du hast also keinen Denkfehler.

Das Netzwerk Design ist aber ein recht Schlechtes aber das ist dir vermutlich auch selber bewusst, oder ?!

- Durch das nicht Taggen der restlichen Uplinks kannst du das Switch Management nicht vom Produktiv Traffic abtrennen was man aus Sicherheitsgründen immer macht. In so einem abgetrennten Management VLAN leigen auch die Server ILOs, WLAN Comntroller usw. usw.

- Das Netzwerk hat keinerlei Redundanz ! Fällt Switch 1 aus ist das Netzwerk tot. Fällt 2 oder 3 aus ist die Hälfte auch tot.

- Fällt LWL Link 1 aus sind die Server weg und das Netz von ihnen getrennt.

- Der Router ist nicht redundant angebunden. Ist SW 1 tot ist auch das Internet tot was es nicht müsste gäbe es einen redundanten Link auf SW3

- Kaskaden sind der Tod eines performanten Ethernet Netzwerkes dessen Infrastruktur per se immer sternförmig ist. 1, 3, 4 und 1, 2, 5 sind grade eben noch tolerabel weil man nie mehr als max. 3 kaskadieren sollte. Ein ideales Design sieht aber anders aus.

- Gerade die lediglich einbeinige und nicht redundante Anbindung des Serverraums ans Restnetzwerk ist laienhaft und dilettantisch.

Aber vermutlich sind dir alle diese Punkte bewusst. Und möglicherweise ist es für dich/euch nicht schlimm wenn das Netz mal einen Tag steht. Dann ist all sowas natürlich tolerabel.

Wäre ich Kunde und du ein Systemhaus was sowas vorlegt würde ich dich ohne Kommentar rausschmeissen. Andere wohl auch....?!

Guten Abend zusammen,

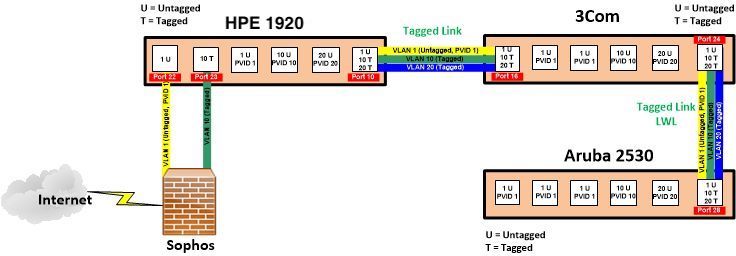

ich habe ein ähnliches Problem. Ich habe einen HPE 1920, einen 3Com und einen Aruba 2530 und eine Sophos, welche insgesamt drei Netze erzeugt. Einmal das interne Lan (Default VLAN 1), ein VLAN 10 und ein VLAN 20. Die Sophos ist mit dem internen LAN und einem separatem Interface auf dem HPE 1920 auf Port 22 (internes LAN) und 23 (VLANs tagged ) gepatcht. Der Port 23 wurden aus dem Default VLAN entfernt und als Trunk Port deklariert. Auf dem Port 10 geht nun ein Patchkabel auf den Port 16 des 3Com Switches. Beide Ports sind als Trunk und getagged deklariert und die beiden VLANs wurden zugeordnet. Von dem 3Com Switch geht nun eine LWL Leitung auf den Aruba Switch, bei dem der Port 28 auf Trunk gestellt ist und die VLANs auf untagged gestellt sind und auf die entsprechenden Ports geht.

Leider Funktion dies nicht so wie ich es mir vorstelle, kann mir vielleicht einer helfen?

Ich möchte gerne, das am Ende 3 Netze vorhanden sind.

Vielen lieben Dank im Voraus. Ich hoffe nicht, dass jetzt unqualifizierte Kommentare kommen.

ich habe ein ähnliches Problem. Ich habe einen HPE 1920, einen 3Com und einen Aruba 2530 und eine Sophos, welche insgesamt drei Netze erzeugt. Einmal das interne Lan (Default VLAN 1), ein VLAN 10 und ein VLAN 20. Die Sophos ist mit dem internen LAN und einem separatem Interface auf dem HPE 1920 auf Port 22 (internes LAN) und 23 (VLANs tagged ) gepatcht. Der Port 23 wurden aus dem Default VLAN entfernt und als Trunk Port deklariert. Auf dem Port 10 geht nun ein Patchkabel auf den Port 16 des 3Com Switches. Beide Ports sind als Trunk und getagged deklariert und die beiden VLANs wurden zugeordnet. Von dem 3Com Switch geht nun eine LWL Leitung auf den Aruba Switch, bei dem der Port 28 auf Trunk gestellt ist und die VLANs auf untagged gestellt sind und auf die entsprechenden Ports geht.

Leider Funktion dies nicht so wie ich es mir vorstelle, kann mir vielleicht einer helfen?

Ich möchte gerne, das am Ende 3 Netze vorhanden sind.

Vielen lieben Dank im Voraus. Ich hoffe nicht, dass jetzt unqualifizierte Kommentare kommen.

Ich hoffe nicht, dass jetzt unqualifizierte Kommentare kommen.

N'abend @Superman91,Was wäre denn für dich ein "unqualifizierter" Kommentar ? Die Welt ist dazu ja immer relativ und die Grenzen fliessend...

OK, dann wagen wir uns mal vorsichtig an eine hoffentlich für dich qualifizierte Antwort....

Nur nochmal nachgefragt bevor wir in die Details gehen: Dein Netzwerk sollte dann so aussehen, richtig ?

Es wäre ja auch möglich direkt von der Sophos mit einem Trunk auf den 1920 zu gehen um die 2 Strippen einzusparen wie es z.B. HIER beschrieben ist. Aber ok, du nutzt hier 2 separate Strippen was ja auch erstmal absolut OK ist sofern es nicht allzuviel mehr werden.

Sowas mit Einzelstrippen zu machen ist wenig skalierbar denn bei 10 VLANs wären es 10 Strippen die von der Sophos zum HP Switch gehen. Vom "Verbrauch" der physischen Interfaces mal nicht zu reden.

Die Sophos supportet wie alle FWs ja auch Trunk Interfaces, so das man alle VLAN Interfaces auch über eine einzige Strippe bekäme. (Siehe dazu auch HIER für so ein Sophos Setup)

Gut, wir gehen jetzt hier von 2 separaten Interface Verbindungen der Sophos aus.

Da fällt dann aber gleich zuerst auf das du diesen 2ten Port taggest !?! Wozu soll das gut sein ? Das ist eigentlich überflüssig und eher kontraproduktiver Overhead.

Normal belässt du die 2 separaten Interfaces der Sophos immer untagged ! Es sind bei dir ja 2 physische Interfaces OHNE 802.1q Trunking.

Du weist dann dem Port 22 UNtagged das VLAN 1 zu und dem Port 23 UNtagged das VLAN 10.

Fertisch. (Wir gehen mal davon aus das der Port 23 im VLAN 10 arbeiten soll ?!)

Also oben in der Zeichnung sollte dann wenn er UNtagged angebunden ist am Switch Port 23 ein "10 U" stehen und dieser Port im Switch auf PVID 10 und Memberport im VLAN 10 gesetzt sein !

Ansonsten ist das ja ein simples Standard, Allerwelts VLAN Setup. Wenn da irgendetwas nicht klappt hast du eine Fehlkonfiguration auf einem oder mehreren der Switches gemacht bzw. an der Sophos.

Da du hier leider keinerlei Konfig Auszüge oder Screenshots des VLAN Setups gepostet hast, weder der Switches noch der Sophos, ist eine zielführende Hilfe fast unmöglich.

Gehe zum Troubleshooting erstmal ganz strategisch vor:

- Zuallererst solltest du die Switch Infrastruktur checken. Konfiguriere also ALLE 3 VLANs auf allen Switches und setze die Uplink Ports entsprechend Tagged auf VLAN 10 und 20. Das Default VLAN 1 wird dort immer im Default untagegd mit übertragen.

- Dann konfigurierst du in JEDEN der Switches einen Endgeräte Access Port (untagged) für VLAN 10 und 20 zum Testen

- Mit einem PC Pärchen testest du nun die VLAN 1, 10 und 20 Erreichbarkeit mit einem Ping

- Ist das erledigt, kannst du dir ganz sicher sein das deine Switch Infrastruktur sauber rennt zwischen den VLANs !

- Dann klemmst du die beiden Sophos Interfaces in die VLANs deiner Wahl und checkst dann die IP Connectivity mit ipconfig und Ping nochmal gegen die Sophos

- Fertisch

In der Hoffnung das das nun "qualifiziert" genug war damit du es nun schnell und problemlos zum Fliegen bekommst ?! 😉