VOIP über VPN

Moin Dudes,

unsere MA verbinden sich über IPSec VPN mit der Firma (Vollzugriff) und telefonieren über Swyx/Netphone, also Softphone. Wie sieht es hier mit Priorisierung aus, die VOIP-Pakete werden doch in IPSec-Pakete verpackt, DSCP bringt hier dann gar nix (?), zumindest für die Strecke vom Client zur Firma? Man kann aber innerhalb des Tunnels priorisieren (der VPN-Client ist NCP). Jemand Erfahrung damit?

Merci

unsere MA verbinden sich über IPSec VPN mit der Firma (Vollzugriff) und telefonieren über Swyx/Netphone, also Softphone. Wie sieht es hier mit Priorisierung aus, die VOIP-Pakete werden doch in IPSec-Pakete verpackt, DSCP bringt hier dann gar nix (?), zumindest für die Strecke vom Client zur Firma? Man kann aber innerhalb des Tunnels priorisieren (der VPN-Client ist NCP). Jemand Erfahrung damit?

Merci

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 648538

Url: https://administrator.de/forum/voip-ueber-vpn-648538.html

Ausgedruckt am: 04.08.2025 um 12:08 Uhr

7 Kommentare

Neuester Kommentar

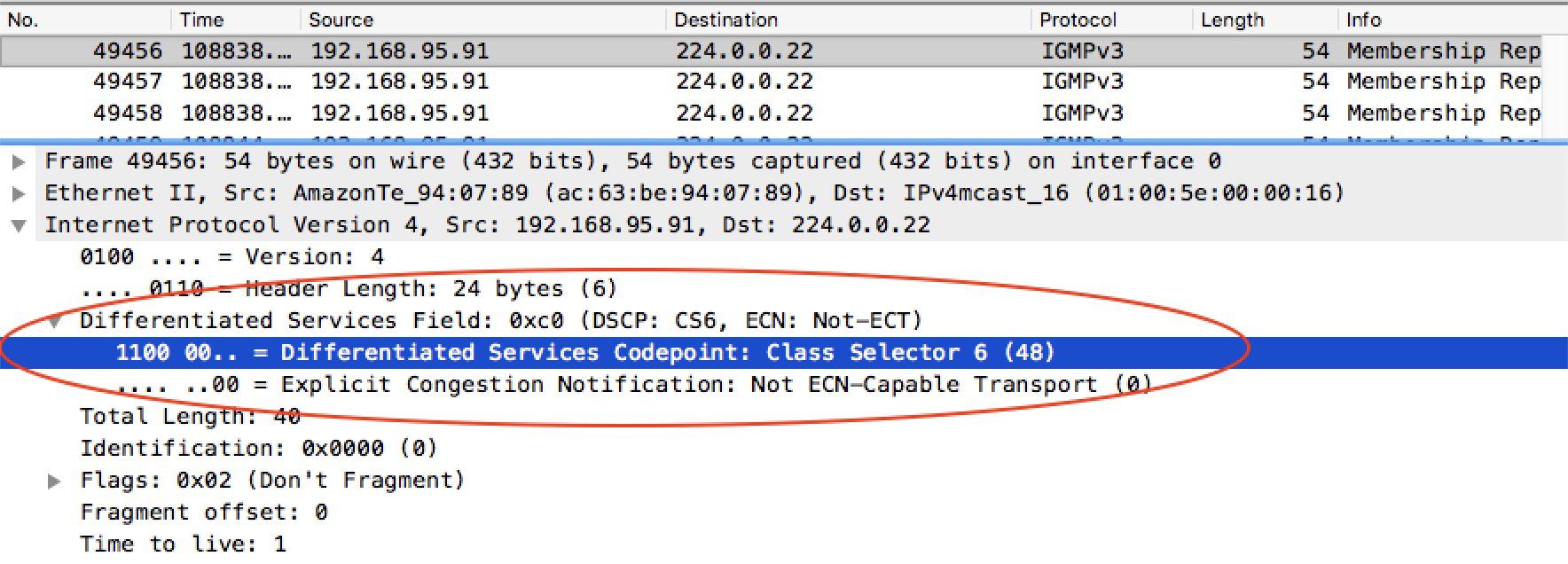

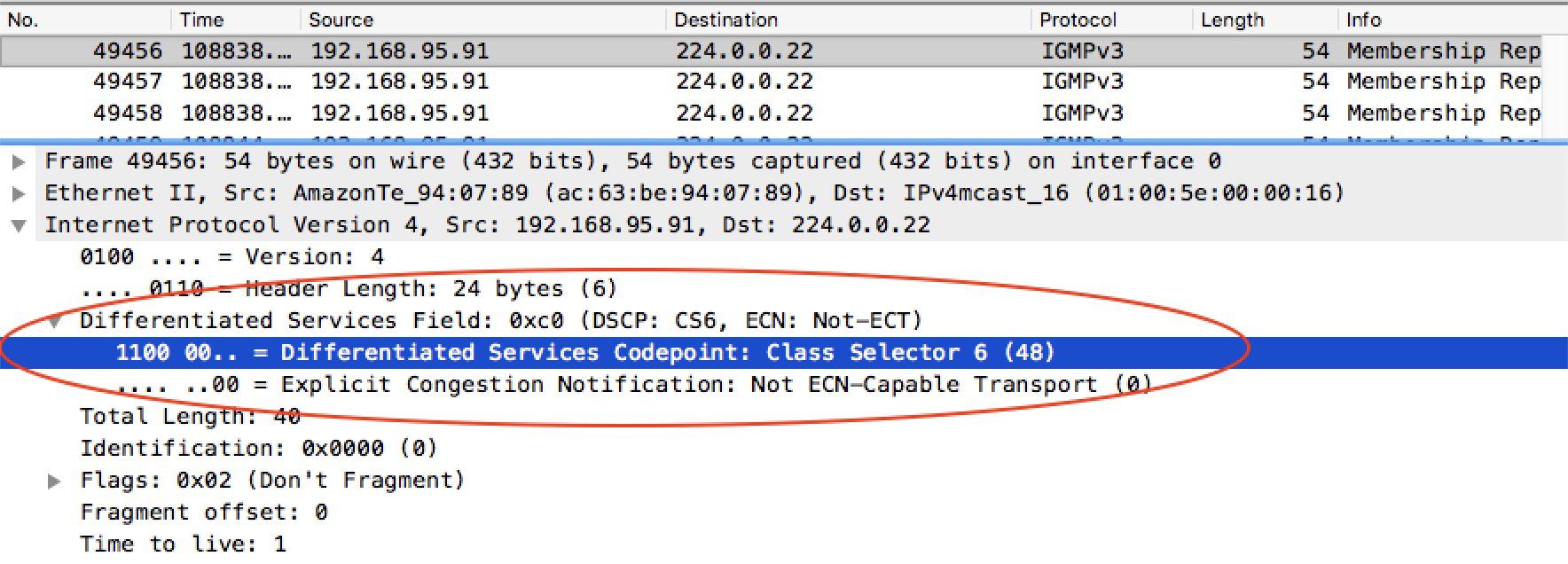

Innerhalb es Tunnel ist ja schon priorisiert, denn deine VoIP Frames der MAs darin haben ganz sicher ein Layer 3 DSCP Setting ! Wirst du dir sicher mit dem Wireshark auch schon einmal angesehen haben ?! Hier im Beispiel das auch für Voice typische ToS 48

Das Problem ist aber das der Router in den Tunnel "reinsehen" muss um diese DHCP Werte zu lesen. Das können logischerweise nur die Tunnelendpoint Firewalls/Router, denn alle Beteiligten die dazwischen liegen können das wegen der Verschlüsselung logischerweise nicht. Welcher VPN Client ist dabei unerheblich.

Das Problem ist aber das der Router in den Tunnel "reinsehen" muss um diese DHCP Werte zu lesen. Das können logischerweise nur die Tunnelendpoint Firewalls/Router, denn alle Beteiligten die dazwischen liegen können das wegen der Verschlüsselung logischerweise nicht. Welcher VPN Client ist dabei unerheblich.

Die VPN Pakete selber zu priorisieren macht aus 2 Gründen wenig Sinn:

Die VPN Pakete selber zu priorisieren macht aus 2 Gründen wenig Sinn:

- Es würde dann jeglicher VPN Traffic priorisiert also auch solcher ohne Voice Content

- Am Providernetz ist so oder so mit aller Priorisierung Schluss, denn Provider resetten diese Bits zwangsweise alle auf 0 sowohl im L2 als auch L3 Mode. Logisch, denn sonst könnte man sich einen Vorteil in seinem Netz verschaffen ohne dafür zu zahlen.

Auch wenn du im NCP Client die VPN Frames priorisierst besagt das noch nichts wenn diese MA mobil unterwegs sind. Der lokale Router (was auch immer das ist) der ihren VPN Traffic dann ins Internet bringt muss zwangsweise dann ein DSCP Honoring machen, sprich also überhaupt die ToS Bits lesen können und je nach lokaler QoS Policy entscheiden was er damit bzw. dem spezifischen ToS Wert macht (es gibt derer 64). Alle billigen Consumer Router, teathering Smartphones und auch sonstige Router/Firewalls ignorieren das wenn dort keine solche Policy definiert ist. Es wird dann also vermutlich egal sein was du da einstellst weil in den meisten Fällen einer mobilen Infrastruktur diese Settings eh ignoriert werden. Und wie bereits gesagt...spätestens am Internet Port dieses Routers ist dann so oder so Schluss mit jeglichem QoS weil der Provider das gleich abschneidet.

Nur das du das auf dem Radar hast bei deinen Überlegungen !

Nur das du das auf dem Radar hast bei deinen Überlegungen !

Das ist dann eine Herausforderung und ein Problem des Task Schedulers im Client selber. Hat dann aber eher weniger was mit dem Netzwerk an sich zu tun.

Da muss der Client Rechner dann wissen und entscheiden was er von welcher Applikation bevorzugen soll zudem muss er im Congestion Fall wissen ob Voice Daten übertragen werden oder nicht um die Bandbreite zu reservieren. Und dann ist ein sehr entscheidender Faktor ob der NCP VPN Client im Split Tunneling oder im Redirect Mode rennt. Beim Redirect wird das doppelt schwierig weil ja der gesamte Datentraffic des Clients dann in den Tunnel wandert und nicht nur Firmen relevanter Traffic wie beim Split Tunneling.

Das erfordert recht tiefe Eingriffe in den Task Scheduler des jeweiligen Betriebssystemes und es ist per se fraglich ob der NCP Client sowas allein leisten kann als externe Software die niemals so tief im System verankert ist wie der bordeigene VPN Client. Z.B. ein Grund mehr um bordeigene VPN Clients zu bevorzugen.

Da muss der Client Rechner dann wissen und entscheiden was er von welcher Applikation bevorzugen soll zudem muss er im Congestion Fall wissen ob Voice Daten übertragen werden oder nicht um die Bandbreite zu reservieren. Und dann ist ein sehr entscheidender Faktor ob der NCP VPN Client im Split Tunneling oder im Redirect Mode rennt. Beim Redirect wird das doppelt schwierig weil ja der gesamte Datentraffic des Clients dann in den Tunnel wandert und nicht nur Firmen relevanter Traffic wie beim Split Tunneling.

Das erfordert recht tiefe Eingriffe in den Task Scheduler des jeweiligen Betriebssystemes und es ist per se fraglich ob der NCP Client sowas allein leisten kann als externe Software die niemals so tief im System verankert ist wie der bordeigene VPN Client. Z.B. ein Grund mehr um bordeigene VPN Clients zu bevorzugen.

Der NCP-Client installiert eigene Netzwerk-Adapter

Das macht jeder VPN Client so...und tunnelt den gesamten Traffic.

Gateway Redirect also und kein übliches Split Tunneling. OK, das hat dann in der Tat den Vorteil das der Client dann vermutlich Traffic unterscheiden kann. Man muss ihm dann nur Voice Traffic entsprechend klassifizieren lassen, da hast du Recht. Wenn der NCP Client das kann klappts natürlich.