VPN Datenübertragung SMB-Freigabe langsam

Moin liebe Leute,

ich habe einen Dedicated Root Server auf dem ich einen Windows Server 2022 laufen habe.

Auf diesem habe ich alle für mich wichtigen Dienste eingerichtet (ADS,DNS,DHCP, Zertifikatverwaltung, Routing und Ras usw.)

Ich habe mir ganz klassisch Benutzer eingerichtet die sich per L2TP & SSTP über Routing und RAS mit dem Server verbinden können.

Der Server hat eine Netzanbindung von 900MBit/s und das Kopieren von Daten intern geht wirklich sehr schnell,

nur über die VPN Verbindung ist es wirklich sehr langsam 1-2MBit/s im Upload und 5MBit/s im Download wenn ich eine 500MB Datei über die SMB Freigabe von einem Client auf dem Server hin und her kopiere.

Da ich gelesen habe das L2TP / SSTP nicht so schnell ist, habe ich zum Test auch eine Wireguard Verbindung erstellt, das ist aber genauso langsam.

Ich habe in einem Beitrag gelesen das es am SMB Protokoll liegt welches sehr langsam ist wenn es über die WAN-Schnittstelle kommuniziert und deshalb die MTU per Registry am Server auf 1400 gestellt, im Netzwerkadapter Einstellungen vorgenommen (LargeSendOffload = Disabled / Flow Control = Disabled) und mit der Powershell folgende Werte angepasst:

Server und Client

Set-NetOffloadGlobalSetting -ReceiveSideScaling Disabled

Set-NetOffloadGlobalSetting -ReceiveSegmentCoalescing Disabled

Set-NetOffloadGlobalSetting -TaskOffload Disabled

Set-NetTCPSetting -CwndRestart True

Set-NetTCPSetting -EcnCapability Disabled

Set-NetTCPSetting -Timestamps Enabled

Set-NetTCPSetting -InitialRtoMs 1000

Server:

Set-NetTCPSetting -CongestionProvider CTCP

Set-SmbServerConfiguration -TreatHostAsStableStorage 1

Client:

Set-SmbClientConfiguration -EnableBandwidthThrottling 0

Set-SmbClientConfiguration -EnableLargeMtu True

Das hat aber leider nicht zu dem gewünschten Erfolgt geführt.

Das die Geschwindigkeit über VPN langsamer ist leuchtet mir ein, aber das ist mir wirklich zu langsam, vor allem wenn ich dann noch eine SQL Anwendung über VPN am laufen habe denke ich das 1-2MBit/s einfach zu wenig sind.

Firewalls habe ich zu Testzwecken überall deaktiviert.

Hat jemand Erfahrung damit?

Ich Danke schon vorab für Eure Zeit und Antworten.

ich habe einen Dedicated Root Server auf dem ich einen Windows Server 2022 laufen habe.

Auf diesem habe ich alle für mich wichtigen Dienste eingerichtet (ADS,DNS,DHCP, Zertifikatverwaltung, Routing und Ras usw.)

Ich habe mir ganz klassisch Benutzer eingerichtet die sich per L2TP & SSTP über Routing und RAS mit dem Server verbinden können.

Der Server hat eine Netzanbindung von 900MBit/s und das Kopieren von Daten intern geht wirklich sehr schnell,

nur über die VPN Verbindung ist es wirklich sehr langsam 1-2MBit/s im Upload und 5MBit/s im Download wenn ich eine 500MB Datei über die SMB Freigabe von einem Client auf dem Server hin und her kopiere.

Da ich gelesen habe das L2TP / SSTP nicht so schnell ist, habe ich zum Test auch eine Wireguard Verbindung erstellt, das ist aber genauso langsam.

Ich habe in einem Beitrag gelesen das es am SMB Protokoll liegt welches sehr langsam ist wenn es über die WAN-Schnittstelle kommuniziert und deshalb die MTU per Registry am Server auf 1400 gestellt, im Netzwerkadapter Einstellungen vorgenommen (LargeSendOffload = Disabled / Flow Control = Disabled) und mit der Powershell folgende Werte angepasst:

Server und Client

Set-NetOffloadGlobalSetting -ReceiveSideScaling Disabled

Set-NetOffloadGlobalSetting -ReceiveSegmentCoalescing Disabled

Set-NetOffloadGlobalSetting -TaskOffload Disabled

Set-NetTCPSetting -CwndRestart True

Set-NetTCPSetting -EcnCapability Disabled

Set-NetTCPSetting -Timestamps Enabled

Set-NetTCPSetting -InitialRtoMs 1000

Server:

Set-NetTCPSetting -CongestionProvider CTCP

Set-SmbServerConfiguration -TreatHostAsStableStorage 1

Client:

Set-SmbClientConfiguration -EnableBandwidthThrottling 0

Set-SmbClientConfiguration -EnableLargeMtu True

Das hat aber leider nicht zu dem gewünschten Erfolgt geführt.

Das die Geschwindigkeit über VPN langsamer ist leuchtet mir ein, aber das ist mir wirklich zu langsam, vor allem wenn ich dann noch eine SQL Anwendung über VPN am laufen habe denke ich das 1-2MBit/s einfach zu wenig sind.

Firewalls habe ich zu Testzwecken überall deaktiviert.

Hat jemand Erfahrung damit?

Ich Danke schon vorab für Eure Zeit und Antworten.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 53556421866

Url: https://administrator.de/forum/vpn-datenuebertragung-smb-freigabe-langsam-53556421866.html

Ausgedruckt am: 04.08.2025 um 09:08 Uhr

5 Kommentare

Neuester Kommentar

Moin,

Ist das ein site2site Tunnel oder eher client2site - wählst Du Dich manuell immer ein oder always on VPN (was wäre in dem Fall die Gegenstelle)?

Könnte schon an zeitweise fehlgeschlagenen Anmeldeversuchen an der Freigabe liegen oder an massiver Fragmentierung.

Was für einen Anbindung hast Du denn auf Deiner Seite?

Gruß

cykes

Auf diesem habe ich alle für mich wichtigen Dienste eingerichtet (ADS,DNS,DHCP, Zertifikatverwaltung, Routing und Ras usw.)

Was ist denn hier das "usw."? Alles auf einem Server laufen zu lassen, ist keine gute Idee! Insbesondere AD und RRAS auf einer Kiste sollte man tunlichst vermeiden.Ist das ein site2site Tunnel oder eher client2site - wählst Du Dich manuell immer ein oder always on VPN (was wäre in dem Fall die Gegenstelle)?

Könnte schon an zeitweise fehlgeschlagenen Anmeldeversuchen an der Freigabe liegen oder an massiver Fragmentierung.

Was für einen Anbindung hast Du denn auf Deiner Seite?

Gruß

cykes

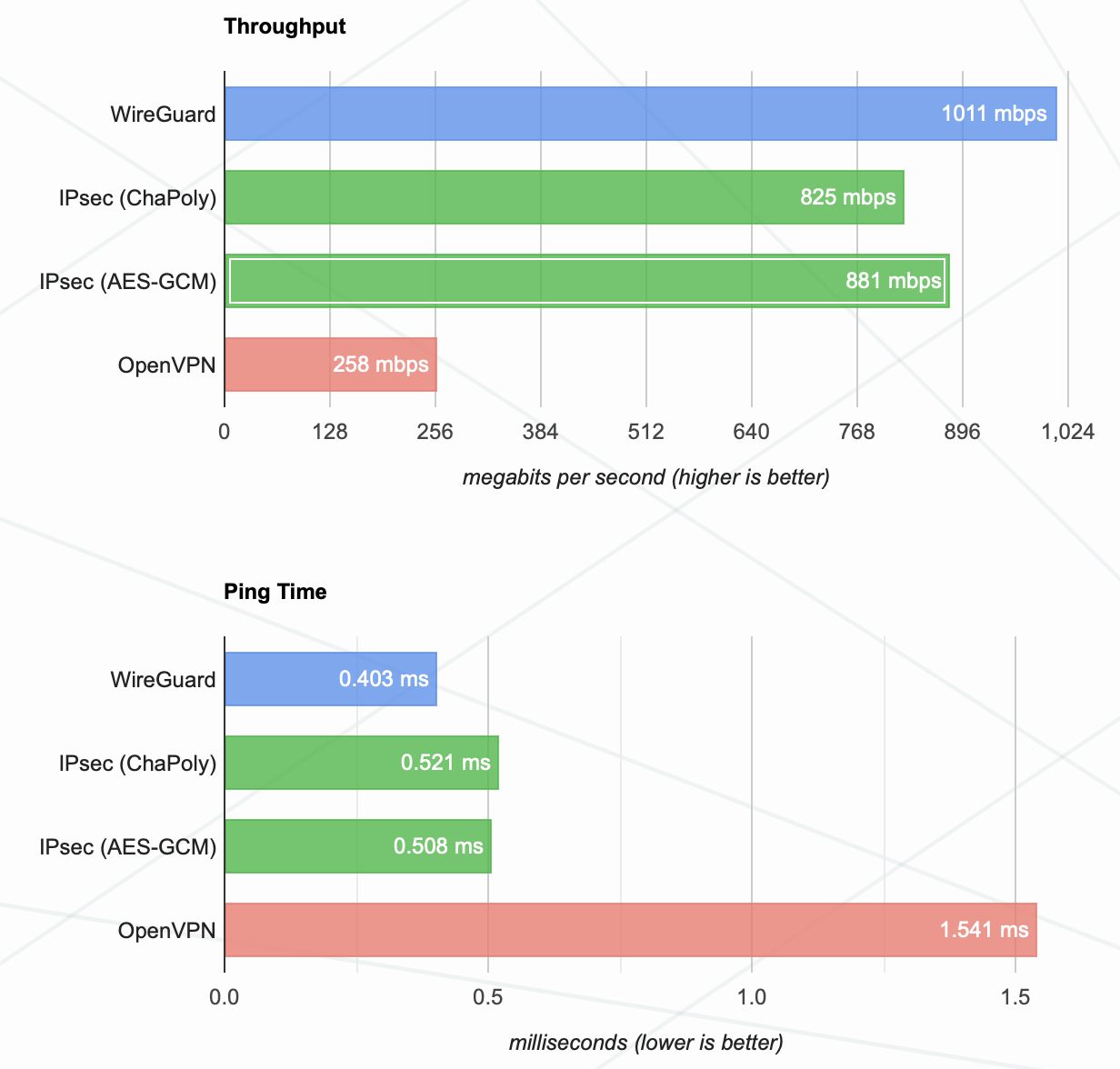

Da ich gelesen habe das L2TP / SSTP nicht so schnell ist

Das ist ziemlicher Unsinn und zeigt das die Verfasser wenig Fachkenntnis haben. Wenn überhaupt, dann gilt das für OpenVPN aber nicht für IPsec (L2TP) oder Wireguard basierte VPNs. SSTP ist per se schlecht, da ein proprietäres VPN Protokoll.

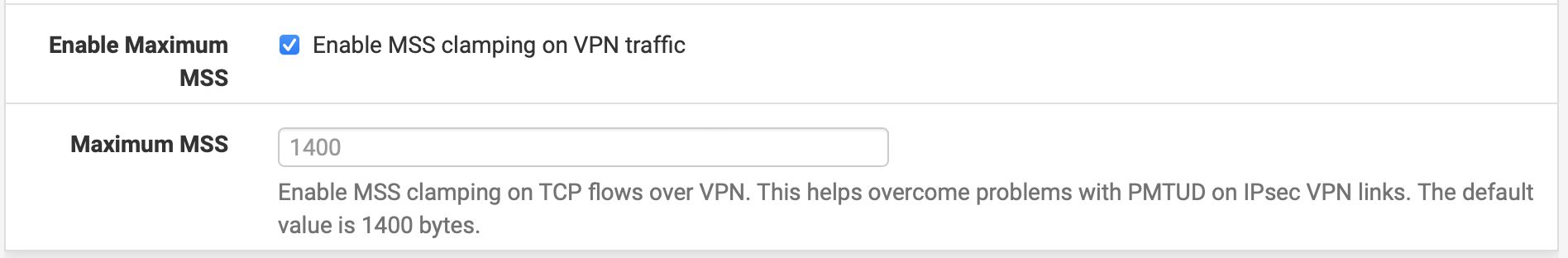

Zu 90% ist das immer die Ursache bei Durchsatzproblemen in VPN Tunneln, völlig unabhängig vom verwendeten VPN Protokoll, weil das oft nicht entsprechend angepasst wird. Ganz besonders wenn beide oder eine Seite per PPPoE angebunden ist.

Mache also einen Ping MTU Check (Path MTU Discovery)

blog.boll.ch/basic-stuff-mtu-groesse-mit-ping-testen/

kb.netgear.com/de/19863/Ping-Test-zur-Ermittlung-der-optimalen-M ...

um deine MTU Größe herauszubekommen und stelle das auf den Tunnel Interfaces (MTU) und den LAN Interfaces (MSS) entsprechend ein. Dann verschwinden diese Durchsatz Einbrüche sofort.

Bei vielen VPN fähigen Router oder Firewalls wird das auch als "MSS Clamping" im VPN bezeichnet!

VPN Lösungen für onboard VPN Clients mit entsprechender MTU/MSS Anpassung findest du u.a. hier:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

L2TP VPN Server mit Mikrotik

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Zum Thema so einer unsinnigen und auch fahrlässigen Exponierung gerade eines Winblows Servers direkt ins Internet hat der Kollege @cykes oben zu Recht ja schon alles gesagt! Spricht ebenso für ein eher laienhaftes und gefährliches, da unsicheres, Design!

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?