VPN Forti zu Unifi - eigenartiges Verhalten

Servus;

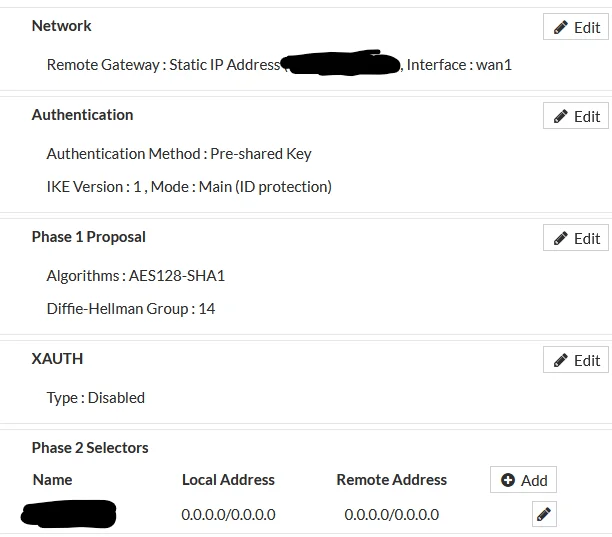

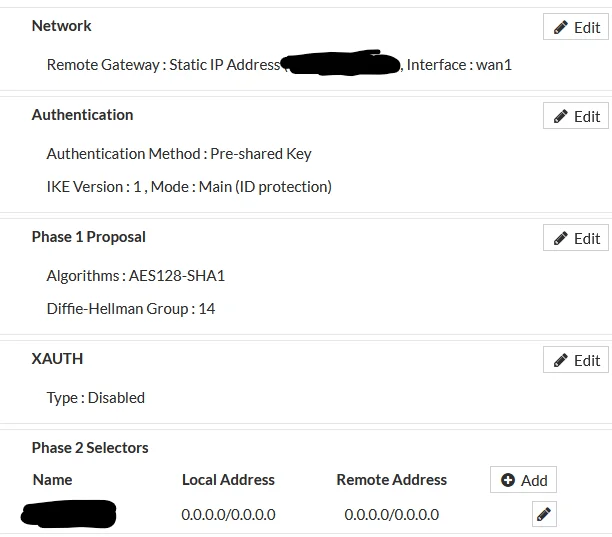

Standort A Fortigate 100F 7.4.7 mit IPsec (Einstellungen im Screenshot) zu Standort B Ubiquiti UDM Pro aktuelle Firmware.

Bei der UDM gibt es Wan1 mit einem "privatem" Internetanschluss und dynamischer IP und WAN2 mit Business Anschluss und statischer IP. Die VPN läuft daher auf WAN2.

Warum das Ganze?

Beim Standort A ist auf einem Windows Server ein Türschließsystem installiert (SALTO).

Standort B hat eine Online Tür und ein Lesegerät für Chips das auf den Server im Standort B zugreifen muss.

Das habe ich vor ungefähr einem halben Jahr eingerichtet, und funktioniert an sich problemlos.

Nun zum Problem, sobald z.B.: bei der UDM ganz kurz das Internet ausfällt, oder ich die UDM Firmware aktualisiere (bin mir jetzt nicht mehr sicher ob es auch passiert wenn ich das Unifi OS aktualisiere) funktioniert die VPN nur mehr so "halb".

Ich kann von einem Standort zum anderen und umgekehrt problemlos pingen, alle Zugriffe funktionieren aber das SALTO Programm sagt dass die zwei Geräte von Standort B offline sind. Obwohl ich sie vom Server anpingen kann.

Die Forti sowie die UDM sagen dass VPN online ist.

Egal was ich dann mache, egal was ich alles neustarte, es funktioniert erst wieder wenn ich die Forti neustarte.

Problem ist dabei, dass ich diese nicht einfach so mal gach neustarten kann, geht nur spät abends. Dadurch ist man auf Standort B eingeschränkt.

Das Problem ist seit Anfang an. Seit dem gab es einige Forti wie auch Unifi Updates.

Hat wer eine Idee?

Mfg

Standort A Fortigate 100F 7.4.7 mit IPsec (Einstellungen im Screenshot) zu Standort B Ubiquiti UDM Pro aktuelle Firmware.

Bei der UDM gibt es Wan1 mit einem "privatem" Internetanschluss und dynamischer IP und WAN2 mit Business Anschluss und statischer IP. Die VPN läuft daher auf WAN2.

Warum das Ganze?

Beim Standort A ist auf einem Windows Server ein Türschließsystem installiert (SALTO).

Standort B hat eine Online Tür und ein Lesegerät für Chips das auf den Server im Standort B zugreifen muss.

Das habe ich vor ungefähr einem halben Jahr eingerichtet, und funktioniert an sich problemlos.

Nun zum Problem, sobald z.B.: bei der UDM ganz kurz das Internet ausfällt, oder ich die UDM Firmware aktualisiere (bin mir jetzt nicht mehr sicher ob es auch passiert wenn ich das Unifi OS aktualisiere) funktioniert die VPN nur mehr so "halb".

Ich kann von einem Standort zum anderen und umgekehrt problemlos pingen, alle Zugriffe funktionieren aber das SALTO Programm sagt dass die zwei Geräte von Standort B offline sind. Obwohl ich sie vom Server anpingen kann.

Die Forti sowie die UDM sagen dass VPN online ist.

Egal was ich dann mache, egal was ich alles neustarte, es funktioniert erst wieder wenn ich die Forti neustarte.

Problem ist dabei, dass ich diese nicht einfach so mal gach neustarten kann, geht nur spät abends. Dadurch ist man auf Standort B eingeschränkt.

Das Problem ist seit Anfang an. Seit dem gab es einige Forti wie auch Unifi Updates.

Hat wer eine Idee?

Mfg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672287

Url: https://administrator.de/forum/vpn-forti-zu-unifi-eigenartiges-verhalten-672287.html

Ausgedruckt am: 22.07.2025 um 14:07 Uhr

11 Kommentare

Neuester Kommentar

- Wer ist VPN Initiator (Client) und wer Responder (Server)?

- Hast du auf dem Initiator DPD (Dead Peer Detection) konfiguriert oder zumindestens einen Keepalive Ping? Das ist zwingend damit der Tunnel wieder automatisch hochkommt nach einem Ausfall. Ansonsten macht er das nur dann wenn relevanter Tunneltraffic kommt.

- "Die VPN läuft daher auf WAN2." Ist Unsinn, denn wenn der Standort VPN Initiator ist klappt das auch problemlos mit dynamischen IPs. Als Peer Identifier nimmst du dann eben eine Key ID oder einen fiktiven FQDN (Distinguished Name) statt der WAN IP. (Siehe hier und auch hier)

- AES 128 und SHA1 heute noch zu verwenden ist gelinde gesagt fahrlässig. Darüber solltest du dringenst nochmal nachdenken. Insbesondere bei einem Schliesssystem.

- Das völlig falsche Setup der lokalen und remoten LAN IP Netze inklusive ihrer Masken bei den Phase 2 SA spricht ebenso für sich und ist ein weiterer Grund für diese Fehlfunktion. So kann das VPN unmöglich den Tunneltraffic klassifizieren. Eigentlich ein Wunder das es dennoch rennt oder spricht für die fehlerhafte Implementation auf den gruseligen Unify Gurken.

Hab auch sonst nichts dergleichen in der UDM gefunden.

Jede bekannte Firewall wie die Sensen und jeder IPsec fähige Router inkl. der Fritzbox supportet das seit Jahren. Das ne UDM solche Banalitäten nicht kann spricht für sich selber. Gurke passt dann wohl...Habs auf AES265 und SHA265 geändert und auch gleich auf IKEv2

Vernünftig! 👍Leider funktioniert es genau wie vorher.

DPD hast du aber jetzt am laufen am Initiator?? Und...hast du darauf geachtet das die Key Lifetimes vom Responder und Initiator annähernd gleich sind?? 🤔Ohne das wird es nur klappen wenn die Salto Komponenten relevanten Traffic senden. Machen sie vermutlich nur wenn einer mit dem Schlüssel dasteht. Im Zweifel pingst du als Quick and Dirty Lösung einfach zyklisch den Server alle 15 Sekunden über den Tunnel als Keepalive, das ist nicht schön sollte dann aber auch reichen.

Bei einer pfSense OPNsense, Cisco und Mikrotik usw. usw. klappt das mit DPD fehlerfrei auf Anhieb.

Wenn es das denn nun war als Lösung bitte deinen Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Wenn es das denn nun war als Lösung bitte deinen Thread dann auch als gelöst markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?