VPN mit Zyxel USG 20 - klappt nicht.

Hallo,

knobele an einem Problem herum... und bin festgefahren. Kann mir jemand helfen?

Ausgangslage:

- Zywall USG 20 mit drei verschiedenen VPN Protokollen ausgestattet: IPSec, SSL und L2TP

- W7 notebook

Ich möchten einen VPN zu dieser Firewall aufbauen, und zwar OHNE den (nicht gerade günstigen) ZYxel VPN IPSec Client)

verschiedene freeware Varianten ausprobiert:

- softether VPN und openvpn > beide nicht zum Laufen bekommen. NAchfrage bei Zyxel: USG funktioniert nicht mit open clients.. wenn nur L2TP... aha

wenn nur L2TP... aha

- L2TP auf dem Notebook eingerichtet.. kein durchkommen

- dann den Zyxel client gesucht..aber der ist nicht W7 kompatibel. (Nachtrag: Laut Zyxel doch, aber immer noch nicht billig)

x verschiedene Seiten abgesucht, was man genau einstellen muss... hier zum Beispiel.. community.spiceworks.com/how_to/76543-vpn-setup-with-zyxel-usg-d ...

aber alles ohne Erfolg..

den internen Wizard von USG 20 bemüht.. auch kein Ergebnis...

Der Client gibt kleider keine präzise Fehlermeldung aus, nach der ich suchen könnte, und im Log der FW steht nur deny.. irgendwei interferiert das ADP... aber selbst wenn ich das deaktiviere.. komme ich nicht an..

Es muss doch möglich sein, einen VPN auf eine FW aufzubauen.....??????? Wonach / Wo muss ich suchen....

ZUsätzlicher Issue.. der DynDNS eintrag wird nicht aufgelöst.. name.myftp.org via Noip.com wird nicht aufgelöst. FW sagt DDNS ok. Noip sagt ok.. aber wenn ich es remote eingebe.. bekomme ich nichts.. Nur wenn ich die direkte IP angebe...?????

Was mache ich falsch?

Danke im Voraus für alle die veruchen zu helfen.

knobele an einem Problem herum... und bin festgefahren. Kann mir jemand helfen?

Ausgangslage:

- Zywall USG 20 mit drei verschiedenen VPN Protokollen ausgestattet: IPSec, SSL und L2TP

- W7 notebook

Ich möchten einen VPN zu dieser Firewall aufbauen, und zwar OHNE den (nicht gerade günstigen) ZYxel VPN IPSec Client)

verschiedene freeware Varianten ausprobiert:

- softether VPN und openvpn > beide nicht zum Laufen bekommen. NAchfrage bei Zyxel: USG funktioniert nicht mit open clients..

- L2TP auf dem Notebook eingerichtet.. kein durchkommen

- dann den Zyxel client gesucht..aber der ist nicht W7 kompatibel. (Nachtrag: Laut Zyxel doch, aber immer noch nicht billig)

x verschiedene Seiten abgesucht, was man genau einstellen muss... hier zum Beispiel.. community.spiceworks.com/how_to/76543-vpn-setup-with-zyxel-usg-d ...

aber alles ohne Erfolg..

den internen Wizard von USG 20 bemüht.. auch kein Ergebnis...

Der Client gibt kleider keine präzise Fehlermeldung aus, nach der ich suchen könnte, und im Log der FW steht nur deny.. irgendwei interferiert das ADP... aber selbst wenn ich das deaktiviere.. komme ich nicht an..

Es muss doch möglich sein, einen VPN auf eine FW aufzubauen.....??????? Wonach / Wo muss ich suchen....

ZUsätzlicher Issue.. der DynDNS eintrag wird nicht aufgelöst.. name.myftp.org via Noip.com wird nicht aufgelöst. FW sagt DDNS ok. Noip sagt ok.. aber wenn ich es remote eingebe.. bekomme ich nichts.. Nur wenn ich die direkte IP angebe...?????

Was mache ich falsch?

Danke im Voraus für alle die veruchen zu helfen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 294249

Url: https://administrator.de/forum/vpn-mit-zyxel-usg-20-klappt-nicht-294249.html

Ausgedruckt am: 20.07.2025 um 06:07 Uhr

23 Kommentare

Neuester Kommentar

Kostenloser Client: Shrew Soft VPN Client

Funktioniert hier einwandfrei. Hier noch eine Anleitung

How To

Wichtig ist, wirklich nach der Anleitung vorzugehen besonders wegen der Verschlüsselung.

Ein Fehler ist drin. In Phase zwei musst du die Zeit auf 28800 höchstens stellen, da der Client nicht mehr zulässt.

Funktioniert hier einwandfrei. Hier noch eine Anleitung

How To

Wichtig ist, wirklich nach der Anleitung vorzugehen besonders wegen der Verschlüsselung.

Ein Fehler ist drin. In Phase zwei musst du die Zeit auf 28800 höchstens stellen, da der Client nicht mehr zulässt.

und zwar OHNE den (nicht gerade günstigen) ZYxel VPN IPSec Client)

Deshalb gibts ja für Kenner der Szene den kostenlosen Klassiker Shrew :shrew.net

der mit allen IPsec Implementationen rennt.

Grundlagen zu IPsec siehe hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Der Client gibt kleider keine präzise Fehlermeldung aus,

Was für einen Client nutzt du denn ???Wichtig: WAS gibt deinen Zyxel als Log aus (Syslog Message) ?? Das ist eh umso wichtiger, weil die hier sofort die Fehler sehen kannst !

Leider fehlt auch das obwohl die Zyxel ganz sicher ein Log hat !

Es muss doch möglich sein, einen VPN auf eine FW aufzubauen...

Das ist es auch. Normal eine Sache von 5 Minuten !Befindet sich noch ein kaskadierter Router VOR der Zyxel Firewall ?? Oder ist die direkt am DSL dran ? Grund der Frage: Ggf. ein NAT Gateway vor der Firewall die VPN Traffic dann logischerweise blockt !

Wo muss ich suchen....

Zuallererst nach dem Zyxel Log und hier posten !ZUsätzlicher Issue.. der DynDNS eintrag wird nicht aufgelöst..

OK das ist wieder dein Fehler in der Konfig.Ist aber im ersten Step fürs VPN nicht wichtig, denn du kannst mit der nackten IP erstmal arbeiten. Erster Schritt sollte sein das VPN zum Fliegen zu bringen. Die kosmetischen Spielchen mit DynDNS kannst du später machen.

Was mache ich falsch?

Vermutlich ziemlich viel. Aber das versuchen wir ja zu fixen.... Es fängt damit an das wir zuerst 3 Dinge wissen müssen:- Welches VPN Protokoll ?

- kaskadierter NAT Router vor der FW ?

- Syslog Auszug der Zyxel Firewall !

Moin,

resette die USG 20 und fange noch einmal ganz von vorne an.

Passende Konfigurationsanleitungen findest Du hier: studerus.ch/de/support/kb/

Gruß

Uwe

resette die USG 20 und fange noch einmal ganz von vorne an.

Passende Konfigurationsanleitungen findest Du hier: studerus.ch/de/support/kb/

Gruß

Uwe

Zitat von @HomerDAU:

tja, das dachte ich auch, aber keiner kann mir sagen, was falsch ist.. Das ich keine Ahnung von FW habe wusste ich auch schon vorher.

Wenn du aber selbst nicht mal weißt was du tust, woher sollen wir dir sagen können was du falsch gemacht hast?tja, das dachte ich auch, aber keiner kann mir sagen, was falsch ist.. Das ich keine Ahnung von FW habe wusste ich auch schon vorher.

Ich würde dir auch empfehlen das Ding zu resetten und von vorne zu beginnen. Da ist der Lerneffekt dann auch gleich dabei.

Und wenn du wirklich 2 Wochen dafür benötigen solltest, dann wende dich an jemanden der sich auskennt damit

Oder nimm ne pfSense FW oder nen Cisco 880 mit Firewall da hast das hier frei funktionsfähig zum Abtippen...

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Zu deinen Fragen:

ACHTUNG: L2TP und native IPsec sind NICHT kompatibel ! Du kannst nur das eine oder das andere machen.

Checke die WAN IP die du am Zyxel am WAN / Internet Port bekommst vom Provider im Setup (Status etc.) !!

Das muss eine öffentliche IP sein und keine private RFC 1918 IP aus dem 10er, 172er oder 192.168er Bereich.

Zweiter Konfig Fehler... Immer den Agressive Mode und niemals den Mainmode verwenden bei IPsec !

Das beides reicht schon um die VPN Connection zu killen. Bitte filter das nächste mal nach nur VPN Syslogs, denn die Firewall Standard messages nerven und stören hier nur dazwischen.

Beseitige deine Konfig Fehler auf der Zyxel Gurke dann wird das klappen.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Zu deinen Fragen:

ich habe L2TP probiert von Windows aus.. aber noch nicht gesehen was shrew benutzt..?

Shrew ist ein nativer IPsec Client. Kein L2TP ! L2TP nutzt nur IPsec ESP für die Tunnel Encryption.ACHTUNG: L2TP und native IPsec sind NICHT kompatibel ! Du kannst nur das eine oder das andere machen.

ist ein cablecom modem im bridge modus.. sollte laut cablecom alles durchlassen..?

Ja, sollte so sein. Aber wie immer... Vertrauen ist gut, Kontrolle ist besser.Checke die WAN IP die du am Zyxel am WAN / Internet Port bekommst vom Provider im Setup (Status etc.) !!

Das muss eine öffentliche IP sein und keine private RFC 1918 IP aus dem 10er, 172er oder 192.168er Bereich.

Hinweis: erst als ich ADP abgeschaltet habe...

Was zur Hölle soll ADP sein ?? Allgemeiner Deutscher Pinscherclub ??Tunnel [Dynamic_Client] Local IP mismatch [count=3]

Oha...erster Konfig Fehler. In deiner Phase 1 hast du ein falsches lokales LAN kofigiriert. Vermutlich der klasssiche Anfängerfehler das du hier kein Netzwerk (alle Hostbits auf 0) sondern eine Host IP angegeben hast...kann das sein ?Recv Main Mode request from [178.38.72.167]

Aha...der Client ist Kunde von Sunrise Communications in CH Zweiter Konfig Fehler... Immer den Agressive Mode und niemals den Mainmode verwenden bei IPsec !

Das beides reicht schon um die VPN Connection zu killen. Bitte filter das nächste mal nach nur VPN Syslogs, denn die Firewall Standard messages nerven und stören hier nur dazwischen.

Beseitige deine Konfig Fehler auf der Zyxel Gurke dann wird das klappen.

Moin,

Das ich keine Ahnung von FW habe wusste ich auch schon vorher.

Ich will hier den Hals so weit aufreissen. Bin selbst auch kein professioneller IT'ler und schon deswegen für jeden Ratschlag dankbar.

Würde ich aber in meinem Hauptjob mit der Einstellung Keine Ahnung=Keine Angst ans Werk gehen, gäbe es mit Sicherheit Verletzte und Schäden an teuren Produktionsanlagen in nicht unerheblichem Ausmaß. Das aber nur nebenbei.

Lösch mal alle angelegten VPN Gateways wieder und lass dann den KonfigAssi für das Einrichten von L2TP over IPSec laufen. Erst wenn der fehlerfrei durchgelaufen ist, machst Du mit dem nächsten Schritt weiter.

Gruß

Uwe

Edit: Hier noch die Anleitung von Studerus zum Einrichten von L2TP over IPSec ab der Firmware Version 4.10. studerus.ch/de/support/download/59459_1

Das ich keine Ahnung von FW habe wusste ich auch schon vorher.

Ich will hier den Hals so weit aufreissen. Bin selbst auch kein professioneller IT'ler und schon deswegen für jeden Ratschlag dankbar.

Würde ich aber in meinem Hauptjob mit der Einstellung Keine Ahnung=Keine Angst ans Werk gehen, gäbe es mit Sicherheit Verletzte und Schäden an teuren Produktionsanlagen in nicht unerheblichem Ausmaß. Das aber nur nebenbei.

Lösch mal alle angelegten VPN Gateways wieder und lass dann den KonfigAssi für das Einrichten von L2TP over IPSec laufen. Erst wenn der fehlerfrei durchgelaufen ist, machst Du mit dem nächsten Schritt weiter.

Gruß

Uwe

Edit: Hier noch die Anleitung von Studerus zum Einrichten von L2TP over IPSec ab der Firmware Version 4.10. studerus.ch/de/support/download/59459_1

Aber leider immer noch ein Local IP Mismatch.. weiss nicht, wo ich was eintragen muss..

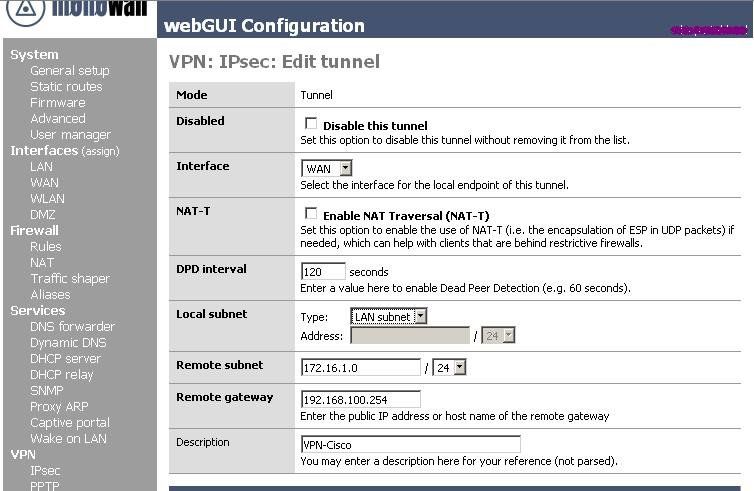

Irgendwo in deinem IPsec Setup musst du das lokale IP Netz angeben ! Da hast du irgendwas falsches oder gar nix eingetragen.Hier siehst du das mal auf einer pfSense / Monowall Konfig:

Man beachte dort den Eintrag local und remote Net !!!

Das muss bei dir irgendwo auch so sein...

Sorry, aber bei deinen Fähigkeiten was das Lesen anbelangt glaube ich dir gerne, dass du das als Anwender unfreundlich ansiehst.

Formatierungen in den Beiträgen

Kauf dir eine Fritzbox, da kannst du schön mit Bildchen und GUI dein VPN einrichten.

Formatierungen in den Beiträgen

Kauf dir eine Fritzbox, da kannst du schön mit Bildchen und GUI dein VPN einrichten.

Ich erbarme mich mal, obwohl ich innerlich den Versuch jetzt schon bereue...

Funktioniert. Besser wäre aber die Zone "IPSec-VPN".

Da Du hinter einem Kabelmodem sitzt, dürfte hier WAN1 nicht WAN1_ppp das richtige Interface sein.

Sieht ein Blinder, dass das nicht zusammenpasst. Nimm auch auf Zywall-Seite den DNS-Eintrag.

Vermutlich sind das aber nicht die einzigen Fehler...

Gruß

sk

Funktioniert. Besser wäre aber die Zone "IPSec-VPN".

Da Du hinter einem Kabelmodem sitzt, dürfte hier WAN1 nicht WAN1_ppp das richtige Interface sein.

Zitat von @HomerDAU:

authentication > local ID Type : ausgewählt IP und 192.168.1.0

...

Auf seiten Shrew Client:

authentication >remote id: fully qualified domain name und xxx.myftp.org

authentication > local ID Type : ausgewählt IP und 192.168.1.0

...

Auf seiten Shrew Client:

authentication >remote id: fully qualified domain name und xxx.myftp.org

Sieht ein Blinder, dass das nicht zusammenpasst. Nimm auch auf Zywall-Seite den DNS-Eintrag.

Vermutlich sind das aber nicht die einzigen Fehler...

Gruß

sk