VPN Routen Problem

Hallo,

Ich habe eine Sophos XG V17.5 und habe eine Site-To-Site Verbindung zu einem Linux Server in einem Rechenzentrum erfolgreich aufgebaut:

(Office Netzwerk A 172.16.30.254 VLAN30, hinter einer Fritzbox)

(Server Netzwerk B 10.0.30.2, direkt Am Netz)

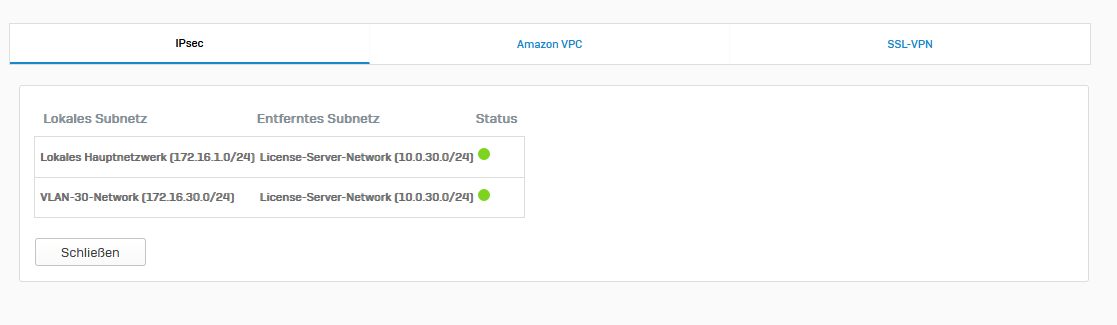

Nun ist die Site-To-Site mit beiden Netzwerken (172.16.30.0 und 10.0.30.0) erfolgreich aufgebaut.

Nach dem Einrichten der Firewallregel konnte ich von Seite B auf Seite A Pingen (10.0.30.2 auf 172.16.30.254)

So, nun kann ich aber von hinter dem Netzwerk der Sophos (Seite A) nicht auf Seite B pingen, also von 172.16.30.5 auf 10.0.30.2, was jedenfalls geht, ich kann von dir Sophos direkt auf die 10.0.30.2 pingen, aber nicht mit einem Rechner hinter der Sophos XG.

Sollte das nicht funktionieren? Habe die Netzwerkrichtlinie so eingerichtet, das ich vom LAN auf alle VPNs pingen kann und die Sophos lokal, kann ja pingen...

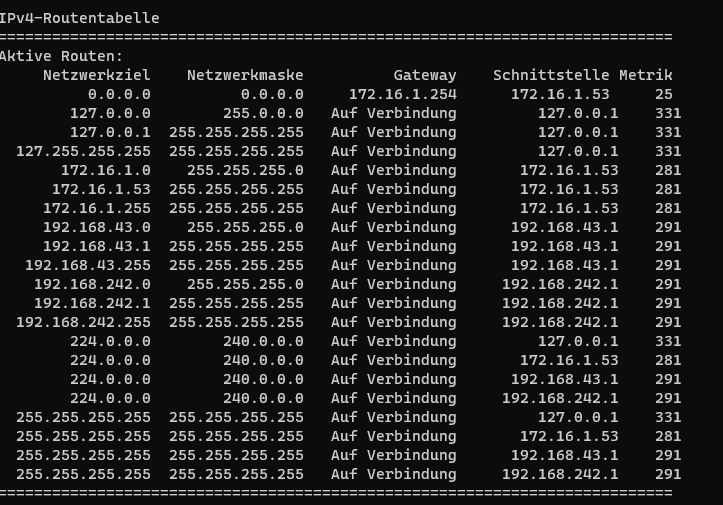

Ein manuelles hinzufügen der Route "route add 10.0.30.0 mask 255.255.255.0 172.16.30.254" brachte kein Erfolg...

Jemand eine Idee?

vielen Dank,

Grüße Daniel

Ich habe eine Sophos XG V17.5 und habe eine Site-To-Site Verbindung zu einem Linux Server in einem Rechenzentrum erfolgreich aufgebaut:

(Office Netzwerk A 172.16.30.254 VLAN30, hinter einer Fritzbox)

(Server Netzwerk B 10.0.30.2, direkt Am Netz)

Nun ist die Site-To-Site mit beiden Netzwerken (172.16.30.0 und 10.0.30.0) erfolgreich aufgebaut.

Nach dem Einrichten der Firewallregel konnte ich von Seite B auf Seite A Pingen (10.0.30.2 auf 172.16.30.254)

So, nun kann ich aber von hinter dem Netzwerk der Sophos (Seite A) nicht auf Seite B pingen, also von 172.16.30.5 auf 10.0.30.2, was jedenfalls geht, ich kann von dir Sophos direkt auf die 10.0.30.2 pingen, aber nicht mit einem Rechner hinter der Sophos XG.

Sollte das nicht funktionieren? Habe die Netzwerkrichtlinie so eingerichtet, das ich vom LAN auf alle VPNs pingen kann und die Sophos lokal, kann ja pingen...

Ein manuelles hinzufügen der Route "route add 10.0.30.0 mask 255.255.255.0 172.16.30.254" brachte kein Erfolg...

Jemand eine Idee?

vielen Dank,

Grüße Daniel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6821779781

Url: https://administrator.de/forum/vpn-routen-problem-6821779781.html

Ausgedruckt am: 25.07.2025 um 14:07 Uhr

10 Kommentare

Neuester Kommentar

Sollte das nicht funktionieren?

Jein!In der Regel ist bei Firewall Setups der ICMP Echo Request auf die lokale Firewall IP selber verboten sofern du es im Regelwerk nicht explizit zugelassen hast oder es im Default erlaubt ist.

Bedenke das ICMP ein eigenes Protokoll ist und dies ggf. im Regelwerk gesondert definiert werden muss sofern du nicht als Scheunentor alles an IP Protokollen erlaubt hast auf die LAN IP.

Dazu müsste man aber dein leider unbekanntes Regelwerk am LAN Port kennen. 🤔

Was das VPN anbetrifft bist du leider etwas oberflächlich und lieferst wenig Infos. Grundsätzlich fehlt schon einmal das verwendete VPN Protokoll und die oben angegebenen IP Netze sind keine IP Netze sondern fälschlicherweise Hostadressen.

Sollte es (geraten) IPsec sein, bestimmst du bekanntlich mit den Phase 2 Credentials welche IP Netze in den VPN Tunnel geroutet werden. Statische Routen wären bei IPsec dann Quatsch und helfen natürlich nicht.

Durch die fehlenden Phase 2 Masken kann man deshalb auch leider nur raten das es vermutlich klassische 24er Prefixe sind?!

P2 auf der Sophos Seite sähe dann so aus:

- Local: 172.16.30.0, Maske: 255.255.255.0 Remote: 10.0.30.0, Maske: 255.255.255.0

Das du zumindestens einseitig Pingen kannst zeigt das der Tunnel aktiv ist. (Log wäre hilfreich)

Vermutlich ist es also schlicht und einfach nur ein falsches FW Regelwerk was den Traffic in die eine Richtung blockiert.

Wie gesagt alles erstmal geraten weil die konkreten Angaben für eine zielführende Hilfe leider fehlen.

Hi,

Bist du dir sicher, dass du wirklich SFOS Version 17.5 einsetzt?

„The EoL for SFOS v17.5 will be effective Nov 30, 2021.“

community.sophos.com/sophos-xg-firewall/b/blog/posts/end-of-life ...

Sollte das wirklich so sein, sorge bitte zunächst für ein aktuelles System.

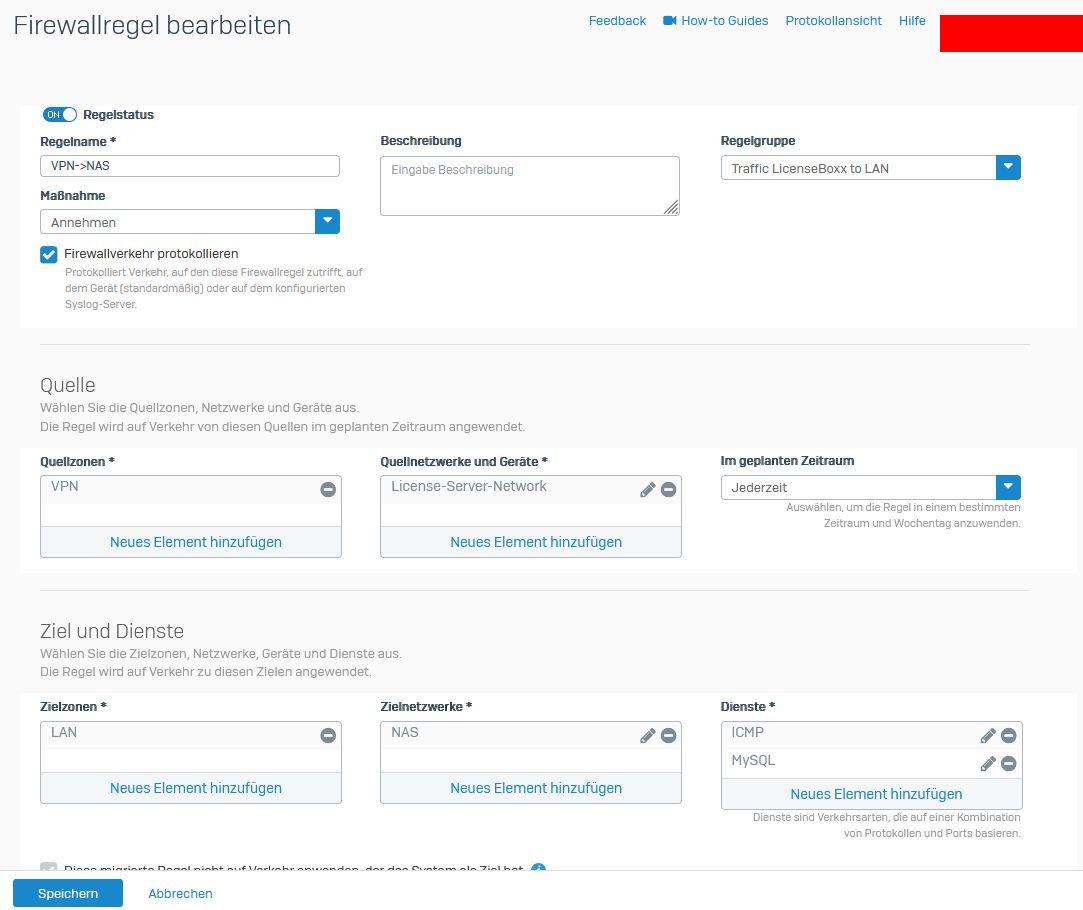

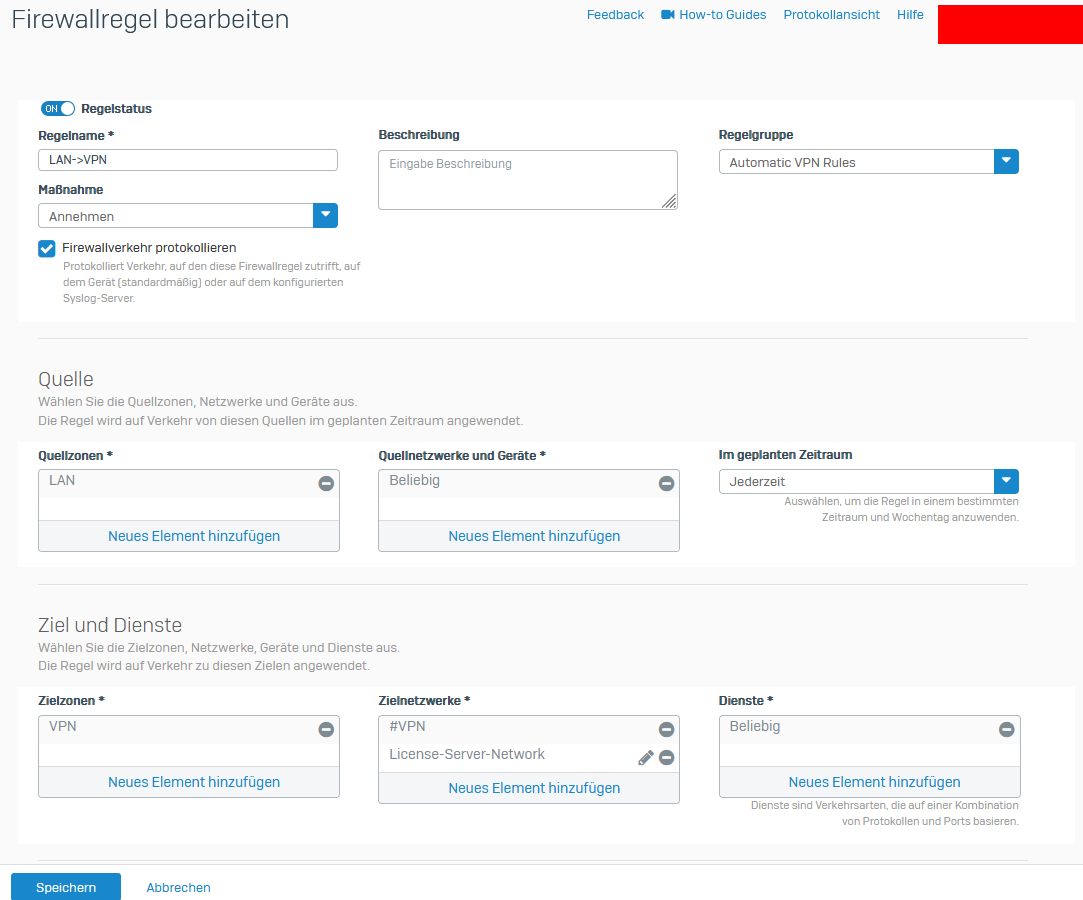

Füge doch bitte einmal Screenshots deiner Firewall regeln bei - ggf ist dort ein Problem.

Interessant wäre auch zu wissen, was für Geräte du pingen möchtest - Server? Wie sieht es dort mit der Windows Firewall aus?

VG

Florian

Bist du dir sicher, dass du wirklich SFOS Version 17.5 einsetzt?

„The EoL for SFOS v17.5 will be effective Nov 30, 2021.“

community.sophos.com/sophos-xg-firewall/b/blog/posts/end-of-life ...

Sollte das wirklich so sein, sorge bitte zunächst für ein aktuelles System.

Füge doch bitte einmal Screenshots deiner Firewall regeln bei - ggf ist dort ein Problem.

Interessant wäre auch zu wissen, was für Geräte du pingen möchtest - Server? Wie sieht es dort mit der Windows Firewall aus?

VG

Florian

Okay. Das macht natürlich wenig Sinn, eine Firewall so noch zu betreiben.

Auf der Hardware könnte sicherlich noch ein Opensource Firewall-Produkt laufen - alles ist besser, als eine Software, die ohne jegliche Patches als Firewall läuft.

Magst du bitte noch Screenshots deiner Firewall-Regel(n) nachliefern?

Auf der Hardware könnte sicherlich noch ein Opensource Firewall-Produkt laufen - alles ist besser, als eine Software, die ohne jegliche Patches als Firewall läuft.

Magst du bitte noch Screenshots deiner Firewall-Regel(n) nachliefern?

Schade das du den Beitrag...

Schon, aber die obigen Angaben waren unvollständig und teils verwirrend. Aber nundenn, mit den 5 Punkten ist nun alles technisch geklärt.. Das VPN selber kann man dann komplett als Fehlerquelle ausschliessen. Bleibt letztlich nur noch das Firewalling bzw. Regelwerk.Nun habe ich im Netzwerk A den Rechner 172.16.30.5 hinter der Firewall

Ist das ein Winblows Rechner?Wenn ja, hast du dessen lokale Firewall beachtet? Da gilt bei Win immer:

- ICMP (Ping) ist generell blockiert und muss erst aktiviert werden. Siehe hier.

- Die lokale Windows Firewall blockiert generell Zugriffe aus fremden IP Netzen und erlaubt Traffic nur aus dem lokalen IP Netz! Hier musst du mit der onboard App Firewall mit erweiterter Sicherheit entsprechend customizen um Zugriff auf lokale Dienste von fremden IPs zuzulassen.

P.S.: Bitte nicht immer alles überflüssigerweise in den Antworten zitieren! Wir können alle lesen... 😉

Wenn es das denn nun war bitte dann auch nicht vergessen deinen Thread hier als erledigt zu schliessen!

Von wo ist denn die o.a Routing Tabelle?? Da fehlt ja sowohl das Netzwerk A 172.16.30.0/24 als auch das Netzwerk B 10.0.30.0/24! Die Netze dort haben mit deinen ja nichts zu tun?! 🤔

Das Regelwerk der Firewall ist recht wirr. Richtig erkennen was denn nun wohin IP und Protokolltechnisch erlaubt oder verboten ist versteht kein Mensch. Auch schon nicht, weil niemand weiss welche Zone was ist und was die Aliase in denn Quell und Zielnetzen bedeuten. Das ist nur noch wirr und lässt den Verdacht aufkommen das dort irgendwas am Regelwerk nicht stimmt!

Das Regelwerk der Firewall ist recht wirr. Richtig erkennen was denn nun wohin IP und Protokolltechnisch erlaubt oder verboten ist versteht kein Mensch. Auch schon nicht, weil niemand weiss welche Zone was ist und was die Aliase in denn Quell und Zielnetzen bedeuten. Das ist nur noch wirr und lässt den Verdacht aufkommen das dort irgendwas am Regelwerk nicht stimmt!

Wenn es das denn nun war, bitte deinen Thread hier dann auch als erledigt schliessen!!