VPN und AD vs. Firewall

Hallo aus Hamburg,

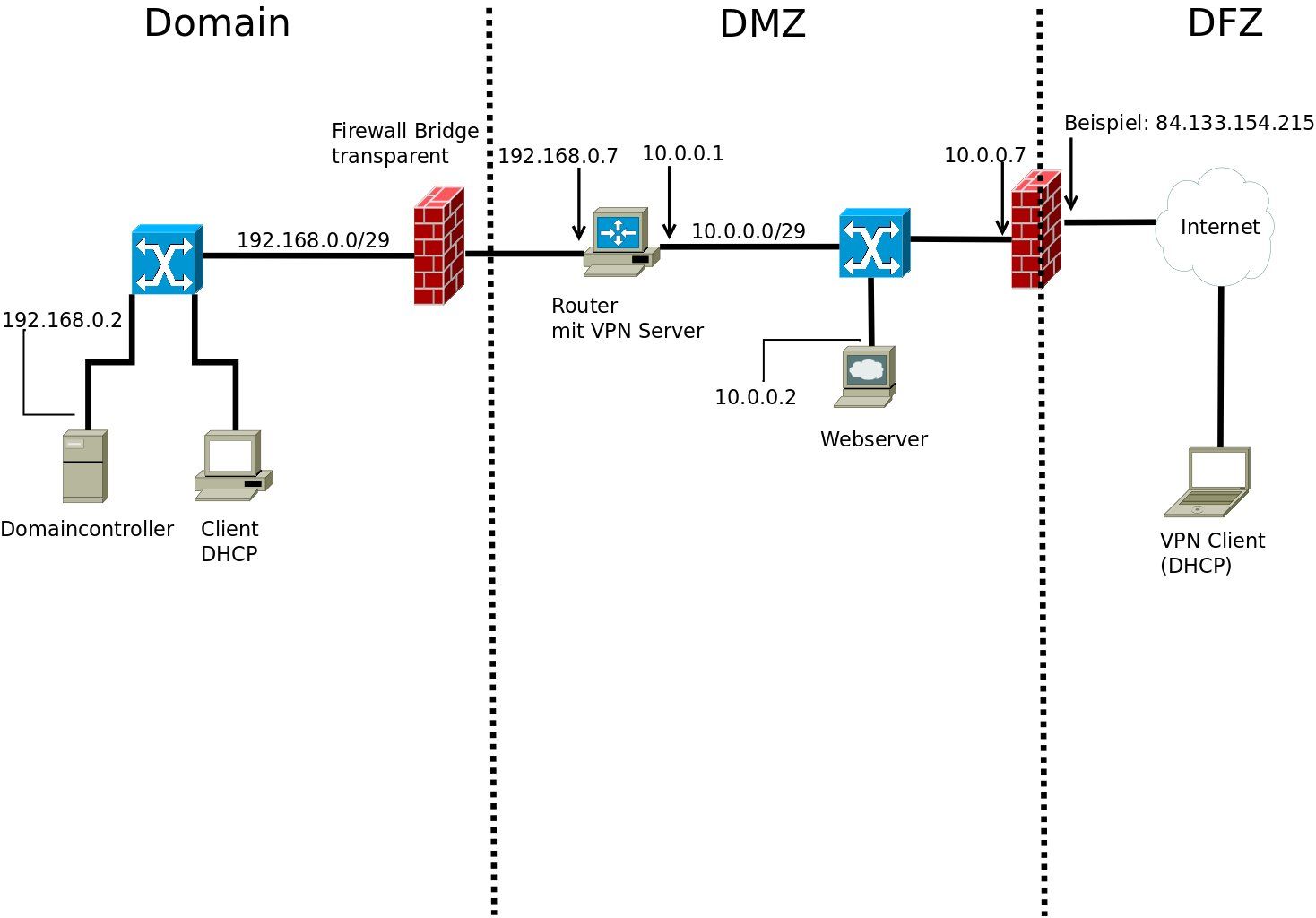

ich mache zur Zeit eine Umschulung zum FISy. Wir sitzen zur Zeit an einem Projekt und das "googlen" hilft mir nicht mehr wirklich weiter. Kurz zur Topologie:

Domain:

Domaincontroller (Win2012r2)

<->

Firewall Bridge transparent (PFsense)

<->

DMZ:

Router mit VPN Server (Win2012r2), Webserver (Win2012r2)

<->

Firewall mit Nat (PFsense)

<->

DFZ:

VPN Client

Zum Problem:

Der VPN Client kann sich nicht einwählen. Klar, denn der DC wird vom VPN Server nicht erreicht und Benutzer/Rechner können nicht authentifiziert werden.

Der VPN Server muss natürlich vom VPN Client auch erreicht werden. Da muss dann auch was geforwarded werden, klar! Nur was?

Wenn ich an den Firewalls alles öffne, klappt die VPN Verbindung und die Abfrage an den Domaincontroller ohne Probleme und ich komme ins interne Netz.

Nach Recherchen war nun die Ansage, es muss neben den für AD erforderlichen wellknown Ports, auch die Portrange von: 49152 - 65535 "geforwarded", bzw an der Bridge FW geöffnet werden.

Irgendwie will das nicht in mein Kopf, da das ja eine ziemlich große Angriffsfläche bietet?!?

Oder verstehe ich da etwas völlig falsch?

ich mache zur Zeit eine Umschulung zum FISy. Wir sitzen zur Zeit an einem Projekt und das "googlen" hilft mir nicht mehr wirklich weiter. Kurz zur Topologie:

Domain:

Domaincontroller (Win2012r2)

<->

Firewall Bridge transparent (PFsense)

<->

DMZ:

Router mit VPN Server (Win2012r2), Webserver (Win2012r2)

<->

Firewall mit Nat (PFsense)

<->

DFZ:

VPN Client

Zum Problem:

Der VPN Client kann sich nicht einwählen. Klar, denn der DC wird vom VPN Server nicht erreicht und Benutzer/Rechner können nicht authentifiziert werden.

Der VPN Server muss natürlich vom VPN Client auch erreicht werden. Da muss dann auch was geforwarded werden, klar! Nur was?

Wenn ich an den Firewalls alles öffne, klappt die VPN Verbindung und die Abfrage an den Domaincontroller ohne Probleme und ich komme ins interne Netz.

Nach Recherchen war nun die Ansage, es muss neben den für AD erforderlichen wellknown Ports, auch die Portrange von: 49152 - 65535 "geforwarded", bzw an der Bridge FW geöffnet werden.

Irgendwie will das nicht in mein Kopf, da das ja eine ziemlich große Angriffsfläche bietet?!?

Oder verstehe ich da etwas völlig falsch?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 298943

Url: https://administrator.de/forum/vpn-und-ad-vs-firewall-298943.html

Ausgedruckt am: 08.07.2025 um 20:07 Uhr

5 Kommentare

Neuester Kommentar

Der VPN Client kann sich nicht einwählen. Klar, denn der DC wird vom VPN Server nicht erreicht und Benutzer/Rechner können nicht authentifiziert werden.

Sinnvoll wäre es ja auch wie allgemein üblich sich den VPN Client an der Firewall einwählen zu lassen, denn die steht im Perimeter und nicht hinter einem NAT wie der Server.Der VPN Server muss natürlich vom VPN Client auch erreicht werden.

Eine Binsenweisheit die jeder Azubi im ersten Lehrjahr kennt....Da muss dann auch was geforwarded werden, klar! Nur was?

Wie sollen wir dir diese Frage beantworten wenn du noch nicht einmal in der Lage bist uns hier mitzuteilen WELCHES der zahllosen VPN Protokolle du denn benutzt ???Auch ein angehender FiSy sollte wissen das die unterschiedliche Protokolle nutzen und davon dann natürlich das Regelwerk der Firewall abhängig ist...logisch für eine zielführende Antwort.

Ansonsten bleibt uns nur die Kristallkugel !?

Wenn ich an den Firewalls alles öffne, klappt die VPN Verbindung

Ach was ?! Welch' bahnbrechende Erkenntniss das es gänzlich ohne Schutz der Firewall klappt...!Nach Recherchen war nun die Ansage, es muss neben den für AD erforderlichen wellknown Ports

Und die wären deiner Meinung nach ?? Protokoll ??auch die Portrange von: 49152 - 65535 "geforwarded", bzw an der Bridge FW geöffnet werden.

Wie imemr hahnebüchender Unsinn. Wellknown Ports bewegen sich von 1-1024 in der Regel. Wie kommst du auf solche Weisheiten oben, zumal die sogar noch die sog. Ephemeral Ports inkludieren ?Irgendwie will das nicht in mein Kopf, da das ja eine ziemlich große Angriffsfläche bietet?!?

Wie ?...dein Kopf. Wohl eher beides. Als FiSy lernt man doch auch strategisches Vorgehen mit analytischem Nachdenken bei der Fehlersuche, oder ?Bei solch einem Unsinn kannst du die Firewall gleich direkt weglassen und die Winblows Gurke direkt ins Internet hängen. Der dann kommende Spaß ist garantiert...

Also nachdenken, dann das Regelwerk implementieren....

Übrigens: Schon mal was von einem Paket Sniffer wie Wireshark gehört ? Der würde dir in 3 Minuten zeigen was du ins Regelwerk aufnehmen musst. Schöner noch...

Die pfSense hat einen eingebauten Wireshark unter "Diagnostic" ! Soweit bist du vermutlich noch gar nicht vorgedrungen, oder ?

Oder verstehe ich da etwas völlig falsch?

Generell wohl nicht aber du kannst das was du verstehst nicht umsetzen...Grundlegende Hilfe findest du hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

VPNs einrichten mit PPTP

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Und wenn wir hier weiterkommen wollen solltest du zumindestens die o.a. 2 Fragen beantworten.

- Welches VPN Protokoll ?

- Mit welchen Ports kommuniziert der AD (Tip: LDAP)

Domaincontroller (Win2012r2)

<->

Firewall Bridge transparent (PFsense)

Was macht denn genau diese gebridge Firewall?<->

Firewall Bridge transparent (PFsense)

Snort, AV Scann, nur Firewallregeln, oder was genau?

DMZ:

Router mit VPN Server (Win2012r2), Webserver (Win2012r2)

Macht der Router mit VPN Server denn auch NAT?Router mit VPN Server (Win2012r2), Webserver (Win2012r2)

Warum kein CentOS mit SoftEtherVPN direkt auf Hardware?

Firewall mit Nat (PFsense)

Hier wäre doch am besten das ganze VPN zu terminieren, oder?DFZ:

VPN Client

Ist das eine Firewall oder ein Router oder gar ein Roadwarrior?VPN Client

Oder ist das der ShrewSoftVPN Klient von Heimarbeitsplätzen?

Was ist das denn für ein VPN ? (IPSec, L2TP(v3), L2TP/IPSec, OpenVPN)

Gruß

Dobby

Sorry, es soll mit L2TP/IPsec realisiert werden.

Was denn nun L2TP oder native IPsec oder L2TP auf Basis von IPsec?Hierbei geht es um einen Artikel zum "RPC dynamic assignment" der Folgendes sagt:

Vergiss den Blödsinn....L2TP auf IPsec Basis benutzt folgende Ports und keine anderen:

- UDP 500

- UDP 4500

- UDP 1701

- ESP Protokoll mit der IP Nummer 50 (Achtung: Kein UDP oder TCP, ESP ist ein eigenständiges IP Protokoll !)

Wenn die FW dann noch per LDAP oder wie auch immer mit dem AD kommuniziert musst du LDAP natürlich auch noch freigeben. LDAP verwendet.

Außer LDAP (386) sind das noch ein paar mehr laut MS:

technet.microsoft.com/de-de/library/dd772723%28v=ws.10%29.aspx

Ok... Ich werde lesen, lesen lesen...

Eine sehr weise Entscheidung Ich habe jetzt mal "auf die Schnelle" einen Netzplan erstellt:

Eine sehr merkwürde Vorstellung von DMZ wo der Internet Traffic die DMZ passieren muss... Normal ist sowas nicht und wäre ein Durchfallgrund in einer IT Prüfung...aber wer das vorgegeben hat hat sich sicher was dabei gedacht...was auch immer ?!Vielleicht ist das ganze auch ein Test, um zu sehen, ob wir raffen dass es so keinen Sinn macht.

Ganz sicher, denn der VPN Traffic müsste ja auch die gesamte DMZ passieren. So einen Unsinn macht noch nichtmal ein Anfänger.Der der das Konzept auseinandernimmt und einen sinnigeren Vorschlag macht bekommt bestimmt die 1, das ist die ganze Intention...du wirst sehen. Ein DMZ Konzept ist sowas ganz sicher nicht.

Aber vielleicht ist dieses Forum dann schon etwas zu professionell für solche Fragen.

Keine Angst, wir sind noch Härteres gewohnt...

Hallo,

öffne die Ports vorne an der Firewall und leite sie weiter an den Router mit dem VPN Server.

Wenn der auch NAT macht.

im produktiven Betrieb zumuten. Dann lieber richtig Geld ausgeben und eine richtig fette

pfSense Firewall am WAN Interface aufstellen und dort dann eine DMZ anlegen, fertig.

Sollte die Hardware der transparenten Firewall nicht richtig potent sein kommt es früher

oder später zu;

- port flapping

- packet loss

- packet drops

- high latencys

Gruß

Dobby

öffne die Ports vorne an der Firewall und leite sie weiter an den Router mit dem VPN Server.

Wenn der auch NAT macht.

Aber vielleicht ist dieses Forum dann schon etwas zu professionell für solche Fragen.

Naja Dein Aufbau ist hoffentlich nur theoretischer Natur denn das würde ich auch keinemim produktiven Betrieb zumuten. Dann lieber richtig Geld ausgeben und eine richtig fette

pfSense Firewall am WAN Interface aufstellen und dort dann eine DMZ anlegen, fertig.

Sollte die Hardware der transparenten Firewall nicht richtig potent sein kommt es früher

oder später zu;

- port flapping

- packet loss

- packet drops

- high latencys

Gruß

Dobby