131361

01.06.2018

VPN Verbindung konfigurieren

Hallo zusammen,

ich habe eine Fritzbox und Synology NAS.

Gerne möchte ich mit meinem Clients via VPN auf meine NAS von überall zugreifen können.

Habe dafür auf der Synology NAS einen VPN Server installiert (L2TP).

Habe dann auf meinem Macbook eine VPN Verbindung erstellt und erfolgreich eine Verbindung aufbauen können.

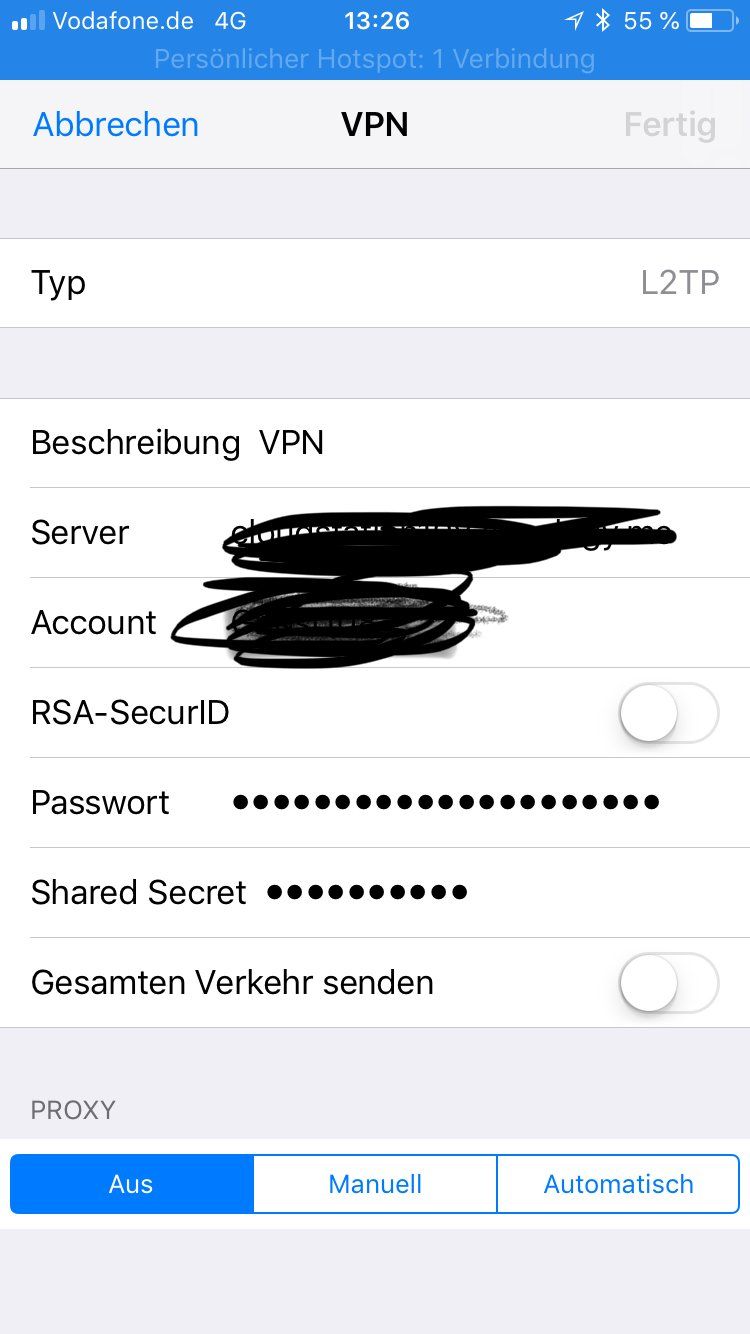

Jetzt habe ich nur folgendes Problem - mit diesen Einstellungen klappt es super:

Bedeutet: ich kann google pingen und eine IP Adresse aus meinem lokalen Heimnetz.

Ich möchte die Option "Gesamten Verkehr über die VPN Verbindung senden" nicht nutzen.

Ich möchte die VPN Verbindung NUR dann nutzen, wenn es eine Verbindung zu meinem lokalen Netz ist.

Alles andere soll am VPN vorbei gehen - dafür habe ich logischerweise diese Option deaktiviert.

Auch dann bekomme ich eine VPN Verbindung hin.

Allerdings kann ich dann nur noch google anfingen - dafür kein Gerät mehr aus dem lokalen Netz.

Jemand eine Idee?

ich habe eine Fritzbox und Synology NAS.

Gerne möchte ich mit meinem Clients via VPN auf meine NAS von überall zugreifen können.

Habe dafür auf der Synology NAS einen VPN Server installiert (L2TP).

Habe dann auf meinem Macbook eine VPN Verbindung erstellt und erfolgreich eine Verbindung aufbauen können.

Jetzt habe ich nur folgendes Problem - mit diesen Einstellungen klappt es super:

Bedeutet: ich kann google pingen und eine IP Adresse aus meinem lokalen Heimnetz.

Ich möchte die Option "Gesamten Verkehr über die VPN Verbindung senden" nicht nutzen.

Ich möchte die VPN Verbindung NUR dann nutzen, wenn es eine Verbindung zu meinem lokalen Netz ist.

Alles andere soll am VPN vorbei gehen - dafür habe ich logischerweise diese Option deaktiviert.

Auch dann bekomme ich eine VPN Verbindung hin.

Allerdings kann ich dann nur noch google anfingen - dafür kein Gerät mehr aus dem lokalen Netz.

Jemand eine Idee?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 375750

Url: https://administrator.de/forum/vpn-verbindung-konfigurieren-375750.html

Ausgedruckt am: 27.07.2025 um 17:07 Uhr

32 Kommentare

Neuester Kommentar

Vermutlich ein Route eintrag kann hier helfen.

blog.remibergsma.com/2012/03/04/howto-quickly-add-a-route-in-mac ...

blog.remibergsma.com/2012/03/04/howto-quickly-add-a-route-in-mac ...

Zitat von @131361:

grundsätzlich eine gute Idee.

allerdings wird bei IPSec der gesamte Verkehr über VPN geleitet bzw, es gibt keine Option, welche dies ermöglicht anders zu regeln.

Das legst du selbst fest was getunnelt werden soll und zwar mit der Phase 2 SA teilst du dem Client mit welche Subnetze getunnelt werden sollen grundsätzlich eine gute Idee.

allerdings wird bei IPSec der gesamte Verkehr über VPN geleitet bzw, es gibt keine Option, welche dies ermöglicht anders zu regeln.

Nur wenn in der SA 0.0.0.0/0 drin steht geht auch alles über den Tunnel.

Zitat von @131361:

und wie genau mache ich das an einem macOS Rechner?, bzw ebenfalls am iPhone ?

oder muss dieses an der Fritzbox eingestellt werden?

Das legt immer der VPN Responder fest, indem Fall deine Fritte, dort legt das die Eigenschaft "Accesslist" im Configfile des VPN fest.und wie genau mache ich das an einem macOS Rechner?, bzw ebenfalls am iPhone ?

oder muss dieses an der Fritzbox eingestellt werden?

Zitat von @131361:

wo genau mache ich das auf der Fritzbox?

Habe sowas in nicht der GUI gefunden

Musst dir die Config exportieren, dann daraus den VPN Abschnitt Rauslösen, die Accesslist anpassen und dann die VPN config wieder über die Importfunktion einlesen lassen.wo genau mache ich das auf der Fritzbox?

Habe sowas in nicht der GUI gefunden

Gibt's genügend Anleitungen dazu im Web!

Na exportieren, au möhr ... wieder Freitag ...

System->Sicherung

workshop-heimnetzwerk.de/fritzbox-vpn-einrichten.php

System->Sicherung

workshop-heimnetzwerk.de/fritzbox-vpn-einrichten.php

Nein aus der kompletten Config nimmst du nur den Part mit den VPNs kopierst den in ein neues File passt sie an und importierst das ganze wieder unter VPN in der Fritte, les einfach mal den Link oben.

allerdings wird bei IPSec der gesamte Verkehr über VPN geleitet

Das ist wie immer Blödsinn !Weisst du vermutlich auch selber, denn genau das Gegenteil ist der Fall.

Du musst in der IPsec Konfig explizit ein Gateway redirect konfigurieren wenn du den gesamten Traffic in den Tunnel routen willst.

Normal wir nur das in den Tunnel geroutet was zum remoten lokalen Netz soll.

Siehe auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Stichwort: Split Tunneling !

Das hier

Das bei dir verwendete Subnetz natürlich anpassen.

accesslist = "permit ip 0.0.0.0 0.0.0.0 xxx.xxx.xxx.xxx 255.255.255.255";

ersetzt du durchaccesslist = "permit ip 192.168.178.0 255.255.255.0 192.168.178.201 255.255.255.255"; Aber danke für diene charmante Art

Immer gerne wieder. In einem Admin Forum sollte man aber nicht so einen Unsinn verbreiten wenn man es nicht besser weiss. Auch nicht an einem Freitag. Sonst glauben andere Teilnehmer hier sowas wohlmöglich auch noch.

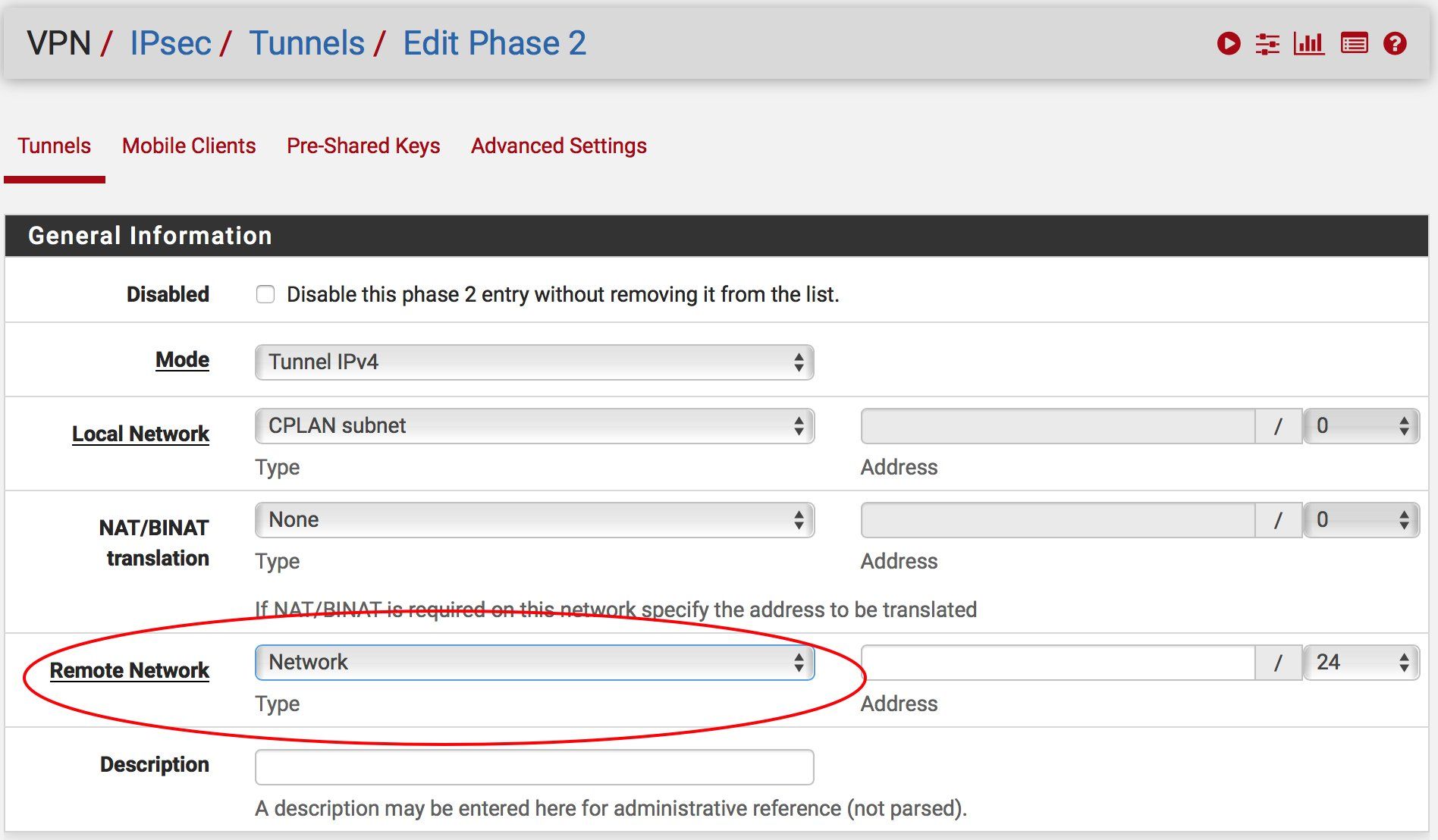

Man definiert das immer in den Phase 2 Settings von IPsec in der "Remote Network" Konfig.

Splitt Tunneling hat man wenn man dort nur das oder die remoten Netze definiert. Alles geht in den Tunnel wenn man dort eine Default Route 0.0.0.0/0 eingibt oder Gateway redirect klickt.

Hier mal das Beispiel bei der Einrichting von IPsec an einer pfSense Firewall:

Japp, bis auf den Zahlendreher (167 statt richtigerweise 168)

Du musst das Passwort und den PSK in der Config natürlich auch ersetzen min Jung.

Man man man laaaaaanger Freidach heut.

Darfs noch ein Bier sein...?

Man man man laaaaaanger Freidach heut.

Darfs noch ein Bier sein...?

Zitat von @131361:

warum sollte ich den ersetzen müssen?

ist es nicht das selbe passwort / psk wie vorher ?

Nein in der Config werden die verschlüsselt exportiert, beim Import über diese Methode aber nicht wieder entschlüsselt.warum sollte ich den ersetzen müssen?

ist es nicht das selbe passwort / psk wie vorher ?

habe doch die config exportiert und am passwort / psk keine Änderung durchgeführt - somit muss es doch das alte geblieben sein oder denk ich da falsch ?

Japp falsch gedacht.Plaintext eintragen und freuen!!!!

Wieso müssen wir hier alles 20 mal wiederholen, das kannst du überall nachlesen

War ja klar ... Kindergarten.

Steht alles hier

workshop-heimnetzwerk.de/fritzbox-vpn-einrichten.php

Wenn man das zumindest mal lesen würde aber nee ... Wohl zu faul

So ich bin raus, das wird mir jetzt echt zu dämlich.

Steht alles hier

workshop-heimnetzwerk.de/fritzbox-vpn-einrichten.php

Wenn man das zumindest mal lesen würde aber nee ... Wohl zu faul

So ich bin raus, das wird mir jetzt echt zu dämlich.