Wake On LAN Probleme im Firmenumfeld mit MAC Authentifizierung

Servus zusammen,

wir haben bei uns ein paar Tests zu Wake on LAN gemacht und ich werde nicht recht schlau daraus.

Zur Umgebung:

99% Dell Clients, leider sehr sehr viele verschiedene Modelle, 2/3 PCs und 1/3 mobile Geräte.

Brocade Switches und VLANs via MAC Authentifizierung

VLAN1 Standardnetz

VLAN4001 unauthorisiertes Fallbacknetz

Alle NICs von Intel

Ich mach bei uns die Clientverwaltung, Netzwerk macht ein Kollege und wir haben zusammen getestet

Das positive vorab:

ohne MAC Authentifizierung alles kein Problem, funktioniert wie es soll an allen Modellen

Jetzt die Realität:

mit MAC Authentifizierung funktioniert es an keinem der 4 getesteten PCs (3 Windows und 1 Linux, verschiedene Dell Modelle von relativ alt bis brandneu)

an einem Dell Notebook funktionierte es ohne Probleme

Auf den Switches sehen wir bei den PCs folgendes Verhalten:

nach dem Erreichen des Standbys fällt der Speed auf 10 Mbit (beim Notebook bleibt es bei 1 Gbit) und die Netzwerkkarte wird kurz ausgeschaltet und 2 bis 3 Sekunden später wieder aktiv:

Aug 25 15:33:32:I:STP: VLAN 1 Port 1/1/3 STP State -> DISABLED (PortDown)

Aug 25 15:33:32:I:System: Interface ethernet 1/1/3, state down

Aug 25 15:33:32:N:MACAUTH: port 1/1/3 mac e454.e8a4.1200 vlan 1: authenticated Session is Cleared[Termination-Cause: Port-Down]

Aug 25 15:33:32:N:FLEXAUTH: Port 1/1/3 is added into Auth-Default Vlan 4001 as mac-vlan member

Aug 25 15:33:32:N:FLEXAUTH: Port 1/1/3 is deleted from Dynamic Vlan 1 as mac-vlan member

Aug 25 15:33:34:I:System: Interface ethernet 1/1/3, state up

dieses Ausschalten führt dazu, dass der Port die Authentifizierung und die VLAN-Einstellung vergißt und ins VLAN 4001 zurückspringt.

Nebensatz: im VLAN4001 zu operieren (dh. dort eventuell das Aufwachen zu initiieren) ist nicht erwünscht

An den PCs ist BIOSseitig alles gemacht worden (DeepSleep deaktviert, WoL aktiviert, testweise auch mal PCIX ASPM deaktiviert)

und wie gesagt ohne MAC Authentifizierung funktioniert es ohne Probleme aber für die Verwaltung/Zuordnung brauchen wir die.

Daher scheiden als Fehlerursache Windows bzw. die Geräte selbst für mich eigentlich aus.

Hat jemand eine Idee warum die PCs das NIC kurz ausschalten aber das Notebook nicht? Kann ich das Verhalten evtl. irgendwie steuern?

mfg Sascha

wir haben bei uns ein paar Tests zu Wake on LAN gemacht und ich werde nicht recht schlau daraus.

Zur Umgebung:

99% Dell Clients, leider sehr sehr viele verschiedene Modelle, 2/3 PCs und 1/3 mobile Geräte.

Brocade Switches und VLANs via MAC Authentifizierung

VLAN1 Standardnetz

VLAN4001 unauthorisiertes Fallbacknetz

Alle NICs von Intel

Ich mach bei uns die Clientverwaltung, Netzwerk macht ein Kollege und wir haben zusammen getestet

Das positive vorab:

ohne MAC Authentifizierung alles kein Problem, funktioniert wie es soll an allen Modellen

Jetzt die Realität:

mit MAC Authentifizierung funktioniert es an keinem der 4 getesteten PCs (3 Windows und 1 Linux, verschiedene Dell Modelle von relativ alt bis brandneu)

an einem Dell Notebook funktionierte es ohne Probleme

Auf den Switches sehen wir bei den PCs folgendes Verhalten:

nach dem Erreichen des Standbys fällt der Speed auf 10 Mbit (beim Notebook bleibt es bei 1 Gbit) und die Netzwerkkarte wird kurz ausgeschaltet und 2 bis 3 Sekunden später wieder aktiv:

Aug 25 15:33:32:I:STP: VLAN 1 Port 1/1/3 STP State -> DISABLED (PortDown)

Aug 25 15:33:32:I:System: Interface ethernet 1/1/3, state down

Aug 25 15:33:32:N:MACAUTH: port 1/1/3 mac e454.e8a4.1200 vlan 1: authenticated Session is Cleared[Termination-Cause: Port-Down]

Aug 25 15:33:32:N:FLEXAUTH: Port 1/1/3 is added into Auth-Default Vlan 4001 as mac-vlan member

Aug 25 15:33:32:N:FLEXAUTH: Port 1/1/3 is deleted from Dynamic Vlan 1 as mac-vlan member

Aug 25 15:33:34:I:System: Interface ethernet 1/1/3, state up

dieses Ausschalten führt dazu, dass der Port die Authentifizierung und die VLAN-Einstellung vergißt und ins VLAN 4001 zurückspringt.

Nebensatz: im VLAN4001 zu operieren (dh. dort eventuell das Aufwachen zu initiieren) ist nicht erwünscht

An den PCs ist BIOSseitig alles gemacht worden (DeepSleep deaktviert, WoL aktiviert, testweise auch mal PCIX ASPM deaktiviert)

und wie gesagt ohne MAC Authentifizierung funktioniert es ohne Probleme aber für die Verwaltung/Zuordnung brauchen wir die.

Daher scheiden als Fehlerursache Windows bzw. die Geräte selbst für mich eigentlich aus.

Hat jemand eine Idee warum die PCs das NIC kurz ausschalten aber das Notebook nicht? Kann ich das Verhalten evtl. irgendwie steuern?

mfg Sascha

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3757649573

Url: https://administrator.de/forum/wake-on-lan-probleme-im-firmenumfeld-mit-mac-authentifizierung-3757649573.html

Ausgedruckt am: 12.07.2025 um 23:07 Uhr

19 Kommentare

Neuester Kommentar

Zitat von @saxe1234:

Nebensatz: im VLAN4001 zu operieren (dh. dort eventuell das Aufwachen zu initiieren) ist nicht erwünscht

Nebensatz: im VLAN4001 zu operieren (dh. dort eventuell das Aufwachen zu initiieren) ist nicht erwünscht

Moin,

dann wirst du die Sache leider an den Nagel hängen müssen.

Wenn die Geräte weiter aktiv authentifiziert bleiben würden, könntest du die MAC-Auth auch einfach weg lassen.

Was passiert bei einem Gerät im Standby, wo du kurz das Kabel ziehst und wieder steckst?

##

Hier tatsächlich ein Beitrag aus einem Netgear Forum:

Result: Unauthenticated port blocks inbound a n d outbound traffic. This is also true for broadcasts. WOL packets therefore are not forwarded to the affected client. Wake up must fail.

2 options:

-hardened network access for clients with enabled 802.1x but no WOL... or

-disable 802.1x and use of WOL is possible, when using this kind of switch model.

##

Gruß

Spirit

Es hat sehr wahrscheinlich etwas mit der Autonegotiation der NIC bzw. dem Switchport zu tun. Generell forwardet ein Switch an Mac oder .1x hier).

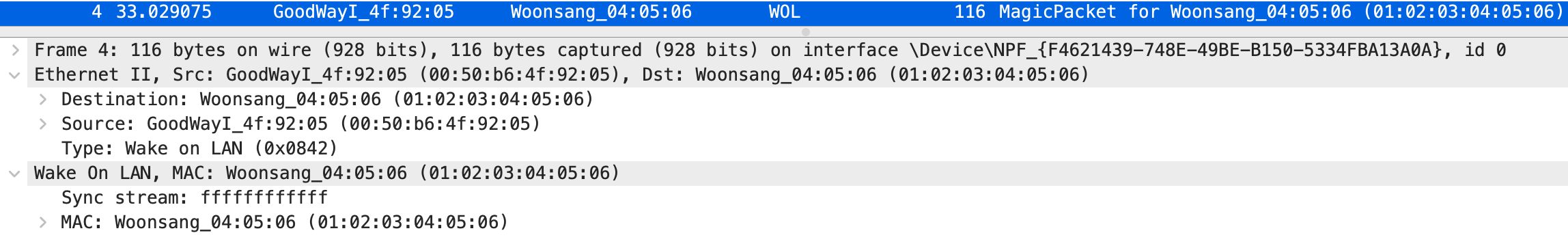

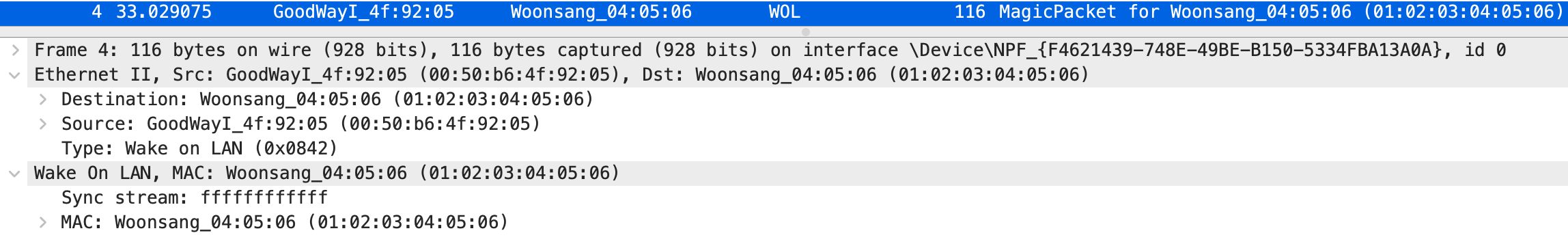

Hier muss man etwas aufpassen denn es gibt 2 Arten von Magic Packets. Einmal die reinen L2 Packete allein auf Mac Adress Basis die sich nicht in andere IP Segmente forwarden lassen:

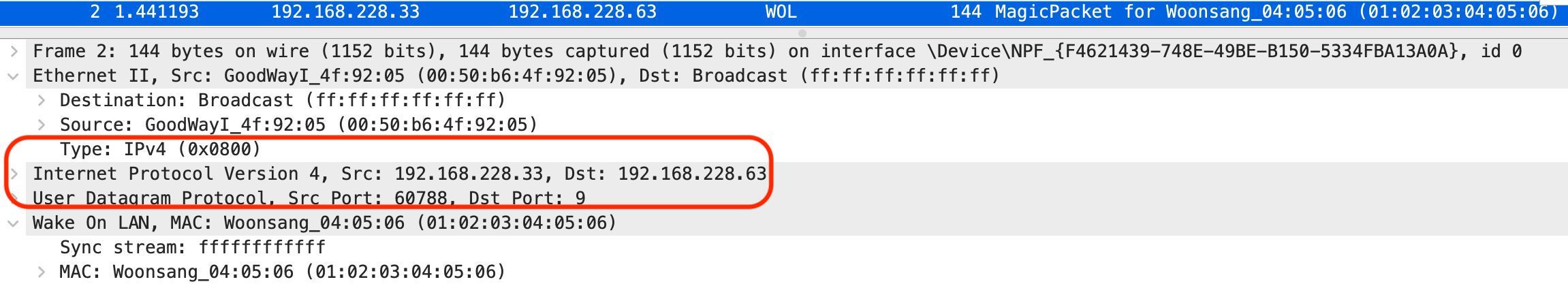

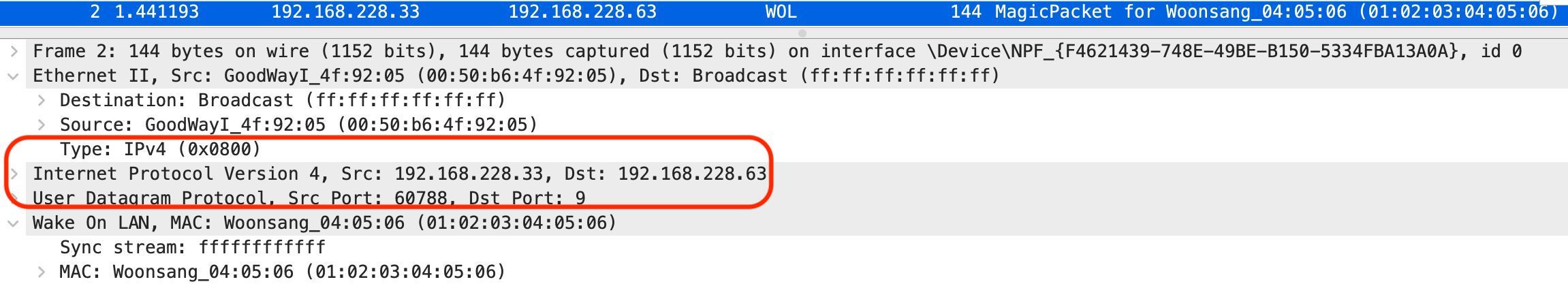

und solche die einen IP/UDP Header haben (hier /192er Prefix) und meist Port UDP 9 (Discard) nutzen:

und solche die einen IP/UDP Header haben (hier /192er Prefix) und meist Port UDP 9 (Discard) nutzen:

Letztere können nur mit einem UDP Helper/Forwarder in unterschiedliche IP Netzsegmente geforwardet werden. Leider sagt die Beschreibung nicht welche Art verwendet wird.

Letztere können nur mit einem UDP Helper/Forwarder in unterschiedliche IP Netzsegmente geforwardet werden. Leider sagt die Beschreibung nicht welche Art verwendet wird.

Du kannst die beiden unterschiedlichen Versionen kinderleicht und schnell einmal testen:

Mit letzterer Option, dem Netzwerk spezifischen Boradcast, dann, wie oben schon gesagt, testen ob es auch über Routergrenzen mit einem UDP Helper geforwardet wird. 😉

Da das aber problemlos beim TO funktioniert ist es sehr wahrscheinlich nicht das Problem. Auch ist die Port Authentisierung selber sehr wahrscheinlich nicht die Ursache wie der eine funktionierende Rechner ja zeigt.

Die Problematik liegt fast immer im Standby Handling der NIC Karten der Endgeräte und deren Treiber. Viele dieser Karten signalsieren keinen Linkverlust und takten die Karten beim Standby auf 10Mbit runter womit viele Switches nicht klarkommen weil das nicht standardkonform ist und deshalb die WoL Pakete wegen des damit ausgelösten Speed und Duplex Mismatches nicht ankommen. Das passiert aber auch ohne Port Authentisierung.

Hier solltest du ggf. einmal sowohl mit statischer Speed und Duplex Zuweisung am Switchport als auch mit dem Maximum Port Speed Advertisement am Switch testen.

Damit bekommt man das in der Regel in den Griff.

Die NIC Treiber sollten keine embeddeten sein sondern direkt die von Intel sein und die Switch Firmware sollte ein 8.0.95 Release sein mit dem aktuellen Patch (derzeit g)!

Hier muss man etwas aufpassen denn es gibt 2 Arten von Magic Packets. Einmal die reinen L2 Packete allein auf Mac Adress Basis die sich nicht in andere IP Segmente forwarden lassen:

Du kannst die beiden unterschiedlichen Versionen kinderleicht und schnell einmal testen:

- Krame deinen Raspberry Pi aus der Bastelschublade und installiere die beiden Tools etherwake und wakeonlan (apt install ...)

- etherwake -b -i eth0 01:02:03:04:05:06 sendet ein nacktes Layer 2 WoL Paket im AMD Magic Packet Format.

- wakeonlan 01:02:03:04:05:06 sendet es mit einem UDP Port 9 Header und all Network Broadcast

- wakeonlan -i 192.168.178.255 01:02:03:04:05:06 sendet es mit einem spezifischen IP Netzwerk Broadcast ins 192.168.178.0/24 Segment.

Mit letzterer Option, dem Netzwerk spezifischen Boradcast, dann, wie oben schon gesagt, testen ob es auch über Routergrenzen mit einem UDP Helper geforwardet wird. 😉

Da das aber problemlos beim TO funktioniert ist es sehr wahrscheinlich nicht das Problem. Auch ist die Port Authentisierung selber sehr wahrscheinlich nicht die Ursache wie der eine funktionierende Rechner ja zeigt.

Die Problematik liegt fast immer im Standby Handling der NIC Karten der Endgeräte und deren Treiber. Viele dieser Karten signalsieren keinen Linkverlust und takten die Karten beim Standby auf 10Mbit runter womit viele Switches nicht klarkommen weil das nicht standardkonform ist und deshalb die WoL Pakete wegen des damit ausgelösten Speed und Duplex Mismatches nicht ankommen. Das passiert aber auch ohne Port Authentisierung.

Hier solltest du ggf. einmal sowohl mit statischer Speed und Duplex Zuweisung am Switchport als auch mit dem Maximum Port Speed Advertisement am Switch testen.

Damit bekommt man das in der Regel in den Griff.

Die NIC Treiber sollten keine embeddeten sein sondern direkt die von Intel sein und die Switch Firmware sollte ein 8.0.95 Release sein mit dem aktuellen Patch (derzeit g)!

Wenn es das denn nun war bitte dann nicht vergessen deinen Thread auch als erledigt zu schliessen!

Anscheinend verlieren die PCs beim Standby/Ruhezustand kurz ihre Netzwerkverbindung

Das ist bei Standby oftmals der Fall weil die NICs dann auch häufig ihre Speed runternehmen um Strom zu sparen. Das ist bei den Endgeräten immer Treiberabhängig.Einige Switches kommen damit nicht klar weil sie die Speed 10/100/1000 dann nicht mehr neu negotiaten können.

Bei den allermeisten Switches kann man das aber über ein entsprechendes Konfig Kommando lösen. Oder muss, sofern supportet, die Endgeräte NIC entsprechend customizen. Beide Wege führen häufig zum Erfolg.

den WOL "Server" (also von wo die Aufweckpakete verschickt werden) in dieses VLAN zu stecken

Das kann man so machen, muss es aber nicht unbedingt. Es kommt darauf an welche WoL Pakete bei dir versendet werden. Leider machst du dazu keine hilfreichen Angaben so das eine zielführende Hilfe schwer möglich ist. Wenn es UDP 9 (Discard) Broadcasts sind, kann man die auch stinknormal mit einem ip Helper Kommando global am Switch in dieses VLAN forwarden ohne Frickelei mit einem extra Server. Bei rein L2 Mac basierten WoL Pakete scheitert das aber prinzipbedingt. Hier kann man also nur raten.

Eine Wireshark Sniffer Trace würde hier, wie immer, helfen!

Siehst du eigentlich auch mal ins Handbuch??

RUCKUS FastIron Management Configuration Guide, 08.0.95

link-config gig copper autoneg-control 10m ethernet x lautet das Kommando genau.

link-config gig copper autoneg-control 10m ethernet x lautet das Kommando genau.

Das ist in der Regel oft ein Treiber Problem der NICs. Im Standby wird oft runtergetaktet auf 10 Mbit um Strom zu sparen aber ohne den Link zu deaktivieren und rezuaktivieren. So hat der Switch keine Chance eine neue Autonegotiation zu machen und verharrt im zuvor per Negotiation gelernten Speed was dann einen Mismatch und einen Kommunikationsfehler ergibt.

Hier sollte man niemals embeddete Treibe rnehmen sondern immer die des NIC Herstellers direkt. Bei denen kommt es nicht zu solchen Problemen.

Testweise kannst du das max Advertisement beim Switch mal auf 10 setzen und checken ob das beim Aufwachen aus dem Standby etwas bewirkt.

RUCKUS FastIron Management Configuration Guide, 08.0.95

Unser Problem ist nicht die Autonegotiation, sondern dieses Interface Down-Up.

Da hast du Recht.Das ist in der Regel oft ein Treiber Problem der NICs. Im Standby wird oft runtergetaktet auf 10 Mbit um Strom zu sparen aber ohne den Link zu deaktivieren und rezuaktivieren. So hat der Switch keine Chance eine neue Autonegotiation zu machen und verharrt im zuvor per Negotiation gelernten Speed was dann einen Mismatch und einen Kommunikationsfehler ergibt.

Hier sollte man niemals embeddete Treibe rnehmen sondern immer die des NIC Herstellers direkt. Bei denen kommt es nicht zu solchen Problemen.

Testweise kannst du das max Advertisement beim Switch mal auf 10 setzen und checken ob das beim Aufwachen aus dem Standby etwas bewirkt.

Wir haben damals die Portgeschwindigkeit fest gesetzt.

Das ist kontraproduktiv, denn das killt sämtliche Autonegotiation. Sollte man nicht tun bzw. nur wenn man es zwingend muss.