Windows Firewall, Konfigurationsfehler oder Bug?

Es handelt sich um einen Windows 2008 Server (MSDNAA Lizenz) auf dem OpenVPN installiert ist.

Das Problem betrifft die Filterregeln der Windows Firewall, welche erlauben sollen, dass Clients aus dem VPN Netz mit Clients im Intranet, Clients im VPN und dem VPN Server kommunizieren können.

Ein per VPN eingewählter Client soll sich in der Testumgebung GENAUSO verhalten,als wäre er im LAN.

Hallo Leute,

ich tüftle jetzt schon den ganzen Tag an folgendem Problem und ich komme einfach nicht weiter.

Ich bin mir inzwischen nicht mehr sicher, ob es sich um einen Fehler in der Windows Firewall handelt, oder um einen Konfigurationsfehler meinerseits.

Ich tippe zwar auf Zweites, schließer Ersteres aber nicht aus

Clients können sich über OpenVPN einwählen.

Clients können andere Clients im Intranet und VPN (sofern deren lokale Firewall entsprechend konfiguriert ist)

pingen.

Ich weiss, dass es einen enormen Unterschied zwischen einem ICMP und z.B. dem Zugriff auf eine Dateifreigabe gibt. Daher versuche ich allgemeine Firewallregeln zu erstellen und habe bisher nicht eine Regel genutzt, welche ein spezifisches Protokoll oder einen spezifischen Port nutzt. (Außer auf dem Server, damit die Portweiterleitung des Routers funktioniert)

Allerdings bekomm ich es partout nicht hin, dass ein Client im VPN Netz den Server pingen kann.

Anhand dieses Beispiels aus dem FirewallLog des Servers wird das ganze verdeutlicht:

"2012-05-24 21:18:47 DROP ICMP 10.10.0.6 10.10.0.1 - - 60 - - - - 8 0 - RECEIVE"

Ein Ping des Clients (10.10.0.6) auf den VPN NIC des Servers (10.10.0.1) wird einfach gedroppt.

Vollständigkeitshalber erwähne ich hier, dass es sich beim Intranet um das 10.10.1.0/24er Netz handelt.

Beim VPN um 10.10.0.0/24 bzw (10.10.0.0/30 aber dazu später.

Ziel ist es, wie schon erwähnt, dass das VPN und das Intranet sich verhält wie ein großes Intranet.

Ich habe eine Abneigung gegen Hamachi und Tunngle, deshalb diese Lösung.

Obskurität Nr 1:

Dies betrifft Openvpn... Obwohl als DHCP Range das 10.10.0.0/24er Netz angegeben ist, erhalten Clients bei der Einwahl IPs aus dem /30er Netz. Das ist aber gezielt so von OVPN gewollt.

Bei der Windows Firewall macht es keinerlei Unterschied, ob ich eine Ausnahme für das gesamte /24er Netz oder nur das /30er Netz eingestellt habe, solange die Client IP in beiden Netzen vertreten ist.

Scheinbar macht die Firewall bzgl IP Filterung nichts anderes als zu schauen, ob sie erlaubt oder nicht erlaubt ist. In meinen Augen sicherheitskritisch aber für mich nicht relevant.

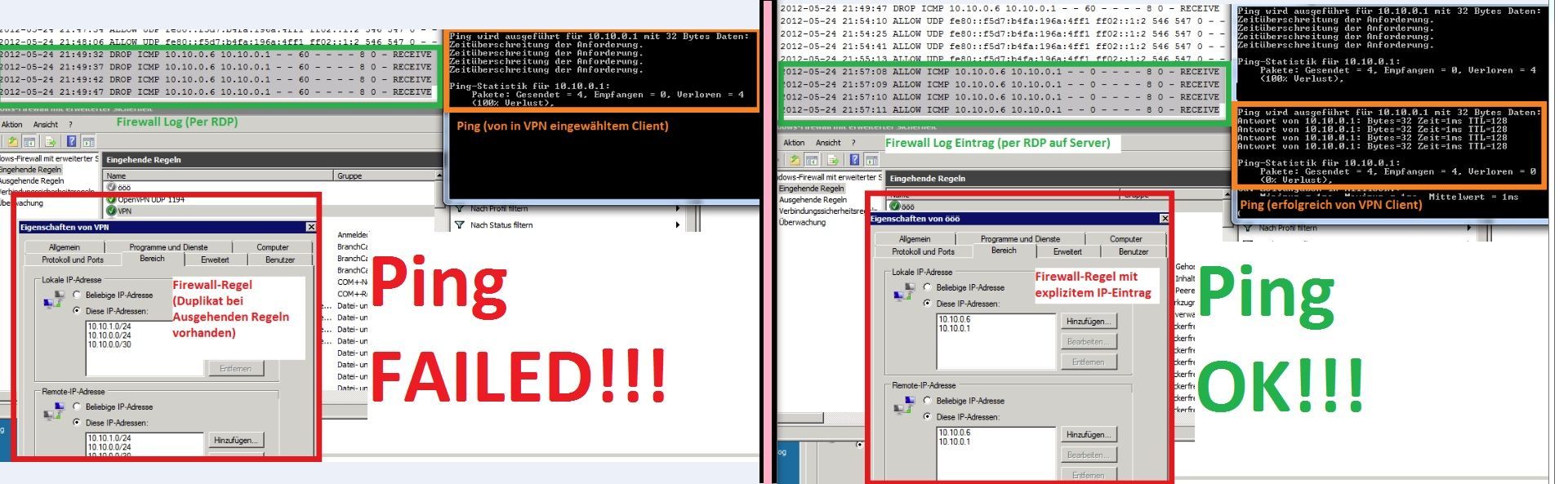

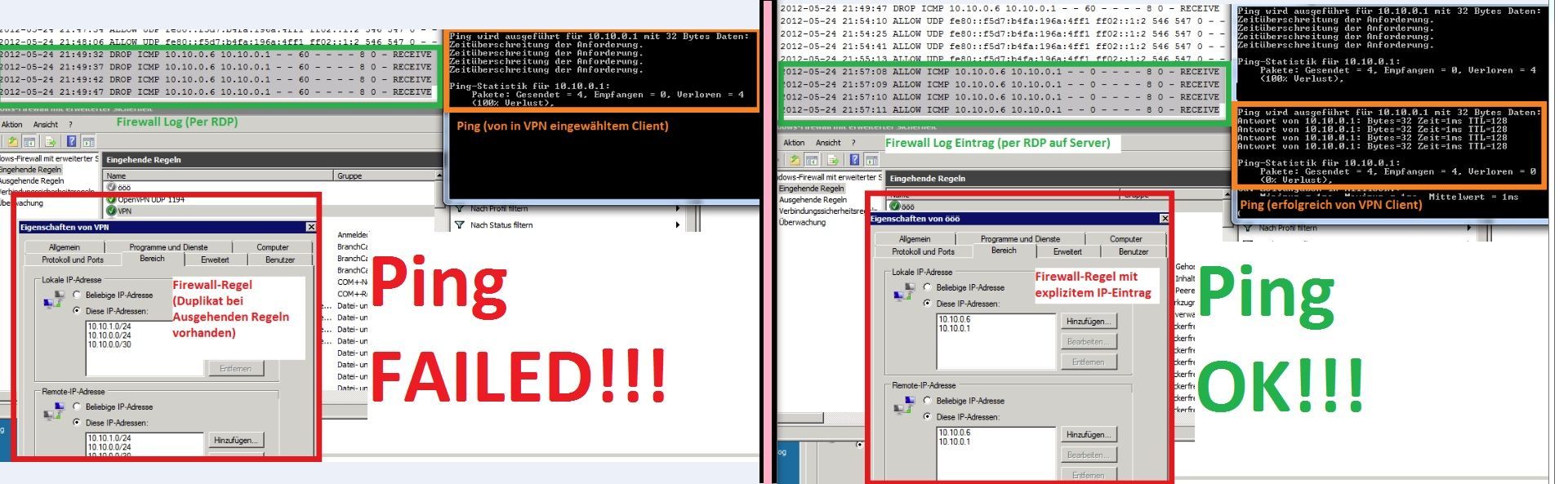

Obskurität Nr 2 - oder das eigentliche Problem (Bug?)

Auf dem Firewall ist eine Ausnahme für eingehende und ausgehende Verbindung eingerichtet.

Diese erlaubt ALLEN Diensten, auf ALLEN Ports, JEDES Benutzers, auf JEDEM NIC (usw) zu kommunizieren, solange die Remote/Interne IP aus dem 10.10.0.0/24 oder 10.10.1.0/24 Netz kommt.

(Kurz gesagt in der Ausnahme ist alles für diese beiden Bereiche offen. Habe spaßeshalber auch mit 10.10.0.0/30 experimentiert (siehe Obskurität 1) aber das macht keinen unterschied (zu erkennen im Firewall Log)

Mit dieser Ausnahme ist ein Ping von 10.10.0.6 auf 10.10.0.1 nicht möglich! (Siehe oben Zeile aus dem Log)

Wenn ich nun aber diese Regel der einfachheit halber kopiere und explizit 10.10.0.6 und 10.10.0.1 bei Remote und Interner IP Eintrage, funktioniert der Ping einwandtfrei.

Fazit:

Aus unerfindlichen Gründen, erkennt die Windows Firewall nicht, dass sich die IP 10.10.0.6 und/oder 10.10.0.1 im 10.10.0.0/24er Netz befinden.

Hat jemand diesbezüglich Ratschläge o.ä. Ich will die Firewall nicht deaktivieren und mir auch keine extra Software zulegen. Vielleicht handelt es sich ja doch um einen Konfigurationsfehler meinerseits und jemand hat eine Lösung parat.

Hier das ganze Problem nochmals kurz und Knapp als Bild

In meinen Augen sollten beide Pings erfolgreich verlaufen.

In Vorfreude auf viele rasche Antworten

lg

Chris

Das Problem betrifft die Filterregeln der Windows Firewall, welche erlauben sollen, dass Clients aus dem VPN Netz mit Clients im Intranet, Clients im VPN und dem VPN Server kommunizieren können.

Ein per VPN eingewählter Client soll sich in der Testumgebung GENAUSO verhalten,als wäre er im LAN.

Hallo Leute,

ich tüftle jetzt schon den ganzen Tag an folgendem Problem und ich komme einfach nicht weiter.

Ich bin mir inzwischen nicht mehr sicher, ob es sich um einen Fehler in der Windows Firewall handelt, oder um einen Konfigurationsfehler meinerseits.

Ich tippe zwar auf Zweites, schließer Ersteres aber nicht aus

Clients können sich über OpenVPN einwählen.

Clients können andere Clients im Intranet und VPN (sofern deren lokale Firewall entsprechend konfiguriert ist)

pingen.

Ich weiss, dass es einen enormen Unterschied zwischen einem ICMP und z.B. dem Zugriff auf eine Dateifreigabe gibt. Daher versuche ich allgemeine Firewallregeln zu erstellen und habe bisher nicht eine Regel genutzt, welche ein spezifisches Protokoll oder einen spezifischen Port nutzt. (Außer auf dem Server, damit die Portweiterleitung des Routers funktioniert)

Allerdings bekomm ich es partout nicht hin, dass ein Client im VPN Netz den Server pingen kann.

Anhand dieses Beispiels aus dem FirewallLog des Servers wird das ganze verdeutlicht:

"2012-05-24 21:18:47 DROP ICMP 10.10.0.6 10.10.0.1 - - 60 - - - - 8 0 - RECEIVE"

Ein Ping des Clients (10.10.0.6) auf den VPN NIC des Servers (10.10.0.1) wird einfach gedroppt.

Vollständigkeitshalber erwähne ich hier, dass es sich beim Intranet um das 10.10.1.0/24er Netz handelt.

Beim VPN um 10.10.0.0/24 bzw (10.10.0.0/30 aber dazu später.

Ziel ist es, wie schon erwähnt, dass das VPN und das Intranet sich verhält wie ein großes Intranet.

Ich habe eine Abneigung gegen Hamachi und Tunngle, deshalb diese Lösung.

Obskurität Nr 1:

Dies betrifft Openvpn... Obwohl als DHCP Range das 10.10.0.0/24er Netz angegeben ist, erhalten Clients bei der Einwahl IPs aus dem /30er Netz. Das ist aber gezielt so von OVPN gewollt.

Bei der Windows Firewall macht es keinerlei Unterschied, ob ich eine Ausnahme für das gesamte /24er Netz oder nur das /30er Netz eingestellt habe, solange die Client IP in beiden Netzen vertreten ist.

Scheinbar macht die Firewall bzgl IP Filterung nichts anderes als zu schauen, ob sie erlaubt oder nicht erlaubt ist. In meinen Augen sicherheitskritisch aber für mich nicht relevant.

Obskurität Nr 2 - oder das eigentliche Problem (Bug?)

Auf dem Firewall ist eine Ausnahme für eingehende und ausgehende Verbindung eingerichtet.

Diese erlaubt ALLEN Diensten, auf ALLEN Ports, JEDES Benutzers, auf JEDEM NIC (usw) zu kommunizieren, solange die Remote/Interne IP aus dem 10.10.0.0/24 oder 10.10.1.0/24 Netz kommt.

(Kurz gesagt in der Ausnahme ist alles für diese beiden Bereiche offen. Habe spaßeshalber auch mit 10.10.0.0/30 experimentiert (siehe Obskurität 1) aber das macht keinen unterschied (zu erkennen im Firewall Log)

Mit dieser Ausnahme ist ein Ping von 10.10.0.6 auf 10.10.0.1 nicht möglich! (Siehe oben Zeile aus dem Log)

Wenn ich nun aber diese Regel der einfachheit halber kopiere und explizit 10.10.0.6 und 10.10.0.1 bei Remote und Interner IP Eintrage, funktioniert der Ping einwandtfrei.

Fazit:

Aus unerfindlichen Gründen, erkennt die Windows Firewall nicht, dass sich die IP 10.10.0.6 und/oder 10.10.0.1 im 10.10.0.0/24er Netz befinden.

Hat jemand diesbezüglich Ratschläge o.ä. Ich will die Firewall nicht deaktivieren und mir auch keine extra Software zulegen. Vielleicht handelt es sich ja doch um einen Konfigurationsfehler meinerseits und jemand hat eine Lösung parat.

Hier das ganze Problem nochmals kurz und Knapp als Bild

In meinen Augen sollten beide Pings erfolgreich verlaufen.

In Vorfreude auf viele rasche Antworten

lg

Chris

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 185464

Url: https://administrator.de/forum/windows-firewall-konfigurationsfehler-oder-bug-185464.html

Ausgedruckt am: 27.07.2025 um 07:07 Uhr

2 Kommentare

Neuester Kommentar

Wenn du Winblows benutzt auf der Client Seite hast du keine Chance einen linearen IP Adresspool zu benutzen der z.B. nur ein /24er Subnetz ist.

OpenVPN bietet diese Option mit dem Server Konfig Kommando "ifconfig-pool-linear" in der server.conf Datei.

Wie gesagt das geht nur einzig für NON Windows Clients, da der Win32/TAP Tunneltreiber sowas nicht zulässt und immer nur einen Point to Point Verbindung mit einem /30er Subnetting zulässt !

openvpn.net/index.php/open-source/faq/77-server/273-qifconfig-po ...

Damit musst du in einem Winblows Client Umfeld also immer leben.

Fazit ist dann aber das du dann für Server und Clients jeweils unterschiedliche IP Netze hast. Wenn du kein Routing aktiviert hast auf dem Server, dann hast du ein Problem.

Dieser Thread hier aus dem OVPN Forum beschreibt deine Problematik eigentlich recht genau da die Server Konfig zu deiner identisch ist und liefert auch die Lösung:

forums.openvpn.net/topic10602.html

OpenVPN bietet diese Option mit dem Server Konfig Kommando "ifconfig-pool-linear" in der server.conf Datei.

Wie gesagt das geht nur einzig für NON Windows Clients, da der Win32/TAP Tunneltreiber sowas nicht zulässt und immer nur einen Point to Point Verbindung mit einem /30er Subnetting zulässt !

openvpn.net/index.php/open-source/faq/77-server/273-qifconfig-po ...

Damit musst du in einem Winblows Client Umfeld also immer leben.

Fazit ist dann aber das du dann für Server und Clients jeweils unterschiedliche IP Netze hast. Wenn du kein Routing aktiviert hast auf dem Server, dann hast du ein Problem.

Dieser Thread hier aus dem OVPN Forum beschreibt deine Problematik eigentlich recht genau da die Server Konfig zu deiner identisch ist und liefert auch die Lösung:

forums.openvpn.net/topic10602.html