Windows Server 2019 Firewall-Regeln nach Update futsch

Moinsen,

ich habe letzten Freitag Abend zu später Stunde die aktuellen Updates für Windows Server installiert.

Gestern erreichten mich dann die Meldung, dass bestimmte Dienste nicht funktionieren.

Betroffen waren:

Es scheint, als wurde die Windows Firewall auf "Default" zurückgesetzt worden. Die Einträge für RADIUS und FTP waren spurlos verschwunden und mussten neu angelegt werden.

My brothers and sisters in retardness, WTF!!!

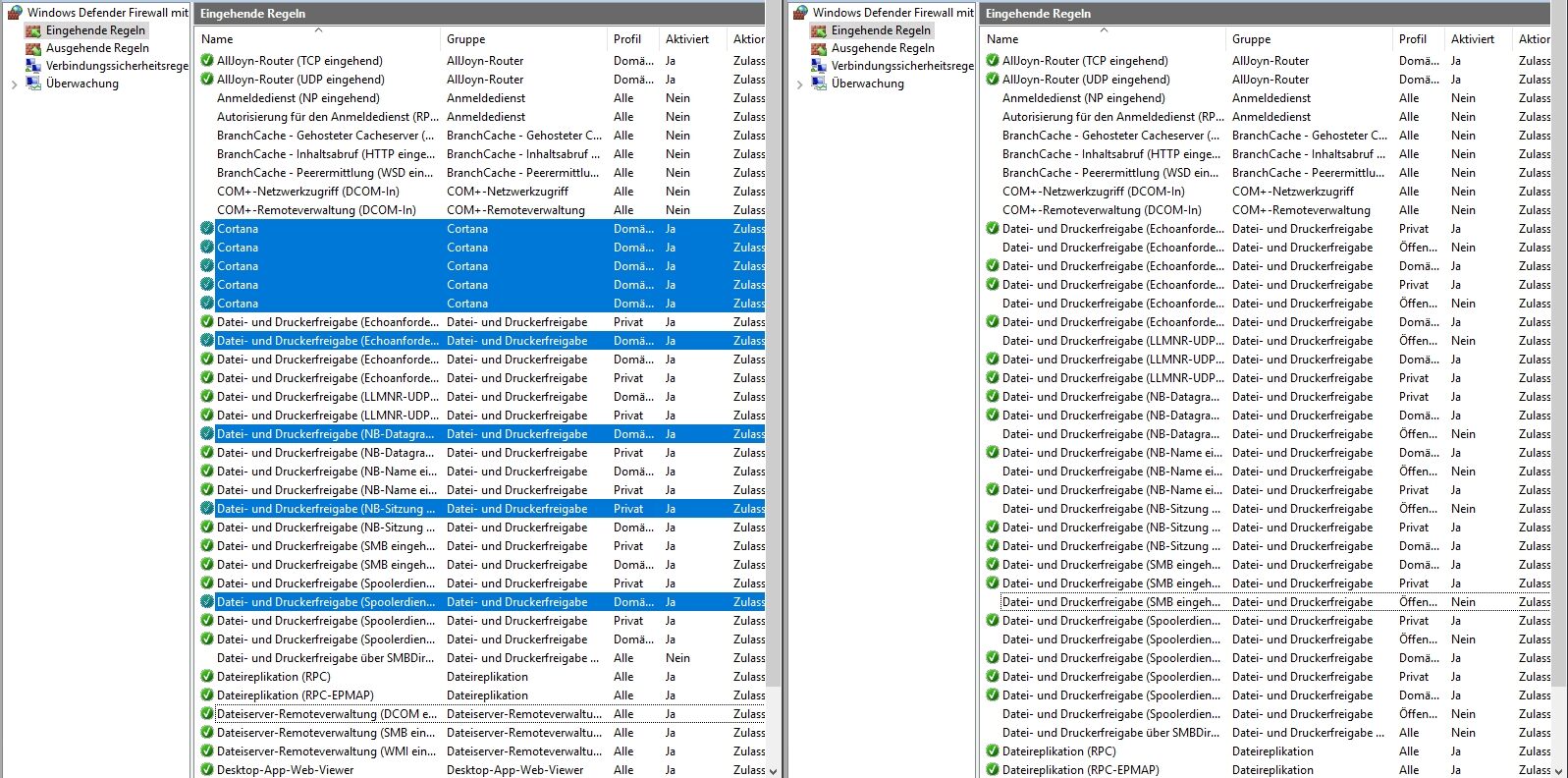

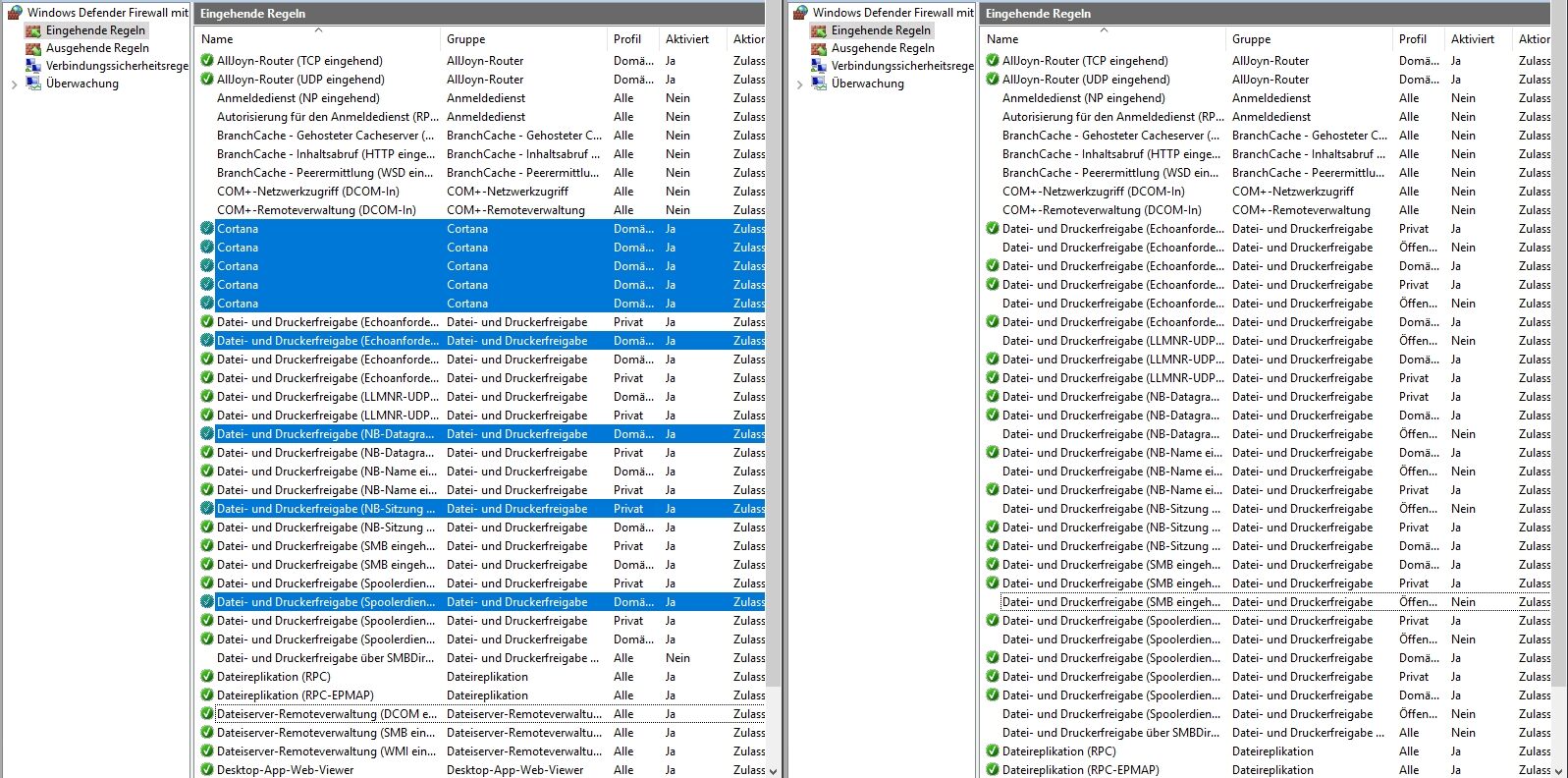

Die Server sind identisch eingerichtet (mit den gleichen Diensten). Dennoch unterscheiden sich die Einträge in der Firewall. Der linke Server war nicht betroffen, hier gibt es noch Einträge wie "Cortana", "KD Service Port", "KDService ..."

ich habe letzten Freitag Abend zu später Stunde die aktuellen Updates für Windows Server installiert.

Gestern erreichten mich dann die Meldung, dass bestimmte Dienste nicht funktionieren.

Betroffen waren:

- RADIUS-Server (VPN-Einwahl-Verwaltung)

- FTP-Server (Drucker scannen)

Es scheint, als wurde die Windows Firewall auf "Default" zurückgesetzt worden. Die Einträge für RADIUS und FTP waren spurlos verschwunden und mussten neu angelegt werden.

My brothers and sisters in retardness, WTF!!!

Die Server sind identisch eingerichtet (mit den gleichen Diensten). Dennoch unterscheiden sich die Einträge in der Firewall. Der linke Server war nicht betroffen, hier gibt es noch Einträge wie "Cortana", "KD Service Port", "KDService ..."

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668540

Url: https://administrator.de/forum/windows-server-2019-firewall-regeln-nach-update-futsch-668540.html

Ausgedruckt am: 09.07.2025 um 22:07 Uhr

1 Kommentar

Moin.

Nix neues, du wärst überrascht wenn du das den Status der Firewall in der Domain abrufst, als CSV ablegst und dann irgendwann mal den Vergleich ziehst. Du kannst es gern mal ein paar Updatezyklen machen:

Powershell + Aufgabenplanung

Nix neues, du wärst überrascht wenn du das den Status der Firewall in der Domain abrufst, als CSV ablegst und dann irgendwann mal den Vergleich ziehst. Du kannst es gern mal ein paar Updatezyklen machen:

Powershell + Aufgabenplanung

$computers = Get-ADComputer -Filter * | Select-Object -ExpandProperty Name

$results = @()

foreach ($computer in $computers) {

$firewallRules = Invoke-Command -ComputerName $computer -ScriptBlock {

Get-NetFirewallRule | Where-Object {$_.Enabled -eq 'True'} | Select-Object DisplayName, Enabled, Description

}

foreach ($rule in $firewallRules) {

$result = [PSCustomObject]@{

'ComputerName' = $computer

'DisplayName' = $rule.DisplayName

'Enabled' = $rule.Enabled

'Description' = $rule.Description

}

$results += $result

}

}

$Datum=Get-Date -Format "yyyyMMdd"

$Dateiname = "FW_rule_$Datum"

$results | Export-Csv -Path C:\Users\administrator\Dokumente\Firewall\$name.csv -Delimiter ';' -NoTypeInformation