Wireguard Client sieht nicht alle Geräte im LAN

Moin Zusammen,

ich habe folgendes Problem und hoffe, dass mir jmd. helfen kann.

Ein Freund würde gern von Zuhause über Wireguard auf einen Remote Client über RDP bei einem anderen Freund.

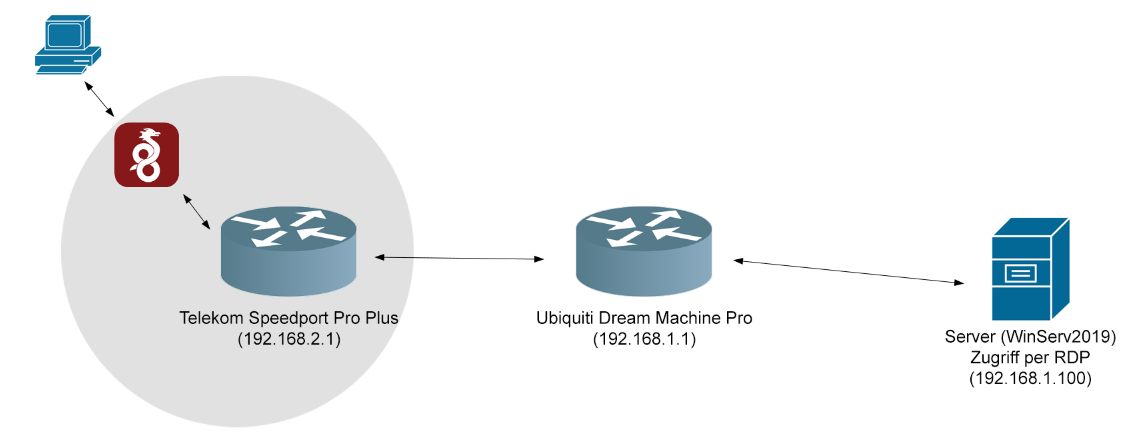

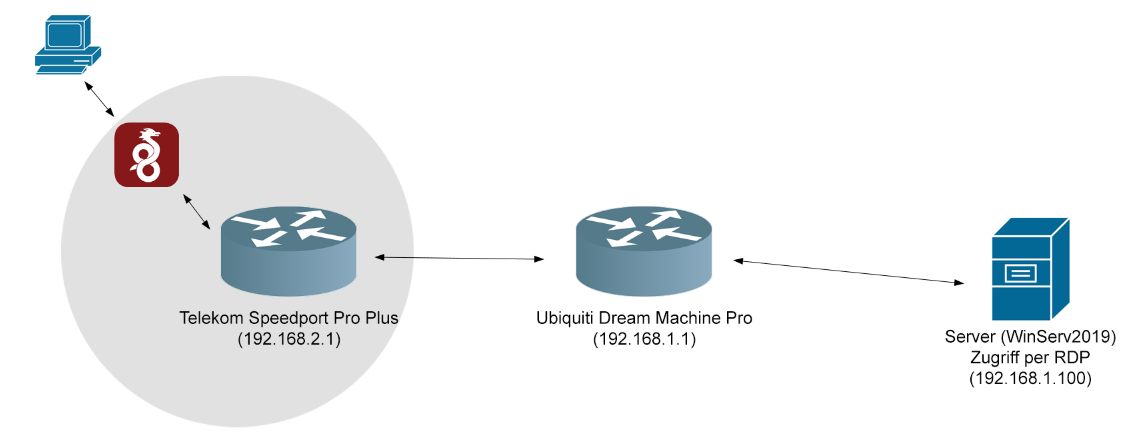

Um den Aufbau etwas besser darzustellen hier eine kleine Zeichnung:

Der Speedport baut die Internetverbindung auf und lauscht auf 192.168.2.1

Der Wireguard Server läuft ebenfalls auf dem Speedport 192.168.2.1

Dahinter hängt eine UDM-Pro, diese lauscht unter 192.168.1.1

Zuletzt ist ein Rechner mit Windows Server 2019, dieser hört auf 192.168.1.1

In dem Speedport ist ein DynDNS ipv4 eingetragen und angemeldet. Die Verbindung wird problemlos hergestellt und man erreicht von ausserhalb auch den Speedport. Lieder kann man aber die IP's in der 192.168.1.0/24 nicht erreichen oder pingen.

Muss da irgendwie eine Route rein oder ähnliches? Was mache ich falsch? Kurz vorab - ich bin kein Profi.

Danke im Voraus

ich habe folgendes Problem und hoffe, dass mir jmd. helfen kann.

Ein Freund würde gern von Zuhause über Wireguard auf einen Remote Client über RDP bei einem anderen Freund.

Um den Aufbau etwas besser darzustellen hier eine kleine Zeichnung:

Der Speedport baut die Internetverbindung auf und lauscht auf 192.168.2.1

Der Wireguard Server läuft ebenfalls auf dem Speedport 192.168.2.1

Dahinter hängt eine UDM-Pro, diese lauscht unter 192.168.1.1

Zuletzt ist ein Rechner mit Windows Server 2019, dieser hört auf 192.168.1.1

In dem Speedport ist ein DynDNS ipv4 eingetragen und angemeldet. Die Verbindung wird problemlos hergestellt und man erreicht von ausserhalb auch den Speedport. Lieder kann man aber die IP's in der 192.168.1.0/24 nicht erreichen oder pingen.

Muss da irgendwie eine Route rein oder ähnliches? Was mache ich falsch? Kurz vorab - ich bin kein Profi.

Danke im Voraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7511181486

Url: https://administrator.de/forum/wireguard-client-sieht-nicht-alle-geraete-im-lan-7511181486.html

Ausgedruckt am: 15.07.2025 um 15:07 Uhr

2 Kommentare

Neuester Kommentar

Das Wireguard Tutorial hast du gelesen und verstanden?? Dort findest du die meisten Antworten auf deine Fragen!

Merkzettel: VPN Installation mit Wireguard

Leider sind deine Angaben etwas zu oberflächlich um eine zielgerichtete Hilfe geben zu können.

Hier sind die Punkte auf die es in dem o.a. Setup ankommt:

Da die UBQT Gurke sehr wahrscheinlich auch IKEv2 oder L2TP supportet als VPN Protokolle wäre es vom VPN Design erheblich sinnvoller sie den VPN Traffic bedienen zu lassen, denn es erspart dir bei Verwendung der o.a. Protokolle auch die unnötige Frickelei mit externen und überflüssigen VPN Clients da man in allen Endgeräten die onboard VPNs benutzen kann!

Alternativ dann auch Wireguard sofern sie das supportet und du mit externen Clients frickeln willst.

Mal abgesehen davon das diese sehr wahrscheinlich auch das deutlich potentere (Krypto) Hardware Innenleben hat als der billige Speedport Plasterouter.

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

L2TP VPN Server mit Mikrotik

Merkzettel: VPN Installation mit Wireguard

Leider sind deine Angaben etwas zu oberflächlich um eine zielgerichtete Hilfe geben zu können.

Hier sind die Punkte auf die es in dem o.a. Setup ankommt:

- Ein Router mit 2 (oder mehr) Netzwerk Interfaces "hört" niemals nur auf ein einzelnes Netzwerk sondern mindestens auf 2. Diese Schilderung ist technisch falsch und verwirrt nur.

- Es fehlt grundsätzlich die Angabe welches interne IP Netz das Wireguard Netz konfiguriert hat. Dafür gelten die folgenden Hinweise zur VPN Adressierung an die man sich halten sollte!

- Relevant ist ob die UBQT Gurke NAT (IP Adress Translation) an ihrem Koppelport bzw. Koppelnetz zum Speedport macht!? Ist das der Fall, können dort eingehende IP Pakete des WG VPN Clients das dortige NAT Gateway ohne ein entsprechendes Port Forwarding NICHT überwinden und eine Verbindung ins Windows Server Netz ist damit ausgeschlossen. Es wäre in so einer Router Kaskade besser das NAT auf dem kaskadierten System zu deaktivieren um das Port Forwarding umgehen zu können. Dies erfordert dann aber immer ein statisches Routing auf dem davor liegendem Router sprich dem Speedport! Siehe zu der Thematik auch HIER.

- Last but not least die Winblows Firewall: Bedenke das dort:

- ICMP (Ping) generell deaktiviert ist. Siehe hier

- Der Zugriff aus fremden IP Netzen wie z.B. dem internen WG Netz ist auch per Default unterbunden und die Win Firewall lässt lediglich lokalen IP Traffic passieren. Hier muss man auch anpassen.

- Es ist meist sinnvoller in solchen Kaskaden Setups das VPN direkt auf dem/der dahinter kaskadierten Router/Firewall zu terminieren. Siehe Router Kaskaden Info oben.

Da die UBQT Gurke sehr wahrscheinlich auch IKEv2 oder L2TP supportet als VPN Protokolle wäre es vom VPN Design erheblich sinnvoller sie den VPN Traffic bedienen zu lassen, denn es erspart dir bei Verwendung der o.a. Protokolle auch die unnötige Frickelei mit externen und überflüssigen VPN Clients da man in allen Endgeräten die onboard VPNs benutzen kann!

Alternativ dann auch Wireguard sofern sie das supportet und du mit externen Clients frickeln willst.

Mal abgesehen davon das diese sehr wahrscheinlich auch das deutlich potentere (Krypto) Hardware Innenleben hat als der billige Speedport Plasterouter.

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

L2TP VPN Server mit Mikrotik

Wenn es das denn nun war bitte deinen Thread auch als erledigt schliessen!