WSUS wird von Clients ignoriert

Moin zusammen,

ich stehe hier derzeit vor einem kleinen Problem. Offenbar ignorieren unsere Windows 10 Clients den WSUS-Server seit einigen Wochen. Aufgefallen ist dies zuerst vor etwa 4 bis 8 Wochen und ich komme dem Grund nicht auf die Schliche. Erstmal die Fakten, was uns dazu veranlasst dies zu vermuten:

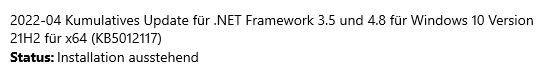

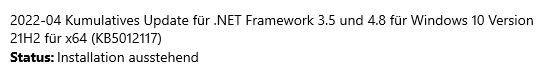

Gestern haben sich einige Clients gemeldet, da sie Updates installieren wollen:

Dieses Update ist für den entsprechenden Rechner im WSUS jedoch nicht freigegeben. Dies zeigt die Auswertung des WSUS-Protokolls

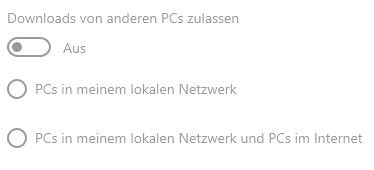

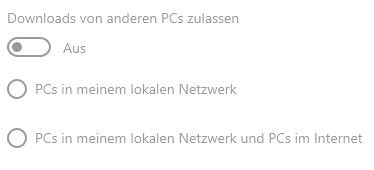

Wir haben einige Clients im Netzwerk, die Windows 10 betreiben, aber nicht in der Domäne sind (warum spiel keine Rolle). Diese Clients laden die Updates sofort runter und installieren, unabhängig vom WSUS. Das sich die Windows 10 Clients die Updates von dort holen:

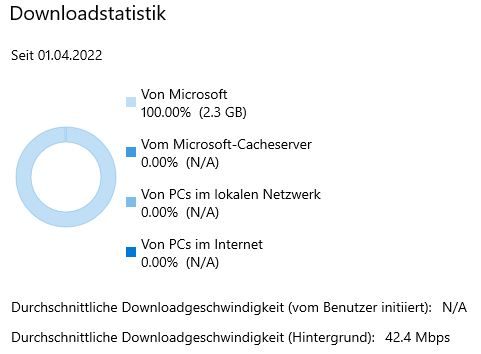

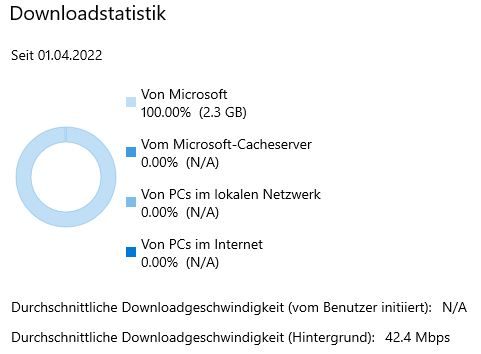

Mir ist bewusst, dass ich den WSUS umgehen kann, wenn dieser keine Updates anzeigt und manuell Online nach Updates suchen kann. Dies ist auf diesem Rechner aber nicht geschehen. Bei einem Anwender würde ich der Aussage prinzipiell erstmal misstrauen, aber es sind Test und Admin-Rechner betroffen, bei denen definitiv nicht manuell nach Updates gesucht wurde. Der Download wurde nicht vom User initiiert und geschah im Hintergrund. Dies zeigt auch die Downloadstatistik der entsprechenden Rechner:

Da die WSUS-Konfiguration im ganzen nicht auf ansehnliche Screenshots passt, hier einmal kurz abgetippt, welche GPOs aktiviert sind und in dem Bereich meiner Meinung nach relevant sind. Nicht relevant ist unter anderem die Option "Erneut zum Neustart für geplante Installation auffordern". Wenn rückfragen zu einer bestimmten Einstellung sind, kurz nachfragen:

Bei der Fehlersuche habe ich keinen Protokolleintrag ausfindig machen können, die auf ein Verbindungsproblem zum WSUS-Server hindeutet. Auch der Eintrag unter HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate entspricht dem erwarteten Einstellungen der oben beschriebenen GPO.

Also.. jemand einen Tipp, wie ich die Clients wieder dazu bekomme ausschließlich den WSUS zu nutzen? In Anbetracht der Katastrophen, die MS in den letzten Updates verbockt hat, wollen wir die Updates nicht blind und gutgläubig installiert bekommen.

Gruß

Doskias

Nachtrag, weil Vergessen: GPRESULT zeigt, dass die von der GPO erwarteten Einträge angewendet werden und es keine weitere GPO gibt, die die erwarteten Werte überschreibt.

ich stehe hier derzeit vor einem kleinen Problem. Offenbar ignorieren unsere Windows 10 Clients den WSUS-Server seit einigen Wochen. Aufgefallen ist dies zuerst vor etwa 4 bis 8 Wochen und ich komme dem Grund nicht auf die Schliche. Erstmal die Fakten, was uns dazu veranlasst dies zu vermuten:

Gestern haben sich einige Clients gemeldet, da sie Updates installieren wollen:

Dieses Update ist für den entsprechenden Rechner im WSUS jedoch nicht freigegeben. Dies zeigt die Auswertung des WSUS-Protokolls

Wir haben einige Clients im Netzwerk, die Windows 10 betreiben, aber nicht in der Domäne sind (warum spiel keine Rolle). Diese Clients laden die Updates sofort runter und installieren, unabhängig vom WSUS. Das sich die Windows 10 Clients die Updates von dort holen:

Mir ist bewusst, dass ich den WSUS umgehen kann, wenn dieser keine Updates anzeigt und manuell Online nach Updates suchen kann. Dies ist auf diesem Rechner aber nicht geschehen. Bei einem Anwender würde ich der Aussage prinzipiell erstmal misstrauen, aber es sind Test und Admin-Rechner betroffen, bei denen definitiv nicht manuell nach Updates gesucht wurde. Der Download wurde nicht vom User initiiert und geschah im Hintergrund. Dies zeigt auch die Downloadstatistik der entsprechenden Rechner:

Da die WSUS-Konfiguration im ganzen nicht auf ansehnliche Screenshots passt, hier einmal kurz abgetippt, welche GPOs aktiviert sind und in dem Bereich meiner Meinung nach relevant sind. Nicht relevant ist unter anderem die Option "Erneut zum Neustart für geplante Installation auffordern". Wenn rückfragen zu einer bestimmten Einstellung sind, kurz nachfragen:

- Übermittlungsoptimierung: Downloadmodus Einfach (99)

- automatische Updates: autom. herunterladen und installieren, täglich um 10:00 Uhr

- Clientseitige Zuordnung aktiviert

- Interner Pfad für den Microsoft Updatedienst angeben: Interner Updatedienst ist angegeben mit http://name:port. Der gleiche Server wird für die Statistik verwendet. Die Statistik funktioniert und wird gepflegt. Server und Port müssen also korrekt sein. Selbst wenn nicht dürfte die Konfiguration nicht auf das Internet zurückfallen, sondern einfach keine Updates finden.

- Suchhäufigkeit: stündlich

- Zielversion: Windows 10, 21H2

Bei der Fehlersuche habe ich keinen Protokolleintrag ausfindig machen können, die auf ein Verbindungsproblem zum WSUS-Server hindeutet. Auch der Eintrag unter HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate entspricht dem erwarteten Einstellungen der oben beschriebenen GPO.

Also.. jemand einen Tipp, wie ich die Clients wieder dazu bekomme ausschließlich den WSUS zu nutzen? In Anbetracht der Katastrophen, die MS in den letzten Updates verbockt hat, wollen wir die Updates nicht blind und gutgläubig installiert bekommen.

Gruß

Doskias

Nachtrag, weil Vergessen: GPRESULT zeigt, dass die von der GPO erwarteten Einträge angewendet werden und es keine weitere GPO gibt, die die erwarteten Werte überschreibt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2545744004

Url: https://administrator.de/forum/wsus-wird-von-clients-ignoriert-2545744004.html

Ausgedruckt am: 28.07.2025 um 01:07 Uhr

10 Kommentare

Neuester Kommentar

Hi,

lass die mal ein Windows-Update Log auf dem Client erstellen und schau dir das mal an.

Wahrscheinlich werden hier bei dir etliche Fehler aufgezeigt die dir weiter helfen können.

Wann haben sich die Clients laut WSUS das letzte mal gemeldet bzw. einen Statusbericht erzeugt?

Gruß

lass die mal ein Windows-Update Log auf dem Client erstellen und schau dir das mal an.

Wahrscheinlich werden hier bei dir etliche Fehler aufgezeigt die dir weiter helfen können.

- PowerShell als Administrator öffnen.

- Den Befehl Get-WindowsUpdateLog eingeben und starten.

- Auf dem Desktop wird nun die WindowsUpdate.log angelegt

Wann haben sich die Clients laut WSUS das letzte mal gemeldet bzw. einen Statusbericht erzeugt?

Gruß

Im Log kann ich dir leider keine genaue ID nennen. Muss man immer individuell lesen und verstehen

Was sagt das Eventlog eines betroffenen Clients?

Ereignisanzeige ->Anwendungs- und Dienstprotokolle -> Microsoft -> Windows -> WindowsUpdateClient

Kommen hier Fehler oder findet er updates? z.B. "Es wurden 1 Updates gefunden."

Was sagt das Eventlog eines betroffenen Clients?

Ereignisanzeige ->Anwendungs- und Dienstprotokolle -> Microsoft -> Windows -> WindowsUpdateClient

Kommen hier Fehler oder findet er updates? z.B. "Es wurden 1 Updates gefunden."

Nabend,

kannst du mal deine Konfigurierten Gruppenrichtlinien bzw. die Registry-Schlüssel zur Verfügung stellen?

Deine Konfiguration mischt, so wie ich das sehe, Windows Update for Business (WUfB) und Windows Server Update Services (WSUS). Nimm die Zielversion in den GPO Einstellungen raus. Danach hast du über den WSUS die volle Kontrolle.

Eventuell noch die Thematik des DualScann mal beachten:

windowspro.de/wolfgang-sommergut/dual-scan-windows-update-busine ...

Gruß

kannst du mal deine Konfigurierten Gruppenrichtlinien bzw. die Registry-Schlüssel zur Verfügung stellen?

Deine Konfiguration mischt, so wie ich das sehe, Windows Update for Business (WUfB) und Windows Server Update Services (WSUS). Nimm die Zielversion in den GPO Einstellungen raus. Danach hast du über den WSUS die volle Kontrolle.

Eventuell noch die Thematik des DualScann mal beachten:

windowspro.de/wolfgang-sommergut/dual-scan-windows-update-busine ...

Gruß

Nur zur Ergänzung - ich hatte kürzlich einen Beitrag zum Thema. Neben Dual Scan und WUfB können auch GPOs zum Konflikt führen. Beachtet auch die Nutzerkommentare - vielleicht hilfts.

Falle: Windows-Clients installieren Updates am WSUS vorbei

Falle: Windows-Clients installieren Updates am WSUS vorbei