Zentralisierte Steuerung der lokalen Adminrechte über das AD und per GPO

Moin zusammen,

ich möchte mich vorab für die für mich "klassische Sonntagsfrage" entschuldigen.

Aktuell stehe ich vor der nächsten großen Herausforderung und bräuchte bitte von euch, eine Expertise. Nämlich habe aktuell das Problem, dass ich die Logik hinter meiner Aufgabe nicht ganz nachvollziehen kann bzw. die Aussagen unseres ISB nicht ganz richtig verstehe, wie sich die Person es vorstellt. Ich beziehe mich erst Mal nur auf meinen Standort, da es sonst viel zu kompliziert wird, weil ich nicht weiß, wie meine anderen IT-Kollegen arbeiten. "Kommunikation wird groß geschrieben, es ist schließlich ein Nomen ;-D)

Mein aktueller IST-Zustand ist historisch gewachsen. Unsere Dev's benötigen zum debuggen und coden, lokale Adminrechte. Das bedeutet, dass ich, wenn ich neue Laptops vorbereite, den Laptop konfiguriere und über lokale Benutzer und Gruppen, die Kollegen in die Gruppe "Administratoren" hinzufüge. Ob dass nun gut oder schlecht ist, lassen wir bitte außen vor. Das steht erst Mal bitte nicht zur Debatte.

Mein SOLL-Zustand soll sein, dass es in Zukunft ausschließlich über das AD via GPO's gesteuert wird, so dass der User zwei Konten bekommt.

Als Beispiel:

Hans hat einen Laptop. Hans meldet sich ganz normal als normaler Benutzer mit dem Benutzer "Hans" an.

Wenn lokale Rechte benötigt werden, soll Hans im AD einen weiteren User z.B. "LA (LocalAdmin)" also "LAHans" erhalten.

So und da widerspricht sich der ISB, weil wiederum nichts lokales passieren soll, sondern alles über das AD. Administrative Domänen Rechte soll Hans nicht erhalten. Nur lokale, die er mit "LAHans" ausführen kann.

Zusätzlich soll es so umgesetzt werden, dass wir jeder Zeit über die GPO's die Möglichkeit haben, dass wir den "LAHans" entziehen können ohne, dass Hans es mitbekommt bzw. nur darüber informiert wird.

Als weiteres Feature soll ich es so umsetzen, dass wenn sich z.B. der User Hans, der ein Laptop Namens "Hans-Laptop" hat, sich an dem Laptop "Müller-Laptop" anmeldet, keine administrativen Rechte hat, die er noch am Laptop "Hans-Laptop" hat.

Also das quasi die ("lokalen") administrativen Rechte nur für den Laptop gelten, den der jeweilige Mitarbeiter hat.

Hoffentlich ist das ein bisschen verständlich... :-X

Was ich nur von meinem vorherigen Arbeitgeber mitgenommen habe ist, dass es da über die Computerkonten via GPO lief. Was wiederum so konfiguriert wurde, weil es "Power Workstations" waren, die auf jeden Fall für CAD/CAM administrative Rechte brauchten, dass wenn sich Peter am Laptop von Olaf angemeldet hatte, der Peter auch administrative Rechte hatte, aber das ist in meinem Fall nicht so gewünscht.

Daher in kurz Form mein Frage an euch: Ist das tatsächlich so möglich, es so nach deren Vorgaben umzusetzen?

Viele Grüße und euch allen ein schönes restliche Wochenende!

Grüße

AS

ich möchte mich vorab für die für mich "klassische Sonntagsfrage" entschuldigen.

Aktuell stehe ich vor der nächsten großen Herausforderung und bräuchte bitte von euch, eine Expertise. Nämlich habe aktuell das Problem, dass ich die Logik hinter meiner Aufgabe nicht ganz nachvollziehen kann bzw. die Aussagen unseres ISB nicht ganz richtig verstehe, wie sich die Person es vorstellt. Ich beziehe mich erst Mal nur auf meinen Standort, da es sonst viel zu kompliziert wird, weil ich nicht weiß, wie meine anderen IT-Kollegen arbeiten. "Kommunikation wird groß geschrieben, es ist schließlich ein Nomen ;-D)

Mein aktueller IST-Zustand ist historisch gewachsen. Unsere Dev's benötigen zum debuggen und coden, lokale Adminrechte. Das bedeutet, dass ich, wenn ich neue Laptops vorbereite, den Laptop konfiguriere und über lokale Benutzer und Gruppen, die Kollegen in die Gruppe "Administratoren" hinzufüge. Ob dass nun gut oder schlecht ist, lassen wir bitte außen vor. Das steht erst Mal bitte nicht zur Debatte.

Mein SOLL-Zustand soll sein, dass es in Zukunft ausschließlich über das AD via GPO's gesteuert wird, so dass der User zwei Konten bekommt.

Als Beispiel:

Hans hat einen Laptop. Hans meldet sich ganz normal als normaler Benutzer mit dem Benutzer "Hans" an.

Wenn lokale Rechte benötigt werden, soll Hans im AD einen weiteren User z.B. "LA (LocalAdmin)" also "LAHans" erhalten.

So und da widerspricht sich der ISB, weil wiederum nichts lokales passieren soll, sondern alles über das AD. Administrative Domänen Rechte soll Hans nicht erhalten. Nur lokale, die er mit "LAHans" ausführen kann.

Zusätzlich soll es so umgesetzt werden, dass wir jeder Zeit über die GPO's die Möglichkeit haben, dass wir den "LAHans" entziehen können ohne, dass Hans es mitbekommt bzw. nur darüber informiert wird.

Als weiteres Feature soll ich es so umsetzen, dass wenn sich z.B. der User Hans, der ein Laptop Namens "Hans-Laptop" hat, sich an dem Laptop "Müller-Laptop" anmeldet, keine administrativen Rechte hat, die er noch am Laptop "Hans-Laptop" hat.

Also das quasi die ("lokalen") administrativen Rechte nur für den Laptop gelten, den der jeweilige Mitarbeiter hat.

Hoffentlich ist das ein bisschen verständlich... :-X

Was ich nur von meinem vorherigen Arbeitgeber mitgenommen habe ist, dass es da über die Computerkonten via GPO lief. Was wiederum so konfiguriert wurde, weil es "Power Workstations" waren, die auf jeden Fall für CAD/CAM administrative Rechte brauchten, dass wenn sich Peter am Laptop von Olaf angemeldet hatte, der Peter auch administrative Rechte hatte, aber das ist in meinem Fall nicht so gewünscht.

Daher in kurz Form mein Frage an euch: Ist das tatsächlich so möglich, es so nach deren Vorgaben umzusetzen?

Viele Grüße und euch allen ein schönes restliche Wochenende!

Grüße

AS

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669387

Url: https://administrator.de/forum/zentralisierte-steuerung-der-lokalen-adminrechte-ueber-das-ad-und-per-gpo-669387.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

9 Kommentare

Neuester Kommentar

Zitat von @AbstrackterSystemimperator:

Hey @150940

Ja, ich habe dazu auch einige Artikel und Videos gesehen, aber da war immer die Aussage, dass wenn ich das so mache, dass wiederum die Person auch auf jeden Gerät die Rechte erhält,

Nö, die GPO gilt nur für die Geräte für die du sie selbst definierst, bzw. auf welche OU du die GPO anwendest oder sie per ACL einschränkst bestimmst du selbst.Hey @150940

Ja, ich habe dazu auch einige Artikel und Videos gesehen, aber da war immer die Aussage, dass wenn ich das so mache, dass wiederum die Person auch auf jeden Gerät die Rechte erhält,

oder habe ich da was falsch verstanden?

Jepp, das ist eine Computer-GPO keine User-GPO.Jetzt kann ich in den erholsamen Urlaub!

Schönen🏝️

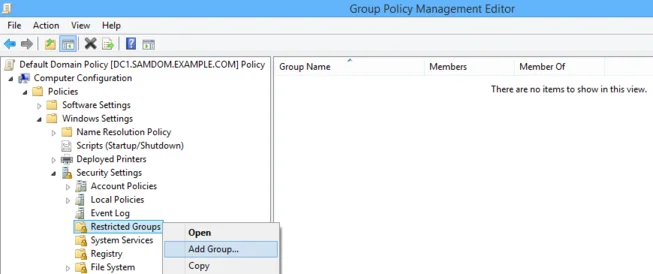

Per restricted groups GPO hieße das: eine GPO pro Gerät. Besser wäre doch, jedem Gerät einen Admin %computername%admin im AD zu erstellen und den per Skript-Einzeiler als lokalen Admin einzutragen. Soll er nicht länger zur Verfügung stehen, deaktiviert man ihn im AD.

Soweit ist das mehr als trivial.

Interessant wird es doch erst, wenn man festlegt, wie man diese Konten dann nutzt:

Mit Kennwort oder Smartcard?

Dauerhaft aktiv oder (sicherer) nur wenn der zugeordnete Nutzer auch angemeldet ist?

Ich verlinken meinen Ansatz: Tipp zur Nutzung von Zweitaccounts unter Windows

Soweit ist das mehr als trivial.

Interessant wird es doch erst, wenn man festlegt, wie man diese Konten dann nutzt:

Mit Kennwort oder Smartcard?

Dauerhaft aktiv oder (sicherer) nur wenn der zugeordnete Nutzer auch angemeldet ist?

Ich verlinken meinen Ansatz: Tipp zur Nutzung von Zweitaccounts unter Windows

Moin,

mein Ansatz währe folgender:

1. Für jedes Entwickler-Device ein Gruppe "LocalAdmins-<device>" erstellen, die dann (per Hand oder per Script während der Einrichtung) in als Member in die lokale "Administratoren" Gruppe aufnehmen.

2. Im AD dann einen User erstellen "LocalAdmin-<entwickler>" und den in die "LocalAdmins-...." Gruppe aufnehmen.

Vorteil: Vollständig transparent, komplett im AD verwaltet, und gegenüber eurem ISB reportingfähig

lg,

Slainte

mein Ansatz währe folgender:

1. Für jedes Entwickler-Device ein Gruppe "LocalAdmins-<device>" erstellen, die dann (per Hand oder per Script während der Einrichtung) in als Member in die lokale "Administratoren" Gruppe aufnehmen.

2. Im AD dann einen User erstellen "LocalAdmin-<entwickler>" und den in die "LocalAdmins-...." Gruppe aufnehmen.

Vorteil: Vollständig transparent, komplett im AD verwaltet, und gegenüber eurem ISB reportingfähig

lg,

Slainte

Moin,

suchst du sowas hier:

microsoft.com/en/security/business/security-101/what-is-privileg ...

Gruß und viel Erfolg

suchst du sowas hier:

microsoft.com/en/security/business/security-101/what-is-privileg ...

Gruß und viel Erfolg

Zusätzlich soll es so umgesetzt werden, dass wir jeder Zeit über die GPO's die Möglichkeit haben, dass wir den "LAHans" entziehen können ohne, dass Hans es mitbekommt bzw. nur darüber informiert wird.

Kleine Nachtrag, da interessant:

gruppenrichtlinien.de/artikel/admin-sein-admin-bleiben-hacken-al ...