Zugriff auf Gerät mit fester IP ohne Default Gateway aus anderem Subnetz

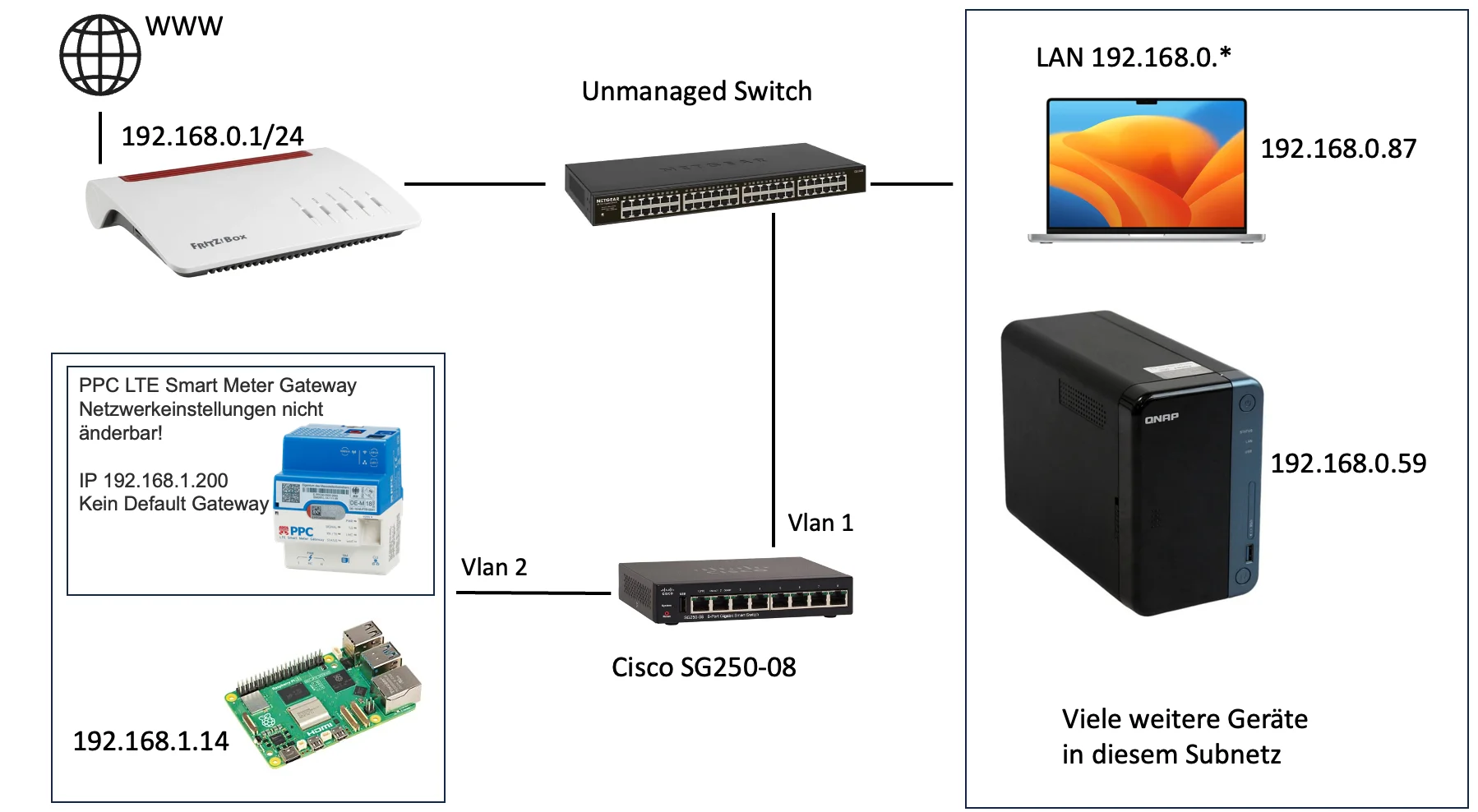

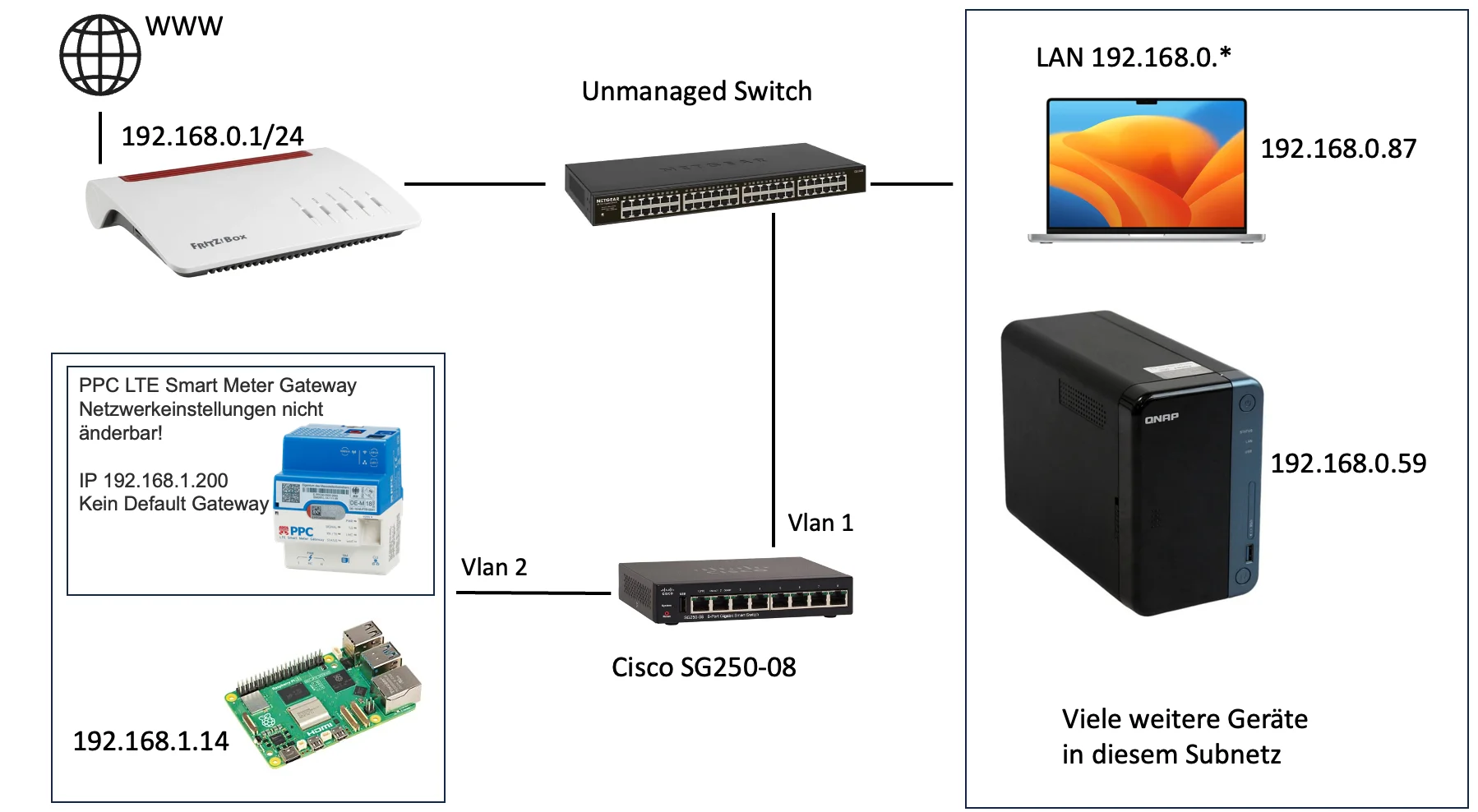

Ich habe eine Fritzbox (8.02) mit der 192.168.0.1 und einige Geräte im Subnetz 192.168.0.1/24.

Alle Geräte können über die Fritzbox ins Internet greifen und untereinander kommunizieren.

Die Fritzbox und die Geräte im Subnetz 192.168.0.1/24 sind mit einem unmanaged switch verbunden.

Also eine einfache, klassische Struktur.

Nunmehr habe ich ein Gerät (PPC LTE Smart Meter Gateway) mit einer festen, unveränderlichen Adresse 192.168.1.200 bekommen.

Das Gerät mit der Adresse 192.168.1.200, nennen wir es "SMGW" hat kein Default Gateway, die Netzwerkeinstellungen dieses Gerätes können nicht verändert werden.

Ich möchte von den Geräten im Subnetz 192.168.0.1/24 auf das SMGW zugreifen können.

Ich denke, ein Cisco SG250-08 (Firmware Version (Active Image): 2.5.9.54), den ich im Bestand habe, könnte dabei helfen.

Ein geeingete Konfiguation habe ich allerdings noch nicht gefunden.

Mit meiner Konfiguration (s.u.) kann ich

Mit den Geräten im Subnetz 192.168.0.1/24 kann ich nicht auf das SMGW (192.168.1.200) zugreifen.

Das aber ist das Ziel!

Konfiguration des Cisco SG250-08:

Auf der Fritz!Box habe ich eine aktive IPv4 Route

Was kann ich tun, damit ich mit den Geräten im Subnetz 192.168.0.1/24 auf das SMGW mit der festen Adresse 192.168.1.1 und ohne Default Gateway zugreifen kann?

Alle Geräte können über die Fritzbox ins Internet greifen und untereinander kommunizieren.

Die Fritzbox und die Geräte im Subnetz 192.168.0.1/24 sind mit einem unmanaged switch verbunden.

Also eine einfache, klassische Struktur.

Nunmehr habe ich ein Gerät (PPC LTE Smart Meter Gateway) mit einer festen, unveränderlichen Adresse 192.168.1.200 bekommen.

Das Gerät mit der Adresse 192.168.1.200, nennen wir es "SMGW" hat kein Default Gateway, die Netzwerkeinstellungen dieses Gerätes können nicht verändert werden.

Ich möchte von den Geräten im Subnetz 192.168.0.1/24 auf das SMGW zugreifen können.

Ich denke, ein Cisco SG250-08 (Firmware Version (Active Image): 2.5.9.54), den ich im Bestand habe, könnte dabei helfen.

Ein geeingete Konfiguation habe ich allerdings noch nicht gefunden.

Mit meiner Konfiguration (s.u.) kann ich

- mit den Geräten im Subnetz 192.168.0.1/24 auf den Cisco SG250-08 (192.168.1.1) zugreifen.

- mit den Geräten im Subnetz 192.168.0.1/24 auf einen Raspberry im Subnetz 192.168.1.1/24 (192.168.1.14) zugreifen.

- mit den Geräten im Subnetz 192.168.0.1/24 kann ich ich ins Internet greifen.

- mit den Geräten im Subnetz 192.168.1.1/24 kann ich ich ins Internet greifen.

- mit den Geräten im Subnetz 192.168.1.1/24 kann ich ich auf das SMGW (192.168.1.200) zugreifen.

Mit den Geräten im Subnetz 192.168.0.1/24 kann ich nicht auf das SMGW (192.168.1.200) zugreifen.

Das aber ist das Ziel!

Konfiguration des Cisco SG250-08:

SG250-08#show run

config-file-header

SG250-08

v2.5.9.54 / RCBS3.1_930_871_120

CLI v1.0

file SSD indicator encrypted

@

ssd-control-start

ssd config

ssd file passphrase control unrestricted

no ssd file integrity control

ssd-control-end cb0a3fdb1f3a1af4e4430033719968c0

!

!

unit-type-control-start

unit-type unit 1 network gi uplink none

unit-type-control-end

!

vlan database

vlan 2

exit

voice vlan oui-table add 0001e3 Siemens_AG_phone

voice vlan oui-table add 00036b Cisco_phone

voice vlan oui-table add 00096e Avaya

voice vlan oui-table add 000fe2 H3C_Aolynk

voice vlan oui-table add 0060b9 Philips_and_NEC_AG_phone

voice vlan oui-table add 00d01e Pingtel_phone

voice vlan oui-table add 00e075 Polycom/Veritel_phone

voice vlan oui-table add 00e0bb 3Com_phone

arp timeout 60000

ip dhcp relay address 192.168.1.14

ip dhcp relay enable

bonjour interface range vlan 1-2

hostname SG250-08

username ...

ip ssh server

clock timezone J 1

clock summer-time web recurring eu

no clock source sntp

clock source browser

clock dhcp timezone

!

interface vlan 1

name "Vlan1"

ip address 192.168.0.102 255.255.255.0

no ip address dhcp

!

interface vlan 2

name "Vlan2"

ip address 192.168.1.1 255.255.255.0

ip dhcp relay enable

!

interface GigabitEthernet1

switchport access vlan 2

switchport general pvid 2

switchport trunk native vlan 2

!

interface GigabitEthernet2

switchport access vlan 2

switchport general pvid 2

switchport trunk native vlan 2

!

interface GigabitEthernet3

switchport access vlan 2

switchport general pvid 2

switchport trunk native vlan 2

!

interface GigabitEthernet6

switchport trunk allowed vlan 1,3-4094

!

interface Port-Channel1

no switchport

switchport access vlan 2

!

interface Port-Channel2

no switchport

switchport access vlan 2

!

interface Port-Channel3

no switchport

switchport access vlan 2

!

interface Port-Channel4

no switchport

switchport access vlan 2

!

exit

ip default-gateway 192.168.0.1

SG250-08# show ip route

Maximum Parallel Paths: 1 (1 after reset)

IP Forwarding: enabled

Codes: > - best, C - connected, S - static

S 0.0.0.0/0 [1/4] via 192.168.0.1, 08:11:08, vlan 1

C 192.168.0.0/24 is directly connected, vlan 1

C 192.168.1.0/24 is directly connected, vlan 2

SG250-08#show ip arp

% Unrecognized command

SG250-08#show ip interface

IP Address I/F I/F Status Type Directed Prec Redirect Status

admin/oper Broadcast

------------------ --------- ---------- ------- --------- ---- -------- ------

192.168.0.102/24 vlan 1 UP/UP Static disable No enable Valid

192.168.1.1/24 vlan 2 UP/UP Static disable No enable Valid

SG250-08#show interface status

Flow Link Back Mdix

Port Type Duplex Speed Neg ctrl State Pressure Mode

-------- ------------ ------ ----- -------- ---- ----------- -------- -------

gi1 1G-Copper Full 100 Enabled Off Up Disabled On

gi2 1G-Copper Full 1000 Enabled Off Up Disabled On

gi3 1G-Copper Full 1000 Enabled Off Up Disabled On

gi4 1G-Copper Full 100 Enabled Off Up Disabled Off

gi5 1G-Copper Full 100 Enabled Off Up Disabled On

gi6 1G-Copper Full 100 Enabled Off Up Disabled Off

gi7 1G-Copper Full 100 Enabled Off Up Disabled On

gi8 1G-Copper Full 1000 Enabled Off Up Disabled On

Flow Link

Ch Type Duplex Speed Neg control State

-------- ------- ------ ----- -------- ------- -----------

Po1 -- -- -- -- -- Not Present

Po2 -- -- -- -- -- Not Present

Po3 -- -- -- -- -- Not Present

Po4 -- -- -- -- -- Not Present

SG250-08#

SG250-08#show arp

Total number of entries: 19

VLAN Interface IP address HW address status

--------------------- --------------- ------------------- ---------------

vlan 1 gi8 192.168.0.1 dc:39:6f:ad:6a:a6 dynamic

vlan 1 192.168.0.24 34:36:3b:6c:c3:ee dynamic

vlan 1 gi8 192.168.0.25 dc:56:e7:2d:8f:fe dynamic

vlan 1 gi8 192.168.0.52 f4:34:f0:44:67:38 dynamic

vlan 1 gi8 192.168.0.86 58:d3:49:00:e7:25 dynamic

vlan 1 gi8 192.168.0.87 9c:76:0e:4a:2e:4c dynamic

vlan 1 gi8 192.168.0.100 82:c7:49:c6:f0:b3 dynamic

vlan 1 gi8 192.168.0.101 08:66:98:94:79:2f dynamic

vlan 1 gi8 192.168.0.128 00:00:1b:11:37:e2 dynamic

vlan 1 gi8 192.168.0.169 88:66:5a:f0:53:8f dynamic

vlan 1 gi8 192.168.0.170 40:ed:cf:81:7f:76 dynamic

vlan 2 192.168.1.6 98:5a:eb:cb:f4:5b dynamic

vlan 2 gi3 192.168.1.12 c2:39:6f:e5:9d:58 dynamic

vlan 2 gi3 192.168.1.14 b8:27:eb:9c:42:be dynamic

vlan 2 192.168.1.51 4e:1b:63:2a:42:04 dynamic

vlan 2 192.168.1.85 02:8c:a6:02:01:42 dynamic

vlan 2 192.168.1.116 0a:f9:c8:20:e8:57 dynamic

vlan 2 192.168.1.127 7a:9d:7e:42:18:16 dynamic

vlan 2 gi1 192.168.1.200 00:25:18:b5:ef:68 dynamic

SG250-08#Auf der Fritz!Box habe ich eine aktive IPv4 Route

- Netzwerk 192.168.1.0

- Subnetzmaske 255.255.255.0

- Gateway 192.168.0.102

Was kann ich tun, damit ich mit den Geräten im Subnetz 192.168.0.1/24 auf das SMGW mit der festen Adresse 192.168.1.1 und ohne Default Gateway zugreifen kann?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671438

Url: https://administrator.de/forum/zugriff-auf-geraet-mit-fester-ip-ohne-default-gateway-aus-anderem-subnetz-671438.html

Ausgedruckt am: 30.07.2025 um 02:07 Uhr

11 Kommentare

Neuester Kommentar

nun - du kannst dir eine Maschine hinstellen die ein Bein in jedem Netz hat und zB. NAT macht. Ansonsten geht das halt nicht. Aber es würde mich wundern wenn das Smart-Meter kein Gateway eintragen kann (ob deine Fritte mit mehreren Netzen umgehen kann ist was anderes), denn das würde generell einiges an Problemen erzeugen...

Dein Problem ist nunmal das dein Smart-Meter ohne Gateway (oder ohne NAT-Gerät im selben Netzwerk) einfach nicht weiss wohin es die Antworten schicken soll... Da kannst du aufm Switch oder auf der Fritte einrichten was du willst.

Dein Problem ist nunmal das dein Smart-Meter ohne Gateway (oder ohne NAT-Gerät im selben Netzwerk) einfach nicht weiss wohin es die Antworten schicken soll... Da kannst du aufm Switch oder auf der Fritte einrichten was du willst.

Moin,

Logisch dass das nicht geht, weil das Ding nicht weiß, wo es die Pakete für das 192.168.0.0/24er Netz hinschicken soll, weil es kein Default Gateway hat.

Du brauchst ein Gerät zwischen den Netzen, was die IPs aus dem 192.168.0.0/24 maskiert, also NATet.

Dann sieht es für das SMGW so aus, als kämen die Pakete aus dem eigenen Netz und das Ganze kommt zum Fliegen.

Der Cisco dürfte das aber nicht können, eine kleine OpnSense würde das aber recht einfach abfackeln.

Gruß,

Avoton

Mit den Geräten im Subnetz 192.168.0.1/24 kann ich nicht auf das SMGW (192.168.1.200) zugreifen.

Das aber ist das Ziel!

Das aber ist das Ziel!

Logisch dass das nicht geht, weil das Ding nicht weiß, wo es die Pakete für das 192.168.0.0/24er Netz hinschicken soll, weil es kein Default Gateway hat.

Du brauchst ein Gerät zwischen den Netzen, was die IPs aus dem 192.168.0.0/24 maskiert, also NATet.

Dann sieht es für das SMGW so aus, als kämen die Pakete aus dem eigenen Netz und das Ganze kommt zum Fliegen.

Der Cisco dürfte das aber nicht können, eine kleine OpnSense würde das aber recht einfach abfackeln.

Gruß,

Avoton

Moin,

laut Anleitung kann das Ding auf DHCP umgestellt werden:

"Das Smart Meter Gateway verwendet als Werkseinstellung die IP-Adresse 192.168.1.200. Falls

der Administrator Ihres Smart Meter Gateways die Einstellung auf den dynamischen Bezug der

IP-Adresse (DHCP) modifiziert hat, vergeben die meisten Router automatisch eine passende

IP-Adresse an das Smart Meter Gateway, über die es dann erreichbar ist. Sehen Sie im Menü

Ihres Routers nach, welche IP-Adresse für das Smart Meter Gateway zugeteilt wurde. Genaue

Informationen dazu können Sie der Betriebsanleitung Ihres Routers entnehmen. "

Frag also bei Deinem Stromanbieter mal nach, ob er das umkonfigurieren kann.

Ansonsten bleibt nur, dass Du ein Gerät in sein Netz hängst, das ein zweites Standbein in Deinem Hauptnetz hat.

Siehe auch community.home-assistant.io/t/reading-energy-data-from-han-port/ ...

Gruß

DivideByZero

laut Anleitung kann das Ding auf DHCP umgestellt werden:

"Das Smart Meter Gateway verwendet als Werkseinstellung die IP-Adresse 192.168.1.200. Falls

der Administrator Ihres Smart Meter Gateways die Einstellung auf den dynamischen Bezug der

IP-Adresse (DHCP) modifiziert hat, vergeben die meisten Router automatisch eine passende

IP-Adresse an das Smart Meter Gateway, über die es dann erreichbar ist. Sehen Sie im Menü

Ihres Routers nach, welche IP-Adresse für das Smart Meter Gateway zugeteilt wurde. Genaue

Informationen dazu können Sie der Betriebsanleitung Ihres Routers entnehmen. "

Frag also bei Deinem Stromanbieter mal nach, ob er das umkonfigurieren kann.

Ansonsten bleibt nur, dass Du ein Gerät in sein Netz hängst, das ein zweites Standbein in Deinem Hauptnetz hat.

Siehe auch community.home-assistant.io/t/reading-energy-data-from-han-port/ ...

Gruß

DivideByZero

den ich im Bestand habe, könnte dabei helfen.

Das kannt er natürlich. Damit kannst du beide Netze .0.0/24 und .1.0/24 routen. Entweder über VLANs oder direkt am Interface.Netz Segmentierung mit VLAN und Cisco

Die Grundlagen zum Routen von IP Netzen findest du HIER.

Eleganter statt der "dicke" Cisco Switch ist ein kleiner 20€ Mikrotik Router der das auch optisch mit einem besseren WAF im Handumdrehen löst.

Der Knackpunkt ist das fehlende Default Gateway was man im Smartmeter nicht konfigurieren kann!!

Da musst du dann zwingend mit Proxy ARP auf dem Switch arbeiten damit der das routen kann.

cisco.com/c/en/us/support/docs/ip/dynamic-address-allocation-res ...

Oder du musst zwingend NAT machen.

Der Cisco Switch kann kein NAT! Zu mindestens für die NAT Lösung fällt der weg.

Der 20€ Mikrotik kann beide Lösungen realisieren!

Da musst du dann zwingend mit Proxy ARP auf dem Switch arbeiten damit der das routen kann.

Man korrigiere mich wenn ich falsch liege, aber dürfte das im vorliegenden Fall nicht daran scheitern, dass das Smart Meter und das andere Netz /24 sind?

Das heißt die Antworten vom Smart Meter würden gar nicht in einem ARP Request enden, weil das Smart Meter direkt erkennt, dass der Quellhost nicht in seinem Netz ist. Und da es für das Smart Meter kein Default Gateway gibt, landen die Pakete im Nirvana...

Heißt er braucht zwingend ein NAT Gerät, falls sie Konfiguration des Smart Meters nicht angepasst werden kann.

Gruß,

Avoton

Da hast du Recht. Der TO müsste bei Proxy ARP seine Masken umstellen sofern das Smartmeter dies außer dem Gateway auch nicht erlaubt.

Die stressfreieste Lösung ist dann NAT (Address Translation) wie Kollege @Lochkartenstanzer schon gesagt hat. Da scheidet der Cisco Switch aber aus weil der das nicht supportet. Bleibt dann nur der 20€ Mikrotik hAP mit dem das mit ein paar Mausklicks im Setup erledigt ist.

Das obige OpenWRT kann das natürlich auch mit Links, keine Frage:

Die stressfreieste Lösung ist dann NAT (Address Translation) wie Kollege @Lochkartenstanzer schon gesagt hat. Da scheidet der Cisco Switch aber aus weil der das nicht supportet. Bleibt dann nur der 20€ Mikrotik hAP mit dem das mit ein paar Mausklicks im Setup erledigt ist.

Das obige OpenWRT kann das natürlich auch mit Links, keine Frage:

- OpenWRT WAN Port mit NAT in das .1.0er Smartmeter Netz legen

- LAN Port ins Fritten Netz

- Statische Route auf der Fritte ins Smartmeter Netz mit Gateway auf OpenWRT. (Details dazu hier)

- Fertisch

Der Cisco Switch und seine Hostroute ist dann aber komplett überflüssig und nur noch ein sinnfreier Durchlauferhitzer ohne sinnvolle Funktion.

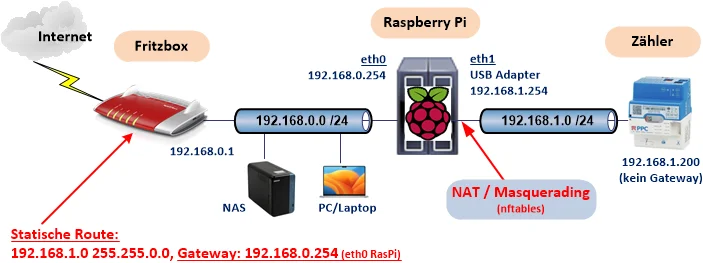

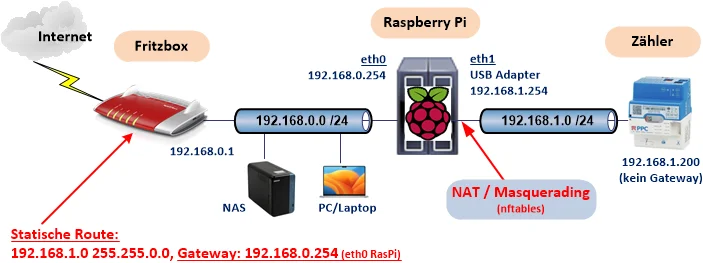

Dann wäre es deutlich sinnvoller für 5 Euro einen USB-Ethernet Adapter in den RasPi zu stecken und das NAT / Maquerading direkt dort zu machen.

Übrigens: Seit Raspberry Bullseye supportet Debian nicht mehr die ollen iptables sondern nur noch die modernen nftables.

Damit dann das Masquerading fest in der /etc/nftables.conf eingestellt löst dir dein Problem komplett OHNE zusätzliche Hardware und zusätzliche Stromkosten! 😉

Dann wäre es deutlich sinnvoller für 5 Euro einen USB-Ethernet Adapter in den RasPi zu stecken und das NAT / Maquerading direkt dort zu machen.

Übrigens: Seit Raspberry Bullseye supportet Debian nicht mehr die ollen iptables sondern nur noch die modernen nftables.

Damit dann das Masquerading fest in der /etc/nftables.conf eingestellt löst dir dein Problem komplett OHNE zusätzliche Hardware und zusätzliche Stromkosten! 😉

So sähe eine einfache und resourcensparende Lösung aus wenn man gleich den RasPi mit als Router verwendet:

Dem RasPi verpasst man einen 2ten Netzwerk Port eth1 mit einem preiswerten USB-Ethernet Adapter

Zuerst muss man das IP Forwarding (Routing) global im RasPi aktivieren das er IP Pakete über beide Adapter routen kann. Dafür editiert man mit dem mordeigenen nano Editor die Datei /etc/sysctl.conf und entfernt das "#" Kommentarzeichen vor der Zeile:

Danach rebootet man den RasPi.

Mit dem CLI Kommando nmtui setzt man auf RasPis mit einer Lite Version (ohne Desktop GUI) menügeführt eine feste statische IP Adresse auf dem eth1 Adapter. (Hier 192.168.1.254)

Nutzer mit einer Desktop Variante machen das über die Netzwerk Settings im Setup GUI.

Als letzten Schritt aktiviert man das NAT (Adress Translation /Masquerading) auf dem neuen eth1 Adapter. Der RasPi "übersetzt" dann alle IP Adressen die er am eth1 Interface aussendet mit seiner eigenen Absender IP Adresse. (.1.254)

Geräte in diesem IP Netz "sehen" dann keine netzwerkfremden IP Absender Adressen und "denken" dieser Traffic kommt aus dem lokalen Netz so das sie kein Gateway verwenden müssen.

Seit Raspberry Pi OS Debian Bullseye verwendet Debian ausschliesslich nur noch die modernen nftables als Firewall die das NAT zum Zählernetzwerk erledigt.

Die Firewall ist im Default auf dem RasPi nicht aktiv so das 2 Schritte erforderlich sind:

Für das NAT passt man wieder mit dem nano Editor die Firewall Konfig Datei etc/nftables.conf an. Sie liegt schon in einer Standardkonfig vor die sämtlichen Traffic auf alle Interfaces erlaubt. Es ist also lediglich nur das NAT zu aktivieren und am Ende hinzuzufügen. (Abschnitt table ip nat...)

Die nftables Konfig ist fast selbsterklärend.

Mit einem systemctl restart nftables aktiviert man dann die Firewall und damit das NAT.

Ein systemctl status nftables sollte ein "Running" zurückgeben und zeigen das das NAT (Firewall) aktiv ist.

Damit die Firewall und das NAT auch nach einem Reboot des RasPis automatisch wieder starten aktiviert man den Autostart mit dem Kommando systemctl enable nftables

Im Heimnetz Setting der Fritzbox ist abschliessend unter dem Heimnetz Setup noch eine feste . statische Route für das Zählernetz zu aktivieren das das Zählernetz an der Fritzbox bekannt macht.

Zielnetz: 192.168.1.0, Maske: 255.255.255.0, Gateway: 192.168.0.254 (eth0 IP RasPi)

Wichtig ist hier das man im DHCP Server der Fritzbox dem eth0 Interface des RasPis immer eine feste IP zuweist (hier .0.254). Da die statische Route auf diese IP zeigt darf diese sich nicht verändern. Andernfalls weist die Route ins Nirwana.

Dem RasPi verpasst man einen 2ten Netzwerk Port eth1 mit einem preiswerten USB-Ethernet Adapter

Zuerst muss man das IP Forwarding (Routing) global im RasPi aktivieren das er IP Pakete über beide Adapter routen kann. Dafür editiert man mit dem mordeigenen nano Editor die Datei /etc/sysctl.conf und entfernt das "#" Kommentarzeichen vor der Zeile:

net.ipv4.ip_forward=1Mit dem CLI Kommando nmtui setzt man auf RasPis mit einer Lite Version (ohne Desktop GUI) menügeführt eine feste statische IP Adresse auf dem eth1 Adapter. (Hier 192.168.1.254)

Nutzer mit einer Desktop Variante machen das über die Netzwerk Settings im Setup GUI.

Als letzten Schritt aktiviert man das NAT (Adress Translation /Masquerading) auf dem neuen eth1 Adapter. Der RasPi "übersetzt" dann alle IP Adressen die er am eth1 Interface aussendet mit seiner eigenen Absender IP Adresse. (.1.254)

Geräte in diesem IP Netz "sehen" dann keine netzwerkfremden IP Absender Adressen und "denken" dieser Traffic kommt aus dem lokalen Netz so das sie kein Gateway verwenden müssen.

Seit Raspberry Pi OS Debian Bullseye verwendet Debian ausschliesslich nur noch die modernen nftables als Firewall die das NAT zum Zählernetzwerk erledigt.

Die Firewall ist im Default auf dem RasPi nicht aktiv so das 2 Schritte erforderlich sind:

- Das NAT / Masquerading konfigurieren.

- Die Firewall aktivieren so das sie auch nach einem Reboot wieder aktiv ist.

Für das NAT passt man wieder mit dem nano Editor die Firewall Konfig Datei etc/nftables.conf an. Sie liegt schon in einer Standardkonfig vor die sämtlichen Traffic auf alle Interfaces erlaubt. Es ist also lediglich nur das NAT zu aktivieren und am Ende hinzuzufügen. (Abschnitt table ip nat...)

- Die Variable NAT_IFACE gibt an an welchem Interface NAT / Masquerading aktiv ist. (hier eth1)

- Die Variable NAT_NETZ gibt an welcher Traffic übersetzt wird. Hier ist es aller Traffic der vom .0.0er Netz kommt und ins Zielnetz am eth1 Interface geht.

#!/usr/sbin/nft -f

flush ruleset

table inet filter {

chain input {

type filter hook input priority filter;

}

chain forward {

type filter hook forward priority filter;

}

chain output {

type filter hook output priority filter;

}

}

table ip nat {

define NAT_IFACE = eth1

define NAT_NETZ = { 192.168.0.0/24 }

chain postrouting {

type nat hook postrouting priority 100; policy accept;

ip saddr $NAT_NETZ oifname $NAT_IFACE masquerade

}

} Mit einem systemctl restart nftables aktiviert man dann die Firewall und damit das NAT.

Ein systemctl status nftables sollte ein "Running" zurückgeben und zeigen das das NAT (Firewall) aktiv ist.

Damit die Firewall und das NAT auch nach einem Reboot des RasPis automatisch wieder starten aktiviert man den Autostart mit dem Kommando systemctl enable nftables

Im Heimnetz Setting der Fritzbox ist abschliessend unter dem Heimnetz Setup noch eine feste . statische Route für das Zählernetz zu aktivieren das das Zählernetz an der Fritzbox bekannt macht.

Zielnetz: 192.168.1.0, Maske: 255.255.255.0, Gateway: 192.168.0.254 (eth0 IP RasPi)

Wichtig ist hier das man im DHCP Server der Fritzbox dem eth0 Interface des RasPis immer eine feste IP zuweist (hier .0.254). Da die statische Route auf diese IP zeigt darf diese sich nicht verändern. Andernfalls weist die Route ins Nirwana.