Zugriff auf Netzwerke hinter Fritzboxen (Site-to-Site VPN)

Hallo zusammen,

nachdem ich nun schon einige Stunden probiert / gesucht habe und nicht mehr weiter komme, benötige ich eure Hilfe.

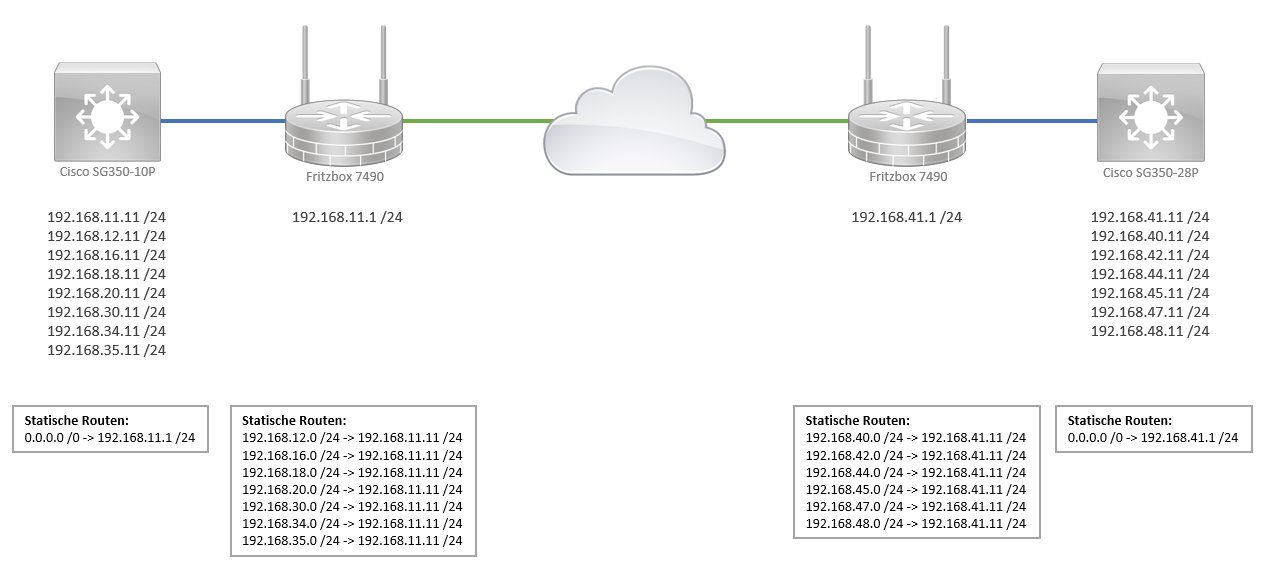

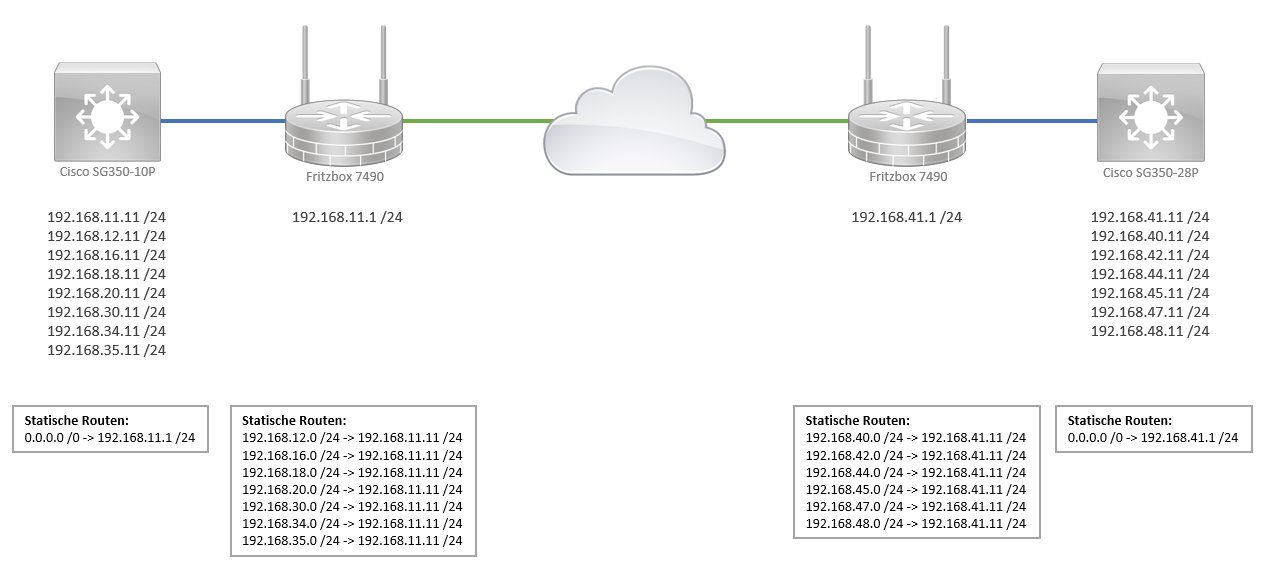

Es geht um das folgende Netzwerk:

Dank @Alexander75, er hat eine detaillierte Doku der Konfigurationen gepostet, hat alles super geklappt.

Bei den Switchen ist das Routing aktiviert. Als Gateway sind dort jeweils die Fritzboxen für 0.0.0.0/0 eingerichtet.

Die Kommunikation innerhalb der verschiedenen Netzwerke / VLan's pro Standort und ins Internet funktioniert.

Nun habe ich die Fritzboxen per VPN (Lan-zu-Lan Kopplung) miteinander verbunden, damit die Computer, welche an den Switches hängen (direkt & indirekt), miteinander kommunizieren können.

Es funktioniert weiterhin pro Standort alles wie gewünscht, außer, dass die Computer an den jeweiligen Switches nicht auf die anderen Computer am anderen Standort zugreifen können.

Ich habe keinerlei ACL's / Firewalls (außer Fritzbox (eingehend)).

Auf den Computern selbst habe ich keine statischen Routen hinzugefügt.

Bisherige Erkenntnisse:

Ein Ping vom Switch 192.168.11.11 zur Fritzbox 192.168.41.1 geht.

Ein Ping vom Switch 192.168.11.11 zum Switch 192.168.41.11 geht.

Ein Ping vom Switch 192.168.11.11 zum Computer 192.168.45.101 geht NICHT (Zielnetz nicht erreichbar).

In die andere Richtung ist das Verhalten identisch.

Für mich sieht es so aus als könnten nur die Geräte, welche im gleichen Netz wie die Fritzboxen sind, das VPN nutzen.

Hat jemand eine Idee, wieso ich nur bis zu den Switches hinter den Fritzboxen komme und nicht in die dahinterliegenden Netzwerke?

Muss ich eventuell noch die Netze / Gateways des anderen Standorts irgendwo eintragen?

Bin für jeden Hinweis dankbar.

Falls noch speifische Infos / Details benötigt werden, bitte kurz melden.

nachdem ich nun schon einige Stunden probiert / gesucht habe und nicht mehr weiter komme, benötige ich eure Hilfe.

Es geht um das folgende Netzwerk:

Dank @Alexander75, er hat eine detaillierte Doku der Konfigurationen gepostet, hat alles super geklappt.

Bei den Switchen ist das Routing aktiviert. Als Gateway sind dort jeweils die Fritzboxen für 0.0.0.0/0 eingerichtet.

Die Kommunikation innerhalb der verschiedenen Netzwerke / VLan's pro Standort und ins Internet funktioniert.

Nun habe ich die Fritzboxen per VPN (Lan-zu-Lan Kopplung) miteinander verbunden, damit die Computer, welche an den Switches hängen (direkt & indirekt), miteinander kommunizieren können.

Es funktioniert weiterhin pro Standort alles wie gewünscht, außer, dass die Computer an den jeweiligen Switches nicht auf die anderen Computer am anderen Standort zugreifen können.

Ich habe keinerlei ACL's / Firewalls (außer Fritzbox (eingehend)).

Auf den Computern selbst habe ich keine statischen Routen hinzugefügt.

Bisherige Erkenntnisse:

Ein Ping vom Switch 192.168.11.11 zur Fritzbox 192.168.41.1 geht.

Ein Ping vom Switch 192.168.11.11 zum Switch 192.168.41.11 geht.

Ein Ping vom Switch 192.168.11.11 zum Computer 192.168.45.101 geht NICHT (Zielnetz nicht erreichbar).

In die andere Richtung ist das Verhalten identisch.

Für mich sieht es so aus als könnten nur die Geräte, welche im gleichen Netz wie die Fritzboxen sind, das VPN nutzen.

Hat jemand eine Idee, wieso ich nur bis zu den Switches hinter den Fritzboxen komme und nicht in die dahinterliegenden Netzwerke?

Muss ich eventuell noch die Netze / Gateways des anderen Standorts irgendwo eintragen?

Bin für jeden Hinweis dankbar.

Falls noch speifische Infos / Details benötigt werden, bitte kurz melden.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 664935

Url: https://administrator.de/forum/zugriff-auf-netzwerke-hinter-fritzboxen-site-to-site-vpn-664935.html

Ausgedruckt am: 27.07.2025 um 14:07 Uhr

15 Kommentare

Neuester Kommentar

Du musst in beiden Fritzbox VPN Configs die Phase 2 SAs um die gegenüberliegenden Subnetze ergänzen sonst schiebt die Fritte den Traffic für andere Subnetze nicht durch den Tunnel! Dann lüppt dat.

Beispiel

usw.

Beispiel

accesslist =

"permit ip any 192.168.40.0 255.255.255.0",

"permit ip any 192.168.41.0 255.255.255.0",

"permit ip any 192.168.42.0 255.255.255.0"; Zitat von @Lochkartenstanzer:

Moin,

Hast Du den Windowskisten (Windows-Firewall) jeweils gesagt, daß die anderen Netze vertrauenswürdig sind? Das ist üblicherweise das problem, wenn Windows-Kisten nicht auf andere netze zugreifen können.

lks

PS: Wie weit kommt ein traceroute?

Moin,

Hast Du den Windowskisten (Windows-Firewall) jeweils gesagt, daß die anderen Netze vertrauenswürdig sind? Das ist üblicherweise das problem, wenn Windows-Kisten nicht auf andere netze zugreifen können.

lks

PS: Wie weit kommt ein traceroute?

Hallo

er hat ja geschrieben auf der jeweiligen Seite funktionieren die Netze. Ciscorouter bzw. Fritzbox kennen kein Windows

So long

Yumper

Das dazugehörige AVM Tutorial hast du genau gelesen und auch in deiner FritzBox VPN Konfig umgesetzt ?!:

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/229_Mit-FRITZ ...

Das Eintragen aller statischen Routen für die jeweiligen lokalen VPN Einzelnetze auf der FritzBox ist zwar nicht falsch aber hätte man mit etwas intelligenterem Subnetting erheblich vereinfachen können:

FritzBox (links):

Alle IP Netze von .0.0 bis .63.0

192.168.0.0, Maske: 255.255.192.0, Gateway: 192.168.11.11

FritzBox (rechts):

Alle IP Netze von .64.0 bis .127.0

192.168.64.0, Maske: 255.255.192.0, Gateway: 192.168.64.11

Das hat dann auch eine Auswirkung auf die erheblich einfachere IPsec Site to Site Konfig der FritzBoxen, denn dort ist statt umständlichen 7 Einträgen nur noch eine einzige einzutragen ala

accesslist =

"permit ip any 192.168.0.0 255.255.192.0";

Respektive dann

accesslist =

"permit ip any 192.168.64.0 255.255.192.0";

auf der anderen Seite. Was man dann sogar ganz einfach über das FB GUI machen kann ohne Frickelei mit der FB VPN Konfig Datei.

Intelligentes und vorausschauendes Subnetting bei VPNs kann bekanntlich das Netzwerker Leben erheblich vereinfachen...

Nur nebenbei: Erwarte nicht zuviel von dem FB VPN. Dessen VPN Durchsatzraten sind bekanntlich recht mickrig.

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/229_Mit-FRITZ ...

Das Eintragen aller statischen Routen für die jeweiligen lokalen VPN Einzelnetze auf der FritzBox ist zwar nicht falsch aber hätte man mit etwas intelligenterem Subnetting erheblich vereinfachen können:

FritzBox (links):

Alle IP Netze von .0.0 bis .63.0

192.168.0.0, Maske: 255.255.192.0, Gateway: 192.168.11.11

FritzBox (rechts):

Alle IP Netze von .64.0 bis .127.0

192.168.64.0, Maske: 255.255.192.0, Gateway: 192.168.64.11

Das hat dann auch eine Auswirkung auf die erheblich einfachere IPsec Site to Site Konfig der FritzBoxen, denn dort ist statt umständlichen 7 Einträgen nur noch eine einzige einzutragen ala

accesslist =

"permit ip any 192.168.0.0 255.255.192.0";

Respektive dann

accesslist =

"permit ip any 192.168.64.0 255.255.192.0";

auf der anderen Seite. Was man dann sogar ganz einfach über das FB GUI machen kann ohne Frickelei mit der FB VPN Konfig Datei.

Intelligentes und vorausschauendes Subnetting bei VPNs kann bekanntlich das Netzwerker Leben erheblich vereinfachen...

Nur nebenbei: Erwarte nicht zuviel von dem FB VPN. Dessen VPN Durchsatzraten sind bekanntlich recht mickrig.

Zitat von @aqui:

Das dazugehörige AVM Tutorial hast du genau gelesen ?!:

avm.de/service/vpn/praxis-tipps/mit-fritzfernzugang-auf-mehrere- ...

Das Eintragen aller statischen Routen für die jeweiligen lokalen VPN Einzelnetze auf der FritzBox ist zwar nicht falsch aber hätte man mit etwas intelligenterem Subnetting erheblich vereinfachen können:

FritzBox (links):

Alle IP Netze von .0.0 bis .63.0

192.168.0.0, Maske: 255.255.192.0, Gateway: 192.168.11.11

FritzBox (rechts):

Alle IP Netze von .64.0 bis .127.0

192.168.64.0, Maske: 255.255.192.0, Gateway: 192.168.64.11

Das hat dann auch eine Auswirkung auf die erheblich einfachere IPsec Site to Site Konfig der FritzBoxen, denn dort ist statt umständlichen 7 Einträgen nur noch eine einzige einzutragen ala accesslist =

"permit ip any 192.168.0.0 255.255.192.0";

Respektive dann accesslist =

"permit ip any 192.168.64.0 255.255.192.0";

auf der anderen Seite. Was man dann sogar ganz einfach über das FB GUI machen kann ohne Frickelei mit der Konfig Datei

Intelligentes und vorausschauendes Subnetting kann als das Netzwerker Leben erheblich vereinfachen...

Nur nebenbei: Erwarte nicht zuviel von dem FB VPN. Dessen VPN Durchsatzraten sind bekanntlich recht mickrig.

Das dazugehörige AVM Tutorial hast du genau gelesen ?!:

avm.de/service/vpn/praxis-tipps/mit-fritzfernzugang-auf-mehrere- ...

Das Eintragen aller statischen Routen für die jeweiligen lokalen VPN Einzelnetze auf der FritzBox ist zwar nicht falsch aber hätte man mit etwas intelligenterem Subnetting erheblich vereinfachen können:

FritzBox (links):

Alle IP Netze von .0.0 bis .63.0

192.168.0.0, Maske: 255.255.192.0, Gateway: 192.168.11.11

FritzBox (rechts):

Alle IP Netze von .64.0 bis .127.0

192.168.64.0, Maske: 255.255.192.0, Gateway: 192.168.64.11

Das hat dann auch eine Auswirkung auf die erheblich einfachere IPsec Site to Site Konfig der FritzBoxen, denn dort ist statt umständlichen 7 Einträgen nur noch eine einzige einzutragen ala accesslist =

"permit ip any 192.168.0.0 255.255.192.0";

Respektive dann accesslist =

"permit ip any 192.168.64.0 255.255.192.0";

auf der anderen Seite. Was man dann sogar ganz einfach über das FB GUI machen kann ohne Frickelei mit der Konfig Datei

Intelligentes und vorausschauendes Subnetting kann als das Netzwerker Leben erheblich vereinfachen...

Nur nebenbei: Erwarte nicht zuviel von dem FB VPN. Dessen VPN Durchsatzraten sind bekanntlich recht mickrig.

Hallo

er muss jedoch ein 32er Netzwerk verwenden

So long

Yumper

er muss jedoch ein 32er Netzwerk verwenden

Steht aber nirgendwo das er das muss... Sofern er das IP Adressdesign noch ändern kann, kann man ihm nur dringenst raten das entsprechend anzupassen, jedenfalls für den rechten Standort.

Das erweitert die Flexibilität in puncto IP Skalierbarkeit und das IP Routing !

Mit den obigen, nicht konsistenten Subnetzen zw. den Standorten geht es zwar auch, erhöht aber nur unnötigerweise den Konfig Aufwand und erschwert die Managebarkeit.

Gute Adressierungs Praxis ist es auch die VLAN IP Adressen des Switches nicht wild mitten in die IP Adressrange der Subnetze zu legen, sondern auch an den Rand wie es generell guter Stil ist für Router mit festen IPs.

.254 wäre hier also auch die bessere Wahl gewesen statt .11 um die Gefahr einer Überschneidung zu minimieren.

Bei IP Adressierungstechniken ist noch etwas "Luft nach oben" beim TO !

überlege gerade sowieso auf 10er-Netze zu wechseln, denke, das würde es schöner / flexibler / übersichtlicher machen.

Würde in jedem Falle Sinn machen. Ob du letztlich 10er, 172.16er oder 192.168er Adressen nimmst ist mehr oder minder kosmetisch.Wichtig ist immer das entsprechende Subnetting mit konsistenten Subnetzen in den beiden Lokationen mit entsprechenden Masken (siehe oben).

Wobei diese mit der nächsten Firmware viel besser sein sollen.

Ja, dann können sie statt 3 Mbit/s 5 Mbit/s im VPN Tzzz...Wenn das ein Firmennetz ist haben da billige Consumer Plasteroute wie die FritzBoxen so oder so nichts zu suchen. Weist du als guter Admin ja sicher auch selber....

Wobei ich defintiv die 1 bevorzuge.

Ist absolut OK aber für das Koppel VLAN zwischen FritzBox und L3 Switch brauchst du ja 2 statische IP Routeradressen und zumindestens da bietet sich dann die .1 und die .254 an wenn du mit 24 Bit Prefixes arbeitest. darum habe ich alle Gateways auf die 11 gelegt.

Dann nimmst du eben die .1 auf allen VLAN IP Interfaces des Switches und nur die .254 auf den FritzBoxen im Koppel VLAN. Geht ja auch... Sehe ich das jetzt aber richtig, wenn ich Telnet nicht aktiviert bekomme, gibt es keine andere Lösungen?

Bahnhof ?, Ägypten ?Was hat jetzt "Telnet" oder der Tausch der FritzBoxen mit einmal mit der ganzen Fragestellung zu tun ???

Du sprichst mit einmal in Rätseln ???

Wenn du konsitentes Subnetting machst kannst du das VPN mit einer entsprechenden Summary Route direkt im FritzBox GUI einrichten oder du nutzt das Fernzugangs Tool um die VPN Konfig der beiden FritzBox anzupassen wie es im AVM Tutorial ja hinreichend verständlich auch für Laien beschrieben ist.

Wo ist da jetzt dein Problem und was hat dein wirrer Satz über "Telnet" oder der Tausch der FritzBoxen damit jetzt zu tun ??

Aber wer lässt sich denn auch sowas einfallen...

AVM !!Passiert eben wenn man Consumer Systeme nutzt die dafür nicht gemacht sind.

DU selber hast dich ja wider besseren Wissens dafür entschieden also jammer jetzt nicht !! Hier im Forum findest du massenweise Anleitungen für VPN Hardware mit Systemen die den Namen "Router" (oder Firewall) auch verdienen.

So, und nun setz dich ran und bringe das zum Fliegen...!

Und bitte nicht immer mit verwirrenden Einzelthreads im Minutentakt antworten. Man kann die auch intelligent zu EINEM zusammenfassen !

Zitat von @Whidow:

trag auf den jeweiligen switches zusätzlich die routen für die anliegenden 192er netze ein und der switch schickt es richtig

trag auf den jeweiligen switches zusätzlich die routen für die anliegenden 192er netze ein und der switch schickt es richtig

Die switches kennen Ihre Netze. Da muß nichts zusätzlich eingetragen werden!

lks

Zitat von @Whidow:

Hallo,

also die Lösung ist denke ich mal, wenn die Switches Routingeinträge zulassen und du dort die Route 0.0.0.0/0 über den einen port einträgst, werden pakete, statt in die richtigen 192.168.x.x netzwerke wieder über diesen port zurück geschickt?

Hallo,

also die Lösung ist denke ich mal, wenn die Switches Routingeinträge zulassen und du dort die Route 0.0.0.0/0 über den einen port einträgst, werden pakete, statt in die richtigen 192.168.x.x netzwerke wieder über diesen port zurück geschickt?

Wie meinst Du das? Irgendwie schreibst Du wirr.