Zwei Lancom GS-315XP Switche VLAN verbinden

Hallo zusammen,

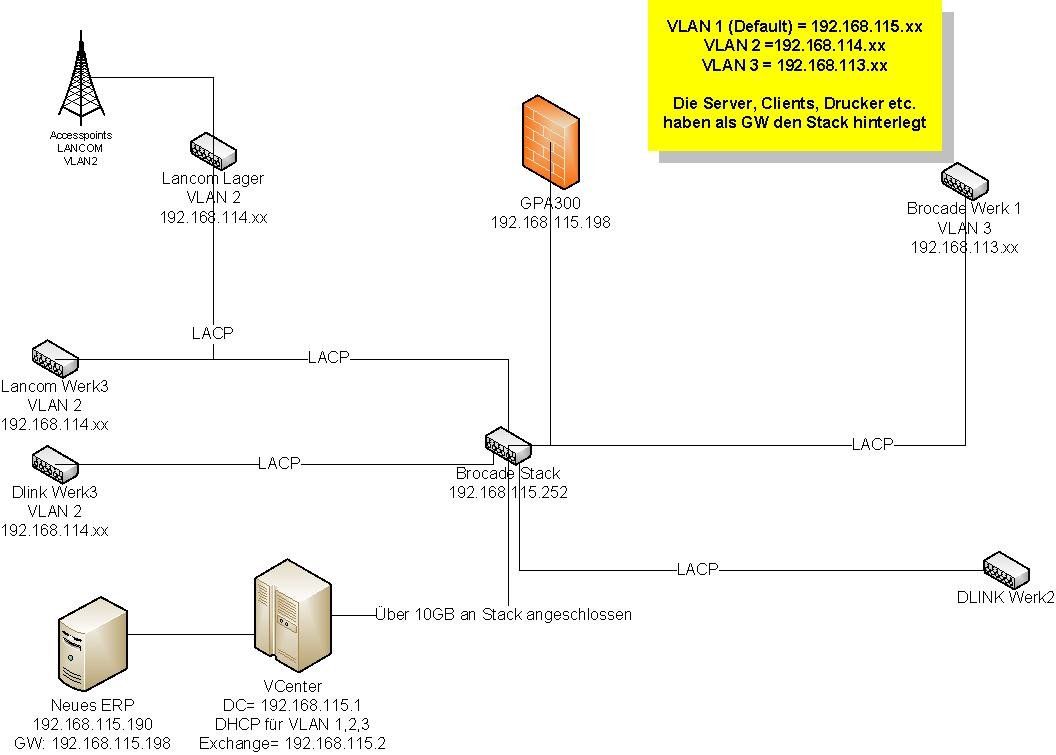

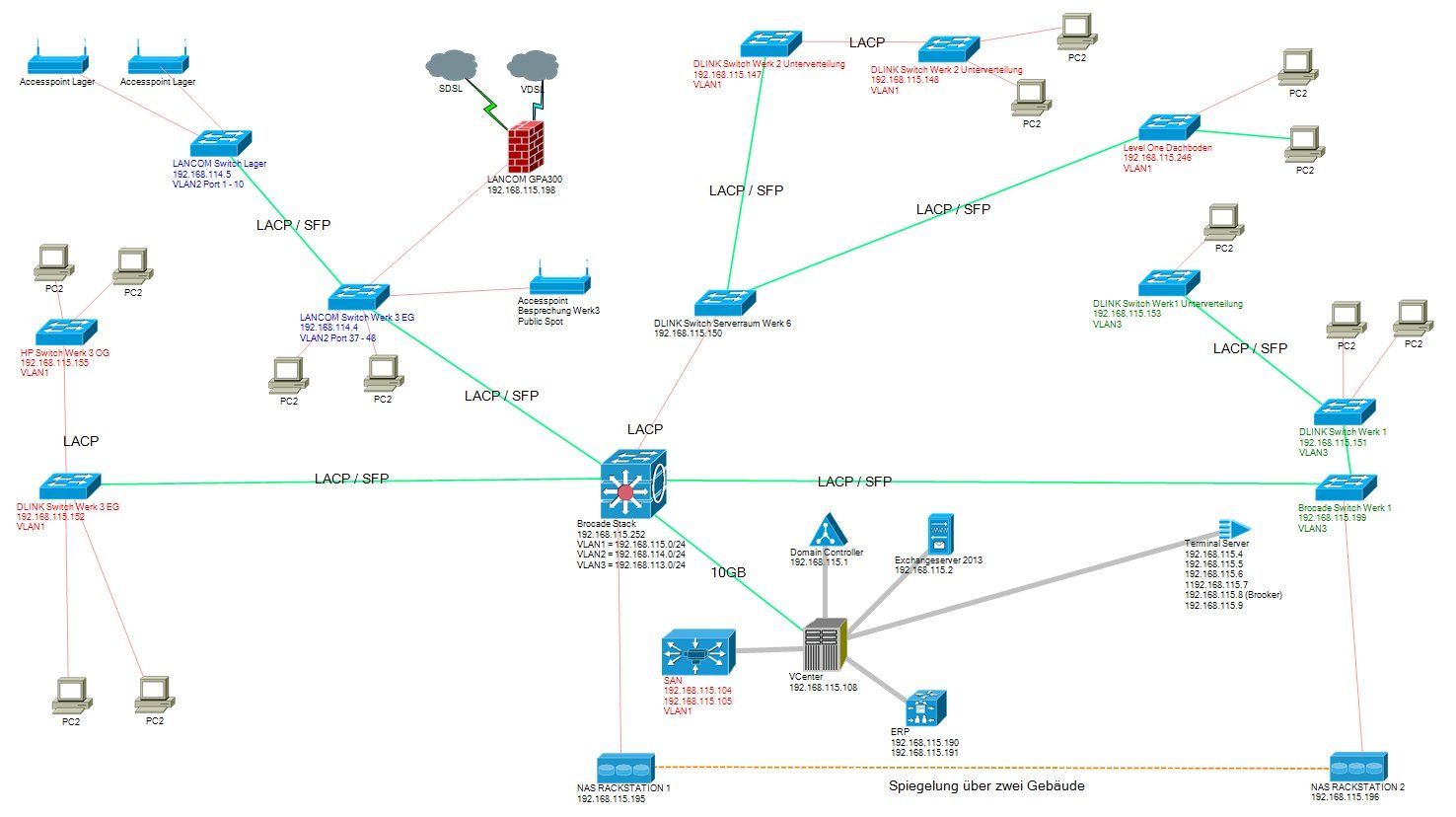

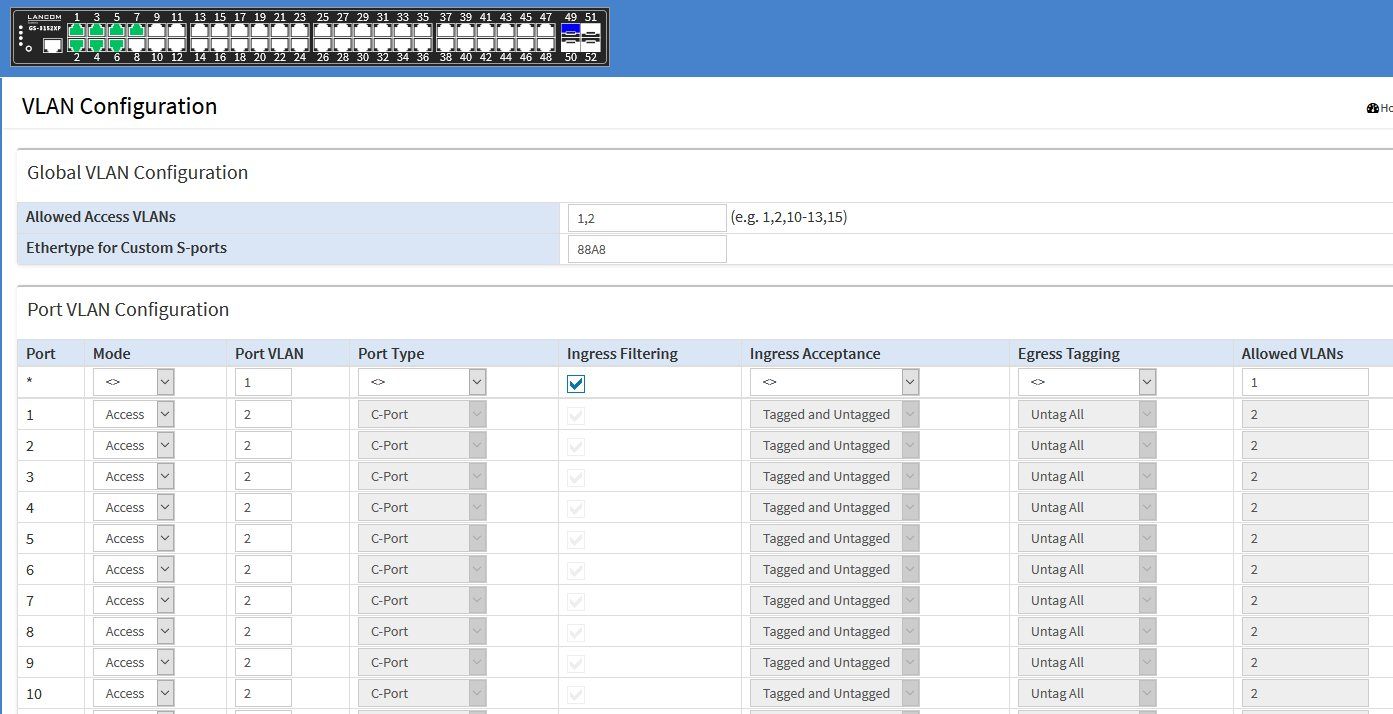

wir haben zwei neue Lancom GS-315XP Switche bekommen. An einem dieser Switche sind Lancom Accesspoints angeschlossen. Ich verzweifel gerade an der Verbindung zwischen den Switchen bzw. VLANs

Wir haben aufgrund von IP knappheit die Netze 192.168.115.xx (Werk2-6) und 192.168.114.xx (Werk3)

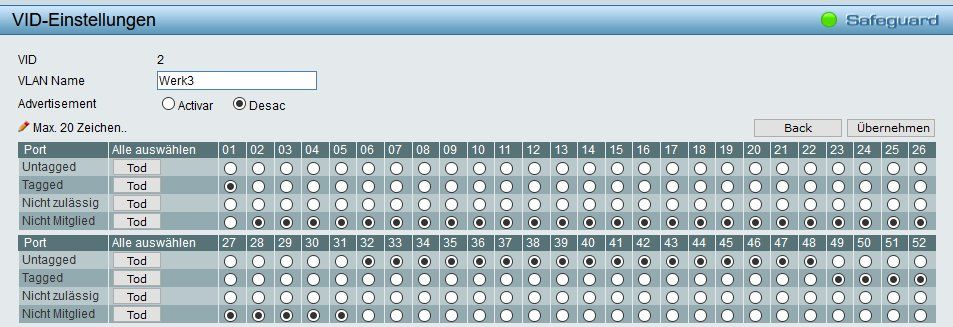

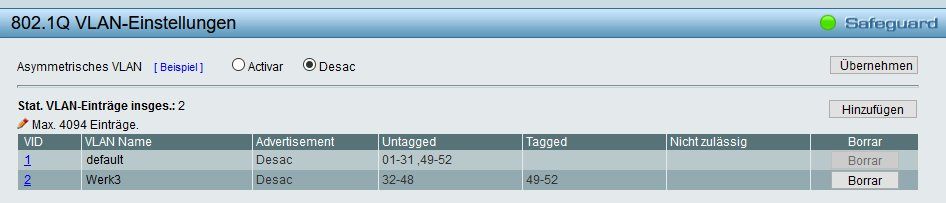

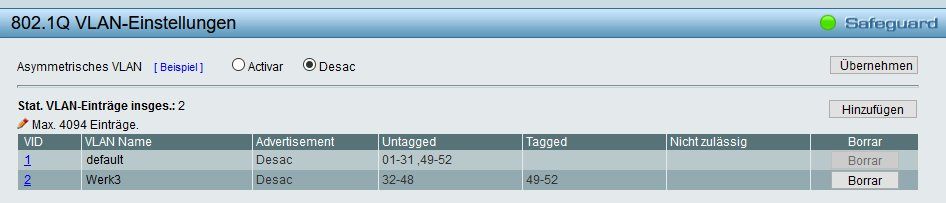

Switch2 ist über Port1 mit einem weiteren Switch (DLINK) verbunden. Auf dem DLINK Switch gibt es das VLAN Werk3 (192.168.114.xx) was über Port 49-52 (Tagged) mit den Brocadeswitchen verbunden ist. In diesem VLAN (Werk3) beziehen die Clients IPs aus dem 192.168.114.xx Bereich.

Switch 1 (DLink) ist im Serverraum Werk 3 und mit den Brocadeswitchen über Glasfaser (Port 49-52) verbunden.

IP: 192.168.115.152

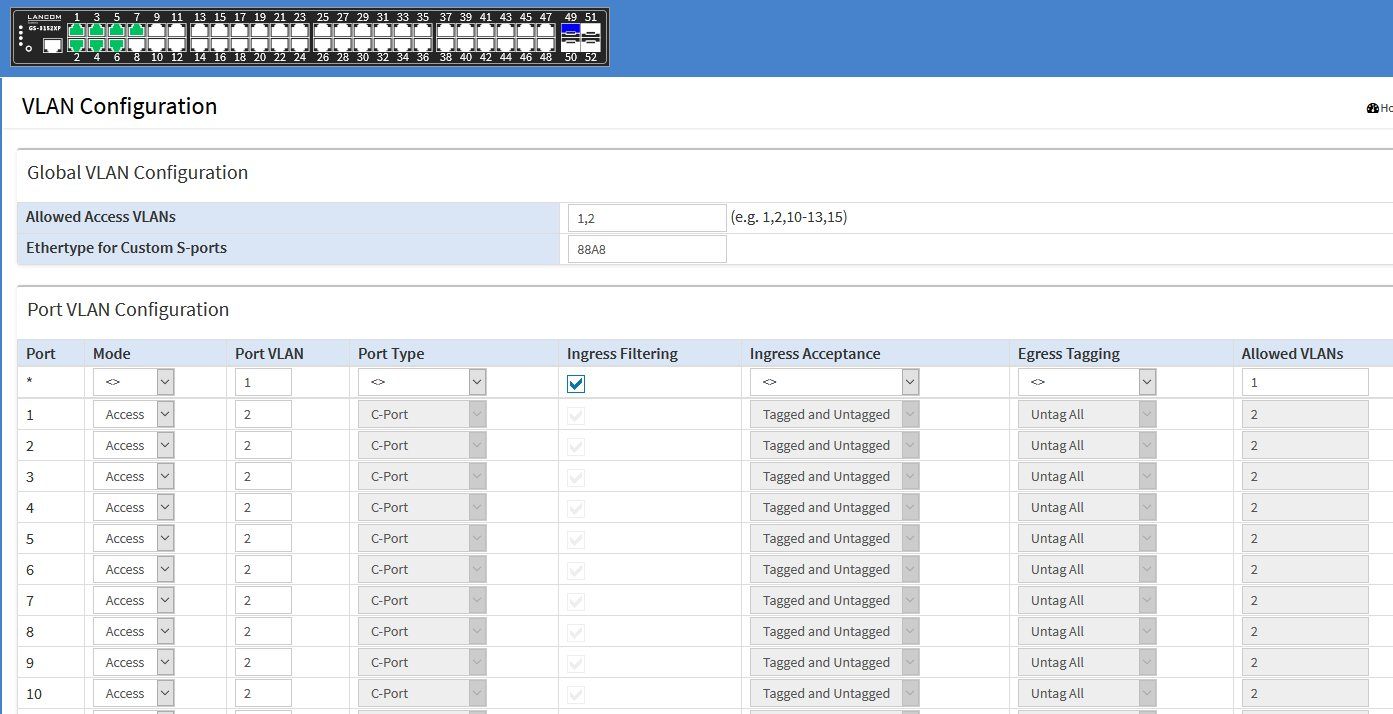

Switch 2 (Lancom) ist im Serverraum Werk 3

IP: 192.168.114.4

Switch 3 (Lancom) ist im Lager

192.168.114.5

Am Switch 3 sind 10 Accesspoints angeschlossen (Port 1-10). Die Switche 2 und 3 sind über ein SFP Modul (Port 49) verbunden.

Ich möchte die Accesspoints in ein eigenes VLAN legen, so das diese wie auf dem DLINK auch IP Adressen aus dem Netz 192.168.114.xx beziehen.

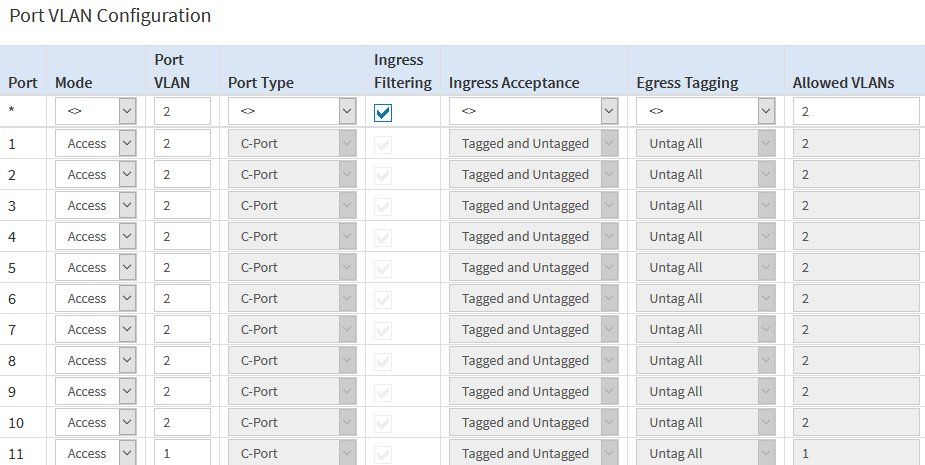

Meine Überlegung wäre nun auf Switch 3 Port 1-10 in das VLAN Werk3 zu legen.

Dann müsste ich aber doch noch über Port 49 am Switch 2 und 3 das VLAN Werk3 als tagged bekannt machen oder?

so

oder

so?

so?

Dann bräuchte ich noch die Verbindung zwischen Switch 1 und Switch 2 was über Port 1 verbunden ist. Auch dieses müsst getagged werden richtig?

Ich hoffe ihr versteht was ich meine und meine Informationen sind ausreichend ;)

wir haben zwei neue Lancom GS-315XP Switche bekommen. An einem dieser Switche sind Lancom Accesspoints angeschlossen. Ich verzweifel gerade an der Verbindung zwischen den Switchen bzw. VLANs

Wir haben aufgrund von IP knappheit die Netze 192.168.115.xx (Werk2-6) und 192.168.114.xx (Werk3)

Switch2 ist über Port1 mit einem weiteren Switch (DLINK) verbunden. Auf dem DLINK Switch gibt es das VLAN Werk3 (192.168.114.xx) was über Port 49-52 (Tagged) mit den Brocadeswitchen verbunden ist. In diesem VLAN (Werk3) beziehen die Clients IPs aus dem 192.168.114.xx Bereich.

Switch 1 (DLink) ist im Serverraum Werk 3 und mit den Brocadeswitchen über Glasfaser (Port 49-52) verbunden.

IP: 192.168.115.152

Switch 2 (Lancom) ist im Serverraum Werk 3

IP: 192.168.114.4

Switch 3 (Lancom) ist im Lager

192.168.114.5

Am Switch 3 sind 10 Accesspoints angeschlossen (Port 1-10). Die Switche 2 und 3 sind über ein SFP Modul (Port 49) verbunden.

Ich möchte die Accesspoints in ein eigenes VLAN legen, so das diese wie auf dem DLINK auch IP Adressen aus dem Netz 192.168.114.xx beziehen.

Meine Überlegung wäre nun auf Switch 3 Port 1-10 in das VLAN Werk3 zu legen.

Dann müsste ich aber doch noch über Port 49 am Switch 2 und 3 das VLAN Werk3 als tagged bekannt machen oder?

so

oder

Dann bräuchte ich noch die Verbindung zwischen Switch 1 und Switch 2 was über Port 1 verbunden ist. Auch dieses müsst getagged werden richtig?

Ich hoffe ihr versteht was ich meine und meine Informationen sind ausreichend ;)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 656094

Url: https://administrator.de/forum/zwei-lancom-gs-315xp-switche-vlan-verbinden-656094.html

Ausgedruckt am: 04.08.2025 um 16:08 Uhr

38 Kommentare

Neuester Kommentar

Es kommt darauf an, was du erreichen willst. VLAN tagged muss halt überall an denen Switchen anliegen, wo man es benötigt. Wenn der Router für ein VLAN an einem Ende ist und der Client, der in diesem VLAN sein soll, am anderen Ende, brauchen halt alle Switche und dessen Verbindungsports dazwischen dieses VLAN tagged.

Grundsätzlich gild die Regel:

Zwischen den Switchen alle VLANs tagged durch schicken (Ausnahme #1) (Ausnahme #2).

An den Endgeräten das jeweilige VLAN untagged anlegen.

Accesspoints brauchen oft mehrere VLANs, also dort auch die nötigen VLANs tagged anlegen (Ausnahme #2).

Ausnahme #1: Aus Sicherheitsgründen kann man auch einige VLANs weg lassen, wenn sie an der anderen Stelle nicht benötigt werden.

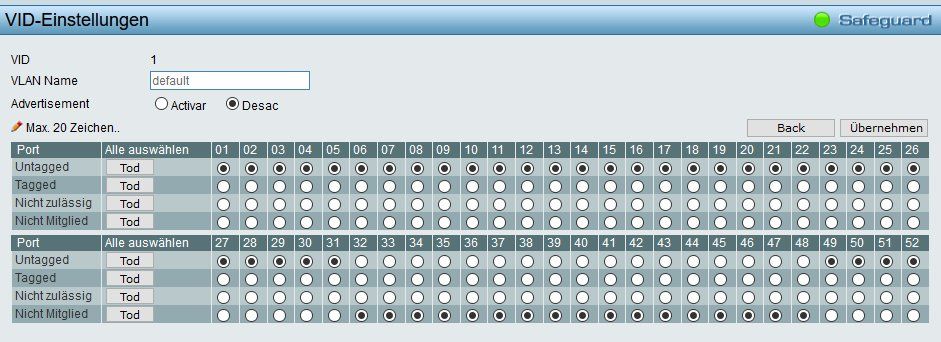

Ausnahme #2: Um die Geräte besser verwalten zu können, wird ein Verwaltungs-VLAN "untagged" mit angelegt, damit sie auch in ihrer Grundkonfiguraqtion sofort erreichbar sind. Gerne wird dafür VLAN 0 bzw VLAN 1 (das erste halt) verwendet.

Grundsätzlich gild die Regel:

Zwischen den Switchen alle VLANs tagged durch schicken (Ausnahme #1) (Ausnahme #2).

An den Endgeräten das jeweilige VLAN untagged anlegen.

Accesspoints brauchen oft mehrere VLANs, also dort auch die nötigen VLANs tagged anlegen (Ausnahme #2).

Ausnahme #1: Aus Sicherheitsgründen kann man auch einige VLANs weg lassen, wenn sie an der anderen Stelle nicht benötigt werden.

Ausnahme #2: Um die Geräte besser verwalten zu können, wird ein Verwaltungs-VLAN "untagged" mit angelegt, damit sie auch in ihrer Grundkonfiguraqtion sofort erreichbar sind. Gerne wird dafür VLAN 0 bzw VLAN 1 (das erste halt) verwendet.

Meine Überlegung wäre nun auf Switch 3 Port 1-10 in das VLAN Werk3 zu legen.

Das ist OK und kann man so machen ! Ports dann untagged in VLAN 2 (PVID 2) auf dem Switch.Dann müsste ich aber doch noch über Port 49 am Switch 2 und 3 das VLAN Werk3 als tagged bekannt machen oder?

Ganz genau anders könnte VLAN 2 ja sonst niemals von einem Switch zum anderen gelangen !!Sind diese 2 Lancom Switches sonst vollständig isoliert ??

Wenn nicht und sie mit dem VLAN 2 (Werk 3) auch irgendwie mit dem Brocade Switches oder dem D-Link verbunden sind, dann musst du natürlich auch den Uplink dorthin mit dem VLAN 2 taggen.

Liest dir die "VLAN Schnellschulung" durch die das gesamten VLAN Verhalten noch einmal im Schnellverfahren beschreibt:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Grundlagen erklärt auch das hiesige VLAN_Tutorial.

Nochwas sehr Wichtiges:

Die Broacde Switches machen im Default ein Spanning Tree PVST (Per VLAN Spanning Tree) Verfahren ! Sprich also pro VLAN je einen dedizierten Spanning Tree Prozess !

Solche PVSTP Verfahren, was auf Premium Switches oft üblich ist, supporten deine D-Link Gurke und auch die Lancoms nicht !!! Die können generell nur Single Span !

Du bekommst dann beim Verbinden dieser Switches ein nicht kompatibles Spanning Tree Design was zu massiven Ausfällen und Unterbrechungen im Netz führen kann, da PVST und Single Span NICHT kompatibel sind.

Das solltest du also immer auf dem Radar haben.

Du musst also die Brocade Switches zwingend auf Single Span konfigurieren und das PVST damit deaktivieren wenn du diese Switches mit Lancom oder D-Link koppelst !

Ebenso sollte global RSTP hier Pflicht sein. Beim Brocade ist das das Kommando spanning-tree 802.3w und NICHT das Kommando spanning-tree rstp !! Achte zwingend darauf !!

Wenn du die Brocades alle auf RSTP Single Spann in der Konfig eingestellt hast, kannst du diesen Hinweis natürlich ignorieren.

Was meinst du damit?

Ob sie in sich nur als isolierte reine 2er Switchverbindung arbeiten oder ob sie noch mit einem oder mehreren Beinen mit dem Brocade oder D-Link verbunden sind !Deswegen bin ich der Meinung das die Verbindung vom Lancom Switch zu dem Dlink doch aussreichen müsste?!

Ja, da hast du Recht. Diese Uplink zw. D-Link und dem Lancom muss aber sowohl auf D-Link Seite als auch auf Lancom Seite immer tagged für das VLAN 2 definiert sein und untagged (PVID 1) im VLAN 1 liegen, dann ist das korrekt.Da die Verbindung zwischen Brocade und DLINK schon läuft sollte es ja gehen?!

Nein, wenn die 2 inkompatiblen Spanning Tree Verfahren nutzen ist das tödlich für die Stabilität Netz. Es kommt dann zu unkontrollierten und zufälligen Spanning Tree Blockings was sich in immer wiederkehrenden Unterbrechungen äußert.Aber dazu müsste man mal deine Brocade Konfig ansehen oder du siehst sie dir mal selber an. Dort sollte zwingend sowas wie hier stehen:

!

spanning-tree single

!

vlan 1 name DEFAULT-VLAN by port

no untagged ethe 1/2/1

spanning-tree

management-vlan

default-gateway 192.168.1.254 1

!

vlan 10 name Gast by port

tagged ethe 1/1/8 ethe 1/2/1 to 1/2/2

untagged ethe 1/1/6 to 1/1/7

spanning-tree

!

spanning-tree single 802-1w

spanning-tree single 802-1w priority 12288 ==> (Höhere Priority nur beim Spanning Tree Root Switch !)

!

Ein show 802 zeigt dir immer den aktiven Spanning Tree Status auf den Brocades und wer im Netz der STP Root Switch ist. Das sollte tunlichst immer der L3 Core Switch sein.

Wenn das auf deinen Brocades durchgängig so aussieht, sprich du sie auf Single Span eingestellt hast, dann (und nur dann) hast du alles richtig gemacht.

Höhere Priority darf ausschliesslich nur der Root Switch (Core) haben !!

Absolut richtig aber einmal etwas detailierter und eindeutiger beschrieben:

- Switch 3 im Lager bekommt VLAN ID 2 UNtagged (Werk3 VLAN) auf Port 1-10 gelegt (PVID 2)

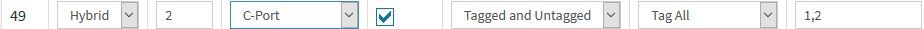

- Switch Uplink Ports 49 = VLAN ID 2 tagged von Switch 2 auf Switch 3 und VLAN 1 untagged

- Über Uplink Port 1 Lancom Switch 2 auf D-Link Switch und dort ebenso: VLAN ID 2 tagged und VLAN 1 untagged

- Zu prüfen ist ob am Brocade Single Span konfiguriert ist. WICHTIG !

- Check an Lancom Switch 3 Ports 1 bis 10 ob dort IP Adressen aus dem VLAN 2 (Werk 3) vergeben werden. Das muss übrigens kein AP sein sondern kann man auch immer mit einem simplen Laptop im DHCP Mode vorab testen.

Muss es Trunk oder Hybrid am Port 49 sein?

Hybrid, denn dein VLAN 1 wird ja immer UNtagged als Native VLAN übertragen

Die reinen VLAN 2 Access Ports (1-10) solltest du immer auch auf Ingress UNtagged setzen. Endgeräte können nicht taggen und der Switch sollte hier auch keinerlei Frames mit irgendwelchen Tags annehmen aus Sicherheitsgründen !! Also besser untagged all auf diesen Ports überall außer natürlich auf dem Uplink Port zu den anderen Switches, da ist Tagging logischerweise Pflicht um die VLAN Info mitzuliefern !

Port 49 ist falsch dort darf das Default VLAN 1 nicht getagged werden. Das wird immer untagged übertragen, deshalb auch "hybrid". Der D-Link und auch die Brocades sowie alle anderen Hersteller weltweit übertragen das Default VLAN immer untagged auf den Tagged Uplinks.

Die beiden letzten Screenshots sind richtig.

Allerdings....die Ports 1-10 sind dort im VLAN 2 nicht auf untagged gesetzt ?? Flüchtigkeitsfehler ??

Irrigerweise nur Port 1 der dann aber falsch auf Tagged.

Ports 1-10 sind weiter Endgeräte Memberports im VLAN 1 ?!?

Port 49 ist falsch dort darf das Default VLAN 1 nicht getagged werden. Das wird immer untagged übertragen, deshalb auch "hybrid". Der D-Link und auch die Brocades sowie alle anderen Hersteller weltweit übertragen das Default VLAN immer untagged auf den Tagged Uplinks.

Wie kann ich denn auf Port 49 ID 2 taggen und VLAN 1 untagged einstellen?

Ganz einfach: Als Member im Default VLAN 1 untagged belassen (PVID 1) und im VLAN 2 Setting diesen Port einfach auf Tagged (ingress und egress) setzen.Stell ich dort als port VLAN 2 tagged ein und VLAN1 wird durch Hybrid untagged mit durchgereicht?

Bingo ! Die beiden letzten Screenshots sind richtig.

Allerdings....die Ports 1-10 sind dort im VLAN 2 nicht auf untagged gesetzt ?? Flüchtigkeitsfehler ??

Irrigerweise nur Port 1 der dann aber falsch auf Tagged.

Ports 1-10 sind weiter Endgeräte Memberports im VLAN 1 ?!?

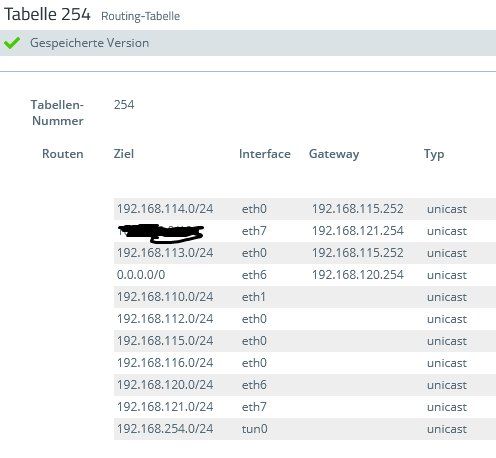

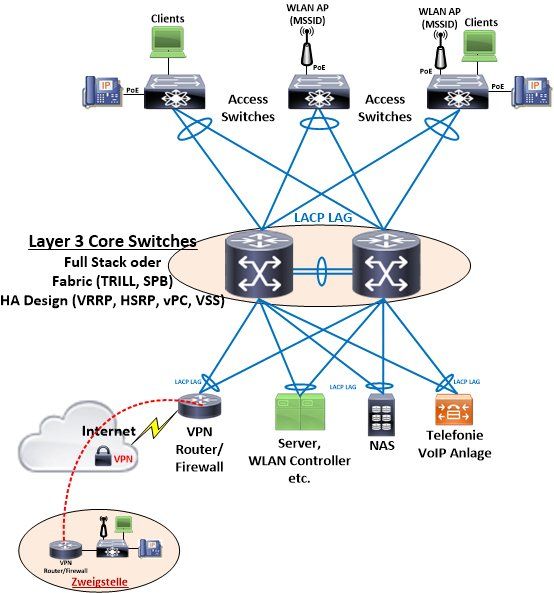

So sieht das Routing erstmal sauber aus.

Du sprichst im Plural wenn du von den Brocade Layer 3 Switches sprichst, deshalb die Frage ob diese als Full Stack zusammengeschaltet sind und so zentral Layer 3 machen im lokalen Netz wie es in dieser Skizze dargestellt ist ??

Ist dem so ??

Ist dem so ??

Ohne dein genaues Design und Setup zu kennen ist eine zielführende Hilfe nur sehr schwer. Leuchtet dir vermutlich auch hoffentlich selber ein. Leider fehlte die Brocade Konfig hier im Attachment um das final beurteilen zu können und so müssen wir leider im freien Fall raten was meist wenig zielführend ist.

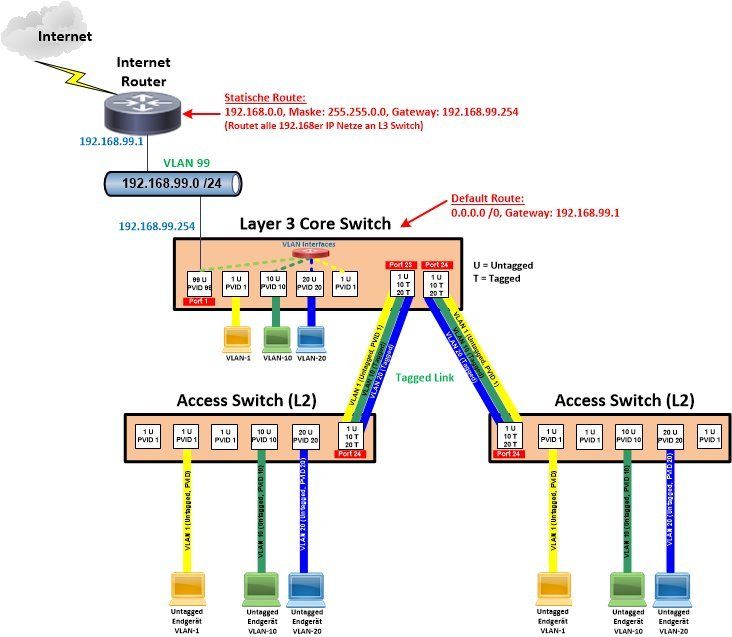

Wenn ja, und es so oder so ähnlich aussieht, dann sollte die dazu korrespondierende Switch Konfig auf den Brocade L3 Cores ungefähr so aussehen sofern das ICX Modelle sind. (Auszug nur mit den .114 und .115 Netzen):

!

vlan 114 name VLAN114 by port

tagged ethe 1/1/47

untagged ethe 1/1/14

router-interface ve 114

!

vlan 115 name VLAN115 by port

tagged ethe 1/1/47

untagged ethe 1/1/16

router-interface ve 115

!

interface ve 114

port-name L3 Interface VLAN 114

ip address 192.168.114.252 255.255.255.0

!

interface ve 115

port-name L3 Interface VLAN 115

ip address 192.168.115.252 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 192.168.115.198

!

Was etwas auffällt ist die etwas unschöne Gateway Adressierung. Verantwortungsvolle Netzwerker legen diese immer an den Anfang oder Ende der IP Range dieser Netze. Bei einem /24er Prefix dann als immer die .1 oder .254. So vermeidet man vorausschauend Überschneidungen.

Wenn deine Konfig so oder so ähnlich aussieht dann ist sie auch richtig.

Du musst dann nur sicherstellen das alle Clients und Server im .114er Netz immer die .114.252 als Gateway haben und alle Clients und Server im .115er Netz immer die .115.252. und diese Gateway IP und auch die im VLAN 114 auch pingen können.

Der zweite wichtige Punkt sind die Clients im .115.0er Subnetz also im VLAN 115 weil sich hier auch das Internet Gateway .115.189 (vermutlich ?!) befindet.

Clients könnten hier also auch das Internet Gateway als Gateway eingestellt haben, was aber nicht der Fall sein sollte ! Das darf und muss immer nur die Layer 3 Core IP des Brocades sein !

Hier liegt die meiste Gefahr in einer Gateway Fehlkonfig dieser Clients.

Wichtig ist auch das das Internet Gateway im VLAN 115 auch eine entsprechende statische Rückroute in die Switch VLAN IP Netze hat !!

Dort sollte also sowas stehen wie

ip route 192.168.0.0 255.255.128.0 192.168.115.198

Das routet dann alle Subnetze von 192.168.0.0 bis .127.254 an den Layer 3 Brocade Core Switch.

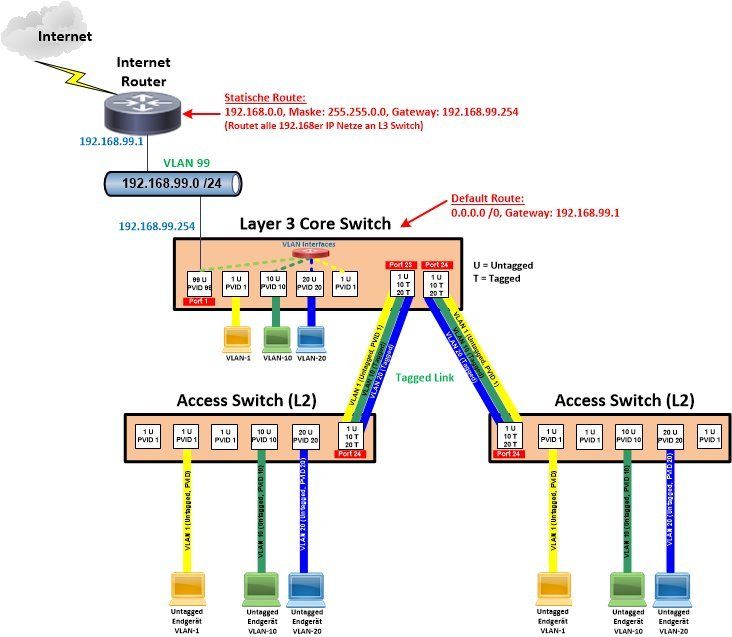

Dieses Layer 3 Schaubild verdeutlicht dir etwas das Routing Verhalten. Das dortige "VLAN 99" entspricht bei dir dem VLAN 115.

Du sprichst im Plural wenn du von den Brocade Layer 3 Switches sprichst, deshalb die Frage ob diese als Full Stack zusammengeschaltet sind und so zentral Layer 3 machen im lokalen Netz wie es in dieser Skizze dargestellt ist ??

Ohne dein genaues Design und Setup zu kennen ist eine zielführende Hilfe nur sehr schwer. Leuchtet dir vermutlich auch hoffentlich selber ein. Leider fehlte die Brocade Konfig hier im Attachment um das final beurteilen zu können und so müssen wir leider im freien Fall raten was meist wenig zielführend ist.

Wenn ja, und es so oder so ähnlich aussieht, dann sollte die dazu korrespondierende Switch Konfig auf den Brocade L3 Cores ungefähr so aussehen sofern das ICX Modelle sind. (Auszug nur mit den .114 und .115 Netzen):

!

vlan 114 name VLAN114 by port

tagged ethe 1/1/47

untagged ethe 1/1/14

router-interface ve 114

!

vlan 115 name VLAN115 by port

tagged ethe 1/1/47

untagged ethe 1/1/16

router-interface ve 115

!

interface ve 114

port-name L3 Interface VLAN 114

ip address 192.168.114.252 255.255.255.0

!

interface ve 115

port-name L3 Interface VLAN 115

ip address 192.168.115.252 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 192.168.115.198

!

Was etwas auffällt ist die etwas unschöne Gateway Adressierung. Verantwortungsvolle Netzwerker legen diese immer an den Anfang oder Ende der IP Range dieser Netze. Bei einem /24er Prefix dann als immer die .1 oder .254. So vermeidet man vorausschauend Überschneidungen.

Wenn deine Konfig so oder so ähnlich aussieht dann ist sie auch richtig.

Du musst dann nur sicherstellen das alle Clients und Server im .114er Netz immer die .114.252 als Gateway haben und alle Clients und Server im .115er Netz immer die .115.252. und diese Gateway IP und auch die im VLAN 114 auch pingen können.

Der zweite wichtige Punkt sind die Clients im .115.0er Subnetz also im VLAN 115 weil sich hier auch das Internet Gateway .115.189 (vermutlich ?!) befindet.

Clients könnten hier also auch das Internet Gateway als Gateway eingestellt haben, was aber nicht der Fall sein sollte ! Das darf und muss immer nur die Layer 3 Core IP des Brocades sein !

Hier liegt die meiste Gefahr in einer Gateway Fehlkonfig dieser Clients.

Wichtig ist auch das das Internet Gateway im VLAN 115 auch eine entsprechende statische Rückroute in die Switch VLAN IP Netze hat !!

Dort sollte also sowas stehen wie

ip route 192.168.0.0 255.255.128.0 192.168.115.198

Das routet dann alle Subnetze von 192.168.0.0 bis .127.254 an den Layer 3 Brocade Core Switch.

Dieses Layer 3 Schaubild verdeutlicht dir etwas das Routing Verhalten. Das dortige "VLAN 99" entspricht bei dir dem VLAN 115.

Vor der Firewall ist noch ein Vodafone SDSL Gerät und ein Bintec Router für die VDSL Leitung

Das ist für das lokale LAN irrelevant, da das zentrale Gateway nach draussen ja immer die 192.168.115.198 ist !Intern kennen die Endgeräte einzig niur die Brocade VLAN IP Adsressen als Gateway und der Brocade selber hat als Default Gateway die 192.168.115.198.

Salopp gesagt alles was die Clients nicht kennen schicken sie an den Brocade, der routet dann alles lokal, alles was er nicht kennt reicht er an die Firewall weiter.

Habe es versucht zu exportieren. Leider ohne Erfolg.

Sorry, aber wie kann man an so etwas banalem scheitern einen simplen Text hier per cut an paste reinzubringen..- Per Telnet oder SSH auf den Switch gehen

- enable eingeben um sich als Admin zu authenthisieren

- Dann zeigt ein show run dir die Konfig die du dann hier nur noch rein cut and pasten musst

- Ggf. noch etas anonymisieren (Passwörter etc. rauslöschen)

Aber ich frage mich wieso der Dienstleister meint ich solle lieber die Firewall eintragen?

Völliger Quatsch. Zeigt das der keinerlei Fachkenntnisse hat und den solltest du nicht mehr ins Haus lassen.Sorry, soll nicht böse klingen aber aber so ein simples und einfaches Netzdesign wie bei dir kann der FiSi im ersten Lehrjahr administrieren. Ein Dienstleister sollte das im Schlaf können !

Nur beim ERP. Sonst ebenfalls alle über den Stack

Auch der ERP muss zwingend den Brocade als Gateway haben !! Siehe oben. Alle lokalen Clients kennen nur das Broacde Gateway !!Mache das nie über die Konsole.

"Real networks do CLI" und niemals Klicki Bunti für Dummies ! 😉OK, zurück zum Thema

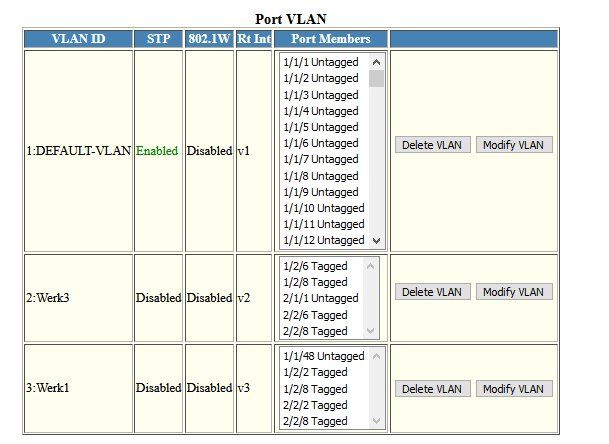

Deine Netzwerk Konfig hat mehrere gravierende und grobe Fehler die den Produktivbetrieb stark gefährden ! Diese solltest dringenst beseitigen, denn das sind die Fehler die das Fehlverhalten im Netzwerk bewirken und zu Instabilitäten führen. Ein Wunder das deinem Dienstleister das nicht aufgefallen ist.

Der Reihe nach:

- Gravierend ist das die Brocades im PVRSTP Verfahren arbeiten. (Per VLAN Spanning Tree). Darauf wurdest du hier schon mehrfach hingewiesen !! Dieses Spanning Tree Protokoll ist NICHT kompatibel zu den STP Protokollen die die D-Link und Lancom Switches verwenden. Diese können nur Single Span ! Du musst also die Brocades zwingend auf Single Span umkonfigurieren.

- Zweitens MUSS der Brocade Switch eine höhere Spanning Tree Priority haben, da er Root Switch ist. Das ist zwingend erforderlich weil die Uplinks zu diesem Switch niemals in den Blocking Mode gehen dürfen.

- Ein weiterer grober Fehler ist das STP nur für das VLAN 1 aktiviert wurde nicht aber für die anderen VLANs. Diese sind durch diesen (Flüchtigkeits)fehler damit stark Loop gefährdet was im worst case zum Totalausfall des Netzes führt.

- Zweitschlimmster Fehler nach dem STP ist das VLAN 1 bzw. das Layer 3 Interface VE 1 !!! Hier fährst du mit 3 (!) IP Netzen auf einem gemeinsamen Draht. Das ist eine vollkommen falsche und nicht Standardkonforme TCP/IP Konfiguration die generell so im TCP/IP nicht supportet ist. IP Adress technisch ein klares NoGo ! Grund ist das keinerlei ICMP Steuerung mehr möglich ist in diesen 3 IP Netzen und viel schlimmer: das Routing passiert komplett in Software und kostet massiv Performance auf dem Layer 3 Switch. Ein böser Kardinalsfehler solche Konfig und auch komplett sinnfrei, denn warum wurden diese nicht in separate VLANs gelegt wie es generell üblich ist ?? Hat das dein gruseliger Dienstleister verbrochen ?

Solange du diese gravierenden Fehler in deiner Konfig nicht beseitigst ist das ein Ritt auf dem Rasiermesser was du da machst in deinem Netz.

Traurig an der ganzen Tatsache ist insgesamt das du mit den Brocades sehr gute und performante Premium Switches mit einem umfangreichen Featureset einsetzt, diese aber mit einer laienhaften, falschen und dillettantischen Konfig so kastrierst das sie auf dem Niveau eines Switches vom Blödmarkt Grabbeltisch laufen und einen latente Gefahr für das Netz darstellen. Eigentlich ein Wunder das in dem Netz noch alles funktioniert.

Mit der 8.0.4er Firmware laufen die Switches zudem auch auf einem nicht mehr supporteten Release. Hier ist vermutlich jahrelang niemals Update und Wartung gemacht worden.

Warum man so oder so das Netzwerk mit D-Link Billigswitches oder diesem billigen Lancom OEM Taiwan Schrott (Lancom produziert die nicht selber sondern bäppelt da nur den Namen drauf) mischt ist ja auch vollkommen unverständlich. Warum bist du nicht bei der einheitlichen Brocade (jetzt Ruckus) ICX Linie geblieben ?? Das wäre doch das sinnvollste gewesen für einen saubere Netz Infrastruktur ? Aber egal...

Mit anderen Worten es besteht dringender Handlungsbedarf hier um das alles auf Vordermann zu bringen !

Ganz besonders in deinem jetzt gemischten Switch Umfeld musst du zuallererst das Spanning Tree Problem auf Vordermann bringen.

- STP auf Single Spann in den Brocades umkonfigurieren und...

- dem Layer 3 Brocade Switches eine globale STP Priority von 8192 vergeben !

- vlan 5 = .115.0 /24

- vlan 6 = .116.0 /24

hat eine Strecke (ca 110 Meter) von einem Switch zum anderen Switch gebaut und Multimode (OM3) Kabel genutzt.

Ein Klassiker also....dass man dieses Strecke niemals in Betrieb nehmen könnte.

Das ist natürlich Quatsch und kommt dabei raus wenn "Elektriker" sich in Networking versuchen.OM3 ist ein 50µ Multimode Kabel mit...

- 1 Gig und Standard SX SFP Optiken kommt man max. 550 Meter weit

- mit 10 Gig Standard SR SFP+ Optiken kommt man max. 330 Meter weit

Du siehst du hast noch eine Menge zu fixen und umzukonfigurieren an dem Netzwerk ! Ohne die oben angesprochenen dringenden Umkonfigurierungen solltest du niemals in einen geregelten Produktivbetrieb gehen.

Allerdings nur im VLAN1 richtig?

Nein, deine grundsätzliche STP Konfig ist falsch und muss global auf Single Spann umkonfiguriert werden. Hier ein Beispiel wie das aussehen muss (Auszug): ver 08.0.9j

!

spanning-tree single

!

vlan 1 name DEFAULT-VLAN by port

no untagged ethe 1/2/1

spanning-tree

router-interface ve 1

!

vlan 10 name Gast by port

tagged ethe 1/1/8 ethe 1/2/1 to 1/2/2

untagged ethe 1/1/6 to 1/1/7

spanning-tree

router-interface ve 10

!

spanning-tree single 802-1w

spanning-tree single 802-1w priority 8192

!

aaa authentication web-server default local

aaa authentication login default local

aaa authentication login privilege-mode

enable telnet authentication

enable super-user-password Geheim123

enable aaa console

ip dns domain-list wieoderwas.home.arpa

ip dns server-address 192.168.115.254

ip multicast active

ip multicast version 3

!

username admin password Geheim123

!

clock summer-time

clock timezone europe CET

!

ntp

server 192.168.115.189

!

end

Hände weg vom "rstp" Kommando im Spanning Tree !!!

Das ist ein alter Draft und sollte keinesfalls aktiviert werden. Nur "802-1w" ist korrekt !

Das richtige Kommando für dich ist also spanning-tree single 802-1w und nichts anderes.

ch glaube das sind alte Einträge die ich entfernen kann. Das 192.168.112.252 und 192.168.116.198 sind Netze die garnicht bekannt sind bei uns.

Perfekt ! 👍Dann mache das so schnell wie möglich, denn die 2 weiteren IP Netze dort zwingen den Port in den Process Switching Mode in Software und deaktivieren die ICMP Steuerung.

Mit

conf t

enable

int ve 1

no ip address 192.168.112.252

no ip address 192.168.116.198

<ctrl> z

write mem

entfernst du das im CLI oder für dich dann im Klicki Bunti GUI.

Finanzieller Aspekt

Völlig falscher Ansatz ! Schalte mal für 1 Tag das gesamte Netz aus und sage dem Entscheider "...tja finanzieller Ansatz !" Mal sehen was der sagt. Das ist sicher derselber der ohne solchen Kommentar dann Windows Lizenzen bezahlt. Unverständlich warum man eine solch unternehmenskritische Resource wie die Netzwerk Infrastruktur mit Füßen tritt aber scheinbar ist den Entscheidern bei euch sowas ja Wumpe. Das ist eher Würstchenbuden Mentalität...aber egal die Einstellung muss man sicher nicht verstehen...Die Aussage kommt von dem IT-Dienstleister und nicht dem Elektriker

Wie gruselig ! Das war doch auch der der den Unsinn mit der Firewall als Gateway erzählt hat. Der sollte dann wirklich beim nächten Male Hausverbot bekommen. Der hat sich selber diskreditiert.Vermutlich weiss der Elektriker das dann besser... Oh man, an was für einen Dienstleister bist du da bloß geraten... ?!

Um Spanning Tree zu aktivieren:

Das ist falsch ! Du willst ja gerade NICHT VLAN bezogen STP komnfigurieren sondern global !!Das ist also ein Global Command und nicht VLAN bezogen:

!

spanning-tree single 802-1w

spanning-tree single 802-1w priority 8192

!

Lad dir den Layer 2 Konfig Guide von Ruckus runter da steht alles im Detail.

Den gibts frei über deren Support Portal oder auch frei als PDF wenn man danach sucht.

Spanning Tree an den anderen Switchen wie Lancom und DLINK bleiben aber weiterhin deaktiviert oder?

Auf keinen Fall !Sobalt der Single Span am Ruckus/Brocade ICX mit der richtigen Priority rennt dann aktivierst du das dort auch !

Ja, natürlich !

Vergiss bitte den System Max Parameter...den brauchst du nicht !!

Du deaktivierst zuerst global das PVST mit

Switch(config)# no global-stp

Dann setzt du global den Switch in den Single Span Mode:

Switch(config)# spanning-tree single 802-1w

Dann setzt du die Priority mit:

Switch(config)# spanning-tree single 802-1w priority 8192

Und dann setzt du in jedem VLAN den Single Span:

Switch(config-vlan)# spanning-tree

Fertisch !

Auf dem CLI gilt Cisco Syntax ! Du kannst z.B. immer mit dem "?" arbeiten. Ein

Switch(config)# spanning-tree ?

zeigt dir z.B. welche Subkommandos das "spannig-tree" Kommando noch kennt.

Mit der TAB Taste kannst du autokomplettieren Z.B.

Switch(config)# spanning-tree si<tab>

komplettiert dir das Kommando automatisch auf Switch(config)# spanning-tree single

Danach kannst du wieder ein ? eingeben um zu sehen was er noch kennt. Das Fragezeichen ist dein Syntax Helfer !

Was ist daran so schwer ?? Steht alles HIER in der Rubrik SSTP !

Steht alles HIER in der Rubrik SSTP !

Vergiss bitte den System Max Parameter...den brauchst du nicht !!

Du deaktivierst zuerst global das PVST mit

Switch(config)# no global-stp

Dann setzt du global den Switch in den Single Span Mode:

Switch(config)# spanning-tree single 802-1w

Dann setzt du die Priority mit:

Switch(config)# spanning-tree single 802-1w priority 8192

Und dann setzt du in jedem VLAN den Single Span:

Switch(config-vlan)# spanning-tree

Fertisch !

Auf dem CLI gilt Cisco Syntax ! Du kannst z.B. immer mit dem "?" arbeiten. Ein

Switch(config)# spanning-tree ?

zeigt dir z.B. welche Subkommandos das "spannig-tree" Kommando noch kennt.

Mit der TAB Taste kannst du autokomplettieren Z.B.

Switch(config)# spanning-tree si<tab>

komplettiert dir das Kommando automatisch auf Switch(config)# spanning-tree single

Danach kannst du wieder ein ? eingeben um zu sehen was er noch kennt. Das Fragezeichen ist dein Syntax Helfer !

Was ist daran so schwer ??

Passt so oder?

Das sieht sehr gut aus !! 👍Wenn du jetzt einmal ein show 8 eingibst kannst du die STP Topologie ansehen auf den Uplinks. Sollten alles Root Ports sein auf dem Brocade (Role: DESIGNATED).

Wichtig ist das da sowas steht:

telnet@ICX7150 Switch#sh 8

--- VLAN 4094 [ STP Instance owned by VLAN 4094 ] ---------------------------

Bridge IEEE 802.1W Parameters:

Bridge Bridge Bridge Bridge Force tx

Identifier MaxAge Hello FwdDly Version Hold

Die Instance im VLAN 4094 zeigt dann sic her an das der Singel Span aktiv ist !!

Jetzt kannst du beruhig auch auf allen nicht Brocade Switch RSTP aktivieren was du zur Loop Protection immer machen solltest.

Ein paar kosmetische Dinge noch:

- Die richtige Uhrzeit einstellen mit:

clock summer-time

clock timezone europe CET

!

- Einen NTP Zeitserver einstellen:

ntp

server 192.168.115.x

!

Das kann (bevorzugt) euer lokaler NTP Server sein (Windows) ode reiner aus dem Internet heise.de/ct/hotline/Oeffentliche-Zeitquellen-322978.html

- Ggf. den Brocade auf ein aktuelles Image updaten beim nächsten Wartungsfenster. Firmware kannst du kostenfrei bei Ruckus downloaden: support.ruckuswireless.com

und aktiviere dort ebenfalls Spanning Tree? WIe sieht es mit Loop Protection aus?

Richtig !! Achte rauf das es RSTP ist und Priority auf dem Default belassen ! Nur der Brocade hat als Root eine höhere Prio.Und...?? War das nun so schwer mit dem CLI ? 😉

Ich muss doch mit Exit aus dem NTP rausgehen und clock timezone eingeben oder nicht?

Ja, das ist richtig !Erinnere dich wieder an das Fragezeichen !!! Das ist immer dein bester Freund um zu sehen welche Befehle das CLI kennt und sehen möchte.

Du gibst ein: "telnet@Switch2(config)#clock ?" oder wenn du schon timezone eingegeben hast auch: "telnet@Switch2(config)#clock timezone ?" und "hangelst" dich so durch bis zum richtigen Kommando.

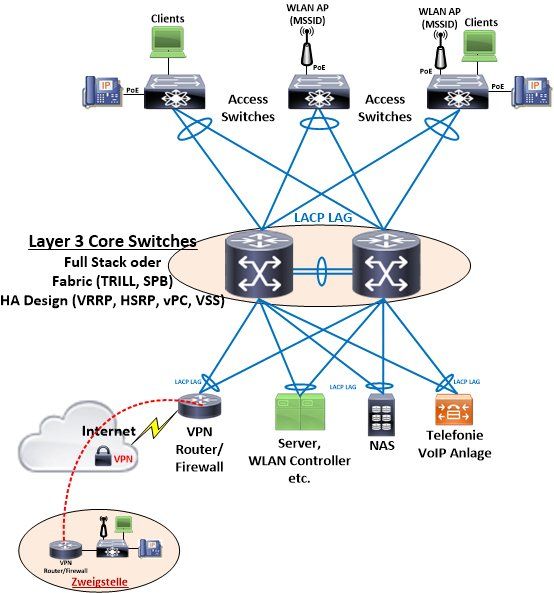

Ich versuche das Netzwerk homogen zu gestalten und werde einige Switche nach und nach rausschmeißen.

Sehr vernünftig und der richtige Weg ! Sinnvoll wäre immer bei den ICX Modellen zu bleiben ! Deinen "Ablauf" Punkte sind auch absolut korrekt so außer das man die Uhrzeit (NTP Server) auf allen Switches im Netz setzen sollte, damit in den Logs und anderen Funktionen immer die korrekte Zeit verwendet wird. Essentiell fürs Trouble Shooting.Ein anderer Punkt ist das was du in der Zeichnung als "LACP SFP" bezeichnet hast. Das ist laut Zeichnung unsinnig, denn dort ist immer nur ein einziger Link eingezeichnet ! Ein LACP LAG hat aber immer mindestens 2 (oder mehr) Links eben zur Redundanz und gleichzeitiger Bandbreiten Erhöhung.

Aber ggf. ist das ja auch nur ein Zeichenfehler in deiner Netzwerk Skizze oben das du vergessen hast den 2ten Link einzutragen. (Siehe Netz Design Skizze oben)

Paar Fragen zu dem ganzen Konstrukt:

1.)Generell auf allen Switches im gesamten Netz RSTP aktivieren ! (Single Span)

2.)

Was genau meinst du mit "absichern" ??

- Stack Uplink Absicherung (Daisy Chaining, Stack Trunk etc.) ?

- Spanning Tree Absicherung ?

- User Login Absicherung (Radius etc.) ?

- Port Absicherung (Mac, 802.1x etc.) ?

Sehr vernünftig !

4.)

PRTG ist schon gut. Sehr gut ist auch im Open Source Bereich Observium oder Zabbix

Ein allgemeinen Überblick findest du u.a. hier

Ruckus Umfeld:

Wenn du eine durchgehende Ruckus/Brocade WLAN Lösung hast kannst du z.B. mit einem Unleashed Accesspoint oder einem WLAN Controller auch alle deine Ruckus Switches nebenbei mit managen !

Solltest du vielleicht mal eurem IT fernen Einkäufer stecken !

Aber finde nirgends den Punkt wo ich die Konfiguration exportieren kann

Das geht kinderleicht mit show runDen Output sicherst du per Cut and Paste als stinknormalen .txt Textfile auf deinem Lieblingsserver mit Datensicherung und gut iss !

Kannst du dann in einen nackigen Switch wieder per Cut and Paste reinbringen, et voila...schon ist er wieder fertig konfiguriert. Simpler Klassiker...

Noch einfacher geht es wenn du im Netz irgendwo einen SSH, TFTP oder HTTPS Server hast. (kleiner Raspberry Pi genügt). Mit...

copy running-config tftp <server_ip> meine-config.txt

schreibt der Switch dir diesen Konfig File dann automatisch auf den Sicherungsserver.

Das geht dann auch mit SCP, HTTPS oder direkt auf einen angesteckten USB Stick (disk0)

telnet@ICX7150-C08P Switch#copy running-config ?

disk0 To an external USB disk file

https To a HTTPS server

scp To a scp file

tftp To a tftp file

Sind 2 Leitungen über die SFP Ports als LACP. Aber halt nur als eine Leitung eingezeichnet.

OK, hast du sicherheitshalber mit show lag auch gecheckt das die LAGs auch alle im OPE Status sind ??! Nur dann sind die auch wirklich aktiv. Immer wichtig zu checken wenn man einen LACP LAG zu einem Fremdhersteller macht ! Ich meine wenn das Stack abraucht kann ich mich erschießen

Der Stack ist ein Mann also maskulin ! Aber die Pistole kannst du aus mehreren Gründen in der Schublade lassen:

- Du hast eine Lifetime Warranty mit den ICXen mit next Business Day Ersatz. Wenn also eine Kiste abraucht hast du nächsten morgen eine Neue. Dieser Service ist im Kaufpreis inkludiert, allerdings limitiert auf 5 Jahre. Auch das ein Argument für euren IT unkundigen Einkäufer der nur nach Preis Taiwan Schrott einkauft

- Das 2 Stack Member zu gleicher Zeit abrauchen (je nachdem wieviel Maschinen du im Stack hast ?! Max. sind 12 erlaubt pro Stack) ist eher unwahscheinlich. Der Stack macht einen automatischen Failover so das Notbetrieb immer möglich ist.

- Sinnvollerweise plant man als verantwortungsvoller Netzwerker den Stack immer so das man genug freie Ports hat einen Notbetrieb zu machen wenn eine Komponente ausfällt. Ggf. also den Einkäufer bitten ein zusätzliches Stackmodell als Redundanz zu beschaffen um diesen Status zu erreichen. Bei einer solchen Core Komponente unumgänglich und sagt einem ja auch der gesunde IT Verstand ohne einen Administrator Thread.

- Dem Einkäufer bei euch scheint es ja aber Wumpe zu sein wenn das Netz ausfällt. Die Tatsache das er billigste Taiwan Switches auf unterstem Niveau beschafft für ein Unternehmensnetz sagt ja alles. Du solltest also die Pistole in dem Fall dann ganz beruhigt auf seinen Schreibtisch legen !!

Ach das langt aus?

Schon seit Jahrzehnten bei allen Herstellern die ein Cisco ähnliches CLI haben ! Wieder ein Argumentationsgrund gegen den Einkäufer und seiner "Taiwan Billig Mentalität"

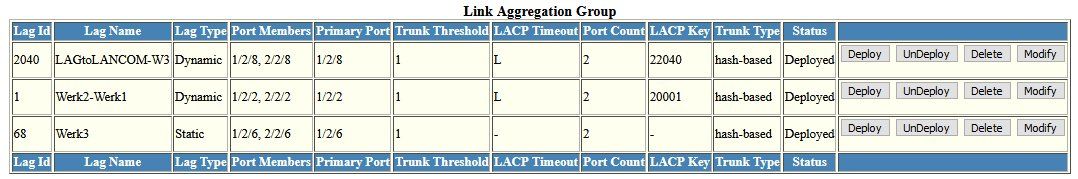

LACP zu Werk 3 und Werk 3 Lancom wie Werk1 besteht.

Das wichtigste hast du aber abgeschnitten !! Bei LAG 1 und 2 kannst du oben ja wunderbar sehen bei den Member Ports (ganz am Ende) das die da im "OPE" Status sind ! OPE = Operational. Bedeutet das LACP aktiv ist und beide Member Links im Forwarding. Alles bestens also bei LAG 1 und 2...

Bei LAG 3 sieht man es leider nicht. Du vermutlich schon...

Ich habe zu oft ja und amen gesagt.

Traurig und damit hast du dich als Profi ja eigentlich selber disqualifiziert als Ansprechpartner in Infrastruktur Fragen. Wozu wirst du denn gefragt als Fachkraft und warum so devor ?? Nutze dein Know How doch um das aktiv mitgestalten zu können. In der IT ist sowas doch Usus in Unternehmen...aber ich brauchte den Administrator Thread um diese Gedanken zu verstärken

Das machen wir doch gerne ! 👍Dort hieß es dann "die reichen aus, sind günstig und trotzdem sehr gut, oder die setzen wir schon seit Jahren ein".

Uhhh...spricht auch für die "Qualität" dieser Dienstleister vor deiner Zeit und deren Infrastruktur Horizont....aber egal. Schnee von gestern für dich. Dumm ist nur das sowas bei wenig IT affinen Managern immer hängen bleibt.Eindruck so rüber von wegen schnell verkaufen, schnell einbauen, schnell Rechnung schreiben...

Oha...ja absolut, entspricht sicher deren "Kunden" Philosophie". Diese Antwort sagt eigentlich alles. Ein NoGo in einem redundant gestalteten Firmennetzwerk. Zumindest die einfache Frage nach dem Netz Design, bevor man solche wenig qualifizierte Antwort gibt, wäre das zu erwartende Minimum gewesen. Da muss man sicher nichts mehr zu kommentieren und solltest du besser nie mehr wieder anrufen. Man kann nur die Kunden bedauern die Opfer solcher "Systemhäuser" sind. Aber allein die Produkte die sie empfehlen sprechen ja auch schon eine deutliche Sprache in dieser Hinsicht.Du bist auf alle Fälle absolut auf dem richtigen Weg mit dem was du derzeit umgesetzt hast und lasse dich da nicht beirren ! 👍