Meinung zur Gefahr von VPN

Schönen guten Tag liebe Admins,

Ich brauche fachkundige Meinungen dazu ob ein verbinden von Laufwerken mittels eines VPN noch state of the art ist.

Hintergrund: In meiner Firma gab es bis jetzt die Möglichkeit von einem privaten Rechner auf den eigenen Firmen Rechner per VNC (Verbindung über VPN) zuzugreifen.

Jetzt habe wir die Digitaliserung vorangetrieben und manche Leute bekommen Notebooks.

Ich bin der Meinung das man wenn man Sicherheitsvorkehrungen trifft auch auf die internen Laufwerke per VPN zugreifen könnte.

Es birgt natürlich Risiken wie Datenverlust und Filelock.

Ich will einfach eure Meinung dazu, vor allem Erfahrungswerte und wie ihr das gelöst habt.

Danke!

Ich brauche fachkundige Meinungen dazu ob ein verbinden von Laufwerken mittels eines VPN noch state of the art ist.

Hintergrund: In meiner Firma gab es bis jetzt die Möglichkeit von einem privaten Rechner auf den eigenen Firmen Rechner per VNC (Verbindung über VPN) zuzugreifen.

Jetzt habe wir die Digitaliserung vorangetrieben und manche Leute bekommen Notebooks.

Ich bin der Meinung das man wenn man Sicherheitsvorkehrungen trifft auch auf die internen Laufwerke per VPN zugreifen könnte.

Es birgt natürlich Risiken wie Datenverlust und Filelock.

Ich will einfach eure Meinung dazu, vor allem Erfahrungswerte und wie ihr das gelöst habt.

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 41768273776

Url: https://administrator.de/imho/meinung-zur-gefahr-von-vpn-41768273776.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

23 Kommentare

Neuester Kommentar

In welchem Zusammenhang steht den VPN mit Datenverlust oder Filelock?

Was wäre denn die deiner Meinung nach sicherere Alternative für den Zugriff?

VPN ist sehr gängig. Ob es deinen Anforderungen gerecht wird, hängt aber nicht von unserer Meinung ab sondern von den Vorgaben, die du erfüllen willst. VPN lässt sich ja auch mit anderen Maßnahmen kombinieren.

Was wäre denn die deiner Meinung nach sicherere Alternative für den Zugriff?

VPN ist sehr gängig. Ob es deinen Anforderungen gerecht wird, hängt aber nicht von unserer Meinung ab sondern von den Vorgaben, die du erfüllen willst. VPN lässt sich ja auch mit anderen Maßnahmen kombinieren.

Moin @TomRischkau,

ja, ist es noch nach wie vor.

Vor allem ist es aber auch viel sicherer, als die Daten über irgendwelche externen Clouds zu synchronisieren. 😉

Und warum nicht über RDP?

Ist eh schon bei jedem Windows Client mit dabei und funktioniert auch viel flüssiger wie VNC.

Sehe ich auch so.

Ich würde bei den entsprechenden Freigaben, eher die Verwendung von Offlinedateien deaktivieren,

denn sobald die User das mal entdeckt haben, hatten wir zumindest, meistens nur Stress mit diesen. 🙃

Die Netzlaufwerke werden bei unseren Kunden, auf den betrieblichen Rechner im HomeOffice genauso zur Verfügung gestellt, wie auch am Arbeitsplatz im Betrieb ... aber nur, wenn diese auch wirklich benötigt werden.

Die meisten User unserer Kunden arbeiten jedoch vom Home-Office weitestgehend über RDS-Server (weil meistens viel schneller) und benötigen somit auch keine zusätzlichen Netzfreigaben, da auf den RDS alles installiert ist, was die zum geschäftlichen Leben benötigen.

Gruss Alex

Ich brauche fachkundige Meinungen dazu ob ein verbinden von Laufwerken mittels eines VPN noch state of the art ist.

ja, ist es noch nach wie vor.

Vor allem ist es aber auch viel sicherer, als die Daten über irgendwelche externen Clouds zu synchronisieren. 😉

Hintergrund: In meiner Firma gab es bis jetzt die Möglichkeit von einem privaten Rechner auf den eigenen Firmen Rechner per VNC (Verbindung über VPN) zuzugreifen.

Und warum nicht über RDP?

Ist eh schon bei jedem Windows Client mit dabei und funktioniert auch viel flüssiger wie VNC.

Ich bin der Meinung das man wenn man Sicherheitsvorkehrungen trifft auch auf die internen Laufwerke per VPN zugreifen könnte.

Sehe ich auch so.

Es birgt natürlich Risiken wie Datenverlust und Filelock.

Ich würde bei den entsprechenden Freigaben, eher die Verwendung von Offlinedateien deaktivieren,

denn sobald die User das mal entdeckt haben, hatten wir zumindest, meistens nur Stress mit diesen. 🙃

Ich will einfach eure Meinung dazu, vor allem Erfahrungswerte und wie ihr das gelöst habt.

Die Netzlaufwerke werden bei unseren Kunden, auf den betrieblichen Rechner im HomeOffice genauso zur Verfügung gestellt, wie auch am Arbeitsplatz im Betrieb ... aber nur, wenn diese auch wirklich benötigt werden.

Die meisten User unserer Kunden arbeiten jedoch vom Home-Office weitestgehend über RDS-Server (weil meistens viel schneller) und benötigen somit auch keine zusätzlichen Netzfreigaben, da auf den RDS alles installiert ist, was die zum geschäftlichen Leben benötigen.

Gruss Alex

Moin,

Nein, als State of the Art würde ich App Proxies, SASE oder ZeroTrust bezeichnen.

Plus das was @ukulele-7 schon geschrieben hat.

lg,

Slainte

Ich brauche fachkundige Meinungen dazu ob ein verbinden von Laufwerken mittels eines VPN noch state of the art ist.

Nein, als State of the Art würde ich App Proxies, SASE oder ZeroTrust bezeichnen.

Plus das was @ukulele-7 schon geschrieben hat.

lg,

Slainte

Kommt IMHO ganz auf die jeweiligen (Sicherheits-)Anforderung an. So gesehen wird VPN, Stand jetzt, wohl noch immer das erste Mittel der Wahl sein.

Gibt aber auch Bedenken bzgl. VPN.

Hier gibts eine relativ brauchbare, kurze Zusammenfassung und auch Alternativansätze:

csoonline.com/de/a/wie-fernzugriff-sicherer-geht,3671903

Gibt aber auch Bedenken bzgl. VPN.

Hier gibts eine relativ brauchbare, kurze Zusammenfassung und auch Alternativansätze:

csoonline.com/de/a/wie-fernzugriff-sicherer-geht,3671903

Moin @SlainteMhath,

und wie genau kommst du nun bitte auf die Idee, dass sich SMB über VPN, nicht mit den Grundgedanken von SASE oder ZeroTrust vertragen würde?

Gruss Alex

Nein, als State of the Art würde ich App Proxies, SASE oder ZeroTrust bezeichnen.

und wie genau kommst du nun bitte auf die Idee, dass sich SMB über VPN, nicht mit den Grundgedanken von SASE oder ZeroTrust vertragen würde?

Gruss Alex

Moin @SlainteMhath,

also, ausser zu sehr marketingaufgeblasenem Bla Bla, kann ich diesem Artikel leider nichts spannendes entnehmen.

Alleine schon die Auslegung von SD-WAN in diesem Artikel ... 😂🤣😂🤣 ... zu geil und zugleich aber auch sehr sehr traurig.

Und spätestens beim Punkt 5 habe ich aufgehört zu lesen, denn das was laut dem Michael bei VPN so angeblich nicht funktionieren würde und nur mit IAM möglich wäre, ist der grösse Bull-Shit, den ich diese Woche lesen musste, sorry. 😔

Na ja, ein "Cyber Security Journalist" ist eben auch noch lange kein richtiger "Cyber Security Experte". 😉

Gruss Alex

also, ausser zu sehr marketingaufgeblasenem Bla Bla, kann ich diesem Artikel leider nichts spannendes entnehmen.

Alleine schon die Auslegung von SD-WAN in diesem Artikel ... 😂🤣😂🤣 ... zu geil und zugleich aber auch sehr sehr traurig.

Und spätestens beim Punkt 5 habe ich aufgehört zu lesen, denn das was laut dem Michael bei VPN so angeblich nicht funktionieren würde und nur mit IAM möglich wäre, ist der grösse Bull-Shit, den ich diese Woche lesen musste, sorry. 😔

Na ja, ein "Cyber Security Journalist" ist eben auch noch lange kein richtiger "Cyber Security Experte". 😉

Gruss Alex

Also VPN und Zero Trust etc. schließen sich nicht aus. Vom Wortlaut her werden zwar die Hosts in das selbe Netzwerk "integriert" und bilden dann ein Netz, aber die meisten Lösungen sehen doch auch jetzt schon in der Realität eher anders aus. Da wird eben nicht jeder Host uneingeschränkt in das selbe Netz integriert sondern meist ist der VPN Pool ein Netz das mit einer Firewall vom anderen Netz abgeschirmt wird. Dann wird gezielt frei gegeben, was nötig ist und eben nicht alles. Es werden also durchaus auch schon Prinzipien von zero trust und least privilege angewandt. Ich glaube nicht, das wie in dem Artikel suggeriert wird, jedes eingesetzte VPN erstmal alle Clients und den Server komplett vernetzt.

Dann sind da viele Gegebenheiten relevant, die gar nichts mit VPN zu tun haben. Zum Beispiel arbeitet nicht jeder VPN Nutzer auch mit einem Privatgerät. Ich finde den Artikel da eher irreführend.

Natürlich solltest du nicht smb over VPN frei geben ohne das es einen Grund dafür gibt. Wenn die Mitarbeiter schon per VNC oder RDP auf ihrem Client im Büro arbeiten, warum genau macht es dann Sinn, Dateien frei zu geben? Terminal Server werden ja von Microsoft leider nicht mehr so gerne gesehen aber sie helfen enorm, die Umgebungen (Daten und Anwendungen) sauber von einander zu trennen. Das macht die Sicherheit und die Technik einfacher und weniger komplex.

Verbindungsabbrüche sind ein ganz eigenes Thema. Wenn die wirklich statt finden, werdet ihr vermutlich keine oder wenig kaputte Dateien haben sondern ganz andere Probleme mit der Nutzbarkeit bekommen.

Dann sind da viele Gegebenheiten relevant, die gar nichts mit VPN zu tun haben. Zum Beispiel arbeitet nicht jeder VPN Nutzer auch mit einem Privatgerät. Ich finde den Artikel da eher irreführend.

Natürlich solltest du nicht smb over VPN frei geben ohne das es einen Grund dafür gibt. Wenn die Mitarbeiter schon per VNC oder RDP auf ihrem Client im Büro arbeiten, warum genau macht es dann Sinn, Dateien frei zu geben? Terminal Server werden ja von Microsoft leider nicht mehr so gerne gesehen aber sie helfen enorm, die Umgebungen (Daten und Anwendungen) sauber von einander zu trennen. Das macht die Sicherheit und die Technik einfacher und weniger komplex.

Verbindungsabbrüche sind ein ganz eigenes Thema. Wenn die wirklich statt finden, werdet ihr vermutlich keine oder wenig kaputte Dateien haben sondern ganz andere Probleme mit der Nutzbarkeit bekommen.

Also wenn man Remote Arbeiten für Arme machen will, also möglichst wenig Geld einsetzen, und maximal sicher sein will, haben wir das so gehandhabt das eh jeder nen Desktop in der Firma hatte.

Die haben ne Fixe IP per DHCP Reservierung bekommen.

Dann VPN einwahl per Zertifikat + Login + PW und MFA, sicherer geht kaum.

Und das ganze wurde per Laptop realisiert, also die einwahl per VPN, Laptop war einfach i5, 8GB RAM state of the Art halt nix besonderes so um die 650,- Stück.

Vom Laptop haben sie sich per RDP auf den Haupt PC verbunden und somit gelangten auch garantiert keine Daten nach draussen da es nur ein BILD gab. Arbeit war Zügig wie immer da man ja nur das Bild überträgt, Einzig Teams lief noch auf dem Laptop (wegen Headset), und zur Not auch eben Outlook...

__________________________

Andere Ansätze können aber auch sein komplett alles nur aufm Laptop laufen zu lassen per VPN Einwahl...

geht auch, vor allem wenn Office Cloud verseucht ist, und full integriert ist, gehts ganz OK...

Probleme manchen hier vor allem Warenwirtschafts System Programme die mal gerne laggen....

Dann hat man wieder die Probleme wie fixe ich das... RDS Server oder Cytrix oder sowas...

Und wenn man dann schon so steht ist die Frage was teurer ist.... (verglichen zur oberen Lösung).

VNC ist defintiv keine Lösung, ist nicht gerade für sicherheit verschriehen... ich würde den einsatz vermeiden wann immer es geht.

Die haben ne Fixe IP per DHCP Reservierung bekommen.

Dann VPN einwahl per Zertifikat + Login + PW und MFA, sicherer geht kaum.

Und das ganze wurde per Laptop realisiert, also die einwahl per VPN, Laptop war einfach i5, 8GB RAM state of the Art halt nix besonderes so um die 650,- Stück.

Vom Laptop haben sie sich per RDP auf den Haupt PC verbunden und somit gelangten auch garantiert keine Daten nach draussen da es nur ein BILD gab. Arbeit war Zügig wie immer da man ja nur das Bild überträgt, Einzig Teams lief noch auf dem Laptop (wegen Headset), und zur Not auch eben Outlook...

__________________________

Andere Ansätze können aber auch sein komplett alles nur aufm Laptop laufen zu lassen per VPN Einwahl...

geht auch, vor allem wenn Office Cloud verseucht ist, und full integriert ist, gehts ganz OK...

Probleme manchen hier vor allem Warenwirtschafts System Programme die mal gerne laggen....

Dann hat man wieder die Probleme wie fixe ich das... RDS Server oder Cytrix oder sowas...

Und wenn man dann schon so steht ist die Frage was teurer ist.... (verglichen zur oberen Lösung).

VNC ist defintiv keine Lösung, ist nicht gerade für sicherheit verschriehen... ich würde den einsatz vermeiden wann immer es geht.

SASE

echt jetzt ?

was soll das bitte hier im dem fall bringen?

Oder auch reverse Proxies usw...

per VPN kannst du auch ganz einfach definieren das der gesammte traffic reingeroutet wird in die firma, auch webseiten zugriffe... und dann gehts über die internen sicherheitsmechnismen wie im LAN, ist halt ne frage der dicke der internetleitung der firma.

ansonsten ja zscaler usw... geht dann auch im home office... aber der zugriff auf interne resourcen IMMER per VPN machen alles andere ist nicht akzeptabel security technisch.

echt jetzt ?

was soll das bitte hier im dem fall bringen?

Oder auch reverse Proxies usw...

per VPN kannst du auch ganz einfach definieren das der gesammte traffic reingeroutet wird in die firma, auch webseiten zugriffe... und dann gehts über die internen sicherheitsmechnismen wie im LAN, ist halt ne frage der dicke der internetleitung der firma.

ansonsten ja zscaler usw... geht dann auch im home office... aber der zugriff auf interne resourcen IMMER per VPN machen alles andere ist nicht akzeptabel security technisch.

Moin @ThePinky777,

ähm, ich sage nur, "Microsoft Recall" (🤮🤮) is comming. 😔

Gruss Alex

Vom Laptop haben sie sich per RDP auf den Haupt PC verbunden und somit gelangten auch garantiert keine Daten nach draussen da es nur ein BILD gab.

ähm, ich sage nur, "Microsoft Recall" (🤮🤮) is comming. 😔

Gruss Alex

tagesschau.de/wirtschaft/technologie/microsoft-ki-suchfunktion-v ...

Mitte Juni wollte Microsoft seine neue KI-gestützte Suchfunktion "Recall" an den Start bringen, doch das wird nun verschoben. Sicherheitsforscher hatten eindringlich vor einem Datenschutz-Desaster gewarnt.

Die Entscheidung sei "in unserem Engagement verwurzelt, allen Kunden ein vertrauenswürdiges, sicheres und robustes Erlebnis zu bieten und zusätzliches Feedback einzuholen, bevor die Funktion allen Copilot+PC-Benutzern zur Verfügung gestellt wird".

Und für Copilot brauchst du ne extra Lizenz... und ne extra Hardware.

Außerdem sollte das Feature bei der Einrichtung des PCs nicht mehr standardmäßig eingeschaltet sein, sondern Nutzer müssten es erst selbst aktivieren.

also alles halb so tragisch... und hat nix mit dem Thema zu tun was ich beschrieben habe.

Moin,

Interessante Diskussion. Aktuell ist es bei uns so geregelt, dass die Mitarbeiter überwiegend mit Laptops ausgestattet sind. Diese sind von IT verwaltet, darauf ist ein Sophos Endpoint Agent und Sophos Connect Client. Einrichtung des Verbindungsprofils erfolgt durch die IT, so dass das Config-File nicht einfach durch den User heruntergeladen werden kann und auf ein privates Gerät installiert.

Es ist kein ZTNA, das gibt es bei Sophos nochmal als zusätzliches Produkt, dass zusätzlich für 100 User pro Jahr €6k kostet. Das wird mein CEO nie freigeben.

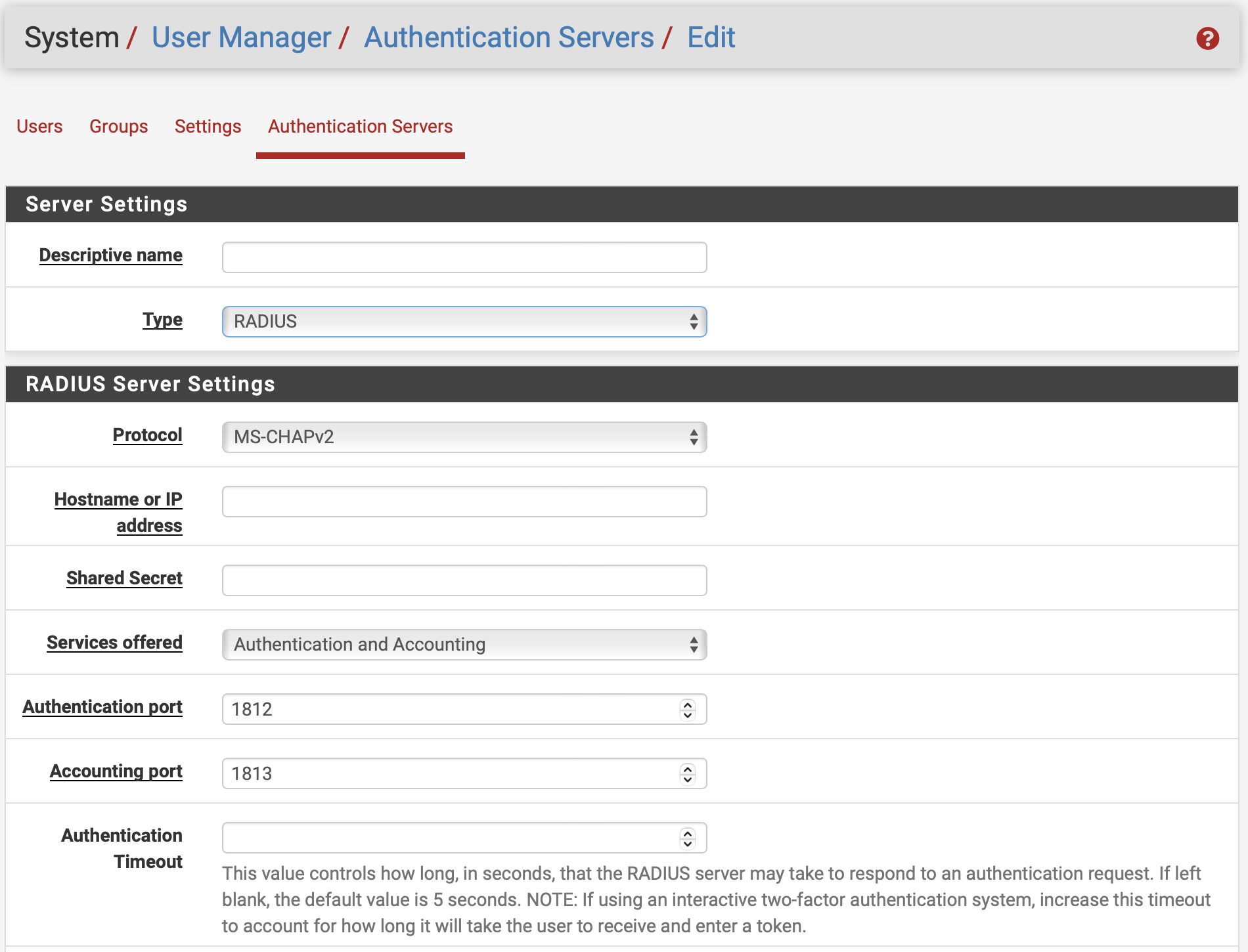

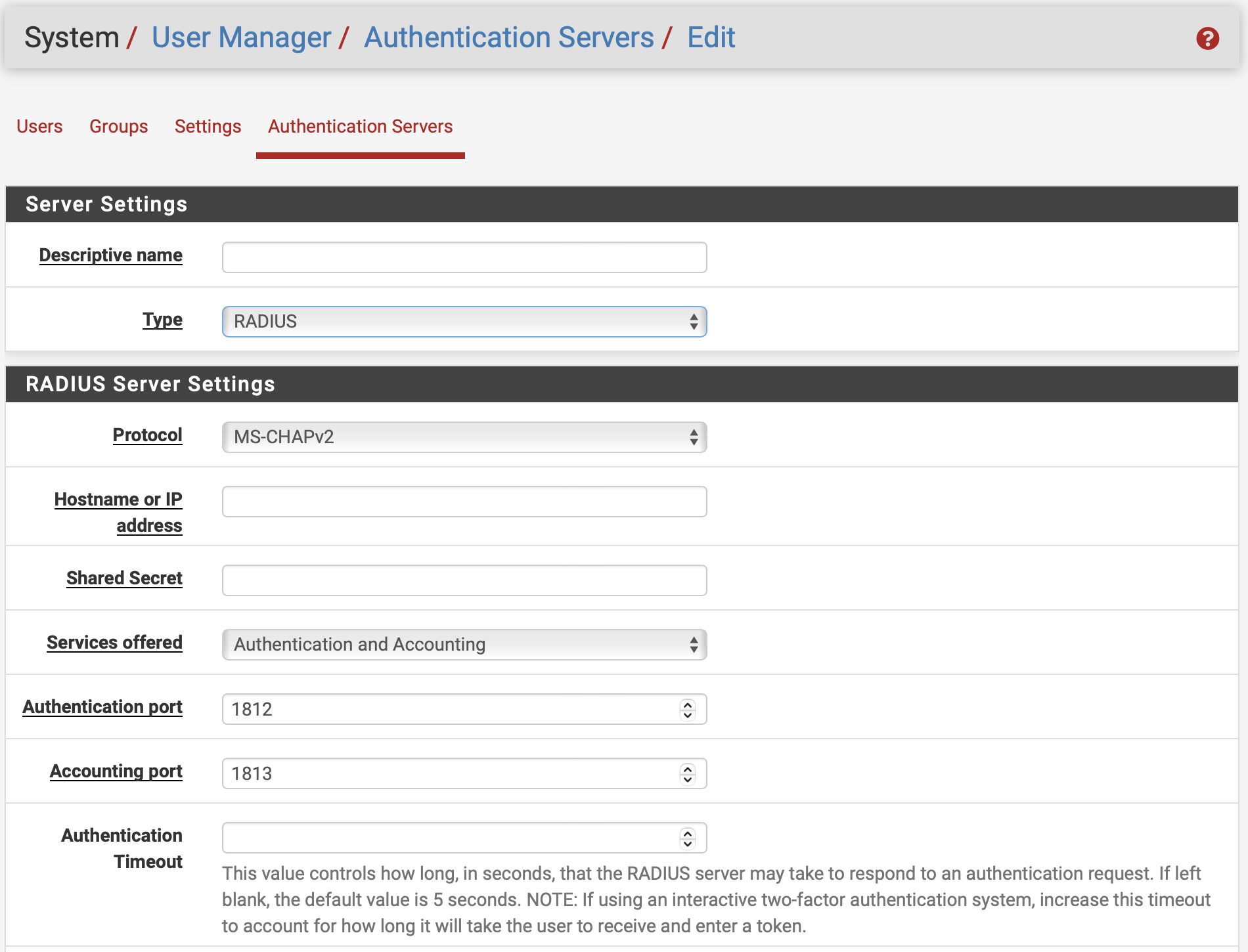

Ich dachte da aber noch an die Möglichkeit der 802.1x/RADIUS Authentifizierung. Immerhin haben die User- und Computerzertifikate im Einsatz. Ich bin mir hier nun nicht sicher, ob und wie man eine solche "VPN-Remote-RADIUS" Authentifizierung durchführen könnte. Hat da jemand Erfahrungen mit sowas?

Interessante Diskussion. Aktuell ist es bei uns so geregelt, dass die Mitarbeiter überwiegend mit Laptops ausgestattet sind. Diese sind von IT verwaltet, darauf ist ein Sophos Endpoint Agent und Sophos Connect Client. Einrichtung des Verbindungsprofils erfolgt durch die IT, so dass das Config-File nicht einfach durch den User heruntergeladen werden kann und auf ein privates Gerät installiert.

Es ist kein ZTNA, das gibt es bei Sophos nochmal als zusätzliches Produkt, dass zusätzlich für 100 User pro Jahr €6k kostet. Das wird mein CEO nie freigeben.

Ich dachte da aber noch an die Möglichkeit der 802.1x/RADIUS Authentifizierung. Immerhin haben die User- und Computerzertifikate im Einsatz. Ich bin mir hier nun nicht sicher, ob und wie man eine solche "VPN-Remote-RADIUS" Authentifizierung durchführen könnte. Hat da jemand Erfahrungen mit sowas?

Kann in der Regel jeder VPN Router oder Firewall. Einen Radius Server braucht es dafür natürlich, entweder onboard oder extern!

Freeradius Management mit WebGUI

Mikrotik Radius

Den kannst du auf all diesen VPN Respondern sei es als L2TP oder IKEv2 als User Authentisierung setzen mit den entsprechenden Zertifikaten.

Geht auch mit Bordmitteln (IKEv2 VPNs) und einem Raspberry Pi.

Geht auch mit Bordmitteln (IKEv2 VPNs) und einem Raspberry Pi.

IKEv2 VPN mit Radius

Es gibt viele Wege nach Rom...

Um Erfahrungen diesbezüglich zu sammeln brauchst du den RasPi aus der Bastelschublade oder ne VM und ne Stunde Zeit.

Freeradius Management mit WebGUI

Mikrotik Radius

Den kannst du auf all diesen VPN Respondern sei es als L2TP oder IKEv2 als User Authentisierung setzen mit den entsprechenden Zertifikaten.

IKEv2 VPN mit Radius

Es gibt viele Wege nach Rom...

Um Erfahrungen diesbezüglich zu sammeln brauchst du den RasPi aus der Bastelschublade oder ne VM und ne Stunde Zeit.

@aqui vielleicht habe ich das ungünstig formuliert. Mir geht es nicht um die Authentifizierung der VPN-User via RADIUS, sondern viel mehr den Zugriff noch strikter zu gestalten. Auch wenn man das SSL-Config-File nicht von der Firewall herunterladen kann, gibt es eine technische Möglichkeit vom Laptop zu exportieren.

Habe inzwischen eine mögliche Option (muss ich noch testen) in den Firewall-Regeln gefunden.

Soweit ich das verstehe, wird der Endpoint Status an Sophos Central übermittelt und da die Firewall damit auch verbunden ist, kennt sie auch den Status. Soweit ich diese Einstellung verstehe, würde der Zugriff geblockt werden, wenn der Client kein Heartbeat hat. Ergo, kein Zugriff, wenn kein Endpoint Client vorhanden.

Habe inzwischen eine mögliche Option (muss ich noch testen) in den Firewall-Regeln gefunden.

Soweit ich das verstehe, wird der Endpoint Status an Sophos Central übermittelt und da die Firewall damit auch verbunden ist, kennt sie auch den Status. Soweit ich diese Einstellung verstehe, würde der Zugriff geblockt werden, wenn der Client kein Heartbeat hat. Ergo, kein Zugriff, wenn kein Endpoint Client vorhanden.

Moin @DerMaddin,

Soweit ich das verstehe, wird der Endpoint Status an Sophos Central übermittelt und da die Firewall damit auch verbunden ist, kennt sie auch den Status. Soweit ich diese Einstellung verstehe, würde der Zugriff geblockt werden, wenn der Client kein Heartbeat hat. Ergo, kein Zugriff, wenn kein Endpoint Client vorhanden.

genau so ist das auch. 😉

Gruss Alex

Soweit ich das verstehe, wird der Endpoint Status an Sophos Central übermittelt und da die Firewall damit auch verbunden ist, kennt sie auch den Status. Soweit ich diese Einstellung verstehe, würde der Zugriff geblockt werden, wenn der Client kein Heartbeat hat. Ergo, kein Zugriff, wenn kein Endpoint Client vorhanden.

genau so ist das auch. 😉

Gruss Alex

Moin,

+1 für VPN (Pflicht) + RDP auf den Rechner im Büro.

Hat aus meiner Sicht drei wesentliche Vorteile:

+1 für VPN (Pflicht) + RDP auf den Rechner im Büro.

Hat aus meiner Sicht drei wesentliche Vorteile:

- Die ganzen Daten bleiben im internen, performanten Netz. Wenn die User nämlich auf die Idee kommen, sämtliche Daten (auch große) über die Leitung aufzurufen, werden die alle fluchen, warum der Mist so lange dauert.

- kommt das heimische Laptop weg, sind die Daten noch alle da, wo sie hingehören: in Unternehmen und nicht bei den pöhsen Burschen. Sollten eure User auch mal durch die Lüfte fliegen, kann es an manchen Stellen auf vorkommen, dass die am Zielort gerne mal auf die Daten der Endgeräte schauen wollen. Wo nichts abgelegt ist, kann auch nichts sensibles eingesehen werden.

- Backup wäre auch ein Thema: sind die Leute länger im HO: wie sicherst du die lokalen Daten (Benutzerprofile? Daten auf dem Desktop?). Bei der RDP-Session läuft das dann wie sonst auch

Moin @DerMaddin,

das ist übrigens bei weitem nicht die einzige Möglichkeit, wie du mit einer Sophos XGS, deine Schäfchen trotz HomeOffice ordentlich einzäunen kannst, damit diese selbst keinen Blödsinn machen und oder mit diesen keiner getrieben wird. 🤪

Du kannst z.B. in den FW Regeln schon mit angeben, dass diese nur für bestimmte User gelten und damit die Userzugriffe schon an der FW etwas filigraner steuern und nicht für alle VPN-User ein und dasselbe Regelwerk verwenden.

Natürlich nicht mit any sondern mit der entsprechenden Gruppe und oder User. 🙃

Dann kannst du zusätzlich noch Applikation-Control sowohl auf der XGS als auch über den Sophos-Endpoint aktivieren, wodurch, eine korrekte Konfiguration vorausgesetzt, noch zusätzlich sichergestellt wird, das nur bestimmte/vertrauenswürdige Applikationen, auf die entsprechenden internen Dienste/Daten zugreifen können. 😉

Gruss Alex

Habe inzwischen eine mögliche Option (muss ich noch testen) in den Firewall-Regeln gefunden.

Soweit ich das verstehe, wird der Endpoint Status an Sophos Central übermittelt und da die Firewall damit auch verbunden ist, kennt sie auch den Status. Soweit ich diese Einstellung verstehe, würde der Zugriff geblockt werden, wenn der Client kein Heartbeat hat. Ergo, kein Zugriff, wenn kein Endpoint Client vorhanden.

Soweit ich das verstehe, wird der Endpoint Status an Sophos Central übermittelt und da die Firewall damit auch verbunden ist, kennt sie auch den Status. Soweit ich diese Einstellung verstehe, würde der Zugriff geblockt werden, wenn der Client kein Heartbeat hat. Ergo, kein Zugriff, wenn kein Endpoint Client vorhanden.

das ist übrigens bei weitem nicht die einzige Möglichkeit, wie du mit einer Sophos XGS, deine Schäfchen trotz HomeOffice ordentlich einzäunen kannst, damit diese selbst keinen Blödsinn machen und oder mit diesen keiner getrieben wird. 🤪

Du kannst z.B. in den FW Regeln schon mit angeben, dass diese nur für bestimmte User gelten und damit die Userzugriffe schon an der FW etwas filigraner steuern und nicht für alle VPN-User ein und dasselbe Regelwerk verwenden.

Natürlich nicht mit any sondern mit der entsprechenden Gruppe und oder User. 🙃

Dann kannst du zusätzlich noch Applikation-Control sowohl auf der XGS als auch über den Sophos-Endpoint aktivieren, wodurch, eine korrekte Konfiguration vorausgesetzt, noch zusätzlich sichergestellt wird, das nur bestimmte/vertrauenswürdige Applikationen, auf die entsprechenden internen Dienste/Daten zugreifen können. 😉

Gruss Alex

Moin @em-pie,

dem kann ich aus Erfahrung nur zustimmen.

Mit dem heimischen Laptop, hast du hoffentlich betriebliche Hardware gemeint, den ich bin absolut kein Fan davon, dass die User von Zuhause mit ihrer privaten Hardware arbeiten und zwar auch dann, wenn diese nur zum Aufbauen einer VPN + RDP Verbindung genutzt werden soll. Und bei betrieblicher Hardware die ausser Haus geht und über die auch noch sensible Daten verarbeitet werden, sollte eh nach Möglichkeit mit Bitlooker + PIN geschützt sein und dann ist auch ein Verlust dieser nicht wirklich sehr tragisch.

Und ja, ich kennen die Meldungen, dass man Bitlocker angeblich umgehen kann, solange der TO jedoch keine > 10 Jahre alten Notebooks verwendet, sollte ihn und auch jeden anderen, dieses zu sehr überhypte Problemchen, eigentlich nicht wirklich jucken. 🙃

Auch solche Probleme mit lokal auf dem HomeOffice Rechner liegenden Daten kann ich nur bestätigen.

Entweder fliegt dem User Zuhause die SSD um die Ohren oder irgend ein Tool spielt automatisch ein BIOS Update ein und schon ist das Notebook samt Daten futsch und dann geht meist das Geschrei erst so richtig los. 😬

Gruss Alex

* Die ganzen Daten bleiben im internen, performanten Netz. Wenn die User nämlich auf die Idee kommen, sämtliche Daten (auch große) über die Leitung aufzurufen, werden die alle fluchen, warum der Mist so lange dauert.

dem kann ich aus Erfahrung nur zustimmen.

* kommt das heimische Laptop weg, sind die Daten noch alle da, wo sie hingehören: in Unternehmen und nicht bei den pöhsen Burschen. Sollten eure User auch mal durch die Lüfte fliegen, kann es an manchen Stellen auf vorkommen, dass die am Zielort gerne mal auf die Daten der Endgeräte schauen wollen. Wo nichts abgelegt ist, kann auch nichts sensibles eingesehen werden.

Mit dem heimischen Laptop, hast du hoffentlich betriebliche Hardware gemeint, den ich bin absolut kein Fan davon, dass die User von Zuhause mit ihrer privaten Hardware arbeiten und zwar auch dann, wenn diese nur zum Aufbauen einer VPN + RDP Verbindung genutzt werden soll. Und bei betrieblicher Hardware die ausser Haus geht und über die auch noch sensible Daten verarbeitet werden, sollte eh nach Möglichkeit mit Bitlooker + PIN geschützt sein und dann ist auch ein Verlust dieser nicht wirklich sehr tragisch.

Und ja, ich kennen die Meldungen, dass man Bitlocker angeblich umgehen kann, solange der TO jedoch keine > 10 Jahre alten Notebooks verwendet, sollte ihn und auch jeden anderen, dieses zu sehr überhypte Problemchen, eigentlich nicht wirklich jucken. 🙃

* Backup wäre auch ein Thema: sind die Leute länger im HO: wie sicherst du die lokalen Daten (Benutzerprofile? Daten auf dem Desktop?).

Auch solche Probleme mit lokal auf dem HomeOffice Rechner liegenden Daten kann ich nur bestätigen.

Entweder fliegt dem User Zuhause die SSD um die Ohren oder irgend ein Tool spielt automatisch ein BIOS Update ein und schon ist das Notebook samt Daten futsch und dann geht meist das Geschrei erst so richtig los. 😬

Gruss Alex

Mit dem heimischen Laptop, hast du hoffentlich betriebliche Hardware gemeint, den ich bin absolut kein Fan davon, dass die User von Zuhause mit ihrer privaten Hardware arbeiten

Jo. Meinte das Firmengerät, welches bei den Usern zuhause verweilt.In wenigen Ausnahmefällen erlauben wir den Usern, ihre privaten Geräte zu nutzen. Geht aber nur, weil wir eine Citrix-Infrastruktur nebst Netscaler und MFA haben. Zugriff auf lokale Ressourcen (außer Audio, Maus, Tastatur, Headset und Kamera) wird alles unterbunden.

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?