Meltdown und Spectre: Die machen uns alle was vor

Aktuell sieht es in den Medien so aus, als hätten die Hersteller wie Intel, Microsoft und Co den aktuellen Prozessorfehler mit seinen Varianten Meltdown und Spectre im Griff. Dem ist aber leider nicht so.

Das Problem mit Meltdown und Spectre wird uns noch Jahre beschäftigen und sehr viel Geld kosten. Der Prozessorfehler ist seit Juni 2017 bekannt und er kam eher zufällig durch die Arbeit an dem Patch zum Linux-Kernel an die breite Öffentlichkeit.

Leider haben die User die Tragweite des Fehlers noch nicht erkannt und die Hersteller versuchen das Thema so gut wie möglich klein zu halten.

Dabei hat der Prozessorfehler wahrhaft katastrophale Ausmaße: Er ermöglicht das unbemerkte Auslesen beliebigen Speichers und kann damit sowohl Passwörter wie auch andere sensible Daten auslesen.

Der Prozessorfehler betrifft 99% aller Computer, Smartphone und Tablets. Ja, 99% Die CPUs von Intel, AMD und auch ARM sind betroffen. Dazu gehören Desktop Rechner, Smartphones, Tablets, Bankautomaten, Steuerungsrechner, Firewalls und natürlich alle Server im Internet oder in den Firmen. Wenn wir alle aktuellen Patches und Updates jetzt ausführen würden, wären wahrscheinlich immer noch 95% alle Computer davon betroffen. Das sollte man im Hinterkopf behalten.

Aber ich habe doch alle Updates gemacht?

Leider sind die meisten Updates nur für neue Systeme verfügbar und decken dabei nur zwei von den drei Varianten des Prozessorfehlers ab. Außerdem fragt euch doch mal, wie viele neue Systeme und wie viele alte Systeme es gibt. Wie oft ihr selbst, oder wie oft eure Eltern ihre Software aktualisieren. Wie oft gibt es Updates in Firmen oder auf medizinischen Rechnern? Dazu komm noch, dass es Software Updates bei Windows nur für Version 7 und 10 gibt und diese laufen nicht ohne Microcode-Update. Bei Linux ist das Problem erst mit dem neuesten Kernel 4.15 einigermaßen gelöst (der aber leider noch nicht im Umlauf ist). Für die meisten Android-Geräten (ja, die betrifft es auch) wird es niemals ein Update geben, da die Hersteller nur die aktuellen Modelle grundsätzlich pflegen. Auch die meisten Hersteller von Motherboards bieten nur Bios/UEFI Versionen mit aktuellem Microcode Update für die neuesten Baureihen an. Motherboards, die älter als ein Jahr sind gehen meist leer aus.

Technisch, gibt es aktuell drei Möglichkeiten um den CPU-Fehler zu beheben:

1) Die erste Variante von Spectre kann nur durch ein Update der Anwendung selbst wie z.B. des Browser oder generell der Compiler der Systeme erfolgen (Linux/Windows/macOS). Diese sind, Stand heute, aber noch nicht verfügbar. Wenn sie verfügbar sind, müsste die betroffene Software noch einmal neu compiliert werden.

2) Die zweite Variante von Spectre benötigt ein Betriebssystem Update und ein CPU Microcode Update. Das Microcode Update braucht man, um Fehler in der CPU selbst zu beheben. Das funktioniert entweder über ein Bios/UEFI Update, oder alternativ direkt über das Betriebssystem.

3) Die dritte Variante Meltdown lässt sich, nach meinem letzten Wissensstand, auch ohne Microcode beheben, und ist die Variante, die am schnellsten aktualisiert wird. AMD-Systeme sind von dieser Variante nicht betroffen.

Wer genau wissen will, wie die Angriffsszenarien von Meltdown und Spectre funktionieren kann das hier nachlesen.

Alle Updates werden an der Performance der CPU etwas verändern. Intel spricht von einem möglichen Performance Verlust ohne genaue Zahlen zu nennen, AMD schweigt sich noch aus. Im Internet gibt es bereits Seiten, die versuchen, dem Leistungsverlust einen Wert zu geben.

Intel weist im Januar darauf hin, das sie 90% seine betroffenen CPUs aktualisieren will, aber ob das überhaupt machbar ist, wird mittlerweile selbst von Fachleuten bezweifelt.

Die Windows Welt

Die meisten Windows 10 User z.B. fühlen sich sicher, da sie das Update von Microsoft aufgespielt haben. Doch der Schein trügt, das Update für die zweite Variante von Spectre funktioniert nur, wenn auch das Bios/UEFI mit neuem Microcode aktualisiert wurde. Ohne dieses Update, ist der Patch nicht aktiv und sinnlos. Wer das prüfen will findet hier eine Anleitung dazu.

Doch sind wir mal ehrlich wer macht schon Firmware/Bios/UEFI Updates? Eure Eltern, Firmen, Banken, Versicherungen etc.? Nicht wirklich. Auch die Tatsache das es für den größten Teil an Motherborads überhaupt keine Firmware/Bios/UEFI Update gibt oder jemals geben wird, verstärkt das ganze noch.

Das Update über die Firmware/Bios/UEFI ist der falsche Weg

Die Microcode-Updates müssen über das Betriebssystem kommen. Da das aber ein gigantisches Unterfangen ist, scheut sich Microsoft wohl davor und versucht die Verantwortung auf die Motherboard-Hersteller zu schieben. Das Microcode Updates auch direkt über Windows funktionieren, hat Microsoft bereits 2016 mit einem Microcode Update für den AVX-Code bei Skylake-Prozessoren gezeigt. Warum sie das nicht genauso mit den von Intel verfügbaren Microcodes machen (laut Intel sind für 90% der betroffenen CPUs Microcodes vorhanden), bleibt vorerst ein Geheimnis.

Das kann mit Blick auf den Aufwand verständlich sein, aber zielführend ist das nicht. Die Kombination aus OS-Update und des Bios-Microcode-Update wird nicht funktionieren. Schon gar nicht für alte Geräte. Hier muss Microsoft den Druck auf Intel, AMD und ARM erhöhen und die Öffentlichkeit den Druck auf Microsoft, sonst werden wir sehr lange keine sicheren Systeme mehr haben. Das Verwirrspiel der Hersteller muss sofort aufhören.

Auch bei Windows Servern ist es fraglich, ob die Hardware, die meist Jahre im Rechenzentrum läuft jemals ein neues Firmware/Bios/UEFI Microcode Update erhält. Ich gehe mal nicht davon aus.

Die Linux Welt

Im Linux Lager sieht es aktuell auch noch nicht gut aus. Linux ist zwar in der Lage direkt beim Start Microcode Updates auszuführen, bisher ist aber der Kernel 4.15 mit den Patches für Variante 2 und 3 dazu noch nicht freigegeben und in den normalen Distributionen noch nicht verfügbar (ältere Kernel wie 4.9 oder 4.14 sollen auch den Patch bekommen). Auch unter Linux kann die erste Spectre Variante nicht durch ein Kernel Update behoben werden, hier wird aktuell an den Compilern gearbeitet, die die erste Variante von Spectre in den Programmen selbst verhindern soll. Das alles befindet sich aber noch im Teststadium und ist auch noch nicht verfügbar. Ich habe zwar gelesen, das Google seine Systeme schon gepatcht hat, aber auf welcher Basis das passiert sein soll, ist mir ein Rätsel.

Mit Blick auf die Zukunft kann man aber sagen, dass Linux auf dem richtigen Weg ist, den Prozessorfehler in den Systemen mit neuem Kernel und aktueller Distribution zu beheben. Was bleibt ist ein großes Fragezeichen bei alten Linux Servern, oder bei Geräten die z.B. Infrastrukturdienste liefern (Firewalls, etc,). Die werden in der Regel nicht so schnell aktualisiert.

Die BSD Welt

Unter BSD sieht es nicht besser aus. Es gibt bisher nur einen Patch für Meltdown. Ein Microcode Update und Patch für Spectre mit seinen zwei Varianten benötigt noch mehr Zeit.

Die Apple Welt

Da sieht es tatsächlich etwas besser aus. Hier zahlt es sich aus, dass das komplette System aus einer Hand kommt. Apple hat bereits Patches (Meltdown und Spectre Variante 2) für iOS und auch für macOS veröffentlicht und im Gegensatz zur Windows-Welt verbreiten sich die Updates in der Apple Welt recht schnell. Die Spectre Variante 1 will auch Apple mit Hilfe eines aktualisierten Compiler beheben, da hier kein Kernel-Patch hilft. Safari 11.0.2 sollt bereits gegen Variante 1 gepatcht sein. Ältere Versionen von macOS sowie iOS 10 bleiben aber weiterhin verwundbar. Ob Apple hier ebenfalls Updates plant, ist nicht bekannt, manchmal dauern die Updates sehr lange und Infos von Apple sind selten dazu.

Was bedeutet das?

Die meisten Rechner sind und bleiben durch den Prozessorfehler gefährdet. Höchstwahrscheinlich auch dein Rechner, es sei denn, er ist nagelneu. Das meiste was man aktuell in den Medien liest, ist nur eine Art der Beruhigung. Eine Lösung ist noch nicht dabei und das böse Erwachen kommt garantiert noch.

Linux und Apple werden der Fehler in naher Zukunft bei aktuellen Systeme ganz gut in den Griff bekommen, bei Windows sieht es noch sehr düster aus. Wenn Microsoft sich nicht endlich dazu entscheidet, die Micocode Updates per Windows auszuliefern, wird Windows neben Android, eines der unsichersten Systeme der Welt. Darauf zu hoffen, das es die Motherboard Hersteller schon geradebiegen wird sich schnell als Fehler zeigen.

Die Hacker und Cracker dieser Welt, die Geheimdienste und vor allem die Kriminellen sind wahrscheinlich gerade dabei, ein einfaches Tools zu entwickeln, um den Prozessorfehler schnell und effizient auszunutzen. Was dann passiert, will ich mir noch gar nicht ausmalen.

Eins ist aber sicher, aktuell sind die Computer dieser Welt noch nie so gefährdet gewesen wie jetzt. Die aktive Ausnutzung des Prozessorfehler durch die falsche Gruppe ist nur noch eine Frage der Zeit, kommen wird sie auf jeden Fall, da steckt viel zu viel Geld dahinter um das nicht auszunutzen.

Wir sollten also weiterhin das Thema genau beobachten und den Herstellen mehr Druck machen, das Problem auch wirklich effizient anzugehen und auch zu lösen. Aktuell sind sie zu träge und schieben den schwarzen Peter nur herum.

Auch der Kauf einer neuen CPU hilft aktuell leider nicht, da der Fehler erst in der nächsten Generation behoben sein wird. Es hätte für AMD eine Sternstunde sein können, aber dummerweise sind auch AMD-CPUs von Spectre in beiden Varianten betroffen.

Uns Usern muss klar werden, dass mit diesem Prozessorfehler die Sicherheit aller wichtigen Systeme gefährdet ist. Er verändert unsere bisherigen IT-Welt. Um den Fehler zu beheben reicht es nicht einfach aus, auf einen Patch zu hoffen. Systeme für die es kein Update mehr gibt, sollten, so schmerzhaft es ist, abgeschaltet oder gleich für immer entsorgt werden. Diese Geräte gefährden sonst auf lange Sicht die Sicherheit unserer IT-Welt. Das klingt hart, ist es auch, aber anders kann man diesem Prozessorfehler bei alten Geräten nicht begegnen.

Der Fehler wird noch Milliarden kosten und es wird hoffentlich unser Sicherheitsbewusstsein verbessern. Auch wenn einige User jetzt aufschreien oder Kopfschütteln, ignorieren hilft hier leider nicht, es sei denn, die Sicherheit eurer Systeme ist euch egal. Bedanken könnt ihr euch bei den Prozessor- und Betriebssystemherstellern, die das Thema und auch die Fehlerbehebung dazu bisher gründlich verbockt haben. Schadensklagen in diese Richtung werden bestimmt bald kommen.

Wir brauchen eine Art "Abwrackprämie", die Intel, AMD oder ARM bezahlen

Februar Update:

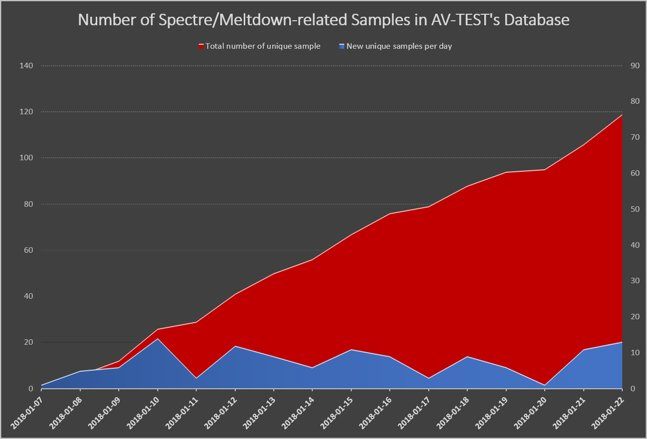

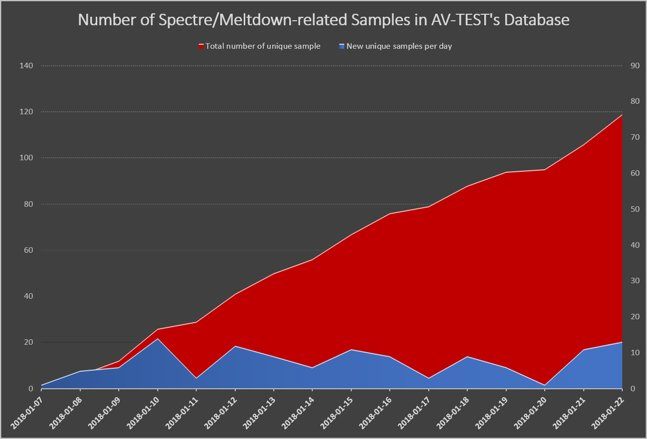

Es gibt auch Wochen danach noch keine vernünftigen Patches. Sicherheitsforscher sehen immer mehr verdächtige Dateisamples, die mit den Schwachstellen von Meltdown und Spectre experimentieren. Siehe dazu auch: Meltdown und Spectre: Der Damm wird brechen

Hier eine beeindruckende Grafik, die zeigt, dass immer mehr verdächtige Dateisamples mit dem Ziel die Lücken auszunutzen, von den Hacker verteilt werden. Quelle Fortinet

P.S. Die Zeitskala in der Grafik basiert auf Tagen und nicht Monate.

Siehe dazu auch meine Beiträge:

Frank

Das Problem mit Meltdown und Spectre wird uns noch Jahre beschäftigen und sehr viel Geld kosten. Der Prozessorfehler ist seit Juni 2017 bekannt und er kam eher zufällig durch die Arbeit an dem Patch zum Linux-Kernel an die breite Öffentlichkeit.

Leider haben die User die Tragweite des Fehlers noch nicht erkannt und die Hersteller versuchen das Thema so gut wie möglich klein zu halten.

Dabei hat der Prozessorfehler wahrhaft katastrophale Ausmaße: Er ermöglicht das unbemerkte Auslesen beliebigen Speichers und kann damit sowohl Passwörter wie auch andere sensible Daten auslesen.

Der Prozessorfehler betrifft 99% aller Computer, Smartphone und Tablets. Ja, 99% Die CPUs von Intel, AMD und auch ARM sind betroffen. Dazu gehören Desktop Rechner, Smartphones, Tablets, Bankautomaten, Steuerungsrechner, Firewalls und natürlich alle Server im Internet oder in den Firmen. Wenn wir alle aktuellen Patches und Updates jetzt ausführen würden, wären wahrscheinlich immer noch 95% alle Computer davon betroffen. Das sollte man im Hinterkopf behalten.

Aber ich habe doch alle Updates gemacht?

Leider sind die meisten Updates nur für neue Systeme verfügbar und decken dabei nur zwei von den drei Varianten des Prozessorfehlers ab. Außerdem fragt euch doch mal, wie viele neue Systeme und wie viele alte Systeme es gibt. Wie oft ihr selbst, oder wie oft eure Eltern ihre Software aktualisieren. Wie oft gibt es Updates in Firmen oder auf medizinischen Rechnern? Dazu komm noch, dass es Software Updates bei Windows nur für Version 7 und 10 gibt und diese laufen nicht ohne Microcode-Update. Bei Linux ist das Problem erst mit dem neuesten Kernel 4.15 einigermaßen gelöst (der aber leider noch nicht im Umlauf ist). Für die meisten Android-Geräten (ja, die betrifft es auch) wird es niemals ein Update geben, da die Hersteller nur die aktuellen Modelle grundsätzlich pflegen. Auch die meisten Hersteller von Motherboards bieten nur Bios/UEFI Versionen mit aktuellem Microcode Update für die neuesten Baureihen an. Motherboards, die älter als ein Jahr sind gehen meist leer aus.

Technisch, gibt es aktuell drei Möglichkeiten um den CPU-Fehler zu beheben:

1) Die erste Variante von Spectre kann nur durch ein Update der Anwendung selbst wie z.B. des Browser oder generell der Compiler der Systeme erfolgen (Linux/Windows/macOS). Diese sind, Stand heute, aber noch nicht verfügbar. Wenn sie verfügbar sind, müsste die betroffene Software noch einmal neu compiliert werden.

2) Die zweite Variante von Spectre benötigt ein Betriebssystem Update und ein CPU Microcode Update. Das Microcode Update braucht man, um Fehler in der CPU selbst zu beheben. Das funktioniert entweder über ein Bios/UEFI Update, oder alternativ direkt über das Betriebssystem.

3) Die dritte Variante Meltdown lässt sich, nach meinem letzten Wissensstand, auch ohne Microcode beheben, und ist die Variante, die am schnellsten aktualisiert wird. AMD-Systeme sind von dieser Variante nicht betroffen.

Wer genau wissen will, wie die Angriffsszenarien von Meltdown und Spectre funktionieren kann das hier nachlesen.

Alle Updates werden an der Performance der CPU etwas verändern. Intel spricht von einem möglichen Performance Verlust ohne genaue Zahlen zu nennen, AMD schweigt sich noch aus. Im Internet gibt es bereits Seiten, die versuchen, dem Leistungsverlust einen Wert zu geben.

Intel weist im Januar darauf hin, das sie 90% seine betroffenen CPUs aktualisieren will, aber ob das überhaupt machbar ist, wird mittlerweile selbst von Fachleuten bezweifelt.

Die Windows Welt

Die meisten Windows 10 User z.B. fühlen sich sicher, da sie das Update von Microsoft aufgespielt haben. Doch der Schein trügt, das Update für die zweite Variante von Spectre funktioniert nur, wenn auch das Bios/UEFI mit neuem Microcode aktualisiert wurde. Ohne dieses Update, ist der Patch nicht aktiv und sinnlos. Wer das prüfen will findet hier eine Anleitung dazu.

Doch sind wir mal ehrlich wer macht schon Firmware/Bios/UEFI Updates? Eure Eltern, Firmen, Banken, Versicherungen etc.? Nicht wirklich. Auch die Tatsache das es für den größten Teil an Motherborads überhaupt keine Firmware/Bios/UEFI Update gibt oder jemals geben wird, verstärkt das ganze noch.

Das Update über die Firmware/Bios/UEFI ist der falsche Weg

Die Microcode-Updates müssen über das Betriebssystem kommen. Da das aber ein gigantisches Unterfangen ist, scheut sich Microsoft wohl davor und versucht die Verantwortung auf die Motherboard-Hersteller zu schieben. Das Microcode Updates auch direkt über Windows funktionieren, hat Microsoft bereits 2016 mit einem Microcode Update für den AVX-Code bei Skylake-Prozessoren gezeigt. Warum sie das nicht genauso mit den von Intel verfügbaren Microcodes machen (laut Intel sind für 90% der betroffenen CPUs Microcodes vorhanden), bleibt vorerst ein Geheimnis.

Das kann mit Blick auf den Aufwand verständlich sein, aber zielführend ist das nicht. Die Kombination aus OS-Update und des Bios-Microcode-Update wird nicht funktionieren. Schon gar nicht für alte Geräte. Hier muss Microsoft den Druck auf Intel, AMD und ARM erhöhen und die Öffentlichkeit den Druck auf Microsoft, sonst werden wir sehr lange keine sicheren Systeme mehr haben. Das Verwirrspiel der Hersteller muss sofort aufhören.

Auch bei Windows Servern ist es fraglich, ob die Hardware, die meist Jahre im Rechenzentrum läuft jemals ein neues Firmware/Bios/UEFI Microcode Update erhält. Ich gehe mal nicht davon aus.

Die Linux Welt

Im Linux Lager sieht es aktuell auch noch nicht gut aus. Linux ist zwar in der Lage direkt beim Start Microcode Updates auszuführen, bisher ist aber der Kernel 4.15 mit den Patches für Variante 2 und 3 dazu noch nicht freigegeben und in den normalen Distributionen noch nicht verfügbar (ältere Kernel wie 4.9 oder 4.14 sollen auch den Patch bekommen). Auch unter Linux kann die erste Spectre Variante nicht durch ein Kernel Update behoben werden, hier wird aktuell an den Compilern gearbeitet, die die erste Variante von Spectre in den Programmen selbst verhindern soll. Das alles befindet sich aber noch im Teststadium und ist auch noch nicht verfügbar. Ich habe zwar gelesen, das Google seine Systeme schon gepatcht hat, aber auf welcher Basis das passiert sein soll, ist mir ein Rätsel.

Mit Blick auf die Zukunft kann man aber sagen, dass Linux auf dem richtigen Weg ist, den Prozessorfehler in den Systemen mit neuem Kernel und aktueller Distribution zu beheben. Was bleibt ist ein großes Fragezeichen bei alten Linux Servern, oder bei Geräten die z.B. Infrastrukturdienste liefern (Firewalls, etc,). Die werden in der Regel nicht so schnell aktualisiert.

Die BSD Welt

Unter BSD sieht es nicht besser aus. Es gibt bisher nur einen Patch für Meltdown. Ein Microcode Update und Patch für Spectre mit seinen zwei Varianten benötigt noch mehr Zeit.

Die Apple Welt

Da sieht es tatsächlich etwas besser aus. Hier zahlt es sich aus, dass das komplette System aus einer Hand kommt. Apple hat bereits Patches (Meltdown und Spectre Variante 2) für iOS und auch für macOS veröffentlicht und im Gegensatz zur Windows-Welt verbreiten sich die Updates in der Apple Welt recht schnell. Die Spectre Variante 1 will auch Apple mit Hilfe eines aktualisierten Compiler beheben, da hier kein Kernel-Patch hilft. Safari 11.0.2 sollt bereits gegen Variante 1 gepatcht sein. Ältere Versionen von macOS sowie iOS 10 bleiben aber weiterhin verwundbar. Ob Apple hier ebenfalls Updates plant, ist nicht bekannt, manchmal dauern die Updates sehr lange und Infos von Apple sind selten dazu.

Was bedeutet das?

Die meisten Rechner sind und bleiben durch den Prozessorfehler gefährdet. Höchstwahrscheinlich auch dein Rechner, es sei denn, er ist nagelneu. Das meiste was man aktuell in den Medien liest, ist nur eine Art der Beruhigung. Eine Lösung ist noch nicht dabei und das böse Erwachen kommt garantiert noch.

Linux und Apple werden der Fehler in naher Zukunft bei aktuellen Systeme ganz gut in den Griff bekommen, bei Windows sieht es noch sehr düster aus. Wenn Microsoft sich nicht endlich dazu entscheidet, die Micocode Updates per Windows auszuliefern, wird Windows neben Android, eines der unsichersten Systeme der Welt. Darauf zu hoffen, das es die Motherboard Hersteller schon geradebiegen wird sich schnell als Fehler zeigen.

Die Hacker und Cracker dieser Welt, die Geheimdienste und vor allem die Kriminellen sind wahrscheinlich gerade dabei, ein einfaches Tools zu entwickeln, um den Prozessorfehler schnell und effizient auszunutzen. Was dann passiert, will ich mir noch gar nicht ausmalen.

Eins ist aber sicher, aktuell sind die Computer dieser Welt noch nie so gefährdet gewesen wie jetzt. Die aktive Ausnutzung des Prozessorfehler durch die falsche Gruppe ist nur noch eine Frage der Zeit, kommen wird sie auf jeden Fall, da steckt viel zu viel Geld dahinter um das nicht auszunutzen.

Wir sollten also weiterhin das Thema genau beobachten und den Herstellen mehr Druck machen, das Problem auch wirklich effizient anzugehen und auch zu lösen. Aktuell sind sie zu träge und schieben den schwarzen Peter nur herum.

Auch der Kauf einer neuen CPU hilft aktuell leider nicht, da der Fehler erst in der nächsten Generation behoben sein wird. Es hätte für AMD eine Sternstunde sein können, aber dummerweise sind auch AMD-CPUs von Spectre in beiden Varianten betroffen.

Uns Usern muss klar werden, dass mit diesem Prozessorfehler die Sicherheit aller wichtigen Systeme gefährdet ist. Er verändert unsere bisherigen IT-Welt. Um den Fehler zu beheben reicht es nicht einfach aus, auf einen Patch zu hoffen. Systeme für die es kein Update mehr gibt, sollten, so schmerzhaft es ist, abgeschaltet oder gleich für immer entsorgt werden. Diese Geräte gefährden sonst auf lange Sicht die Sicherheit unserer IT-Welt. Das klingt hart, ist es auch, aber anders kann man diesem Prozessorfehler bei alten Geräten nicht begegnen.

Der Fehler wird noch Milliarden kosten und es wird hoffentlich unser Sicherheitsbewusstsein verbessern. Auch wenn einige User jetzt aufschreien oder Kopfschütteln, ignorieren hilft hier leider nicht, es sei denn, die Sicherheit eurer Systeme ist euch egal. Bedanken könnt ihr euch bei den Prozessor- und Betriebssystemherstellern, die das Thema und auch die Fehlerbehebung dazu bisher gründlich verbockt haben. Schadensklagen in diese Richtung werden bestimmt bald kommen.

Wir brauchen eine Art "Abwrackprämie", die Intel, AMD oder ARM bezahlen

Februar Update:

Es gibt auch Wochen danach noch keine vernünftigen Patches. Sicherheitsforscher sehen immer mehr verdächtige Dateisamples, die mit den Schwachstellen von Meltdown und Spectre experimentieren. Siehe dazu auch: Meltdown und Spectre: Der Damm wird brechen

Hier eine beeindruckende Grafik, die zeigt, dass immer mehr verdächtige Dateisamples mit dem Ziel die Lücken auszunutzen, von den Hacker verteilt werden. Quelle Fortinet

P.S. Die Zeitskala in der Grafik basiert auf Tagen und nicht Monate.

Siehe dazu auch meine Beiträge:

- Meltdown und Spectre: Realitätscheck

- Sicherheitslücke Spectre und Meltdown: Status prüfen

- Meltdown und Spectre: Der Damm wird brechen

Frank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 361578

Url: https://administrator.de/imho/meltdown-und-spectre-die-machen-uns-alle-was-vor-361578.html

Ausgedruckt am: 21.07.2025 um 21:07 Uhr

36 Kommentare

Neuester Kommentar

Wie hoch ist denn reell die Chance, dass da tatsächlich was abgegriffen werden kann ?

Wenn ich das richtig verstanden habe, besteht die Chance genau 100 Prozessorzyklen lang etwas auszulesen. Also quasi den Bruchteil von Mikrosekunden.

Und in diesem Zeitraum die passenden Daten zu erhalten ist doch relativ gering.

Wenn ich das richtig verstanden habe, besteht die Chance genau 100 Prozessorzyklen lang etwas auszulesen. Also quasi den Bruchteil von Mikrosekunden.

Und in diesem Zeitraum die passenden Daten zu erhalten ist doch relativ gering.

Hallo Frank,

zunächst erstmal DANKE für die weitere Information.

Grade aktuell bei einem Projekt:

Statement: "Wir spielen die Microsoft Updates ein und dann passiert nichts. Wir sind sowieso unwichtig."

Antwort: "Das ist aber nicht ganz richtig. Denn je nach Variante muss auch die Hardware aktualisiert werden. D.h. BIOS Update und / oder Microcodeupdate."

Statement: "Wieso müssen wir die Hardware aktualisieren?"

Antwort: "Haben Sie die Berichte / Informationen bzgl. Meltdown / Spectre NICHT gelesen? haben Sie überhaupt verstanden, um was es genau geht?"

Statement: "Dafür haben wir keine Zeit, oder wollen Sie 26 Stunden am Tag arbeiten. Natürlich OHNE zusätzliche Bezahlung!!!"

Antwort: "Die Betriebssystemupdates beheben NICHT alle Probleme. Je nach Variante sind weitere Schritte notwendig. Ich habe Ihnen schon mal eine erste Aufstellung gemacht, welche Systeme es betrifft und was zu tun ist. Die Servicezeiten für die Aktionen habe ich noch nicht zusammen, folgen aber noch."

Statement: "Das ist mir egal. Wir haben genug zu tun. Übrigens, warum haben wir soviele offene Tickets? Ich will da die offenen Tickets endlich mal abgearbeitet werden. Statt daß im Internet nach dem Problem gesurft wird. Statt im Internet zu surfen und sinnlose Aufstellungen zu erstellen, schafft lieber was. - Ach so und für meine morgige Besprechung brauche ich auch noch das fertige Konzept, ich habe keine Zeit dazu" - Anmerkung: Dumm nur, wenn Personen bei ihm im Büro reinkommen und sehen, daß privat im Internet gesurft wird.

Antwort: "Mehr wie arbeiten können wir nicht. Und warum sollen wir Überstunden machen, wenn es sowieso nicht bezahlt wird? - Dann werde ich jetzt mal meine /Mehrarbeits- Überstunden anfangen abzuarbeiten."

zunächst erstmal DANKE für die weitere Information.

Grade aktuell bei einem Projekt:

Statement: "Wir spielen die Microsoft Updates ein und dann passiert nichts. Wir sind sowieso unwichtig."

Antwort: "Das ist aber nicht ganz richtig. Denn je nach Variante muss auch die Hardware aktualisiert werden. D.h. BIOS Update und / oder Microcodeupdate."

Statement: "Wieso müssen wir die Hardware aktualisieren?"

Antwort: "Haben Sie die Berichte / Informationen bzgl. Meltdown / Spectre NICHT gelesen? haben Sie überhaupt verstanden, um was es genau geht?"

Statement: "Dafür haben wir keine Zeit, oder wollen Sie 26 Stunden am Tag arbeiten. Natürlich OHNE zusätzliche Bezahlung!!!"

Antwort: "Die Betriebssystemupdates beheben NICHT alle Probleme. Je nach Variante sind weitere Schritte notwendig. Ich habe Ihnen schon mal eine erste Aufstellung gemacht, welche Systeme es betrifft und was zu tun ist. Die Servicezeiten für die Aktionen habe ich noch nicht zusammen, folgen aber noch."

Statement: "Das ist mir egal. Wir haben genug zu tun. Übrigens, warum haben wir soviele offene Tickets? Ich will da die offenen Tickets endlich mal abgearbeitet werden. Statt daß im Internet nach dem Problem gesurft wird. Statt im Internet zu surfen und sinnlose Aufstellungen zu erstellen, schafft lieber was. - Ach so und für meine morgige Besprechung brauche ich auch noch das fertige Konzept, ich habe keine Zeit dazu" - Anmerkung: Dumm nur, wenn Personen bei ihm im Büro reinkommen und sehen, daß privat im Internet gesurft wird.

Antwort: "Mehr wie arbeiten können wir nicht. Und warum sollen wir Überstunden machen, wenn es sowieso nicht bezahlt wird? - Dann werde ich jetzt mal meine /Mehrarbeits- Überstunden anfangen abzuarbeiten."

Super Beitrag, vielen Dank!

Ich versteh nicht, warum Microsoft sich nicht hinsetzt, überlegt und Microcode Updates per Windows Update implementiert. Wenn es in Linux funktioniert, warum kann so eine Milliarden-schwere Maschine wie Microsoft es nicht hinbekommen?

Ich schätze, das bestimmt 90% sämtlicher Rechner/Server bei unseren Kunden auf Dauer von Meltdown und Spectre betroffen sein wird. Für die wird garantiert kein BIOS Update veröffentlicht.

Und anscheinend wird es bei Spectre und Meltdown nicht bleiben: skyfallattack.com/

Ich versteh nicht, warum Microsoft sich nicht hinsetzt, überlegt und Microcode Updates per Windows Update implementiert. Wenn es in Linux funktioniert, warum kann so eine Milliarden-schwere Maschine wie Microsoft es nicht hinbekommen?

Ich schätze, das bestimmt 90% sämtlicher Rechner/Server bei unseren Kunden auf Dauer von Meltdown und Spectre betroffen sein wird. Für die wird garantiert kein BIOS Update veröffentlicht.

Und anscheinend wird es bei Spectre und Meltdown nicht bleiben: skyfallattack.com/

Zitat von @Frank:

Hi @Henere,

das kommt ganz darauf an, wie lange und wie oft eine Schadsoftware Zeit hat, dass zu beobachten oder auszuwerten. Ist die Schadsoftware fest im System installiert, reichen ihr auch Millisekunden oder weniger um z.B. Passwörter im Speicher auszulesen. Die Chance ist recht hoch, hängt aber sicher von der Qualität der Schadsoftware ab. Da der Fehler fest in der CPU eingebaut ist haben die Entwickler solcher Software genügend Zeit, dass beste und schnellste Verfahren herauszufinden.

Gruß

Frank

Hi @Henere,

das kommt ganz darauf an, wie lange und wie oft eine Schadsoftware Zeit hat, dass zu beobachten oder auszuwerten. Ist die Schadsoftware fest im System installiert, reichen ihr auch Millisekunden oder weniger um z.B. Passwörter im Speicher auszulesen. Die Chance ist recht hoch, hängt aber sicher von der Qualität der Schadsoftware ab. Da der Fehler fest in der CPU eingebaut ist haben die Entwickler solcher Software genügend Zeit, dass beste und schnellste Verfahren herauszufinden.

Gruß

Frank

Wenn ich jetzt mal so nachdenke.... "Normale" Viren werden recht schnell erkannt von den AV-Firmen. Wenn wirklich speziell für einen "Kunden " implementierte Malware zum tragen kommt, dann ist eh jeder Schutz vollkommen überflüssig. Das wird keiner merken bis die Chinesen dann anfangen die Produkte des Kunden mit firmeninternem Wissen 1:1 zum 100tel des Originalpreises nachzubauen. Und keiner weiss woher sie die Daten haben. Social Engineering und zackbumm ist es geschehen. Da hilft auch kein Patchen, wenn ein Teil anfängt mit den bekannten Hashwerten der Passwörter von Server zu Server zu springen.

Das alte Katz-Hund und Mausspiel.

Grüße, Henere

Hallo,

das Problem ist, dass es momentan noch keine fehlerfreien Systeme zu kaufen gibt und es wohl noch ein paar jahre dauert, bis entsprechend abgesicherte Systeme Serie sind.

Eigentlich kannst Du den ganzen Scheiß, der beim Elektronikdiscounter steht, in den Hochofen kippen.

Und: Was ist z.B. mit Spielekonsolen, Atomkraftwerken usw. usf.

Gruß,

Jörg

das Problem ist, dass es momentan noch keine fehlerfreien Systeme zu kaufen gibt und es wohl noch ein paar jahre dauert, bis entsprechend abgesicherte Systeme Serie sind.

Eigentlich kannst Du den ganzen Scheiß, der beim Elektronikdiscounter steht, in den Hochofen kippen.

Und: Was ist z.B. mit Spielekonsolen, Atomkraftwerken usw. usf.

Gruß,

Jörg

Zitat von @117471:

Hallo,

das Problem ist, dass es momentan noch keine fehlerfreien Systeme zu kaufen gibt und es wohl noch ein paar jahre dauert, bis entsprechend abgesicherte Systeme Serie sind.

Hallo,

das Problem ist, dass es momentan noch keine fehlerfreien Systeme zu kaufen gibt und es wohl noch ein paar jahre dauert, bis entsprechend abgesicherte Systeme Serie sind.

Ich hab noch 'nen betriebsbereiten VC20, einen C64 und einen Amiga 1000, die nicht betroffen sind. Man könnte also seine alten Schätze wieder hervorkramen.

lks

Hallo,

Prima. Bleiben also nur noch meine X-Box und die Atomkraftwerke

Mein ältestes Gerät, dass ich noch regelmäßig nutze ist ein Macbook Pro Mitte 2011 - mit DVD-Laufwerk und Kopfhörerbuchse...

Gruß,

Jörg

Zitat von @Lochkartenstanzer:

Ich hab noch 'nen betruebdbereiten VC20, einen C64 und einen Amiga 1000,

Ich hab noch 'nen betruebdbereiten VC20, einen C64 und einen Amiga 1000,

Prima. Bleiben also nur noch meine X-Box und die Atomkraftwerke

Mein ältestes Gerät, dass ich noch regelmäßig nutze ist ein Macbook Pro Mitte 2011 - mit DVD-Laufwerk und Kopfhörerbuchse...

Gruß,

Jörg

Liebe Kollegen,

ich mag das Problem vielleicht auch verharmlosen, aber ich lasse mich auch gerne eines besseren belehren.

Dass diese Sicherheitslücke(n) ernst zu nehmen sind, steht außer Frage.

Aus meiner Sicht gehört aber zur Ausnutzung dieses Problems Schadsoftware, die erstmal den Rechner erreichen muss (Konnektivität) oder auf dem Rechner ausgeführt werden muss (Interaktivität).

Gehe ich davon aus, dass ich damit richtig liege, ergeben sich für mich zwei mögliche Einfallstore:

Sehe ich das richtig?

ich mag das Problem vielleicht auch verharmlosen, aber ich lasse mich auch gerne eines besseren belehren.

Dass diese Sicherheitslücke(n) ernst zu nehmen sind, steht außer Frage.

Aus meiner Sicht gehört aber zur Ausnutzung dieses Problems Schadsoftware, die erstmal den Rechner erreichen muss (Konnektivität) oder auf dem Rechner ausgeführt werden muss (Interaktivität).

Gehe ich davon aus, dass ich damit richtig liege, ergeben sich für mich zwei mögliche Einfallstore:

- die Schwachstelle, die vor dem Rechner sitzt (Interaktivität)

- Auf Ports lauschende Systemdienste (Konnektivität)

Sehe ich das richtig?

Moin,

Glaube nicht.

Und was ist dem z.B. mit dem aktiven Content in Deinem Webbrowser (Javascript, node.js, java-applet, etc.)?

Da braucht man nicht viel weiter dazu zu tun, um die Malware auf der Kiste zum laufen zu bringen. Das beweisen die vielen User, die sich gar nicht erklären, können, wie die ganzen Werbetrojaner & Systembereiniger auf Ihre Kisten kommen, obwohl sie ein aktuelles

lks

Moin LKS,

Glaube nciht.

Und was ist dem z.B. mit dem aktiven Content in Deinem Webbrowser (Javascript, node.js, java-applet, etc.)?

das gehört für mich zu Interaktivität.

Da braucht man nicht viel weiter dazu zu tun, um die Malware auf der Kiste zum laufen zu bringen. Das beweisen die vielen User, die sich gar nicht erklären, können, wie die ganzen Werbetrojaner & Systembereiniger auf Ihre Kisten kommen, obwohl sie ein aktuelles

Ist aber immernoch getriggert vom Benutzer.

Das hab ich soweit im Griff. Meine Nutzer sind gut geschult.

Hallo,

Jein. Theoretisch kann z.B. auch ein JavaScript den Speicher "abgrasen" und man kann z.B. aus virtuellen Maschinen ausbrechen oder z.B. auf einem RDP-Server Daten aus anderen Sitzungen "abgrasen".

Mein persönlicher(!) Eindruck ist aber, dass es für professionelle Angriffe wesentlich einfachere Wege gibt. Auf mich wirkt das so, als wenn ein Angriffsszenario professionell vorbereitet sein muss und auch ziemlich detailliert auf das Zielsystem zugeschnitten werden muss.

Wäre ich ein Profi-Hacker, würde ich erst einmal 20 USB-Sticks auf dem Firmenparkplatz "verlieren", Tailgating testen, gucken wie weit man telefonisch kommt und ggf. auch mal den Zettel unter der Tastatur lesen oder den Namen des Haustieres ausprobieren.

Just my 2C.

Gruß,

Jörg

Zitat von @beidermachtvongreyscull:

Aus meiner Sicht gehört aber zur Ausnutzung dieses Problems Schadsoftware, die erstmal den Rechner erreichen muss (Konnektivität) oder auf dem Rechner ausgeführt werden muss (Interaktivität).

Aus meiner Sicht gehört aber zur Ausnutzung dieses Problems Schadsoftware, die erstmal den Rechner erreichen muss (Konnektivität) oder auf dem Rechner ausgeführt werden muss (Interaktivität).

Jein. Theoretisch kann z.B. auch ein JavaScript den Speicher "abgrasen" und man kann z.B. aus virtuellen Maschinen ausbrechen oder z.B. auf einem RDP-Server Daten aus anderen Sitzungen "abgrasen".

Mein persönlicher(!) Eindruck ist aber, dass es für professionelle Angriffe wesentlich einfachere Wege gibt. Auf mich wirkt das so, als wenn ein Angriffsszenario professionell vorbereitet sein muss und auch ziemlich detailliert auf das Zielsystem zugeschnitten werden muss.

Wäre ich ein Profi-Hacker, würde ich erst einmal 20 USB-Sticks auf dem Firmenparkplatz "verlieren", Tailgating testen, gucken wie weit man telefonisch kommt und ggf. auch mal den Zettel unter der Tastatur lesen oder den Namen des Haustieres ausprobieren.

Just my 2C.

Gruß,

Jörg

Zitat von @Frank:

Dabei hat der Prozessorfehler wahrhaft katastrophale Ausmaße: Er ermöglicht das unbemerkte Auslesen beliebigen Speichers und kann damit sowohl Passwörter wie auch andere sensible Daten auslesen.

Dabei hat der Prozessorfehler wahrhaft katastrophale Ausmaße: Er ermöglicht das unbemerkte Auslesen beliebigen Speichers und kann damit sowohl Passwörter wie auch andere sensible Daten auslesen.

Na ja, unbemerkt ist anders. Wie fast jeder Seitenkanalangriff sind Spectre/Meltdown extrem ineffizient und leicht zu erkennen, wenn erst einmal bekannt ist, wonach man suchen muss. Das könnte durch ein Monitoring der Performance-Counter geschehen, wie es seit Jahren schon bei anderen Bedrohungen diskutiert (ROP, Rowhammer etc.) und vereinzelt angewandt wird. Die Frage ist eher die Massentauglichkeit, d.h. ob man auf der Grundlage einen Prozess abschießen will, und was das bei der durchschnittlichen Softwarequalität bedeuten würde. Skript-Engines, Browser-Sandboxes etc. können das Verhalten deutlich leichter bzw. mit geringeren Auswirkungen filtern.

Wenn man den Browser als Standard-Infektionsweg nimmt und auf zwei, drei Ebenen (Skript-Engine, Site-Isolation, OS) Mitigations anbringt, hat Spectre keine eigenständige Bedeutung mehr, unabhängig vom Microcode. In einer Exploit-Kette ja, und das gravierend, aber nicht isoliert. Ob man deshalb Hardware austauscht, hängt vom Anwendungsfall ab. Für den Privatanwender und die meisten Unternehmen ist das sicher nicht empfehlenswert, solange der Unterschied nur in der Verfügbarkeit eines Microcode-Updates besteht, das nur von aktueller Software genutzt wird, die ohnehin Mitigations enthält.

Das stünde in keinem Verhältnis zur sonstigen Handhabung von Sicherheitsfragen. Die meisten kleinen und mittleren Unternehmen hatten schon mal einen Root-Level-Breach, die großen sowieso. Viele wahrscheinlich regelmäßig. Danach entsorgen sie auch nicht die betroffene Hardware, sondern setzen nur das System neu auf. Ob das ausreicht und das System dann wieder "sicher" ist, können sie unmöglich wissen. Es ist nur eine praktikable Annahme.

Meines Erachtens leidet IT-Sicherheit am meisten darunter, dass Geld für das Falsche ausgegeben wird. Unternehmen mit Managementebene versuchen ohnehin in der Tendenz, jedes Sicherheitsproblem mit dem Einkauf neuer Assets zu lösen, oder noch lieber mit Subsciptions für irgendwas. Personal und Know-How, um zu wissen, worum es bei den wiederkehrenden und bestimmt nicht mit Spectre endenden Problemen geht, und um das, was sie schon an Assets haben, mit möglichst geringer Angriffsfläche zusammenzusetzen, haben die wenigsten und werden es finanziell auch nie bekommen, wenn sie jetzt panisch Hardware austauschen.

Grüße

Richard

Es werden ja auch immer noch VW Diesel gekauft ....

Solange es nicht genug Druck seitens der Kunden gegen den Hersteller gibt, werden diese einfach weiter machen. Business as usual.

Erst wenn die Systeme keiner mehr kauft, werden sie anfangen darüber nachzudenken.

Das schlimme ist.... es gibt im Gegensatz zu Autos keine Alternativen.

Solange es nicht genug Druck seitens der Kunden gegen den Hersteller gibt, werden diese einfach weiter machen. Business as usual.

Erst wenn die Systeme keiner mehr kauft, werden sie anfangen darüber nachzudenken.

Das schlimme ist.... es gibt im Gegensatz zu Autos keine Alternativen.

Moin Frank,

Wir werden vermutlich einige Jahre mit dem Bug leben müssen. Einfach alles wegwerfen werden die meisten sich nicht leisten können und werden wider besseres Wissen mit den verwundbaren Systemen weitermachen.

Eine Möglichkeit die "alte" Hardware noch weiterverwenden zu können, sehe ich darin, das OS zu wechseln, und zwar auf solche, die den Microcode auch ohne BIOS-Unterstützung in den Prozessor injizieren können, was erstmal von Windows weggehen bedeutet.

Nur werden das auch nicht viele Firmen können, weil sie sich auf Gedeih und Verderb an MS gebunden haben.

Da bleibt eigentlich nur, sich schnellstmöglich Ersatzkisten mit gepatchtem BIOS zu holen und die alten Kisten zu "entsorgen".

lks

Wir werden vermutlich einige Jahre mit dem Bug leben müssen. Einfach alles wegwerfen werden die meisten sich nicht leisten können und werden wider besseres Wissen mit den verwundbaren Systemen weitermachen.

Eine Möglichkeit die "alte" Hardware noch weiterverwenden zu können, sehe ich darin, das OS zu wechseln, und zwar auf solche, die den Microcode auch ohne BIOS-Unterstützung in den Prozessor injizieren können, was erstmal von Windows weggehen bedeutet.

Nur werden das auch nicht viele Firmen können, weil sie sich auf Gedeih und Verderb an MS gebunden haben.

Da bleibt eigentlich nur, sich schnellstmöglich Ersatzkisten mit gepatchtem BIOS zu holen und die alten Kisten zu "entsorgen".

lks

Hallo,

Du startest fremden Code auf einer Firewall?

Gruß,

Jörg

Du startest fremden Code auf einer Firewall?

Gruß,

Jörg

Zitat von @keine-ahnung:

Eigentlich sollten solche hardwarebedingten Sicherheitsleckagen doch von der maintenance für die Büchsen abgedeckt sein ??

Eigentlich sollten solche hardwarebedingten Sicherheitsleckagen doch von der maintenance für die Büchsen abgedeckt sein ??

Sollte man annehmen. Aber da gibt es sicher eine Klausel wie "höhere" Gewalt oder "Gott will es so!" (Vor allem bei amerikanischen Firmen).

lks

Zitat von @keine-ahnung:

Moin,

da bleibt als effektive Massnahme nur der Verzicht auf Passwörter .

.

Eigentlich sollten solche hardwarebedingten Sicherheitsleckagen doch von der maintenance für die Büchsen abgedeckt sein ??

LG, Thomas

Moin,

da bleibt als effektive Massnahme nur der Verzicht auf Passwörter

Eigentlich sollten solche hardwarebedingten Sicherheitsleckagen doch von der maintenance für die Büchsen abgedeckt sein ??

LG, Thomas

Moin Thomas,

kommt eben drauf an. So wie ich das sehe liefert Dell schon (dell.com/support/home/us/en/19/drivers/driversdetails?driverId=G ..), waren aber auch keine 500€ Desktops.

Nebenbei, ich kenne genug (Firmenkunden) die nur für ein Jahr Support haben wollen, damit Sie nicht nochmals 100€ drauf legen müssen..die Maintenance ist dann natürlich sicher schon verstrichen.

Gibt's schon eine Sammelklage gegen Intel, AMD, Microsoft?

Kostenloser Umtausch aller System durch den Verursacher.

Was unternimmt die Politik?

Immerhin könnte die Nationale Sicherheit gefährdet sein. Alle IT-gestützten Sicherheiteinrichtungen arbeiten mit Prozessoren von Intel, AMD.

Auf eine sichere Woche

VG Janowitsch

Kostenloser Umtausch aller System durch den Verursacher.

Was unternimmt die Politik?

Immerhin könnte die Nationale Sicherheit gefährdet sein. Alle IT-gestützten Sicherheiteinrichtungen arbeiten mit Prozessoren von Intel, AMD.

Auf eine sichere Woche

VG Janowitsch

Hi!

Kunde: "Mein PC ist langsam!" Ich: "Warum haben Sie denn so eine komische Tuning Software auf dem PC?", Kunde: "Ja also ein Bekannter von meinem Bekannten kennt sich doch auch gut mit Computern aus und der hat das empfohlen..." Ich: "OK alles klar" und nebenbei alles unnötige von Rechner entfernend. Kunde: "Oh so schnell war ja mein PC noch nie! Wie haben Sie das gemacht?". Ich: "Kenn mich ned so gut wie der Bekannte aber habe maaagische Hände..."

Kunde: "Auf meinem PC ploppen ständig so Werbe Dinger auf!". Ich: "Was ist denn passiert? Haben Sie irgendwas verändert?". Kunde: "Grrr...Ich habe garnichts gemacht!!!!!!". Ich: "Und eine neue Software installiert?". Kunde: "NEIIIIN!!!". Ich: "Auch kein neues CD-Brennprogramm installiert? Weil da ist so ein Symbol...". Kunde: "Ach jetzt wo Sies sagen...Ja stimmt, das alte gefiel mir nicht, das neue ist viel schöner und besser!". Ich: "Und was ist mit dem Symbol von "Foddo Meier auf dem Desktop?". Kunde: "Des geht Sie doch gar nix an! Sie haben nur dafür zu sorgen, dass mein PC gut funktioniert!"

Kunde am Telefon: "Mein PC hängt!". Ich: "Geht es auch etwas genauer?". Kunde: "Wenn ich den einschalte geht es nicht weiter!". Ich: "Was zeigt denn der Bildschirm an?". Kunde: "Nix! Nur alles blau...". Ich: "Sind da so komische "kryptische" Zeilen aus Zahlen und Buchstaben? Lesen Sie mal vor!". Kunde: "Kann ich ned sagen, Moment mal, muss warten bis des wieder kommt...hab ja schon fünf sechsmals mal den Ausschalter gedrückt..." Ich: "Danke! Und weiter?" Nach einer ganzen Weile Stille am Telefon, Kunde: "Ah jetzt kommts wieder! Da steht 'bitte warten....' und so bleibt der dann stehen und ich ihn nach ca. einer Minute wieder abschalte...."

So oder ähnlich erlebe ich das jeden Tag! Wobei das "Kunde" sowohl für einen Mitarbeiter als auch für dessen Chef stehen kann. Und Nein, die Windows Domain existiert nicht erst seit dem "Problem" und die Mitarbeiter haben auch keine Adminrechte, denn schon eine ganze Weile lassen Sie Horden von Schrottsoftware auch ganz ohne Adminrechte direkt ins Benutzerprofil installieren. Man braucht keine Sicherheitslücken in Hard- und Software, es reicht meist die grosse Lücke, die da so vor dem Rechner sitzt! Oder wenn ich an die vielen "Smart" - Homes denke, wo der eine "AUSKENNER" dem "ANDEREN" erklärt, wie der an seiner Fritzbox einen Portforward einrichtet....

mrtux

Zitat von @Lochkartenstanzer:

Da braucht man nicht viel weiter dazu zu tun, um die Malware auf der Kiste zum laufen zu bringen.

Das beweisen die vielen User, die sich gar > nicht erklären, können, wie die ganzen Werbetrojaner & Systembereiniger auf Ihre Kisten kommen,

obwohl sie ein aktuellesSchlangenölAntivirus einsetzen!

Naja also wo die meisten Leute "die ganzen Systembereiniger und Werbetrojaner" her haben, erlebe ich in meiner alltäglichen Berufspraxis zu genüge:Da braucht man nicht viel weiter dazu zu tun, um die Malware auf der Kiste zum laufen zu bringen.

Das beweisen die vielen User, die sich gar > nicht erklären, können, wie die ganzen Werbetrojaner & Systembereiniger auf Ihre Kisten kommen,

obwohl sie ein aktuelles

Kunde: "Mein PC ist langsam!" Ich: "Warum haben Sie denn so eine komische Tuning Software auf dem PC?", Kunde: "Ja also ein Bekannter von meinem Bekannten kennt sich doch auch gut mit Computern aus und der hat das empfohlen..." Ich: "OK alles klar" und nebenbei alles unnötige von Rechner entfernend. Kunde: "Oh so schnell war ja mein PC noch nie! Wie haben Sie das gemacht?". Ich: "Kenn mich ned so gut wie der Bekannte aber habe maaagische Hände..."

Kunde: "Auf meinem PC ploppen ständig so Werbe Dinger auf!". Ich: "Was ist denn passiert? Haben Sie irgendwas verändert?". Kunde: "Grrr...Ich habe garnichts gemacht!!!!!!". Ich: "Und eine neue Software installiert?". Kunde: "NEIIIIN!!!". Ich: "Auch kein neues CD-Brennprogramm installiert? Weil da ist so ein Symbol...". Kunde: "Ach jetzt wo Sies sagen...Ja stimmt, das alte gefiel mir nicht, das neue ist viel schöner und besser!". Ich: "Und was ist mit dem Symbol von "Foddo Meier auf dem Desktop?". Kunde: "Des geht Sie doch gar nix an! Sie haben nur dafür zu sorgen, dass mein PC gut funktioniert!"

Kunde am Telefon: "Mein PC hängt!". Ich: "Geht es auch etwas genauer?". Kunde: "Wenn ich den einschalte geht es nicht weiter!". Ich: "Was zeigt denn der Bildschirm an?". Kunde: "Nix! Nur alles blau...". Ich: "Sind da so komische "kryptische" Zeilen aus Zahlen und Buchstaben? Lesen Sie mal vor!". Kunde: "Kann ich ned sagen, Moment mal, muss warten bis des wieder kommt...hab ja schon fünf sechsmals mal den Ausschalter gedrückt..." Ich: "Danke! Und weiter?" Nach einer ganzen Weile Stille am Telefon, Kunde: "Ah jetzt kommts wieder! Da steht 'bitte warten....' und so bleibt der dann stehen und ich ihn nach ca. einer Minute wieder abschalte...."

So oder ähnlich erlebe ich das jeden Tag! Wobei das "Kunde" sowohl für einen Mitarbeiter als auch für dessen Chef stehen kann. Und Nein, die Windows Domain existiert nicht erst seit dem "Problem" und die Mitarbeiter haben auch keine Adminrechte, denn schon eine ganze Weile lassen Sie Horden von Schrottsoftware auch ganz ohne Adminrechte direkt ins Benutzerprofil installieren. Man braucht keine Sicherheitslücken in Hard- und Software, es reicht meist die grosse Lücke, die da so vor dem Rechner sitzt! Oder wenn ich an die vielen "Smart" - Homes denke, wo der eine "AUSKENNER" dem "ANDEREN" erklärt, wie der an seiner Fritzbox einen Portforward einrichtet....

mrtux

Danke für den umfassenden und einleuchtenden Beitrag. Klar ist das ein Problem mit Ausmaßen die so noch keiner Abzeichnen kann. Wir sollten aber im Auge behalten das, das auslesen nur innerhalb von Microsekunden möglich ist. Das ist dann wohl mehr ein Zufall als können. Ich werde erstmal abwarten bis ich weitere Schritte diesbezüglich einleite.

Hi!

Ich wollte mich auch noch für den Artikel bedanken und auch noch entschuldigen, für meinen OT-Kommentar und ich zum Thema selbst nichts beigetragen habe. Zugegeben liegt das aber auch daran, dass ich bei dem Thema natürlich auch etwas verunsichert bin und darum patchen wir momentan noch etwas zögerlich Server. Massiv nur die, die direkt in Kontakt mit dem Internet stehen (Webserver usw.) und Systeme bei kleinen Kunden, die selbst keinen Admin angestellt haben.

Was mir auch etwas Sorgen macht, ist das momentane Vorgehen der Hersteller, so nach dem Motto "ein Schritt vor und dann wieder zwei zurück...." Das zeigt mir, dass bei dem Thema auch dort noch viel Verwirrung herrscht und wie Frank ja schon schreibt, ist es eher naiv zu glauben, dass die ganzen Hersteller von Mainboards beim Thema Microcodeupdates grossen Ehrgeiz reinstecken. Das läuft irgendwie fast schon wie bei den Smartphoneherstellern: Schnell auf den Markt bringen, rasch abverkaufen, dann beim Service noch schneller abtauchen und auf das grosse Vergessen oder eher noch "besser", auf das schnelle Veralten (und die Entsorgung) der Hardware beim Kunden hoffen, darum wird uns das Thema wohl noch eine Weile erhalten bleiben. Ich denke, Microsoft wird das mit den Microcodeupdates wohl schnellstens selbst in die Hand nehmen müssen, wenn es nicht wieder auf einen "Windows ist viel unsicherer als Linux!" Aufschrei in den Medien rauslaufen soll....

mrtux

Ich wollte mich auch noch für den Artikel bedanken und auch noch entschuldigen, für meinen OT-Kommentar und ich zum Thema selbst nichts beigetragen habe. Zugegeben liegt das aber auch daran, dass ich bei dem Thema natürlich auch etwas verunsichert bin und darum patchen wir momentan noch etwas zögerlich Server. Massiv nur die, die direkt in Kontakt mit dem Internet stehen (Webserver usw.) und Systeme bei kleinen Kunden, die selbst keinen Admin angestellt haben.

Was mir auch etwas Sorgen macht, ist das momentane Vorgehen der Hersteller, so nach dem Motto "ein Schritt vor und dann wieder zwei zurück...." Das zeigt mir, dass bei dem Thema auch dort noch viel Verwirrung herrscht und wie Frank ja schon schreibt, ist es eher naiv zu glauben, dass die ganzen Hersteller von Mainboards beim Thema Microcodeupdates grossen Ehrgeiz reinstecken. Das läuft irgendwie fast schon wie bei den Smartphoneherstellern: Schnell auf den Markt bringen, rasch abverkaufen, dann beim Service noch schneller abtauchen und auf das grosse Vergessen oder eher noch "besser", auf das schnelle Veralten (und die Entsorgung) der Hardware beim Kunden hoffen, darum wird uns das Thema wohl noch eine Weile erhalten bleiben. Ich denke, Microsoft wird das mit den Microcodeupdates wohl schnellstens selbst in die Hand nehmen müssen, wenn es nicht wieder auf einen "Windows ist viel unsicherer als Linux!" Aufschrei in den Medien rauslaufen soll....

mrtux