Interessanter Trick für Windows-Nutzersupporter

Moin.

Ich bin gerade über einen interessanten Artikel gestolpert, der mein Arsenal als Supporter um eine "Waffe" reicher macht.

-> Wusstet Ihr, dass Admins auch gesperrte Sitzungen übernehmen können, ohne das Nutzerkennwort zu kennen?

Kann sehr nützlich sein, wenn man ein Problem des Nutzers beheben soll, er aber nicht dabei anwesend sein möchte/soll.

Man muss lediglich vor Ort sein (per RDP klappt das bei OS' neuer als Server 2016/Win10 1803 nicht - es klappt jedoch per VNC und Co, sprich mit allem, was echten Konsolenzugang zum Server bietet) und psexec zur Verfügung haben.

So geht's:

Anmelden als Admin, cmd elevated starten, dort

(der Taskmanager öffnet sich evtl. minimiert)

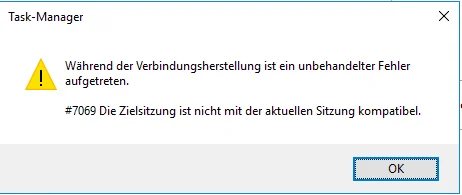

Im Taskmanager auf die Userliste wechseln, die Zielsitzung mit der rechten Taste anklicken und "verbinden" wählen.

Da ja Nutzer nicht immer so begeistert davon sind, wenn man etwas als Ihr Nutzer macht, sollte man sicherlich vorher informieren und dafür auch Regeln erlassen und protokollieren, wer wen übernommen hat. Vermutlich gibt es dafür ja auch Eventlogeinträge.

Ich bin gerade über einen interessanten Artikel gestolpert, der mein Arsenal als Supporter um eine "Waffe" reicher macht.

-> Wusstet Ihr, dass Admins auch gesperrte Sitzungen übernehmen können, ohne das Nutzerkennwort zu kennen?

Kann sehr nützlich sein, wenn man ein Problem des Nutzers beheben soll, er aber nicht dabei anwesend sein möchte/soll.

Man muss lediglich vor Ort sein (per RDP klappt das bei OS' neuer als Server 2016/Win10 1803 nicht - es klappt jedoch per VNC und Co, sprich mit allem, was echten Konsolenzugang zum Server bietet) und psexec zur Verfügung haben.

So geht's:

Anmelden als Admin, cmd elevated starten, dort

psexec -si taskmgrIm Taskmanager auf die Userliste wechseln, die Zielsitzung mit der rechten Taste anklicken und "verbinden" wählen.

Da ja Nutzer nicht immer so begeistert davon sind, wenn man etwas als Ihr Nutzer macht, sollte man sicherlich vorher informieren und dafür auch Regeln erlassen und protokollieren, wer wen übernommen hat. Vermutlich gibt es dafür ja auch Eventlogeinträge.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672981

Url: https://administrator.de/info/interessanter-trick-fuer-windows-nutzersupporter-672981.html

Ausgedruckt am: 24.07.2025 um 04:07 Uhr

19 Kommentare

Neuester Kommentar

Hi @DerWoWusste

Interessant... ist aber mal wieder ein Leck in Windows.. ob das so gewollt ist ?

... Über den Taskmanager konnte man auch schon sehr viel früher einiges richten/vernichten - oder über umbenennen des Explorers zu cmd.exe.

BTW. Es gibt auch viele PS Scripts welche so einiges können..

Gruss Globe!

Interessant... ist aber mal wieder ein Leck in Windows.. ob das so gewollt ist ?

... Über den Taskmanager konnte man auch schon sehr viel früher einiges richten/vernichten - oder über umbenennen des Explorers zu cmd.exe.

BTW. Es gibt auch viele PS Scripts welche so einiges können..

Gruss Globe!

Zitat von @Crusher79:

Hi

Schön. Geht das auch mit teamviewer? Vorort ist so eine Sache. Bzw vnc intern.

Hi

Schön. Geht das auch mit teamviewer? Vorort ist so eine Sache. Bzw vnc intern.

Probier es aus und berichte!

lks

Was ich am Rande bermerkt, auch festgestellt habe ist:

z.B. wenn man Massen Mega Update machen will per Turnschuh Administration,

und man bootet PCs hoch und meldet sich lokal am PC an mit nem Admin Account und macht seinen Job,

dann hat der User ja am nächsten Tag als Login den Admin Account sichtbar drin und muss erst anderer Benutzer auswählen und sein Login + PW eintippen.

Man sieht also das jemand dran war.

Wenn man das so macht, den PC hochfahren, und dann per RDP drauf anmeldet und das Update macht,

dann bleibt der User im Login Screen gleich wie vorher - User sieht dann nicht das ein Admin angemeldet war.

Wenn man Morgens also keine Blöde Fragen beantworten will, oder um Spezialisten kümmern die zu doof sind zu checken das sie ihr Login zum anmelden anpassen müssen, dann ist das auch ne Option...

z.B. wenn man Massen Mega Update machen will per Turnschuh Administration,

und man bootet PCs hoch und meldet sich lokal am PC an mit nem Admin Account und macht seinen Job,

dann hat der User ja am nächsten Tag als Login den Admin Account sichtbar drin und muss erst anderer Benutzer auswählen und sein Login + PW eintippen.

Man sieht also das jemand dran war.

Wenn man das so macht, den PC hochfahren, und dann per RDP drauf anmeldet und das Update macht,

dann bleibt der User im Login Screen gleich wie vorher - User sieht dann nicht das ein Admin angemeldet war.

Wenn man Morgens also keine Blöde Fragen beantworten will, oder um Spezialisten kümmern die zu doof sind zu checken das sie ihr Login zum anmelden anpassen müssen, dann ist das auch ne Option...

@Globetrotter

psexec -s ...

startet einen Prozess als SYSTEM. Und SYSTEM hat das Recht, in den Sitzungen gerade angemeldeter Benutzer weitere Prozesse zu starten. Somit war es schon immer möglich, als Administrator Prozesse im Kontext einer anderen Benutzeranmeldung laufen zu lassen, sofern man die API dafür kennt und nutzen kann. Insofern ist das jetzt kein neues "Leck".

Aber dass man als SYSTEM einfach so eine andere Sitzung interaktiv verbinden kann, überrascht micht jetzt schon! Wobei es im Endeffekt zum von mir o.G. fast keinen Unterschied macht, ob ich da nun interaktiv unterwegs bin oder "nur" mit Hintergrundprozessen.

psexec -s ...

startet einen Prozess als SYSTEM. Und SYSTEM hat das Recht, in den Sitzungen gerade angemeldeter Benutzer weitere Prozesse zu starten. Somit war es schon immer möglich, als Administrator Prozesse im Kontext einer anderen Benutzeranmeldung laufen zu lassen, sofern man die API dafür kennt und nutzen kann. Insofern ist das jetzt kein neues "Leck".

Aber dass man als SYSTEM einfach so eine andere Sitzung interaktiv verbinden kann, überrascht micht jetzt schon! Wobei es im Endeffekt zum von mir o.G. fast keinen Unterschied macht, ob ich da nun interaktiv unterwegs bin oder "nur" mit Hintergrundprozessen.

Die Regel ist : Block process creations originating from PSExec and WMI commands

LOL ja, die KI kannst du wohl vergessen in der Sache. Meine Erfahrung bisher? Zeitverschwendung, alles nicht exakt sondern nur Blabla.

Die scheitert bei mir schon wenn ich ein Datum von EoS von Microsoft haben will. Gibt einem einfach ein falsches, hat einfach irgendeinen Standard-Supportzeitraum angesetzt. Habe ich ihr das korrekte Datum inklusive Link gegeben. Direkt danach wollte ich eine Liste haben, da stands dann wieder falsch drin.

Die scheitert bei mir schon wenn ich ein Datum von EoS von Microsoft haben will. Gibt einem einfach ein falsches, hat einfach irgendeinen Standard-Supportzeitraum angesetzt. Habe ich ihr das korrekte Datum inklusive Link gegeben. Direkt danach wollte ich eine Liste haben, da stands dann wieder falsch drin.

@ukulele-7

Es kommt ja auch darauf an, welche KI und für was man sie benutzt.

Wenn man die KI als Ersatz oder Aufsatz für die Verwendung von Suchmaschinen betrachtet, dann muss man natürlich aufpassen, was da geliefert wird. Wenn einem die Ergebnisse nicht plausibel erscheinen, dann muss man eben überprüfen. Aber dieses Problem hat man bei einer direkten Suche mit z.B. Goggle auch schon. Wer blind darauf vertraut, dass der oder die obersten Treffer korrekt sind, begeht den gleichen Fehler an andere Stelle. Selbst wenn man Artikel direkt vom Hersteller geliefert bekommt, muss man schauen, ob diese aktuell noch zutreffend sind.

Es kommt ja auch darauf an, welche KI und für was man sie benutzt.

Wenn man die KI als Ersatz oder Aufsatz für die Verwendung von Suchmaschinen betrachtet, dann muss man natürlich aufpassen, was da geliefert wird. Wenn einem die Ergebnisse nicht plausibel erscheinen, dann muss man eben überprüfen. Aber dieses Problem hat man bei einer direkten Suche mit z.B. Goggle auch schon. Wer blind darauf vertraut, dass der oder die obersten Treffer korrekt sind, begeht den gleichen Fehler an andere Stelle. Selbst wenn man Artikel direkt vom Hersteller geliefert bekommt, muss man schauen, ob diese aktuell noch zutreffend sind.