Angriffswelle auf OpenVPN Server (Synology, QNAP etc.)

Kurzer Hinweis für Administratoren, die Produkte (Synology, QNAP, SecurePoint) mit OpenVPN Server betreiben. Ein Leser hatte mich gestern über zahlreiche Zugriffsversuche aus Süd-Afrika auf sein Synology informiert. Nachdem ich den nachfolgenden Blog-Beitrag online gestellt habe, meldeten sich weitere Nutzer.

Angriffe auf Synology OpenVPN-Server? (Feb. 2024)

Es scheint seit einiger Zeit ein "Probing, vermutlich mit Brute-Force-Versuchen" auf per Internet erreichbare Installationen, in denen OpenVPN Server zum Einsatz kommt, zu geben. In den Leserkommentaren zum Beitrag sind Gegenmaßnahmen wie Geo Fencing/Blocking etc. genannt.

Angriffe auf Synology OpenVPN-Server? (Feb. 2024)

Es scheint seit einiger Zeit ein "Probing, vermutlich mit Brute-Force-Versuchen" auf per Internet erreichbare Installationen, in denen OpenVPN Server zum Einsatz kommt, zu geben. In den Leserkommentaren zum Beitrag sind Gegenmaßnahmen wie Geo Fencing/Blocking etc. genannt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 82600997246

Url: https://administrator.de/knowledge/angriffswelle-auf-openvpn-server-synology-qnap-etc-82600997246.html

Ausgedruckt am: 30.07.2025 um 10:07 Uhr

22 Kommentare

Neuester Kommentar

Übliches Internet-Rauschen, auf Standardports, ehrlich gesagt nichts besonderes wenn man dann auch noch die Standardports nutzt .

Wenn ich da wegen jedem Versuch aus Fernost, Brasilien, RU, CN, etc. ein Fass aufmachen würde wäre das Internet voll, Fail2Ban, Geoblocking, 2FA und fertsch.

Wenn ich da wegen jedem Versuch aus Fernost, Brasilien, RU, CN, etc. ein Fass aufmachen würde wäre das Internet voll, Fail2Ban, Geoblocking, 2FA und fertsch.

Moin Günter,

solche Zugriffsversuche sind, wie @11078840001 es schreibt, normalerweise nichts ungewöhnliches.

Die sehe ich bei den Sophos XG(S) unserer Kunden auch.

Bei diesen haben wir solche Zugriffe übrigens auch per Geoblocking etwas eingedämmt.

Eine Art Entwarnung möchte ich damit jetzt aber nicht geben, im Gegenteil.

Diese Zugriffe sollte man unbedingt im Auge behalten!

Denn, wenn von heute auf morgen nur die Geräte von bestimmten Herstellern angegriffen werden, dann spricht das manchmal dafür, dass die Angreifer z.B. Wissen über einen 0-Day haben könnten! 😔

Geoblocking, hilf in einem solchen Fall übrigens nur bedingt. Wenn man seinen SSL-VPN Zugang wirklich halbwegs sicher betreiben möchte, dann führt eigentlich kein Weg an 2FA vorbei und zwar für alle SSL-VPN User.

Gruss Alex

Es scheint seit einiger Zeit ein "Probing, vermutlich mit Brute-Force-Versuchen" auf per Internet erreichbare Installationen, in denen OpenVPN Server zum Einsatz kommt, zu geben. In den Leserkommentaren zum Beitrag sind Gegenmaßnahmen wie Geo Fencing/Blocking etc. genannt.

solche Zugriffsversuche sind, wie @11078840001 es schreibt, normalerweise nichts ungewöhnliches.

Die sehe ich bei den Sophos XG(S) unserer Kunden auch.

Bei diesen haben wir solche Zugriffe übrigens auch per Geoblocking etwas eingedämmt.

Eine Art Entwarnung möchte ich damit jetzt aber nicht geben, im Gegenteil.

Diese Zugriffe sollte man unbedingt im Auge behalten!

Denn, wenn von heute auf morgen nur die Geräte von bestimmten Herstellern angegriffen werden, dann spricht das manchmal dafür, dass die Angreifer z.B. Wissen über einen 0-Day haben könnten! 😔

Geoblocking, hilf in einem solchen Fall übrigens nur bedingt. Wenn man seinen SSL-VPN Zugang wirklich halbwegs sicher betreiben möchte, dann führt eigentlich kein Weg an 2FA vorbei und zwar für alle SSL-VPN User.

Gruss Alex

Wahrscheinlich gar nicht mal so wenige. Man hat das Ding, es kann VPN, dann nutzt der geneigte Eigentümer schnell mal das.

Ich zitiere mal aus einem der hochwertigen Tutorials von Meister aqui.

VPN Designfragen

Dieses VPN Design ist wie alle Designs, bei denen der VPN Server im internen LAN betrieben wird, nicht ideal. Best Practise ist hier immer das VPN direkt auf der Netzwerk Peripherie wie Router oder Firewall zu betreiben. VPN Traffic muss auf diese Weise nicht durch Löcher in der Firewall ins interne, geschützte LAN und es erhöht massiv die Sicherheit wenn das VPN in der Peripherie terminiert ist.

Ein weiterer Nachteil ist das VPN Traffic über ein gemeinsames Interface zum und vom VPN Server muss, was Performance und Skalierbarkeit erheblich einschränkt. Kurzum... VPNs gehören bei guten Design immer auf Internet Router oder Firewall! Das sollte man bei guten VPN Designs immer beachten.

Quelle: aqui

VPN Designfragen

Dieses VPN Design ist wie alle Designs, bei denen der VPN Server im internen LAN betrieben wird, nicht ideal. Best Practise ist hier immer das VPN direkt auf der Netzwerk Peripherie wie Router oder Firewall zu betreiben. VPN Traffic muss auf diese Weise nicht durch Löcher in der Firewall ins interne, geschützte LAN und es erhöht massiv die Sicherheit wenn das VPN in der Peripherie terminiert ist.

Ein weiterer Nachteil ist das VPN Traffic über ein gemeinsames Interface zum und vom VPN Server muss, was Performance und Skalierbarkeit erheblich einschränkt. Kurzum... VPNs gehören bei guten Design immer auf Internet Router oder Firewall! Das sollte man bei guten VPN Designs immer beachten.

Quelle: aqui

Statt Geoblocking kann man auch einfach die von OpenVPN empfohlene Zusatzmaßnahme verwenden: TLS-Auth.

Dann redet der OpenVPN-Server nichtmal mehr mit Clients, die unauthentifizierte Pakete schicken.

Dann redet der OpenVPN-Server nichtmal mehr mit Clients, die unauthentifizierte Pakete schicken.

Zitat von @transocean:

Ich zitiere mal aus einem der hochwertigen Tutorials von Meister aqui.

VPN Designfragen

... Best Practise ist hier immer das VPN direkt auf der Netzwerk Peripherie wie Router oder Firewall zu betreiben.

Ich zitiere mal aus einem der hochwertigen Tutorials von Meister aqui.

VPN Designfragen

... Best Practise ist hier immer das VPN direkt auf der Netzwerk Peripherie wie Router oder Firewall zu betreiben.

Bei dieser Aussage sträuben sich mir die Haare... Genau genommen ist auch ein VPN-Service auf der (Front-)Firewall eben KEIN Best Practice Design - selbst wenn es leider häufig so gehandhabt wird!

Wie jeder öffentlich erreichbare Dienst gehört auch ein VPN-Service auf ein nur dediziert für diese Aufgabe zuständiges und auf diese Aufgabe spezialisiertes und gehärtetes Device, welches sich weitghehend isoliert und kontrolliert in einer separaten Firewallzone ("DMZ", "Screened Subnet") befindet.

Gruß

sk

Moin @sk,

das gilt so schon etwas länger nicht mehr.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_E ...

Kann aber gut sein, dass der obere Link aktuell nicht funktioniert, weil die BSI Seite gerade etwas rumspackt. 🙃

Gruss Alex

Bei dieser Aussage sträuben sich mir die Haare... Genau genommen ist auch ein VPN-Service auf der (Front-)Firewall eben KEIN Best Practice Design - selbst wenn es leider häufig so gehandhabt wird!

Wie jeder öffentlich erreichbare Dienst gehört auch ein VPN-Service auf ein nur dediziert für diese Aufgabe zuständiges und auf diese Aufgabe spezialisiertes und gehärtetes Device, welches sich weitghehend isoliert und kontrolliert in einer separaten Firewallzone ("DMZ", "Screened Subnet") befindet.

Wie jeder öffentlich erreichbare Dienst gehört auch ein VPN-Service auf ein nur dediziert für diese Aufgabe zuständiges und auf diese Aufgabe spezialisiertes und gehärtetes Device, welches sich weitghehend isoliert und kontrolliert in einer separaten Firewallzone ("DMZ", "Screened Subnet") befindet.

das gilt so schon etwas länger nicht mehr.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_E ...

Kann aber gut sein, dass der obere Link aktuell nicht funktioniert, weil die BSI Seite gerade etwas rumspackt. 🙃

Gruss Alex

Moin Zusammen,

cisa.gov/news-events/bulletins/sb24-036

sucht bei dem oberen Link einfach mal nach QNAP ... 😭

Gruss Alex

cisa.gov/news-events/bulletins/sb24-036

sucht bei dem oberen Link einfach mal nach QNAP ... 😭

Gruss Alex

Zitat von @MysticFoxDE:

Moin @sk,

das gilt so schon etwas länger nicht mehr.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_E ...

Moin @sk,

Bei dieser Aussage sträuben sich mir die Haare... Genau genommen ist auch ein VPN-Service auf der (Front-)Firewall eben KEIN Best Practice Design - selbst wenn es leider häufig so gehandhabt wird!

Wie jeder öffentlich erreichbare Dienst gehört auch ein VPN-Service auf ein nur dediziert für diese Aufgabe zuständiges und auf diese Aufgabe spezialisiertes und gehärtetes Device, welches sich weitghehend isoliert und kontrolliert in einer separaten Firewallzone ("DMZ", "Screened Subnet") befindet.

Wie jeder öffentlich erreichbare Dienst gehört auch ein VPN-Service auf ein nur dediziert für diese Aufgabe zuständiges und auf diese Aufgabe spezialisiertes und gehärtetes Device, welches sich weitghehend isoliert und kontrolliert in einer separaten Firewallzone ("DMZ", "Screened Subnet") befindet.

das gilt so schon etwas länger nicht mehr.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_E ...

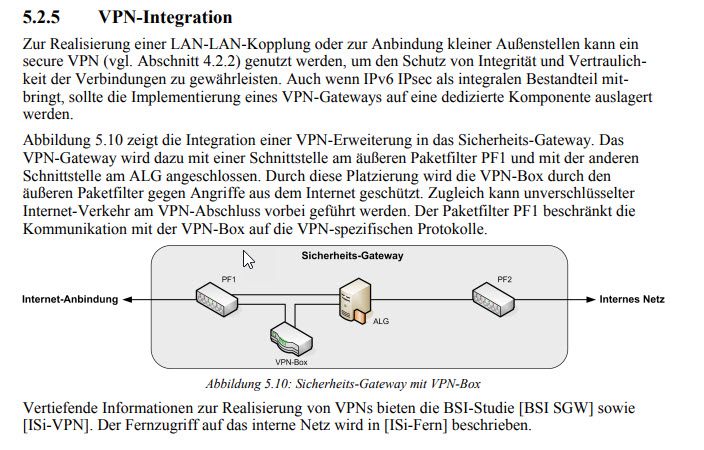

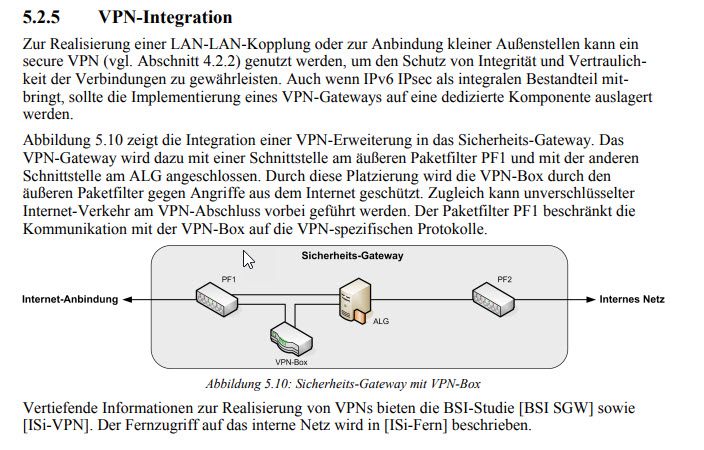

Der Firewall-Begriff des BSI beinhaltet gerade nicht die Annahme oder gar Vorgabe, dass alles in einer einzigen Box vereint sein muss oder sollte. Im Gegenteil!

Mit etwas Verständnis und gutem Willen kann man das auch bereits aus Deinem BSI-Zitat herauslesen. Noch deutlicher wird das, wenn man auch den Baustein "NET.3.2 Firewall" liest. Dort heisst es unter 1.1.:

"Eine Firewall ist ein System aus soft- und hardwaretechnischen Komponenten, das dazu eingesetzt wird, IP-basierte Datennetze sicher zu koppeln. Dazu wird mithilfe einer Firewall-Struktur der technisch mögliche Informationsfluss auf die in einer Sicherheitsrichtlinie als vorher sicher definierte Kommunikation eingeschränkt. ...

Um Netzübergänge abzusichern, wird oft nicht mehr eine einzelne Komponente verwendet, sondern eine ganze Reihe von IT-Systemen, die unterschiedliche Aufgaben übernehmen, z. B. ausschließlich Pakete zu filtern oder Netzverbindungen mithilfe von Proxy-Funktionen strikt zu trennen. Der in diesem Baustein verwendete Begriff „Application Level Gateway“ (ALG) bezeichnet eine Firewall-

Komponente, die Datenströme auf Basis von Sicherheitsproxies regelt."

Und unter Punkt 3.2.:

"Eine „Paketfilter - Application-Level-Gateway - Paketfilter“-(P-A-P)-Struktur SOLLTE eingesetzt werden. Sie MUSS aus mehreren Komponenten mit jeweils dafür geeigneter Hard- und Software bestehen."

Nicht umsonst besteht eine vom BSI für Kritis-Umgebungen zertifizierte Genugate eben nicht nur aus einer einzigen Box - sondern implementiert Packetfilter und ALG auf jeweils separater Hardware.

Ich fasse also zusammen: eine Firewall (im weiteren Sinne) ist ein Gesamtsystem, welches aus mehreren unabhängigen Komponenten bestehen kann (und m.E. auch sollte). Die Vorgabe des BSI, dass die VPN-Komponente in dieses Gesamtkonstrukt integriert werden sollte, bedeutet eben nicht, dass diese in der gleichen Hardware wie Paketfilter und/oder ALG verbaut werden sollte.

Dass dies in der Praxis dennoch getan wird, mag im Einzelfall einer Kosten/Nutzen-Analyse entspringen. In den allermeisten Fällen zeugt es aber eher von mangelndem konzeptionellen Know-How der Integratoren (und verfänglichem Marketing der Hersteller).

Gruß

sk

Moin @sk,

Der Begriff Firewall (FW) beinhaltet diese Annahme tatsächlich nicht, der Begriff Security-Gateway (SGW) hingegen schon. 😁

Du solltest dir glaube ich mal die folgende Doku anschauen.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

Und eine dedizierte Komponente bedeutet in diesem Fall nicht dedizierte Hardware.

Wir verbauen übrigens schon seit über 10 Jahren keine reinen FW‘s und auch keinen reinen ALG’s bei unseren Kunden, sondern SGW’s die mindestens beides beinhalten. 😉

Wir sprechen hier aber ganz sicher nicht über eine Kritis-Umgebungen, denn die haben hoffentlich weder QNAP noch Synology im Einsatz.

Doch, den genau das ist ein Security-Gateway, siehe obere Doku.

Der BSI selbst hat vor knapp einem Jahr eines unserer Security Projekte teilweise sogar mit „über Stand der Technik“ bewertet. 😉

Gruss Alex

Der Firewall-Begriff des BSI beinhaltet gerade nicht die Annahme oder gar Vorgabe, dass alles in einer einzigen Box vereint sein muss oder sollte. Im Gegenteil!

Der Begriff Firewall (FW) beinhaltet diese Annahme tatsächlich nicht, der Begriff Security-Gateway (SGW) hingegen schon. 😁

Mit etwas Verständnis und gutem Willen kann man das auch bereits aus Deinem BSI-Zitat herauslesen. Noch deutlicher wird das, wenn man auch den Baustein "NET.3.2 Firewall" liest. Dort heisst es unter 1.1.:

"Eine Firewall ist ein System aus soft- und hardwaretechnischen Komponenten, das dazu eingesetzt wird, IP-basierte Datennetze sicher zu koppeln. Dazu wird mithilfe einer Firewall-Struktur der technisch mögliche Informationsfluss auf die in einer Sicherheitsrichtlinie als vorher sicher definierte Kommunikation eingeschränkt. ...

Um Netzübergänge abzusichern, wird oft nicht mehr eine einzelne Komponente verwendet, sondern eine ganze Reihe von IT-Systemen, die unterschiedliche Aufgaben übernehmen, z. B. ausschließlich Pakete zu filtern oder Netzverbindungen mithilfe von Proxy-Funktionen strikt zu trennen. Der in diesem Baustein verwendete Begriff „Application Level Gateway“ (ALG) bezeichnet eine Firewall-Komponente, die Datenströme auf Basis von Sicherheitsproxies regelt."

Und unter Punkt 3.2.:

"Eine „Paketfilter - Application-Level-Gateway - Paketfilter“-(P-A-P)-Struktur SOLLTE eingesetzt werden. Sie MUSS aus mehreren Komponenten mit jeweils dafür geeigneter Hard- und Software bestehen."

"Eine Firewall ist ein System aus soft- und hardwaretechnischen Komponenten, das dazu eingesetzt wird, IP-basierte Datennetze sicher zu koppeln. Dazu wird mithilfe einer Firewall-Struktur der technisch mögliche Informationsfluss auf die in einer Sicherheitsrichtlinie als vorher sicher definierte Kommunikation eingeschränkt. ...

Um Netzübergänge abzusichern, wird oft nicht mehr eine einzelne Komponente verwendet, sondern eine ganze Reihe von IT-Systemen, die unterschiedliche Aufgaben übernehmen, z. B. ausschließlich Pakete zu filtern oder Netzverbindungen mithilfe von Proxy-Funktionen strikt zu trennen. Der in diesem Baustein verwendete Begriff „Application Level Gateway“ (ALG) bezeichnet eine Firewall-Komponente, die Datenströme auf Basis von Sicherheitsproxies regelt."

Und unter Punkt 3.2.:

"Eine „Paketfilter - Application-Level-Gateway - Paketfilter“-(P-A-P)-Struktur SOLLTE eingesetzt werden. Sie MUSS aus mehreren Komponenten mit jeweils dafür geeigneter Hard- und Software bestehen."

Du solltest dir glaube ich mal die folgende Doku anschauen.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

Und eine dedizierte Komponente bedeutet in diesem Fall nicht dedizierte Hardware.

Wir verbauen übrigens schon seit über 10 Jahren keine reinen FW‘s und auch keinen reinen ALG’s bei unseren Kunden, sondern SGW’s die mindestens beides beinhalten. 😉

Nicht umsonst besteht eine vom BSI für Kritis-Umgebungen zertifizierte Genugate eben nicht nur aus einer einzigen Box - sondern implementiert Packetfilter und ALG auf jeweils separater Hardware.

Wir sprechen hier aber ganz sicher nicht über eine Kritis-Umgebungen, denn die haben hoffentlich weder QNAP noch Synology im Einsatz.

Ich fasse also zusammen: eine Firewall (im weiteren Sinne) ist ein Gesamtsystem, welches aus mehreren unabhängigen Komponenten bestehen kann (und m.E. auch sollte). Die Vorgabe des BSI, dass die VPN-Komponente in dieses Gesamtkonstrukt integriert werden sollte, bedeutet eben nicht, dass diese in der gleichen Hardware wie Paketfilter und/oder ALG verbaut werden sollte.

Doch, den genau das ist ein Security-Gateway, siehe obere Doku.

Dass dies in der Praxis dennoch getan wird, mag im Einzelfall einer Kosten/Nutzen-Analyse entspringen. In den allermeisten Fällen zeugt es aber eher von mangelndem konzeptionellen Know-How der Integratoren.

Der BSI selbst hat vor knapp einem Jahr eines unserer Security Projekte teilweise sogar mit „über Stand der Technik“ bewertet. 😉

Gruss Alex

Zitat von @MysticFoxDE:

Der BSI selbst hat vor knapp einem Jahr eines unserer Security Projekte teilweise sogar mit „über Stand der Technik“ bewertet. 😉

Der BSI selbst hat vor knapp einem Jahr eines unserer Security Projekte teilweise sogar mit „über Stand der Technik“ bewertet. 😉

Moin,

Naja, ich hoffe für diese wertlose Compliance-Erklärung haben sie Dir nicht zuviel Geld abgenommen. Meines Wissens bekommen die nur die IT-Security-Leute ab, die in der freien Wirtschaft nicht unterkommen. Und das will schon was heißen.

lks

Moin @Lochkartenstanzer,

fall jetzt bitte nicht tot um, aber ich habe keinen Cent für die Abstimmung bezahlt, da es bei dieser um ein kommunales Projekt ging.

Dann lerne erstmal ein paar Menschen bei BSI persönlich kennen und dann wirst du schon sehen, dass Theorie das eine und die Praxis durchaus etwas anderes ist. Denn ich kann dir versichern, dass bei BSI durchaus auch fähige ITler beschäftigt sind.

Das Problem beim BSI ist eher, dass dieser, vor allem gegenüber den Ländern, momentan nur empfehlen und nicht wirklich vorschreiben kann. 😔😭

Aber ja, das soll sich demnächst ja hoffentlich ändern.

Gruss Alex

Naja, ich hoffe für diese wertlose Compliance-Erklärung haben sie Dir nicht zuviel Geld abgenommen.

fall jetzt bitte nicht tot um, aber ich habe keinen Cent für die Abstimmung bezahlt, da es bei dieser um ein kommunales Projekt ging.

Meines Wissens bekommen die nur die IT-Security-Leute ab, die in der freien Wirtschaft nicht unterkommen. Und das will schon was heißen.

Dann lerne erstmal ein paar Menschen bei BSI persönlich kennen und dann wirst du schon sehen, dass Theorie das eine und die Praxis durchaus etwas anderes ist. Denn ich kann dir versichern, dass bei BSI durchaus auch fähige ITler beschäftigt sind.

Das Problem beim BSI ist eher, dass dieser, vor allem gegenüber den Ländern, momentan nur empfehlen und nicht wirklich vorschreiben kann. 😔😭

Aber ja, das soll sich demnächst ja hoffentlich ändern.

Gruss Alex

Gar nicht böse gemeint aber wie kann man fail2ban nicht nutzen, besonders wenn man die Standard Ports nicht geändert hat. (Ich stelle die bantime gerne auf 9999 Stunden, so kann der Schmutz da nicht mehrmals am Tag sein Glück versuchen, wichtige Systeme sind natürlich nur per ssh key zugänglich)

Das wäre ungefähr das gleiche wie irgendwas abschließen mit einem Schild daneben auf dem steht "versuchen sie solange einzubrechen bis sie drin sind, wir gucken nur zu"

Das wäre ungefähr das gleiche wie irgendwas abschließen mit einem Schild daneben auf dem steht "versuchen sie solange einzubrechen bis sie drin sind, wir gucken nur zu"

Hi,

Mein ursprünglicher Einwand bezog sich auf die zitierte Aussage von @aqui und entspringt grundlegenden Überlegungen, die mit dem eigentlichen Thema von kgborn nur indirekt zu tun haben. Ich wollte den Thread eigentlich auch nicht "kapern", aber wenn derartige Erwiderungen folgen, muss das selbstverständlich auch weiter erörtert werden. Ich möchte daher die Mods bitten, unsere abschweifende Diskussion in einen separaten Thread zu verschieben...

Nein, auch der Begriff "Security-Gateway" beinhaltet dies nicht!

Das BSI hatte sich irgendwann entschieden, den Begriff "Sicherheitsgateway" als vermeintlich bessere und modernere Alternative zum Begriff "Firewall" einzuführen, weil man meinte, damit Missverständnissen vorzubeugen. Siehe 2014.kes.info/archiv/heft/abonnent/05-2/05-2-039.htm

Zwar ist das BSI bis heute nicht in der Lage, in allen Dokumenten eine einheitliche Begriffsverwendung durchzuziehen, wenn man aber die in den Dokumenten i.d.R. mitgelieferten Legaldefinitionen vergleicht, zeigt sich, dass diese nahezu wortgleich sind. Mit beiden Begrifflichkeiten wird - zumindest im Rahmen von BSI-Dokumenten - ein Gesamtkonstrukt aus mehreren spezialisierten Komponenten verstanden, welche im Regelfall auf getrennter Hardware zu implementieren sind.

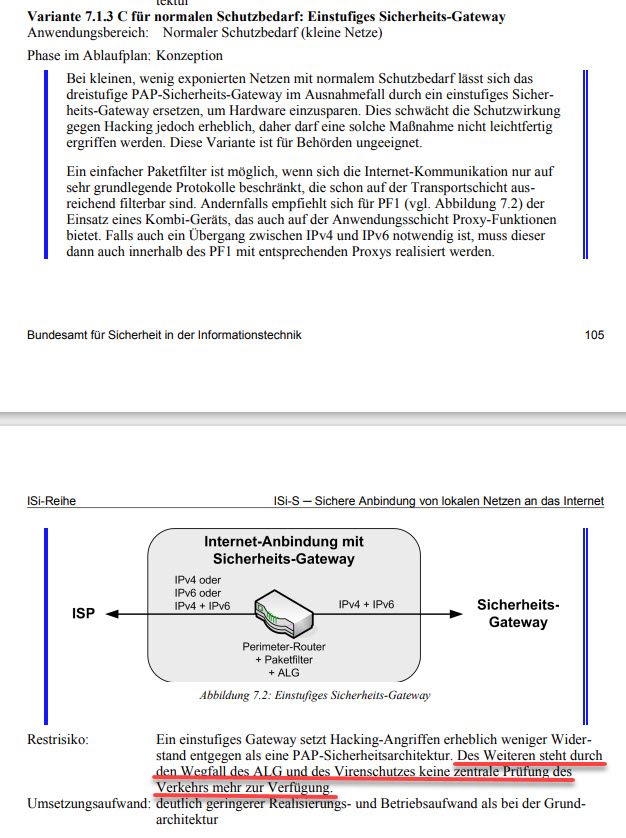

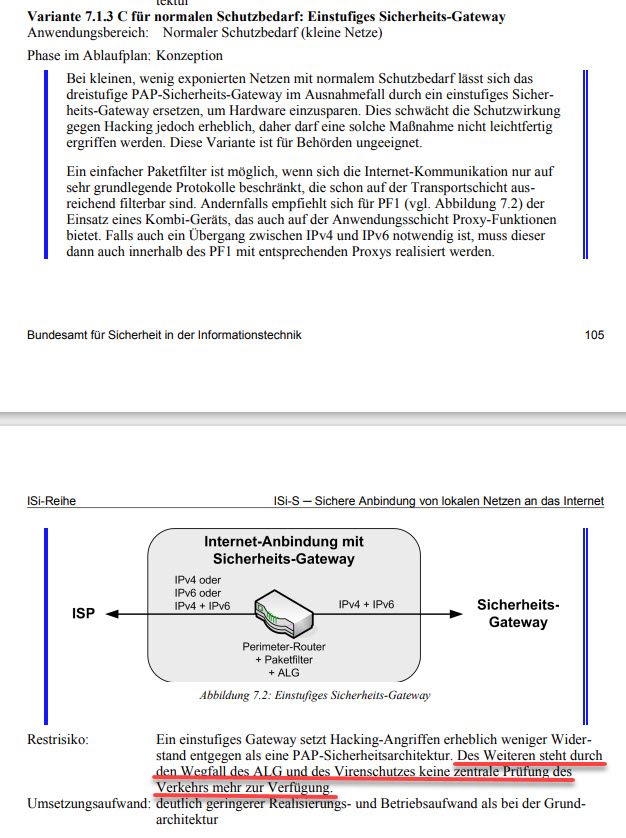

Richtig ist hingegen, dass das BSI die Implementierung "auf einer Box" ausnahmsweise dann für akzeptabel hält, wenn die geringen Schutzbedarfsanforderungen des Einzelfalls es zulassen. So heisst es etwa auf Seite 105 der von Dir verlinkten ISi-LANA v.2.1:

"Bei kleinen, wenig exponierten Netzen mit normalem Schutzbedarf lässt sich das dreistufige PAP-Sicherheits-Gateway im Ausnahmefall durch ein einstufiges Sicherheits-Gateway ersetzen, um Hardware einzusparen. Dies schwächt die Schutzwirkung gegen Hacking jedoch erheblich, daher darf eine solche Maßnahme nicht leichtfertig ergriffen werden. Diese Variante ist für Behörden ungeeignet."

Mit Deiner Auffassung, dass der Begriff SGW im Kontext von BSI-Aussagen zwingend eine "All-In-One-Box" meint, liegst Du also definitiv daneben!

Auch die Integration der VPN-Komponente "in eine Box" mit anderen Kompoenten wird weder in der von Dir verlinkten ISi-LANA v.2.1 noch in der spezielleren ISi-Fern v1.2 (bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_f ..) als empfehlenswertes Standardvorgehen eingestuft!

Hängt halt vom Schutzbedarf des jeweiligen Einzelfalls ab, ob das so ok und "üblich" bzw. "state of the art" ist.

Auch muss "über Stand der Technik" (bei vergleichbaren Anforderungslagen) noch lange nicht "entspricht den BSI-Empfehlungen" heissen...

Dass nahezu sämtliche Hersteller heute UTMs, NGFs, SGWs - oder wie auch immer man das jeweils nennen möchte - im Portfolio haben, welche vielfältigste Aufgaben auf diversen Layern übernehmen können, ist eine Sache. Aber deshalb muss man das ja noch lange nicht alles in einer Box nutzen, sondern kann dennoch die Teilaufgaben sinnvoll auf verschiedene Systeme aufteilen.

Wenn Ihr die letzten 10 Jahre wirklich ausschließlich dem "Alles-aus-einer-Box"-Prinzip gefolgt seid, spricht das nicht unbedingt für Euch. Im besten Falle sagt es aus, dass die Schutzanforderungen und/oder Budgets in Euren Projekten eher gering waren.

Gruß

sk

Zitat von @MysticFoxDE:

Wir sprechen hier aber ganz sicher nicht über eine Kritis-Umgebungen, denn die haben hoffentlich weder QNAP noch Synology im Einsatz.

Wir sprechen hier aber ganz sicher nicht über eine Kritis-Umgebungen, denn die haben hoffentlich weder QNAP noch Synology im Einsatz.

Mein ursprünglicher Einwand bezog sich auf die zitierte Aussage von @aqui und entspringt grundlegenden Überlegungen, die mit dem eigentlichen Thema von kgborn nur indirekt zu tun haben. Ich wollte den Thread eigentlich auch nicht "kapern", aber wenn derartige Erwiderungen folgen, muss das selbstverständlich auch weiter erörtert werden. Ich möchte daher die Mods bitten, unsere abschweifende Diskussion in einen separaten Thread zu verschieben...

Zitat von @MysticFoxDE:

Der Begriff Firewall (FW) beinhaltet diese Annahme tatsächlich nicht, der Begriff Security-Gateway (SGW) hingegen schon. 😁

Zitat von @sk

Der Firewall-Begriff des BSI beinhaltet gerade nicht die Annahme oder gar Vorgabe, dass alles in einer einzigen Box vereint sein muss oder sollte.

Der Firewall-Begriff des BSI beinhaltet gerade nicht die Annahme oder gar Vorgabe, dass alles in einer einzigen Box vereint sein muss oder sollte.

Der Begriff Firewall (FW) beinhaltet diese Annahme tatsächlich nicht, der Begriff Security-Gateway (SGW) hingegen schon. 😁

Nein, auch der Begriff "Security-Gateway" beinhaltet dies nicht!

Das BSI hatte sich irgendwann entschieden, den Begriff "Sicherheitsgateway" als vermeintlich bessere und modernere Alternative zum Begriff "Firewall" einzuführen, weil man meinte, damit Missverständnissen vorzubeugen. Siehe 2014.kes.info/archiv/heft/abonnent/05-2/05-2-039.htm

Zwar ist das BSI bis heute nicht in der Lage, in allen Dokumenten eine einheitliche Begriffsverwendung durchzuziehen, wenn man aber die in den Dokumenten i.d.R. mitgelieferten Legaldefinitionen vergleicht, zeigt sich, dass diese nahezu wortgleich sind. Mit beiden Begrifflichkeiten wird - zumindest im Rahmen von BSI-Dokumenten - ein Gesamtkonstrukt aus mehreren spezialisierten Komponenten verstanden, welche im Regelfall auf getrennter Hardware zu implementieren sind.

Richtig ist hingegen, dass das BSI die Implementierung "auf einer Box" ausnahmsweise dann für akzeptabel hält, wenn die geringen Schutzbedarfsanforderungen des Einzelfalls es zulassen. So heisst es etwa auf Seite 105 der von Dir verlinkten ISi-LANA v.2.1:

"Bei kleinen, wenig exponierten Netzen mit normalem Schutzbedarf lässt sich das dreistufige PAP-Sicherheits-Gateway im Ausnahmefall durch ein einstufiges Sicherheits-Gateway ersetzen, um Hardware einzusparen. Dies schwächt die Schutzwirkung gegen Hacking jedoch erheblich, daher darf eine solche Maßnahme nicht leichtfertig ergriffen werden. Diese Variante ist für Behörden ungeeignet."

Mit Deiner Auffassung, dass der Begriff SGW im Kontext von BSI-Aussagen zwingend eine "All-In-One-Box" meint, liegst Du also definitiv daneben!

Zitat von @MysticFoxDE:

Doch, den genau das ist ein Security-Gateway, siehe obere Doku.

Zitat von @sk

eine Firewall (im weiteren Sinne) ist ein Gesamtsystem, welches aus mehreren unabhängigen Komponenten bestehen kann (und m.E. auch sollte). Die Vorgabe des BSI, dass die VPN-Komponente in dieses Gesamtkonstrukt integriert werden sollte, bedeutet eben nicht, dass diese in der gleichen Hardware wie Paketfilter und/oder ALG verbaut werden sollte.

eine Firewall (im weiteren Sinne) ist ein Gesamtsystem, welches aus mehreren unabhängigen Komponenten bestehen kann (und m.E. auch sollte). Die Vorgabe des BSI, dass die VPN-Komponente in dieses Gesamtkonstrukt integriert werden sollte, bedeutet eben nicht, dass diese in der gleichen Hardware wie Paketfilter und/oder ALG verbaut werden sollte.

Doch, den genau das ist ein Security-Gateway, siehe obere Doku.

Auch die Integration der VPN-Komponente "in eine Box" mit anderen Kompoenten wird weder in der von Dir verlinkten ISi-LANA v.2.1 noch in der spezielleren ISi-Fern v1.2 (bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_f ..) als empfehlenswertes Standardvorgehen eingestuft!

Zitat von @MysticFoxDE:

Der BSI selbst hat vor knapp einem Jahr eines unserer Security Projekte teilweise sogar mit „über Stand der Technik“ bewertet. 😉

Dass dies in der Praxis dennoch getan wird, mag im Einzelfall einer Kosten/Nutzen-Analyse entspringen. In den allermeisten Fällen zeugt es aber eher von mangelndem konzeptionellen Know-How der Integratoren.

Der BSI selbst hat vor knapp einem Jahr eines unserer Security Projekte teilweise sogar mit „über Stand der Technik“ bewertet. 😉

Hängt halt vom Schutzbedarf des jeweiligen Einzelfalls ab, ob das so ok und "üblich" bzw. "state of the art" ist.

Auch muss "über Stand der Technik" (bei vergleichbaren Anforderungslagen) noch lange nicht "entspricht den BSI-Empfehlungen" heissen...

Zitat von @MysticFoxDE:

Wir verbauen übrigens schon seit über 10 Jahren keine reinen FW‘s und auch keinen reinen ALG’s bei unseren Kunden, sondern SGW’s die mindestens beides beinhalten. 😉

Wir verbauen übrigens schon seit über 10 Jahren keine reinen FW‘s und auch keinen reinen ALG’s bei unseren Kunden, sondern SGW’s die mindestens beides beinhalten. 😉

Dass nahezu sämtliche Hersteller heute UTMs, NGFs, SGWs - oder wie auch immer man das jeweils nennen möchte - im Portfolio haben, welche vielfältigste Aufgaben auf diversen Layern übernehmen können, ist eine Sache. Aber deshalb muss man das ja noch lange nicht alles in einer Box nutzen, sondern kann dennoch die Teilaufgaben sinnvoll auf verschiedene Systeme aufteilen.

Wenn Ihr die letzten 10 Jahre wirklich ausschließlich dem "Alles-aus-einer-Box"-Prinzip gefolgt seid, spricht das nicht unbedingt für Euch. Im besten Falle sagt es aus, dass die Schutzanforderungen und/oder Budgets in Euren Projekten eher gering waren.

Gruß

sk

Moin @sk,

beide Dokus wurden im Jahr 2014 verfasst und entsprechen somit ganz sicher nicht mehr ganz dem Stand der Technik, daher habe ich mich bei dem angesprochenen Projekt auch direkt mit dem BSI abgestimmt und mich nicht nur auf die Aussage der veralteten Dokus verlassen.

Du solltest diesen Abschnitt auch mal zuende lesen …

… den in diesem bezeichnet der BSI leider einen simplen Router als ein Security-Gateway. 🙃

… den in diesem bezeichnet der BSI leider einen simplen Router als ein Security-Gateway. 🙃

Ich sage ja auch nicht das ein SGW zwingend eine All-In-One-Box sein muss, sondern nur, dass es auch eine sein kann. 😉

Eine Firewall ist ein dämlicher Layer 3 IP/Port basierter Paketfilter +NAT, nicht mehr und nicht weniger.

Ein modernes Security-Gateway hat hingegen mehrere Schutzkomponenten integriert, die auch auf Layer 7 schützen.

Je nach Leistungsfähigkeit des entsprechenden Security-Gateway’s, ist das manchmal aber durchaus sehr sinnvoll, Stichwort „Synchronized Security“.

In dem Fall bedeutete die Aussage, dass die Lösung, bei der es übrigens um hohen Schutzbedarf ging, zum Teil über den Anforderungen des BSI’s lag.

Wenn du die entsprechenden Kapazitäten und auch Kompetenz hast um den entsprechenden Hardware- und Software-Zoo zu händeln, dann las dich nicht aufhalten.

Sehr viele Unternehmen in Deutschland, besitzen leider jedoch weder ausreichend Kapazität noch Kompetenz um wenigstens ein Gerät dieser Klasse sicher zu betreiben. 😔

Ich würde eher sagen, dass ein solches Urteil ohne die jeweiligen Kunden und deren Umstände näher zu kennen eher nicht für deine Kompetenz in diesem Bereich spricht.

Gruss Alex

Zwar ist das BSI bis heute nicht in der Lage, in allen Dokumenten eine einheitliche Begriffsverwendung durchzuziehen, wenn man aber die in den Dokumenten i.d.R. mitgelieferten Legaldefinitionen vergleicht, zeigt sich, dass diese nahezu wortgleich sind. Mit beiden Begrifflichkeiten wird - zumindest im Rahmen von BSI-Dokumenten - ein Gesamtkonstrukt aus mehreren spezialisierten Komponenten verstanden, welche im Regelfall auf getrennter Hardware zu implementieren sind.

beide Dokus wurden im Jahr 2014 verfasst und entsprechen somit ganz sicher nicht mehr ganz dem Stand der Technik, daher habe ich mich bei dem angesprochenen Projekt auch direkt mit dem BSI abgestimmt und mich nicht nur auf die Aussage der veralteten Dokus verlassen.

Richtig ist hingegen, dass das BSI die Implementierung "auf einer Box" ausnahmsweise dann für akzeptabel hält, wenn die geringen Schutzbedarfsanforderungen des Einzelfalls es zulassen. So heisst es etwa auf Seite 105 der von Dir verlinkten ISi-LANA v.2.1:

"Bei kleinen, wenig exponierten Netzen mit normalem Schutzbedarf lässt sich das dreistufige PAP-Sicherheits-Gateway im Ausnahmefall durch ein einstufiges Sicherheits-Gateway ersetzen, um Hardware einzusparen. Dies schwächt die Schutzwirkung gegen Hacking jedoch erheblich, daher darf eine solche Maßnahme nicht leichtfertig ergriffen werden. Diese Variante ist für Behörden ungeeignet."

"Bei kleinen, wenig exponierten Netzen mit normalem Schutzbedarf lässt sich das dreistufige PAP-Sicherheits-Gateway im Ausnahmefall durch ein einstufiges Sicherheits-Gateway ersetzen, um Hardware einzusparen. Dies schwächt die Schutzwirkung gegen Hacking jedoch erheblich, daher darf eine solche Maßnahme nicht leichtfertig ergriffen werden. Diese Variante ist für Behörden ungeeignet."

Du solltest diesen Abschnitt auch mal zuende lesen …

Mit Deiner Auffassung, dass der Begriff SGW im Kontext von BSI-Aussagen zwingend eine "All-In-One-Box" meint, liegst Du also definitiv daneben!

Ich sage ja auch nicht das ein SGW zwingend eine All-In-One-Box sein muss, sondern nur, dass es auch eine sein kann. 😉

eine Firewall (im weiteren Sinne) ist ein Gesamtsystem, welches aus mehreren unabhängigen Komponenten bestehen kann (und m.E. auch sollte).

Ein modernes Security-Gateway hat hingegen mehrere Schutzkomponenten integriert, die auch auf Layer 7 schützen.

Die Vorgabe des BSI, dass die VPN-Komponente in dieses Gesamtkonstrukt integriert werden sollte, bedeutet eben nicht, dass diese in der gleichen Hardware wie Paketfilter und/oder ALG verbaut werden sollte.

Je nach Leistungsfähigkeit des entsprechenden Security-Gateway’s, ist das manchmal aber durchaus sehr sinnvoll, Stichwort „Synchronized Security“.

Hängt halt vom Schutzbedarf des jeweiligen Einzelfalls ab, ob das so ok und "üblich" bzw. "state of the art" ist.

Auch muss "über Stand der Technik" (bei vergleichbaren Anforderungslagen) noch lange nicht "entspricht den BSI-Empfehlungen" heissen...

Auch muss "über Stand der Technik" (bei vergleichbaren Anforderungslagen) noch lange nicht "entspricht den BSI-Empfehlungen" heissen...

In dem Fall bedeutete die Aussage, dass die Lösung, bei der es übrigens um hohen Schutzbedarf ging, zum Teil über den Anforderungen des BSI’s lag.

Dass nahezu sämtliche Hersteller heute UTMs, NGFs, SGWs - oder wie auch immer man das jeweils nennen möchte - im Portfolio haben, welche vielfältigste Aufgaben auf diversen Layern übernehmen können, ist eine Sache. Aber deshalb muss man das ja noch lange nicht alles in einer Box nutzen, sondern kann dennoch die Teilaufgaben sinnvoll auf verschiedene Systeme aufteilen.

Wenn du die entsprechenden Kapazitäten und auch Kompetenz hast um den entsprechenden Hardware- und Software-Zoo zu händeln, dann las dich nicht aufhalten.

Sehr viele Unternehmen in Deutschland, besitzen leider jedoch weder ausreichend Kapazität noch Kompetenz um wenigstens ein Gerät dieser Klasse sicher zu betreiben. 😔

Wenn Ihr die letzten 10 Jahre wirklich ausschließlich dem "Alles-aus-einer-Box"-Prinzip gefolgt seid, spricht das nicht unbedingt für Euch. Im besten Falle sagt es aus, dass die Schutzanforderungen und/oder Budgets in Euren Projekten eher gering waren.

Ich würde eher sagen, dass ein solches Urteil ohne die jeweiligen Kunden und deren Umstände näher zu kennen eher nicht für deine Kompetenz in diesem Bereich spricht.

Gruss Alex

Moin Zusammen,

vielleicht werden die SSL-VPN's auch deshalb so heftig beschossen, weil in letzter Zeit bei diesen besonders viele Schwachstellen gibt.

cve.mitre.org/cgi-bin/cvekey.cgi?keyword=vpn

😔

Gruss Alex

vielleicht werden die SSL-VPN's auch deshalb so heftig beschossen, weil in letzter Zeit bei diesen besonders viele Schwachstellen gibt.

cve.mitre.org/cgi-bin/cvekey.cgi?keyword=vpn

😔

Gruss Alex

Oben wird mehrfach geoblocking als die Lösung für dieses Problem angesehen.

Dazu eine ganz dumme Frage:

kann denn nicht der Chinese (oder wer auch immer) ebenfalls ein vpn verwenden um seine Angriffe von (geknackten) deutschen Servern aus zu starten?

Oder gleich jeweils landesspezifische Bot-Netze verwenden?

Irgendwie fällt es mir schwer zu glauben, dass der Chinese so dumm ist, dass er sich durch Geoip aufhalten lässt.

Dazu eine ganz dumme Frage:

kann denn nicht der Chinese (oder wer auch immer) ebenfalls ein vpn verwenden um seine Angriffe von (geknackten) deutschen Servern aus zu starten?

Oder gleich jeweils landesspezifische Bot-Netze verwenden?

Irgendwie fällt es mir schwer zu glauben, dass der Chinese so dumm ist, dass er sich durch Geoip aufhalten lässt.

Zitat von @FailedNet:

Oben wird mehrfach geoblocking als die Lösung für dieses Problem angesehen.

Dazu eine ganz dumme Frage:

kann denn nicht der Chinese (oder wer auch immer) ebenfalls ein vpn verwenden um seine Angriffe von (geknackten) deutschen Servern aus zu starten?

Oder gleich jeweils landesspezifische Bot-Netze verwenden?

Irgendwie fällt es mir schwer zu glauben, dass der Chinese so dumm ist, dass er sich durch Geoip aufhalten lässt.

Oben wird mehrfach geoblocking als die Lösung für dieses Problem angesehen.

Dazu eine ganz dumme Frage:

kann denn nicht der Chinese (oder wer auch immer) ebenfalls ein vpn verwenden um seine Angriffe von (geknackten) deutschen Servern aus zu starten?

Oder gleich jeweils landesspezifische Bot-Netze verwenden?

Irgendwie fällt es mir schwer zu glauben, dass der Chinese so dumm ist, dass er sich durch Geoip aufhalten lässt.

Es ist naiv, davon auszugehen, daß nur die Chinesen die bösen sind. Meist sind es die bösen Nordkoreaner. 😀

lks

Das habe ich so auch nicht geschrieben. Du hast offensichtlich den geklammerten Halbsatz übersehen.

Nachtrag: Aber vielleicht kannst Du ja was zur Sache sagen? Wie sinnvoll ist GeoIP in Anbetracht von Botnetzen?

Zitat von @FailedNet:

Nachtrag: Aber vielleicht kannst Du ja was zur Sache sagen? Wie sinnvoll ist GeoIP in Anbetracht von Botnetzen?

Nachtrag: Aber vielleicht kannst Du ja was zur Sache sagen? Wie sinnvoll ist GeoIP in Anbetracht von Botnetzen?

Es reduziert das "Rauschen" und schränkt ggf. die Anzahl der potentiellen Angreifer ein. Aber als Schutz ist es unvollständig ohne weitere Maßnahmen.

Tipp: sofern möglich, durch geoip den Bereich der zugelassen Systeme möglichst eng eingrenzen. Dann muß man sich nur noch mit denen herumschlagen, die übrig sind.

lks

PS: Das mit bösen Chinesen (Russen, "Nordkoreanern", etc.), war auch nur sinnbildlich gemeint. Tatsache ist, daß attributierung sowieso müßig ist, weil jeder so tun kann, als wär er der andere und zum anderen ist es unerheblich, woher der Angreifer kommt, wenn er deine Systeme übernehmen will.