Memcached-Server im Einsatz? Dann überprüfen und ggf. absichern

Falls ihr für die Administration eines Webservers zuständig seid und einen memcached-Server im Einsatz habt, solltet ihr dessen Konfiguration überprüfen. Gerade ist bekannt geworden, dass falsch konfigurierte memcached-Server für DDoS-Angriffe (Redirection- oder Amplifikation-Angriffe) missbraucht werden. Wenn der eigene Server dazu gehört, könnte das problematisch werden.

Es handelt sich um eine Software, die unter BSD-Lizenz veröffentlicht wurde. Diese kommt häufiger zum Einsatz, um Internetseiten, die von einem Webserver ausgeliefert werden, im Cache zu halten. memcached wartet auf Port 11211 auf Anfragen (des Webservers), und liefert im Cache liegende Daten an den anfordernden Client. Solange die Daten im Cache liegen, spart dies dem Webserver Zeit – nur wenn die Seite nicht im Cache steckt, wird sie von memcached aus der Datenbank nachgeladen. Eine ausführliche Erläuterung zu memcached bietet die Wikipedia.

Der deutschen Firma link11.com ist jetzt ein bisher unbekannter Angriffsweg aufgefallen, der memcached für DDoS-Angriffe verwendet. Falsch konfigurierte memcached-Server sind per Internet von beliebigen Clients ansprechbar (statt nur vom eigenen Web-Server). Angreifer nutzen dies, um beliebige Seiten vom memcached-Server anzufordern, diese Antworten aber per Redirection- oder Amplifikation-Methode für DDoS-Angriffe an andere Webserver im Internet umzuleiten. Diese empfangen die Daten und gehen auf Grund der Datenlast in die Knie (auf einer 1 Gbit/s-Leitung lässt sich über 20 Gbit/s Traffic erzeugen).

Abhilfe schafft die richtige Konfigurierung des memcached-Servers durch den betreffenden Administrator. Dieser darf nur vom Web-Server, nicht aber von beliebigen Clients aus dem Internet ansprechbar sein. The Register fasst es so zusammen: Get it behind the firewall and turn off UDP. Einige zusätzliche Hinweise in deutscher Sprache sind bei heise.de in diesem Artikel nachzulesen.

Interessehalber nachgefragt: Irgend jemand von euch, der einen memcached-Server betreibt oder administriert?

Nachtrag: Gestern war alles noch ein 'theoretisches Geplänkel' zu einem Angriff, der wohl 'beobachtet worden war'. Nun ist bekannt geworden, dass GitHub über diesen Angriffsvektor per DDoS fast aus dem Netz gekickt worden ist. Erster Angriff am 28. Februar, der zweite Angriff am 1. März 2018. Akamai hat es wohl abwehren können - war aber der größte DDoS-Angriff, den man bisher gesehen hat. Und es sind wohl geschätzt 100.000 memcached-Server per Internet erreichbar. (via)

Es handelt sich um eine Software, die unter BSD-Lizenz veröffentlicht wurde. Diese kommt häufiger zum Einsatz, um Internetseiten, die von einem Webserver ausgeliefert werden, im Cache zu halten. memcached wartet auf Port 11211 auf Anfragen (des Webservers), und liefert im Cache liegende Daten an den anfordernden Client. Solange die Daten im Cache liegen, spart dies dem Webserver Zeit – nur wenn die Seite nicht im Cache steckt, wird sie von memcached aus der Datenbank nachgeladen. Eine ausführliche Erläuterung zu memcached bietet die Wikipedia.

Der deutschen Firma link11.com ist jetzt ein bisher unbekannter Angriffsweg aufgefallen, der memcached für DDoS-Angriffe verwendet. Falsch konfigurierte memcached-Server sind per Internet von beliebigen Clients ansprechbar (statt nur vom eigenen Web-Server). Angreifer nutzen dies, um beliebige Seiten vom memcached-Server anzufordern, diese Antworten aber per Redirection- oder Amplifikation-Methode für DDoS-Angriffe an andere Webserver im Internet umzuleiten. Diese empfangen die Daten und gehen auf Grund der Datenlast in die Knie (auf einer 1 Gbit/s-Leitung lässt sich über 20 Gbit/s Traffic erzeugen).

Abhilfe schafft die richtige Konfigurierung des memcached-Servers durch den betreffenden Administrator. Dieser darf nur vom Web-Server, nicht aber von beliebigen Clients aus dem Internet ansprechbar sein. The Register fasst es so zusammen: Get it behind the firewall and turn off UDP. Einige zusätzliche Hinweise in deutscher Sprache sind bei heise.de in diesem Artikel nachzulesen.

Interessehalber nachgefragt: Irgend jemand von euch, der einen memcached-Server betreibt oder administriert?

Nachtrag: Gestern war alles noch ein 'theoretisches Geplänkel' zu einem Angriff, der wohl 'beobachtet worden war'. Nun ist bekannt geworden, dass GitHub über diesen Angriffsvektor per DDoS fast aus dem Netz gekickt worden ist. Erster Angriff am 28. Februar, der zweite Angriff am 1. März 2018. Akamai hat es wohl abwehren können - war aber der größte DDoS-Angriff, den man bisher gesehen hat. Und es sind wohl geschätzt 100.000 memcached-Server per Internet erreichbar. (via)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 366577

Url: https://administrator.de/knowledge/memcached-server-im-einsatz-dann-ueberpruefen-und-ggf-absichern-366577.html

Ausgedruckt am: 09.07.2025 um 23:07 Uhr

7 Kommentare

Neuester Kommentar

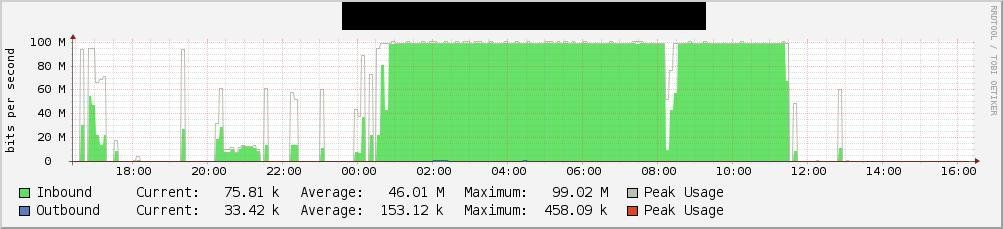

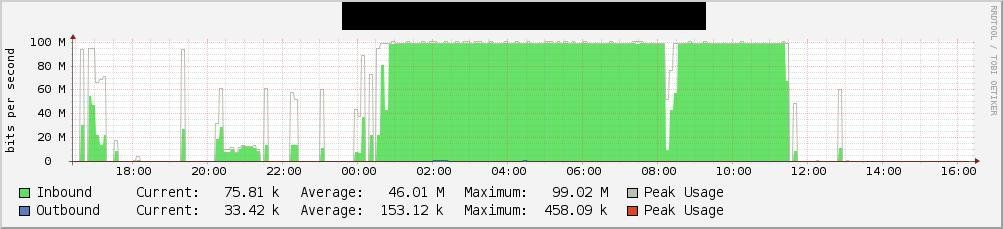

Nicht direkt. Ich habe allerdings einen unserer Kunden im Rechenzentrum ermahnen müssen, seinen memcached-Server mal aus dem Internet zu nehmen, nachdem er seinen 100 Mbps-Port komplett saturiert hat und sich in der Zwischenzeit unter anderem Google und Cloudflare über ihn per Abuse beschwert haben...

Das ist echt beachtlich. Hatten wir selbst offenen LDAP-Servern auf Port 389/UDP oder offenen DNS-Resolvern nicht so krass, dass wirklich der Link des Servers komplett voll war.

Das ist echt beachtlich. Hatten wir selbst offenen LDAP-Servern auf Port 389/UDP oder offenen DNS-Resolvern nicht so krass, dass wirklich der Link des Servers komplett voll war.

Hallo,

ja, ich auf meinem Owncloud-Server. Der ist von extern aber nur über 443 TCP erreichbar.

Gruß,

Jörg

ja, ich auf meinem Owncloud-Server. Der ist von extern aber nur über 443 TCP erreichbar.

Gruß,

Jörg

Hallo,

der wird das schon ändern wenn er die Rechnung für den Traffic sieht.

Gruß,

Jörg

der wird das schon ändern wenn er die Rechnung für den Traffic sieht.

Gruß,

Jörg