Virus Locky - Antiransomware (neue Version)-Bitdefender Antiransomware (neue Version )

Moin,

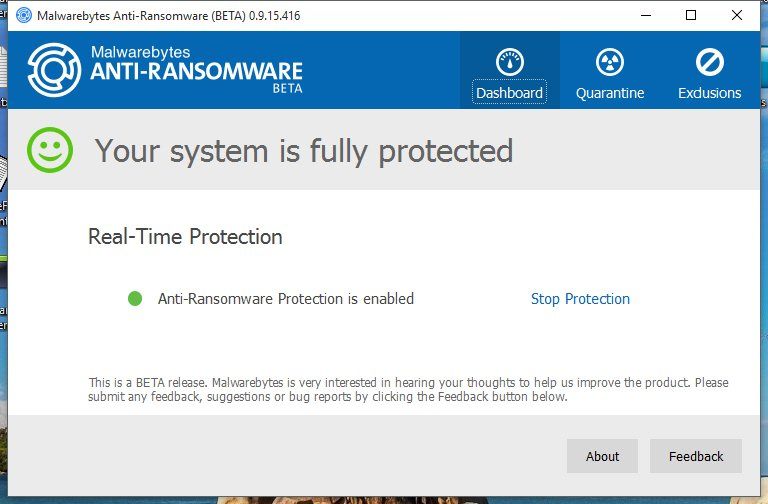

Es gibt eine neue Version von Antiransomware.

forums.malwarebytes.org/topic/177751-introducing-malwarebytes-an ...

Diese Software setze ich auf allen PC s ein,

bislang hat diese Software bei mir schon fünf Infektionen von Virus Locky und Konsorten verhindert.

Verbesserungen von Antiransomware:

• Weitere Verbesserungen an internen Regeln um Fehlalarme zu reduzieren

• Überarbeitete Verarbeitung: Der Speicherverbrauch wird reduziert und das das System hängt wird jetzt verhindert.

• Möglichkeit hinzugefügt, interne Regeln dynamisch zu aktualisieren, ohne eine vollständiges Programm-Update.

So können neue Erfassungen und Korrekturen für Fehlalarme sofort sehr viel schneller eingesetzt werden.

• Geänderte Protokollsammlung asynchron gestaltet

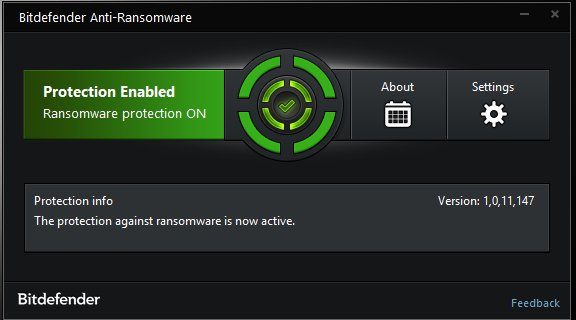

Auch von Bitdefender gibt es neue Version von Anti-Ransomware

labs.bitdefender.com/2016/03/combination-crypto-ransomware-vacci ...

Gruss

Werner

Es gibt eine neue Version von Antiransomware.

forums.malwarebytes.org/topic/177751-introducing-malwarebytes-an ...

Diese Software setze ich auf allen PC s ein,

bislang hat diese Software bei mir schon fünf Infektionen von Virus Locky und Konsorten verhindert.

Verbesserungen von Antiransomware:

• Weitere Verbesserungen an internen Regeln um Fehlalarme zu reduzieren

• Überarbeitete Verarbeitung: Der Speicherverbrauch wird reduziert und das das System hängt wird jetzt verhindert.

• Möglichkeit hinzugefügt, interne Regeln dynamisch zu aktualisieren, ohne eine vollständiges Programm-Update.

So können neue Erfassungen und Korrekturen für Fehlalarme sofort sehr viel schneller eingesetzt werden.

• Geänderte Protokollsammlung asynchron gestaltet

Auch von Bitdefender gibt es neue Version von Anti-Ransomware

labs.bitdefender.com/2016/03/combination-crypto-ransomware-vacci ...

Gruss

Werner

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Kommentar vom Moderator Dani am 03.05.2016 um 19:38:24 Uhr

Schicht im Schacht...

Content-ID: 300436

Url: https://administrator.de/knowledge/virus-locky-antiransomware-neue-version-bitdefender-antiransomware-neue-version-300436.html

Ausgedruckt am: 26.07.2025 um 02:07 Uhr

35 Kommentare

Neuester Kommentar

Setzt du Antiransomware neben einem Antivirenprogramm ein? (Davon gehe ich aus..) Kommen sich Antiransomware und die Antivirensoftware nicht in die Quere?

Zitat von @1Werner1:

ich habe Trend Micro und auch Antiransomware auf allen PC s im Einsatz.

Bislang gab es hier keine Probleme.

Wie würden sich Probleme überhaupt bemerkbar machen? Ausser dass sie sich evtl. gegenseitig angreifen und Viren nicht mehr erkennt?ich habe Trend Micro und auch Antiransomware auf allen PC s im Einsatz.

Bislang gab es hier keine Probleme.

Zitat von @1Werner1:

Unsere Sophos Firewall scannt mit Sophos und Avira Virensignatur alle Emails doppelt durch.

Auch habe ich die Sicherheitseinstellungen auf der Firewall aufs Schärfste eingestellt.

War auch keine Kritik, falls das so rüber kam :DUnsere Sophos Firewall scannt mit Sophos und Avira Virensignatur alle Emails doppelt durch.

Auch habe ich die Sicherheitseinstellungen auf der Firewall aufs Schärfste eingestellt.

Seh ich auch so..

LG Luca

Servus,

ich setzte die alte Version testweise an 2 PCs ein, hierbei war festzustellen, dass bei der morgendlichen Anmeldung teilweise die Benutzerprofile unvollständig geladen wurden und nur temporäre Profile erstellt wurden.

Diesen o.g. Bug konnte ich heute mit der neuen, von 1Werner1 beschriebenen Beta-Version bislang nicht feststellen.

Gruß

VGem-e

ich setzte die alte Version testweise an 2 PCs ein, hierbei war festzustellen, dass bei der morgendlichen Anmeldung teilweise die Benutzerprofile unvollständig geladen wurden und nur temporäre Profile erstellt wurden.

Diesen o.g. Bug konnte ich heute mit der neuen, von 1Werner1 beschriebenen Beta-Version bislang nicht feststellen.

Gruß

VGem-e

Zitat von @1Werner1:

Moin hayvan,

alles gut,

ich bin froh das es dieses Tool gibt, sonst hätte ich längst meine Serveranlage komplett neu aufsetzen dürfen.

Und es scheint jetzt auch, das evtl. Bugs beseitigt wurden.

Aus meiner Sicht kann ich nur jedem empfehlen, dieses Tool einzusetzen.

Gruss

Werner

Moin hayvan,

alles gut,

ich bin froh das es dieses Tool gibt, sonst hätte ich längst meine Serveranlage komplett neu aufsetzen dürfen.

Und es scheint jetzt auch, das evtl. Bugs beseitigt wurden.

Aus meiner Sicht kann ich nur jedem empfehlen, dieses Tool einzusetzen.

Gruss

Werner

An welcher Stelle hat die Software gegriffen direkt auf dem Client oder auf dem Server?

Hi Werner

Eigentlich fände ich es auch interessant, darum Frage ich

Aber habe mir dann Gedanken gemacht wegen Antivirensoftware..

LG Luca

Eigentlich fände ich es auch interessant, darum Frage ich

Aber habe mir dann Gedanken gemacht wegen Antivirensoftware..

LG Luca

Servus,

mal vlt. als kurzer OT/Erfahrungsbericht:

Die AV-Hersteller rüsten ja die Business-Lösungen inzw. vermehrt mit einer sog. Verhaltensüberwachung aus, die bei mir schon zweimal zugeschlagen hatte.

Allerdings handelte es sich jew. um zulässige Prozesse auf einem Server, so dass ich die davon betroffenen EXE als Ausnahmen im AV eintragen konnte.

Gruß

VGem-e

P.S.: Mich würde auch interessieren, wo 1Werner1 das Malwarebytes-Tool einsetzt (also ob Installation am Server/Client bzw. wo (Server/Client) damit tatsächliche Ausbrüche verhindert wurden.

mal vlt. als kurzer OT/Erfahrungsbericht:

Die AV-Hersteller rüsten ja die Business-Lösungen inzw. vermehrt mit einer sog. Verhaltensüberwachung aus, die bei mir schon zweimal zugeschlagen hatte.

Allerdings handelte es sich jew. um zulässige Prozesse auf einem Server, so dass ich die davon betroffenen EXE als Ausnahmen im AV eintragen konnte.

Gruß

VGem-e

P.S.: Mich würde auch interessieren, wo 1Werner1 das Malwarebytes-Tool einsetzt (also ob Installation am Server/Client bzw. wo (Server/Client) damit tatsächliche Ausbrüche verhindert wurden.

Moin @all,

a) eine Software auf euren bzw. fremden Produktivsystemen installiert könnt, was vom Hersteller deutlich nicht empfohlen wird.

b) Tests im Lab bezüglich Systemstabilität und Kompatiblität zu anderen Anwendungen aufgebaut habt.

c) gegenüber den Entscheidungsträger die Einsetzung des Tools begründet habt.

Gruß,

Dani

Aus meiner Sicht kann ich nur jedem empfehlen, dieses Tool einzusetzen.

abgesehen von der Sinnhaftigkeit dieses Tools frage ich mich, wie ihra) eine Software auf euren bzw. fremden Produktivsystemen installiert könnt, was vom Hersteller deutlich nicht empfohlen wird.

b) Tests im Lab bezüglich Systemstabilität und Kompatiblität zu anderen Anwendungen aufgebaut habt.

c) gegenüber den Entscheidungsträger die Einsetzung des Tools begründet habt.

ich bin froh das es dieses Tool gibt, sonst hätte ich längst meine Serveranlage komplett neu aufsetzen dürfen.

Hmm... ich würde jedes System aus einer Datensicherung wiederherstellen, welches (vermeidlich) infiziert wurde. Denn wer sagt mir, dass es keine Überreste gibt, welche zu einem späteren Zeitpunkt weitere Schäden anrichten kann. Zudem wäre vorher zu klären, auf welchen Weg der Schädling auf den Rechner oder sogar Server gekommen ist und welche (weiteren) Maßnahmen dem entgegen wirken können.Gruß,

Dani

Zitat von @Dani:

abgesehen von der Sinnhaftigkeit dieses Tools frage ich mich, wie ihr

a) eine Software auf euren bzw. fremden Produktivsystemen installiert könnt, was vom Hersteller deutlich nicht empfohlen wird.

b) Tests im Lab bezüglich Systemstabilität und Kompatiblität zu anderen Anwendungen aufgebaut habt.

Könntest du das genauer ausführen?abgesehen von der Sinnhaftigkeit dieses Tools frage ich mich, wie ihr

a) eine Software auf euren bzw. fremden Produktivsystemen installiert könnt, was vom Hersteller deutlich nicht empfohlen wird.

b) Tests im Lab bezüglich Systemstabilität und Kompatiblität zu anderen Anwendungen aufgebaut habt.

Zitat von @Dani:

mit a) meine ich diese Aussage: we do encourage beta users to install the product in non-production environments for testing purposes.

Aha, es geht hier also "nur" darum, dass es eine Beta Software ist und nicht um die Software an sich?mit a) meine ich diese Aussage: we do encourage beta users to install the product in non-production environments for testing purposes.

mit b) meine ich wie ihr sichergestellt habt, dass die Beta keine Produktivsysteme/Anwendungen aus dem Tritt bringt o.ä.

Das würde mich auch interessieren Gruß,

Dani

Grüsse auch und einen schönen SonntagDani

Oh Gott Werner was du hier verbreitest geht echt garnicht...

Wenn du das Backuplaufwerk als einfaches Netzlaufwerk verbindest hast du ja die gleichen Probleme wie mit den Produktiven Laufwerken. Deshalb arbeiten bei uns alle auf den Netzlaufwerken und der Fileserver wird täglich von einem extra System gesichert.

Vielleicht sollte man bei solchen Problemen die generelle Konfiguration seiner Systeme überdenken...

Wer heute noch keine Software Restriction Policys verwendet ist selbst schuld!

Diese Beta Software kann man Zuhause oder in einer 3 Mann Firma einsetzen aber in einem großen Unternehmen (in dem auch Dani arbeitet) funktioniert sowas einfach nicht, da braucht man stabile Lösungen!

VG

Val

Wenn Ihr dieses Tool nicht einsetzt, und der Virus zerstört das komplette System einschließlich Backups auf erreichbaren Netzlaufwerken, würde keiner mehr fragen, ob das Tool für den Produktivsystem eingesetzt werden kann, sondern nur, warum Ihr es nicht eingesetzt habt.

Deshalb ist das Backup-System auch immer getrennt vom Produktiven Fileserver und die User haben daraub keinen Zugriff!Wenn du das Backuplaufwerk als einfaches Netzlaufwerk verbindest hast du ja die gleichen Probleme wie mit den Produktiven Laufwerken. Deshalb arbeiten bei uns alle auf den Netzlaufwerken und der Fileserver wird täglich von einem extra System gesichert.

Das ist ja der Grund weshalb so viele Firmen für den Virus zahlen, weil die Backups mit zerstört werden.

Nur wenn die User mit Adminrechten arbeiten können die Shadow Copies gelöscht werden! Und wenn das Backup Konzept richtig konzipiert ist, dann ist ein "zerstören" der Backups nicht möglich!Es ist wirklich so das wenn ein PC ( Cleint) befallen wird, kann unter Umständen auch der MBR des System verseucht sein, das habe ich erlebt.

Hier kann man nur die alte Festplatte ausbauen, eine neue saubere Festplatte einsetzen. Und das Windows System komplett neu installieren, den MBR bereinigen kann man natürlich auch nur empfehlen, und ein sauberes Bios neu einspielen.

Bei Usern ohne Adminrechte und mit BIOS-Kennwort (wird beim Flashen benötigt) überhaupt nicht möglich!Hier kann man nur die alte Festplatte ausbauen, eine neue saubere Festplatte einsetzen. Und das Windows System komplett neu installieren, den MBR bereinigen kann man natürlich auch nur empfehlen, und ein sauberes Bios neu einspielen.

Vielleicht sollte man bei solchen Problemen die generelle Konfiguration seiner Systeme überdenken...

Wer heute noch keine Software Restriction Policys verwendet ist selbst schuld!

Diese Beta Software kann man Zuhause oder in einer 3 Mann Firma einsetzen aber in einem großen Unternehmen (in dem auch Dani arbeitet) funktioniert sowas einfach nicht, da braucht man stabile Lösungen!

VG

Val

Guten Abend Werner,

für mein erste Frage kann ich aus deinem Kommentar eine Antwort ableiten. Ich habe auch schon auf ausdrücklichen Wunsch eine Zeichensoftware im BETA-Status für eine Abteilung durchgewunken. Aber hier geht es doch um einen elementaren Eingriff ins System und das für ein ganzes Netzwerk - egal ob 100 oder 1.000 Rechner bzw. Serversysteme.

Für meine Frage b) finde ich keine passenden Antwort. Gab es gar keine Tests sondern gleich ein produktiver Feldversuch mit Freiweiligen Praktikaten?

Bitte bleibt beim Thema. Welche Schutzmaßnahmen es gibt, wird bereits in anderen Thread breitgetreten. Hier gehts im eine Software.

Gruß,

Dani

für mein erste Frage kann ich aus deinem Kommentar eine Antwort ableiten. Ich habe auch schon auf ausdrücklichen Wunsch eine Zeichensoftware im BETA-Status für eine Abteilung durchgewunken. Aber hier geht es doch um einen elementaren Eingriff ins System und das für ein ganzes Netzwerk - egal ob 100 oder 1.000 Rechner bzw. Serversysteme.

Für meine Frage b) finde ich keine passenden Antwort. Gab es gar keine Tests sondern gleich ein produktiver Feldversuch mit Freiweiligen Praktikaten?

Bitte bleibt beim Thema. Welche Schutzmaßnahmen es gibt, wird bereits in anderen Thread breitgetreten. Hier gehts im eine Software.

Gruß,

Dani

Valexus:

aber in einem großen Unternehmen (in dem auch Dani arbeitet)

Was du alles weißt... aber in einem großen Unternehmen (in dem auch Dani arbeitet)

Es ist wirklich so das wenn ein PC ( Cleint) befallen wird, kann unter Umständen auch der MBR des System verseucht sein, das habe ich erlebt.

Hier kann man nur die alte Festplatte ausbauen, eine neue saubere Festplatte einsetzen. Und das Windows System komplett neu installieren, den MBR bereinigen kann man natürlich auch nur empfehlen, und ein sauberes Bios neu einspielen.

Gruss

Werner

Hmm, wenn der MBR befallen ist, kann ich doch die Platte putzen und dann neu drauf installieren.

Im Zweifel häng ich die an eine Linux Maschine und mach die mit Gparted platt....?

Wenn Ihr dieses Tool nicht einsetzt, und der Virus zerstört das komplette System einschließlich Backups auf erreichbaren Netzlaufwerken,

würde keiner mehr fragen, ob das Tool für den Produktivsystem eingesetzt werden kann, sondern nur, warum Ihr es nicht eingesetzt habt.

Gruss

Werner

würde keiner mehr fragen, ob das Tool für den Produktivsystem eingesetzt werden kann, sondern nur, warum Ihr es nicht eingesetzt habt.

Gruss

Werner

Nöö, hier sollte die Frage eher lauten, warum das Backupkonzept so fehlerhaft ist.

Das Backupsytem sollte keinerlei Freigaben anbieten in Richtung der Clients, sondern "Es" holt sich selber die Daten an der Quelle ab.

Wie auch schon so von Valexus beschrieben.

Servus,

offensichtlich bietet nunmehr auch BitDefender ein solches Schutz-Tool, leider nur auf Englisch, an:

labs.bitdefender.com/2016/03/combination-crypto-ransomware-vacci ...

Gruß

VGem-e

offensichtlich bietet nunmehr auch BitDefender ein solches Schutz-Tool, leider nur auf Englisch, an:

labs.bitdefender.com/2016/03/combination-crypto-ransomware-vacci ...

Gruß

VGem-e

Zitat von @1Werner1:

Ihr lebt in einer Welt, wo man glaubt, wenn man alle Sicherheitsbestimmungen erfüllt, dann passiert einem nichts, und genau da kommen so gemeine Virenprogrammierer her, die umgehend diese Systeme, und dann steht man plötzlich nackt da.

Hallo @1Werner1,Ihr lebt in einer Welt, wo man glaubt, wenn man alle Sicherheitsbestimmungen erfüllt, dann passiert einem nichts, und genau da kommen so gemeine Virenprogrammierer her, die umgehend diese Systeme, und dann steht man plötzlich nackt da.

bis dato hab ich mich tunlichst aus deinen Threads rausgehalten.

Ich sollte es auch hier wahrscheinlich tun - aber es brennt mir unter den Fingernägeln.

Dein obiger Satz ist ehrlich gesagt Bullshit. Wie du sicherlich weißt gibt es unter Windows das Tool "AppLocker".

Nur weil IT-Abteilungen zu Faul sind, sich damit zu beschäftigen oder AppLocker nicht richtig konfigurieren, heißt das nicht das man unbedingt auf irgendwelche Dritt-Hersteller-Tools zurückgreifen muss. Egal ob der Virus Adminrechte braucht oder nicht - mit einem AppLocker hat man sein System so im Griff das nicht mal Google Chrome ein Update machen kann - wenn der Admin das nicht will. So einfach ist das ganze.

Wenn das so wäre, müssten die Virenprogramme diese Viren zerstören können, bevor die dem Empfänger erreichen.

Warum kommen Sie trotzdem an, ja genau, weil diese fiesen Programmierer die so programmiert haben, das die Systeme umgehen können.

Warum kommen Sie trotzdem an, ja genau, weil diese fiesen Programmierer die so programmiert haben, das die Systeme umgehen können.

Ich hatte in den vergangenen Tage ein nahezu zeitgleiches Problem mit einem Locky-Virus.

Kam über ein DHL Mail rein und der User hat blöderweise draufgeklickt - kann passieren.

Beim einen PC sprang der AntiVirus sofort an und hat alles blockiert und entfernt ...

... eine Tiefenanalyse mit verschiedenen Toolsets hat keine Veränderungen am System zu Tage gebracht

Beim anderen PC wurde das Crypto-Tool noch vor dem Löschen der Volumenschattenkopien beendet ...

... Daten konnten somit wiederhergestellt werden und die Maschine geplättet werden

Und BTW diverse Firewall-Hersteller (z.B. Fortinet) arbeiten mit Hochdruck an den IPS-Signaturen um solche Dinge zu unterbinden.

Gerade vor kurzem gab es dazu einen ausführlichen Blogeintrag.

Ich bleibe dabei,

Wenn Ihr dieses Tool nicht einsetzt, und der Virus zerstört das komplette System einschließlich Backups auf erreichbaren Netzlaufwerken, würde keiner mehr fragen, ob das Tool für den Produktivsystem eingesetzt werden kann, sondern nur, warum Ihr es nicht eingesetzt habt.

Wenn Ihr dieses Tool nicht einsetzt, und der Virus zerstört das komplette System einschließlich Backups auf erreichbaren Netzlaufwerken, würde keiner mehr fragen, ob das Tool für den Produktivsystem eingesetzt werden kann, sondern nur, warum Ihr es nicht eingesetzt habt.

Und ich bleibe dabei, dass es an der Zeit wird, sich grundlegende Gedanken zur IT-Sicherheit zu machen.

Firewall welche "richtig" konfiguriert sind - AV Schutz der "richtig" und aktuell gehalten wird - AppLocker welcher aktiviert und konfiguriert wurde, Spamfilter welche ebenfalls konfiguriert sind und natürlich die Schulung der Enduser sind nur einige Punkte welche man hier in Angriff nehmen kann. Vom richtigen Backupkonzept fange ich gar nicht an ...

Just my 2 Cents

@kontext

Zitat von @1Werner1:

Da frage ich dich ernsthaft, warum setzt du nicht das Tool Antiransoftware von Malwarebyte ein ?

Da hättest du im schlimmsten Fall 3 Dateien kaputt gehabt, mehr hatte bei meinen 5 PC s auch nicht.

Hättest alle Daten noch sauber da.

Das Tool verhindert sofort, das sich der Virus weiter ausbreitet.

Und was ist wenn nicht - wir reden hier von einer BETA-Software.Da frage ich dich ernsthaft, warum setzt du nicht das Tool Antiransoftware von Malwarebyte ein ?

Da hättest du im schlimmsten Fall 3 Dateien kaputt gehabt, mehr hatte bei meinen 5 PC s auch nicht.

Hättest alle Daten noch sauber da.

Das Tool verhindert sofort, das sich der Virus weiter ausbreitet.

Was ist wenn ein False/Positiv eintritt, oder oder oder ...

... es gibt genügend Antiviren Hersteller (Avast, AntiVir, Panda) die so das System geschrottet haben

Und BTW (nichts gegen Malwarebyte) - weißt du was das Programm im Hintergrund tut - Stichwort "Nachhause-Telefonieren".

Nochmals ich will hier nichts heraufbeschwören oder Paranoia fördern - aber das sind alles Dinge die bedacht werden müssen...

Für KMU oder einen Privat-PC kann man ja das Tool gerne installieren ...

... jedoch nicht in größeren Infrastrukturen wo es halt in der Realität anders läuft (wie schon von oben beschrieben)

... Darum auch das mit AppLocker denn:

Das Programm App Locker gibt es nur in der Enterprise oder Education Version von Windows 10.

Ist mir natürlich bewusst - und sollte eigentlich jedem Administrator klar sein.Größere Firmennetzwerke (wo auch das Thema AntiRansomware bzw. BETA-Software akut wird) setzen meistens Enterprise-Versionen von Windows ein - somit absolut kein Problem ... Die meisten scheuen halt den Aufwand.

Da ich aber nur Windows 10 Pro Versionen im Einsatz habe, kann hier von Faulheit keine Rede sein !

Habe ich das auf dich bezogen - glaube kaum.Nochmals - klar und deutlich - ich rede hier nicht von einem 1 - 10 Mann Netzwerk oder Privat-Netzwerken ...

... ich rede von großen Netzwerken mit einer sehr komplexen Infrastruktur

... und so wie ich das lese, hat sich Kollege @Dani auch darauf bezogen ...

Gruss

Werner

GrußWerner

@kontext

PS: Lassen wir das hier nicht zu einer Endlos-Diskussion ausarten bzw. versuchen wir uns gegenseitig zu überzeugen.

Du bist mit dem Tool sehr zufrieden (was ja gut und recht ist) und setzt es gerne ein ...

... jedoch würde ich nicht "jedem" das Tool empfehlen

Zitat von @1Werner1:

ich habe Trend Micro und auch Antiransomware auf allen PC s im Einsatz.

Bislang gab es hier keine Probleme.

ich habe Trend Micro und auch Antiransomware auf allen PC s im Einsatz.

Bislang gab es hier keine Probleme.

Zitat von @1Werner1:

das ist ja interessant, ich hatte jetzt auch öfters dieses Problem mit dem temporären Profil,

ich werde umgehend alle PC mit dem neuen Programm aktualisieren.

das ist ja interessant, ich hatte jetzt auch öfters dieses Problem mit dem temporären Profil,

ich werde umgehend alle PC mit dem neuen Programm aktualisieren.

Hey.

Merkst du was? Hier hast du doch schon in den ersten 2 Kommentaren den Nachweis geliefert, das es Probleme gab. Und in einer 3-Mann-Butze mag das mit Fleiß und Zeit zu kompensieren sein, aber bei hunderten? Wohl kaum!

Und eine BETA(!) die so tief in das system eingreift produktiv einzusetzen ist wie Russisch-Roulette spielen. Unter Umständen hat man schnell Infrastrukturprobleme, von denen man nicht mal Träumt.

Da spiel ich doch lieber das Backup aus dem Tresor für die Clients wieder auf, sollte es einer tatsächlich an allen Hürden vorbei schaffen.

Gruß

Demo

Edit: vielleich reden wir hier auch über unterschiedliches wenn wir von "Backup" sprechen? Stichwort: "Anfertigung von zwei Datensicherungen"

Guten Abend @all,

aus Zeitmangel hat's mich in den Fingern gejuckt und dachte mir ich frag einfach in Runde wie die Jungs, wo das Tool vorgegangen sind. Ich habe bewusst bei meinen Fragen die Größe des Netzwerks außen vorgelassen. Mir ging es erstmal um Erfahrungen aus der Praxis. Die Resonanz sieht aktuell aber doch eher mau aus...

Selbstverständlich habe ich nicht vor die Software auf einer Produktivumgebung einzusetzen. Die Jungs vom QM würden mich Auslachen wenn ich das Beta-Stadium erwähne. Von meinen Chef will ich gar nicht anfangen...

Jungs bitte bitte bitte beim Thema bleiben! Ich habe keine Lust hier durchzuwischen, weil wir von einem Thema ins andere kommen...

Gruß,

Dani

aus Zeitmangel hat's mich in den Fingern gejuckt und dachte mir ich frag einfach in Runde wie die Jungs, wo das Tool vorgegangen sind. Ich habe bewusst bei meinen Fragen die Größe des Netzwerks außen vorgelassen. Mir ging es erstmal um Erfahrungen aus der Praxis. Die Resonanz sieht aktuell aber doch eher mau aus...

Selbstverständlich habe ich nicht vor die Software auf einer Produktivumgebung einzusetzen. Die Jungs vom QM würden mich Auslachen wenn ich das Beta-Stadium erwähne. Von meinen Chef will ich gar nicht anfangen...

Jungs bitte bitte bitte beim Thema bleiben! Ich habe keine Lust hier durchzuwischen, weil wir von einem Thema ins andere kommen...

Gruß,

Dani

Lieber @1Werner1,

lass es doch einfach gut sein.

Ich frage mich ob du nicht verstehen willst, oder ob das Absicht ist?

Dein nettes Kaspersky-Tool nutzt bei CryptoLocker, Crypt0l0cker und Konsorten genau gar nichts.

Nienta, nada, nothing - du bekommst deine Daten nicht.

Woher ich das weiß, ich habe es mal Testweise probiert ...

Cryptolocker baut auf dem ehemaligen TorrentUnlocker auf ...

... auch für diesen gibt es ein Decrypter

... man braucht dazu halt das gesunde und das encryptete File

... Dann erhält man einen Key, mit welchem man die restlichen Daten entschlüsseln kann (in der Theorie)

Und ja - wenn du schon groß das Kaspersky-Tool postest.

Es gibt auch Tools wie TeslaDecrypter oder Pandaunransomware ....

Und jetzt ist hier hoffentlich wirklich schicht im Schacht

@kontext

lass es doch einfach gut sein.

Ich frage mich ob du nicht verstehen willst, oder ob das Absicht ist?

Dein nettes Kaspersky-Tool nutzt bei CryptoLocker, Crypt0l0cker und Konsorten genau gar nichts.

Nienta, nada, nothing - du bekommst deine Daten nicht.

Woher ich das weiß, ich habe es mal Testweise probiert ...

Cryptolocker baut auf dem ehemaligen TorrentUnlocker auf ...

... auch für diesen gibt es ein Decrypter

... man braucht dazu halt das gesunde und das encryptete File

... Dann erhält man einen Key, mit welchem man die restlichen Daten entschlüsseln kann (in der Theorie)

Und ja - wenn du schon groß das Kaspersky-Tool postest.

Es gibt auch Tools wie TeslaDecrypter oder Pandaunransomware ....

Und jetzt ist hier hoffentlich wirklich schicht im Schacht

@kontext

Hallo Werner,

Kaspersky hat ein Tool für Rannoh, CryptXXX und Cryakl entwickelt, was lt. deiner Quelle "Mit etwas Glück" funktioniert.

Cryptolocker, Locky usw. können damit nicht entschlüsselt werden!

VG

Val

Kaspersky hat ein Tool für Rannoh, CryptXXX und Cryakl entwickelt, was lt. deiner Quelle "Mit etwas Glück" funktioniert.

Cryptolocker, Locky usw. können damit nicht entschlüsselt werden!

VG

Val