OWA und Zertifikate - Server 2003 und Exchange 2007

HOW TO

- Erstellen von einer Stammzertifizierungstelle

- Erstellen von einem Zertifikat

- Einrichten von OWA am Server und Client

- OWA mit Hilfe von DYNDNS

Erstellen der Zertifikatdienste und der Stammzertifizierungstelle (ROOT CA)

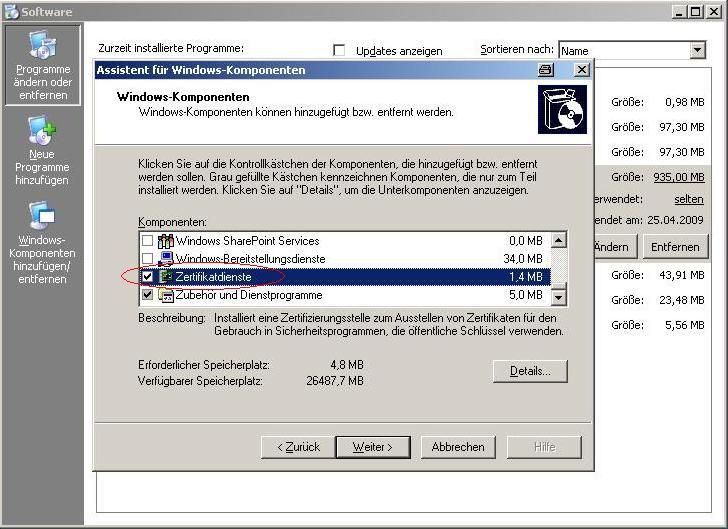

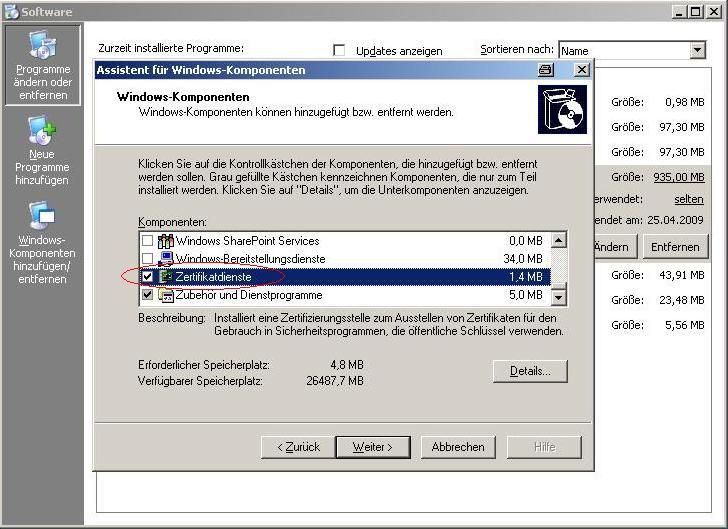

Zuerst installieren wir die Zertifikatdienste unter Software.

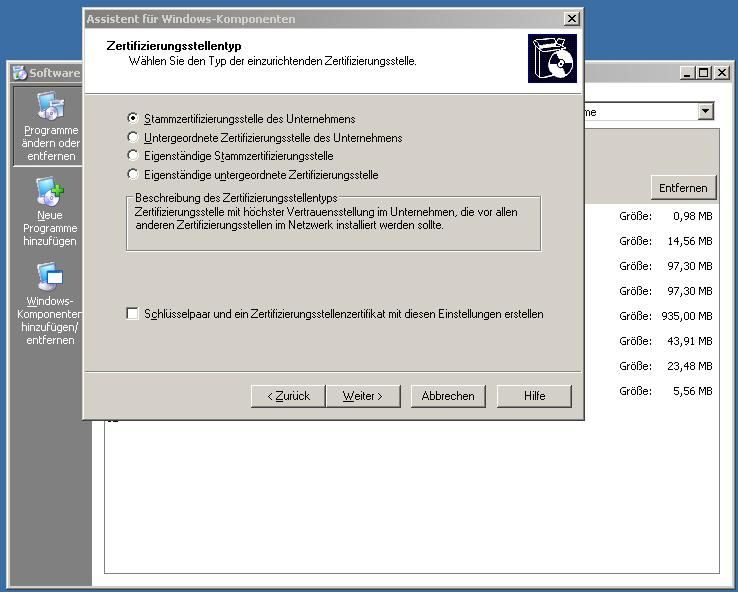

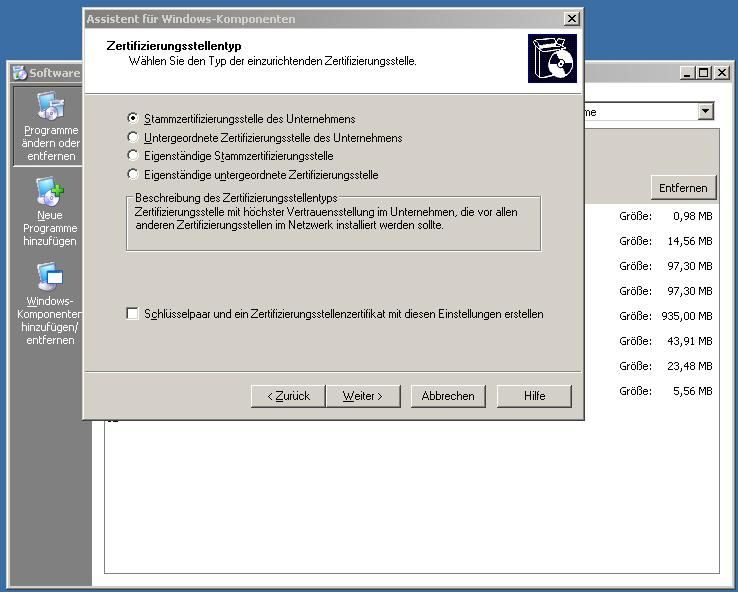

Nun installieren wir eine Stammzertifizierungstelle, da dies die Erstinstallation ist.

Dann muss der Kryptografiedienstanbieter, ein Hashalgorithmus und die Einstellungen für das Schlüsselpaar ausgewählt werden.

(Ich übernehme hier die vorgegebenen Werte)

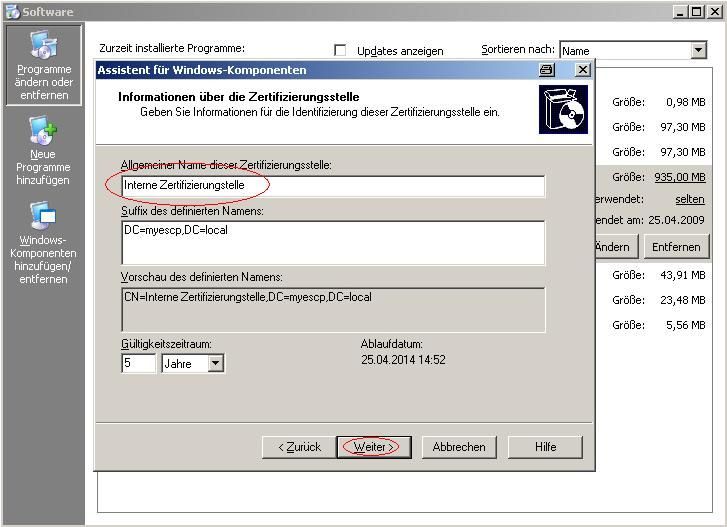

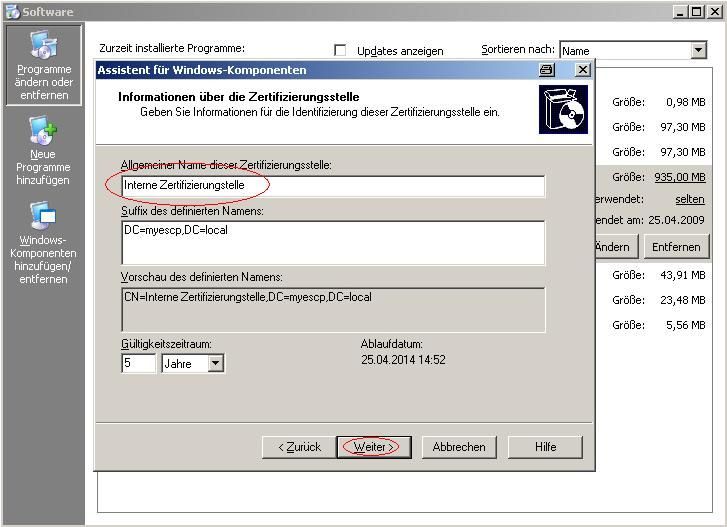

Danach werden wir nach dem Allgemeinen Namen für die Zertifizierungstelle gefragt, dort habe ich wie im "HOWTO zu Server 2008" den Namen "Interne Zertifizierungstelle" gewählt. Zudem kann man auch die Gültigkeitsdauer festlegen. Der vorgegebene Wert von 5 Jahren reicht allerdings zunächst einmal aus.

Im nächsten Schritt können wir den Speicherort der Zertifikatdatenbank und -Protokoll bestimmen und uns bis zum Fertigstellen der Installation klicken.

Erstellen vom Zertifikat

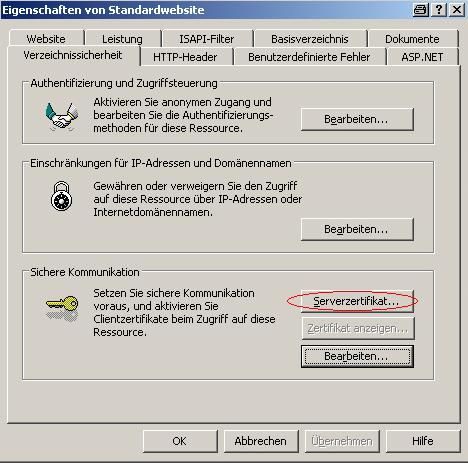

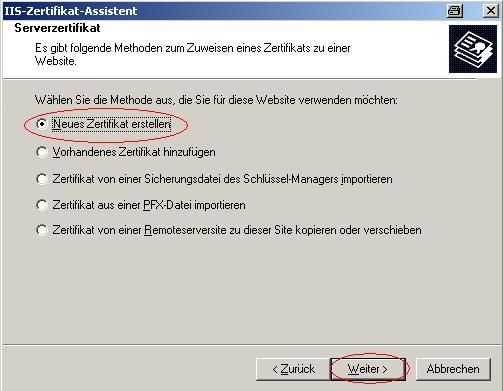

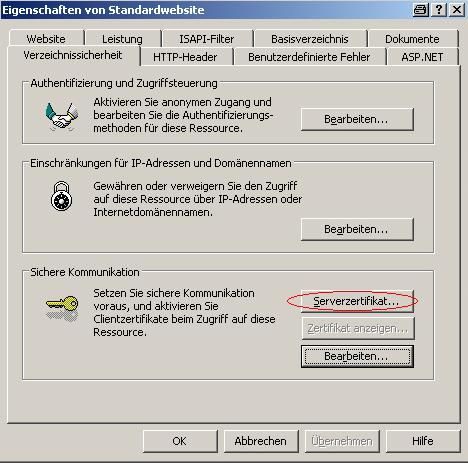

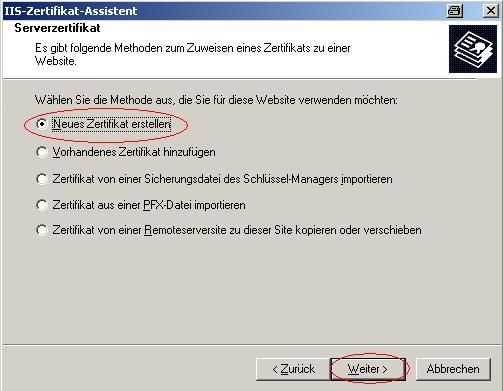

Im IIS-Manager unter Standardwebsite - Eigenschaften, klicken wir auf Serverzertifikat und erstellen mit Hilfe vom Assistent das erste Zertifikat.

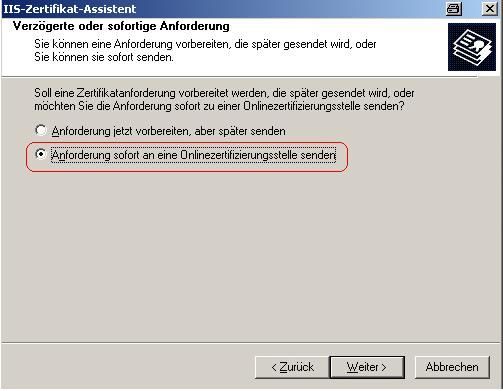

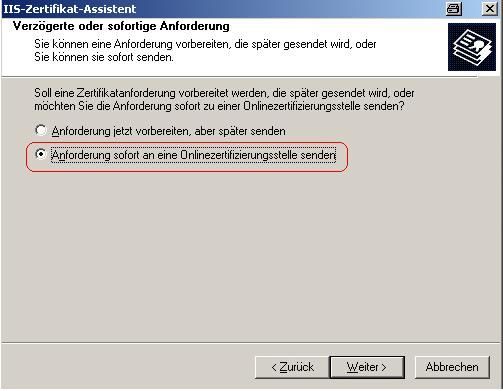

Wir entscheiden uns dafür, die Anforderung sofort an eine Onlinezertifizierungstelle zu senden.

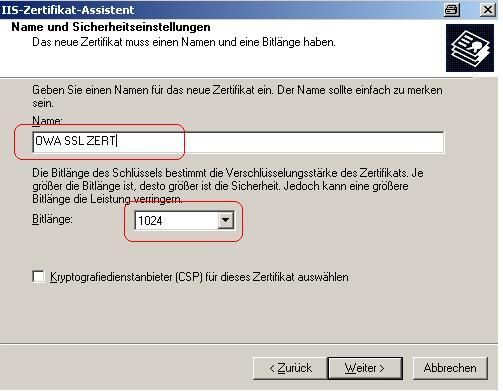

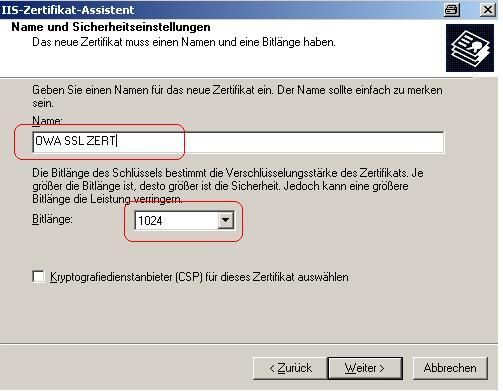

Danach geben wir den Namen für das Zertifikat ein und können auch die Bitlänge des Schlüssels bestimmen.

Als nächstes werden wir nach der Organisation und der Organisationseinheit gefragt.

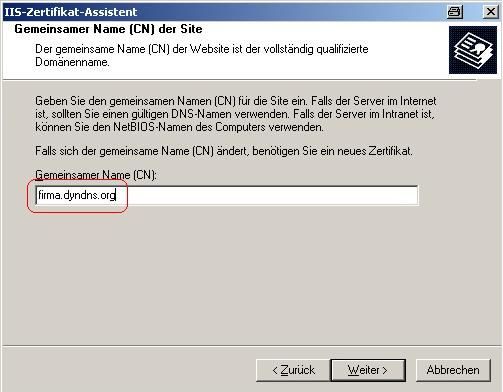

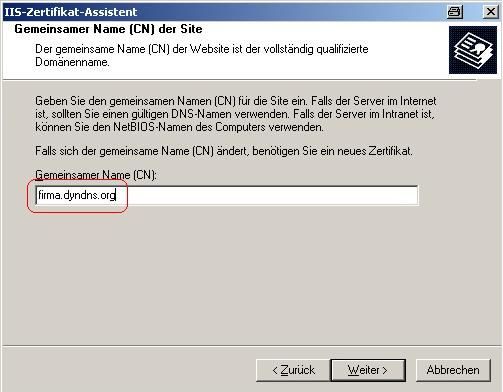

Hier geben wir den CNAME ein:

ACHTUNG: In diesem Beispiel gebe ich den Namen vom Dyndns an, da ich später von extern auf diese Seite zugreifen will, um OWA zu nutzen.

Falls die Seite NUR im Intranet genutzt werden soll, kann man hier den CNAME vom Server angeben.

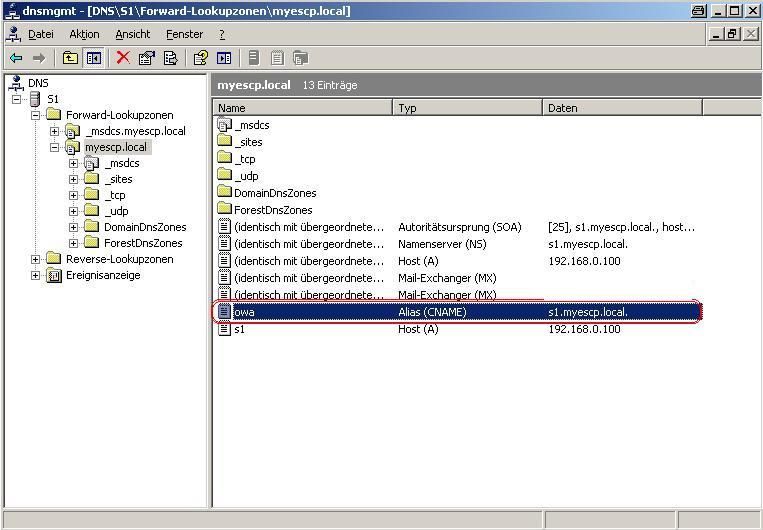

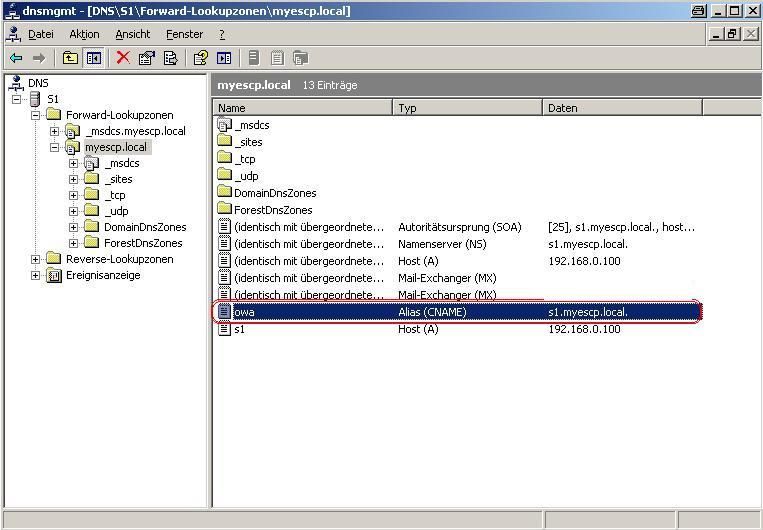

Der CNAME muss allerdings im DNS-Server eingetragen werden:

(hier würde der CNAME "owa.myescp.local" heißen)

Danach wird noch nach dem SSL Port für die Webseite gefragt. Es gibt keinen Grund den Port von 443 zu ändern.

Am Ende wird das Ganze noch einmal angezeigt und wir können die Zertifikatsanforderung senden.

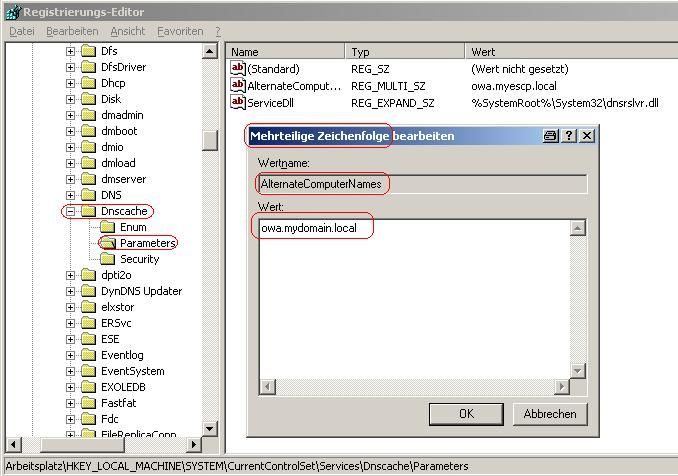

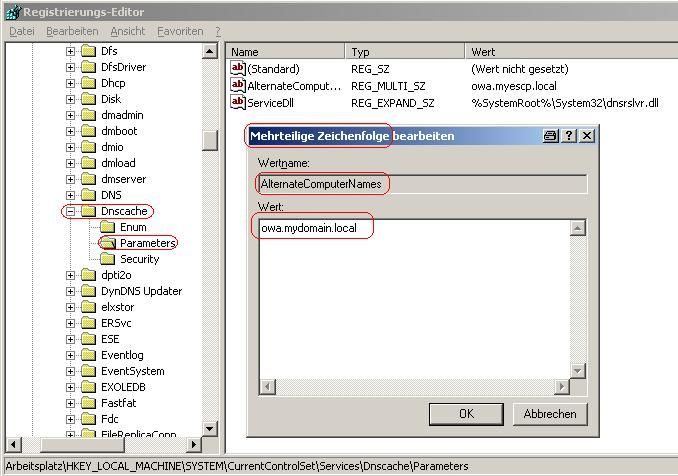

Damit man den CNAME auch aufrufen und verwenden kann, bedarf es noch einer Bearbeitung der Registry:

Unter "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache" muss ein "REG_MULTI_SZ - Wert" mit dem Namen "AlternateComputerNames" erstellt werden.

Dort schreiben wir den CNAME (hier: owa.mydomain.local) hinein.

Nach dem Neustart vom "Anmeldedienst" kann man den CNAME anstatt dem Servername im IE aufrufen.

Achtung

Überprüfe bitte, ob die "Standardauthentifizierung" von OWA im IIS-Manager aktiviert und der "Anonyme Zugriff" deaktiviert ist!

Überprüfe bitte auch, ob "SSL" von OWA im IIS-Manager unter Verzeichnissicherheit \ Sichere Kommunikation aktiviert ist!

Weitere Konfiguration In der EMC (Exchange Management Console) von Exchange 2007

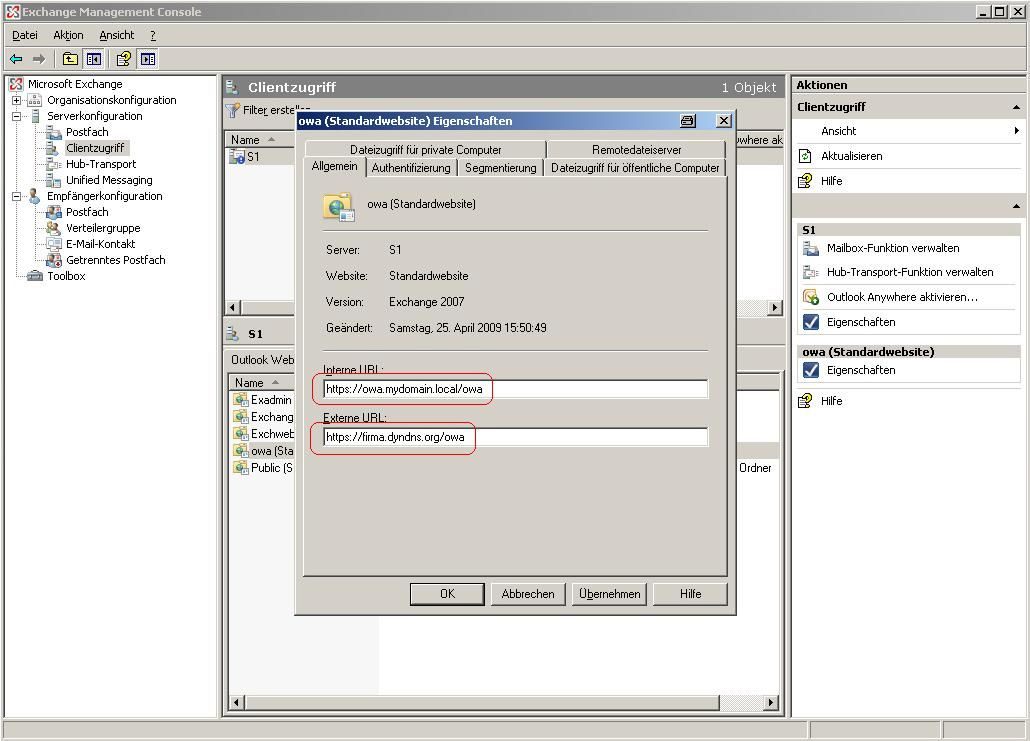

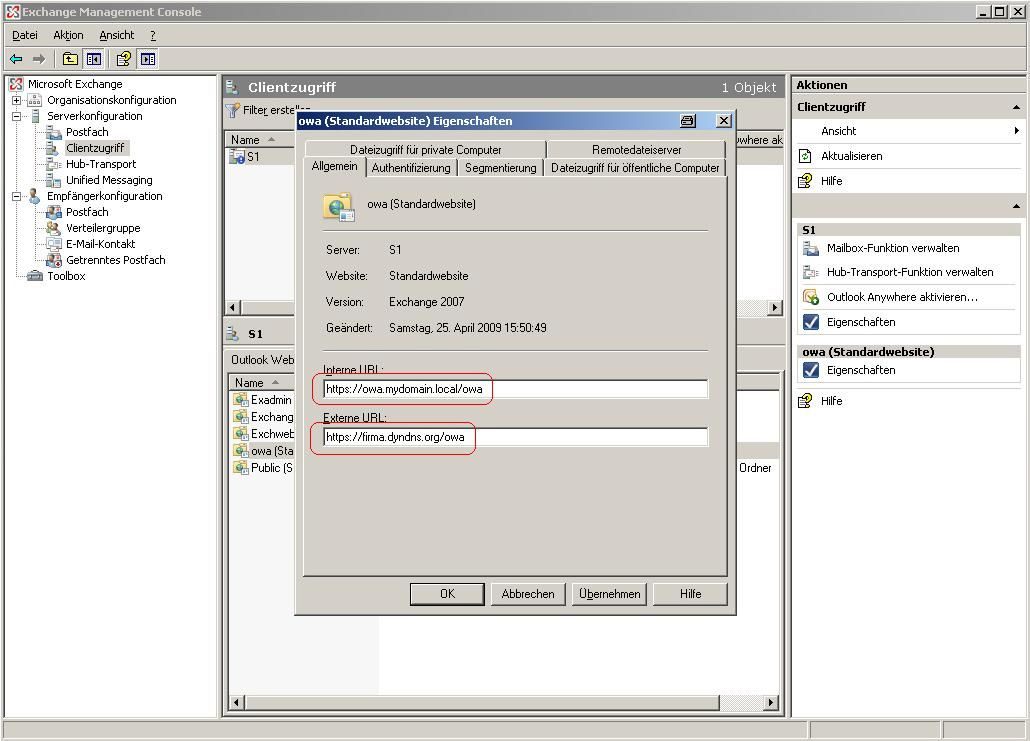

Unter "Serverkonfiguration - Clientzugriff - Outlook Web Access" öffnet man die owa (Standardwebsite) und kann die "Interne URL" und "Externe URL" angeben.

Interne URL: z.B. servername.mydomain.local/owa ( oder unter Verwendung eines CNAME: cname.mydomain.local/owa )

Externe URL: z.B. firma.dyndns.org/owa

( ich verwende hier für die "Interne URL" den CNAME "owa", sprich "owa.mydomain.local/owa" )

( ich verwende hier für die "Interne URL" den CNAME "owa", sprich "owa.mydomain.local/owa" )

Zertifikat Anforderung am Client (Webregistrierung)

Jetzt muss natürlich auch noch am Client etwas "Arbeit" geleistet werden

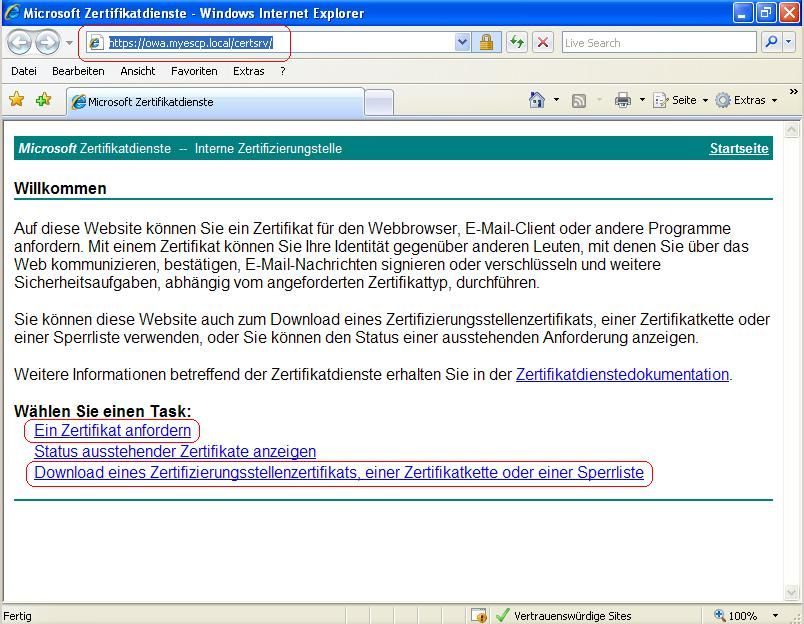

Zunächst will ich das Benutzer-Zertifikat von der ROOT CA (Stammzertifizierungsstelle) anfordern.

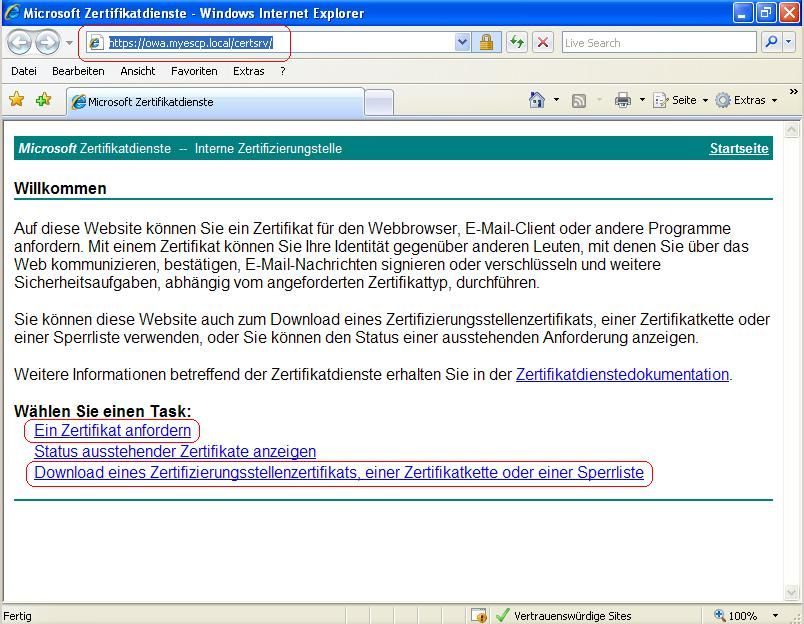

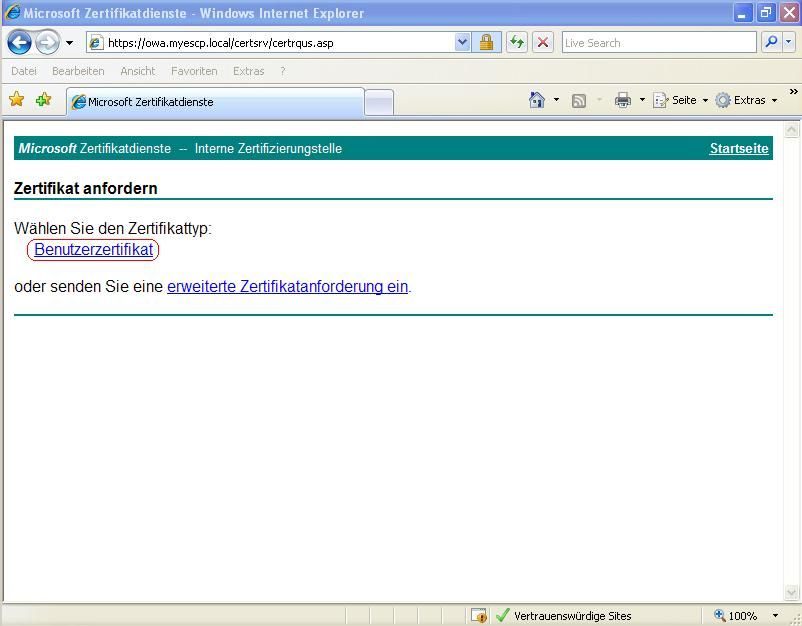

Im IE rufe ich nun die Interne URL " https://owa.mydomain.local/certsrv " auf ( falls von extern, dann: " firma.dyndns.org/certsrv " )

Zunächst muss ich mich authentifizieren, danach kann ich ein "Zertifikat anfordern"

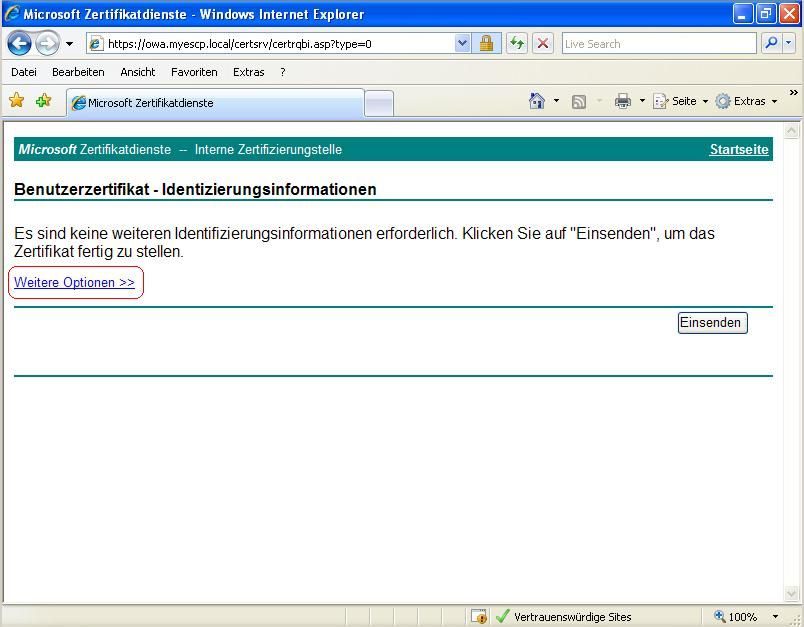

Jetzt wähle ich "Benutzerzertifikat" aus.

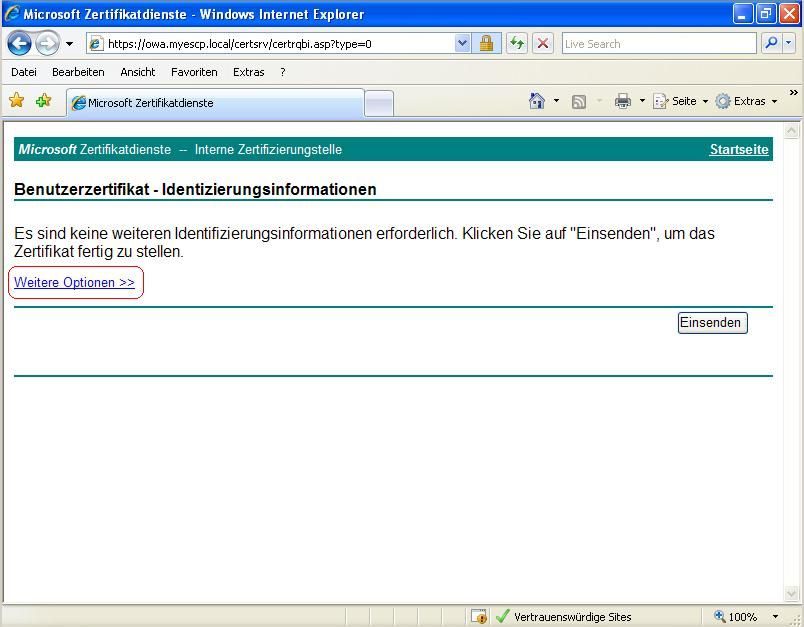

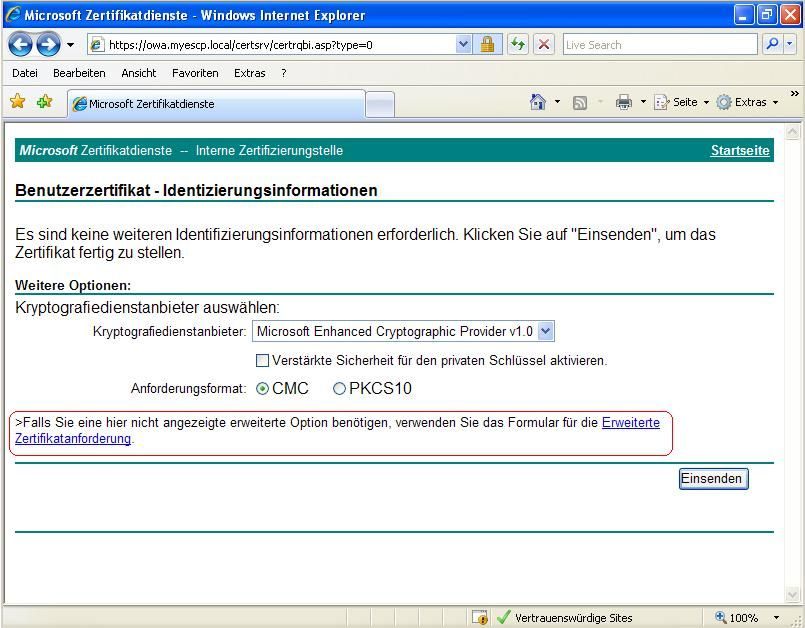

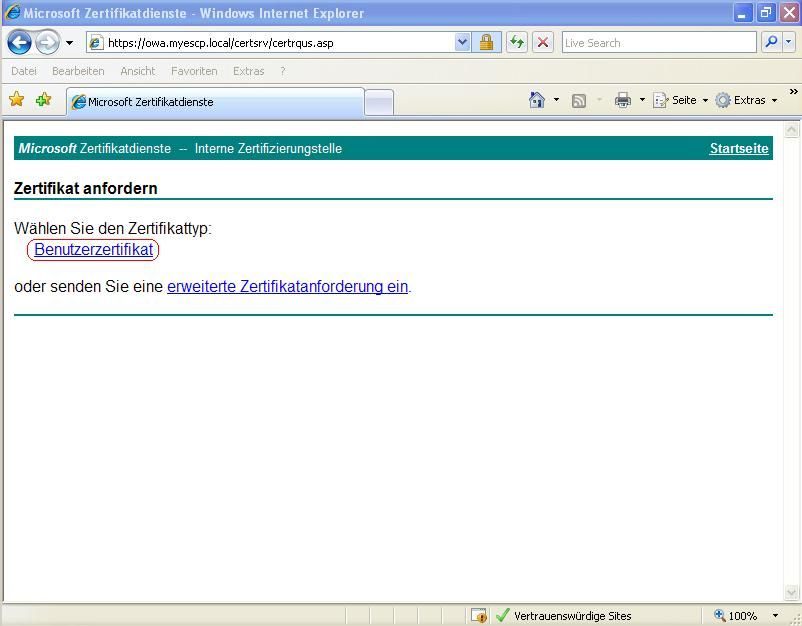

Dann auf "Weitere Optionen"

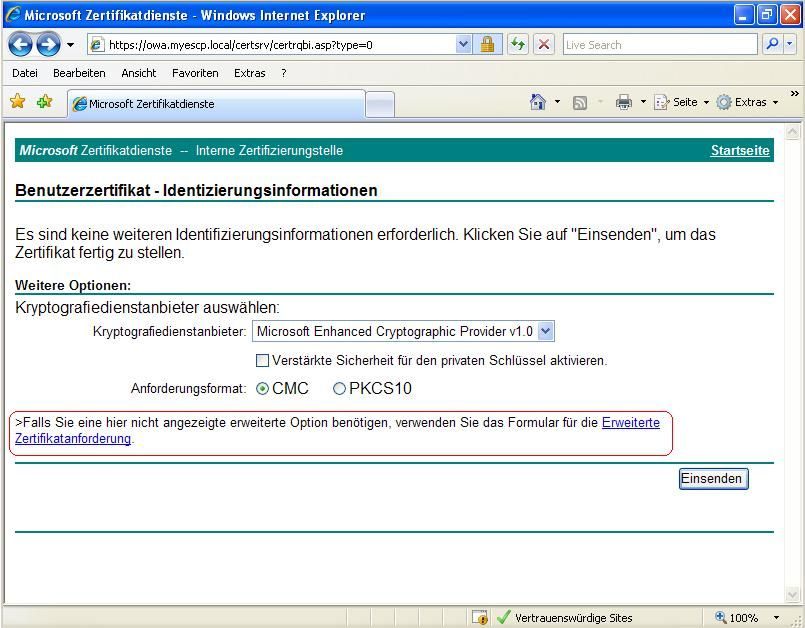

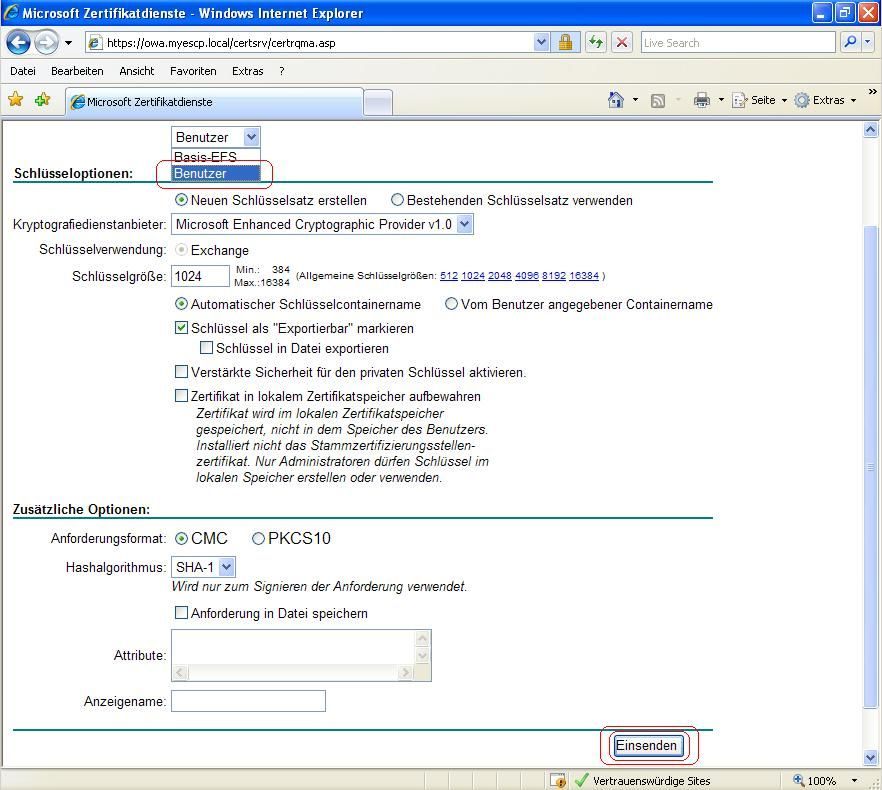

Hier klicke ich auf "Erweiterte Zertifikatanforderung", da ich noch entscheiden will, was für eine Zertifikatvorlage ich installieren möchte.

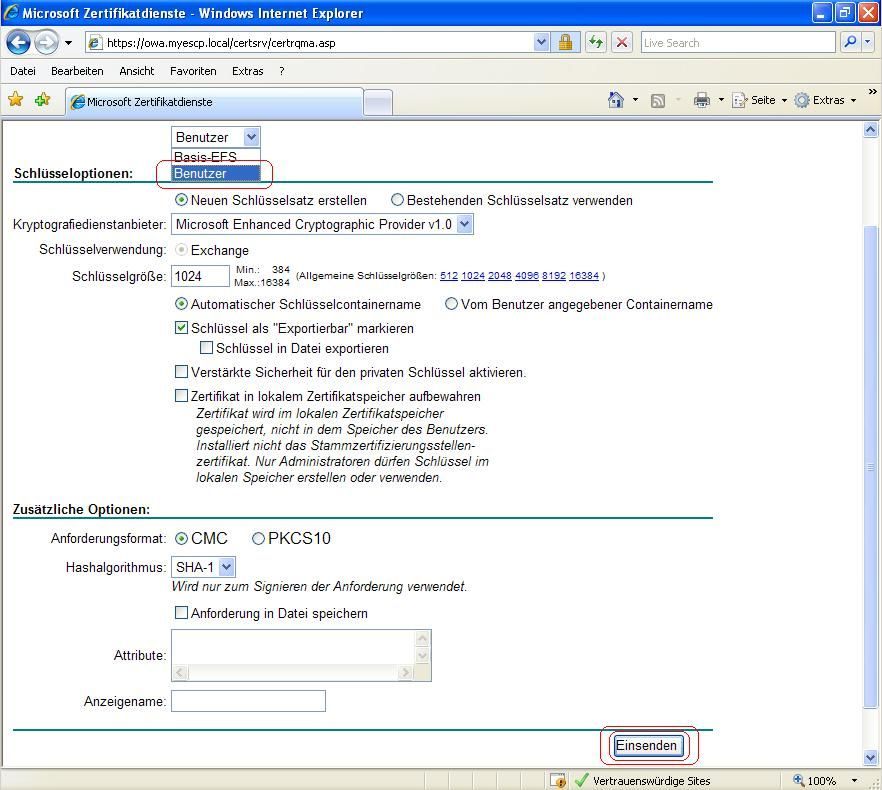

Danach wähle ich nur noch die Zertifikatvorlage "Benutzer" aus und klicke auf "einsenden", um das Zertifikat im abschließenden Schritt zu installieren.

Import der "Vertrauenswürdigen Stammzertifizierungsstelle"

Jetzt muss ich dem IE natürlich noch sagen, dass meine "Interne Stammzertifizierungsstelle" auch vertrauenswürdig ist, denn sonst blickt der das nicht

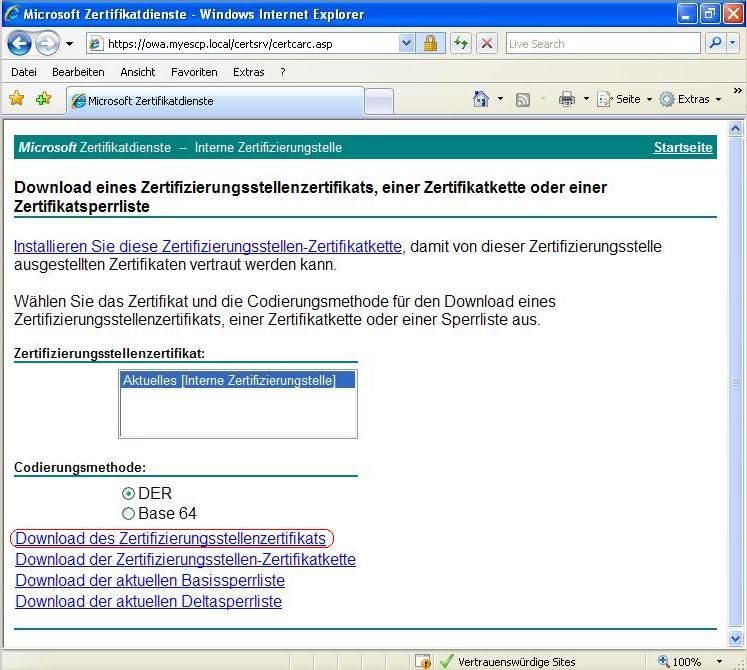

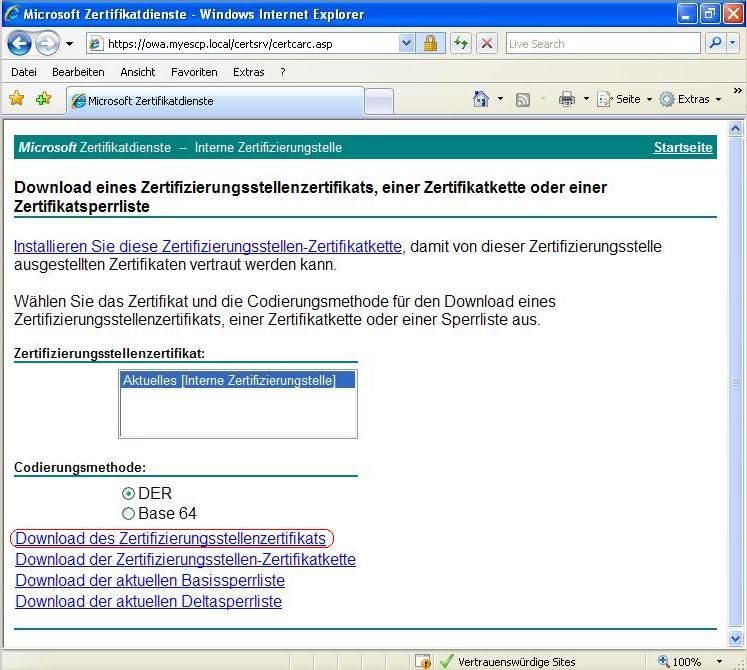

Ich rufe wiederholt (kann man auch in einem Arbeitsgang machen) " https://owa.mydomain.local/certsrv " auf und wähle diesmal "Download eines Zertifizierungsstellenzertifikats"

Hier wird mir das Zertifizierungsstellenzertifikat angezeigt, welches ich herunterladen kann.

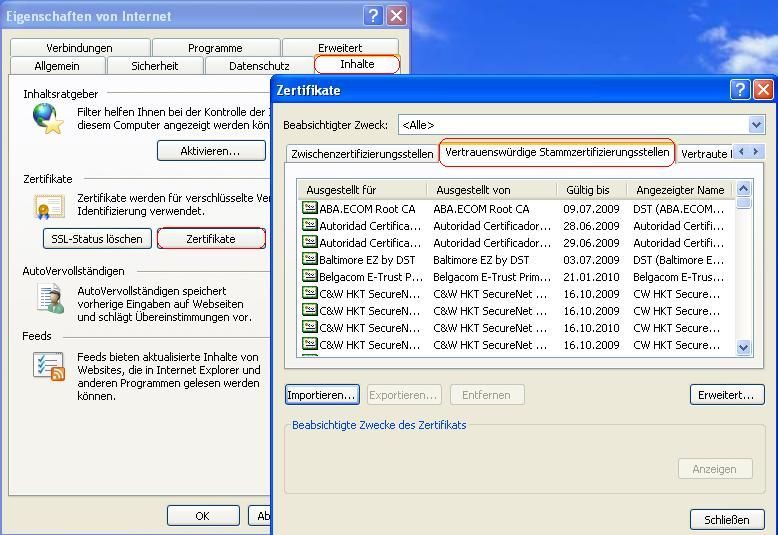

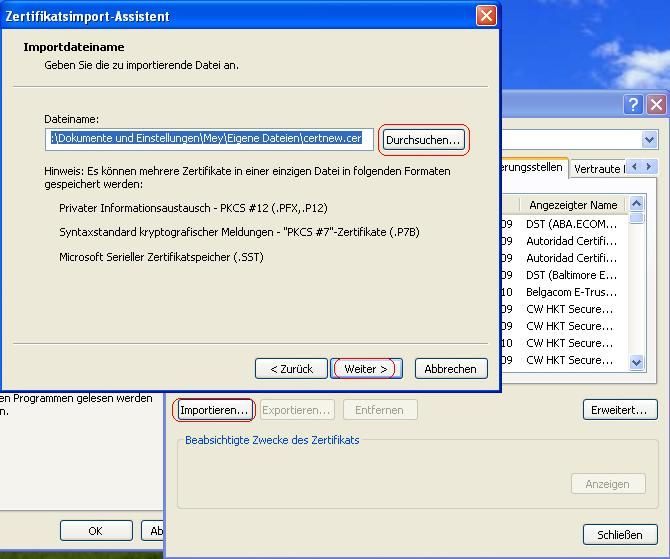

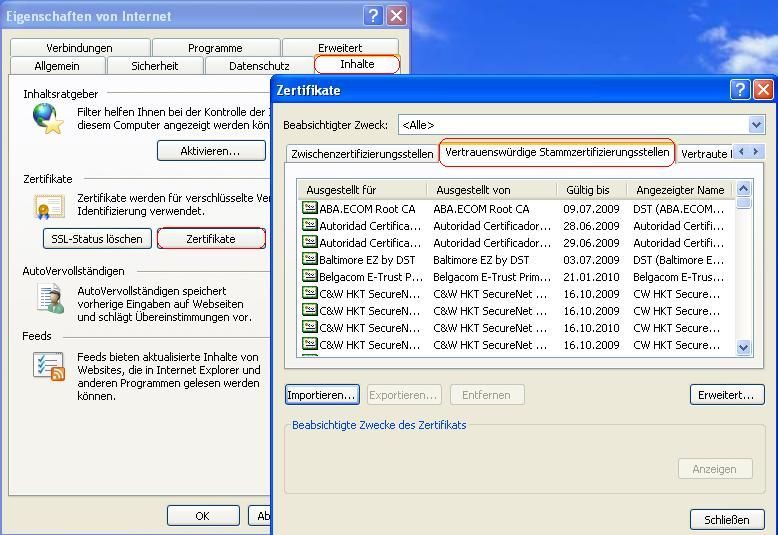

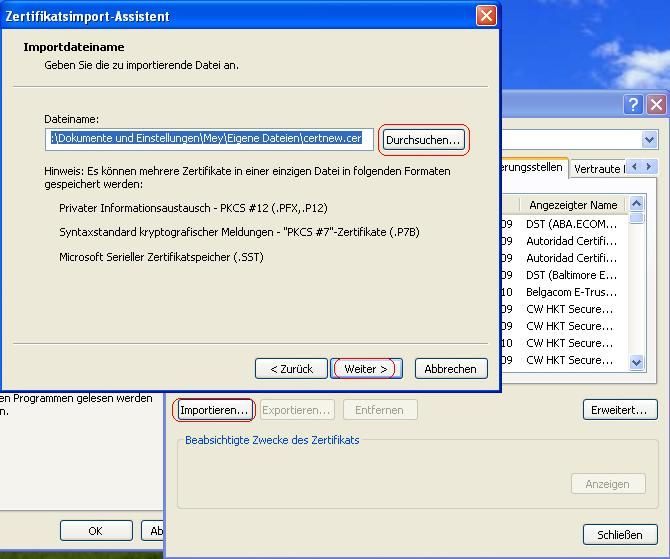

Das zuvor heruntergeladene "Zertifizierungsstellenzertifikat" muss ich nun noch importieren.

Dazu öffne ich die Eigenschaften des IE und wechsel zum Reiter "Inhalte"

Dort klicke ich auf "Zertifikate" und wechsel im sich öffnenden Fenster zum Reiter "Vertrauenswürdige Stammzertifizierungsstellen".

Hier klicke ich auf "Importieren", wähle das zuvor gespeicherte Stammzertifizierungszertifikat aus und importiere dieses zu den "Vertrauenswürdige Stammzertifizierungsstellen".

Ich hoffe das HOWTO ist einigermaßen verständlich, ich habe es so ausgerichtet, dass ich es auch verstehen würde, wenn ich nicht wüsste wie es geht

Gruß,

Ole

- Erstellen von einer Stammzertifizierungstelle

- Erstellen von einem Zertifikat

- Einrichten von OWA am Server und Client

- OWA mit Hilfe von DYNDNS

Erstellen der Zertifikatdienste und der Stammzertifizierungstelle (ROOT CA)

Zuerst installieren wir die Zertifikatdienste unter Software.

Nun installieren wir eine Stammzertifizierungstelle, da dies die Erstinstallation ist.

Dann muss der Kryptografiedienstanbieter, ein Hashalgorithmus und die Einstellungen für das Schlüsselpaar ausgewählt werden.

(Ich übernehme hier die vorgegebenen Werte)

Danach werden wir nach dem Allgemeinen Namen für die Zertifizierungstelle gefragt, dort habe ich wie im "HOWTO zu Server 2008" den Namen "Interne Zertifizierungstelle" gewählt. Zudem kann man auch die Gültigkeitsdauer festlegen. Der vorgegebene Wert von 5 Jahren reicht allerdings zunächst einmal aus.

Im nächsten Schritt können wir den Speicherort der Zertifikatdatenbank und -Protokoll bestimmen und uns bis zum Fertigstellen der Installation klicken.

Erstellen vom Zertifikat

Im IIS-Manager unter Standardwebsite - Eigenschaften, klicken wir auf Serverzertifikat und erstellen mit Hilfe vom Assistent das erste Zertifikat.

Wir entscheiden uns dafür, die Anforderung sofort an eine Onlinezertifizierungstelle zu senden.

Danach geben wir den Namen für das Zertifikat ein und können auch die Bitlänge des Schlüssels bestimmen.

Als nächstes werden wir nach der Organisation und der Organisationseinheit gefragt.

Hier geben wir den CNAME ein:

ACHTUNG: In diesem Beispiel gebe ich den Namen vom Dyndns an, da ich später von extern auf diese Seite zugreifen will, um OWA zu nutzen.

Falls die Seite NUR im Intranet genutzt werden soll, kann man hier den CNAME vom Server angeben.

Der CNAME muss allerdings im DNS-Server eingetragen werden:

(hier würde der CNAME "owa.myescp.local" heißen)

Danach wird noch nach dem SSL Port für die Webseite gefragt. Es gibt keinen Grund den Port von 443 zu ändern.

Am Ende wird das Ganze noch einmal angezeigt und wir können die Zertifikatsanforderung senden.

Damit man den CNAME auch aufrufen und verwenden kann, bedarf es noch einer Bearbeitung der Registry:

Unter "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache" muss ein "REG_MULTI_SZ - Wert" mit dem Namen "AlternateComputerNames" erstellt werden.

Dort schreiben wir den CNAME (hier: owa.mydomain.local) hinein.

Nach dem Neustart vom "Anmeldedienst" kann man den CNAME anstatt dem Servername im IE aufrufen.

Achtung

Überprüfe bitte, ob die "Standardauthentifizierung" von OWA im IIS-Manager aktiviert und der "Anonyme Zugriff" deaktiviert ist!

Überprüfe bitte auch, ob "SSL" von OWA im IIS-Manager unter Verzeichnissicherheit \ Sichere Kommunikation aktiviert ist!

Weitere Konfiguration In der EMC (Exchange Management Console) von Exchange 2007

Unter "Serverkonfiguration - Clientzugriff - Outlook Web Access" öffnet man die owa (Standardwebsite) und kann die "Interne URL" und "Externe URL" angeben.

Interne URL: z.B. servername.mydomain.local/owa ( oder unter Verwendung eines CNAME: cname.mydomain.local/owa )

Externe URL: z.B. firma.dyndns.org/owa

Zertifikat Anforderung am Client (Webregistrierung)

Jetzt muss natürlich auch noch am Client etwas "Arbeit" geleistet werden

Zunächst will ich das Benutzer-Zertifikat von der ROOT CA (Stammzertifizierungsstelle) anfordern.

Im IE rufe ich nun die Interne URL " https://owa.mydomain.local/certsrv " auf ( falls von extern, dann: " firma.dyndns.org/certsrv " )

Zunächst muss ich mich authentifizieren, danach kann ich ein "Zertifikat anfordern"

Jetzt wähle ich "Benutzerzertifikat" aus.

Dann auf "Weitere Optionen"

Hier klicke ich auf "Erweiterte Zertifikatanforderung", da ich noch entscheiden will, was für eine Zertifikatvorlage ich installieren möchte.

Danach wähle ich nur noch die Zertifikatvorlage "Benutzer" aus und klicke auf "einsenden", um das Zertifikat im abschließenden Schritt zu installieren.

Import der "Vertrauenswürdigen Stammzertifizierungsstelle"

Jetzt muss ich dem IE natürlich noch sagen, dass meine "Interne Stammzertifizierungsstelle" auch vertrauenswürdig ist, denn sonst blickt der das nicht

Ich rufe wiederholt (kann man auch in einem Arbeitsgang machen) " https://owa.mydomain.local/certsrv " auf und wähle diesmal "Download eines Zertifizierungsstellenzertifikats"

Hier wird mir das Zertifizierungsstellenzertifikat angezeigt, welches ich herunterladen kann.

Das zuvor heruntergeladene "Zertifizierungsstellenzertifikat" muss ich nun noch importieren.

Dazu öffne ich die Eigenschaften des IE und wechsel zum Reiter "Inhalte"

Dort klicke ich auf "Zertifikate" und wechsel im sich öffnenden Fenster zum Reiter "Vertrauenswürdige Stammzertifizierungsstellen".

Hier klicke ich auf "Importieren", wähle das zuvor gespeicherte Stammzertifizierungszertifikat aus und importiere dieses zu den "Vertrauenswürdige Stammzertifizierungsstellen".

Ich hoffe das HOWTO ist einigermaßen verständlich, ich habe es so ausgerichtet, dass ich es auch verstehen würde, wenn ich nicht wüsste wie es geht

Gruß,

Ole

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 114661

Url: https://administrator.de/tutorial/owa-und-zertifikate-server-2003-und-exchange-2007-114661.html

Ausgedruckt am: 04.08.2025 um 06:08 Uhr

19 Kommentare

Neuester Kommentar

Hallo Ole!

Gute Anleitung, vielen Dank! Ich würde gerne wissen, was der Unterschied ist, zwischen der Installation der Zertifizierungsdienste mit anschließender Erstellung eines Zertifikats und dem Tool selfssl.exe aus dem IIS 6.0 Resource Kit! Wenn ich das richtig verstehe, erstellt man in beiden Fällen ein selbstsigniertes Zertifikat, spart sich mit selfssl.exe aber den Aufwand zusätzliche Dienste einzurichten. Gibt es andere Vor- bzw. Nachteile?

Gruß,

Indy06

Gute Anleitung, vielen Dank! Ich würde gerne wissen, was der Unterschied ist, zwischen der Installation der Zertifizierungsdienste mit anschließender Erstellung eines Zertifikats und dem Tool selfssl.exe aus dem IIS 6.0 Resource Kit! Wenn ich das richtig verstehe, erstellt man in beiden Fällen ein selbstsigniertes Zertifikat, spart sich mit selfssl.exe aber den Aufwand zusätzliche Dienste einzurichten. Gibt es andere Vor- bzw. Nachteile?

Gruß,

Indy06

Zitat von @ollembyssan:

mit SelfSSL hat man zwar ein Zertifikat, welches die SSL

Verschlüsselung der Daten garantiert,

Dies aber ohne Stamm CA.

Es wird dadurch allerdings nicht garantiert, dass du dich auf dem

"richtigen" Webserver befindest.

mit SelfSSL hat man zwar ein Zertifikat, welches die SSL

Verschlüsselung der Daten garantiert,

Dies aber ohne Stamm CA.

Es wird dadurch allerdings nicht garantiert, dass du dich auf dem

"richtigen" Webserver befindest.

Hm, ich habe es also noch immer nicht verstanden. Ich dachte bisher, dass man erst mit einem Zertifikat von einer vertrauenswürdigen certificate authority (CA wie VeriSign) vor Man-in-the-middle-Attacken geschützt ist (ohne das ich wüste warum und wie genau das gewährleistet wird). Ich kann wohl durch die Installation der Zertifizierungsdienste unter Windows Server eine eigene CA einrichten, aber vertrauenswürdig wird die dadurch doch noch lange nicht, oder? Kannst Du bitte noch eine Spur genauer auf den Unterschied zwischen CA und selfssl.exe eingehen!

Vielen Dank,

Indy06

Gruß,

Ole

Servus ollembyssan,

tolle Anleitung nur leider habe ich ein Problem beim Installieren der Stammzertifizierungstelle.

Mein System

HP Proliant ML 350 G5

Intel Xeon E5430 2.66Ghz

3,5 GB Ram

Windows SBS 2003 R2 SP 2

Exchange 2003

Wenn ich die Stammzertifizierungstelle installieren will verlangt mein Server erst die SP 2 CD da er eine datei certsrv. benötigt.

Leider habe ich diese CD nicht das ist bei mir schon alles auf den Install Discs vom Server.

Dann habe ich mir das SP 2 geladen und die datei von da Rausgeholt und ihm eingespielt.

Doch danach verlangt er immer mehr datein von anderen CD´s und von meinen Originalen akzeptiert er keine.

Kann mir bitte wer helfen bin am verzweifeln.

Sollten noch mehr Infos zum System benötig werden bitte um kurze Nachricht.

Recht herzlichen dank schon mal im Vorraus.

tolle Anleitung nur leider habe ich ein Problem beim Installieren der Stammzertifizierungstelle.

Mein System

HP Proliant ML 350 G5

Intel Xeon E5430 2.66Ghz

3,5 GB Ram

Windows SBS 2003 R2 SP 2

Exchange 2003

Wenn ich die Stammzertifizierungstelle installieren will verlangt mein Server erst die SP 2 CD da er eine datei certsrv. benötigt.

Leider habe ich diese CD nicht das ist bei mir schon alles auf den Install Discs vom Server.

Dann habe ich mir das SP 2 geladen und die datei von da Rausgeholt und ihm eingespielt.

Doch danach verlangt er immer mehr datein von anderen CD´s und von meinen Originalen akzeptiert er keine.

Kann mir bitte wer helfen bin am verzweifeln.

Sollten noch mehr Infos zum System benötig werden bitte um kurze Nachricht.

Recht herzlichen dank schon mal im Vorraus.

Hallo,

leider stehe ich vor genau dem gleichen Problem wie Adamantium.

Nur das ich ein anderes System habe.

Eine Antwort wäre super.

Danke und Grüße

UPDATE: Ich habe nun die richtige CD gefunden und konnte es endlich installieren.

Schau am besten nochmal alle CDs durch die mitgeliefert wurden. Die Dateien befinden sich auf der Install. CD vom System.

Grüße

Scottbull

leider stehe ich vor genau dem gleichen Problem wie Adamantium.

Nur das ich ein anderes System habe.

Eine Antwort wäre super.

Danke und Grüße

UPDATE: Ich habe nun die richtige CD gefunden und konnte es endlich installieren.

Schau am besten nochmal alle CDs durch die mitgeliefert wurden. Die Dateien befinden sich auf der Install. CD vom System.

Grüße

Scottbull

Ah ok. Also soweit hab ich das schon gemacht. Aber auf die Seite vom Zertifikatsdienst komme ich nicht. Mal eine Grundlegen Frage. Gegeben ist:

- DC-Server (MsSvr2003 Std. mit Zertifikatsstelle und IIS)

- MSX2007-Server (auf MsSvr2003 Std.)

1. MSX2007 wurde neu installiert und hat ein eigenes Zertifikat erstellt welches 1 Jahr gültig ist. Kann ich auf dem Webserver vom MSX2007 deshalbt nicht ein neues zertifikat anforden sondern nur verlängern? Muss ich demnach zuerst das zertifikat löschen? Was passiert dann im Produktiven Bebtrieb während dieser Zeit mit den Outlook2007 Clients?

2. Ich komme nicht auf die Website der Zertifizierungsstelle. Müsste aber mit folgender Adresse draufkommen: https://DC-Server/certsrv/ Ist das richtig oder lieg ich hier falsch?

- DC-Server (MsSvr2003 Std. mit Zertifikatsstelle und IIS)

- MSX2007-Server (auf MsSvr2003 Std.)

1. MSX2007 wurde neu installiert und hat ein eigenes Zertifikat erstellt welches 1 Jahr gültig ist. Kann ich auf dem Webserver vom MSX2007 deshalbt nicht ein neues zertifikat anforden sondern nur verlängern? Muss ich demnach zuerst das zertifikat löschen? Was passiert dann im Produktiven Bebtrieb während dieser Zeit mit den Outlook2007 Clients?

2. Ich komme nicht auf die Website der Zertifizierungsstelle. Müsste aber mit folgender Adresse draufkommen: https://DC-Server/certsrv/ Ist das richtig oder lieg ich hier falsch?

Hi Ole

Herzlichen Dank für deine Bemühung. Ich hab jetzt in einer Virtuellen Maschine einen Server aufgesetzt, komplett getrennt vom restlichen Netzwerk mit einer neuen Domäne usw. Dann die Zertifizierungsstelle installiert und bin danach nach einer Anleitung mit Powershell Schritt für Schritt vorgegangen. Jetzt läuft alles. Also nochmals herzlichen Dank!

Beste Grüsse,

Dinkelmeister

Herzlichen Dank für deine Bemühung. Ich hab jetzt in einer Virtuellen Maschine einen Server aufgesetzt, komplett getrennt vom restlichen Netzwerk mit einer neuen Domäne usw. Dann die Zertifizierungsstelle installiert und bin danach nach einer Anleitung mit Powershell Schritt für Schritt vorgegangen. Jetzt läuft alles. Also nochmals herzlichen Dank!

Beste Grüsse,

Dinkelmeister

Hallo,

kurze Frage zum SSL Zertifikat.

Wenn ich über extern auf meinen lokalen Exchange Server 2003 zugreifen möchte, wie muss der CN Name heißen?

mail.meinedomain.de

oder

mail.ath.cx? (Dyndns)

Hintergrund:

Domain bei DomainFactory

meinedomain.de

Ich habe eine Subdomain erstellt:

mail.meinedomain.de --> diese wird auf mail.ath.cx/exchange weitergeleitet

*Namen wurde geändert!

Der Exchange Server 2003 läuft, bis auf die Warnungen:

"Es besteht ein Problem mit dem Sicherheitszertifikat der Website.

Das Sicherheitszertifikat dieser Website wurde für eine andere Adresse der Website ausgestellt.

Die Sicherheitszertifikatprobleme deuten eventuell auf den Versuch hin, Sie auszutricksen bzw. Daten die Sie an den Server gesendet haben abzufangen.

Es wird empfohlen, dass Sie die Webseite schließen und nicht zu dieser Website wechseln.

Klicken Sie hier, um diese Webseite zu schließen.

Laden dieser Website fortsetzen (nicht empfohlen).

Weitere Informationen

Wenn Sie zu dieser durch einen Link weitergeleitet wurden, dann überprüfen Sie die Websiteadresse in der Adressleiste, um sicherzustellen, dass dies die erwartete Adresse ist.

Wenn Sie zu Websites wie example.com wechseln, versuchen Sie "www" zu der Adresse hinzuzufügen (example.com).

Geben Sie keine persönlichen Informationen auf der Website an, wenn Sie diesen Fehler ignorieren und den Vorgang fortsetzen.

Weitere Informationen erhalten Sie unter "Zertifikatfehler" in der Internet Explorer-Hilfe"

P.S.

Ich möchte mir nämlich ein SSL Zertifikat kaufen und will keinen Fehler machen...

LG aus Berlin,

cyprian

kurze Frage zum SSL Zertifikat.

Wenn ich über extern auf meinen lokalen Exchange Server 2003 zugreifen möchte, wie muss der CN Name heißen?

mail.meinedomain.de

oder

mail.ath.cx? (Dyndns)

Hintergrund:

Domain bei DomainFactory

meinedomain.de

Ich habe eine Subdomain erstellt:

mail.meinedomain.de --> diese wird auf mail.ath.cx/exchange weitergeleitet

*Namen wurde geändert!

Der Exchange Server 2003 läuft, bis auf die Warnungen:

"Es besteht ein Problem mit dem Sicherheitszertifikat der Website.

Das Sicherheitszertifikat dieser Website wurde für eine andere Adresse der Website ausgestellt.

Die Sicherheitszertifikatprobleme deuten eventuell auf den Versuch hin, Sie auszutricksen bzw. Daten die Sie an den Server gesendet haben abzufangen.

Es wird empfohlen, dass Sie die Webseite schließen und nicht zu dieser Website wechseln.

Klicken Sie hier, um diese Webseite zu schließen.

Laden dieser Website fortsetzen (nicht empfohlen).

Weitere Informationen

Wenn Sie zu dieser durch einen Link weitergeleitet wurden, dann überprüfen Sie die Websiteadresse in der Adressleiste, um sicherzustellen, dass dies die erwartete Adresse ist.

Wenn Sie zu Websites wie example.com wechseln, versuchen Sie "www" zu der Adresse hinzuzufügen (example.com).

Geben Sie keine persönlichen Informationen auf der Website an, wenn Sie diesen Fehler ignorieren und den Vorgang fortsetzen.

Weitere Informationen erhalten Sie unter "Zertifikatfehler" in der Internet Explorer-Hilfe"

P.S.

Ich möchte mir nämlich ein SSL Zertifikat kaufen und will keinen Fehler machen...

LG aus Berlin,

cyprian

danke für die schnelle antwort.

gerade ist mir folgendes aufgefallen.

Wenn ich im IE mail.meinedomain.de/ aufrufen will, klappt die weiterleitung nicht!

Es müsste ja kommen: mail.ath.cx/exchange --> die Anmeldemaske vom OWA kommt nicht.

Im Firefox klappt die Weiterleitung...die Anmeldemaske vom OWA wird geladen

In der Adressleiste steht aber mail.meinedomain.de/

unten links im Browser steht: warten auf mail.ath.cx/exchange...

was ist nun richtig?

gerade ist mir folgendes aufgefallen.

Wenn ich im IE mail.meinedomain.de/ aufrufen will, klappt die weiterleitung nicht!

Es müsste ja kommen: mail.ath.cx/exchange --> die Anmeldemaske vom OWA kommt nicht.

Im Firefox klappt die Weiterleitung...die Anmeldemaske vom OWA wird geladen

In der Adressleiste steht aber mail.meinedomain.de/

unten links im Browser steht: warten auf mail.ath.cx/exchange...

was ist nun richtig?

Zitat von @Dinkelmeister:

hi cyprian

der name muss der selbe sein der auch in deiner adressleiste angezeigt wird. in deinem fall würde ich jetzt sagen

mail.ath.cx. aber du kannst auch beide namen ins zertifikat integrieren.

gruss dinkelmeister

hi cyprian

der name muss der selbe sein der auch in deiner adressleiste angezeigt wird. in deinem fall würde ich jetzt sagen

mail.ath.cx. aber du kannst auch beide namen ins zertifikat integrieren.

gruss dinkelmeister

wo kann ich denn beide namen integrieren?