Scareware -System Tool- entfernen

Tag ans Forum

Ich hatte in den letzten paar Wochen viele Kunden, die mit der Scareware (de.wikipedia.org/wiki/Scareware) ) "System Tools" auf Ihrem Rechner zu mir kamen. Es gibt einige Varianten davon, die sich verschieden auswirken. Allen gemein ist, dass sie automatisch mit dem System mitstarten, einen "Scan" machen und dann eine Liste mit angeblichen Viren anzeigen, die auf dem PC drauf seien. Des weiteren werden alle Programme, die man öffnen will, geblockt und es kommt oberhalb des Systrays eine Meldung, dass genau diese Exe-Datei, die man gerade öffnen wollte, verseucht sei. Die Scareware blockiert auch den automatischen Start des Virenwächters, rsp. meldet, dass dessen Exe-Datei verseucht sei.

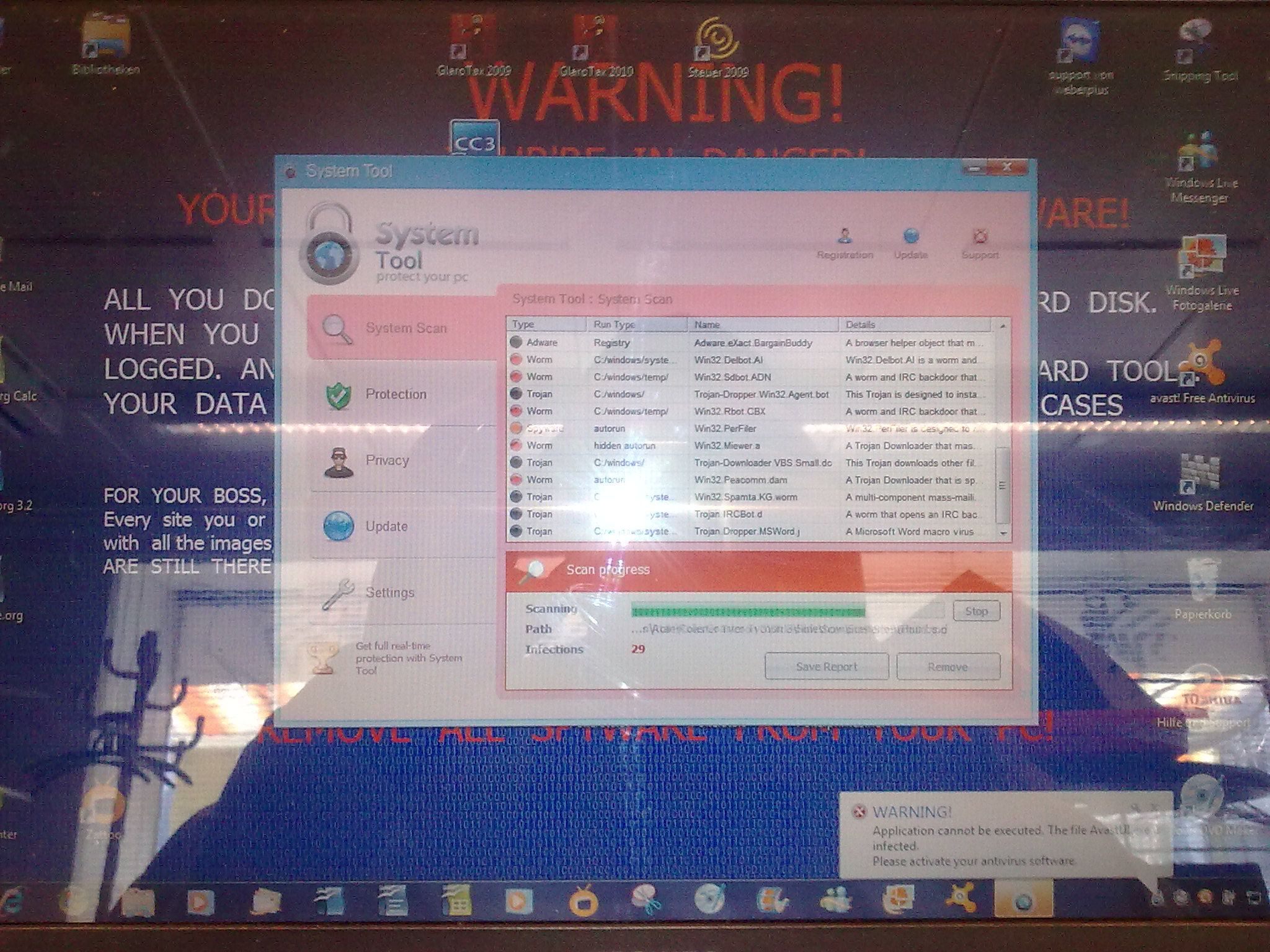

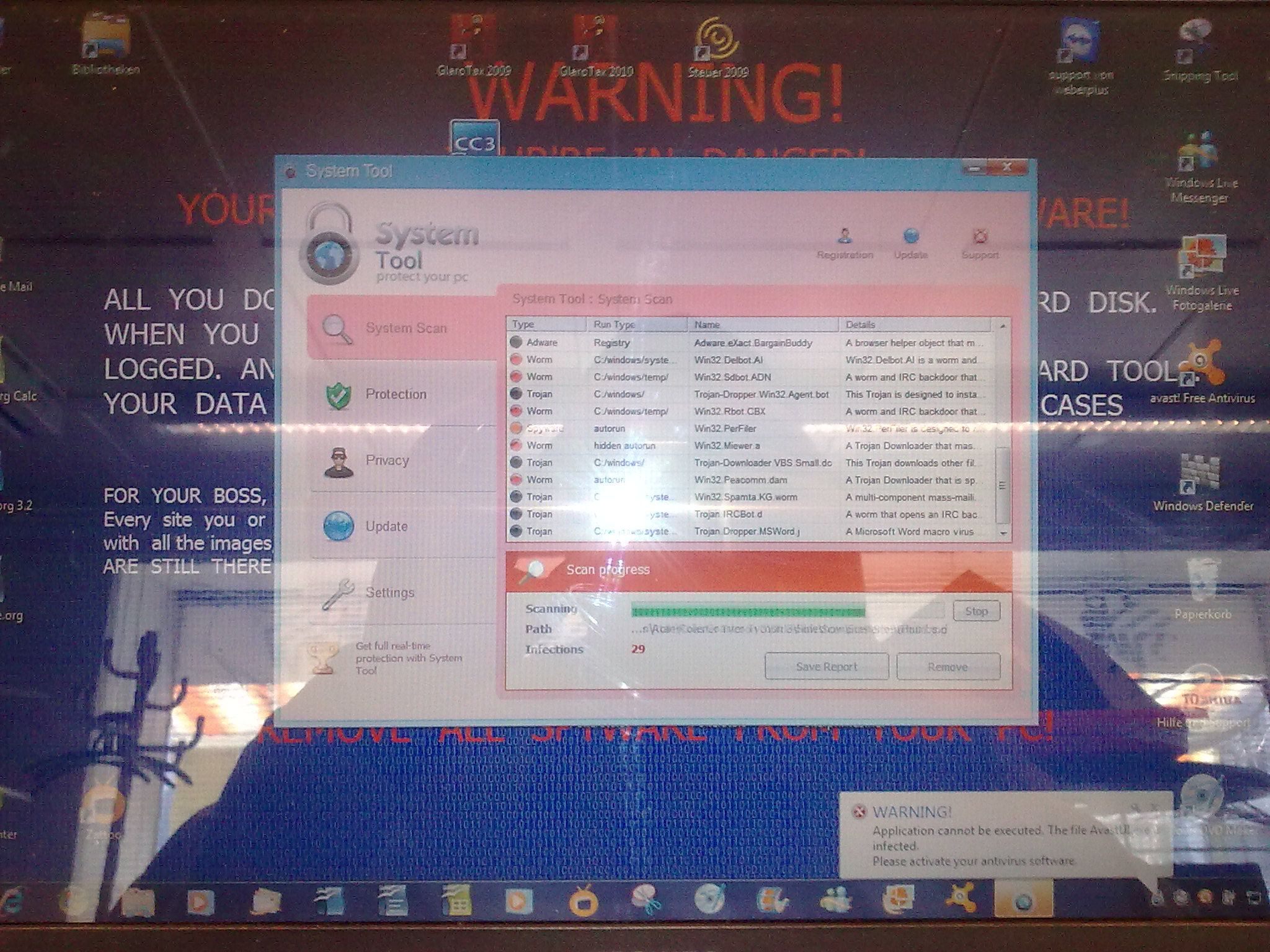

Meistens sieht der Desktop dann so aus:

Sorry für die Spiegelung auf dem Bild, einen richtigen Screenshot konnte ich leider nicht machen und der Notebook des Kunden war ein günstiger mit spiegelndem Display.

Die dümmste Variante dieser Scareware, die ich nun schon bei diversen Kunden hatte, betrifft nicht das ganze System, sondern jeweils nur einen User. Ausserdem wird sie nicht ausgeführt, wenn man die Kiste im abgesicherten Modus startet. Was aber trotzdem komisch erscheinen mag, dass in Msconfig keine ungewöhnlichen Exe's aufgeführt sind, die mitstarten. Diese Anleitung gilt dann auch nur für diese "dumme" Variante der Scareware

Man entfernt die Scareware folgendermassen:

Zuerst muss verhindert werden, dass das Ding automatisch mitstartet, wenn man sich mit dem betroffenen User einloggt. Dazu startet man die Kiste im abgesicherten Modus und loggt sich mit dem betroffenen Benutzer ein. Daraufhin öffnet man den Registry Editor (Start => Ausführen => regedit) und öffnen folgenden Schlüssel:

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

Dort sollte sich dann auch nur ein REG_SZ Eintrag befinden, der auf eine Exe mit kryptischen Namen zeigt (bei mir waren es immer wirre Zeichenfolgen, z.B. l124ds6gfdgr.exe oder so ähnlich), die in irgend einem Ordner in %appdata% drin liegt. Löscht diesen Eintrag und bootet die Kiste neu.

Wenn es sich wirklich um diese "dumme" Variante der Scareware handelt, sollte diese jetzt nicht mehr mitstarten. Die entsprechenden Files sind aber immer noch auf der Festplatte. Ich empfehle danach einen kompletten Scan mit einem guten Virenscanner (ich empfehle einen Avast! Komplettscan mit scharfen Einstellungen, d.h. alle Dateien prüfen, alle Archive entpacken, hoher Wirkungsgrad, Startzeitprüfung ebenfalls ausführen) sowie mit der aktuellen Version von Spybot Search & Destroy (ebenfalls mit anschliessender Startzeitprüfung).

Et voila, der PC ist wieder sauber!

Ein weiterer Ort, wo sich solche Dinger in der Registry häufig auch einnisten, ist als Parameter für die explorer.exe (standardmässig die Default-Shell von Windows). Diese findet man in der Registry unter:

HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\ im Eintrag "Shell" und unter HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\ im Eintrag "Shell".

Einige solcher netten Schutzprogrämmchen hängen sich dann an die Explorer.exe an, d.h. im Eintrag "Shell" steht dann nicht mehr "explorer.exe", sondern "explorer.exe ichbineinvirus.exe" oder so...

Das wars, ich gehe jetzt eins trinken.

Schönen Abend noch und Gruss aus der Schweiz

TuXHunT3R

Ich hatte in den letzten paar Wochen viele Kunden, die mit der Scareware (de.wikipedia.org/wiki/Scareware) ) "System Tools" auf Ihrem Rechner zu mir kamen. Es gibt einige Varianten davon, die sich verschieden auswirken. Allen gemein ist, dass sie automatisch mit dem System mitstarten, einen "Scan" machen und dann eine Liste mit angeblichen Viren anzeigen, die auf dem PC drauf seien. Des weiteren werden alle Programme, die man öffnen will, geblockt und es kommt oberhalb des Systrays eine Meldung, dass genau diese Exe-Datei, die man gerade öffnen wollte, verseucht sei. Die Scareware blockiert auch den automatischen Start des Virenwächters, rsp. meldet, dass dessen Exe-Datei verseucht sei.

Meistens sieht der Desktop dann so aus:

Sorry für die Spiegelung auf dem Bild, einen richtigen Screenshot konnte ich leider nicht machen und der Notebook des Kunden war ein günstiger mit spiegelndem Display.

Die dümmste Variante dieser Scareware, die ich nun schon bei diversen Kunden hatte, betrifft nicht das ganze System, sondern jeweils nur einen User. Ausserdem wird sie nicht ausgeführt, wenn man die Kiste im abgesicherten Modus startet. Was aber trotzdem komisch erscheinen mag, dass in Msconfig keine ungewöhnlichen Exe's aufgeführt sind, die mitstarten. Diese Anleitung gilt dann auch nur für diese "dumme" Variante der Scareware

Man entfernt die Scareware folgendermassen:

Zuerst muss verhindert werden, dass das Ding automatisch mitstartet, wenn man sich mit dem betroffenen User einloggt. Dazu startet man die Kiste im abgesicherten Modus und loggt sich mit dem betroffenen Benutzer ein. Daraufhin öffnet man den Registry Editor (Start => Ausführen => regedit) und öffnen folgenden Schlüssel:

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

Dort sollte sich dann auch nur ein REG_SZ Eintrag befinden, der auf eine Exe mit kryptischen Namen zeigt (bei mir waren es immer wirre Zeichenfolgen, z.B. l124ds6gfdgr.exe oder so ähnlich), die in irgend einem Ordner in %appdata% drin liegt. Löscht diesen Eintrag und bootet die Kiste neu.

Wenn es sich wirklich um diese "dumme" Variante der Scareware handelt, sollte diese jetzt nicht mehr mitstarten. Die entsprechenden Files sind aber immer noch auf der Festplatte. Ich empfehle danach einen kompletten Scan mit einem guten Virenscanner (ich empfehle einen Avast! Komplettscan mit scharfen Einstellungen, d.h. alle Dateien prüfen, alle Archive entpacken, hoher Wirkungsgrad, Startzeitprüfung ebenfalls ausführen) sowie mit der aktuellen Version von Spybot Search & Destroy (ebenfalls mit anschliessender Startzeitprüfung).

Et voila, der PC ist wieder sauber!

Ein weiterer Ort, wo sich solche Dinger in der Registry häufig auch einnisten, ist als Parameter für die explorer.exe (standardmässig die Default-Shell von Windows). Diese findet man in der Registry unter:

HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\ im Eintrag "Shell" und unter HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\ im Eintrag "Shell".

Einige solcher netten Schutzprogrämmchen hängen sich dann an die Explorer.exe an, d.h. im Eintrag "Shell" steht dann nicht mehr "explorer.exe", sondern "explorer.exe ichbineinvirus.exe" oder so...

Das wars, ich gehe jetzt eins trinken.

Schönen Abend noch und Gruss aus der Schweiz

TuXHunT3R

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 162552

Url: https://administrator.de/tutorial/scareware-system-tool-entfernen-162552.html

Ausgedruckt am: 05.08.2025 um 11:08 Uhr

13 Kommentare

Neuester Kommentar

Moin TuXHunT3R,

ich finde deine Anleitung gut, besonders weil du sehr schön die wirklich ganz billigen und ganz platten Mechanismen behandelst,

die dennoch echte Freiland-PCs zum Trudeln bringen und echte Freiland-UserInnen zur Verzweiflung und zu den Fachleuten treiben.

Ich halte es für richtig und wichtig, dass dieser Mär von hoch genialen und hoch bezahlten Virenprogrammierern mal ein bisschen die Realität entgegengesetzt wird...

-> und die meisten "Viren" und "Trojaner" sind wirklich so blöd gestrickt, dass die sich mit einem feuchten Handtuch abwischen lassen.

Eine inhaltliche Fussnote - es fehlt ein Leerzeichen

Gut:

Guter:

Am Gutesten:

Grüße

Biber

ich finde deine Anleitung gut, besonders weil du sehr schön die wirklich ganz billigen und ganz platten Mechanismen behandelst,

die dennoch echte Freiland-PCs zum Trudeln bringen und echte Freiland-UserInnen zur Verzweiflung und zu den Fachleuten treiben.

Ich halte es für richtig und wichtig, dass dieser Mär von hoch genialen und hoch bezahlten Virenprogrammierern mal ein bisschen die Realität entgegengesetzt wird...

-> und die meisten "Viren" und "Trojaner" sind wirklich so blöd gestrickt, dass die sich mit einem feuchten Handtuch abwischen lassen.

Eine inhaltliche Fussnote - es fehlt ein Leerzeichen

Gut:

[HKLM oder HKCU]\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon\

Guter:

[HKLM oder HKCU]\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\

...also Leerzeichen zwischen "Windows" und "NT"Am Gutesten:

- bei automatisierter Prüfung z.B. mit REQ QUERY o.ä. den ganzen String in Anführungszeichen einbetten.

>reg query "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell

Grüße

Biber

Nabend,

gute Erfahrungen um diese ganzen Müll an Scareware zu beenden habe ich mit Rkill gemacht. (technibble.com/rkill-repair-tool-of-the-week/)

Dies beendet zuverlässig die Scareware, der Rest kann dann über die bekannten Wege bereinigt werden.

Gruß Krikki

gute Erfahrungen um diese ganzen Müll an Scareware zu beenden habe ich mit Rkill gemacht. (technibble.com/rkill-repair-tool-of-the-week/)

Dies beendet zuverlässig die Scareware, der Rest kann dann über die bekannten Wege bereinigt werden.

Gruß Krikki

Hatte am Wochenende mit ner Scareware kurz "gespielt" die mir jeden Prozess beendet hat der während der Laufzeit erstellt wurde.

Also jeder Versuch msconfig oder regedit oder was auch immer zu starten wurde mit nem Kill <Prozess> quittiert. =) Dieses Killen dauerte immer ein paar Sekunden.

Die Scareware war leider sowas von beschäftigt wenn man VIIIIIEEEELLE Dinge gleichzeitig gestartet hat kam se nicht mehr hinterher. Im Taskmanager war nix zu sehen, daher am Ende der Runde den Prozess Hacker angeworfen und nachgeschaut

wo die Scareware sich eingehängt hatte. Der Explorer Prozess war ein Child der Scareware geworden. Scareware Pfad sichergesteltl. Prozess beendet. Filesystem und Registry aufgeräumt fertig. =)

Die war sehr einfach gestrickt, aber hatte auch schon schwerere Kollegen, die nicht einfach sich in die RUN Ordner oder Shell Ordner geschrieben haben, sondern die mal eben den Loader/Generator in die Kategorie Treiber gepackt hatten.

Augenscheinlich sah das nach Scareware aus, weil wie in deinem Bild die wildestens Warnungen aufpoppten und man am besten gleich online den passenden Schutz kaufen sollte.

Das Ganze könnte aber auch in die Kategorie Rootkit passen, weil bei jedem Neustart wild exe Dateien generiert und übers System gestreut wurden. ^^

Also jeder Versuch msconfig oder regedit oder was auch immer zu starten wurde mit nem Kill <Prozess> quittiert. =) Dieses Killen dauerte immer ein paar Sekunden.

Die Scareware war leider sowas von beschäftigt wenn man VIIIIIEEEELLE Dinge gleichzeitig gestartet hat kam se nicht mehr hinterher. Im Taskmanager war nix zu sehen, daher am Ende der Runde den Prozess Hacker angeworfen und nachgeschaut

wo die Scareware sich eingehängt hatte. Der Explorer Prozess war ein Child der Scareware geworden. Scareware Pfad sichergesteltl. Prozess beendet. Filesystem und Registry aufgeräumt fertig. =)

Die war sehr einfach gestrickt, aber hatte auch schon schwerere Kollegen, die nicht einfach sich in die RUN Ordner oder Shell Ordner geschrieben haben, sondern die mal eben den Loader/Generator in die Kategorie Treiber gepackt hatten.

Augenscheinlich sah das nach Scareware aus, weil wie in deinem Bild die wildestens Warnungen aufpoppten und man am besten gleich online den passenden Schutz kaufen sollte.

Das Ganze könnte aber auch in die Kategorie Rootkit passen, weil bei jedem Neustart wild exe Dateien generiert und übers System gestreut wurden. ^^

Eine Freundin rief mich vor einpaar Tagen an und hatte genau dasselbe Problem. ständig kam das Fenster "Windows repair" auf. was sich auch nicht wegklicken kann. Diese Scareware hat komplett die eigenen Dateien, sowie das Startmenu, Desktop und c/ komplett versteckt. Ferndiagnose zu machen war schlecht. Also beschloss ich mich via TeamViewer auf die suche zu machen.

Über MSconfig udn Atuostart einträge habe ich als erstes nichts finden können, mit einem Eintrag konnte ich allerdings nichts anfangen, war wie zbsp ZyXuuiI.exe

VirenScanner wie Windows-Security, McAffee oder SpyBot hat auch nichts gebracht..

Also habe ich mal geschaut und habe entdeckt das, dass "Programm" alle Dateien auf versteckt gemacht habe.. ich habe komplett überall den Haken

raus aus versteckt gemacht und jeden Ordner auf "alle versteckte Dateien anzeigen" gemacht.. und siehe da Windows-Repair war nun auch im Startmenu

sowie in c:all users zu finden. Bin dann auf Windows-Repair Eigenschaften gegagen und das Ziel war eine Zahlenfolge wie 1912345.exe. Nun suchte

im suchprogramm nach allen Dateien die zu dem Tag des auftretes erstellt worden waren. Windows fand 4 Dateien mit der Zahlenfolge 1912345. Ebenso auch die in der MsConfig ZyXuuil.exe.

Alle Dateien befanden sich auf c:/all Users. Ich wusste nicht in wie weit ich sie manuell löschen konnte und habe folgendes gemacht

Alle dazugehörigen Dateien habe ich umbenannt und jeweils -1 - -5 dahinter geschrieben.

Ebenso den Haken aus der Msconfig unter Autostart bei dieser Datei ZyXuuil.exe entfernt.

Neustart

und er funktioniert wieder...

Aber dennoch würde ich raten den Rechner platt zu machen und wieder neu zu installieren, man weiss nie was er noch so alles angestellt udn drauf getan hat..

Gruss Dave

Über MSconfig udn Atuostart einträge habe ich als erstes nichts finden können, mit einem Eintrag konnte ich allerdings nichts anfangen, war wie zbsp ZyXuuiI.exe

VirenScanner wie Windows-Security, McAffee oder SpyBot hat auch nichts gebracht..

Also habe ich mal geschaut und habe entdeckt das, dass "Programm" alle Dateien auf versteckt gemacht habe.. ich habe komplett überall den Haken

raus aus versteckt gemacht und jeden Ordner auf "alle versteckte Dateien anzeigen" gemacht.. und siehe da Windows-Repair war nun auch im Startmenu

sowie in c:all users zu finden. Bin dann auf Windows-Repair Eigenschaften gegagen und das Ziel war eine Zahlenfolge wie 1912345.exe. Nun suchte

im suchprogramm nach allen Dateien die zu dem Tag des auftretes erstellt worden waren. Windows fand 4 Dateien mit der Zahlenfolge 1912345. Ebenso auch die in der MsConfig ZyXuuil.exe.

Alle Dateien befanden sich auf c:/all Users. Ich wusste nicht in wie weit ich sie manuell löschen konnte und habe folgendes gemacht

Alle dazugehörigen Dateien habe ich umbenannt und jeweils -1 - -5 dahinter geschrieben.

Ebenso den Haken aus der Msconfig unter Autostart bei dieser Datei ZyXuuil.exe entfernt.

Neustart

und er funktioniert wieder...

Aber dennoch würde ich raten den Rechner platt zu machen und wieder neu zu installieren, man weiss nie was er noch so alles angestellt udn drauf getan hat..

Gruss Dave

Ich hatte neulich einen Rechner mit der nicht "dummen" Variante. Das Mistvieh (gog.exe) hatt sogar im abgesicherten Modus verhindert, dass sich der Taskmanager o.ä. starten lies.

Konnte ihn dann aber doch unschädlich machen mit der neuen Desinfec't aus der Letzten c't.

Habe den Prozess gog.exe mit dem Process Explorer beendet und dann dessen autostart mit Autoruns verhindert. danach das System mit dem eigentlichen Desinfec't und Avira gesäubert.

Da diese "gog.exe" nicht von Avira als Virus betrachtet wurde habe ich die dann noch von Hand gelöscht.

Danach lief der Rechner wieder Einwand- und Virenfrei.

Konnte ihn dann aber doch unschädlich machen mit der neuen Desinfec't aus der Letzten c't.

Habe den Prozess gog.exe mit dem Process Explorer beendet und dann dessen autostart mit Autoruns verhindert. danach das System mit dem eigentlichen Desinfec't und Avira gesäubert.

Da diese "gog.exe" nicht von Avira als Virus betrachtet wurde habe ich die dann noch von Hand gelöscht.

Danach lief der Rechner wieder Einwand- und Virenfrei.

Aloha,

bei dem privat-Laptop meiner Chefin war unter

.exe gelöscht, Eintrag gelöscht, fertig war's

greetz André

P.S.: Nach dem Löschen hat Microsoft Security Essentials das Programm dann auch im RecycleBin als Trojaner erkannt, lmao

bei dem privat-Laptop meiner Chefin war unter

HKCU\Software\Microsoft\Windows\CurrentVersion\Run ein Eintrag, sonst nirgends, für Firefox.exe [75kB] (war und ist kein FF installiert), die sich in den C:\Users\Username\AppData\Local\Mozilla\Firefox hinterlegt hatte und in der Registry als ffndw oder so drinstand - Scareware, dieselbe Signatur wie auch beim BKA-Trojaner..exe gelöscht, Eintrag gelöscht, fertig war's

greetz André

P.S.: Nach dem Löschen hat Microsoft Security Essentials das Programm dann auch im RecycleBin als Trojaner erkannt, lmao