Access Points auf 2 Switchen in Betrieb nehmen

Hallo zusammen,

ich bin neu in einer Verwaltung und habe den ganzen alten Kram hier übernommen.

Unsere Hauptleitung (DSL) läuft über eine externe Firewall wo ich keinen Zugriff drauf habe.

Ein Proxyserver wird auch von denen betrieben.

Jetzt wollten wir ein neues WLAN Netzwerk mit AP´s von Aruba aufbauen, leider hindert uns die Firewall aber damit ins Internet zu kommen.

Es gibt noch einen 2. Router, welcher direkt ins Internet geht. Dieser ist noch nicht in die Switche integriert.

Meine Überlegung war es,

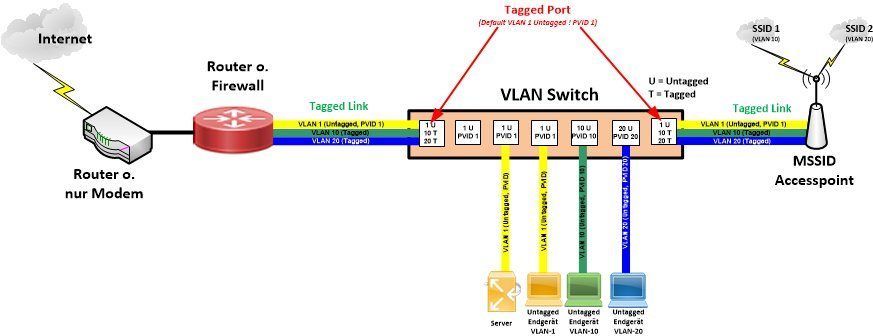

auf den Switchen ein extra VLAN zu erstellen und diese bestimmten Ports zuweisen, an denen ich dann die AP´s und den Router anschließen kann.

Ist dies so möglich, muss ich bestimmte Einstellungen vornehmen?

Folgende Switche habe ich zu Verfügung:

Aruba6100

Aruba 2930F

Vielen Dank schon mal!

VG

ich bin neu in einer Verwaltung und habe den ganzen alten Kram hier übernommen.

Unsere Hauptleitung (DSL) läuft über eine externe Firewall wo ich keinen Zugriff drauf habe.

Ein Proxyserver wird auch von denen betrieben.

Jetzt wollten wir ein neues WLAN Netzwerk mit AP´s von Aruba aufbauen, leider hindert uns die Firewall aber damit ins Internet zu kommen.

Es gibt noch einen 2. Router, welcher direkt ins Internet geht. Dieser ist noch nicht in die Switche integriert.

Meine Überlegung war es,

auf den Switchen ein extra VLAN zu erstellen und diese bestimmten Ports zuweisen, an denen ich dann die AP´s und den Router anschließen kann.

Ist dies so möglich, muss ich bestimmte Einstellungen vornehmen?

Folgende Switche habe ich zu Verfügung:

Aruba6100

Aruba 2930F

Vielen Dank schon mal!

VG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3177672664

Url: https://administrator.de/forum/access-points-auf-2-switchen-in-betrieb-nehmen-3177672664.html

Ausgedruckt am: 25.07.2025 um 03:07 Uhr

5 Kommentare

Neuester Kommentar

dafür müsste der AP ja erstmal 2 unterschiedliche netzwerk-ports haben...

Ich würde das ganze anders lösen:

Bevorzugte Lösung: Frage euren Dienstleister an der das Netzwerk offenbar verwaltet - dieser sollte ja durchaus in der Lage sein euch das Wlan vernünftig aufzubauen (oder ihr habt den falschen Dienstleister)

Alternativ: Hänge den AP an den Router und _hoffe_ das der DHCP usw. da mitspielt... Dir sollte nur klar sein das JEDER Dienstleister mit etwas Hirn das sehen wird und im dümmsten Fall damit jede weitere Tätigkeit erstmal als "out of scope" extra berechnet wird da man erstmal jeden Fehler auf den Accesspoint hin schiebt (der switch is abgebrannt? Da war nen IP-Adresskonflikt der die CPU so heiss hat werden lassen das die Feuer gefangen hat... Euch is nen Panzer durchs Büro gefahren? Klar, eure Verkabelung hat nen GPS-Feedback erzeugt und damit das Navi des Panzers verwirrt....). D.h. solltest du hier nicht die 100% Erlaubnis deines Chefs (und am besten Schriftlich) haben würde ich diesen Weg nicht gehen - das kann dir ziemlich um die Ohren fliegen.

Ich würde das ganze anders lösen:

Bevorzugte Lösung: Frage euren Dienstleister an der das Netzwerk offenbar verwaltet - dieser sollte ja durchaus in der Lage sein euch das Wlan vernünftig aufzubauen (oder ihr habt den falschen Dienstleister)

Alternativ: Hänge den AP an den Router und _hoffe_ das der DHCP usw. da mitspielt... Dir sollte nur klar sein das JEDER Dienstleister mit etwas Hirn das sehen wird und im dümmsten Fall damit jede weitere Tätigkeit erstmal als "out of scope" extra berechnet wird da man erstmal jeden Fehler auf den Accesspoint hin schiebt (der switch is abgebrannt? Da war nen IP-Adresskonflikt der die CPU so heiss hat werden lassen das die Feuer gefangen hat... Euch is nen Panzer durchs Büro gefahren? Klar, eure Verkabelung hat nen GPS-Feedback erzeugt und damit das Navi des Panzers verwirrt....). D.h. solltest du hier nicht die 100% Erlaubnis deines Chefs (und am besten Schriftlich) haben würde ich diesen Weg nicht gehen - das kann dir ziemlich um die Ohren fliegen.

Moin

Aha. Warum nicht?

Auch hier: Warum hast Du keinen Zugriff?

Dann frage diejenigen, die die FW betreuen. Was ist denn Sinn dieses neuen WLANs? Gäste? Produktivnetz?

Aha. Wozu wird der betrieben? Was läuft darüber?

Das ginge sicherlich. Aber was soll das Ganze? Ins Firmennetz kommst Du so nicht. Das ist auch gut so. Sollen über das WLAN Firmengeräte ins Netz? Dann kann ich nur abraten. Du umgehst so Sicherheitskomponenten der Firma. Keine gute Idee.

Ja, das ist möglich. Du musst halt das VLAN richtig konfigurieren. BTW: Wie sollen die APs denn verwaltet werden? Welche Server sollen DHCP und DNS übernehmen?

Liebe Grüße

Erik

Zitat von @Germany98:

Unsere Hauptleitung (DSL) läuft über eine externe Firewall wo ich keinen Zugriff drauf habe.

Unsere Hauptleitung (DSL) läuft über eine externe Firewall wo ich keinen Zugriff drauf habe.

Aha. Warum nicht?

Ein Proxyserver wird auch von denen betrieben.

Auch hier: Warum hast Du keinen Zugriff?

Jetzt wollten wir ein neues WLAN Netzwerk mit AP´s von Aruba aufbauen, leider hindert uns die Firewall aber damit ins Internet zu kommen.

Dann frage diejenigen, die die FW betreuen. Was ist denn Sinn dieses neuen WLANs? Gäste? Produktivnetz?

Es gibt noch einen 2. Router, welcher direkt ins Internet geht. Dieser ist noch nicht in die Switche integriert.

Aha. Wozu wird der betrieben? Was läuft darüber?

Meine Überlegung war es,

auf den Switchen ein extra VLAN zu erstellen und diese bestimmten Ports zuweisen, an denen ich dann die AP´s und den Router anschließen kann.

auf den Switchen ein extra VLAN zu erstellen und diese bestimmten Ports zuweisen, an denen ich dann die AP´s und den Router anschließen kann.

Das ginge sicherlich. Aber was soll das Ganze? Ins Firmennetz kommst Du so nicht. Das ist auch gut so. Sollen über das WLAN Firmengeräte ins Netz? Dann kann ich nur abraten. Du umgehst so Sicherheitskomponenten der Firma. Keine gute Idee.

Ist dies so möglich, muss ich bestimmte Einstellungen vornehmen?

Ja, das ist möglich. Du musst halt das VLAN richtig konfigurieren. BTW: Wie sollen die APs denn verwaltet werden? Welche Server sollen DHCP und DNS übernehmen?

Liebe Grüße

Erik

Zitat von @erikro:

Moin

Aha. Warum nicht?

Auch hier: Warum hast Du keinen Zugriff?

Moin

Zitat von @Germany98:

Unsere Hauptleitung (DSL) läuft über eine externe Firewall wo ich keinen Zugriff drauf habe.

Unsere Hauptleitung (DSL) läuft über eine externe Firewall wo ich keinen Zugriff drauf habe.

Aha. Warum nicht?

Ein Proxyserver wird auch von denen betrieben.

Auch hier: Warum hast Du keinen Zugriff?

Ist gar nicht so unüblich bei Anschluss an ein kommunales RZ, ist bei uns ähnlich...

Moin,

Das ist keine Antwort auf die Frage. Die Frage lautet: Warum ist das nicht unüblich? In der Antwort liegt auch der Grund, warum das Vorhaben des TO zwar technisch möglich ist, aber wahrscheinlich einen Haufen Ärger nach sich ziehen wird.

Liebe Grüße

Erik

Zitat von @CamelCase:

Ist gar nicht so unüblich bei Anschluss an ein kommunales RZ, ist bei uns ähnlich...

Ist gar nicht so unüblich bei Anschluss an ein kommunales RZ, ist bei uns ähnlich...

Das ist keine Antwort auf die Frage. Die Frage lautet: Warum ist das nicht unüblich? In der Antwort liegt auch der Grund, warum das Vorhaben des TO zwar technisch möglich ist, aber wahrscheinlich einen Haufen Ärger nach sich ziehen wird.

Liebe Grüße

Erik

Meine Überlegung war es,

Das kann man so machen und wäre auch zumindestens im Ansatz der richtige Weg. Es ist aber nur sehr rudimentär und nichtmal die halbe Miete weil bedeutende Dinge fehlen!Die wenigen und recht oberflächlichen Informationen von oben reichen leider nicht für eine umfassende Hilfestellung.

- Gibt es einen separaten WLAN Controller oder werden die APs über eine interne Controllerfunktion gemanaged? Oder sind es alles Standalone APs die einzeln konfiuguriert werden?

- Arbeitest du mit MSSIDs, also mehreren WLAN Netzen die pro AP aufgespannt werden oder nur mit einer singulären SSID? Bei einem MSSID Setup z.B. WLAN "Intern" und WLAN "Gast" musst du dann so oder so immer mit mehreren VLAN IDs arbeiten.

- Einmal das Management VLAN was nur die AP Verwaltung übernimmt. Dieses VLAN sollte man bekanntlich niemals aus Sicherheitsgründen auf ein WLAN exponieren. Das Management sollte aus guten Gründen ausschliesslich nur per Kupfer zugänglich sein!!

- Eine VLAN ID für das "Intern" WLAN was interne Benutzer mit entsprechender Security wie z.B. Radius usw. nutzen.

- Eine VLAN ID für das "Gast" WLAN auf dem externe User und Gäste arbeiten. Dieses sollte auch L3 technisch aus Security Gründen immer getrennt vom Produktivnetz sein. Idealerweise hat es ein Captive Portal mit einem Einmalkennwort für die Gastnutzer.

Das ware einmal ein banales, klassisches Standard Setup für eine WLAN Installation heutzutage.

Das hiesige VLAN Tutorial bietet eine solches Beispiel für ein klassisches MSSID Setup wo du dir alle Grundlagen und ToDos dazu en Detail ansehen kannst.

Wie du diese VLANs die auf die entsprechenden WLAN Netze mappen dann Layer 3 technisch also routingtechnisch über welchen Router oder Firewall abbildest musst du mit den Router und Firewall Admins klären.

Ein WLAN innerhalb eines Firewall gesicherten Netz quasi als Netz im Netz ohne Sicherheit und Koordinierung des zu routenenden IP Traffics wäre, wie oben schon gesagt, nicht nur extrem naiv sondern auch grob fahrlässig in Bezug auf Sicherheit! Sowas stimmt man immer sehr eng mit den entsprechenden Admins ab!