Alix APU.1D4 mit pfSense per seriellen Anschluss installieren geht nicht

Hallo Leute,

ich bin schier am verzweifeln (vielleicht/wahrscheinlich liegts auch an der späteren Stunde). Ich habe vor mir das APU.1D4 mit einer mSATA SSD, diesen Adapter und ein serielles (Nullmodem-)Kabel, welches beim ebenfalls bestellten CISCO SG300 28-Port dabei war.

Schließe ich das Kabel und den Adapter an meinen Linux Laptop, die andere Seite an die Alix-Kiste und starte einen Terminal, dort screen /dev/ttyUSB0 9600 oder aber auch screen /dev/ttyUSB0 115200, passiert so gar nix.

Um auszuschließen, dass ich murks am Laptop mache, habe ich das gleiche Procedere am CISCO gemacht - lief. Nur beim APU bleibt der Terminal mit einem blinkenden Cursor ansonsten leer.

Hat jemand eine Ahnung, was bei mir in der Hinsicht falsch läuft? Hab vorher noch nie mit Nullmodemkabel hantieren müssen. Daher hab ich jetzt so manches gelesen, aber nix gefunden was mir bisher geholfen hätte. =(

Danke euch schon mal. Gute Nacht!

sirhc4022

ich bin schier am verzweifeln (vielleicht/wahrscheinlich liegts auch an der späteren Stunde). Ich habe vor mir das APU.1D4 mit einer mSATA SSD, diesen Adapter und ein serielles (Nullmodem-)Kabel, welches beim ebenfalls bestellten CISCO SG300 28-Port dabei war.

Schließe ich das Kabel und den Adapter an meinen Linux Laptop, die andere Seite an die Alix-Kiste und starte einen Terminal, dort screen /dev/ttyUSB0 9600 oder aber auch screen /dev/ttyUSB0 115200, passiert so gar nix.

Um auszuschließen, dass ich murks am Laptop mache, habe ich das gleiche Procedere am CISCO gemacht - lief. Nur beim APU bleibt der Terminal mit einem blinkenden Cursor ansonsten leer.

Hat jemand eine Ahnung, was bei mir in der Hinsicht falsch läuft? Hab vorher noch nie mit Nullmodemkabel hantieren müssen. Daher hab ich jetzt so manches gelesen, aber nix gefunden was mir bisher geholfen hätte. =(

Danke euch schon mal. Gute Nacht!

sirhc4022

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 315534

Url: https://administrator.de/forum/alix-apu-1d4-mit-pfsense-per-seriellen-anschluss-installieren-geht-nicht-315534.html

Ausgedruckt am: 17.07.2025 um 17:07 Uhr

12 Kommentare

Neuester Kommentar

Eigentlich ist das Troubleshooten der seriellen Schnittstelle unter Linux recht einfach. Wenns am Cisco klappt sollte es das auch am Alix aber der Teufel liegt im Detail. Vermutlich spielt dir die Flow Control einen Streich ?!

Gehe immer strategisch vor

1.)

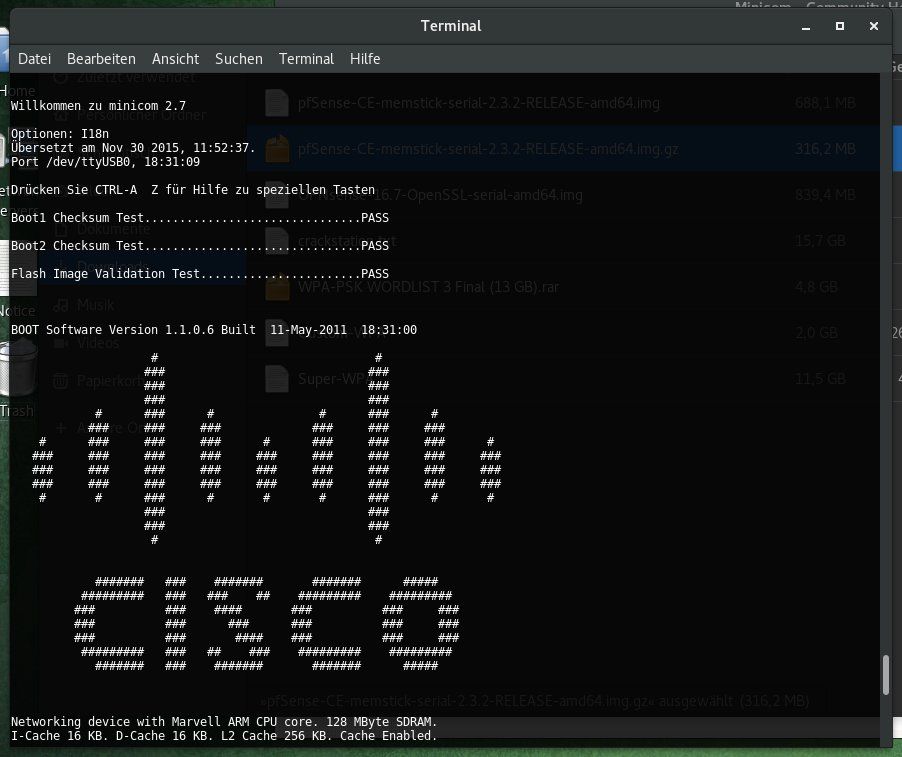

Zu allererst lade dir mit sudo apt-get minicom den Klassiker, ein gutes serielles Terminal Programm aus dem Repository.

2.)

Das rufst du dann zuerst mal mit minicom -s auf um die Schnittstellen Parameter /dev/ttyUSB0 zu setzen sowie Baudrate, Flow Control etc.

3.)

Außer der Baudrate ist es hier sehr wichtig: N81 zu setzen: Keine Parity, 8 Datenbits, 1 Stoppbit.

4.)

Noch wichtiger ist es die Hardware UND die Software FlowControll auf OFF zu setzen, also beides abzuschalten !!

5.)

Jetzt sicherst du das Setup mit "Save as dflt" (Sichern als Default) im Minicom Setup Menü.

Rufst du jetzt Minicom auf und schliesst erstmal den Cisco an zum Check sollte es wunderbar klappen.

Ein weiterer genereller Test ist mit einer Büroklammer die Pins 2 und 3 der seriellen DB-9 Buchse zu brücken (TX Data und RX Data). Pin Nummern sind in der Buchse aufgedruckt. Ansonsten guckst du hier: db9-pinout.com

Damit sendet man mit der Tastatur eingegebene Zeichen an sich selber zurück (Echo) und kann so auch die serielle Schnittstelle testen.

Beim ALIX musst du ggf. mal die Baudrate variieren. Es ist aber immer nur 115.200, 38.400 oder 9600. Typisch 115.200. Der Cisco ist immer 9600. Aber auch wenn die Baudrate nicht stimmen sollte siehst du immer Hieroglyphen auf dem Schirm die dir zeigen das da was kommt auf dem seriellen Port ! Setzt man die Baudrate dann richtig kommt auch sofort Klartext.

Wenn das alles der Fall ist und der Cisco und der "Büroklammertest" funktioniert, ist deine serielle Schnittstelle in Ordnung.

Tipps dazu findest du noch hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

und

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

und auch

Anfänger- PfSense auf APU.1D4 installieren

WICHTIG natürlich auch das du das nanobsd Image pfSense-CE-2.3.2-RELEASE-4g-amd64-nanobsd.img.gz oder eben die Memstick Varinate mit seriellem Port lädst und NICHT die VGA Variante !

Weitere ToDos findest du HIER

Wenn es danach fehlerlos rennt kannst du dir das Terminal mit deinem Linux Rechner auch einfach via shellinabox im Browserfenster einrichten:

Netzwerk Management Server mit Raspberry Pi

Gehe immer strategisch vor

1.)

Zu allererst lade dir mit sudo apt-get minicom den Klassiker, ein gutes serielles Terminal Programm aus dem Repository.

2.)

Das rufst du dann zuerst mal mit minicom -s auf um die Schnittstellen Parameter /dev/ttyUSB0 zu setzen sowie Baudrate, Flow Control etc.

3.)

Außer der Baudrate ist es hier sehr wichtig: N81 zu setzen: Keine Parity, 8 Datenbits, 1 Stoppbit.

4.)

Noch wichtiger ist es die Hardware UND die Software FlowControll auf OFF zu setzen, also beides abzuschalten !!

5.)

Jetzt sicherst du das Setup mit "Save as dflt" (Sichern als Default) im Minicom Setup Menü.

Rufst du jetzt Minicom auf und schliesst erstmal den Cisco an zum Check sollte es wunderbar klappen.

Ein weiterer genereller Test ist mit einer Büroklammer die Pins 2 und 3 der seriellen DB-9 Buchse zu brücken (TX Data und RX Data). Pin Nummern sind in der Buchse aufgedruckt. Ansonsten guckst du hier: db9-pinout.com

Damit sendet man mit der Tastatur eingegebene Zeichen an sich selber zurück (Echo) und kann so auch die serielle Schnittstelle testen.

Beim ALIX musst du ggf. mal die Baudrate variieren. Es ist aber immer nur 115.200, 38.400 oder 9600. Typisch 115.200. Der Cisco ist immer 9600. Aber auch wenn die Baudrate nicht stimmen sollte siehst du immer Hieroglyphen auf dem Schirm die dir zeigen das da was kommt auf dem seriellen Port ! Setzt man die Baudrate dann richtig kommt auch sofort Klartext.

Wenn das alles der Fall ist und der Cisco und der "Büroklammertest" funktioniert, ist deine serielle Schnittstelle in Ordnung.

Tipps dazu findest du noch hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

und

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

und auch

Anfänger- PfSense auf APU.1D4 installieren

WICHTIG natürlich auch das du das nanobsd Image pfSense-CE-2.3.2-RELEASE-4g-amd64-nanobsd.img.gz oder eben die Memstick Varinate mit seriellem Port lädst und NICHT die VGA Variante !

Weitere ToDos findest du HIER

Wenn es danach fehlerlos rennt kannst du dir das Terminal mit deinem Linux Rechner auch einfach via shellinabox im Browserfenster einrichten:

Netzwerk Management Server mit Raspberry Pi

Moin,

versuch mal testweise tinycore um zu schauen, ob es am image oder an der APU liegt, daß es nciht klappt.

Ansonsten mal diese checkliste abhaken. Besonders den vorletzten und letzten Punkt.

lks

PS: minicom auf linux und putty auf windows.

versuch mal testweise tinycore um zu schauen, ob es am image oder an der APU liegt, daß es nciht klappt.

Ansonsten mal diese checkliste abhaken. Besonders den vorletzten und letzten Punkt.

lks

PS: minicom auf linux und putty auf windows.

Der Pinguin und der angebissene Apfel sind mir am Liebsten,

Deshalb da ja Minicom bzw. Zterm beim Mac dalverson.com/zterm/Noch ne Idee? Glaub ich rufe morgen bei der Technik von Varia an, oder?

Nein, eine Option gibt es noch !!:Nimm statt des Nullmodem Kabels mal ein nicht gedrehtes Kabel, sprich also eins wo RX Data und TX Data nicht gedreht sind sondern wo sie 1:1 durchgehen.

Bei einem Nullmodemkabel ist es ja immer gedreht. (Nullmodem = emuliert ein Modempärchen)

Erst wenn es dann nicht geht solltest du den Support bemühen

Die Bootmessage vom APU muss immer kommen am seriellen Port, egal was ist.

Ich dachte ich hätte es in der Theorie verstanden (wieder viele Tutorials gelesen) aber irgendwie läufts nicht *hilfe!*

Das wichtigste Tutorial zu dem Thema hast du gelesen ?VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bitte lies unbedingt die Threads in den weiterführenden Links die diverse Praxis Szenarioen für HP, TP-Link, NetGear usw. beschreiben:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

AVM Router mit Mikrotik Router für VLAN und Netgear GS724Tv4 für VLAN und Port Trunking

Mikrotik nach system reset-configuration wieder Erreichbarkeit des Router?

usw.

Speziell Cisco hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Allein daran werden schon die meisten Details klar.

Da du aber einen SG-300 hast der selber VLANs routen kann ist es eigentlich Quatsch die pfSense da anzuflanschen per tagged Link.

Einzige Ausnahme du hast ein Gastnetz mit einem Captive Portal was zwangsweise über die Firewall muss aber dann macht man den tagged Uplink eben nur einzig für das Gast VLAN.

Ansonsten ist aber dein VLAN Einrichtung ertsmal soweit OK

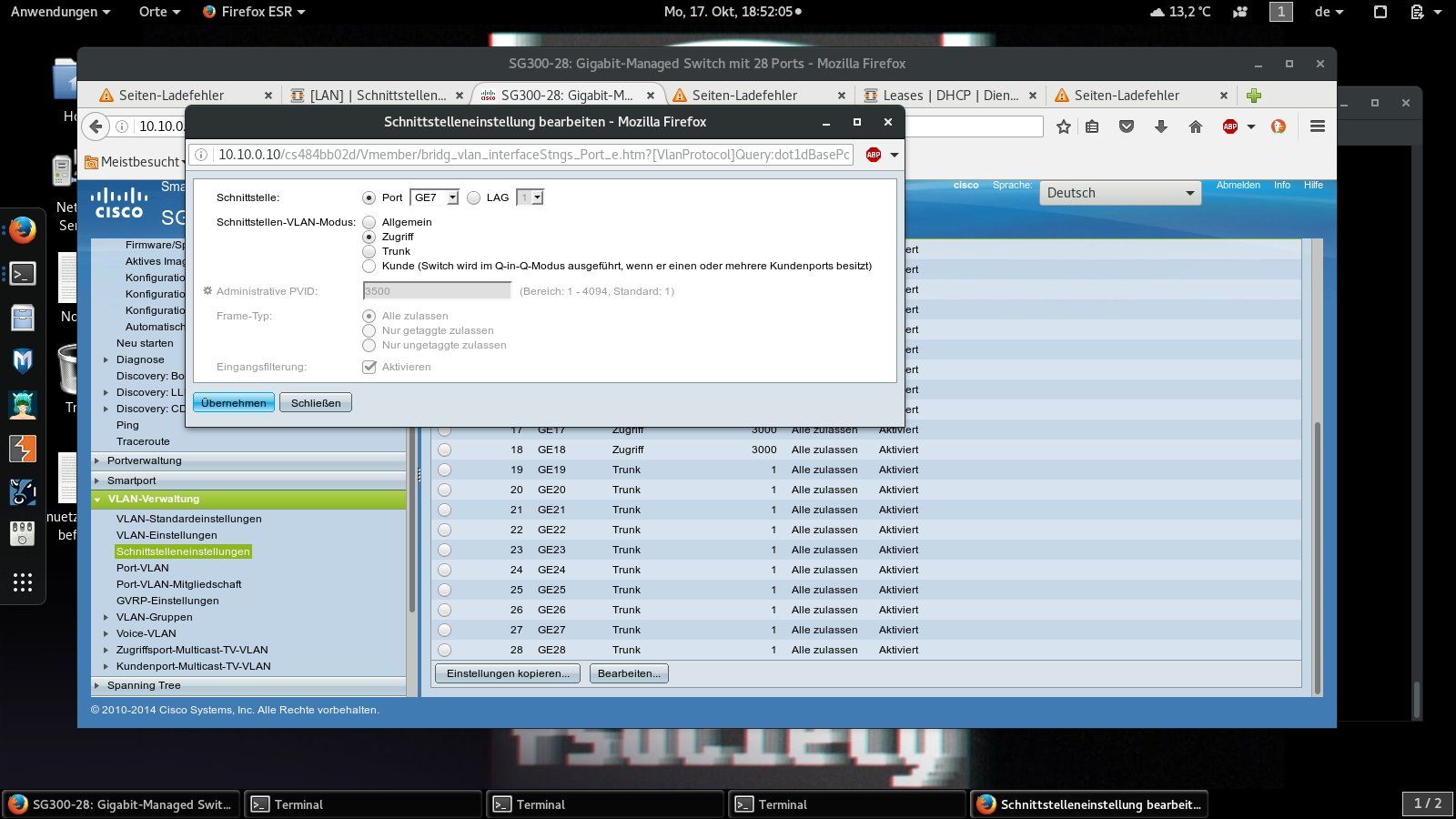

An Port 27 habe ich mit "Tagged 3000" einen Testrechner angeschlossen.

Dieser bekommt entweder keine oder eine IP aus dem 10.10er Netz zugewiesen,

Das ist natürlich völliger Quatsch ! Auch ist das Ergebnis ja zu erwarten. Warum ist logisch...Dieser bekommt entweder keine oder eine IP aus dem 10.10er Netz zugewiesen,

Dein Testrechner kann ja keine Frames mit einem VLAN Tag senden. Der Switch erwartet aber Pakete mit einem Tag da du ihn ja auf Tagged gesetzt hat.

Da der testrechner nur untagged Pakete sendet forwardet der Switch die dann in sein Default VLAN 1 was untagged ja immer an einem Tagged Port anliegt.

Fazit: Pkate landen im falschen VLAN !!

Wie mach ichs richtig ??

Den Port 27 natürlich als untagged Memberport aus dem VLAN 1 rausnehmen und untagged ins VLAN 3000 legen.

Dann ist der Port dediziert untagged Memeber im VLAN 3000 und Frames vom testrechner landen auch im VLAN 3000.

Tagged auf Endgeräte Ports ist in der regel immer Unsinn, denn Endgeräte senden ja nun mal untagged Pakete in der Regel. Einzige Ausnahme hier ggf. ein Server der eine taggingfähige NIC hat und so ggf. Mitglied in mehreren VLANs ist. Nur dort würde man tagged verwenden. Beispiel findest du hier.

Fazit: Tutorial nicht richtig gelesen

Tagge ich den Port 27 am Switch z. B. mit 3000 und 3200 und OPNSense hat für beide VLANs ein DHCP Server laufen - wer sagt OPNSense aus welchem Pool dann eine IPAdresse zugewiesen werden soll?

Auch hier kann man leider nur wieder sagen das du Edis Grundlagen Tutorial und das VLAN Tutorial nicht gelesen hast...oder verstanden hast ?!Die Frames, in deinem Falle also die DHCP Requests der Endgeräte im VLAN 3000 und 3500 kommen am Port 27 mit einem VLAN ID Header an im Paket:

de.wikipedia.org/wiki/IEEE_802.1Q

itwissen.info/definition/lexikon/802-1q-IEEE-802-1q.html

Das ist eine Erweiterung des Ethernet Headers nach IEEE 802.1q. Untagged Endgeräte würden solche Frames verwerfen da sie nicht dem 1500 Byte Standard entsprechen.

Die pfSense hast du über die VLAN Funktion an Port 2 nun aber so eingestellt das sie auf diese Frames reagiert und aktiv diesen Header den der Switch anhängt auch liest.

So ist sie dediziert in der Lage durch lesen der VLAN ID im Header diesen Frames auch genau das Interface zuzuordnen für das es gedacht ist.

Liest sie also eine VLAN ID 3000 im Paket forwardet sie es dediziert an das Interface VL_Office. Liest sie eine VLAN ID 3500 forwardet sie es dediziert an das Interface VL_Family

An diesen Interfaces hängt ja jeder IP Segment spezifische DHCP Server in diesem IP Netz bzw. Interface, der dann dediziert auf diese DHCP Requests mit seinem Pool antwortet.

Die Antwortpakte klassifiziert die pfSense dann wieder mit der ID 3000 oder 3500 am Port 2 entsprechend zum VLAN und wenn sie am Switch ankommen liest der die ID auch wieder und forwardet es denn in dem der VLAN ID entsprechenden VLAN.

Et voila.... so bekommt jeder VLAN Client die zu seinem VLAN passende IP Adresse

Es ist also generell genau so als wenn deine pfSense eben 4 physische Interfaces hätte, nur das die VLAN Interfaces quasi über die VLAN ID virtuell gesteuert werden über einen gemeinsamen Port.

Eigentlich doch ganz einfach und logisch oder ?!

Oder kommt dann dabei gar nix gescheites bei rum?

DAS kannst du dir ja nun (hoffentlich) selbst beantworten nachdem du es ja nun (hoffentlich) verstanden hast ?!Ich dachte ich hätte es in der Theorie verstanden

Nicht denken sondern "nachdenken"... !Einsicht ist der erste Weg....

Ein Port am Switch ist mit Tags für das Gastnetz(3200) und das Büronetz(3000) versehen. An diesem Port ist jetzt ein AP der zudem über einen weiteren LAN-Anschluss verfügt.

OK, dann muss logischerweise der APs die Frames fürs Gastnetz und Büronetz taggen !Das macht er auch wenn es ein MSSID fähiger AP ist.

Alles was in der SSID "Gastnetz" passiert wird mit einem VLAN Tag 3200 versehen an dem Port. Der Switch liest diesen Tag dann und forwardet diese Pakete dann ins VLAN 3200.

Analog beim Büronetz und dem VLAN 3000. Die Management IP des APs bzw. dieser Traffic wird untagged gesendet ! Das forwardet der Switch immer in VLAN 1

Wenn dieser AP noch einen weiteren LAN Port hat ist die Frage WIE dieser konfiguriert ist ???

Leider sagst du dazu gar nichts ob das ein tagging fähiger Port ist oder ob der nur untagged ist, in welchem VLAN der hängt usw. usw.

Folglich kann man also nur mutmassen was hier passiert.

Die große Gefahr die hier lauert ist ein Loop. Sollte der tagged Uplink am Switch angeschlossen sein und der 2te Port in VLAN 1 sein hast du einen Loop und dein Netz kollabiert sofern dein Switch nicht mit Spanning Tree geschützt ist.

Hier gilt es also sehr genau aufzupassen und das Handbuch zu lesen wie sich dieser 2te Port verhält !

Ich hab das so verstanden, dass der Laptop an dem AP dann halt keine IP-Adresse bekommt, weil er halt keine getaggten Pakete verstehen kann.

Nein, wieder Bullshit, sorry !Der Laptop im WLAN weiss ja logischerweise nix von VLANs und getaggten Frames usw. !

Er verbindet sich mit einer SSID sprich also einem WLAN Namen und das wars !

Nun kommt aber dein MSSID fähiger AP ins Spiel !!

Diesem hast du ja gesagt: Alles was sich mit der SSID "Büronetz" verbindet tagge bitte mit der VLAN ID 3000 am LAN Port !

Folglich macht das der AP auch und hängt die VLAN ID 3000 ans Paket und schickt es Richtung Switch.

Hier angekommen liest der Switch an seinem tagged Port diese VLAN ID, weiss das das Paket fürs VLAN 3000 ist und forwardet es in dieses VLAN.

Ist das ein DHCP Broadcast z.B. von diesem WLAN Client im "Büronetz" WLAN, dann forwardet es der Switch auch an seinem tagged Uplink zur pfSense. Da tagged hier natürlich auch mit der VLAN ID 3000 versehen.

Die pfSense liest diesen VLAN Tag wieder und erkennt daran das es für ihr VLAN 3000 Subinterface ist und forwardet das dorthin.

Sie erkennt das es ein DHCP Request in diesem IP Segment ist und der VLAN 3000 DHCP Server antwortet mit einer IP Adresse für den Client und das Paket geht mit genau den gleichen Taggings und Verhalten auf den Rückweg zum Client im WLAN "Büronetz".

Eigentlich doch eine ganz einfache und simple Logik, oder ??

Ich hoffe, dass meine Antworten oben soweit richtig waren

Nicht ganz aber nah dran. So langsam wird das was. Denke nur einfach mal in Ruhe oder die Paket Flows nach in deinem Netz, dann liegt das doch alles auf der Hand !!Im Zweifel nimm einen Wireshark zur Hand oder nutze die Sniffer Funktion in der pfSense selber, da siehst du es dann schwarz auf weiss.

Du hast doch alle tollen Debugging Funktionen per Mausklick unter deinen Fingern !

Ich danke dir, dass du alles gibst mich Greenhorn da auf die richtige Spur zu bringen!

Immer gerne wieder. Davon profitieren dann hoffentlich diejenigen die DU dann zu dem Thema auf die richtige Spur bringst, denn das was du hier jetzt manchmal auch etwas schmerzhaft lernst vergisst man ja so schnell nicht wieder das eine ins VLAN 3000 und das andere ins VLAN 3200, dann will er einen Trunkport haben

Das ist ja auch normal ! Trunk Port ist hier gemeint als "tagged Port". Siehe Erklärung oben.Damit ist wohl der LAN-Port gewollt, der dann zum Switch geht?!

Bingo !Am Switch habe ich dann den Port an dem der AP angeschlossen ist auch mit 3000 und 3200 getagged

Richtig !Aber egal was ich dann mache: es geht nix.

Bedenke das der Management Port des APs immer untagged Traffic senden und dein Rechner zum Konfigurieren deshalb in VLAN 1 sein muss. Das VLAN in dem untagged Traffic am AP Port geforwardet wird !Siehe Erklärung oben !

jetzt läuft auch der AP.

Tadaaa ! Es wird.... Jetzt fehlt nur noch das Captive Portal,

Da hast du ja hier die Vorlage wie es geht:WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Einfach abtippen...