Alternative zu VLANs für Anfänger?

Hallo zusammen,

ich überlege gerade wie ich in unserem Neubau das Netzwerk aufbaue.

Ich lese hier immer wieder, dass aus Sicherheitsgründen VLANs empfehlenswert sind.

Ich frage mich nur wie praktikabel das für mich ist. Ich komme zwar aus der IT und habe Grundkenntnisse im Bereich "Netzwerk" aber ich bin sicherlich kein Fachmann in diesem Gebiet.

Und VLANs bieten - bei falscher Konfiguration - ja auch ein gewisses Risiko.

Ist ein einzelnes VLAN (Gastnetz), wie es die Fritzbox bietet, in Kombination mit Portbasierter Zugangskontrolle eine Alternative?

Oder würdet ihr immer nur auf VLANs setzen?

Und andere Frage:

Welchen Access Point empfiehlt ihr? Ubiquiti U7-PRO oder TP-Link EAP772? Oder was ganz anderes?

Gibt es generell einen "Sieger" zwischen Unifi und TP-Link bzw. Omada für die Hardwareauswahl?

LG

ich überlege gerade wie ich in unserem Neubau das Netzwerk aufbaue.

Ich lese hier immer wieder, dass aus Sicherheitsgründen VLANs empfehlenswert sind.

Ich frage mich nur wie praktikabel das für mich ist. Ich komme zwar aus der IT und habe Grundkenntnisse im Bereich "Netzwerk" aber ich bin sicherlich kein Fachmann in diesem Gebiet.

Und VLANs bieten - bei falscher Konfiguration - ja auch ein gewisses Risiko.

Ist ein einzelnes VLAN (Gastnetz), wie es die Fritzbox bietet, in Kombination mit Portbasierter Zugangskontrolle eine Alternative?

Oder würdet ihr immer nur auf VLANs setzen?

Und andere Frage:

Welchen Access Point empfiehlt ihr? Ubiquiti U7-PRO oder TP-Link EAP772? Oder was ganz anderes?

Gibt es generell einen "Sieger" zwischen Unifi und TP-Link bzw. Omada für die Hardwareauswahl?

LG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 14264550337

Url: https://administrator.de/forum/alternative-zu-vlans-fuer-anfaenger-14264550337.html

Ausgedruckt am: 17.07.2025 um 07:07 Uhr

17 Kommentare

Neuester Kommentar

was ist denn dein Ziel? Denn du kannst am Ende auch die Frage stellen - ist es sinnvoll einen SuV zu fahren? Die Antwort ist da genauso ein "kommt drauf an". Willst du nur einmal im Monat 20 meter zum Supermarkt für nen Liter milch dann ggf. nicht. Bist du Landwirt und hast öfters auch schlechte Wege/Felder ggf. schon...

Wenns dir nur um nen reines Gastnetz geht -> Fritte an die Wand, gast-netzwerk aktiv schalten und glücklich sein. Deine geräte sind dann alle im "internen" netz, die Gäste im Gäste-Netz und alles schön... Wenn du ggf. sogar alleine irgendwo wohnst und sagst "bei mir kenn ich eh die gäste alle persönlich" kannst du ggf. sogar auf Gäste-Netz verzichten weil sich die eh überall anstöpseln dürfen. Ggf. hast du aber intern ja auch zig Geräte die duch unterschiedlich behandeln willst (zB. Kamaras dürfen nich direkt Bilder ins internet geben, du selbst willst aber mitm Laptop natürlich überall surfen dürfen, Kiddys dagegen nur mit Jugendschutz,...) dann wird das ganze ggf auch deutlich komplexer...

Wenn du zB. auch nur ne Fritzbox hast ist die VLAN frage eh raus, da die das nicht kennt...

Wenns dir nur um nen reines Gastnetz geht -> Fritte an die Wand, gast-netzwerk aktiv schalten und glücklich sein. Deine geräte sind dann alle im "internen" netz, die Gäste im Gäste-Netz und alles schön... Wenn du ggf. sogar alleine irgendwo wohnst und sagst "bei mir kenn ich eh die gäste alle persönlich" kannst du ggf. sogar auf Gäste-Netz verzichten weil sich die eh überall anstöpseln dürfen. Ggf. hast du aber intern ja auch zig Geräte die duch unterschiedlich behandeln willst (zB. Kamaras dürfen nich direkt Bilder ins internet geben, du selbst willst aber mitm Laptop natürlich überall surfen dürfen, Kiddys dagegen nur mit Jugendschutz,...) dann wird das ganze ggf auch deutlich komplexer...

Wenn du zB. auch nur ne Fritzbox hast ist die VLAN frage eh raus, da die das nicht kennt...

Also VLANs verdwendest du optimaler weise um die unterschiedlichen VLANs über ein Kabel laufen zu lassen (Verbindung zwischen den Switchen oder zur Firewall) aber die Ports wo PCs dran sind (oder andere Geräte) sind nur in dem einen VLAN zu hause.

Somit routest du optimaler weise alles über die zentrale Firewall und kannst den Netzwerk Verkehr zwischen den VLANs über die Firewall kontrollieren und steuern. Damit Segmentierst du dein Netzwerk, z.B. VLAN für Gäste, VLAN für Normale Büro PCs, VLAN für Drucker, VLAN für Server, what ever dir halt sinvoll erscheint.

Die Port Authentifizierung z.B. mit 802.1x hat damit nix zu tun.

Mit dem kannst du dann halt nur ultra Dynamisch das ganze zusätzlich steuern, bedeutet je nach dem wie sich das Gerät authentifiziert >> landet es in dem oder dem VLAN und somit greifen wieder die Firewall Rules von oben beschrieben. Vorteil dein Switch Port ist quasi dynamisch. z.B. erkennen von internem PC = Normales Arbeits VLAN.

Erkennen von Fremdgeräte (authentifiziert sich nicht) ab ins Gäste VLAN.

Damit kannst du verhindern das User deine definierten Regeln aushebeln können. keine Schatten IT.

Kann man also machen muss aber nicht...

Hoffe das hat dich etwas weiter gebracht.

Somit routest du optimaler weise alles über die zentrale Firewall und kannst den Netzwerk Verkehr zwischen den VLANs über die Firewall kontrollieren und steuern. Damit Segmentierst du dein Netzwerk, z.B. VLAN für Gäste, VLAN für Normale Büro PCs, VLAN für Drucker, VLAN für Server, what ever dir halt sinvoll erscheint.

Die Port Authentifizierung z.B. mit 802.1x hat damit nix zu tun.

Mit dem kannst du dann halt nur ultra Dynamisch das ganze zusätzlich steuern, bedeutet je nach dem wie sich das Gerät authentifiziert >> landet es in dem oder dem VLAN und somit greifen wieder die Firewall Rules von oben beschrieben. Vorteil dein Switch Port ist quasi dynamisch. z.B. erkennen von internem PC = Normales Arbeits VLAN.

Erkennen von Fremdgeräte (authentifiziert sich nicht) ab ins Gäste VLAN.

Damit kannst du verhindern das User deine definierten Regeln aushebeln können. keine Schatten IT.

Kann man also machen muss aber nicht...

Hoffe das hat dich etwas weiter gebracht.

Je nachdem wie groß die zu verteilende Infrastruktur ist kann auch ein VLAN hinter einer FRITZ!Box sinnvoll sein auch wenn man nur popelig privates LAN und Gastnetz verteilen möchte.

Guckst du dazu auch HIER.

Guckst du dazu auch HIER.

Moin,

Gruß

DivideByZero

ich überlege gerade wie ich in unserem Neubau das Netzwerk aufbaue.

gibt es ein paar Daten zu Größe, Anzahl Nutzer etc.? Ist vermutlich privat?Und andere Frage:

Welchen Access Point empfiehlt ihr? Ubiquiti U7-PRO oder TP-Link EAP772? Oder was ganz anderes?

Kommt drauf an. Welche Umgebung, wie viele Endgeräte, wie viele APs, wie können die untereinander verbunden werden (Kabel?)?Welchen Access Point empfiehlt ihr? Ubiquiti U7-PRO oder TP-Link EAP772? Oder was ganz anderes?

Gibt es generell einen "Sieger" zwischen Unifi und TP-Link bzw. Omada für die Hardwareauswahl?

Nein. Und es gibt noch ganz andere Hardware.Gruß

DivideByZero

n'Abend!

Also wenn auch hier manchmal das UniFi - Zeugs nicht so gut wegkommt, finde ich, dass dieses im Heimgebrauch oder in der "Small Business Umgebung" durchaus gut einsetzbar ist. In größeren Umgebungen setzen die professionellen Netzwerkadministratoren dann halt auf andere Produkte, welche aber auch in einer anderen Preisliga anzusiedeln sind.

Wie maretz oben aber schon angeführt hat: es kommt halt immer drauf an, welche Anforderungen abgedeckt werden sollen!!

Ein Design a la: vorhandener Fritzbox - Gateway - Switch - AccessPoints lässt sich einfach umsetzen. Unter Umständen könnte es bei einer solchen Konstruktion aber zum doppelten NAT kommen, da sich bei manchen / allen ? (weiß ich ehrlich gesagt aber nicht ganz sicher) Fritzboxen das NAT nicht deaktivieren lässt. - Das doppelte NAT muss aber nicht zwangsläufig zu schwerwiegenden Problemen oder Performancenachteilen im Heimnetzwerk führen.

Sofern man die Komponenten eines einzelnen Herstellers verwendet werden, lassen sich diese unter einer Oberfläche des Controllers sehr schön verwalten. Diese ist dann eigentlich eh sehr intuitiv aufgebaut, so dass sich die Anforderungen einer durchschnittlichen privaten Umgebung - meiner Meinung nach - ausreichend gut umsetzen lassen. Kommt halt immer drauf an, welche Anforderungen man(n) hat. Besonders wichtig ist mir jetzt dies festzuhalten - vor allem im Bezug auf die erwähnten nicht so schwerwiegenden Probleme hinsichtlich eines doppelten NAT.

Ich glaub die Komponenten von UniFi und TP-Link Omada sind sich mittlerweile in Hinsicht auf Bedienbarkeit und Preis recht ähnlich. Vielleicht vergleichbar mit QNAP und Synology - beide sehr okay, einfach eine Geschmacksfrage oder eine Frage der Verfügbarkeit. Wenn dann aber bei einer Fraktion bleiben. (Man wechselt ja auch nicht den Lieblingsfußballverein ) Wobei damit einfach der Vorteil der Verwaltbarkeit unter einer Oberfläche gemeint ist.

) Wobei damit einfach der Vorteil der Verwaltbarkeit unter einer Oberfläche gemeint ist.

Grundkenntnisse im Bereich VLANs sind schon notwendig - denn man sollte halt schon einen Überblick haben, was man machen will. In Wirklichkeit aber auch keine Raketenwissenschaft. Im privaten Umfeld geht es eh meistens "nur" um ein Gastnetzwerk also um eine Segmentierung des LANs. Und wie oben geschrieben, lässt sich dies relativ einfach mit den erwähnten Produkten umsetzen.

Grüße

M.A.

Also wenn auch hier manchmal das UniFi - Zeugs nicht so gut wegkommt, finde ich, dass dieses im Heimgebrauch oder in der "Small Business Umgebung" durchaus gut einsetzbar ist. In größeren Umgebungen setzen die professionellen Netzwerkadministratoren dann halt auf andere Produkte, welche aber auch in einer anderen Preisliga anzusiedeln sind.

Wie maretz oben aber schon angeführt hat: es kommt halt immer drauf an, welche Anforderungen abgedeckt werden sollen!!

Ein Design a la: vorhandener Fritzbox - Gateway - Switch - AccessPoints lässt sich einfach umsetzen. Unter Umständen könnte es bei einer solchen Konstruktion aber zum doppelten NAT kommen, da sich bei manchen / allen ? (weiß ich ehrlich gesagt aber nicht ganz sicher) Fritzboxen das NAT nicht deaktivieren lässt. - Das doppelte NAT muss aber nicht zwangsläufig zu schwerwiegenden Problemen oder Performancenachteilen im Heimnetzwerk führen.

Sofern man die Komponenten eines einzelnen Herstellers verwendet werden, lassen sich diese unter einer Oberfläche des Controllers sehr schön verwalten. Diese ist dann eigentlich eh sehr intuitiv aufgebaut, so dass sich die Anforderungen einer durchschnittlichen privaten Umgebung - meiner Meinung nach - ausreichend gut umsetzen lassen. Kommt halt immer drauf an, welche Anforderungen man(n) hat. Besonders wichtig ist mir jetzt dies festzuhalten - vor allem im Bezug auf die erwähnten nicht so schwerwiegenden Probleme hinsichtlich eines doppelten NAT.

Ich glaub die Komponenten von UniFi und TP-Link Omada sind sich mittlerweile in Hinsicht auf Bedienbarkeit und Preis recht ähnlich. Vielleicht vergleichbar mit QNAP und Synology - beide sehr okay, einfach eine Geschmacksfrage oder eine Frage der Verfügbarkeit. Wenn dann aber bei einer Fraktion bleiben. (Man wechselt ja auch nicht den Lieblingsfußballverein

Grundkenntnisse im Bereich VLANs sind schon notwendig - denn man sollte halt schon einen Überblick haben, was man machen will. In Wirklichkeit aber auch keine Raketenwissenschaft. Im privaten Umfeld geht es eh meistens "nur" um ein Gastnetzwerk also um eine Segmentierung des LANs. Und wie oben geschrieben, lässt sich dies relativ einfach mit den erwähnten Produkten umsetzen.

Grüße

M.A.

Das macht nur Sinn wenn du zwischen den VLANs den Verkehr festlegst. Es wäre nicht das erste Netzwerk mit VLANs welche mit any-to-any verbunden sind.

Wenn dein Switch ACL kann, dann brauchst wahrscheinlich gar kein VLAN. Dort kannst du pro Port die Protokolle festlegen.

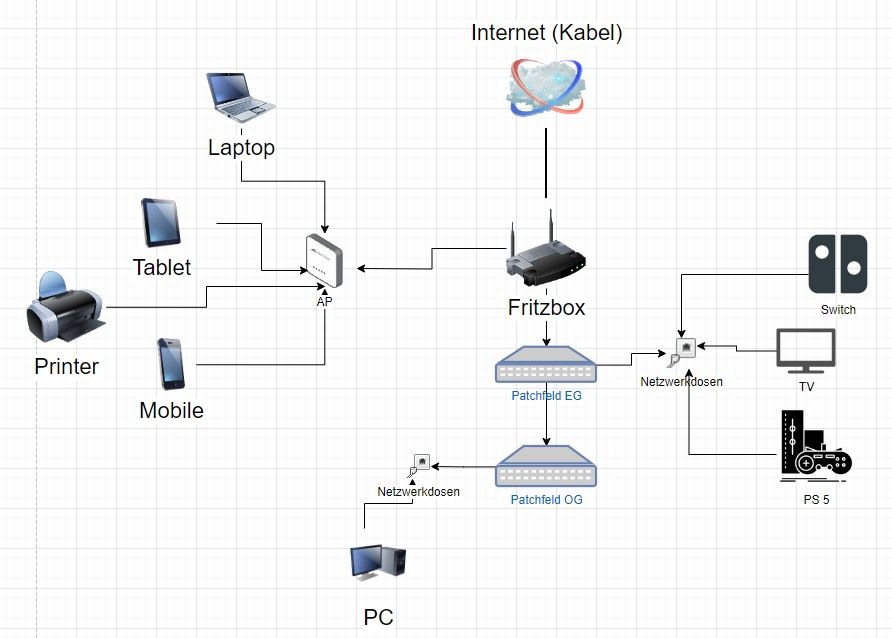

Vielleicht möchtest du dein Netzwerk mal mit Draw.io aufzeichnen.

Wenn dein Switch ACL kann, dann brauchst wahrscheinlich gar kein VLAN. Dort kannst du pro Port die Protokolle festlegen.

Vielleicht möchtest du dein Netzwerk mal mit Draw.io aufzeichnen.

wenn du zwischen den VLANs den Verkehr festlegst

Z.B. beim Jugendschutz und wenn man nicht am Internet Pranger für Kamera Dummies enden möchte! Ich denke es wäre für mich nicht verkehrt, wenn ich ohne diverse VLANs auskäme

Dann vergiss doch den ganzen Kasperkram, besorge dir im Blödmarkt einen ungemanagten Dödelswitch, stecke dort deine Endgeräte und dein FRITZ!Box dran und fertig ist der Lack.Wäre für dich dann die einfachste und beste Lösung.

Willst du segmentieren und doch etwas mehr (konzeptionelle

Wie sowas z.B. mit einem preiswerten MikroTik aussehen kann zeigt dir dieses Forentutorial.

Die ToDos gleichen sich bei jedem Layer 3 Design.

duden.de/rechtschreibung/widersprechen.

Moin, ich würde dem wiedersprechen. Ein VLAN, ein Router vom Hersteller xyz,... erhöht die Sicherheit erstmal nicht. Sicherheit ist keine Hardware, Sicherheit ist ein KONZEPT! Du kannst auch jedes Gerät in ein eigenes VLAN stecken - solange dein Router am Ende sagt "jeder darf alles mit jedem machen" hast du die Sicherheit nicht nennenswert erhöht. Selbst wenn du dir davor noch ne Firewall als Hardware, ne pfSense und 5 andere Systeme klebst -> solange die Regel(n) besagen "mach doch" hast du nix mehr als nen paar Lufterwärmer...

ERST wenn du wirklich etwas Zeit und Aufwand investierst und dir ein Konzept zusammenbaust wird Sicherheit draus. In DEINEM Design würde ich aber ehrlich gesagt diesen Aufwand gar nicht erst betreiben -> deine Fritzbox blockt erstmal eh alles "von aussen nach innen" ab (sofern du das nicht umgestellt hast), uPNP kann man ggf. ausschalten (keine dynamischen Forwards von aussen nach innen) und fertig ist der Kram. Ja, wenn du dann auf ne Mail klickst und dein Virenscanner / whatever das nicht kennt hat nen Angreifer auch ggf. Zugriff auf deinen Rechner. Hat der/die bei VLANs auch ;). Und der/dem sind deine anderen Geräte für gewöhnlich ziemlich egal -> der verschlüsselt deinen Rechner und will zB. "Lösegeld".

Ich persönlich würde behaupten in deinem Umfeld wirst du die grösste Sicherheit mit Layer-8 erreichen... die Geräte eben nicht mit Jailbreaks "umbauen" (wobei man sich immer darauf verlässt das derjenige der das System verbogen hat natürlich nur nen netter Mensch ist der NIE auf die Art auch Daten holen würde... wenn man doch grad schon so tief drin ist...). Nicht auf alles klicken was bunt ist, Software nur legal beziehen,... Für Gäste bei der Fritte das Gastnetzwerk (mit passendem Kennwort) aktivieren. Aber zu erwarten du setzt dir jetzt 2-x VLANs hin und hast irgendwelche Sicherheit gewonnen wird nicht passieren. Da steckt etwas mehr Aufwand hinter.

ERST wenn du wirklich etwas Zeit und Aufwand investierst und dir ein Konzept zusammenbaust wird Sicherheit draus. In DEINEM Design würde ich aber ehrlich gesagt diesen Aufwand gar nicht erst betreiben -> deine Fritzbox blockt erstmal eh alles "von aussen nach innen" ab (sofern du das nicht umgestellt hast), uPNP kann man ggf. ausschalten (keine dynamischen Forwards von aussen nach innen) und fertig ist der Kram. Ja, wenn du dann auf ne Mail klickst und dein Virenscanner / whatever das nicht kennt hat nen Angreifer auch ggf. Zugriff auf deinen Rechner. Hat der/die bei VLANs auch ;). Und der/dem sind deine anderen Geräte für gewöhnlich ziemlich egal -> der verschlüsselt deinen Rechner und will zB. "Lösegeld".

Ich persönlich würde behaupten in deinem Umfeld wirst du die grösste Sicherheit mit Layer-8 erreichen... die Geräte eben nicht mit Jailbreaks "umbauen" (wobei man sich immer darauf verlässt das derjenige der das System verbogen hat natürlich nur nen netter Mensch ist der NIE auf die Art auch Daten holen würde... wenn man doch grad schon so tief drin ist...). Nicht auf alles klicken was bunt ist, Software nur legal beziehen,... Für Gäste bei der Fritte das Gastnetzwerk (mit passendem Kennwort) aktivieren. Aber zu erwarten du setzt dir jetzt 2-x VLANs hin und hast irgendwelche Sicherheit gewonnen wird nicht passieren. Da steckt etwas mehr Aufwand hinter.

Jeden den du 14-30 Tage testen kannst.

Und der die Features enthält, welche du möchtest.

In dem Fall würdest du z.B. beim TV den Port so definieren, dass nur bestimmte IP Adressen mit ihm kommunizieren dürfen. Dein PC kann jetzt wohl auch mit der PS5 sprechen (z.B. Ping).

ohne Switch

Welche Geräte müssen miteinander kommunizieren?

In deiner Grafik würde ich das Meiste ins Gast W/LAN der Fritzbox schmeißen.

Der Drucker per USB tut es vielleicht auch.

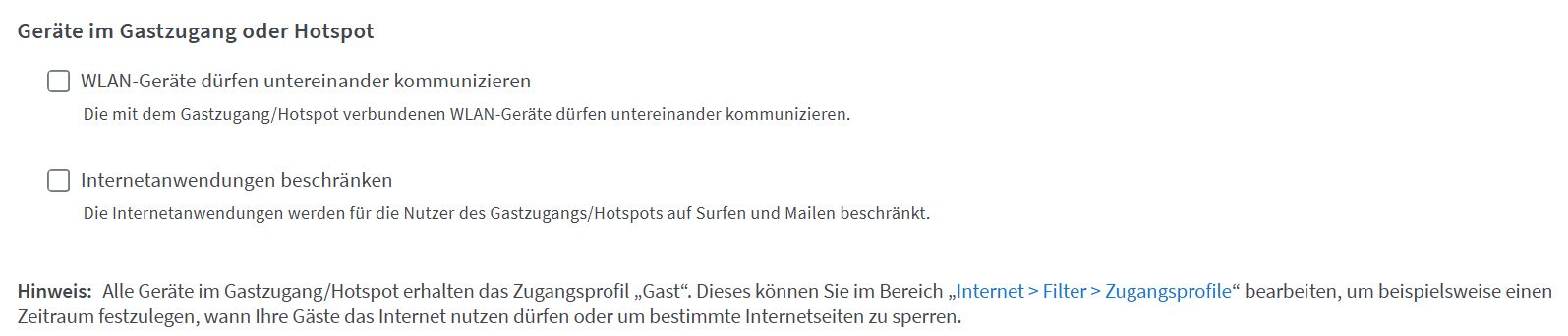

In der Fritzbox diesen Haken nicht setzen.

Und man hätte noch die Option auf entsprechende Protokolle zu reduzieren, ACL wenn man so will.

Und der die Features enthält, welche du möchtest.

In dem Fall würdest du z.B. beim TV den Port so definieren, dass nur bestimmte IP Adressen mit ihm kommunizieren dürfen. Dein PC kann jetzt wohl auch mit der PS5 sprechen (z.B. Ping).

ohne Switch

Welche Geräte müssen miteinander kommunizieren?

In deiner Grafik würde ich das Meiste ins Gast W/LAN der Fritzbox schmeißen.

Der Drucker per USB tut es vielleicht auch.

In der Fritzbox diesen Haken nicht setzen.

Und man hätte noch die Option auf entsprechende Protokolle zu reduzieren, ACL wenn man so will.

Moin zusammen,

ich kann den Kommentaren oben nur zustimmen. Zunächst ist ein Konzept wichtig.

Daher die Frage, wie möchtest du dein Netz aufbauen und segmentieren? -> Wer soll mit wem quatschen können und welches nicht?

Als Idee: Eventuell ein "Jump" Rechner der ausschließlich auf deine Kameras zugreifen darf.

Was mir spontan einfällt, hast du eine NAS oder wo willst du die Daten der Aufzeichnungen speichern? Aufm PC?

VLAN ist nichts anderes als Netze logisch zu verbinden oder zu trennen. Zwischen diesen getrennten netzen muss sich ein Router oder ein L3 Switch befinden der sozusagen als Türsteher danach schaut ob die Daten je nach ACL Konfiguration miteinander quatschen dürfen oder nicht.

Wie würdest du es gerne trennen wollen?

Bsp:

Kameranetz

Druckernetz

Clientnetz

Konsolennetz

Jumpnetz

Grüße

ich kann den Kommentaren oben nur zustimmen. Zunächst ist ein Konzept wichtig.

Daher die Frage, wie möchtest du dein Netz aufbauen und segmentieren? -> Wer soll mit wem quatschen können und welches nicht?

Als Idee: Eventuell ein "Jump" Rechner der ausschließlich auf deine Kameras zugreifen darf.

Was mir spontan einfällt, hast du eine NAS oder wo willst du die Daten der Aufzeichnungen speichern? Aufm PC?

VLAN ist nichts anderes als Netze logisch zu verbinden oder zu trennen. Zwischen diesen getrennten netzen muss sich ein Router oder ein L3 Switch befinden der sozusagen als Türsteher danach schaut ob die Daten je nach ACL Konfiguration miteinander quatschen dürfen oder nicht.

Wie würdest du es gerne trennen wollen?

Bsp:

Kameranetz

Druckernetz

Clientnetz

Konsolennetz

Jumpnetz

Grüße

Zeit das der TO seinen Thread schliesst, denn es ist ja mittlerweile alles zur dieser Thematik gesagt!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Meinem Verständnis nach kann ich über...

Ja, das ist genau richtig so. Hier siehst du das anhand eines Praxisbeispiels genau erklärt.Was 6 oder 7 anbetrifft entscheidest du das am besten was deine Clients können. Besser ein 6er AP mit deutlich besserer HF und Antennenausstattung als einen 7er mit mickriger und dem gerade Nötigsten. Ganz besonders wenn man gar keine oder nur sehr wenige 7er Clients hat. Einfache Logik...