Aufbau HomeLab, VLAN und Pfsense

Gute Tag 😊

Ich ziehe in Erwägung meine Netzstruktur zuhause zu ändern.

Meine Frage bezieht sich nicht auf die Einrichtung von VLANs sondern die Aufteilung der Geräte ins VLAN.

Vorhandene Hardware:

Fritzbox 6490

Proxmox Host

VM Pfsense

3 TP-Link EAP 245

Cisco Switch SG220 26 Port PoE

Aktueller Aufbau :

Fritzbox 172.16.0.1/24 an Port 24 Switch VLAN 1 UT (da die ja kein VLAN kann)

Esxi Blech 172.16.10.2/24 an Port 26 Trunk ( VLAN 1UT , 10-15 T)

Esxi Portgruppe Vm Network id 0 Verbunden mit WAN 172.16.0.2/25 der Sense , Portgruppe LAN id 4095( Trunk und somit der Sense als LAN 172.16.5.1/24 zugewiesen)

Soweit läuft auch alles fein DHCP arbeitet auf allen Vlans usw .

Aktuell sind im VLAN 10 172.16.10.0/24 folgende Geräte Switch , Vm Host und die APs.

Ist es möglich bzw ratsam es so umzusetzen wie ich jetzt berichte .

Das LAN Netz der Pfsense hat ja die 172.16.5.0/24 also Koppel Netz zur Fritzbox wenn ich mich nicht irre.

Kann ich denn alles Managed Geräte Switch ,Proxmox, APs und co die VLAN id 1 geben und die somit im LAN netz 172.16.5.0/24 lassen ? Oder ist das nicht ratsam bzw klug das zu machen wegen Firewall regeln usw ?

Oder wäre es besser ein Extra VLAN für die Aufgelisteten Geräte zu machen ?

Ich ziehe in Erwägung meine Netzstruktur zuhause zu ändern.

Meine Frage bezieht sich nicht auf die Einrichtung von VLANs sondern die Aufteilung der Geräte ins VLAN.

Vorhandene Hardware:

Fritzbox 6490

Proxmox Host

VM Pfsense

3 TP-Link EAP 245

Cisco Switch SG220 26 Port PoE

Aktueller Aufbau :

Fritzbox 172.16.0.1/24 an Port 24 Switch VLAN 1 UT (da die ja kein VLAN kann)

Esxi Blech 172.16.10.2/24 an Port 26 Trunk ( VLAN 1UT , 10-15 T)

Esxi Portgruppe Vm Network id 0 Verbunden mit WAN 172.16.0.2/25 der Sense , Portgruppe LAN id 4095( Trunk und somit der Sense als LAN 172.16.5.1/24 zugewiesen)

Soweit läuft auch alles fein DHCP arbeitet auf allen Vlans usw .

Aktuell sind im VLAN 10 172.16.10.0/24 folgende Geräte Switch , Vm Host und die APs.

Ist es möglich bzw ratsam es so umzusetzen wie ich jetzt berichte .

Das LAN Netz der Pfsense hat ja die 172.16.5.0/24 also Koppel Netz zur Fritzbox wenn ich mich nicht irre.

Kann ich denn alles Managed Geräte Switch ,Proxmox, APs und co die VLAN id 1 geben und die somit im LAN netz 172.16.5.0/24 lassen ? Oder ist das nicht ratsam bzw klug das zu machen wegen Firewall regeln usw ?

Oder wäre es besser ein Extra VLAN für die Aufgelisteten Geräte zu machen ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1346531043

Url: https://administrator.de/forum/aufbau-homelab-vlan-und-pfsense-1346531043.html

Ausgedruckt am: 06.08.2025 um 10:08 Uhr

8 Kommentare

Neuester Kommentar

Das LAN Netz der Pfsense hat ja die 172.16.5.0/24 also Koppel Netz zur Fritzbox wenn ich mich nicht irre.

Das wäre ja dann falsch und auch recht fatal. Niemals verbindet man in so einem klassischen Szenario die beiden lokalen LAN Netze.Es sei denn man hat dich mit deinem Vorhaben oben falsch verstanden. In dem Falle wäre dann mal eine Layer 3 Skizze hier sehr hilfreich um Verwirrungen zu vermeiden !

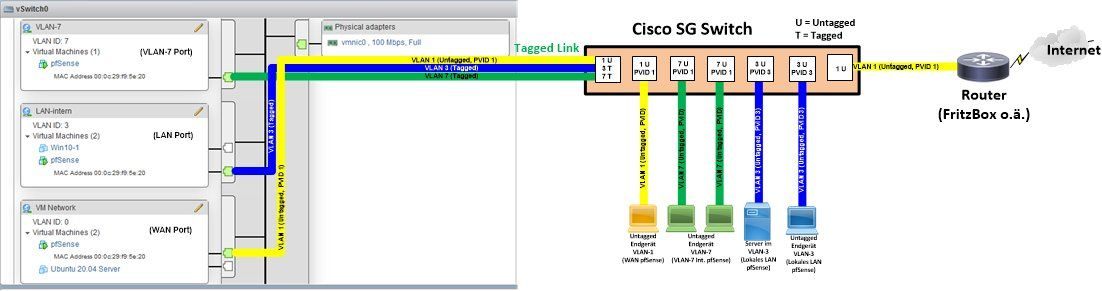

Z.B. wie dieses Beispiel mit einer vmWare darunter:

Die Firewall ist in einem klassischen Kaskaden Setup immer mit dem WAN Port mit dem FritzBox LAN gekoppelt. Du betreibst sie ja als einfache Kaskade mit der FritzBox.

Wie man das richtig macht kannst du dir hier mal an einer VmWare VLAN Umgebung ansehen die ja komplett identisch zur Proxmox ist.

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

VLAN mit Cisco SG220, ESXIund Pfsense

Und zur Frage Wichtige Geräte APs , Switch usw

Das ist bei einem Heimnetz reine Geschmackssache. Wenn man es etwas Admin like lösen will, packst du die Management IP Interfaces dieser Komponenten in ein separates Management VLAN wo auch deine ILMI Interfaces usw. liegen und trennst das etwas vom restlichen Heimnetz.Welchen "Aufwand" du aber zuhause dafür treiben willst liegt immer in deinem eigenen Ermessen und vor allem deiner eigenen Sicherheits Anforderung. Für deine Unterhosenart und Farbe fragst du ja auch kein Unterwäsche Forum, oder ?! 😉😊

Warum klappt das dann nicht mehr ?

Primär, weil das ja Sinn und Zweck einer vLAN-Unterteilung ist. Die Geräte in den unterschiedlichen vLANs "sehen" sich nicht mehr. Wenn jeder Protokol-Kram die Unterteilung überspringt, kann man sich den Schmarrn ja sparen.Um diese zu überwinden wäre z.B. ein mDNS-Reflektor/Repeater einzusetzen.

"Sicher(er)" wirds aber eh erst, wenn Du dann ncoh zwischen den vLANs ne Firewall hochziehst und nur bestimmte Ports von der einen Seite in die andere lässt. Das ist dann die nächste Hürde, da die "richtigen" Ports für Deine Dienste wie Airplay, TV oder Alexa durchzulassen. Und der Stream selber scheint dann nochmal über andere Ports abzulaufen.

Ich habe hier aktuell die Firewall zwischen vLAN deaktiviert, mDNS/Reflektor an, sehe das Airplay-Endgerät und wenn ich es am iPhone auswähle rödelt dieses und es kommt ne

Aber das kann bei anderen ja alles prima funktionieren. Die Frage ist halt nur, ob ich mir so ein "Gefrickel" in nem Heimnetzwerk antue, wo mir dann Tochter und Ehefrau am WE im Ohr liegen, weil das neueste Gimmick wieder nicht so funktioniert wie bei allen anderen Leuten die da einfach nur ne 08/15 Fritze hinklatschen.

VG

Hinzu kommt ne Kleinigkeit:

Es hängt davon ab, wer in Deinem Netzwerk das vLAN "routet" und wie diese HW befeuert wird. Wenn das nicht originär von der HW "geschaltet" wird, übernimmt dieses routen von einem vLAN ins andere die SW.

Das frisst Leistung und in diesem "günstigen" Segment konnte ich da als "vLAN-Newbie" durchaus interessante Effekte sehen: Der 800 Mhz/Mikrotik schaffte es dann(!) nur auf rund 160 Mbit/s, der 2 x 880 Mhz/Ubiquiti aktuell nur auf 500 Mbit/s (jeweils iPerf3). Innerhalb der vLANS liegen jeweils deutlich über 900 Mbit/s und vom Client ins Internet auch bis zu 1.000 Mbit/s an.

Je nach HW-Ausstattung kann es dann aber gerade ungünstig sein - ausgerechnet die zentralen Server von den Clients zu trennen. Denn hier wäre ja der einzige Bereich im Heimnetzwerk, wo Wirespeed ggfs. abgefragt werden könnte. Allerdings auch nur im RAID oder mit SSDs.

So zumindest meine "Erfahrung". Mag aber auch hier sein, dass nur ich über solche Hürden stolpere

VG

Es hängt davon ab, wer in Deinem Netzwerk das vLAN "routet" und wie diese HW befeuert wird. Wenn das nicht originär von der HW "geschaltet" wird, übernimmt dieses routen von einem vLAN ins andere die SW.

Das frisst Leistung und in diesem "günstigen" Segment konnte ich da als "vLAN-Newbie" durchaus interessante Effekte sehen: Der 800 Mhz/Mikrotik schaffte es dann(!) nur auf rund 160 Mbit/s, der 2 x 880 Mhz/Ubiquiti aktuell nur auf 500 Mbit/s (jeweils iPerf3). Innerhalb der vLANS liegen jeweils deutlich über 900 Mbit/s und vom Client ins Internet auch bis zu 1.000 Mbit/s an.

Je nach HW-Ausstattung kann es dann aber gerade ungünstig sein - ausgerechnet die zentralen Server von den Clients zu trennen. Denn hier wäre ja der einzige Bereich im Heimnetzwerk, wo Wirespeed ggfs. abgefragt werden könnte. Allerdings auch nur im RAID oder mit SSDs.

So zumindest meine "Erfahrung". Mag aber auch hier sein, dass nur ich über solche Hürden stolpere

VG

TO: Wenn's das denn nun war bitte dann nicht vergessen diesen Thread zu schliessen:

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?