Auslesen von LAPS Passwörter im AD beschränken

Hallo,

wir haben LAPS für Windows bei Server konfiguriert. Das Entschlüsseln der Passwörter ist nur den Domänen Admins erlaubt.

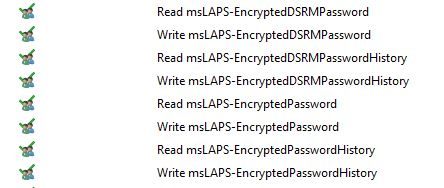

Wie kann ich das Auslesen der verschlüsselten Passwörter auf diese Gruppe beschränken? Standardmäßig darf Jeder die Atribute im AD lesen.

Es scheint ja Programme zu geben, die es ermöglicht, die Passwörter trotzdem zu entschlüsseln. Dies will ich mit der Berechtigung vermeiden bzw. erschweren.

Danke für eure Unterstützung

Peter

wir haben LAPS für Windows bei Server konfiguriert. Das Entschlüsseln der Passwörter ist nur den Domänen Admins erlaubt.

Wie kann ich das Auslesen der verschlüsselten Passwörter auf diese Gruppe beschränken? Standardmäßig darf Jeder die Atribute im AD lesen.

Es scheint ja Programme zu geben, die es ermöglicht, die Passwörter trotzdem zu entschlüsseln. Dies will ich mit der Berechtigung vermeiden bzw. erschweren.

Danke für eure Unterstützung

Peter

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 71776925448

Url: https://administrator.de/forum/auslesen-von-laps-passwoerter-im-ad-beschraenken-71776925448.html

Ausgedruckt am: 28.07.2025 um 00:07 Uhr

9 Kommentare

Neuester Kommentar

Moin

die meisten Attribute ja, msLAPS-Password jedoch meines Wissens standardmäßig nicht, was mir auch ein kurzer Test hier bestätigte.

Daran habe ich meine Zweifel. LAPS-Passwörter werden mittels DPAPI und AES-256 verschlüsselt, und können nur durch berechtigte Benutzer entschlüsselt werden.

Bei Servern sollte meiner Meinung nach unbedingt noch ein "break glass" lokaler Adminaccount mit sicherem (60+ Stellen) für den Notfall vorgehalten werden, falls eine Situation auftritt, in der LAPS nicht mehr funktioniert.

Gruß

Standardmäßig darf Jeder die Atribute im AD lesen.

die meisten Attribute ja, msLAPS-Password jedoch meines Wissens standardmäßig nicht, was mir auch ein kurzer Test hier bestätigte.

Es scheint ja Programme zu geben, die es ermöglicht, die Passwörter trotzdem zu entschlüsseln.

Daran habe ich meine Zweifel. LAPS-Passwörter werden mittels DPAPI und AES-256 verschlüsselt, und können nur durch berechtigte Benutzer entschlüsselt werden.

Bei Servern sollte meiner Meinung nach unbedingt noch ein "break glass" lokaler Adminaccount mit sicherem (60+ Stellen) für den Notfall vorgehalten werden, falls eine Situation auftritt, in der LAPS nicht mehr funktioniert.

Gruß

Hier findest du alles was du brauchst

gruppenrichtlinien.de/artikel/migration-laps-legacy-zu-laps-nati ...

gruppenrichtlinien.de/artikel/migration-laps-legacy-zu-laps-nati ...

Zitat von @BPeter:

Set-LapsADReadPasswordPermission -Identity "OU=Server,OU=Das Dorf,DC=gallier,DC=ads" -AllowedPrincipals Gallier\01-Admins

Das scheint mir die Gruppe zum Entschlüsseln zu sein. Das kann man auch über die GPO steuern.

Zitat von @user217:

Hier findest du alles was du brauchst

gruppenrichtlinien.de/artikel/migration-laps-legacy-zu-laps-nati ...

Hier findest du alles was du brauchst

gruppenrichtlinien.de/artikel/migration-laps-legacy-zu-laps-nati ...

Set-LapsADReadPasswordPermission -Identity "OU=Server,OU=Das Dorf,DC=gallier,DC=ads" -AllowedPrincipals Gallier\01-Admins

Das scheint mir die Gruppe zum Entschlüsseln zu sein. Das kann man auch über die GPO steuern.

Nein, das ist das Recht zu Lesen (ACL im AD). Die GPO "Configure authorized password decryptors" legt für den verschlüsselnden Computer die einbezogenen Entschlüsselungsberechtigten fest.

Grüße

Richard