AVM IPSEC Standortkopplung - (statische?) IP-Adressen im Remote-Netzwerk

Hallo ins Forum, hallo aqui,

Alle Fritten-Verweigerer und Freunde der Kommandozeile mögen diese Zeilen bitte mit einem überlegenem Lächeln ignorieren...:

Seit Monaten arbeiten wir daran, die Sicherheit unserer Fritzbox-Netzwerke zu verbessern, indem wir eine Lancom R&S UF Firewalls zwischen Fritzbox und Ziel-LAN installieren. Die Firewall übernimmt dann die ursprüngliche LAN IP der Fritzbox und macht das Gateway. Die FB darüber bekommt ein anderes Netzwerk und stellt VoIP, WLAN, Fax und DECT jenseits der Firewall bereit.

Das funktioniert soweit ganz gut doch es wird immer dann kompliziert wenn die Fritzboxen VPN bereitstellen.

Insbesondere wenn die Homeoffice-User von zu Hause per RDT auf Ihre Rechner in der Firma zugreifen möchten.

Hier meine Frage:

Wenn sich bei einer IPSEC-Kopplung zwei Fritzboxen miteinander verbinden, erhält doch jede der beiden FB eine IP-Adresse im jeweiligen Remote-LAN (oder?) Wie /wo kann ich die ggf. in den CFG-Dateien fixieren / modifizieren?

Ich brauche diese Adresse, um in der Firewall dahinter eine entsprechende Regel zu definieren.

Die umgedrehte Richtung - z.B. externes Backup aus (!) dem Firmen-LAN auf das NAS zu Hause- haben wir im Griff - das funktioniert ohne Sicherheitskompromisse.

Falls ich nicht in der Lage war, mich ausreichend auszudrücken, skizziere ich das Szenario nochmal mit den entsprechenden IP-Adressen.

Vielen Dank und viele Grüße von der Ostsee!

Jens

Alle Fritten-Verweigerer und Freunde der Kommandozeile mögen diese Zeilen bitte mit einem überlegenem Lächeln ignorieren...:

Seit Monaten arbeiten wir daran, die Sicherheit unserer Fritzbox-Netzwerke zu verbessern, indem wir eine Lancom R&S UF Firewalls zwischen Fritzbox und Ziel-LAN installieren. Die Firewall übernimmt dann die ursprüngliche LAN IP der Fritzbox und macht das Gateway. Die FB darüber bekommt ein anderes Netzwerk und stellt VoIP, WLAN, Fax und DECT jenseits der Firewall bereit.

Das funktioniert soweit ganz gut doch es wird immer dann kompliziert wenn die Fritzboxen VPN bereitstellen.

Insbesondere wenn die Homeoffice-User von zu Hause per RDT auf Ihre Rechner in der Firma zugreifen möchten.

Hier meine Frage:

Wenn sich bei einer IPSEC-Kopplung zwei Fritzboxen miteinander verbinden, erhält doch jede der beiden FB eine IP-Adresse im jeweiligen Remote-LAN (oder?) Wie /wo kann ich die ggf. in den CFG-Dateien fixieren / modifizieren?

Ich brauche diese Adresse, um in der Firewall dahinter eine entsprechende Regel zu definieren.

Die umgedrehte Richtung - z.B. externes Backup aus (!) dem Firmen-LAN auf das NAS zu Hause- haben wir im Griff - das funktioniert ohne Sicherheitskompromisse.

Falls ich nicht in der Lage war, mich ausreichend auszudrücken, skizziere ich das Szenario nochmal mit den entsprechenden IP-Adressen.

Vielen Dank und viele Grüße von der Ostsee!

Jens

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 655117

Url: https://administrator.de/forum/avm-ipsec-standortkopplung-statische-ip-adressen-im-remote-netzwerk-655117.html

Ausgedruckt am: 06.08.2025 um 06:08 Uhr

14 Kommentare

Neuester Kommentar

Lass nochmal den Ostsee Wind drüber blassen, und

bring die Skizze ans Tageslicht !

bring die Skizze ans Tageslicht !

den Ostsee Wind drüber blassen

Der Ostsee Wind ist aber keinesfalls blass sondern immer frisch und kräftig ! erhält doch jede der beiden FB eine IP-Adresse im jeweiligen Remote-LAN (oder?)

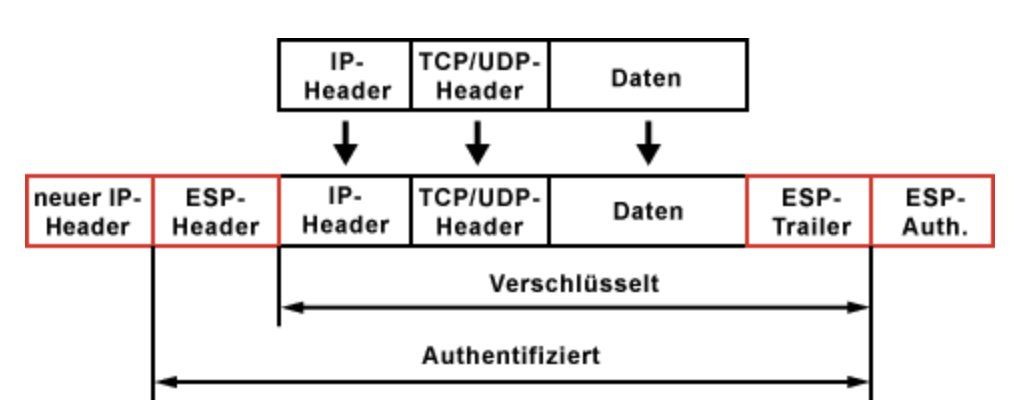

Nein das ist technisch nicht richtig !Die FBs nutzen IPsec im Tunnel Mode.

Die Phase 2 SAs im IPsec bestimmen welcher Traffic verschlüsselt und mit einem ESP Header versehen und getunnelt wird.

Hat eine FB das lokale 10.1.1.0/24 Netz und die andere 10.2.2.0/24 und die SAs bestimmen diese beiden Netze, dann wird jeglicher Traffic mit diesen Absneder und Ziel IPs verschlüsselt und in den ESP Header gepackt, der als Absender immer die lokale öffentliche IP und als Ziel die remote öffentliche IP enthält. Am Ziel wird das Packet dann ausgepackt und an die lokale Zieladresse geforwardet. Keine der FritzBoxen hat lokale Interfaces mit remoten IP Adressen ! Lesen und verstehen:

de.wikipedia.org/wiki/IPsec#Vergleich_Transport-_und_Tunnelmodus

In den jeweiligen remoten LANs siehst du dann also Absender und Ziel immer auch nur die lokalen 10er IP Adressen die dann auch für das Firewall Regelwerk gelten.

Eigentlich ein ganz simples Verfahren.

@aqui

Kommt der auch, da auf der einen Seite noch ein LANCOM hängt durch das NAT durch, wenn man es nicht aufmacht ?

Ich würde das ohne die Konfig zu kenne anzweifeln !

Kommt der auch, da auf der einen Seite noch ein LANCOM hängt durch das NAT durch, wenn man es nicht aufmacht ?

Ich würde das ohne die Konfig zu kenne anzweifeln !

Kommt der auch, da auf der einen Seite noch ein LANCOM hängt durch das NAT durch

Der Tunnel selber macht kein NAT bei der FritzBox. Wenn dahinter (oder davor) natürlich noch ein NAT Router kommt dann sieht das natürlich anders aus. Da wirds dann nix ohne Port Forwarding.Der TO schrieb aber nichts davon das im Datenfluss irgendwie noch NAT gemacht wird so das man von einem transparenten Routing ausgehen musste.

Ich hatte mich dabei vom AVM-VPN-Client leiten lassen

Du darfst ein Client VPN auch niemals mit einem Site to Site VPN vergleichen. 2 unterschiedlichen Baustellen ! Der Ansatz war dann also in der Tat falsch.Daraus kann man dann eine Regel für die Firewall generieren...

Absolut !sollen User hinter der "Zuhause-Fritzbox" RDT im Firmen-LAN öffnen können...

Das können sie auch ganz ohne VPN wenn man RDP im Browser macht und per HTTPS verschlüsselt. Dann reicht ein simpler Webbrowser zuhause und remote...

Moin,

@aqui

Gruß,

Dani

Dazu brauche ich Lektüre... Hast Du einen Link?

wenn es kostenlose und Open Source sein soll, Apache Guacamole. Gibt dazu ein paar wenige gute Anleitungen.@aqui

Da müssen sich mal die Citrix und Windows RDP Profis hier äußern....

Citrix = disqualifiziert mich, Profi = disqualifiziert mich. Bin in der VMware World zu Hause. Gruß,

Dani

Sie erfordert aber einen Windows Server , der als DC konfiguriert wurde.

Nicht wenn man mit Citrix arbeitet ! Kostet aber... die es nur speziellen IP-Adressen aus dem Remote-LAN erlaubt , RDT-Verbindungen zu einzelnen, speziellen Hosts im Firmen-LAN zu ermöglichen.

Mit entsprechender Router oder Firewall HW ist das kein Thema. Fast alle bieten die Option am VPN Tunnelinterface entsprechende Regeln zu generieren so das das im Handumdrehen erledigt ist.Lancom meint, daß zunächst die Lancom-UF-Firewall der Firma direkt mit der Fritzbox zu Hause verbunden werden sollte (IPSEC Standortkopplung)

Ist auch eine vernünftige Idee ! Obwohl bei vielen externen Usern nicht wirklich skalierbar und fast unmöglich mit einem vernünftigen IP Adress Plan.Zumal hast du bei einem Client Dialin der einzelnen User immer die Möglichkeit die Client IP Adresse fest zu bestimmen und damit dann problemlos ein wasserdichtes Regelwerk auf der Firewall zu etablieren, was bei einer Site to Site Kopplung so unmöglich ist und die Sache dann massiv erschwert.

In der Beziehung ist also ein Client Dialin die bessere Wahl.

Wie muß ich die Einträge korrigieren, damit nur die 10.200.100.111 für den Teleworker erreichbar ist?

Das ist so mit der FritzBox und einer Site to Site Anbindung technisch unmöglich.Das geht nur bei einem Client VPN Dialin.

Dort vergibst du, wie oben schon gesagt, je nach Usernamen eine feste Client IP im Tunnel. Mit dieser fest auf den Client bezogenen IP Adresse setzt du dann ein entsprechendes Regelwerk auf der Firewall auf.

Mit einem Client bordeigenen IPsec oder L2TP VPN ist das im Handumdrehen erledigt und hat den Vorteil das man auf keinerlei Plattform (Winblows, Apple, Linux, Smarphones) extra VPN Software benötigt.

Wie man sowas schnell, einfach und kostenfrei aufsetzt erklärt dir z.B. die Client VPN Einrichtung auf einer pfSense oder OPNsense Firewall:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Die erste Variante hat auch noch den entscheidenden Vorteil durch das VPN Server Zertifikat das dir keiner einen fremden VPN Server unterjubelt und so die Clients "entführt" !

Mit dem entsprechenden Client IP Regelwerk was die einzelnen User filtert je nach Policy und auch auf Port TCP 3389 begrenzt ist das dann die rundrum sorglos Lösung und erfordert alle deine Anforderungen mit einem sehr leicht zu managen Setup.

Was willst du also mehr....?!

Die Sicherheit dieser kleinen Firmen möchte ich -möglichst nach Schema - durch die Firewalls verbessern.

Das ist auch absolut OK, so erfordert aber, wie oben schon gesagt, für eine Site to Site Kopplung eine saubere IP Adress Policy Planung.Siehe dazu auch hier: VPNs einrichten mit PPTP

Hast du 3 Firmen die alle die Fritz Standard Adressierung nutzen .178.0 hast du schon das erste Problem.

Mit denen bin ich so zufrieden, daß die Firewalls auch Lancom heißen.

Ist auch OK, die Hardware ist da letztlich Wumpe, denn die Client IP Adressierungs Optionen bieten sie alle je nach verwendetem VPN Protokoll. Im FritzBox Umfeld ist das dann immer native IPsec.Wie muß ich die Einträge korrigieren, damit nur die 10.200.100.111 für den Teleworker erreichbar ist?

Das ist kinderleicht. Die Regel sieht dann so aus: PERMIT: Protokoll: IP, Source IP: ANY, Source Port: ANY, Destination IP: 10.200.100.111, Destination Port: ANY

Willst du das noch weiter auf die Applikation dicht machen also nur RDP dann lautet sie:

PERMIT: Protokoll: TCP, Source IP: ANY, Source Port: ANY, Destination IP: 10.200.100.111, Destination Port: 3389

Ein DENY any any ist bei Firewalls immer Default so das bei dem Regelwerk rein nur ein Zugriff auf die Ziel IP

10.200.100.111 möglich ist.

Eigentlich ganz simpel und kein Hexenwerk.

und verstehe dabei jedes Mal etwas mehr...

Eigentlich etwas unverständlich wenn du Lancom Firewall Profi bist und dich dann mit TCP/IP Regeln bestens auskennst, denn dort ist das Regelwerk doch identisch ?!Ansonsten immer den Wireshark zur Hand nehmen und sich den relevanten Traffic einmal Live ansehen. Das öffnet sofort die Augen.

Muß ich die "Permit-Regel" in beiden Configs IDENTISCH eintragen?

Ja, aber natürlich musst du auf die richtige Reihenfolge der Source und Destination IP Adressen und Source und Destination Ports achten sofern du das ins Regelwerk einbeziehst.Nur das du das nicht missverstehst: Die o.a. Beispielregel war so eine globale Allerweltsregel weil man die genau Syntax deiner Firewall eben nicht kennt.

Bei einem Cisco Router hiessen die dann so wenn sie als Inbound Regel definiert ist.

ip access-list extended rdp_user

permit tcp any host 10.200.100.111 equal 3389

Bei einer pfSense:

PASS Protokoll: TCP, Source IP: ANY, Source Port: ANY, Destination IP: 10.200.100.111, Destination Port: 3389

Du kannst aber erkennen das die Grundsyntax und Logik solcher simplen Regeln immer gleich ist.

Das war nur mal eine Blaupause für dich wie sowas umzusetzen ist. Die finlae Regelsyntax hängt immer von deiner verwendeten Hardware ab.

Ich will wirklich nur das erlauben, was elementar erforderlich ist.

Das ist auch eine absolut richtige Vorgehensweise und immer best Practise.Deine To Dos sind also recht einfach:

- Im VPN Dialin Server den Usernamen feste IP Adressen zuweisen

- Mit diesen IP Adressen und der RDP Serveradresse wasserdichte Regeln am VPN Tunnelinterface erstellen und auf TCP 3389 filtern

- Fertisch