Open VPN für End-to-Site-Verbindung einrichten

Hallo ins Forum,

ich benötige Hilfe bei der Ersteinrichtung einer Open-VPN Verbindung. Es soll ein Teltonika LTE-Router so konfiguriert werden, dass ein Windows-Client eine sichere Verbindung zu dessen lokalen Netzwerk (192.168.13.0/24) aufbauen kann.

Also möglichst simpel (am liebsten wäre mir eine PSK-Verschlüsselung) den Router als Server konfigurieren (es kann auch eine vorgefertigte config-Datei hochgeladen werden) und anschließend eine Client.ovpn-Datei erstellen, die dann auf dem Client nur noch importiert werden muss.

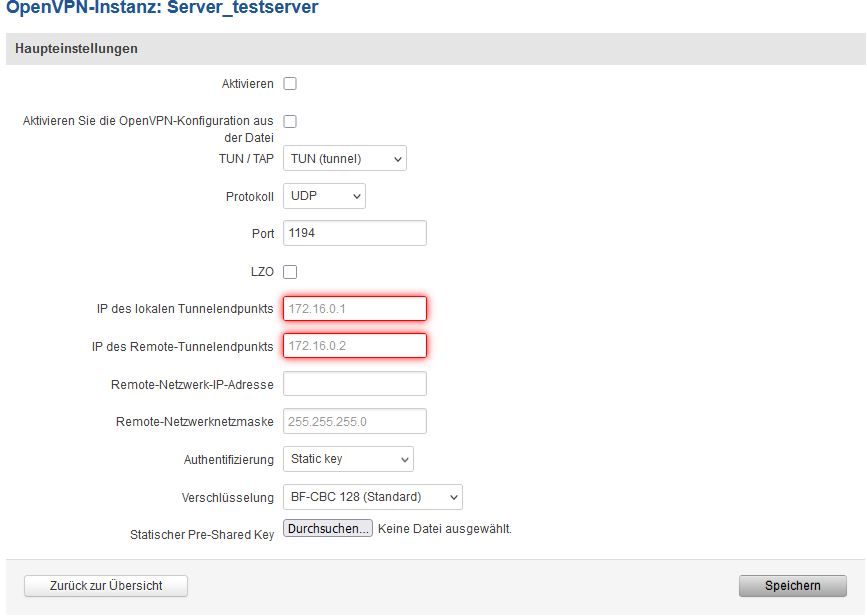

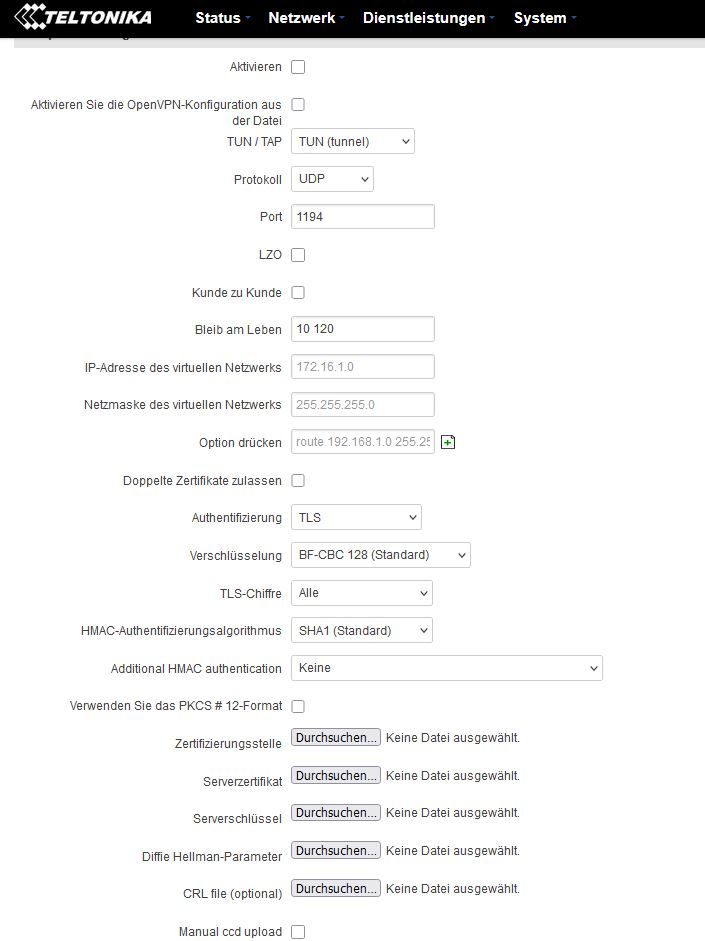

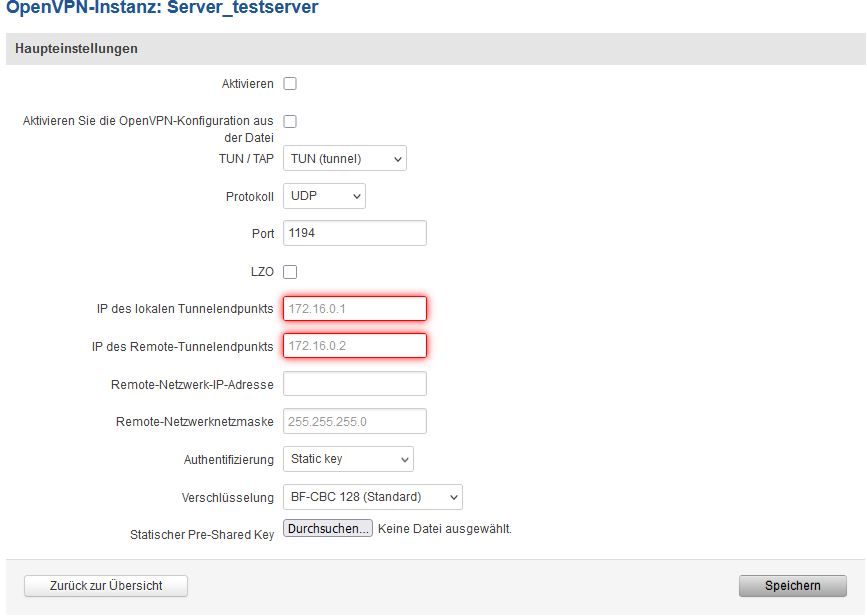

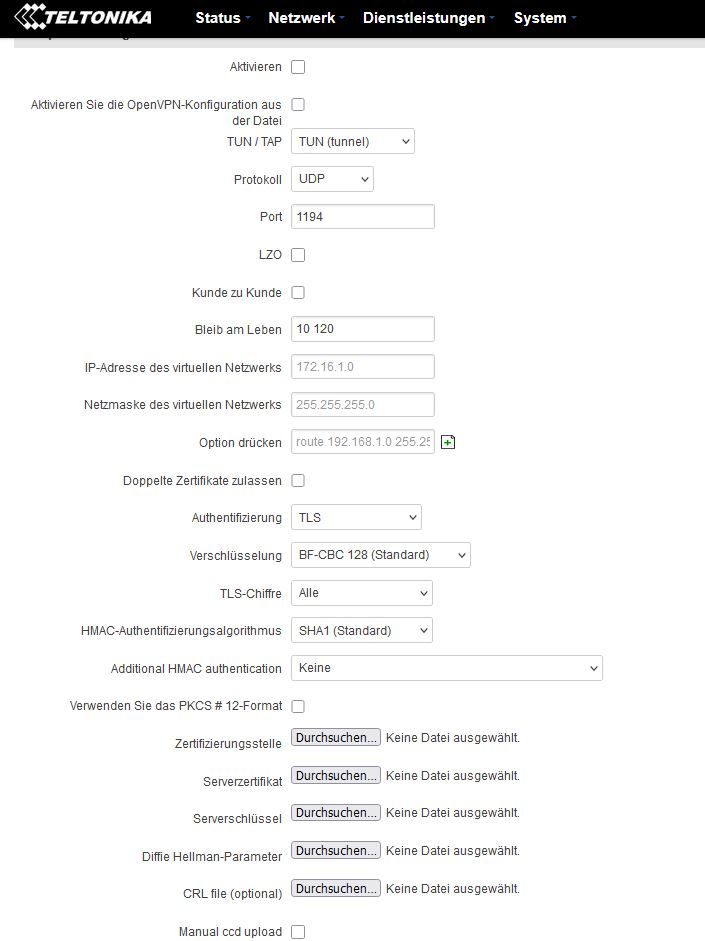

Ich habe zwei Screenshots mit angefügt, die die vorzunehmenden Einstellungen auf dem Router aufzeigen: Ein Mal mit TLS-Authentifizierung, ein Mal als PSK-Authentifizierung.

Die von Open-VPN bereitgestellten .bat-Dateien zur CA-, Zertifikats- und Keygenerierung scheinen sich mit fast jeder Programmversion zu ändern. Selbst auf der OpenVPN-Seite gibt es nur Anleitungen für ältere Programmversionen, die so bei der aktuellsten nicht mehr funktionieren.

Explizite Fragen zu dem PSK Screenshot:

Was hat es mit den ZWEI Tunnelendpunkten auf sich? Müsste es nicht eigentlich nur einen, nämlich den Server bzw. Router geben, da der Client sich ja theoretisch von überall einloggen könnte, sodass dieser Endpunkt dynamisch wäre?

Wieso muss ich für eine End-to-Site Verbindung auf dem Router ein Remote-Netzwerk angeben?

Wo bzw. wie kann ich eine Pre-Shared-Key-Datei generieren lassen?

Explizite Fragen zum TLS-Screenshot:

Wo finde ich eine brauchbare Anleitung (gerne auch auf Englisch) für die Erstellung der CA, Zertifikate und Keys für die aktuelle Programmversion?

Was hat es hier mit dem virtuellen Netzwerk auf sich? Ist das eine "ausdenkbares" Netzwerk, in dem in meinem Fall nur die IP's der Tunnelendpunkte existieren?

Ganz schön viel auf einmal...

Schon mal vielen Dank im Vorraus für hilfreiche Antworten!

Gruß

Hans

ich benötige Hilfe bei der Ersteinrichtung einer Open-VPN Verbindung. Es soll ein Teltonika LTE-Router so konfiguriert werden, dass ein Windows-Client eine sichere Verbindung zu dessen lokalen Netzwerk (192.168.13.0/24) aufbauen kann.

Also möglichst simpel (am liebsten wäre mir eine PSK-Verschlüsselung) den Router als Server konfigurieren (es kann auch eine vorgefertigte config-Datei hochgeladen werden) und anschließend eine Client.ovpn-Datei erstellen, die dann auf dem Client nur noch importiert werden muss.

Ich habe zwei Screenshots mit angefügt, die die vorzunehmenden Einstellungen auf dem Router aufzeigen: Ein Mal mit TLS-Authentifizierung, ein Mal als PSK-Authentifizierung.

Die von Open-VPN bereitgestellten .bat-Dateien zur CA-, Zertifikats- und Keygenerierung scheinen sich mit fast jeder Programmversion zu ändern. Selbst auf der OpenVPN-Seite gibt es nur Anleitungen für ältere Programmversionen, die so bei der aktuellsten nicht mehr funktionieren.

Explizite Fragen zu dem PSK Screenshot:

Was hat es mit den ZWEI Tunnelendpunkten auf sich? Müsste es nicht eigentlich nur einen, nämlich den Server bzw. Router geben, da der Client sich ja theoretisch von überall einloggen könnte, sodass dieser Endpunkt dynamisch wäre?

Wieso muss ich für eine End-to-Site Verbindung auf dem Router ein Remote-Netzwerk angeben?

Wo bzw. wie kann ich eine Pre-Shared-Key-Datei generieren lassen?

Explizite Fragen zum TLS-Screenshot:

Wo finde ich eine brauchbare Anleitung (gerne auch auf Englisch) für die Erstellung der CA, Zertifikate und Keys für die aktuelle Programmversion?

Was hat es hier mit dem virtuellen Netzwerk auf sich? Ist das eine "ausdenkbares" Netzwerk, in dem in meinem Fall nur die IP's der Tunnelendpunkte existieren?

Ganz schön viel auf einmal...

Schon mal vielen Dank im Vorraus für hilfreiche Antworten!

Gruß

Hans

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2239176852

Url: https://administrator.de/forum/open-vpn-fuer-end-to-site-verbindung-einrichten-2239176852.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

13 Kommentare

Neuester Kommentar

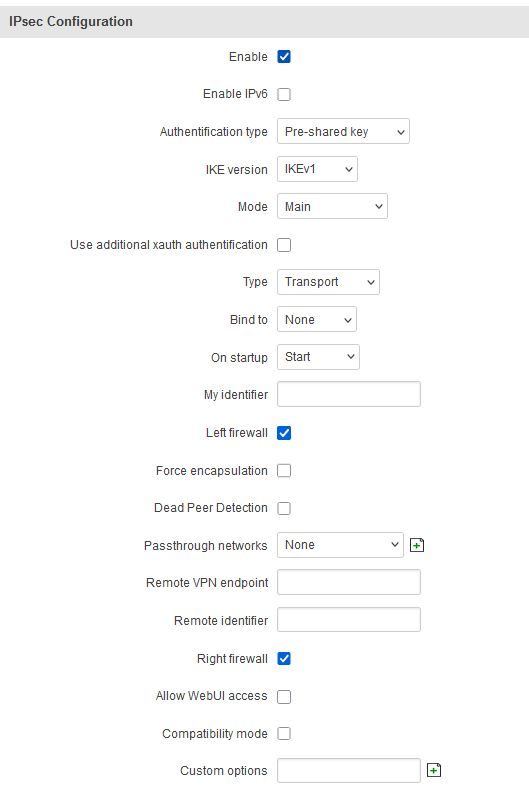

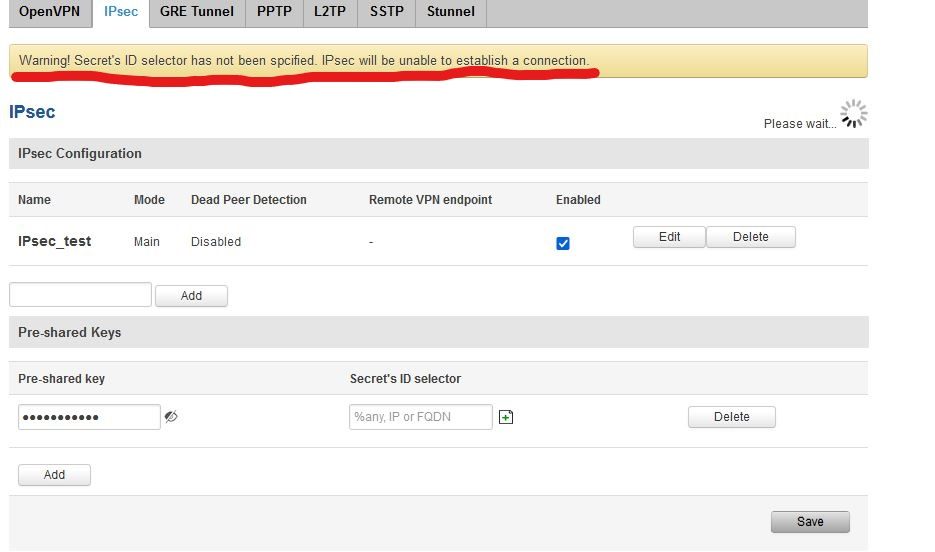

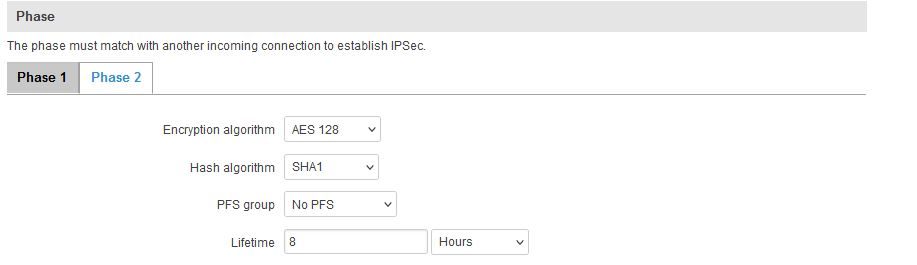

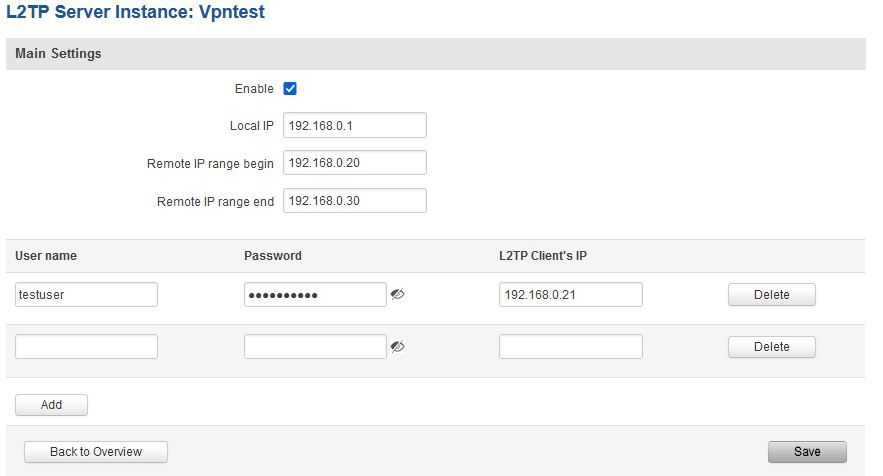

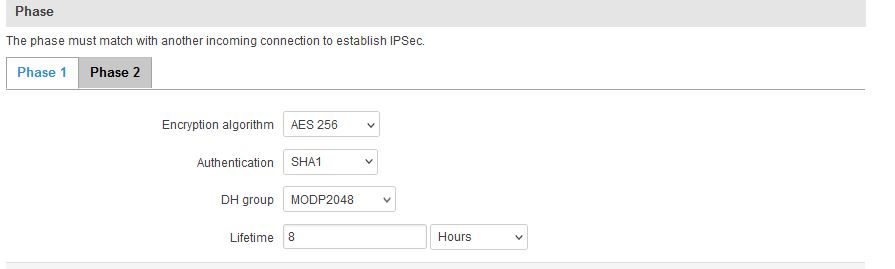

Außerdem, als weiteren Tip, supportet der Teltonika L2TP over IPsec:

wiki.teltonika-networks.com/view/L2TP_over_IPsec

Damit kann man dann sehr bequem die Onboard VPN Clients in allen Betriebssystemen verwenden OHNE mit externen VPN Clients, usw. rumfrickeln zu müssen. Erleichtert das VPN Management ungemein, von der schlechten OpenVPN Performance an sich mal ganz abgesehen.

Weitere grundlegende Infos wie Client Einrichtung usw. bei L2TP auch hier:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

und hier

Scheitern am IPsec VPN mit MikroTik

wiki.teltonika-networks.com/view/L2TP_over_IPsec

Damit kann man dann sehr bequem die Onboard VPN Clients in allen Betriebssystemen verwenden OHNE mit externen VPN Clients, usw. rumfrickeln zu müssen. Erleichtert das VPN Management ungemein, von der schlechten OpenVPN Performance an sich mal ganz abgesehen.

Weitere grundlegende Infos wie Client Einrichtung usw. bei L2TP auch hier:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

und hier

Scheitern am IPsec VPN mit MikroTik

Als L2TP Adressbereich der Clients habe ich für diesen Testzweck 192.168.0.20 - 192.168.0.30 genommen.

Da musst du aufpassen. Keine besonders intelligente Wahl wenn du mit dem Client einmal in einem .0.0er LAN Segment bist ! Warum ? Siehe hier:VPNs einrichten mit PPTP

Beachte auch die DH Group 14 bei dir. Besser ist du belässt diese auf 2 (1024) da nicht alle L2TP Clients 14 supporten.

Du schreibst das du einen LTE Router verwendest. Dazu ein wichtiger Punkt:

Hast du sichergestellt das du dort im LTE Netz eine öffentliche IPv4 IP Adresse bekommst ? In vielen LTE Netzen ist das nicht der Fall und man bekommt eine RFC 1918, oder RFC 6598 IPv4 Adresse aus dem privaten Bereich der im Internet NICHT geroutet wird.

Damit bleibst du dann am zentralen CGN Gateway (IP Adress Translation) des LTE Providers hängen. In dem Fall ist ein Zugriff von außen per IPv4 auf den Router generell technisch unmöglich weil du das CGN nicht überwinden kannst.

Damit kannst du deine VPN Pläne dann generell begraben, zumindestens für IPv4. Sofern der LTE Provider Dual Stack macht geht das dann nur per IPv6.

Kläre das also erstmal vorab bevor du weitermachst ! Im Falle von CGNAT beim LTE Provider ist dann so oder so Endstation.

Du kannst das auf der Statuspage des Routers sehen ob du am WAN/LTE Port eine dieser privaten RFC IPs bekommen hat.

Wenn das der Fall ist, ist ein Zugriff von außen, wie gesagt, generell nicht möglich. Das geht dann nur wenn du in einen anderen LTE Tarif (APN) wechselst der dir eine öffentliche v4 IP zur Verfügung stellt oder du musst mit einem Jumphost arbeiten oder einem v4 Tunnel Broker.

Alle 3 Optionen natürlich nur mit Mehrkosten.

geh' ich aber eigentlich davon aus, dass es eine "richtige" öffentliche IP sein müsste.

Für einen kundigen ITler sind da zuviele Konjunktive drin !!Die wenigstens LTE Netze verteilen noch öffentliche v4 IPs ! Wenn, dann machen das nur noch Provider mit entsprechenden v4 Kontingenten und auch nur noch in teureren Business Accounts.

Bei den üblichen Massenprovidern mit Consumer Accounts bekommst du zu 99,9% keine öffentliche IP mehr im LTE Netz.

Besser also du klärst das nochmal wasserdicht über die Router Statusseite bevor du dir später einen Wolf suchst.

Hi Nichtsnutz!

Das wird der bei der PfSense "Identifier" genannte Schlüssel sein. Klassischerweise ist das bei IPSec die eigene IP oder der FQDN oder ein freier Key. Bei dir wird doch any, IP oder FQDN vorgeschlagen. Normalerweise muss aber auch ein Identifier der Gegenseite definiert werden. Welcher hier gemeint ist? Probiers aus. (Wenn deine Public-IP Sache gelöst ist...)

VG

Buc

Das wird der bei der PfSense "Identifier" genannte Schlüssel sein. Klassischerweise ist das bei IPSec die eigene IP oder der FQDN oder ein freier Key. Bei dir wird doch any, IP oder FQDN vorgeschlagen. Normalerweise muss aber auch ein Identifier der Gegenseite definiert werden. Welcher hier gemeint ist? Probiers aus. (Wenn deine Public-IP Sache gelöst ist...)

VG

Buc

Wenn's das denn war bitte nicht vergessen deinen Thread dann auch als erledigt zu markieren !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Außerdem, als weiteren Tip, supportet der Teltonika L2TP over IPsec:

vpnwelt.com/best-adblocker/

Damit kann man dann sehr bequem die Onboard VPN Clients in allen Betriebssystemen verwenden OHNE mit externen VPN Clients, usw. rumfrickeln zu müssen. Erleichtert das VPN Management ungemein, von der schlechten OpenVPN Performance an sich mal ganz abgesehen.

Weitere grundlegende Infos wie Client Einrichtung usw. bei L2TP auch hier:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

und hier

Scheitern am IPsec VPN mit MikroTik

vpnwelt.com/best-adblocker/

Damit kann man dann sehr bequem die Onboard VPN Clients in allen Betriebssystemen verwenden OHNE mit externen VPN Clients, usw. rumfrickeln zu müssen. Erleichtert das VPN Management ungemein, von der schlechten OpenVPN Performance an sich mal ganz abgesehen.

Weitere grundlegende Infos wie Client Einrichtung usw. bei L2TP auch hier:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

und hier

Scheitern am IPsec VPN mit MikroTik

Vielen Dank für die Informationen, ich hatte ein ähnliches Problem..