Cisco 9300 VLAN Konfiguration

Hallo zusammen,

wir sind derzeit dabei unsere bestehenden Switche abzulösen.

Vorgabe ist, dass alle Switche gegen Cisco Catalyst 9300 Series getauscht werden.

Der erste läuft am Hauptstandort und wurde vom Dienstleister eingerichtet.

Nun muss leider kurzfristig ein weiterer Switch getauscht werden und ich bekomme über den neuen Switch keine Verbindung.

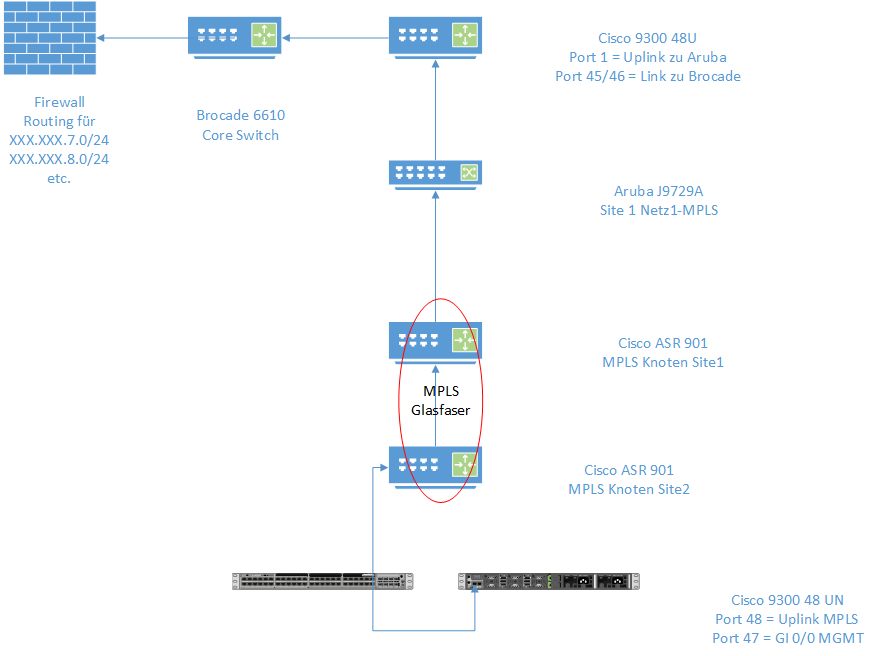

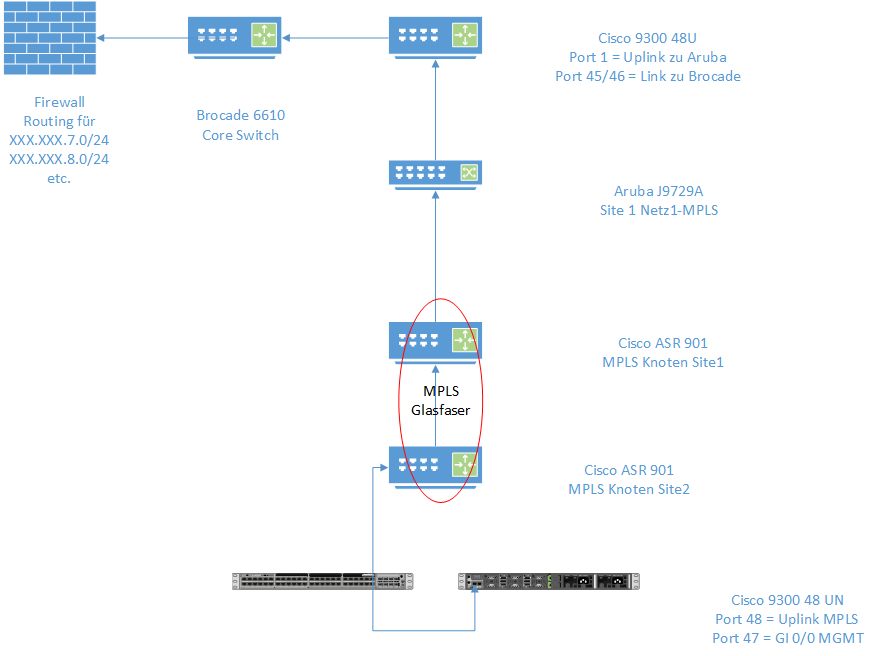

Aufbau:

- Hauptstandort mit Rechenzentrum (Brocade 6610, Cisco 9300 [der läuft], Aruba j9729a) - Cisco ASR 901 MPLS Router

- Außenstellen (Cisco 9300) - Cisco ASR 901 MPLS Router

Die beiden Standorte sind über den Cisco ASR mit einander verbunden. (PSUDOWIRE?)

Das ganze betreut bei uns intern eine andere Abteilung, die Verbindung steht und funktioniert wohl auch!

Das Problem:

Fangen wir mal am Grundsatz an.

Ich habe am 2. Standort genau ein RJ45 Kabel was für meinen Cisco 9300 anliegt.

Über dieses muss das Management des Switches laufen, als auch der Datenverkehr aus dem Hauptstandort.

Kann das gehen? Ich würde mal behaupten: Ja! Einfach auf das interface FI 1/0/48 eine IP konfigurieren. Dabei darf der Port aber kein "no switchport" sein.

Dieses Konstrukt fahren wir an diversen Standorten, aber noch nicht mit den Cisco 9300.

Primär sind da Cisco 2960S, HP1910, Netgear XXXX im Einsatz. Alles betagte Hardware.

Verhalten:

Der Cisco 9300 am Standort 2 bekommt seinen Link über "FI 1/0/48" (switchport mode trunk, ALL VLAN).

Die VLANs kommen vom Standort 1 des Aruba Switches "interface 7" (tagged vlan 407,408,409,499,599)

Wenn der Cisco 9300 nun auf dem Interface "FI 1/0/48" auch seine Mangement IP hält (XXX.XXX.7.21/24) ist dieser weder per SSH noch WebUI erreichbar.

Also habe ich die IP auf den Port "GI 0/0" gelegt und dieser wird von Port "FI 1/0/47" (switchport access vlan 407) gespeist.

Nun gehe ich auf den Switch (Netzwerkkabel auf "FI 1/0/1") und erwarte eigentlich ein DHCP Offer aus dem VLAN 408.

Erhalte ich aber nicht. Also gebe ich mir eine statische IP in diesem Netz. Kann aber nicht in dem LAN erreichen.

Also stecke ich mein Kabel auf "FI 1/0/46" (untagged VLAN 407), verpasse mir eine statische IP und will auf den Switch per SSH zugreifen...

Erfolgreich, mit statischer IP am Client bekomme ich das Netz.

Fragen:

- Was mache ich falsch, dass ich den Switch z.B von meinem Hauptstandort nicht erreicht bekommen?

- Warum will mein VLAN 408 z.B. auf dem Interface FI 1/0/1 nicht ins LAN kommunizieren?

Hat hier ggf. jemand Erfahrung mit den Cisco 9300 ? Übersehe ich etwas grundlegendes?

Gefühlt sehe ich den Wald vor lauter Bäumen nicht mehr.

Bei dem letzten Arbeitgeber habe ich lediglich mit Cisco SG350 und Ruckus ICX 7150 zutun gehabt.

Die 9300 Serie überfordert mich aktuell ein wenig dabei sollte man meinen Switch = Switch!

dabei sollte man meinen Switch = Switch!

Aber die CLI unterscheidet sich doch sehr stark.

Ruckus z.B "vlan 407 - untagged ethe 1/0/1"

Cisco hingegen "interface FI 1/0/1 - switchport access vlan 407

Ich bin dankebar für jeden Input!

Anbei eine grobe Zeichnung des Aufbaus

Konfiguration Cisco 9300 (Funktioniert nicht)

Aruba Switch Standort 1 (übergabe an MPLS)

Beste Güße

wir sind derzeit dabei unsere bestehenden Switche abzulösen.

Vorgabe ist, dass alle Switche gegen Cisco Catalyst 9300 Series getauscht werden.

Der erste läuft am Hauptstandort und wurde vom Dienstleister eingerichtet.

Nun muss leider kurzfristig ein weiterer Switch getauscht werden und ich bekomme über den neuen Switch keine Verbindung.

Aufbau:

- Hauptstandort mit Rechenzentrum (Brocade 6610, Cisco 9300 [der läuft], Aruba j9729a) - Cisco ASR 901 MPLS Router

- Außenstellen (Cisco 9300) - Cisco ASR 901 MPLS Router

Die beiden Standorte sind über den Cisco ASR mit einander verbunden. (PSUDOWIRE?)

Das ganze betreut bei uns intern eine andere Abteilung, die Verbindung steht und funktioniert wohl auch!

Das Problem:

Fangen wir mal am Grundsatz an.

Ich habe am 2. Standort genau ein RJ45 Kabel was für meinen Cisco 9300 anliegt.

Über dieses muss das Management des Switches laufen, als auch der Datenverkehr aus dem Hauptstandort.

Kann das gehen? Ich würde mal behaupten: Ja! Einfach auf das interface FI 1/0/48 eine IP konfigurieren. Dabei darf der Port aber kein "no switchport" sein.

Dieses Konstrukt fahren wir an diversen Standorten, aber noch nicht mit den Cisco 9300.

Primär sind da Cisco 2960S, HP1910, Netgear XXXX im Einsatz. Alles betagte Hardware.

Verhalten:

Der Cisco 9300 am Standort 2 bekommt seinen Link über "FI 1/0/48" (switchport mode trunk, ALL VLAN).

Die VLANs kommen vom Standort 1 des Aruba Switches "interface 7" (tagged vlan 407,408,409,499,599)

Wenn der Cisco 9300 nun auf dem Interface "FI 1/0/48" auch seine Mangement IP hält (XXX.XXX.7.21/24) ist dieser weder per SSH noch WebUI erreichbar.

Also habe ich die IP auf den Port "GI 0/0" gelegt und dieser wird von Port "FI 1/0/47" (switchport access vlan 407) gespeist.

Nun gehe ich auf den Switch (Netzwerkkabel auf "FI 1/0/1") und erwarte eigentlich ein DHCP Offer aus dem VLAN 408.

Erhalte ich aber nicht. Also gebe ich mir eine statische IP in diesem Netz. Kann aber nicht in dem LAN erreichen.

Also stecke ich mein Kabel auf "FI 1/0/46" (untagged VLAN 407), verpasse mir eine statische IP und will auf den Switch per SSH zugreifen...

Erfolgreich, mit statischer IP am Client bekomme ich das Netz.

Fragen:

- Was mache ich falsch, dass ich den Switch z.B von meinem Hauptstandort nicht erreicht bekommen?

- Warum will mein VLAN 408 z.B. auf dem Interface FI 1/0/1 nicht ins LAN kommunizieren?

Hat hier ggf. jemand Erfahrung mit den Cisco 9300 ? Übersehe ich etwas grundlegendes?

Gefühlt sehe ich den Wald vor lauter Bäumen nicht mehr.

Bei dem letzten Arbeitgeber habe ich lediglich mit Cisco SG350 und Ruckus ICX 7150 zutun gehabt.

Die 9300 Serie überfordert mich aktuell ein wenig

Aber die CLI unterscheidet sich doch sehr stark.

Ruckus z.B "vlan 407 - untagged ethe 1/0/1"

Cisco hingegen "interface FI 1/0/1 - switchport access vlan 407

Ich bin dankebar für jeden Input!

Anbei eine grobe Zeichnung des Aufbaus

Konfiguration Cisco 9300 (Funktioniert nicht)

Building configuration...

Current configuration : 17337 bytes

!

! Last configuration change at 13:09:22 CET Mon May 16 2022 by admin

!

version 17.8

service timestamps debug datetime msec

service timestamps log datetime msec

service call-home

platform punt-keepalive disable-kernel-core

!

hostname MYSWITCH02

!

vrf definition Mgmt-vrf

!

address-family ipv4

exit-address-family

!

address-family ipv6

exit-address-family

!

aaa new-model

!

aaa authorization exec default local if-authenticated

!

aaa session-id common

boot system switch all flash:packages.conf

clock timezone CET 1 0

switch 1 provision c9300-48un

!

ip name-server XXX.XXX.XXX.XXX XXX.XXX.XXX.XXX

no ip domain lookup

!

!

!

no ip igmp snooping vlan 407

no ip igmp snooping vlan 408

no ip igmp snooping vlan 599

no ip igmp snooping vlan 409

login on-success log

!

!

!

!

!

!

!

!

!

!

spanning-tree mode rapid-pvst

spanning-tree extend system-id

!

!

username admin privilege 15 password 0 Cisco

!

redundancy

mode sso

crypto engine compliance shield disable

!

!

!

!

!

transceiver type all

monitoring

lldp run

!

!

class-map match-any system-cpp-police-ewlc-control

description EWLC Control

class-map match-any system-cpp-police-topology-control

description Topology control

class-map match-any system-cpp-police-sw-forward

description Sw forwarding, L2 LVX data packets, LOGGING, Transit Traffic

class-map match-any system-cpp-default

description EWLC Data, Inter FED Traffic

class-map match-any system-cpp-police-sys-data

description Openflow, Exception, EGR Exception, NFL Sampled Data, RPF Failed

class-map match-any system-cpp-police-punt-webauth

description Punt Webauth

class-map match-any system-cpp-police-l2lvx-control

description L2 LVX control packets

class-map match-any system-cpp-police-forus

description Forus Address resolution and Forus traffic

class-map match-any system-cpp-police-multicast-end-station

description MCAST END STATION

class-map match-any system-cpp-police-high-rate-app

description High Rate Applications

class-map match-any system-cpp-police-multicast

description MCAST Data

class-map match-any system-cpp-police-l2-control

description L2 control

class-map match-any system-cpp-police-dot1x-auth

description DOT1X Auth

class-map match-any system-cpp-police-data

description ICMP redirect, ICMP_GEN and BROADCAST

class-map match-any system-cpp-police-stackwise-virt-control

description Stackwise Virtual OOB

class-map match-any non-client-nrt-class

class-map match-any system-cpp-police-routing-control

description Routing control and Low Latency

class-map match-any system-cpp-police-protocol-snooping

description Protocol snooping

class-map match-any system-cpp-police-dhcp-snooping

description DHCP snooping

class-map match-any system-cpp-police-ios-routing

description L2 control, Topology control, Routing control, Low Latency

class-map match-any system-cpp-police-system-critical

description System Critical and Gold Pkt

class-map match-any system-cpp-police-ios-feature

description ICMPGEN,BROADCAST,ICMP,L2LVXCntrl,ProtoSnoop,PuntWebauth,MCASTData,Transit,DOT1XAuth,Swfwd,LOGGING,L2LVXData,ForusTraffic,ForusARP,McastEndStn,Openflow,Exception,EGRExcption,NflSampled,RpfFailed

!

policy-map system-cpp-policy

!

!

interface GigabitEthernet0/0

vrf forwarding Mgmt-vrf

ip address XXX.XXX.7.21 255.255.255.0

negotiation auto

!

interface FiveGigabitEthernet1/0/1

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/2

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/3

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/4

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/5

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/6

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/7

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/8

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/9

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/10

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/11

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/12

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/13

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/14

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/15

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/16

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/17

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/18

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/19

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/20

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/21

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/22

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/23

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/24

switchport access vlan 408

switchport mode access

!

interface FiveGigabitEthernet1/0/25

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/26

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/27

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/28

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/29

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/30

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/31

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/32

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/33

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/34

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/35

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/36

switchport access vlan 599

switchport mode access

!

interface FiveGigabitEthernet1/0/37

switchport access vlan 409

switchport mode access

!

interface FiveGigabitEthernet1/0/38

switchport access vlan 409

switchport mode access

!

interface FiveGigabitEthernet1/0/39

switchport access vlan 409

switchport mode access

!

interface FiveGigabitEthernet1/0/40

switchport access vlan 409

switchport mode access

!

interface FiveGigabitEthernet1/0/41

switchport access vlan 409

switchport mode access

!

interface FiveGigabitEthernet1/0/42

switchport access vlan 409

switchport mode access

!

interface FiveGigabitEthernet1/0/43

switchport access vlan 409

switchport mode access

!

interface FiveGigabitEthernet1/0/44

switchport access vlan 409

switchport mode access

!

interface FiveGigabitEthernet1/0/45

switchport access vlan 409

switchport mode access

!

interface FiveGigabitEthernet1/0/46

switchport access vlan 407

switchport mode access

!

interface FiveGigabitEthernet1/0/47

switchport access vlan 407

switchport mode access

!

interface FiveGigabitEthernet1/0/48

description MPLS-Uplink-ASR

switchport mode trunk

spanning-tree portfast trunk

!

interface GigabitEthernet1/1/1

!

interface GigabitEthernet1/1/2

!

interface GigabitEthernet1/1/3

!

interface GigabitEthernet1/1/4

!

interface TenGigabitEthernet1/1/1

!

interface TenGigabitEthernet1/1/2

!

interface TenGigabitEthernet1/1/3

!

interface TenGigabitEthernet1/1/4

!

interface TenGigabitEthernet1/1/5

!

interface TenGigabitEthernet1/1/6

!

interface TenGigabitEthernet1/1/7

!

interface TenGigabitEthernet1/1/8

!

interface FortyGigabitEthernet1/1/1

!

interface FortyGigabitEthernet1/1/2

!

interface TwentyFiveGigE1/1/1

!

interface TwentyFiveGigE1/1/2

!

interface AppGigabitEthernet1/0/1

!

interface Vlan1

no ip address

!

ip forward-protocol nd

ip http server

ip http authentication local

ip http secure-server

ip route vrf Mgmt-vrf 0.0.0.0 0.0.0.0 XXX.XXX.7.254

ip tftp source-interface GigabitEthernet0/0

ip ssh time-out 90

ip ssh version 2

!

!

control-plane

service-policy input system-cpp-policy

!

!

line con 0

stopbits 1

line vty 0

length 0

transport input ssh

line vty 1 4

transport input ssh

line vty 5 31

transport input ssh

!

ntp server vrf Mgmt-vrf XXX.XXX.XXX.XXX prefer

call-home

! If contact email address in call-home is configured as sch-smart-licensing@cisco.com

! the email address configured in Cisco Smart License Portal will be used as contact email address to send SCH notifications.

contact-email-addr sch-smart-licensing@cisco.com

profile "CiscoTAC-1"

active

destination transport-method http

!

!

!

!

!

!

endAruba Switch Standort 1 (übergabe an MPLS)

Running configuration:

; J9729A Configuration Editor; Created on release #WB.16.02.0012

; Ver #0e:01.b0.ee.34.5f.3c.29.eb.9f.fc.f3.ff.37.ef:73

hostname "MYSWITCH"

module 1 type j9729a

trunk 41 trk1 trunk

trunk 42 trk2 trunk

trunk 43-44 trk3 trunk

trunk 45 trk4 trunk

trunk 46 trk5 trunk

trunk 47 trk6 trunk

trunk 48 trk7 trunk

trunk 39 trk8 trunk

timesync ntp

ntp unicast

ntp server XXX.XXX.XXX.XXX iburst

ntp enable

time daylight-time-rule middle-europe-and-portugal

time timezone 60

no web-management

web-management ssl

ip route 0.0.0.0 0.0.0.0 XXX.XXX.XXX.XXX metric 127 name "ALG"

interface 4

name "Uplink-Cisco9300"

exit

interface 6

name "Uplink-MPLS-Site1-V499"

exit

interface 7

name "Uplink-MPLS-Site2"

exit

oobm

ip address dhcp-bootp

exit

vlan 1

name "DEFAULT_VLAN"

no untagged 1-38,40,Trk1-Trk8

ip address dhcp-bootp

exit

vlan 302

name "VLAN302"

untagged 1-3,5,8-12

tagged Trk1-Trk8

no ip address

exit

vlan 330

name "VLAN330"

untagged 37-38

tagged Trk3,Trk7

no ip address

exit

vlan 407

name "VLAN407"

tagged 4,7,Trk5

no ip address

exit

vlan 408

name "VLAn408"

tagged 4,7,Trk1-Trk8

no ip address

exit

vlan 409

name "VLAn409"

tagged 4,7,Trk5

no ip address

exit

vlan 410

name "VLAN410"

tagged 4,Trk5

no ip address

exit

vlan 413

name "VLAn413"

tagged 4,Trk5

no ip address

exit

vlan 421

name "VLAN421"

untagged 25-28

no ip address

exit

vlan 499

name "VLAN499"

untagged 6

tagged 4,Trk5

no ip address

exit

vlan 599

name "VLAN599"

untagged 13-20

tagged 7,Trk1-Trk8

no ip address

exit

vlan 800

name "VLAN800"

untagged 40

tagged Trk1-Trk2,Trk4-Trk8

ip address XXX.XXX.XXX.XXX 255.255.255.0

ip igmp

exit

spanning-tree Trk1 priority 4

spanning-tree Trk2 priority 4

spanning-tree Trk3 priority 4

spanning-tree Trk4 priority 4

spanning-tree Trk5 priority 4

spanning-tree Trk6 priority 4

spanning-tree Trk7 priority 4

spanning-tree Trk8 priority 4

no tftp server

no autorun

no dhcp config-file-update

no dhcp image-file-update

no dhcp tr69-acs-urlBeste Güße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2801055603

Url: https://administrator.de/forum/cisco-9300-vlan-konfiguration-2801055603.html

Ausgedruckt am: 08.07.2025 um 14:07 Uhr

4 Kommentare

Neuester Kommentar

Moin,

ehrlich gesagt hab ich mir nur die hälfte durchgelesen - da ich nicht glaube das du die nötigen Kenntnisse hast um sowas für ganze Standorte zu machen.

Erstmal mischt du scheinbar Access und Trunk-Ports.... was in sich schon ne schlechte Idee ist.

Dann willst du dem Switch irgendwelche IPs zuweisen - wenn du dafür keinen Grund hast dann lass es. Der braucht vermutlich nur eine Management-IP, den korrekten Trunk-Port und das richtige native vlan drauf - und schon sollte es gehen...

Aber ich würde dir empfehlen -> in einem Prod.-System lasse das lieber Leute mit Erfahrung machen. Du kannst mit deinen Einstellungen auch dafür sorgen das auf der gegenseite der Port auf "suspended" geht - und dann ist im dümmsten Fall richtig alarm...

Kleines Edit: Du verwendest nebenbei auch VLANs die du im Switch nie definiert hast - weder als vlan noch als interface vlan...

ehrlich gesagt hab ich mir nur die hälfte durchgelesen - da ich nicht glaube das du die nötigen Kenntnisse hast um sowas für ganze Standorte zu machen.

Erstmal mischt du scheinbar Access und Trunk-Ports.... was in sich schon ne schlechte Idee ist.

Dann willst du dem Switch irgendwelche IPs zuweisen - wenn du dafür keinen Grund hast dann lass es. Der braucht vermutlich nur eine Management-IP, den korrekten Trunk-Port und das richtige native vlan drauf - und schon sollte es gehen...

Aber ich würde dir empfehlen -> in einem Prod.-System lasse das lieber Leute mit Erfahrung machen. Du kannst mit deinen Einstellungen auch dafür sorgen das auf der gegenseite der Port auf "suspended" geht - und dann ist im dümmsten Fall richtig alarm...

Kleines Edit: Du verwendest nebenbei auch VLANs die du im Switch nie definiert hast - weder als vlan noch als interface vlan...

Kollege @maretz hat oben ja schon das Wichtigste gesagt. Es ist viel falsch auf dem Switch. Allein schon die Uhrzeit ist vollkommen falsch konfiguriert. OK, nur kosmetisch solange man nicht mit Zerifikaten arbeitet zeigt aber generell wie luschig und wenig zielorientiert vorgegangen wurde bei der Konfig.

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

wäre korrekt.

Etwas Cisco IOS Syntax findest du im hiesigen VLAN Tutorial.

Dein Kardinalsfehler ist aber das du deine IP direkt auf einem physischen Port gelegt hast. Damit wird dieser Port ein dedizierter Router Router Port und ist kein Switchport mehr.

Über so ein Interface rennt dann keinerlei Broadcast orientierter Traffic mehr wie z.B. DHCP. Weisst du als guter IT Allrounder auch selber. Damit kannst du an einem solchen Port dann lange auf DHCP warten.

Üblicherweise ist der Catalyst ein Switch und nur in sehr seltenen Fällen definiert man physische Ports als reine Router Ports. Sowas kommt nur in einer hybriden Switch und Routing Umgebung vor.

Deine IP gehört, wie bei Cisco an einem Switch üblich, immer auf auf ein vlan Interface. Eine VLAN Interface ist immer das Layer 3 IP Interface zur Routing Backplane des Switches.

Das Management Interface mit der Management VRF ist per Default an das Interface "vlan 1 gebunden"

Richtig wäre dann also

interface vlan 1

description Mein Management Interface

ip address XXX.XXX.7.21 255.255.255.0

Die IP direkt am physischen Interface 0/0 solltest du also wieder entfernen.

Nochwas Wichtiges was du bei der Migration in gemischten Hersteller Umgebungen mit Cisco unbedingt auf dem Radar haben solltest:

Cisco benutzt auf den Catalysten per Default PVSTP+ (Per VLAN Spanning Tree) als Spanning Tree Protokoll welches proprietäre BPDU Mac Adressen verwendet und damit in 2facher Hinsicht nicht mit einfachen Single Span Switches wie Aruba, HP1910, Netgear XXXX usw. kompatibel ist

Willst du weiter diesen Mischbetrieb mit den Catalysten fahren kannst du diese so nicht zusammenschalten, denn das wird in einem Chaos mit zyklischen Ausfällen und STP Link Blockings enden.

Der einzige Switch der das automatisch erkennt und entsprechend umschaltet ist der Brocade/Ruckus ICX. Wäre in dem Umfeld besser gewesen auf diese zu setzen!

Du hast nur 2 Optionen das Chaos mit den anderen Herstellern zu vermeiden:

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

wäre korrekt.

Etwas Cisco IOS Syntax findest du im hiesigen VLAN Tutorial.

Dein Kardinalsfehler ist aber das du deine IP direkt auf einem physischen Port gelegt hast. Damit wird dieser Port ein dedizierter Router Router Port und ist kein Switchport mehr.

Über so ein Interface rennt dann keinerlei Broadcast orientierter Traffic mehr wie z.B. DHCP. Weisst du als guter IT Allrounder auch selber. Damit kannst du an einem solchen Port dann lange auf DHCP warten.

Üblicherweise ist der Catalyst ein Switch und nur in sehr seltenen Fällen definiert man physische Ports als reine Router Ports. Sowas kommt nur in einer hybriden Switch und Routing Umgebung vor.

Deine IP gehört, wie bei Cisco an einem Switch üblich, immer auf auf ein vlan Interface. Eine VLAN Interface ist immer das Layer 3 IP Interface zur Routing Backplane des Switches.

Das Management Interface mit der Management VRF ist per Default an das Interface "vlan 1 gebunden"

Richtig wäre dann also

interface vlan 1

description Mein Management Interface

ip address XXX.XXX.7.21 255.255.255.0

Die IP direkt am physischen Interface 0/0 solltest du also wieder entfernen.

Nochwas Wichtiges was du bei der Migration in gemischten Hersteller Umgebungen mit Cisco unbedingt auf dem Radar haben solltest:

Cisco benutzt auf den Catalysten per Default PVSTP+ (Per VLAN Spanning Tree) als Spanning Tree Protokoll welches proprietäre BPDU Mac Adressen verwendet und damit in 2facher Hinsicht nicht mit einfachen Single Span Switches wie Aruba, HP1910, Netgear XXXX usw. kompatibel ist

Willst du weiter diesen Mischbetrieb mit den Catalysten fahren kannst du diese so nicht zusammenschalten, denn das wird in einem Chaos mit zyklischen Ausfällen und STP Link Blockings enden.

Der einzige Switch der das automatisch erkennt und entsprechend umschaltet ist der Brocade/Ruckus ICX. Wäre in dem Umfeld besser gewesen auf diese zu setzen!

Du hast nur 2 Optionen das Chaos mit den anderen Herstellern zu vermeiden:

- Die "Billigheimer" in eine eigenen L2 Domain zu sperren mit Single Span RSTP und dann zwischen beiden routen so das sich die nicht kompatiblen STP Doamins nicht "sehen".

- Alle Switches auf ein kompatiblen Spanning Tree Standard migrieren was MSTP ist.

Der Dienstleister möchte daher gerne im gesamten Netzwerk Spanning Tree deaktivieren.

Das kann man machen, ist aber eine gefährliche Sache und sollte man dann sehr gut planen. Wenn man ein klassisches Design mit Redundanz hat, wie es in Firmennetzen generell ja üblich ist, und den Access Bereich mit LACP LAGs anbindet ist das machbar, denn LACP bringt eine eigenen Loop Detection mit. Allerdings dann nicht im Edge/Access Bereich wo es besonders fatal ist wenn dort User einmal zufällig Loops stecken z.B. über kleine Desktop Switches, oder falsch konfigurierte Server LAGs usw.Diese Gefahr sollte man nie eingehen und deshalb bei Verzicht auf STP niemals ohne ein zusätzliches Loop Detection Protokoll arbeiten.

Für die Catalysten und Ruckus/Brocade kein Problem aber die ganzen Billigheimer wie HP1910, Netgear supporten meist keine gesonderte Loop Detection. Da muss man also schon etwas aufpassen beim Design wenn man später sicher und störungsfrei arbeiten möchte. Besser ist es dann zumindestens im Edge Bereich STP bzw. in deinem Falle dann MSTP zu aktivieren.

MSTP ist sehr einfach zu konfigurieren und für euren Dienstleister sicher kein Problem. Der Thread oben zeigt ja eine Live Konfig als Beispiel.

Wenn du weiter in einem gemischten Umfeld arbeiten willst oder musst sollte daran kein Weg vorbeiführen.

Dann weiterhin viel Erfolg mit dem Setup.

Bitte deinen Thread dann auch als erledigt schliessen.

Wie kann ich einen Beitrag als gelöst markieren?