Cisco ASA Loopback

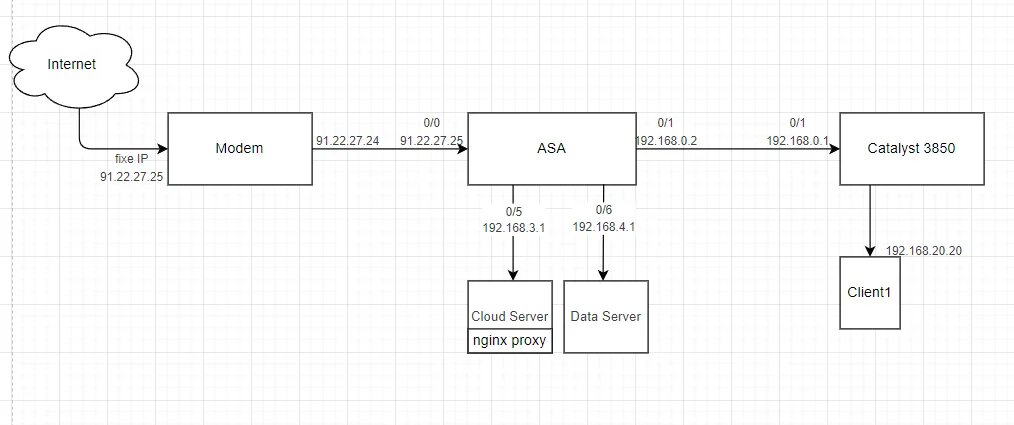

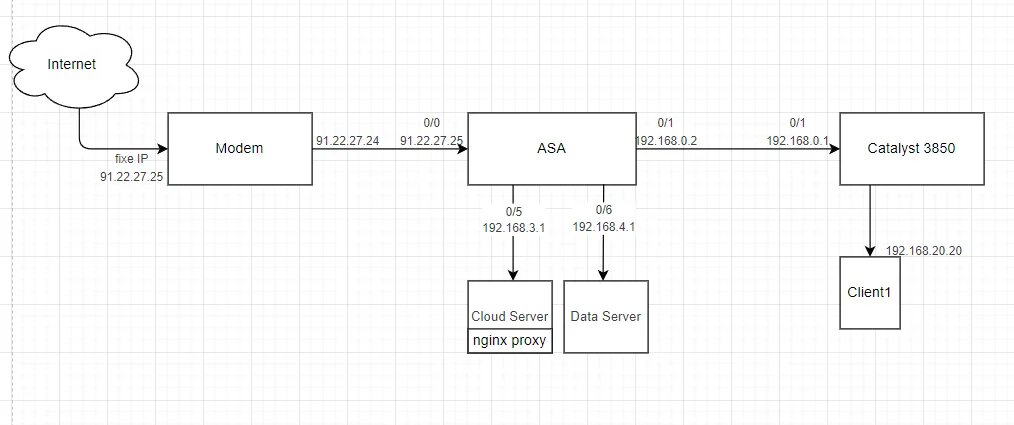

Hallo, ich habe folgende Konfiguration

Modem->CISO-ASA->2 Server und einen Catalyst 3850

Das Modem ist eine Fritzbox 7690 diese ist als "Exposed Host" konfiguriert. Ich habe eine fixe Öffentliche IP, wenn hier eine anfrage reinkommt wird diese an den Server 1 weitergeleitet, hier läuft ein Nginx Proxy der die Anfragen dann richtig verteillt, das funktioniert auch.

z.b.

website.meine.doamin-> server1 website

service.meine.domien -> server2 service

Ich habe aber 2 Probleme:

1. wenn ich von intern z.b. über Client1 meine domain (die ja auf die Öffentliche IP weitergeleitet wird) aufrufe funktioniert das nicht. Loopback? kann ich das Loopback auch für mehrere Clients oder ein gesamtes VLAN einrichten, wenn ja wie?

2. wenn auf Server 2 ein Service mit der meiner öffentlichen IP aufgerufen wird, kommt ein Timeout, vermute dasselbe wie bei 1 kein Loopback

Hier die Konfig der ASA

Danke

Markus

Modem->CISO-ASA->2 Server und einen Catalyst 3850

Das Modem ist eine Fritzbox 7690 diese ist als "Exposed Host" konfiguriert. Ich habe eine fixe Öffentliche IP, wenn hier eine anfrage reinkommt wird diese an den Server 1 weitergeleitet, hier läuft ein Nginx Proxy der die Anfragen dann richtig verteillt, das funktioniert auch.

z.b.

website.meine.doamin-> server1 website

service.meine.domien -> server2 service

Ich habe aber 2 Probleme:

1. wenn ich von intern z.b. über Client1 meine domain (die ja auf die Öffentliche IP weitergeleitet wird) aufrufe funktioniert das nicht. Loopback? kann ich das Loopback auch für mehrere Clients oder ein gesamtes VLAN einrichten, wenn ja wie?

2. wenn auf Server 2 ein Service mit der meiner öffentlichen IP aufgerufen wird, kommt ein Timeout, vermute dasselbe wie bei 1 kein Loopback

Hier die Konfig der ASA

ASA Version 9.8(2)

!

hostname ciscoasa

!

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 91.22.27.25 255.255.255.252

!

interface GigabitEthernet0/1

description to LAN

nameif inside

security-level 100

ip address 192.168.0.2 255.255.255.0

!

interface GigabitEthernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/4

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/5

description DMZ Cloud Server

nameif dmz-cloud-server

security-level 50

ip address 192.168.3.1 255.255.255.0

!

interface GigabitEthernet0/6

description DMZ Data Server

nameif dmz-data-server

security-level 50

ip address 192.168.4.1 255.255.255.0

!

interface GigabitEthernet0/7

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

description Management

management-only

nameif MGMT

security-level 100

ip address 10.10.10.5 255.255.255.0

!

ftp mode passive

same-security-traffic permit inter-interface

object service mqtt

service tcp source eq 1883 destination eq 1883

object network cloud-server-internal

host 192.168.3.100

object network data-server-internal

host 192.168.4.100

object network proxy-server

host 91.112.114.100

object service HTTP

service tcp destination eq www

object service HTTPS

service tcp destination eq https

object-group service DM_INLINE_TCP_1 tcp

port-object eq www

port-object eq https

access-list outside_access_in extended permit ip any any inactive

access-list OUTSIDE extended permit icmp any4 any4 echo inactive

access-list OUTSIDE extended permit tcp any object cloud-server-internal eq www

access-list OUTSIDE extended permit tcp any object cloud-server-internal eq https

access-list OUTSIDE extended permit tcp any object cloud-server-internal eq 1883

access-list OUTSIDE extended permit tcp any object data-server-internal object-group DM_INLINE_TCP_1

pager lines 24

logging enable

logging asdm informational

mtu outside 1500

mtu inside 1500

mtu dmz-cloud-server 1500

mtu dmz-data-server 1500

mtu MGMT 1500

no failover

no monitor-interface service-module

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

no arp permit-nonconnected

arp rate-limit 32768

nat (dmz-cloud-server,outside) source static cloud-server-internal interface

nat (dmz-data-server,outside) source static data-server-internal interface

nat (dmz-data-server,dmz-data-server) source dynamic data-server-internal interface destination static proxy-server cloud-server-internal service HTTPS HTTPS

!

nat (inside,outside) after-auto source dynamic any interface

nat (dmz-data-server,outside) after-auto source dynamic any interface

nat (dmz-cloud-server,outside) after-auto source dynamic any interface

access-group OUTSIDE in interface outside

route outside 0.0.0.0 0.0.0.0 91.22.27.24 1

route inside 192.168.2.0 255.255.255.0 192.168.0.1 1

route inside 192.168.10.0 255.255.255.0 192.168.0.1 1

route inside 192.168.20.0 255.255.255.0 192.168.0.1 1

route inside 192.168.30.0 255.255.255.0 192.168.0.1 1

route inside 192.168.40.0 255.255.255.0 192.168.0.1 1

route inside 192.168.127.0 255.255.255.0 192.168.0.1 1

timeout xlate 3:00:00

timeout pat-xlate 0:00:30

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 sctp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

timeout conn-holddown 0:00:15

timeout igp stale-route 0:01:10

user-identity default-domain LOCAL

aaa authentication login-history

http server enable

http 10.10.10.0 255.255.255.0 MGMT

no snmp-server location

no snmp-server contact

crypto ipsec security-association pmtu-aging infinite

crypto ca trustpool policy

telnet timeout 5

ssh stricthostkeycheck

ssh timeout 5

ssh key-exchange group dh-group1-sha1

console timeout 0

!

tls-proxy maximum-session 1000

!

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

dynamic-access-policy-record DfltAccessPolicy

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map global-policy

class inspection_default

inspect http

inspect icmp

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect ip-options

inspect icmp

!

service-policy global_policy global

prompt hostname context

no call-home reporting anonymous

call-home

profile CiscoTAC-1

no active

destination address http https://tools.cisco.com/its/service/oddce/services/DDCEService

destination address email callhome@cisco.com

destination transport-method http

subscribe-to-alert-group diagnostic

subscribe-to-alert-group environment

subscribe-to-alert-group inventory periodic monthly

subscribe-to-alert-group configuration periodic monthly

subscribe-to-alert-group telemetry periodic daily

Cryptochecksum:015a61c6df00c8ce0d0080ad2433db73

: endDanke

Markus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673404

Url: https://administrator.de/forum/cisco-asa-loopback-netzwerk-673404.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

17 Kommentare

Neuester Kommentar

Sehr wahrscheinlich auch ein Hairpin NAT Problem weil die entsprechenden Konfig Schritte dazu auf der ASA fehlen.

Die Hairpin Problematik wird hier ganz gut beschrieben:

docs.opnsense.org/manual/how-tos/nat_reflection.html#reflection- ...

youtube.com/watch?v=1I5FywY6opQ (IP Flow ab 1:10)

youtube.com/watch?v=wjEfdfI0BqY

usw.

Ohne Hairpin Regeln kann man es auch "quick and dirty" lösen sofern deine ASA als DNS Caching Server im internen Netz arbeitet. Über einen statischen Host Eintrag ip host <hostname> <ip_address> Setzt du deinen Webserver dann auf die lokale Adresse. Z.B. ip host website.meine.domain 192.168.4.100. So lösen alle Endgeräte solange sie in deinem internen Netz sind den Webserver nicht mit der öffentlichen IP sondern mit der lokalen auf.

Die Hairpin Problematik wird hier ganz gut beschrieben:

docs.opnsense.org/manual/how-tos/nat_reflection.html#reflection- ...

youtube.com/watch?v=1I5FywY6opQ (IP Flow ab 1:10)

youtube.com/watch?v=wjEfdfI0BqY

usw.

Ohne Hairpin Regeln kann man es auch "quick and dirty" lösen sofern deine ASA als DNS Caching Server im internen Netz arbeitet. Über einen statischen Host Eintrag ip host <hostname> <ip_address> Setzt du deinen Webserver dann auf die lokale Adresse. Z.B. ip host website.meine.domain 192.168.4.100. So lösen alle Endgeräte solange sie in deinem internen Netz sind den Webserver nicht mit der öffentlichen IP sondern mit der lokalen auf.

Zitat von @WimmerM:

Also das Routing ist auf dem 3850 eingerichtet, da zeigen die VLANS DNS auf die IP der Fritzbox.

Also das Routing ist auf dem 3850 eingerichtet, da zeigen die VLANS DNS auf die IP der Fritzbox.

DNS Overrides auf der Fritte einstellen war in der Vergangenheit nicht ohne Manipulation via SSH/Telnet möglich.

Habe eine aktuelle Firmware nicht im Zugriff, um das dort zu überprüfen.

Gruß

Marc

da zeigen die VLANS DNS auf die IP der Fritzbox.

Die Fritzbox supportet als einfache Consumer Box gar kein Hairpining.Außerdem wäre es auch ziemlich sinnfrei denn die Fritte macht im Modem Betrieb ja gar kein NAT. Die NAT Hairpinning Problematik gibt es logischerweise nur auf dem Device was auch NAT macht, wie es der Name ja schon sagt. Die Fritte reicht ja einfach nur durch als NUR Modem.

Zitat von @aqui:

Außerdem wäre es auch ziemlich sinnfrei denn die Fritte macht im Modem Betrieb ja gar kein NAT.

da zeigen die VLANS DNS auf die IP der Fritzbox.

Die Fritzbox supportet als einfache Consumer Box gar kein Hairpining.Außerdem wäre es auch ziemlich sinnfrei denn die Fritte macht im Modem Betrieb ja gar kein NAT.

Die FRITZ!Box spuckt trotzdem in die Suppe, wenn der TE seine Websites, bzw. seine Domäne nicht in die DNS-Rebind-Ausnahmen der Fritte einträgt

fritz.com/service/wissensdatenbank/dok/FRITZ-Box-7590/3565_FRITZ ...

Kein Feedback vom TO ist natürlich auch ein Feedback! ☹️

Hoffentlich reicht es dann noch seinen Thread dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Hoffentlich reicht es dann noch seinen Thread dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Quelle: KI

Markus, das ist ein klassiker: Hairpin NAT! Die Fritzbox ist raus, die ASA muss das richten. Loopback Interfaces auf der ASA sind für Routing oder Management, aber nicht direkt für Hairpin NAT. Das läuft über NAT-Regeln. same-security-traffic permit inter-interface ist top. Jetzt brauchen wir NAT-Regeln, die internen Traffic auf deine Public IP wieder intern umleiten.

Diese NAT-Regeln vor deinen after-auto Regeln einfügen: object network PUBLIC_IP_Nginx host 91.22.27.25 object network inside-network subnet 192.168.0.0 255.255.255.0 ! Hairpin für Inside-Clients zu Nginx nat (inside,dmz-cloud-server) source dynamic inside-network interface destination static PUBLIC_IP_Nginx cloud-server-internal ! Hairpin für Data Server zu Nginx nat (dmz-data-server,dmz-cloud-server) source dynamic data-server-internal interface destination static PUBLIC_IP_Nginx cloud-server-internal Diese Regel leitet Inside-Clients, die auf die Nginx-Public-IP zugreifen, zum internen Nginx-Server um. Source-IP der Clients wird dabei auf die ASA Inside-IP genattet, wichtig für symmetrisches Routing. Für Server 2 Zugriff auf Nginx via Public IP: Die Regel macht das Gleiche für DMZ Data Server-Traffic. Deine komische nat (dmz-data-server,dmz-data-server) Regel kann weg, die passt nicht für Hairpin. ACLs checken nicht vergessen. DNS (wie radiogugu und aqui vorschlugen) ist ne Alternative, klar, aber die NAT-Lösung auf der ASA ist hier direkt passend.

Diese NAT-Regeln vor deinen after-auto Regeln einfügen: object network PUBLIC_IP_Nginx host 91.22.27.25 object network inside-network subnet 192.168.0.0 255.255.255.0 ! Hairpin für Inside-Clients zu Nginx nat (inside,dmz-cloud-server) source dynamic inside-network interface destination static PUBLIC_IP_Nginx cloud-server-internal ! Hairpin für Data Server zu Nginx nat (dmz-data-server,dmz-cloud-server) source dynamic data-server-internal interface destination static PUBLIC_IP_Nginx cloud-server-internal Diese Regel leitet Inside-Clients, die auf die Nginx-Public-IP zugreifen, zum internen Nginx-Server um. Source-IP der Clients wird dabei auf die ASA Inside-IP genattet, wichtig für symmetrisches Routing. Für Server 2 Zugriff auf Nginx via Public IP: Die Regel macht das Gleiche für DMZ Data Server-Traffic. Deine komische nat (dmz-data-server,dmz-data-server) Regel kann weg, die passt nicht für Hairpin. ACLs checken nicht vergessen. DNS (wie radiogugu und aqui vorschlugen) ist ne Alternative, klar, aber die NAT-Lösung auf der ASA ist hier direkt passend.

Quelle:

community.cisco.com/t5/network-security/asa-loopback-interfaces/ ...

cisco.com/c/en/us/td/docs/security/asa/asa919/configuration/gene ...

cisco.com/c/en/us/td/docs/security/asa/asa918/asdm718/general/as ...

cisco.com/c/en/us/td/docs/security/asa/asa920/configuration/gene ...

Gute Frage! Das müsste der Forenbetreiber @Frank beantworten.

Ggf. postest du deine Frage auch nochmal in der Rubrik Off Topic -> Forum Feedback oder Feature Wünsche.

Ggf. postest du deine Frage auch nochmal in der Rubrik Off Topic -> Forum Feedback oder Feature Wünsche.

Also ich halte das nicht für einen Feature, sieht eher nach einem Bug der Forum-Software aus, weil das musste standardmäßig sein, alte Ticket als geschlossen zu versehen, nach Ablauf einer Frist.

Okay, dann habe ich noch eine Frage, im Forum gibt es diese Kategorien:

ple Entwicklung Hardware Internet Linux Microsoft Multimedia Netzwerke Off Topic Sicherheit Sonstige Systeme Virtualisierung Weiterbildung Zusammenarbeit

Da fehlt doch eine Elephant-Im-Raum-Kategorie namens KI ?

Ich glaub ich habe einen Deja-Vu, sieht wie die AFD-Mauer aus, sollen wir statt KI zu entwickeln und zu erorschen und gegen sie zu argumentieren, lieber, canceln, defamieren, beleidigen und isolieren, wie im schmerzlischen realen Leben der Linken, so?

Und wer hat diesen Beitrag jetzt geschrieben? Biste sicher, es ist keine KI ?

Okay, dann habe ich noch eine Frage, im Forum gibt es diese Kategorien:

ple Entwicklung Hardware Internet Linux Microsoft Multimedia Netzwerke Off Topic Sicherheit Sonstige Systeme Virtualisierung Weiterbildung Zusammenarbeit

Da fehlt doch eine Elephant-Im-Raum-Kategorie namens KI ?

Ich glaub ich habe einen Deja-Vu, sieht wie die AFD-Mauer aus, sollen wir statt KI zu entwickeln und zu erorschen und gegen sie zu argumentieren, lieber, canceln, defamieren, beleidigen und isolieren, wie im schmerzlischen realen Leben der Linken, so?

Und wer hat diesen Beitrag jetzt geschrieben? Biste sicher, es ist keine KI ?

Es ist jetzt aber unfair gegenüber dem TO dieses Threads diesen hier jetzt zu deinem sachfremden Thema zu kapern.

Nutze den o.g. Bereich mit einem neuen Thread dazu! Das ist der richtige und zielführende Bereich dafür den auch der Forenbetreiber regelmässig liest.

Und für politische Themen gibt es das Partnerforum benutzer.de das die deutlich bessere Heimat für solcherlei Themen ist!!

Ob der TO Markus @WimmerM eine KI ist kannst du ihn ja auch OT mit einer PM fragen ohne auch hier wieder den Thread zu kapern. FAQs lesen hilft wirklich!

Nutze den o.g. Bereich mit einem neuen Thread dazu! Das ist der richtige und zielführende Bereich dafür den auch der Forenbetreiber regelmässig liest.

Und für politische Themen gibt es das Partnerforum benutzer.de das die deutlich bessere Heimat für solcherlei Themen ist!!

Ob der TO Markus @WimmerM eine KI ist kannst du ihn ja auch OT mit einer PM fragen ohne auch hier wieder den Thread zu kapern. FAQs lesen hilft wirklich!

Da fehlt doch eine Elephant-Im-Raum-Kategorie namens KI ?

Öhm nö, fehlt nicht, sowohl hier : #kials auch im Partnerforum vorhanden : benutzer.de/artikel/ki/

Hier setzt man halt primär noch Wert auf echtes nicht zusammengeklautes oder frei erfundenes Wissen und Erfahrung 😉.

Also ich halte das nicht für einen Feature, sieht eher nach einem Bug der Forum-Software aus, weil das musste standardmäßig sein, alte Ticket als geschlossen zu versehen, nach Ablauf einer Frist.

Hier wird keine Software von der Stange verwendet, insofern ist es kein Bug sondern so gewollt bzw. noch nicht vorhanden.administrator.de/releasenotes/

Btw. was muss oder nicht entscheidet immer noch der Foren-Betreiber selbst und das sind hier ja auch keine "Tickets" sondern Fragen.

Öhm nö, fehlt nicht, sowohl hier : #ki

Vielen Dank, ich bin dann nur in der Sektion. Vielen Dank!!

@WimmerM : Wenn das denn nun die Lösung war bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?