Multiple SSID on Cisco AirCap2702

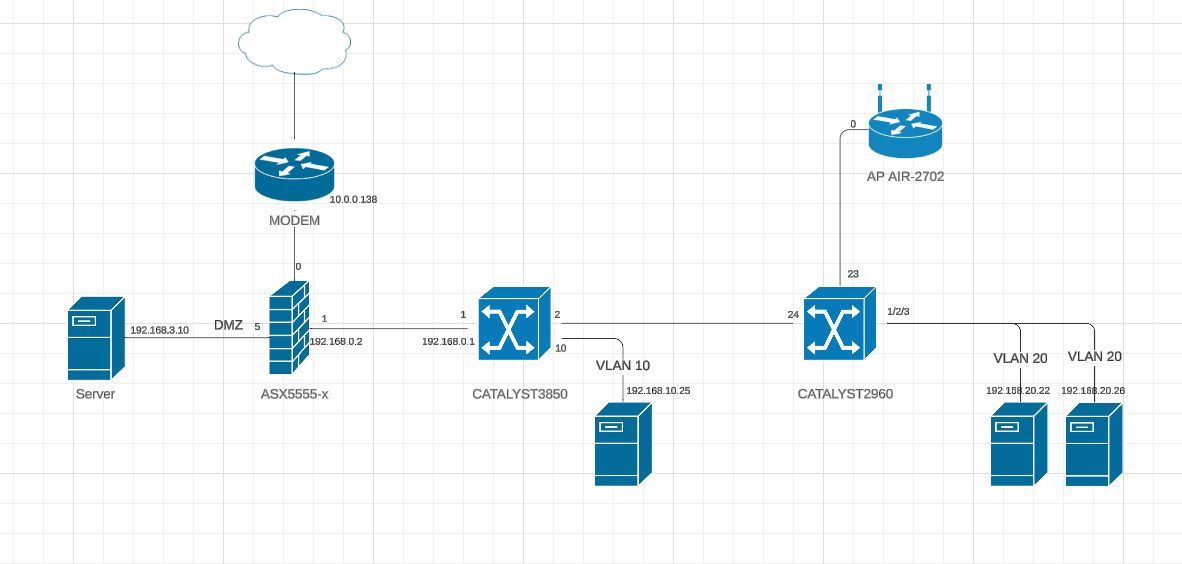

Hallo, habe folgenden Aufbau mit mehrere unterschiedliche VLANS

VLAN 10 -TECHNIC - 192.168.10.0

VLAN 20 -WORK - 192.168.20.0

VLAN 30 -HOME - 192.168.30.0

VLAN 40 -GUEST - 192.168.40.0

MODEM -> ASA5555-X -> CATALYST3850 ------------ CATALYST2960 -> AP2702

Der CATALYST3850 ist über einen Trunk Port mit dem CATALYST2960 verbunden.

Ich kann dann dedizierten Ports, einzelne VLAN's zuweisen, was auch funktioniert, beim CATALYST3850 wie auch beim CATALYST2960

Problem habe ich mit meinem AP2702, dieser ist über einen weiteren Trunk Port am CATALYST2960 verbunden.

Die Konfiguartion zu diesem Port sieht so aus:

Der AP Arbeitet im Standalone Mode hier habe ich mal mit einem VLAN(20) angefangen

Brauche ich dieses "native"? kann ich nicht einen "normalen" Trunk nehmen und die VLANS im AP mappen?

Ziel wäre es 4 SSID's auf die 4 VLANS zu "mappen"

Vielen Dank

Markus

VLAN 10 -TECHNIC - 192.168.10.0

VLAN 20 -WORK - 192.168.20.0

VLAN 30 -HOME - 192.168.30.0

VLAN 40 -GUEST - 192.168.40.0

MODEM -> ASA5555-X -> CATALYST3850 ------------ CATALYST2960 -> AP2702

Der CATALYST3850 ist über einen Trunk Port mit dem CATALYST2960 verbunden.

Ich kann dann dedizierten Ports, einzelne VLAN's zuweisen, was auch funktioniert, beim CATALYST3850 wie auch beim CATALYST2960

Problem habe ich mit meinem AP2702, dieser ist über einen weiteren Trunk Port am CATALYST2960 verbunden.

Die Konfiguartion zu diesem Port sieht so aus:

interface gig1/0/23

switchport mode trunk

switchport trunk encapsulation dot1q

switchport trunk native vlan 20

switchport trunk allowed vlan 2,10,20,30,40Der AP Arbeitet im Standalone Mode hier habe ich mal mit einem VLAN(20) angefangen

dot11 ssid WORK

vlan 20

authentication open

Guest-mode

interface dot11Radio 0

ssid Work

interface dot11Radio 0.20

encapsulation dot1Q 20 native

bridge-group 1

Interface GigabitEthernet 0

bridge-group 1

Interface gigabitEthernet 0.20

Encapsulation dot1Q 20 native

Bridge-group 1Brauche ich dieses "native"? kann ich nicht einen "normalen" Trunk nehmen und die VLANS im AP mappen?

Ziel wäre es 4 SSID's auf die 4 VLANS zu "mappen"

Vielen Dank

Markus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 42662796476

Url: https://administrator.de/forum/multiple-ssid-on-cisco-aircap2702-42662796476.html

Ausgedruckt am: 25.07.2025 um 15:07 Uhr

6 Kommentare

Neuester Kommentar

Nein, das brauchst du nicht und der "normale" Trunk ist der richtige Weg.

Es reicht die einfache Zuweisung zu den VLANs. Das Management des APs sollte man generell nicht in ein WLAN exponieren und sollte aus Sicherheitsgründen nur über Kupfer (Management VLAN) erreichbar sein.

Eine MSSID Beispielkonfig für die Cisco Standalone APs findest du hier:

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

2 grobe Fehler hast du im Setup gemacht:

Halte die an die o.a. Tutorial Beispielkonfig und korrigiere die Switchport Konfig, dann kommt das auch alles sofort zum Fliegen.

Es reicht die einfache Zuweisung zu den VLANs. Das Management des APs sollte man generell nicht in ein WLAN exponieren und sollte aus Sicherheitsgründen nur über Kupfer (Management VLAN) erreichbar sein.

Eine MSSID Beispielkonfig für die Cisco Standalone APs findest du hier:

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

2 grobe Fehler hast du im Setup gemacht:

- AP = Du hast alle separaten VLANs/MSSIDs in eine gemeinsame Bridge Group gepackt, das geht so nicht, denn logischerweise müssen die VLANs und korrespondierende Subinterfaces in getrennten Bridge Groups liegen.

- Switch = Im AP wird ja die MSSID "Work" auch zum MSSID VLAN 20 gemappt, taucht also getagged am Switchport auf. Du aber setzt das Native, also das ungetaggte PVID VLAN auf 20. Damit können dann zumindestens Pakete mit ID 20 nicht ins VLAN 20 des Switches transportiert werden.

Halte die an die o.a. Tutorial Beispielkonfig und korrigiere die Switchport Konfig, dann kommt das auch alles sofort zum Fliegen.

der 3850 "vergibt" bei mir kein DHCP

3850?? Wo kommt der jetzt her?? Du redest oben nur vom 2960 und APs... 🤔Warum vergibt der keine IP? Hast du das vergessen oder willst du das nicht??

Einen Cisco kann man ja problemlos als DHCP Server konfigurieren und das Problem wäre gelöst, guckst du hier:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Wo ist also genau das Problem?

Der Cisco DHCP supportet auch mehrere Scopes so das du auch mit DHCP Relay arbeiten kannst.

Beide Lösungen führen zum Erfolg.

kann ich diese auch statisch setzen?

Natürlich! Du hast doch einen Cisco und keinen Billo Chinakracher! Einfach ip address x.y.z.h m.a.s.k und dann natürlich das Default Gateway mit ip default-gateway x.y.z.g nicht vergessen!

Muss aber wie gesagt nicht sein, denn DHCP am AP wäre universeller und flexibler. Siehe o.a. Tutorial.

OK, damit betreibst du dann ja ein klassisches Layer 3 VLAN Konzept und routest die VLANs auf dem 3850er, richtig?

Das was du als "Modem" bezeichnest ist das ein wirkliches NUR Modem wie z.B. Vigor167 oder Zyxel ZMG3006 oder hast du hier wieder fälschlicherweise Modem und Router begrifflich verwechselt und es ist eine klassische Router Kaskade mit doppeltem NAT und doppeltem Firewalling?

Die Default Route auf der ASA lässt vermuten das du laienhaft Modem und Router verwechselt hast.

Nebenbei ist die Vergabe von 8.8.8.8 als DNS heutzutage ein NoGo, denn jeder Dummie weiss mittlerweile das Google deine privaten DNS Daten an Dritte vermarktet.

Wem also die Datensicherheit nur etwas wert ist, der verwendet vertrauenswürdige DNS Server. In der Regel ist das die des Providers also der Router zum Provider der als DNS Caching Server arbeitet oder eben andere Dienste...

privacy-handbuch.de/handbuch_93d.htm

heise.de/news/Quad9-Datenschutzfreundliche-Alternative-zum-Googl ...

Zurück zum eigentlichen Thema...

Letztlich sind das aber alles Nebenkriegsschauplätze die mit der eigentlichen Fragestellung nichts zu tun haben warum dein Cisco AP im Management VLAN keine IP bekommt?!

Du hättest beide Optionen und es hängt von DIR ab wie du das lösen möchtest.

Gut, die VLANs 10 und 20 sind raus wenn du dort nur statisch vergibst, die spielen dann im DHCP keine Rolle. Bleiben noch 30 und 40 für die DHCP laufen soll.

Du hast wie schon gesagt 2 Optionen:

Wenn nicht, dann ist die Option 1. sicher die einfachste Lösung um die DHCP Vergabe in den beiden VLANs 30 und 40 unproblematisch und schnell zu lösen.

Die recht einfache DHCP Server Konfig (Auszug) sähe dann so aus auf dem 3850:

Das gibt den Adressblock .20 bis .229 in beiden Netzen für dynamische IP Adresszuweisung frei auf dem Cat 3850 und belässt einen kleinen (Sicherheits)Bereich an den beiden "Enden" für ggf. statische Adressen.

Die weiteren Catalysten 2960 spielen keinerlei Rolle, weil sie ja nur im Layer 2 arbeiten, also den VLAN Traffic nur auf Mac Adress Basis weiterreichen an den 3850. Mit IP Diensten und Forwarding haben die folglich nix zu tun.

Damit wäre dann die DHCP Adressvergabe in VLAN 30 und 40 schnell und unkompliziert auf dem 3850er gelöst.

Man kann also nur frei raten das dies ggf. das VLAN 1 am 3850 ist, da du dem AP ja oben eine .0.x IP statisch vergeben willst?! In dem VLAN bzw. IP Netz 192.168.0.0 /24 liegt ja auch gleichzeitig dein Koppelnetz zur ASA. Wie gesagt...nur geraten.

Wenn dem so ist, dann musst du an den Switchports der APs das VLAN 1 als PVID VLAN (Native VLAN) definieren und fertig ist der Lack!

Dem AP darfst du dann aber niemals die .0.2 oben geben, denn die hast DU ja schon an die ASA vergeben. Solche IP Doppelvergaben sind natürlich ein absolutes NoGo im TCP/IP was du hoffentlich als Admin aber auch weisst.

Um sowas zu vermeiden kannst du z.B. auch im VLAN 1 IP Adressen mit Mac Adress Reservierung an die APs und andere Infrastrukturkomponenten vergeben. So musst du am DHCP Client Setting des APs nichts ändern, bekommst aber auch immer eine quasi feste IP Adressen auf diesen Geräten. Das macht sie flexibler in der Handhabung ohne das man immer umkonfigurieren muss.

So eine Konfig mit Reservierung über die Mac Adresse sähe im DHCP Server Setup des 3850 oben dann so aus:

Der "client-identifier" ist die auf der Rückseite des 2702 APs aufgedruckte Mac Adresse. Alternativ kann man sie auch mit sh ip dhcp binding auf dem DHCP Server abfragen! (Siehe auch Cisco Tutorial)

So wird diesem AP im Managementzugang am BVI Interface auch mit DHCP immer eine feste IP zugewiesen und sein Gateway und DNS lernt er auch dynamisch.

Ob du es statisch oder dynamisch löst musst DU letztlich als Admin nach deinen Anforderungen selber entscheiden!

Das was du als "Modem" bezeichnest ist das ein wirkliches NUR Modem wie z.B. Vigor167 oder Zyxel ZMG3006 oder hast du hier wieder fälschlicherweise Modem und Router begrifflich verwechselt und es ist eine klassische Router Kaskade mit doppeltem NAT und doppeltem Firewalling?

Die Default Route auf der ASA lässt vermuten das du laienhaft Modem und Router verwechselt hast.

Nebenbei ist die Vergabe von 8.8.8.8 als DNS heutzutage ein NoGo, denn jeder Dummie weiss mittlerweile das Google deine privaten DNS Daten an Dritte vermarktet.

Wem also die Datensicherheit nur etwas wert ist, der verwendet vertrauenswürdige DNS Server. In der Regel ist das die des Providers also der Router zum Provider der als DNS Caching Server arbeitet oder eben andere Dienste...

privacy-handbuch.de/handbuch_93d.htm

heise.de/news/Quad9-Datenschutzfreundliche-Alternative-zum-Googl ...

Zurück zum eigentlichen Thema...

Letztlich sind das aber alles Nebenkriegsschauplätze die mit der eigentlichen Fragestellung nichts zu tun haben warum dein Cisco AP im Management VLAN keine IP bekommt?!

Mache ich den DHCP Server nun auf der ASA oder auf dem 3850

Genau DAS ist hier die entscheidende Kardinalsfrage?!!Du hättest beide Optionen und es hängt von DIR ab wie du das lösen möchtest.

Gut, die VLANs 10 und 20 sind raus wenn du dort nur statisch vergibst, die spielen dann im DHCP keine Rolle. Bleiben noch 30 und 40 für die DHCP laufen soll.

Du hast wie schon gesagt 2 Optionen:

- 1. Beide Scopes für 30 und 40 auf dem 3850 zu definieren

- 2. Beide Scopes auf der ASA definieren und auf dem 3850 mit DHCP Relay zu arbeiten.

Wenn nicht, dann ist die Option 1. sicher die einfachste Lösung um die DHCP Vergabe in den beiden VLANs 30 und 40 unproblematisch und schnell zu lösen.

Die recht einfache DHCP Server Konfig (Auszug) sähe dann so aus auf dem 3850:

service timestamps log datetime localtime show-timezone year

service timestamps debug datetime localtime

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

ip dhcp binding cleanup interval 180

ip dhcp excluded-address 192.168.30.1 192.168.30.19

ip dhcp excluded-address 192.168.30.230 192.168.30.254

!

ip dhcp excluded-address 192.168.40.1 192.168.40.19

ip dhcp excluded-address 192.168.40.230 192.168.40.254

!

ip dhcp pool VLAN30

network 192.168.30.0 255.255.255.0

default-router 192.168.30.1

dns-server <ProvRouter_IP o. ASA_IP>

option 42 ip <ntpSrv_IP>

domain-name wimmer.internal

!

ip dhcp pool VLAN40

network 192.168.40.0 255.255.255.0

default-router 192.168.40.1

dns-server <ProvRouter_IP o. ASA_IP>

option 42 ip <ntpSrv_IP>

domain-name wimmer.internal

!

interface vlan30

description VLAN-30

ip address 192.168.30.1 255.255.255.0

!

interface vlan40

description VLAN-40

ip address 192.168.40.1 255.255.255.0 Die weiteren Catalysten 2960 spielen keinerlei Rolle, weil sie ja nur im Layer 2 arbeiten, also den VLAN Traffic nur auf Mac Adress Basis weiterreichen an den 3850. Mit IP Diensten und Forwarding haben die folglich nix zu tun.

Damit wäre dann die DHCP Adressvergabe in VLAN 30 und 40 schnell und unkompliziert auf dem 3850er gelöst.

von welchem Netz muss ich hier die IP Angeben?

Das kommt ganz darauf an WELCHES Netz dein Management Netz ist. Dazu machst du ja leider keine zielführenden Angaben. Man kann also nur frei raten das dies ggf. das VLAN 1 am 3850 ist, da du dem AP ja oben eine .0.x IP statisch vergeben willst?! In dem VLAN bzw. IP Netz 192.168.0.0 /24 liegt ja auch gleichzeitig dein Koppelnetz zur ASA. Wie gesagt...nur geraten.

Wenn dem so ist, dann musst du an den Switchports der APs das VLAN 1 als PVID VLAN (Native VLAN) definieren und fertig ist der Lack!

Dem AP darfst du dann aber niemals die .0.2 oben geben, denn die hast DU ja schon an die ASA vergeben. Solche IP Doppelvergaben sind natürlich ein absolutes NoGo im TCP/IP was du hoffentlich als Admin aber auch weisst.

mit dieser konfiguration kann ich den AP 2702 vom 2960 nicht anpingen...

Kein Wunder, denn erstens ist deine PVID falsch wenn die immer noch auf 20 gesetzt ist am Switchport (muss Default 1 sein!) und zweitens wenn man IPs doppelt vergibt (ASA) und die ASA IPs als Firewall per se nicht pingbar sind, weil ICMP im Default geblockt ist.Um sowas zu vermeiden kannst du z.B. auch im VLAN 1 IP Adressen mit Mac Adress Reservierung an die APs und andere Infrastrukturkomponenten vergeben. So musst du am DHCP Client Setting des APs nichts ändern, bekommst aber auch immer eine quasi feste IP Adressen auf diesen Geräten. Das macht sie flexibler in der Handhabung ohne das man immer umkonfigurieren muss.

So eine Konfig mit Reservierung über die Mac Adresse sähe im DHCP Server Setup des 3850 oben dann so aus:

ip dhcp pool AP-2702

host 192.168.0.3 255.255.255.0

client-identifier 01b0.0c6c.01c4.d2 So wird diesem AP im Managementzugang am BVI Interface auch mit DHCP immer eine feste IP zugewiesen und sein Gateway und DNS lernt er auch dynamisch.

Ob du es statisch oder dynamisch löst musst DU letztlich als Admin nach deinen Anforderungen selber entscheiden!

Wenn es das denn nun war bitte dann auch nicht vergessen deinen Thread hier als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?