DC-Admin login, melden!

Morgen Zusammen,

ich bin in Sachen DC's noch am Einarbeiten, probiere jeden Tag was anderes aus und bin jetzt beim Thema Anmeldungen angelangt.

Wie ich gesehen habe ist die Ereignisanzeige von Windows ein ziemlich umfangreiches Protokoll. Hier werden ja auch die erfolgreichen und nicht erfolgreichen anmeldeversuche protokolliert.

Interessant wäre es natürlich zu erfahren wann sich jemand mit einem privilegierten account versucht hat anzumelden.

Gibt es hier Seitens- Powershell, oder anderes Werkzeug womit ich sowas schnell abfragen kann, z.B. ob von einem "Domänen-Admin" ein Anmeldeversuch durchgeführt wurde?

Ideal wäre es natürlich wenn dies automatisch geschiet und in einem Ordner(loggning.txt) ablegt, oder per Mail rausschickt.

Gibt es dazu Powershell Vorlagen, die man selber anpassen kann?

Danke

ich bin in Sachen DC's noch am Einarbeiten, probiere jeden Tag was anderes aus und bin jetzt beim Thema Anmeldungen angelangt.

Wie ich gesehen habe ist die Ereignisanzeige von Windows ein ziemlich umfangreiches Protokoll. Hier werden ja auch die erfolgreichen und nicht erfolgreichen anmeldeversuche protokolliert.

Interessant wäre es natürlich zu erfahren wann sich jemand mit einem privilegierten account versucht hat anzumelden.

Gibt es hier Seitens- Powershell, oder anderes Werkzeug womit ich sowas schnell abfragen kann, z.B. ob von einem "Domänen-Admin" ein Anmeldeversuch durchgeführt wurde?

Ideal wäre es natürlich wenn dies automatisch geschiet und in einem Ordner(loggning.txt) ablegt, oder per Mail rausschickt.

Gibt es dazu Powershell Vorlagen, die man selber anpassen kann?

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5648076198

Url: https://administrator.de/forum/dc-admin-login-melden-5648076198.html

Ausgedruckt am: 15.07.2025 um 02:07 Uhr

9 Kommentare

Neuester Kommentar

Hallo,

das nennt sich "Interaktive Anmeldung". Lies mal learn.microsoft.com/de-de/windows-server/security/windows-authen ...

Die Anmeldeereignisse werden in das Eventlog des DCs geschrieben: learn.microsoft.com/de-de/windows/security/threat-protection/aud ...

Also Ereignis-ID 4624 Anmeldetyp 2

Danach kannst Du im Eventlog filtern, auch mit Powershell: learn.microsoft.com/en-us/powershell/scripting/samples/creating- ...

Grüße

lcer

das nennt sich "Interaktive Anmeldung". Lies mal learn.microsoft.com/de-de/windows-server/security/windows-authen ...

Die Anmeldeereignisse werden in das Eventlog des DCs geschrieben: learn.microsoft.com/de-de/windows/security/threat-protection/aud ...

Also Ereignis-ID 4624 Anmeldetyp 2

Danach kannst Du im Eventlog filtern, auch mit Powershell: learn.microsoft.com/en-us/powershell/scripting/samples/creating- ...

Grüße

lcer

ach ja,

Ich würde natürlich verhindern, dass sich andere, als normale Benutzer interaktiv am DC anmelden können - wobei das Standardeinstellung sein sollte.. learn.microsoft.com/de-de/windows/security/threat-protection/sec ...

Grüße

lcer

Ich würde natürlich verhindern, dass sich

Grüße

lcer

Moin,

Nein. An DCs dürfen sich interaktiv nur Admins anmelden und das ist gut so.

Liebe Grüße

Erik

Zitat von @lcer00:

ach ja,

Ich würde natürlich verhindern, dass sich andere, als normale Benutzer interaktiv am DC anmelden können - wobei das Standardeinstellung sein sollte.. learn.microsoft.com/de-de/windows/security/threat-protection/sec ...

ach ja,

Ich würde natürlich verhindern, dass sich andere, als normale Benutzer interaktiv am DC anmelden können - wobei das Standardeinstellung sein sollte.. learn.microsoft.com/de-de/windows/security/threat-protection/sec ...

Nein. An DCs dürfen sich interaktiv nur Admins anmelden und das ist gut so.

Liebe Grüße

Erik

Moin,

Nein. Dummes Zeug. Ganz ehrlich. Jetzt können sich die Admins nur auf den DCs anmelden. Nochmal: Es ist so voreingestellt, dass sich nur Admins auf DCs anmelden können. Du hast keinen Handlungsbedarf.

Liebe Grüße

Erik

Zitat von @Tobi-2001:

Morgen Icer,

danke für die Infos!

In meiner aufgebauten DC-Test Umgebung habe ich das so gelöst.

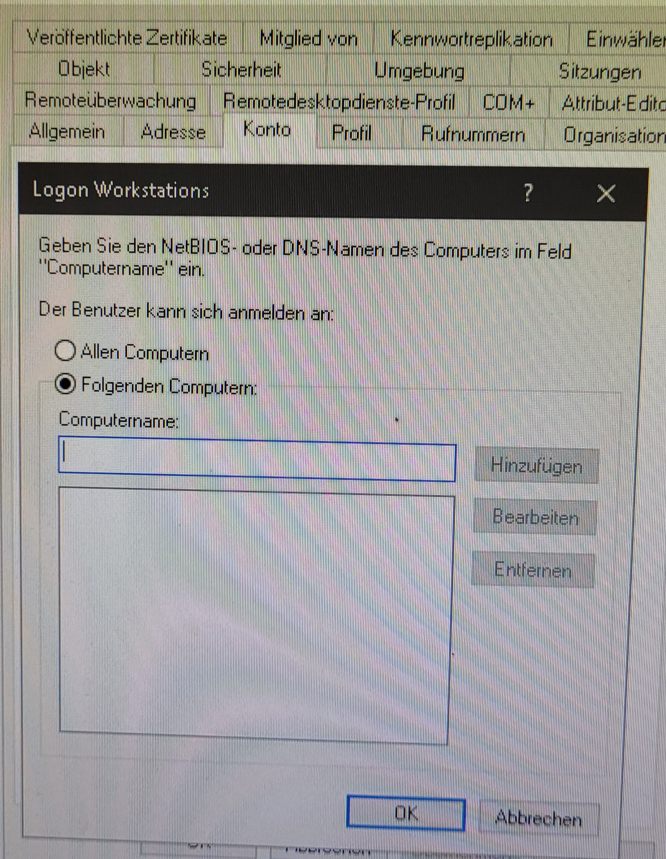

Zwei Domänen Admins habe ich angelegt und im Fenster "Anmelden an.." festlegt das diese nur auf den beiden DC's anmelden können, finde das ist die einfachste Lösung. Damit können die sich z.B. per RDP darauf schalten, andere Benutzer können das nicht damit wäre die Anmeldung auf einen DC nur über die zwei Domänen-Admin möglich.

Morgen Icer,

danke für die Infos!

In meiner aufgebauten DC-Test Umgebung habe ich das so gelöst.

Zwei Domänen Admins habe ich angelegt und im Fenster "Anmelden an.." festlegt das diese nur auf den beiden DC's anmelden können, finde das ist die einfachste Lösung. Damit können die sich z.B. per RDP darauf schalten, andere Benutzer können das nicht damit wäre die Anmeldung auf einen DC nur über die zwei Domänen-Admin möglich.

Nein. Dummes Zeug. Ganz ehrlich. Jetzt können sich die Admins nur auf den DCs anmelden. Nochmal: Es ist so voreingestellt, dass sich nur Admins auf DCs anmelden können. Du hast keinen Handlungsbedarf.

Liebe Grüße

Erik

Hallo,

Ich hatte erst "Domänenadmins" stehen, dass ist falsch, dann Grammatikdesaster.

Grüße

lcer

Zitat von @erikro:

Moin,

Nein. An DCs dürfen sich interaktiv nur Admins anmelden und das ist gut so.

Natürlich. Sorry, Satzbaufehler. Standarteinstellung an DCs ist natürlichMoin,

Ich würde natürlich verhindern, dass sich andere, als normale Benutzer interaktiv am DC anmelden können - wobei das Standardeinstellung sein sollte.. learn.microsoft.com/de-de/windows/security/threat-protection/sec ...

Nein. An DCs dürfen sich interaktiv nur Admins anmelden und das ist gut so.

- Kontooperatoren

- Administratoren

- Sicherungsoperatoren

- Druckoperatoren

- Serveroperatoren

Ich hatte erst "Domänenadmins" stehen, dass ist falsch, dann Grammatikdesaster.

Grüße

lcer

Hallo,

Dabei unbedingt beachten, dass diese GPO nicht auf die DCs wirkt! Und unbedingt mal durchspielen, wie die Anmeldeprozeduren im Krisenfall aussehen (DC aus, Netzwerkfehler etc) funktionieren - insbesondere bei virtualisierten DCs. Nicht dass man sich zum Schluss komplett aussperrt.

Grüße

lcer

Zitat von @Tobi-2001:

Hallo Erik,

ja, die Logik das nur Domänen-Admins sich auf DC's anmelden können halte ich auch für nachvollziehbar

Die Einstellung oben habe ich extra so gewählt, DC-Admins sollen sich eben nur auf dem DC anmelden können sonst nirgend wo, finde ich persönlich sicherer so könnte dann auch auf keinem Client der DC_Admin Zugang in irgendwelchem Hash ausgelesen werden.

Das ist grundsätzlich gut. man kann das auch über eine GPO machen: learn.microsoft.com/de-de/windows/security/threat-protection/sec ...Hallo Erik,

ja, die Logik das nur Domänen-Admins sich auf DC's anmelden können halte ich auch für nachvollziehbar

Die Einstellung oben habe ich extra so gewählt, DC-Admins sollen sich eben nur auf dem DC anmelden können sonst nirgend wo, finde ich persönlich sicherer so könnte dann auch auf keinem Client der DC_Admin Zugang in irgendwelchem Hash ausgelesen werden.

Dabei unbedingt beachten, dass diese GPO nicht auf die DCs wirkt! Und unbedingt mal durchspielen, wie die Anmeldeprozeduren im Krisenfall aussehen (DC aus, Netzwerkfehler etc) funktionieren - insbesondere bei virtualisierten DCs. Nicht dass man sich zum Schluss komplett aussperrt.

Grüße

lcer

Naja... Wie Icer00 erwähnt hat mal die GPO wirken lassen auf die Clients.

Davor aber LAPS einrichten, sodass nur mit lokalen Adminaccounts, dessen Passwörter zufällig generiert, nach X Tagen geändert und in das AD übertragen werden. Dann können nur Benutzer einer neu angelegten AD-LAPS-Gruppe die lokalen Adminpasswörter auslesen und Domänenadmins können sich bei lokalen Clients nicht anmelden.

Wobei LAPS dann auch für Server genutzt werden (könnte).

VG

Davor aber LAPS einrichten, sodass nur mit lokalen Adminaccounts, dessen Passwörter zufällig generiert, nach X Tagen geändert und in das AD übertragen werden. Dann können nur Benutzer einer neu angelegten AD-LAPS-Gruppe die lokalen Adminpasswörter auslesen und Domänenadmins können sich bei lokalen Clients nicht anmelden.

Wobei LAPS dann auch für Server genutzt werden (könnte).

VG