Default Domain Controllers Policy enthält alte Server

Hallo zusammen

Ich habe ein relativ umfängliches System (ca. 90 Nodes), welches, soweit ich erfahren habe, immer migriert wurde (NT --> 2000 --> 2003 --> 2008 R2). Ich habe nun festgestellt, dass in der Eregnissanzeige immer wieder Meldungen auftauchen, welche nach dem alten w2k Server suchen. Ich hab erfahren, dass dieser dazumal hart aus dem AD entfernt wurde (ADSIedit). Die metadaten habe ich bereits bereinigt (da gab es zwar nichts zu bereinigen), ebenso habe ich die Sites, und Service Container durchgesehen. Nun habe ich festgestellt, dass die Server teilweise noch in der Default Domain Controllers Policy stehen, teilweise sind auch nur SID Einträge erhalten, was wahrscheinlich Objekte sind, welche im AD nicht mehr gefunde werden können oder? Wie bereinige ich diese am besten? Ich weiss, man kann die GPOmit dcgpofix.exe zurücksetzen. In einem Umfeld mit Exchange mehreren DCs usw. weiss ich allerdings nicht ob dies so eine gute Idee ist. Soll ich die Einträge einfach manuell löschen?

Die alten Server habe ich in folgenden Bereich gefunden:

Computerkonfiguration - Richtlinien - Windows-Einstellungen - Sicherheitseinstellungen - Lokale Richtlinien - Zuweisen von Benutzerrechten

Jeweils unter

Anmelden als Dienst

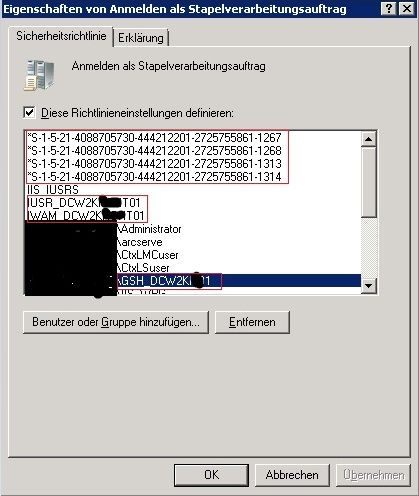

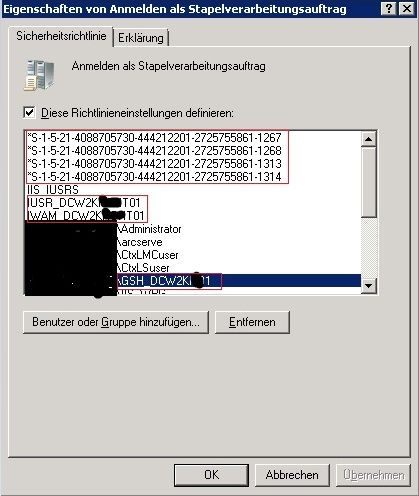

Anmelden als Stapelverarbeitungsauftrag

Auf diesen Computer vom Netzwerk aus zugreifen

Lokal anmelden zulassen

Hier noch ein PrintScreen als Beispiel (Hinter der schwarzen Fläche befindet sich der Domänen-Name)

Ich habe ein relativ umfängliches System (ca. 90 Nodes), welches, soweit ich erfahren habe, immer migriert wurde (NT --> 2000 --> 2003 --> 2008 R2). Ich habe nun festgestellt, dass in der Eregnissanzeige immer wieder Meldungen auftauchen, welche nach dem alten w2k Server suchen. Ich hab erfahren, dass dieser dazumal hart aus dem AD entfernt wurde (ADSIedit). Die metadaten habe ich bereits bereinigt (da gab es zwar nichts zu bereinigen), ebenso habe ich die Sites, und Service Container durchgesehen. Nun habe ich festgestellt, dass die Server teilweise noch in der Default Domain Controllers Policy stehen, teilweise sind auch nur SID Einträge erhalten, was wahrscheinlich Objekte sind, welche im AD nicht mehr gefunde werden können oder? Wie bereinige ich diese am besten? Ich weiss, man kann die GPOmit dcgpofix.exe zurücksetzen. In einem Umfeld mit Exchange mehreren DCs usw. weiss ich allerdings nicht ob dies so eine gute Idee ist. Soll ich die Einträge einfach manuell löschen?

Die alten Server habe ich in folgenden Bereich gefunden:

Computerkonfiguration - Richtlinien - Windows-Einstellungen - Sicherheitseinstellungen - Lokale Richtlinien - Zuweisen von Benutzerrechten

Jeweils unter

Anmelden als Dienst

Anmelden als Stapelverarbeitungsauftrag

Auf diesen Computer vom Netzwerk aus zugreifen

Lokal anmelden zulassen

Hier noch ein PrintScreen als Beispiel (Hinter der schwarzen Fläche befindet sich der Domänen-Name)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 176522

Url: https://administrator.de/forum/default-domain-controllers-policy-enthaelt-alte-server-176522.html

Ausgedruckt am: 03.08.2025 um 17:08 Uhr

7 Kommentare

Neuester Kommentar

OK. Was sagt google dazu? google.de/search?q=Got+error+1722+opening+group+policy+on+system ...

Hab keinen Plan. Ich kopier nochmal ein paar Tipps von experts-exchange:

This means that SOMETHING in Exchange is trying to access the old server. That is why Exchange is trying to verify that the SACLs on the server are valid.

The way I would attack this problem is three-fold. Unfortunately, all of them are, to some degree, manual.

[1] I would use the GUI and check through all configuration items to determine whether I can visibly see the old DC specified somewhere. [2] Acquire a Directory Services search tool (such as adfind from joeware.net) and search the the domain naming context for any item that contains a name field equal to the name of the old DC. [3] Using that same tool, search the configuration naming context for any item that contains a name field equal to the old DC.

If all of those fail, I would probably AD-dive using ADSIedi into the configNC, examining the values in the Exchange organization to see if I can locate the responsible field/attribute. Given the field/attribute, I can almost certainly determine the proper way to change it.

OK, error 1722 means RPC_S_SERVER_UNAVAILABLE.

This means that SOMETHING in Exchange is trying to access the old server. That is why Exchange is trying to verify that the SACLs on the server are valid.

The way I would attack this problem is three-fold. Unfortunately, all of them are, to some degree, manual.

[1] I would use the GUI and check through all configuration items to determine whether I can visibly see the old DC specified somewhere. [2] Acquire a Directory Services search tool (such as adfind from joeware.net) and search the the domain naming context for any item that contains a name field equal to the name of the old DC. [3] Using that same tool, search the configuration naming context for any item that contains a name field equal to the old DC.

If all of those fail, I would probably AD-dive using ADSIedi into the configNC, examining the values in the Exchange organization to see if I can locate the responsible field/attribute. Given the field/attribute, I can almost certainly determine the proper way to change it.