Designfrage - viele VLAN interfaces oder ein physikalisches Interface an Firewall?

Hallo zusammen,

ich stehe momentan in meiner Firma kurz vor der Neustrukturierung unseres Netzwerks.

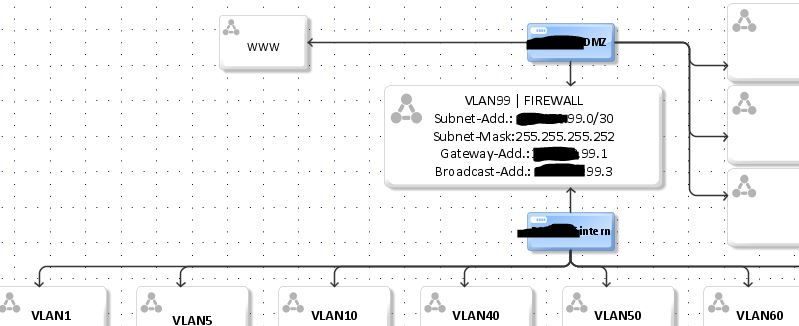

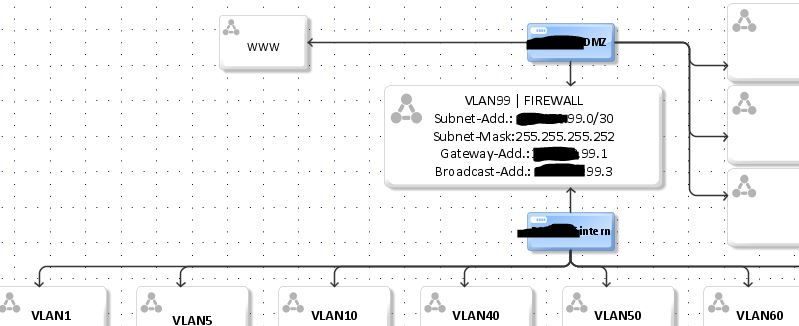

Ganz grob sieht das ganze so aus:

Vorgesehen hatte ich für das Routing ins Internet ein eigenes Subnet (VLAN99) mit zwei Adressen, nämlich dem Subinterface am Router und dem Interface an der Firewall.

Auf der Firewall hätte ich dann Netzwerkdefinitionen für die Subnets angelegt um so den Netzwerkverkehr zwischen Subnets und Internet zu regulieren.

Ich kann auf der Firewall (die auch Proxy ist) jedoch ebenfalls Subinterfaces für VLAN's anlegen. Wäre es jetzt besser, die VLAN's auf dem Switchport am Firewall-Interface zu Taggen und auf der Firewall Subinterfaces anzulegen? Dann gäbe es eben für jedes Subnet eine eigene Proxy-IP für die Kommunikation ins Internet, während das Standard-Gateway immer noch das Interface auf dem Router wäre.

Versteht ihr was ich meine und könnt ihr mir da weiterhelfen, welche Version die bessere ist? Bzw. ob und warum eine der Versionen evtl. nicht funktionieren könnte?

Grüße, JD

ich stehe momentan in meiner Firma kurz vor der Neustrukturierung unseres Netzwerks.

Ganz grob sieht das ganze so aus:

Vorgesehen hatte ich für das Routing ins Internet ein eigenes Subnet (VLAN99) mit zwei Adressen, nämlich dem Subinterface am Router und dem Interface an der Firewall.

Auf der Firewall hätte ich dann Netzwerkdefinitionen für die Subnets angelegt um so den Netzwerkverkehr zwischen Subnets und Internet zu regulieren.

Ich kann auf der Firewall (die auch Proxy ist) jedoch ebenfalls Subinterfaces für VLAN's anlegen. Wäre es jetzt besser, die VLAN's auf dem Switchport am Firewall-Interface zu Taggen und auf der Firewall Subinterfaces anzulegen? Dann gäbe es eben für jedes Subnet eine eigene Proxy-IP für die Kommunikation ins Internet, während das Standard-Gateway immer noch das Interface auf dem Router wäre.

Versteht ihr was ich meine und könnt ihr mir da weiterhelfen, welche Version die bessere ist? Bzw. ob und warum eine der Versionen evtl. nicht funktionieren könnte?

Grüße, JD

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 298046

Url: https://administrator.de/forum/designfrage-viele-vlan-interfaces-oder-ein-physikalisches-interface-an-firewall-298046.html

Ausgedruckt am: 29.07.2025 um 20:07 Uhr

4 Kommentare

Neuester Kommentar

Hallo,

also wenn ich das richtig verstanden habe sollten dort zwei Geräte zusammen arbeiten, ein

Router und eine Firewall und die sollen dann mittels gebridgeden Ports arbeiten, oder?

Also die Firewall soll dann transparent arbeiten und der Router macht nur SPI & NAT

und das LAN wird dann mittels Firewallregeln gesichert, ist das so richtig?

Halte ich persönlich für den größten Mist den es gibt, funktioniert nur ab und an ordentlich

und meist nur mit viel Gefrickel und genau das sollte nicht am WAN Port und bezüglich

der Sicherheit nicht sein. Ich würde das einfach so halten wie alle anderen auch, entweder

ein Router am WAN Port oder eine Firewall am WAN Port und die bauen dann eine DMZ

und eine LAN Umgebung auf. Oder aber wenn es denn wirklich sein muss dann eben zwei

Router oder zwei Firewalls oder ein Router und eine Firewall aber ohne die Ports zu

bridgen sondern mittels Routing.

Gruß

Dobby

also wenn ich das richtig verstanden habe sollten dort zwei Geräte zusammen arbeiten, ein

Router und eine Firewall und die sollen dann mittels gebridgeden Ports arbeiten, oder?

Also die Firewall soll dann transparent arbeiten und der Router macht nur SPI & NAT

und das LAN wird dann mittels Firewallregeln gesichert, ist das so richtig?

Halte ich persönlich für den größten Mist den es gibt, funktioniert nur ab und an ordentlich

und meist nur mit viel Gefrickel und genau das sollte nicht am WAN Port und bezüglich

der Sicherheit nicht sein. Ich würde das einfach so halten wie alle anderen auch, entweder

ein Router am WAN Port oder eine Firewall am WAN Port und die bauen dann eine DMZ

und eine LAN Umgebung auf. Oder aber wenn es denn wirklich sein muss dann eben zwei

Router oder zwei Firewalls oder ein Router und eine Firewall aber ohne die Ports zu

bridgen sondern mittels Routing.

Gruß

Dobby

Hallo,

für die DMZ und die Server darin legst Du kein VLAN an und für den LAN Switch

muss man ein VLAN anlegen in dem dann die IP der UTM auch das Gateway von

diesem VLAN ist, fertig.

Gruß

Dobby

für die DMZ und die Server darin legst Du kein VLAN an und für den LAN Switch

muss man ein VLAN anlegen in dem dann die IP der UTM auch das Gateway von

diesem VLAN ist, fertig.

Gruß

Dobby

Hallo Dorian!

Prinzipiell ist das "Dobby-Design" zu empfehlen: der L3-Switch soll intern routen und die UTM "nur" mit dem Verkehr ins WAN/DMZ zu tun haben. Wenn Du allerdings zwischen den internen VLAN's nicht einfach nur routen willst, sondern den Zugriff steuern möchtest, dann würde ich zur Lösung mit den verschieden VLAN-Interfaces in der UTM übergehen.

Gruß Freili

Prinzipiell ist das "Dobby-Design" zu empfehlen: der L3-Switch soll intern routen und die UTM "nur" mit dem Verkehr ins WAN/DMZ zu tun haben. Wenn Du allerdings zwischen den internen VLAN's nicht einfach nur routen willst, sondern den Zugriff steuern möchtest, dann würde ich zur Lösung mit den verschieden VLAN-Interfaces in der UTM übergehen.

Gruß Freili