DNS-Rebind-Schutz

Hi,

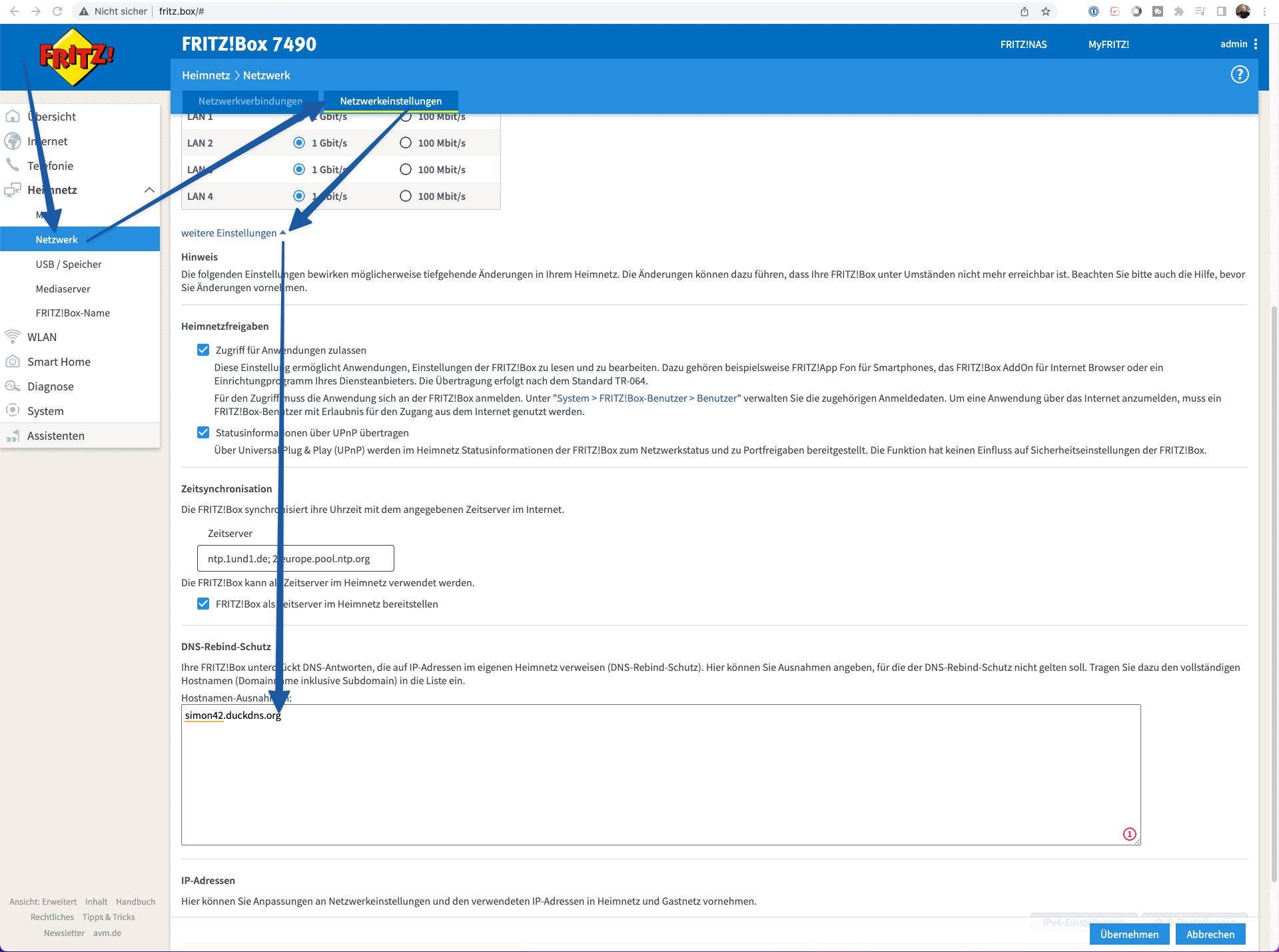

um meine externe Url auch intern nutzen zu können (duckdns) muß ich einen Rebind Schutz einrichten.

Das ging bei der Fritz einfach über ein Menü. Beim Hex finde ich gar keine Doku dazu.

Sinn ist es, das speziell diese eine Adresse nicht extern aufgelöst wird.

Schlagt mich nicht gleich wieder..... ;)

um meine externe Url auch intern nutzen zu können (duckdns) muß ich einen Rebind Schutz einrichten.

Das ging bei der Fritz einfach über ein Menü. Beim Hex finde ich gar keine Doku dazu.

Sinn ist es, das speziell diese eine Adresse nicht extern aufgelöst wird.

Schlagt mich nicht gleich wieder..... ;)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 62431330404

Url: https://administrator.de/forum/dns-rebind-schutz-62431330404.html

Ausgedruckt am: 04.08.2025 um 06:08 Uhr

37 Kommentare

Neuester Kommentar

Dann lege doch einfach einen entsprechenden Wert (A, cname?) an.

Rebind scheinst du zu verwechseln.

Und nicht vergessen, DNS ist eine Kette.

Rebind scheinst du zu verwechseln.

Und nicht vergessen, DNS ist eine Kette.

Guten Tag,

kommt den ein vernünftiges Resultat raus, wenn du einen öffentlichen DNS-Server verwendest. Also unter Windows zum Beispiel mit dem Befehl:

Ich vermute dein interner DNS-Server (du hast so wie ich das gelesen habe einen eigenen in Betrieb genommen) gleicht nicht so schnell mit dem öffentlichen ab.

Gruß

kommt den ein vernünftiges Resultat raus, wenn du einen öffentlichen DNS-Server verwendest. Also unter Windows zum Beispiel mit dem Befehl:

nslookup hostname.domainname.tld 1.1.1.1Ich vermute dein interner DNS-Server (du hast so wie ich das gelesen habe einen eigenen in Betrieb genommen) gleicht nicht so schnell mit dem öffentlichen ab.

Gruß

Zitat von @sat-fan:

Home Assistant braucht eine Adresse wie myduckdns....:8123 die Intern und extern funktioniert.

Von Extern funktioniert das, nur intern wird die Adresse nicht aufgelöst

Home Assistant braucht eine Adresse wie myduckdns....:8123 die Intern und extern funktioniert.

Von Extern funktioniert das, nur intern wird die Adresse nicht aufgelöst

Das ist bei AVM hier dokumentiert, aber das ist nichts halbes und nichts ganzes mit einer Fritzbox.

Weil dort kannst du keine richtige A-Record oder CNAME hinterlegen.

Home Assistant braucht eine Adresse wie myduckdns....:8123 die Intern und extern funktioniert.

Klingt für mich nach einem Fall des Hairpin NATViele Grüße, commodity

Extern geht der link https://myduckdns:8123 auf meinen Homeserver 10.0.0.xx:8123

Na ja ganz so ist es ja nicht...Der Hostname wird bzw. muss ja in eine gültige IP Adresse aufgelöst werden. Dies ist natürlich nicht die 10er IP Adresse, denn die ist unroutebar im Internet, da private RFC 1918 IP.

Eine nslookup myduckdns auf einem externen Client sollte dir dann als Antwort immer die öffentliche WAN Port IP Adresse des NAT Routers ausgeben hinter der der Zielserver liegt. Das ist die Adresse die dir der Router auf dem WAN Port in der Übersicht anzeigt.

Dort ist dann ein Port Forwarding konfiguriert was am WAN Port des Routers eingehenden Traffic mit Zielport TCP 8123 dann auf deine interne 10er IP forwardet.

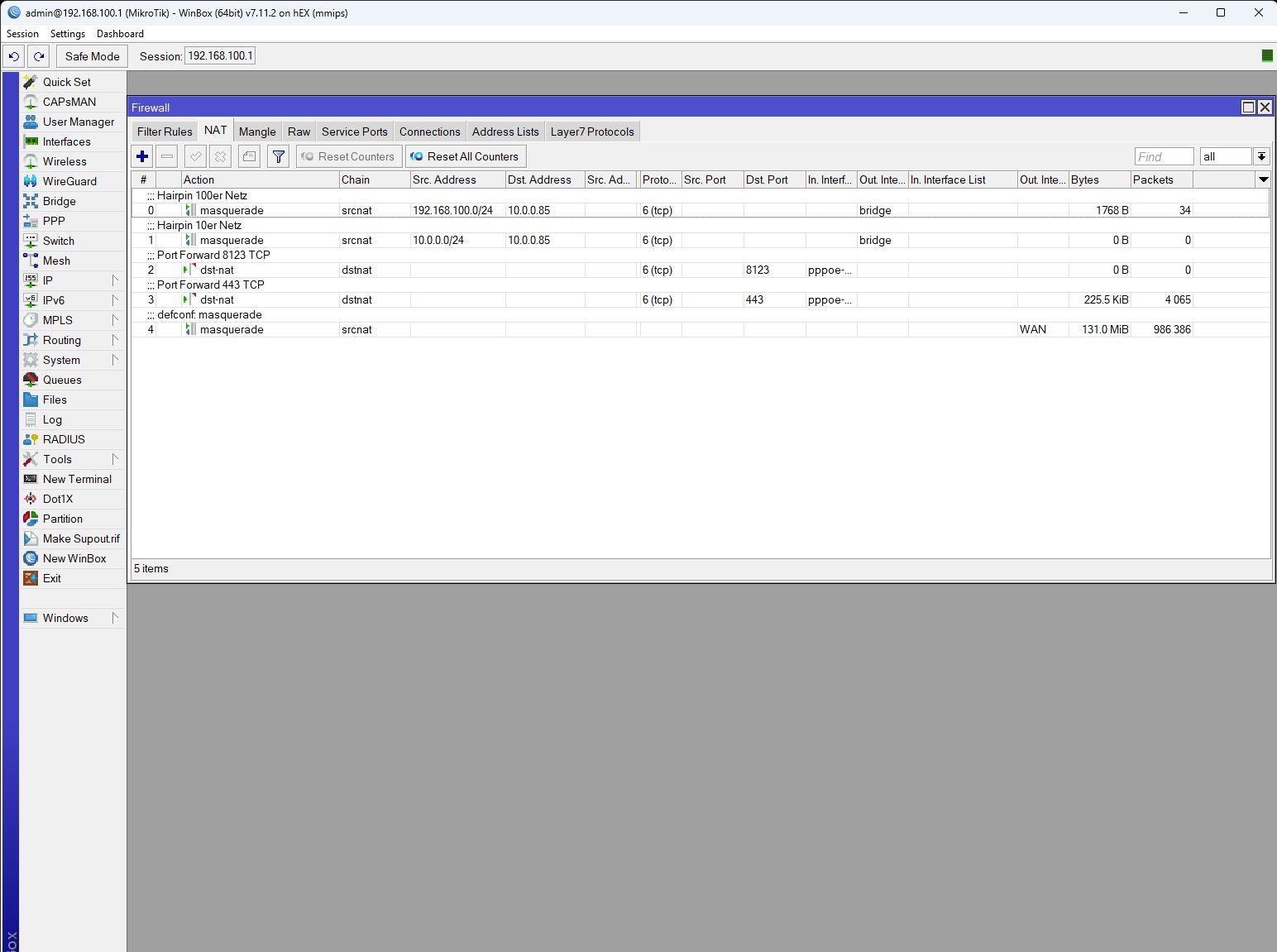

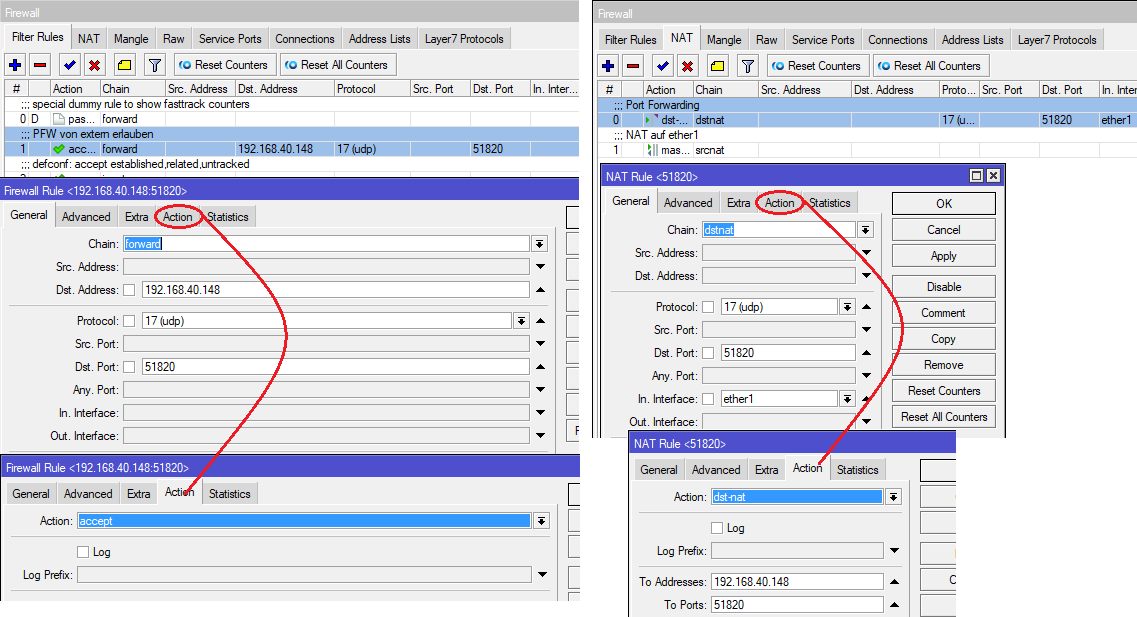

Beim Mikrotik sieht das Port Forwarding korrekt konfiguriert in der Firewall so aus für den Beispielport UDP 51820:

Mit anderen Worten: Es ist klassisches Bilderbuch Hairpin NAT Problem wie es im MT Tutorial beschrieben ist.

Nebenbei: 8.8.8.8 solltest aus Datensicherheitsgründen besser nicht benutzen.

Achte immer darauf das das Regelwerk abhängig ist von der Reihenfolge und es gilt "First match wins"!!

Bedeutet bei einem positiven Hit wird dann der Rest des Regelwerkes nicht mehr abgearbeitet. Möglicherweise greift deshalb deine Hairpin Regel nicht, denn die sollte natürlich immer an erster Stelle vor den anderen (26) stehen?! 🤔

Bedeutet bei einem positiven Hit wird dann der Rest des Regelwerkes nicht mehr abgearbeitet. Möglicherweise greift deshalb deine Hairpin Regel nicht, denn die sollte natürlich immer an erster Stelle vor den anderen (26) stehen?! 🤔

Wozu hat man einen Mikrotik?

Der sagt einem doch ganz viel...

Wie man im NAT-Bild zur Firewall sieht, leitet das (korrekte) Hairpin-NAT Pakete weiter.

Guckst Du: 1768 Bytes bei 34 Packets.

Auch die (korrekte) Firewall-Rule tut es.

Guckst Du: 816.1 KiB bei 9331 Packets.

Das könntest Du jetzt im Wireshark beobachten. Oder im großartigen Tool "Packet Sniffer" unter Tools schon in Router OS eingebaut. Am Interface, das den Server beherbergt sniffen und nach Traffic vom WAN filtern. Da sollte was zu sehen sein.

Warum geht es dann nicht von intern? Ohne vollständigen Export der Konfiguration (immer hilfreich) nicht ganz einfach zu sagen.

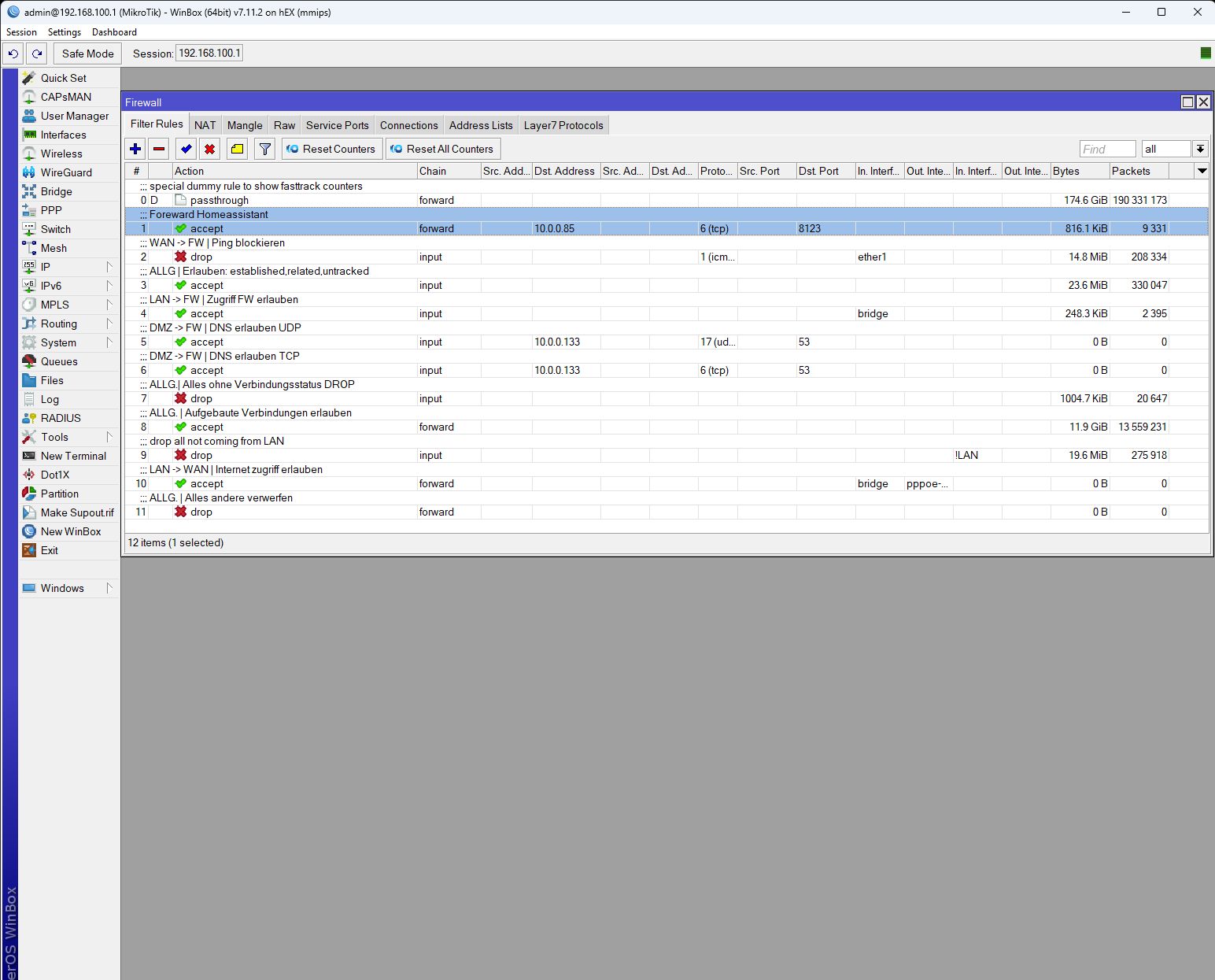

Erst wollte ich sagen: Ich sehe in Deinem Ruleset keine Firewall-Regel, die Traffic von Deinem Server 10.0.0.85 in Dein Heimnetz 192.168.100.0/24 erlaubt. Rule 9 erlaubt ja nur den Traffic ins WAN.

Bei genauem Hinschauen erlaubt aber (die unsauber kommentierte) Rule 8 den Forward für alles überall hin (deshalb haben Deine nachfolgenden Regeln 10 und 11 auch keine Wirkung - wie man an den Countern ("0") erkennt - die Firewall ist damit faktisch abgeschaltet und der hEX wurde zur Fritzbox kastriert). Aber immerhin sollten sich Server und Heimnetz so in beide Richtungen erreichen.

Da es zumindest in eine Richtung nicht geht:

Liegt das Server-Netz ebenso auf der Bridge wie das Heimnetz? Bilder von IP/Addresses und IP/Routes (oder Export) wären vielleicht hilfreich.

Generell musst Du beim Network-Debugging nachverfolgen, wohin Pakete durchgehen und wohin nicht. Bei letzteren dann logisch den Weg vom Ausgangspunkt zum Ziel nachverfolgen (gedanklich die Leitung "ablaufen"). Dann findest Du meist die Ursache.

Insgesamt sind Deine FW-Rules heikel. Im Moment kann das gesamte Internet auf Deine Geräte (außer dem Router selbst) zugreifen. Solange Du noch eine Fritzbox mit aktivem NAT davor hast, ist das IMO kein Problem. Wenn Du aber schon am Modem hängst, ist das gefährlich. Dann solltest Du keine Daten haben, die Dir wichtig sind oder die persönlich bleiben sollten. Bzw. Dich zügig mit der Firewall beschäftigen. Mikrotik hat eine ausgezeichnete Standard-Firewallkonfiguration. Die sollte immer aktiv sein und so weit verstanden, dass man seine individuellen Anpassungen vornehmen kann. Dass die Firewalls in den Tutorials meist deaktiviert werden, dient der didaktischen Zielstellung, ist aber im produktiven Betrieb natürlich nicht vertretbar.

Viele Grüße, commodity

Der sagt einem doch ganz viel...

Wie man im NAT-Bild zur Firewall sieht, leitet das (korrekte) Hairpin-NAT Pakete weiter.

Guckst Du: 1768 Bytes bei 34 Packets.

Auch die (korrekte) Firewall-Rule tut es.

Guckst Du: 816.1 KiB bei 9331 Packets.

Das könntest Du jetzt im Wireshark beobachten. Oder im großartigen Tool "Packet Sniffer" unter Tools schon in Router OS eingebaut. Am Interface, das den Server beherbergt sniffen und nach Traffic vom WAN filtern. Da sollte was zu sehen sein.

Warum geht es dann nicht von intern? Ohne vollständigen Export der Konfiguration (immer hilfreich) nicht ganz einfach zu sagen.

Erst wollte ich sagen: Ich sehe in Deinem Ruleset keine Firewall-Regel, die Traffic von Deinem Server 10.0.0.85 in Dein Heimnetz 192.168.100.0/24 erlaubt. Rule 9 erlaubt ja nur den Traffic ins WAN.

Bei genauem Hinschauen erlaubt aber (die unsauber kommentierte) Rule 8 den Forward für alles überall hin (deshalb haben Deine nachfolgenden Regeln 10 und 11 auch keine Wirkung - wie man an den Countern ("0") erkennt - die Firewall ist damit faktisch abgeschaltet und der hEX wurde zur Fritzbox kastriert). Aber immerhin sollten sich Server und Heimnetz so in beide Richtungen erreichen.

Da es zumindest in eine Richtung nicht geht:

Liegt das Server-Netz ebenso auf der Bridge wie das Heimnetz? Bilder von IP/Addresses und IP/Routes (oder Export) wären vielleicht hilfreich.

Generell musst Du beim Network-Debugging nachverfolgen, wohin Pakete durchgehen und wohin nicht. Bei letzteren dann logisch den Weg vom Ausgangspunkt zum Ziel nachverfolgen (gedanklich die Leitung "ablaufen"). Dann findest Du meist die Ursache.

Insgesamt sind Deine FW-Rules heikel. Im Moment kann das gesamte Internet auf Deine Geräte (außer dem Router selbst) zugreifen. Solange Du noch eine Fritzbox mit aktivem NAT davor hast, ist das IMO kein Problem. Wenn Du aber schon am Modem hängst, ist das gefährlich. Dann solltest Du keine Daten haben, die Dir wichtig sind oder die persönlich bleiben sollten. Bzw. Dich zügig mit der Firewall beschäftigen. Mikrotik hat eine ausgezeichnete Standard-Firewallkonfiguration. Die sollte immer aktiv sein und so weit verstanden, dass man seine individuellen Anpassungen vornehmen kann. Dass die Firewalls in den Tutorials meist deaktiviert werden, dient der didaktischen Zielstellung, ist aber im produktiven Betrieb natürlich nicht vertretbar.

Viele Grüße, commodity

Wozu hat man einen Mikrotik?

Stimmt, der hat mit Torch den Wireshark gleich onboard und per Mausklick bedienbar! Die Kurve bleibt also doch erstmal flach.

Ansonsten lesen...

heise.de/ratgeber/Fehler-erschnueffeln-221587.html

Mir ist eigentlich nicht klar, wer mit wem redet um den Wert an meinem PC anzzuzeigen.

Keine besonders gute Voraussetzung für ein Troubleshooting wie du dir ja sicher auch selbst denken kannst. Warum nutzt du dann nicht einfach einmal den Wireshark und/oder die Torch Funktion die da sofort Licht ins Dunkel bringt.

Normal (geraten) so:

- IoT mit Homeassistant

- Homeassistant zum PC oder App

DuckDNS ist ein klassischer DynDNS Provider. Sehr wahrscheinlich funkt der Homeassistant mit deiner DuckDNS Domain nach Hause und meldet an DuckDNS deine öffentliche Mikrotik IP am Providerport.

Wenn du dann mobil unterwegs bist fragt deine Homeassitant App nicht deine heimische Home Assistant IP (was ja auch wenig Sinn machen würde) sondern versucht über deine DuckDNS Domain und der daran dann gebundenen öffentlichen IP deines Mikrotik über Port Forwarding per TCP UDP (leider steht da nicht ob 8123 TCP oder UDP nutzt ☹️ !) über das von dir dann in die MT Firewall gebohrte Loch auf deinen internen Homeassistant zuzugreifen.

Übliches Prozedere um unbedarften IT Laien nicht die Qual einer VPN Einrichting zuzumuten.

Genau das passiert passiert dann auch wenn du mit der App von intern zugreifen willst. Statt dann direkt die Homassitant IP oder lokalen Hostnamen zu verwenden nimmt die App dann den DuckDNS Hostnamen. Damit rennst du dann in ein klassisches Hairpin NAT genau wie oben beschrieben was du dann auch genau so wie im Mikrotik Video erklärt fixt.

Generell ist das nicht besonders sicher da du ja ein Loch in deine MT NAT Firewall fürs Port Forwarding bohren musst. Deutlich besser wäre z.B. ein klassisches L2TP VPN auf dem MT aufzusetzen so das du dich mit deinem mobilen Device und onboard VPN Client gesichert von remote mit deinem Heimnetz verbindest und wenn die Homeassistant App dann die direkte IP hat erübrigt sich auch die nach Hause Telefoniererei mit DuckDNS sowie das Loch in der Firewall.

Mikrotik L2TP VPN Server Setup

Wie gesagt Hommeassistant Kommunikation nur alles geraten weil die Praxis fehlt aber generell ist das ja der übliche Weg wie solche Apps es machen. Wireshark und Torch sind deine besten Freunde.

Ganz nebenbei bemerkt ist auch der Umweg über DuckDNS völlig überflüssig, da Mikrotik einen eigenen kostenlosen DynDNS Dienst bietet der in deinem Mikrotik schon onboard ist:

mikrotik-blog.com/dyndns-unter-mikrotik-routeros-einrichten

Aber auch das löst natürlich das Hairpin NAT Problem dann nicht.

Der Fehler liegt hier

Also z.B. mit

Oder alternativ mit Addressliste arbeiten

Die Hairpin Rule bleibt natürlich bestehen.

Ich perönlich würde aber einfach einen statischen DNS Eintrag auf dem Mikrotik setzen sofern dieser DNS Proxy für die Clients ist.

Dann brauchst du gar kein NAT und deine dynDns Adresse wird intern immer zur internen Adresse aufgelöst (Splitbrain-DNS)

Gruß Katrin

add action=dst-nat chain=dstnat comment=443 dst-port=443 in-interface-list=WAN protocol=tcp to-addresses=10.0.0.85 to-ports=8123

Du leitest nur Pakete weiter die vom WAN aus rein kommen aber nicht die die von Intern in den Router fließen, aber du greifst ja von intern zu, ergo greift diese Weiterleitung nicht, und deswegen kommt auch keine Verbindung zu Stande 😉.Also z.B. mit

dst-address-type=local arbeiten, etc. dann kommt das sofort zum fliegen!/ip firewall nat

add action=dst-nat chain=dstnat comment=443 dst-port=443 dst-address-type=local protocol=tcp to-addresses=10.0.0.85 to-ports=8123/ip firewall address-list

add address="blablub.myduckdns.org" list=WANIP

/ip firewall nat

add action=dst-nat chain=dstnat comment=443 dst-port=443 dst-address-type=local dst-address-list=WANIP protocol=tcp to-addresses=10.0.0.85 to-ports=8123Die Hairpin Rule bleibt natürlich bestehen.

Ich perönlich würde aber einfach einen statischen DNS Eintrag auf dem Mikrotik setzen sofern dieser DNS Proxy für die Clients ist.

/ip dns static add name=blablub.myduckdns.org address=10.0.0.85Gruß Katrin

Vielleicht kann nur mal jemand drüber schauen wegen der Reihenfolge. Nicht das ich mal wieder was auf mache mit meinem gefährlichen Halbwissen. Thx

Lies meinen Beitrag oben da steht wieso es bei dir nicht geklappt hat.Verständnis ist der erste Schritt zur Erkenntnis.

Eine Firewall auf gut Glück aufzubauen ist wie wenn du eine ungeöffnete Flasche Bier bei einer Feier auf den Tisch stellst ... Genau, die bleibt nicht lange da stehen 😉.

p.s. Dein Regelwerk oben ist vollkommen unsicher, nur so nebenbei .. Da spaziert dir sogar ein Noob ohne viel Mühe am Router vorbei in dein Netz ohne das du was mitbekommst. Dein Netz kannst du jetzt also schon mal als korrumpiert betrachten, da tümmeln sich sicher schon die Verschlüsselungstrojaner und Crypto-Miner 🤗

Grundlagen wie immer hier

help.mikrotik.com/docs/display/ROS/Building+Your+First+Firewall

help.mikrotik.com/docs/display/ROS/Building+Advanced+Firewall

Magst du mir Angst machen ?

Nein, will ich nicht, aber das ist leider nunmal Fakt das deine Config offen wie ein Scheunentor ist wenn du dir die Forward-Chain mal ansiehst!Mikrotik Geräte sind nunmal nichts für Weicheier, sie sollten nur von fachkundigem Personal konfiguriert werden!

Du gefährdest nicht nur dich selbst und deine Mitmenschen die dieses Netz nutzen, auch andere die von potentiell von deinem Netz aus attackiert werden.

Also bitte beherzigen, Danke.

Hat sich aber an der Situation nichts geändert, ist immer noch offen wie ein Scheunentor.🤪

Da bringt der Drop in Zeile 35 rein gar nichts weil er niemals verwendet wird.

Ich würde ja einen langen verregneten Nachmittag investieren und mir die Materie im Detail zu Gemüte führen, dann einen Plan machen und dann erst umsetzen zu sonst frickelst du was zusammen was am Ende ineffizient und wohlmöglich arge Fehler beinhaltet. Also Rechner ausschalten, Papier und Bleistift hernehmen und den Plan aufzeichnen.

Vor allem das Verständnis was die Chains an sich bedeuten als erstes mal verinnerlichen

help.mikrotik.com/docs/pages/viewpage.action?pageId=328350&n ...

Packet Flow in RouterOS

Und dann die oben verlinkten Firewall-Setups Zeile für Zeile durchgehen und verstehen was diese einzeln bedeuten.

Das hat aber alles rein gar nichts mehr mit dem Thema zu tun, also bitte den Threads als gelöst markieren.

add action=accept chain=forward comment="ALLG. | Aufgebaute Verbindungen erlauben"

Damit kann ich problemlos übers WAN direkt in alle deine Netze routen ...Da bringt der Drop in Zeile 35 rein gar nichts weil er niemals verwendet wird.

Bitte nicht den Kopf abreißen....

Wenn du das hier aus eigener Initiative in einem Admin-Forum öffentlich postest, was erwartest du? Sollen wir dich mit Samthandschuhen streicheln, dich ins offene Messer laufen lassen und andere die hier vorbei kommen die selben Fehler machen lassen?Ich würde ja einen langen verregneten Nachmittag investieren und mir die Materie im Detail zu Gemüte führen, dann einen Plan machen und dann erst umsetzen zu sonst frickelst du was zusammen was am Ende ineffizient und wohlmöglich arge Fehler beinhaltet. Also Rechner ausschalten, Papier und Bleistift hernehmen und den Plan aufzeichnen.

Vor allem das Verständnis was die Chains an sich bedeuten als erstes mal verinnerlichen

help.mikrotik.com/docs/pages/viewpage.action?pageId=328350&n ...

Packet Flow in RouterOS

Und dann die oben verlinkten Firewall-Setups Zeile für Zeile durchgehen und verstehen was diese einzeln bedeuten.

Das hat aber alles rein gar nichts mehr mit dem Thema zu tun, also bitte den Threads als gelöst markieren.

Vielleicht wäre dann auch ein Verweis HIER auf den neuen Thread sehr hilfreich?!

Firewall mit Löchern ?

Firewall mit Löchern ?