Eingehenden SMTP-Traffic über VPN routen

Hallo,

es geht um Folgendes:

Zwei Standorte, Internetzugang jeweils über einen Mikrotik:

A) Subnetz 192.168.100.0/24

B) Subnetz 172.21.79.0/24

Beide Standorte haben ein funktionstüchtiges IPsec-VPN, Traffic zwischen den Subnetzen funktioniert problemlos in beide Richtungen.

Nun soll ein Exchange-Server an Standort B (IP 172.21.79.10) in Betrieb genommen werden, wobei dieser Mails direkt annehmen soll (also ohne POP3-Konnektor).

Jetzt die Besonderheit: Der MX soll nicht auf die WAN IP von B gehen, sondern von A, d.h. eingehende Mails sollen von A über das VPN an den Exchange an Standort B geleitet werden. Ein anderes Konstrukt kommt aus verschiedenen Gründen nicht in Frage.

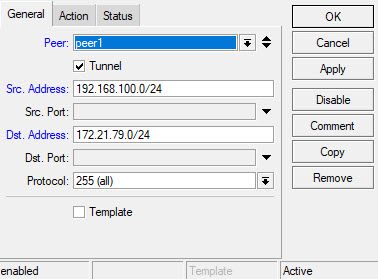

Aktuell ist das IPsec ohne L2TP konfiguriert. Als Src. Address ist das jeweilige LAN konfiguriert (bei Router A LAN A), als Dst. Address das Subnetz der Gegenseite (bei Router A LAN B).

Wie würdest Ihr die Anforderung umsetzen?

Braucht es zwingend L2TP (oder ggf. ein anderes Protokoll) oder kommt man mit weiteren IPsec-Policies ans Ziel? Wie ist das Port Forwarding + Routing umzusetzen?

Hättet Ihr konkrete Lösungsansätze / Tutorials?

Vielen Dank und einen schönen Sonntag,

tantalos

es geht um Folgendes:

Zwei Standorte, Internetzugang jeweils über einen Mikrotik:

A) Subnetz 192.168.100.0/24

B) Subnetz 172.21.79.0/24

Beide Standorte haben ein funktionstüchtiges IPsec-VPN, Traffic zwischen den Subnetzen funktioniert problemlos in beide Richtungen.

Nun soll ein Exchange-Server an Standort B (IP 172.21.79.10) in Betrieb genommen werden, wobei dieser Mails direkt annehmen soll (also ohne POP3-Konnektor).

Jetzt die Besonderheit: Der MX soll nicht auf die WAN IP von B gehen, sondern von A, d.h. eingehende Mails sollen von A über das VPN an den Exchange an Standort B geleitet werden. Ein anderes Konstrukt kommt aus verschiedenen Gründen nicht in Frage.

Aktuell ist das IPsec ohne L2TP konfiguriert. Als Src. Address ist das jeweilige LAN konfiguriert (bei Router A LAN A), als Dst. Address das Subnetz der Gegenseite (bei Router A LAN B).

Wie würdest Ihr die Anforderung umsetzen?

Braucht es zwingend L2TP (oder ggf. ein anderes Protokoll) oder kommt man mit weiteren IPsec-Policies ans Ziel? Wie ist das Port Forwarding + Routing umzusetzen?

Hättet Ihr konkrete Lösungsansätze / Tutorials?

Vielen Dank und einen schönen Sonntag,

tantalos

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3115439691

Url: https://administrator.de/forum/eingehenden-smtp-traffic-ueber-vpn-routen-3115439691.html

Ausgedruckt am: 27.07.2025 um 21:07 Uhr

14 Kommentare

Neuester Kommentar

Da kommt man eigentlich als Admin auch selbst drauf. 😉

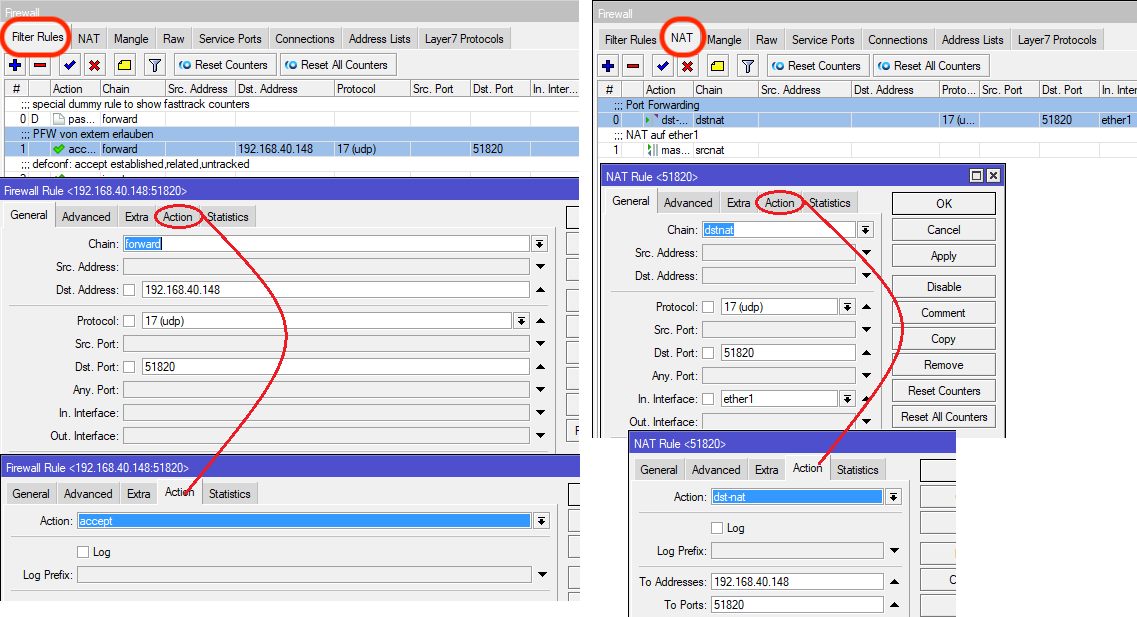

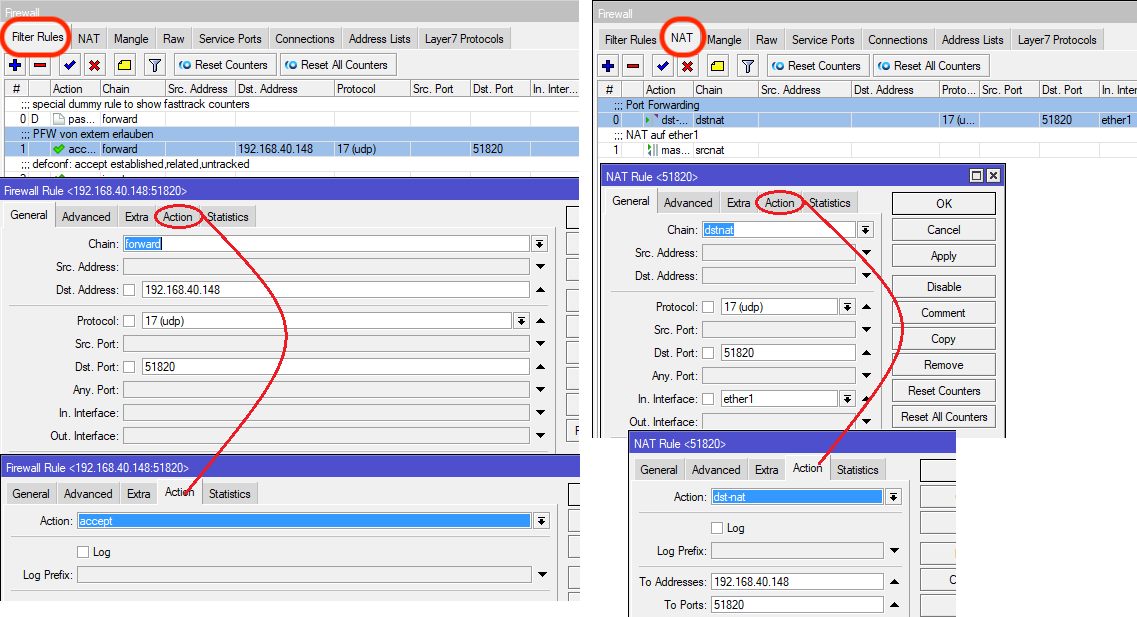

Einfach mit einem simplen Port Forwarding von TCP 25, 465, 587 am A WAN Port dessen Zieladresse dann die IP des Exchange Servers im Netz von B ist.

Hier einmal als Beispiel mit einem PFW von UDP 51820

Aber Achtung das der Rücktraffic des Exchange Servers dann nicht via B zurück an den Client (SMTP Initiator) geht sondern ebenfalls über den VPN Tunnel via A andernfalls hast du ein Problem.

Diesen Fall hatten wir hier im Forum kürzlich erst mit einem gleichen Szenario:

Wie Portforwarding über 2 miteinander verbundenen pfSense realisieren

Wie Portforwarding über 2 miteinander verbundenen pfSense realisieren

Einfach mit einem simplen Port Forwarding von TCP 25, 465, 587 am A WAN Port dessen Zieladresse dann die IP des Exchange Servers im Netz von B ist.

Hier einmal als Beispiel mit einem PFW von UDP 51820

Aber Achtung das der Rücktraffic des Exchange Servers dann nicht via B zurück an den Client (SMTP Initiator) geht sondern ebenfalls über den VPN Tunnel via A andernfalls hast du ein Problem.

Diesen Fall hatten wir hier im Forum kürzlich erst mit einem gleichen Szenario:

Wie Portforwarding über 2 miteinander verbundenen pfSense realisieren

Wie Portforwarding über 2 miteinander verbundenen pfSense realisieren

Da der eingehende Request ja von einer externen IP und nicht von einer aus LAN A kommt, greift die Policy nicht

Genau DESHALB ja auch der obige Warnhinweis am Ende mit dem Hinweis das du außer dem Destination NAT auch noch zusätzlich ein Outbound NAT an A machen musst um eben Source und Destination Adressen anzupassen!! Kollege @colinardo erklärt es dort im Detail anhand eines Paket Flows.Leider hast du diese beiden Links wohl nicht gelesen. Dann nützt natürlich auch das beste Forum nix wenn du Hilfen schlicht ignorierst.

Moin,

ungefilterte Datenverkehr einmal quer durch das LAN und sogar noch durch einen VPN-Tunnel.

Was ist aus der guten alten DMZ geworden? Macht man das heute nicht mehr?

@LordGurke

Gruß,

Dani

ungefilterte Datenverkehr einmal quer durch das LAN und sogar noch durch einen VPN-Tunnel.

Was ist aus der guten alten DMZ geworden? Macht man das heute nicht mehr?

@LordGurke

SNAT und SMTP ist aber eine sehr, sehr dumme Idee

In dem obengenannten Zusammenhang, nämlich für ausgehende E-Mails, ist SNAT unabdinglich.Gruß,

Dani

Zitat von @Dani:

@LordGurke

@LordGurke

SNAT und SMTP ist aber eine sehr, sehr dumme Idee

In dem obengenannten Zusammenhang, nämlich für ausgehende E-Mails, ist SNAT unabdinglich.Ich verstehe die Fragestellung so, dass es um eingehende Mails geht. Und da kann ich von SNAT nur abraten, weil man sich damit auch interessante Sicherheitslücken aufreißt (z.B. Relaying ist für interne IPs erlaubt, was bei SNAT dann immer greift).

@LordGurke

Gruß,

Dani

Ich verstehe die Fragestellung so, dass es um eingehende Mails geht.

Das wäre dann aber nicht DNAT, oder? Da sehe ich absolut keine Probleme...weil diese "Umsetzung" keinsterweise in Header der empfangener E-Mail auftaucht. Der Exchange-Server sieht problemlos die IP-Adresse des Absenders.Gruß,

Dani

Hallo,

ich bin mir sicher, dass man Exchangerollen in einer via VPN verbundenen Domäne sauber über mehrere Standorte verteilen kann.

Alles Andere ist Frickelkram.

Insbesondere dann, wenn es „nur“ darum geht, die 99 Cent im Monat für 'ne statische IP zu sparen

Gruß,

Jörg

ich bin mir sicher, dass man Exchangerollen in einer via VPN verbundenen Domäne sauber über mehrere Standorte verteilen kann.

Alles Andere ist Frickelkram.

Insbesondere dann, wenn es „nur“ darum geht, die 99 Cent im Monat für 'ne statische IP zu sparen

Gruß,

Jörg

Dein Einwand ist gewichtig, also habe ich es versucht über IPsec Policies zu lösen, was leider nicht funktioniert:

Welchen Einwand von WEM oben meinst du denn?? Du sprichst in Rätseln? Mit IPsec Policies zu lösen ist Unsinn und nicht möglich es muss schon NAT sein. Das Warum erklärt ja der Paket Flow im oben zitierten Thread umfassend im Detail. Die Thematik des Kollegen @LordGurke ist von der rein netzwerktechnischen Lösung ja erstmal entkoppelt.Aber wenns nun alles klappt, wie du selber sagst, ist doch dann alles gut!

Mittlerweile habe ich es mit DNAT + IPsec Policies gelöst.

👍Bitte dann auch deinen Thread hier als erledigt markieren !!