Email wurde abgefangen. Vom Absender oder Empfänger?

Hallo Zusammen,

schon ein paar mal ist mir aufgefallen dass eine Email die ich an einem Empfänger gesendet habe, abgefangen wurde und jetzt an mich adressiert wurde mit meinem original Inhaltstext der Email.

Die Email wurde zu Oberst mit einer Zeile erweitert Alle ergänzenden Datenn und Übereinstimmungen selbst finden Sie in einer beigefügten Datei. Danke schön. Im Anhang ein PDF. Der Absender ist natürlich immer anders und hat nichts mit meiner ursprünglichen Email zu tun.

Gibt es eine Möglichkeit heraus zu finden ob mein Email als Absender abgefangen wurde oder ob vom Empfänger?

Gibt es Tools um mein Email-System diesbezüglich zu testen?

schon ein paar mal ist mir aufgefallen dass eine Email die ich an einem Empfänger gesendet habe, abgefangen wurde und jetzt an mich adressiert wurde mit meinem original Inhaltstext der Email.

Die Email wurde zu Oberst mit einer Zeile erweitert Alle ergänzenden Datenn und Übereinstimmungen selbst finden Sie in einer beigefügten Datei. Danke schön. Im Anhang ein PDF. Der Absender ist natürlich immer anders und hat nichts mit meiner ursprünglichen Email zu tun.

Gibt es eine Möglichkeit heraus zu finden ob mein Email als Absender abgefangen wurde oder ob vom Empfänger?

Gibt es Tools um mein Email-System diesbezüglich zu testen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6651079642

Url: https://administrator.de/forum/email-wurde-abgefangen-vom-absender-oder-empfaenger-6651079642.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

9 Kommentare

Neuester Kommentar

Wenn das nur bei einer Person/Firma passiert, würde ich sagen, dass es am Gegenüber liegt.

Die Frage ist auch, wie alt die Inhalte sind — wir haben sowas mit teilweise über zwei Jahre alten E-Mails gesehen. Aber es kann halt ein Vorfall sein, der (bei dir oder beim originären Empfänger) vor Jahren stattgefunden hat.

Wenn da Exchange-Server eingesetzt wurden/werden, hat es ja viel Angebot für Schadsoftware gegeben.

Die Frage ist auch, wie alt die Inhalte sind — wir haben sowas mit teilweise über zwei Jahre alten E-Mails gesehen. Aber es kann halt ein Vorfall sein, der (bei dir oder beim originären Empfänger) vor Jahren stattgefunden hat.

Wenn da Exchange-Server eingesetzt wurden/werden, hat es ja viel Angebot für Schadsoftware gegeben.

Zitat von @LordGurke:

Aber es kann halt ein Vorfall sein, der (bei dir oder beim originären Empfänger) vor Jahren stattgefunden hat.

Aber es kann halt ein Vorfall sein, der (bei dir oder beim originären Empfänger) vor Jahren stattgefunden hat.

Korrekt. War es so 12/2021 ?

Anfänglich wurden die abgephishten Mails zeitnah verwendet. Vor ein paar Tagen/ Wochen wurde teils auf die alte Ressource zurück gegriffen.

Finds gerade nicht. War das nicht ursprünlglich ein Fall bei ikea?

pcwelt.de/article/1200364/hackerangriff-auf-ikea-echt-aussehende ...

Firma ist ja eig. auch egal. Meine es beruht meist noch auf diesen Fall.

@Kostas ist die auch so von Ende 2021 ?

Den Header hat er in dem Fall nicht.

So wie ich es verstehe, und wie es üblicherweise vorkommt, ist lediglich der Text auf den sich die aktuelle eMail bezieht aus einer (anderen/alten) eMail kopiert. Da ist dann nichts mit Header.

Bei der eMail die er jetzt bekommen hat ist ja schon klar, dass die Fake ist und der Anhang nichts gutes im Schilde führt.

Grundsätzlich kann die Kopiervorlage sowohl bei ihm als Absender, also auch bei einem der Empfänger abhanden gekommen sein. Das lässt sich dann nur näherungsweise ermitteln, indem man nachverfolgt um welche eMails es sich handelt die kopiert wurden.

Sind es eMails die an völlig unterschiedliche Empfänger gingen würde ich das Leck beim TO vermuten. Gingen alle eMails an einen Empfänger, eine Empfängerdomain oder an unterschiedliche Domains die aber auf einem Server liegen, dann wurden die eher dort entwendet.

Manuel

Wenn es mehrere Empfänger betrifft, ist das ein sicheres Indiz dafür, dass das Leck auf deiner Seite war/ist. Das wäre ja dann in dem Fall die einzige Gemeinsamkeit.

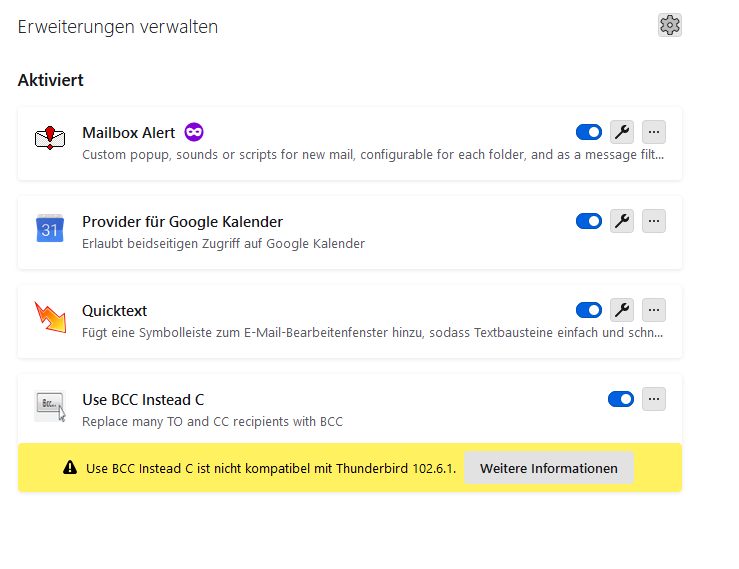

Du solltest auf jeden Fall dein System auf Schadsoftware prüfen, speziell auf "verdächtige " Addons in Thunderbird.

Und sobald du sicher bist, dass du ein sauberes System hast, solltest du sämtliche Zugangsdaten ersetzen.

Ein mögliches Einfallstor, abseits von Schadsoftware, wäre Credential Stuffing - wenn du dich mal irgendwo auf einer Webseite mit deiner E-Mail-Adresse registriert hast und dort das selbe Passwort wie für dein Mailpostfach benutzt hast, kann es passiert sein, dass diese Webseite gehacked wurde und Leute daraufhin dein dort verwendetes Kennwort mit deinem Mailpostfach genutzt haben und erfoglreich waren.

Du solltest auf jeden Fall dein System auf Schadsoftware prüfen, speziell auf "verdächtige " Addons in Thunderbird.

Und sobald du sicher bist, dass du ein sauberes System hast, solltest du sämtliche Zugangsdaten ersetzen.

Ein mögliches Einfallstor, abseits von Schadsoftware, wäre Credential Stuffing - wenn du dich mal irgendwo auf einer Webseite mit deiner E-Mail-Adresse registriert hast und dort das selbe Passwort wie für dein Mailpostfach benutzt hast, kann es passiert sein, dass diese Webseite gehacked wurde und Leute daraufhin dein dort verwendetes Kennwort mit deinem Mailpostfach genutzt haben und erfoglreich waren.

Mich würde auch das Datum interessieren. Müsste ja zu finden sein wann für original Mails raus gingen.

Hatte es nach gut 1,5 Jahren nochmal gesehen. Gut die Vorlagen geistern eh durch das Netz.

Die Lücken können auch nun ganz geschlossen sein. Zumindest hätte man dann eine zeitliche Einordnung welches z.B. Exchange in Frage kommt. So oder so ist das Kind eh in den Brunnen gefallen. Meist geht es ja mehr um Vertrauen. Inhalte als Masquerade. Der eigentliche Zweck ist ja ein anderer.

Hatte es nach gut 1,5 Jahren nochmal gesehen. Gut die Vorlagen geistern eh durch das Netz.

Die Lücken können auch nun ganz geschlossen sein. Zumindest hätte man dann eine zeitliche Einordnung welches z.B. Exchange in Frage kommt. So oder so ist das Kind eh in den Brunnen gefallen. Meist geht es ja mehr um Vertrauen. Inhalte als Masquerade. Der eigentliche Zweck ist ja ein anderer.